Tutorial: Konfigurieren von Experian mit Azure Active Directory B2C

In diesem Tutorial erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) in Experian CrossCore, einen Dienst für die Überprüfung der Benutzeridentifikation, integrieren. Die Risikoanalyse des Diensts basiert auf Informationen, die vom Benutzer bei der Registrierung bereitgestellt werden. CrossCore erlaubt Benutzern die Anmeldung oder erlaubt sie nicht.

Hier erfahren Sie mehr über Lösungen, Dienste usw von Experian.

In diesem Tutorial können Sie die folgenden Attribute in der CrossCore-Risikoanalyse verwenden:

- IP-Adresse

- Vorname

- Middle Name

- Surname

- Anschrift

- City

- Bundesland oder Kanton

- Postleitzahl

- Land oder Region

- Rufnummer

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist

Beschreibung des Szenarios

Die Integration von Experian beinhaltet die folgenden Komponenten:

- Azure AD B2C: Der Autorisierungsserver, der Benutzeranmeldeinformationen überprüft. Er wird auch als Identitätsanbieter (IdP) bezeichnet.

- Experian CrossCore: Der Dienst überprüft anhand der Eingaben des Benutzers dessen Identität.

- Benutzerdefinierte REST-API: Mit dieser API wird die Integration zwischen Azure AD B2C und CrossCore implementiert.

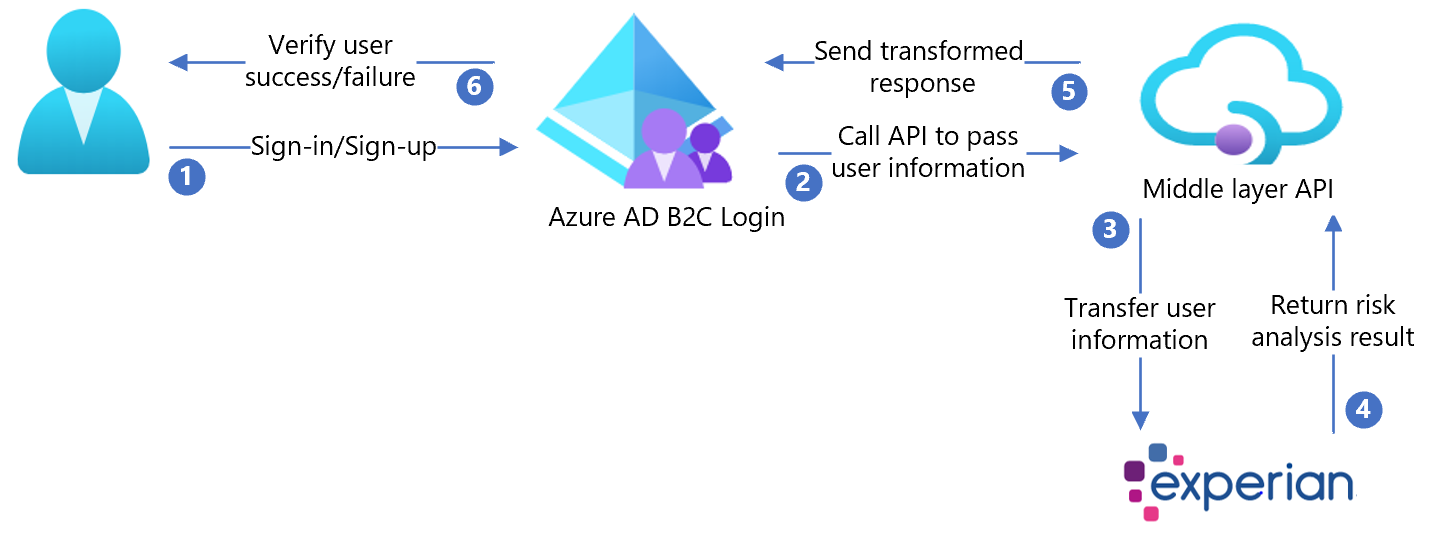

Im folgenden Architekturdiagramm ist die Implementierung dargestellt.

- Der Benutzer besucht eine Anmeldeseite, erstellt ein neues Konto und gibt Informationen ein. Azure AD B2C erfasst die Benutzerattribute.

- Azure AD B2C ruft die API der mittleren Ebene auf und übergibt die Benutzerattribute.

- Die API der mittleren Ebene sammelt Benutzerattribute und transformiert sie in ein Experian CrossCore-fähiges Format. Anschließend werden die Daten an Experian CrossCore gesendet.

- Experian nutzt die Informationen, um die Benutzeridentifikation anhand der Risikoanalyse zu überprüfen. Anschließend wird das Ergebnis an die API der mittleren Ebene zurückgegeben.

- Die API der mittleren Ebene verarbeitet die Informationen und sendet relevante Informationen im JSON-Format an Azure AD B2C.

- Azure AD B2C empfängt die Informationen von der API der mittleren Ebene. Bei einem Fehler wird eine Fehlermeldung angezeigt. Bei erfolgreicher Ausführung wird der Benutzer authentifiziert und in das Verzeichnis geschrieben.

Integrieren mit Experian

- Erstellen Sie ein Experian-Konto. Wechseln Sie zunächst zu Experian, und scrollen Sie nach unten zum Kontaktformular.

- Wenn ein Konto erstellt wird, erhalten Sie Informationen für die API-Konfiguration. In den folgenden Abschnitten wird der Prozess fortgesetzt.

Konfigurieren von Azure AD B2C mit Experian

Bereitstellen der API

- Stellen Sie die Partnerintegration in einem Azure-Dienst bereit: Navigieren Sie zu /CrossCoreIntegrationApi.sln.

- Veröffentlichen Sie den Code über Visual Studio.

Hinweis

Verwenden Sie die URL des bereitgestellten Diensts, um Microsoft Entra ID mit den erforderlichen Einstellungen zu konfigurieren.

Bereitstellen des Clientzertifikats

Der Aufruf der Experian-API ist durch ein von Experian bereitgestelltes Clientzertifikat geschützt.

- Befolgen Sie die Anweisungen unter Privates Clientzertifikat.

- Laden Sie das Zertifikat in den Azure App-Dienst hoch.

Die Beispielrichtlinie umfasst zwei Schritte:

- Hochladen des Zertifikats

- Legen Sie den

WEBSITE_LOAD_ROOT_CERTIFICATES-Schlüssel mit dem Zertifikatfingerabdruck fest.

Konfigurieren der API

Die Anwendungseinstellungen können im App-Dienst in Azure konfiguriert werden. Konfigurieren Sie mit dieser Methode Einstellungen, ohne sie in ein Repository einzuchecken.

Geben Sie die folgenden Anwendungseinstellungen für die REST-API an:

| Anwendungseinstellungen | `Source` | Notizen |

|---|---|---|

| CrossCoreConfig:TenantId | Experian-Kontokonfiguration | – |

| CrossCoreConfig:OrgCode | Experian-Kontokonfiguration | – |

| CrossCore:ApiEndpoint | Experian-Kontokonfiguration | – |

| CrossCore:ClientReference | Experian-Kontokonfiguration | – |

| CrossCore:ModelCode | Experian-Kontokonfiguration | – |

| CrossCore:OrgCode | Experian-Kontokonfiguration | – |

| CrossCore:SignatureKey | Experian-Kontokonfiguration | – |

| CrossCore:TenantId | Experian-Kontokonfiguration | – |

| CrossCore:CertificateThumbprint | Experian-Zertifikat | – |

| BasicAuth:ApiUsername | Definieren eines Benutzernamens für die API | Wird in der ExtId-Konfiguration verwendet. |

| BasicAuth:ApiPassword | Definieren eines Kennworts für die API | Wird in der ExtId-Konfiguration verwendet. |

Erstellen von API-Richtlinienschlüsseln

Unter Starter Pack für benutzerdefinierte Richtlinien finden Sie Informationen zum Erstellen von zwei Richtlinienschlüsseln für die folgenden Elemente:

- API-Benutzername

- API-Kennwort, das Sie für die HTTP-Standardauthentifizierung definiert haben

Hinweis

Sie benötigen die Schlüssel später für die Konfiguration der Richtlinien.

Ersetzen der Konfigurationswerte

Suchen Sie in den benutzerdefinierten Richtlinien der Partnerintegration die folgenden Platzhalter, und ersetzen Sie diese durch die entsprechenden Werte aus Ihrer Instanz:

| Platzhalter | Ersetzen durch Wert | Beispiel |

|---|---|---|

| {your_tenant_name} | Kurzname Ihres Mandanten | „yourtenant“ aus yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Azure AD B2C-Name der TrustFrameworkBase-Richtlinie | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | App-ID der IdentityExperienceFramework-App, die in Ihrem Azure AD B2C-Mandanten konfiguriert ist | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | App-ID der ProxyIdentityExperienceFramework-App, die in Ihrem Azure AD B2C-Mandanten konfiguriert ist | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | App-ID der Speicheranwendung Ihres Mandanten | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | Objekt-ID der Speicheranwendung Ihres Mandanten | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Schlüsselname für Benutzername, der unter Erstellen von API-Richtlinienschlüsseln erstellt wurde | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Kennwortschlüsselname, der unter Erstellen von API-Richtlinienschlüsseln erstellt wurde | B2C_1A_RestApiPassword |

| {your_app_service_URL} | Von Ihnen eingerichtete App Service-URL | https://yourapp.azurewebsites.net |

Konfigurieren der Azure AD B2C-Richtlinie

Unter Starter Pack für benutzerdefinierte Richtlinien finden Sie Anweisungen zum Einrichten Ihres Azure AD B2C-Mandanten und zum Konfigurieren von Richtlinien.

Hinweis

Diese Beispielrichtlinie basiert auf den Angaben unter Active Directory B2C custom policy starterpack/LocalAccounts.

Tipp

Wir empfehlen Kunden, auf der Attributerfassungsseite eine Einwilligungsbenachrichtigung hinzuzufügen. Informieren Sie Benutzer darüber, dass Informationen zur Identitätsüberprüfung an Drittanbieterdienste gesendet werden.

Testen des Benutzerflows

- Öffnen Sie den Azure AD B2C-Mandanten, und wählen Sie unter Richtlinien die Option Benutzerflows aus.

- Wählen Sie den zuvor erstellten Benutzerflow aus.

- Wählen Sie Benutzerflow ausführen aus.

- Anwendung: Die registrierte App (Beispiel: JWT)

- Antwort-URL: Umleitungs-URL

- Wählen Sie Benutzerflow ausführen aus.

- Führen Sie den Registrierungsflow aus, und erstellen Sie ein Konto.

- Melden Sie sich ab.

- Schließen Sie den Registrierungsflow ab.

- Wählen Sie Weiter aus.

- Das CrossCore-Puzzle wird angezeigt.