Tutorial zum Konfigurieren von HYPR mit Azure Active Directory B2C

In diesem Tutorial erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) mit HYPR konfigurieren. Wenn Azure AD B2C der Identitätsanbieter (Identity Provider, IdP) ist, können Sie HYPR für die kennwortlose Authentifizierung in Kundenanwendungen integrieren. HYPR ersetzt Kennwörter durch Verschlüsselungen mit öffentlichen Schlüsseln, wodurch Betrug, Phishing und die Wiederverwendung von Anmeldeinformationen verhindert werden.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein Azure-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist.

- Einen HYPR Cloud-Mandanten

- Fordern Sie eine benutzerdefinierte Demo für HYPR an.

- Ein Mobilgerät eines Benutzers, das mithilfe der HYPR-REST-APIs oder des HYPR-Geräte-Managers in Ihrem HYPR-Mandanten registriert wurde

- Ein Beispiel finden Sie unter HYPR SDK für Java Web.

Beschreibung des Szenarios

Die HYPR-Integration umfasst die folgenden Komponenten:

- Azure AD B2C: Der Autorisierungsserver zum Überprüfen der Benutzeranmeldeinformationen oder der Identitätsanbieter (IdP).

- Web- und mobile Anwendungen: Für mobile oder Webanwendungen, die durch HYPR und Azure AD B2C geschützt werden.

- HYPR verfügt über ein mobiles SDK und eine mobile App für iOS und Android.

- Mobile HYPR-App: Verwenden Sie sie für dieses Tutorial, wenn Sie nicht die mobilen SDKs in Ihren mobilen Anwendungen nutzen.

- HYPR-REST-APIs: Registrierung und Authentifizierung von Benutzergeräten.

- Wechseln Sie zu „apidocs.hypr.com“, um kennwortlose HYPR-APIs zu erhalten.

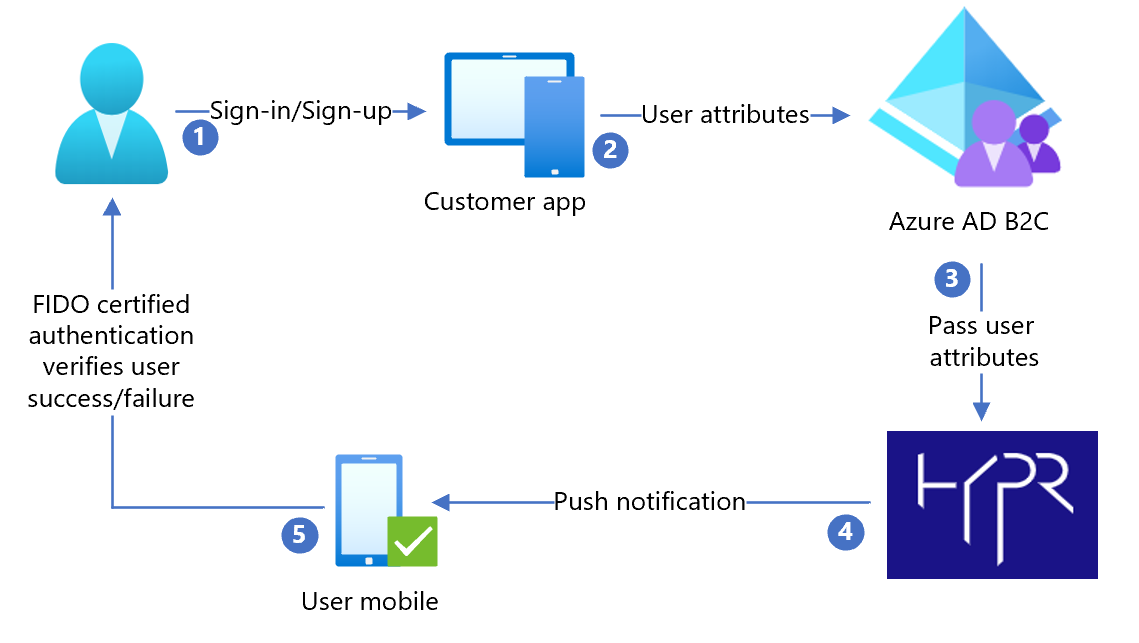

Im folgenden Architekturdiagramm ist die Implementierung dargestellt.

- Der Benutzer gelangt auf eine Anmeldeseite und wählt die Anmeldung oder Registrierung aus. Der Benutzer gibt den Benutzernamen ein.

- Die Anwendung sendet die Benutzerattribute an Azure AD B2C zum Überprüfen der Identität.

- Azure AD B2C sendet Benutzerattribute an HYPR, um den Benutzer über die mobile HYPR-App zu authentifizieren.

- HYPR sendet eine Pushbenachrichtigung an das registrierte Mobilgerät des Benutzers, um eine nach FIDO (Fast Identity Online) zertifizierte Authentifizierung durchzuführen. Dabei kann es sich um einen Fingerabdruck des Benutzers, ein biometrisches Merkmal oder eine dezentrale PIN handeln.

- Nachdem der Benutzer die Pushbenachrichtigung bestätigt hat, wird ihm der Zugriff auf die Kundenanwendung gewährt oder verweigert.

Konfigurieren der Azure AD B2C-Richtlinie

Gehe zu

Azure-AD-B2C-HYPR-Sample/policy/.Befolgen Sie die Anweisungen unter Starter Pack für benutzerdefinierte Richtlinien, um Active-directory-b2c-custom-policy-starterpack/LocalAccounts/ herunterzuladen.

Konfigurieren Sie die Richtlinie für den Azure AD B2C-Mandanten.

Hinweis

Aktualisieren Sie Richtlinien, sodass sie sich auf Ihren Mandanten beziehen.

Testen des Benutzerflows

- Öffnen Sie den Azure AD B2C-Mandanten.

- Wählen Sie unter Richtlinien die Option Identity Experience Framework aus.

- Wählen Sie den von Ihnen erstellten Flow signUpSignIn aus.

- Wählen Sie Benutzerflow ausführen aus.

- Als Anwendung wählen Sie die registrierte App aus (im Beispiel JWT).

- Als Antwort-URL wählen Sie die Umleitungs-URL aus.

- Wählen Sie Benutzerflow ausführen aus.

- Führen Sie den Registrierungsflow aus, um ein Konto zu erstellen.

- Nachdem das Benutzerattribut erstellt wurde, wird HYPR aufgerufen.

Tipp

Wenn der Flow unvollständig ist, stellen Sie sicher, dass der Benutzer im Verzeichnis gespeichert ist.