Konfigurieren von itsme OpenID Connect (OIDC) mit Azure Active Directory B2C

Mit der itsme-App für digitale IDs können Sie sich sicher anmelden, ohne Kartenleser, Kennwörter, die zweistufige Authentifizierung oder mehrere PIN-Codes verwenden zu müssen. Die itsme-App ermöglicht eine sichere Kundenauthentifizierung mit einer verifizierten Identität. In diesem Artikel wird beschrieben, wie Sie die Azure AD B2C-Authentifizierung mit itsme OpenID Connect (OIDC) integrieren, indem Sie eine Benutzerflowrichtlinie mit einem geheimen Clientschlüssel verwenden.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Ein Azure-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist.

- Ihre Client-ID (auch als Partnercode bezeichnet), die von itsme bereitgestellt wird.

- Ihren Dienstcode, der von itsme bereitgestellt wird.

- Ihren geheimen Clientschlüssel für Ihr itsme-Konto.

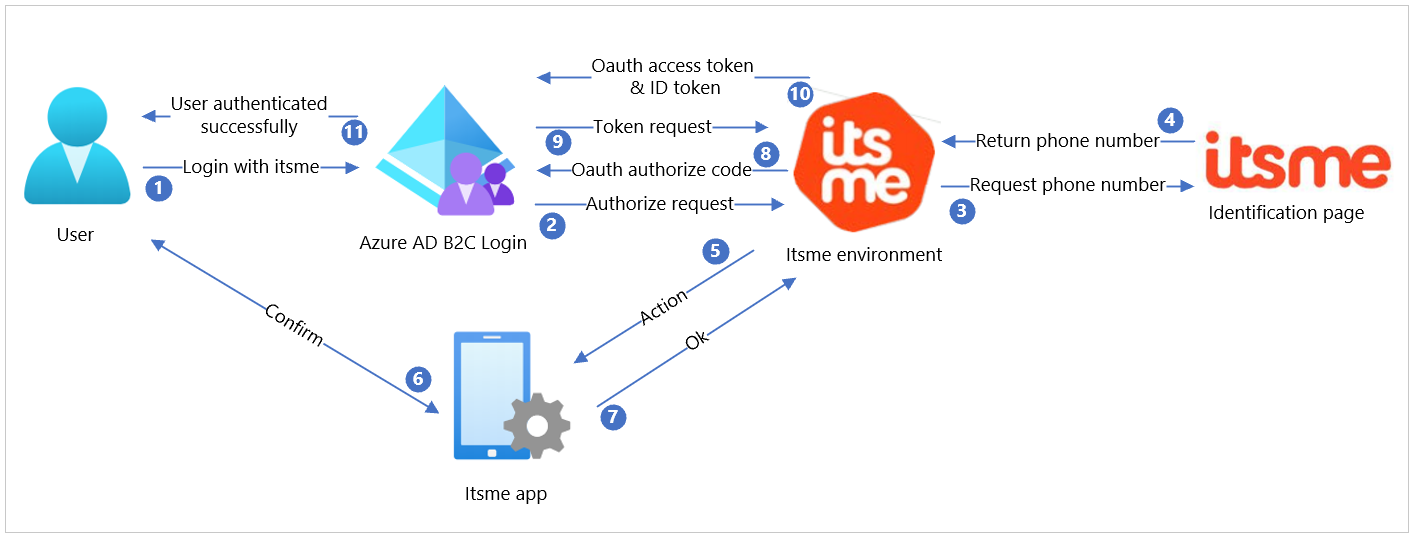

Beschreibung des Szenarios

| Schritt | BESCHREIBUNG |

|---|---|

| 1 | Fügen Sie auf Ihrer Website bzw. in Ihrer Anwendung die Schaltfläche Log in with itsme (Mit itsme anmelden) hinzu, indem Sie den Azure AD B2C-Benutzerflow anpassen. Der Interaktionsfluss beginnt, wenn Benutzer auf diese Schaltfläche klicken. |

| 2 | Azure AD B2C startet den OpenID Connect-Ablauf, indem eine „Authorize“-Anforderung an die itsme-API für den geheimen Clientschlüssel gesendet wird. Es ist ein bekannter bzw. OpenID-Konfigurationsendpunkt verfügbar, der Informationen zu den Endpunkten enthält. |

| 3 | Der Benutzer wird von der itsme-Umgebung an die itsme-Seite für die Identifikation umgeleitet, damit er seine Telefonnummer angeben kann. |

| 4 | Die itsme-Umgebung empfängt die Telefonnummer vom Benutzer und überprüft ihre Richtigkeit. |

| 5 | Wenn die Telefonnummer zu einem aktiven itsme-Benutzer gehört, wird eine Aktion für die itsme-App erstellt. |

| 6 | Der Benutzer öffnet die itsme-App, überprüft die Anforderung und bestätigt die Aktion. |

| 7 | Die App informiert die itsme-Umgebung darüber, dass die Aktion bestätigt wurde. |

| 8 | Die itsme-Umgebung gibt den OAuth-Autorisierungscode an Azure AD B2C zurück. |

| 9 | Mit dem Autorisierungscode wird von Azure AD B2C eine Tokenanforderung durchgeführt. |

| 10 | Die itsme-Umgebung überprüft die Tokenanforderung. Falls sie noch gültig ist, gibt sie das OAuth-Zugriffstoken und das ID-Token mit den angeforderten Benutzerinformationen zurück. |

| 11 | Abschließend werden Benutzer*innen als authentifizierte Benutzer*innen an die Umleitungs-URL umgeleitet. |

Durchführen des Onboardings mit itsme

Greifen Sie auf dem Azure Marketplace auf itsme zu, um ein Konto dafür zu erstellen.

Aktivieren Sie Ihr itsme-Konto, indem Sie eine E-Mail an onboarding@itsme.be senden. Sie erhalten einen Partnercode und einen Dienstcode, die Sie für Ihre B2C-Einrichtung benötigen.

Nachdem Sie Ihr itsme-Partnerkonto aktiviert haben, erhalten Sie eine E-Mail mit einem einmaligen Link zum geheimen Clientschlüssel.

Befolgen Sie die Anleitung unter itsme, um die Konfiguration abzuschließen.

Integration in Azure AD B2C

Einrichten eines neuen Identitätsanbieters in Azure AD B2C

Hinweis

Wenn Sie noch nicht über einen Azure AD B2C-Mandanten verfügen, erstellen Sie einen, der mit Ihrem Azure-Abonnement verknüpft ist.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Wählen Sie unter Azure-Dienste die Option Azure AD B2C aus (oder Weitere Dienste, und verwenden Sie dann das Suchfeld Alle Dienste, um nach Azure AD B2C zu suchen).

Wählen Sie Identitätsanbieter und dann Neuer OpenID Connect-Anbieter aus.

Füllen Sie das Formular mit den folgenden Informationen aus:

Eigenschaft Wert Name itsme Metadaten-URL https://oidc.<environment>.itsme.services/clientsecret-oidc/csapi/v0.1/.well-known/openid-configuration

Hierbei ist<environment>entwedere2e(Testumgebung) oderprd(Produktion).ClientID Ihre Client-ID, auch als Partnercode bezeichnet Geheimer Clientschlüssel Ihr client_secret `Scope` openid service:YOURSERVICECODE profile email [phone] [address] Antworttyp code Antwortmodus Abfrage Domänenhinweis Kann leer bleiben UserID sub Anzeigename name Vorname given_name Surname family_name Email email Wählen Sie Speichern aus.

Konfigurieren eines Benutzerflows

Wählen Sie auf Ihrem Azure AD B2C-Mandanten unter Richtlinien die Option Benutzerflows aus.

Wählen Sie die Option Neuer Benutzerflow aus.

Wählen Sie Registrierung und Anmeldung, dann eine Version und anschließend Erstellen aus.

Geben Sie einen Namen ein.

Wählen Sie im Abschnitt Identitätsanbieter die Option itsme aus.

Klicken Sie auf Erstellen.

Öffnen Sie den neu erstellten Benutzerflow, indem Sie dessen Namen auswählen.

Wählen Sie Eigenschaften aus, und passen Sie die folgenden Werte an:

- Ändern Sie die Option Lebensdauer von Zugriffs- & ID-Token (Minuten) in 5.

- Ändern Sie Lebensdauer für gleitendes Fenster des Aktualisierungstokens in Kein Ablauf.

Registrieren einer Anwendung

Wählen Sie auf Ihrem B2C-Mandanten unter Verwalten die Option App-Registrierungen>Neue Registrierung aus.

Geben Sie unter Name einen Namen für die Anwendung und Ihren Umleitungs-URI ein. Geben Sie zu Testzwecken

https://jwt.msein.Stellen Sie sicher, dass die mehrstufige Authentifizierung Deaktiviert ist.

Wählen Sie Registrieren.

a. Wählen Sie zu Testzwecken die Option Authentifizierung aus, und aktivieren Sie unter Implizite Gewährung die Kontrollkästchen Zugriffstoken und ID-Token.

b. Wählen Sie Speichern aus.

Testen des Benutzerflows

Wählen Sie auf Ihrem B2C-Mandanten unter Richtlinien die Option Benutzerflows aus.

Wählen Sie den zuvor erstellten Benutzerflow aus.

Wählen Sie Benutzerflow ausführen aus.

a. Anwendung: Wählen Sie die registrierte App aus.

b. Antwort-URL: Wählen Sie die Umleitungs-URL aus.

Die itsme-Seite für die Identifikation (Identify yourself) wird angezeigt.

Geben Sie Ihre Mobiltelefonnummer ein, und wählen Sie Send (Senden) aus.

Bestätigen Sie die Aktion in der itsme-App.

Nächste Schritte

Weitere Informationen finden Sie in den folgenden Artikeln: