Tutorial zum Konfigurieren von Saviynt mit Azure Active Directory B2C

Erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) in die Saviynt Security Manager-Plattform integrieren, die Sichtbarkeit, Sicherheit und Governance bietet. Saviynt umfasst Anwendungsrisiken und Governance, Infrastrukturverwaltung, Verwaltung privilegierter Konten und Risikoanalysen für Kunden.

Weitere Informationen: Saviynt für Azure AD B2C

Verwenden Sie die folgenden Anweisungen, um die delegierte Zugriffssteuerungsverwaltung für Azure AD B2C-Benutzer einzurichten. Saviynt ermittelt wie folgt, ob ein Benutzer berechtigt ist, Azure AD B2C-Benutzer zu verwalten:

- Sicherheit auf Funktionsebene, um zu ermitteln, ob Benutzer einen Vorgang ausführen können

- Beispiele: Benutzer erstellen, Benutzer ändern, Benutzerkennwort zurücksetzen und so weiter

- Sicherheit auf Feldebene, um zu ermitteln, ob Benutzer Benutzerattribute während Benutzerverwaltungsvorgängen lesen/schreiben können

- Beispielsweise kann ein Helpdesk-Agent eine Telefonnummer aktualisieren, andere Attribute sind schreibgeschützt

- Sicherheit auf Datenebene, um zu ermitteln, ob Benutzer einen Vorgang für einen anderen Benutzer ausführen können

- Beispielsweise verwaltet ein Helpdesk-Administrator für die Region „Vereinigtes Königreich“ Benutzer im Vereinigten Königreich

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erstellen

Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist.

Wechseln Sie zu Kontaktieren Sie uns auf saviynt.com, um eine Demo anzufordern

Beschreibung des Szenarios

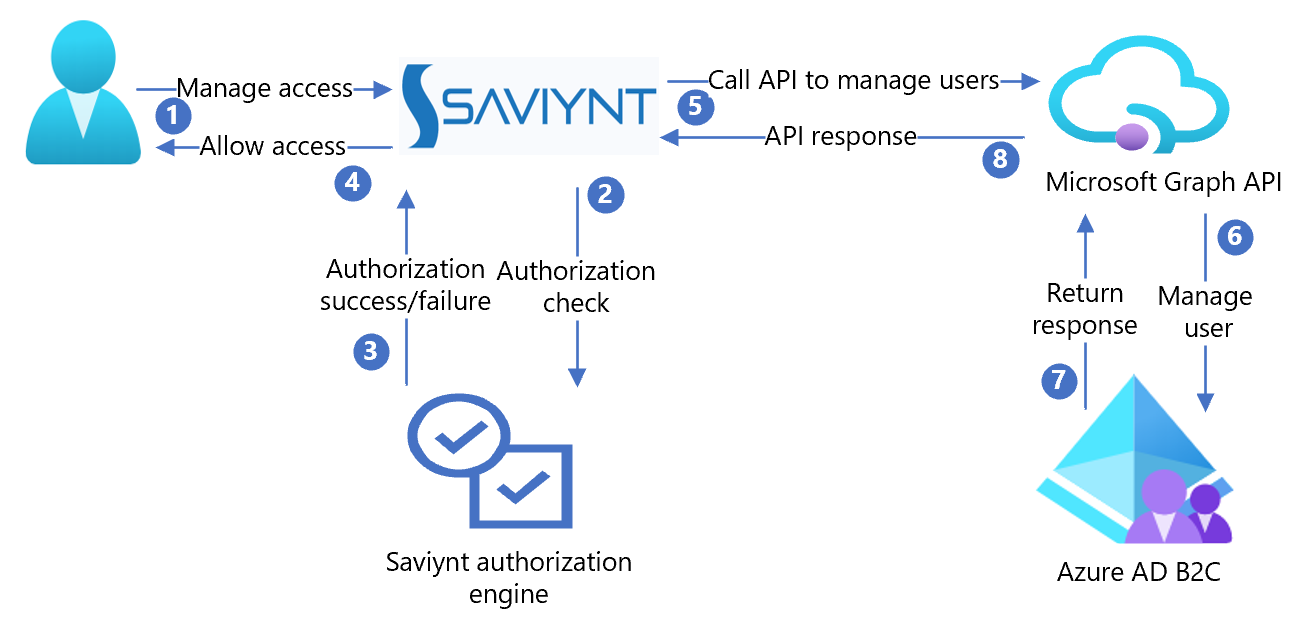

Die Saviynt-Integration umfasst die folgenden Komponenten:

- Azure AD B2C – Identität als ein Dienst für die benutzerdefinierte Steuerung der Registrierung, Anmeldung und Profilverwaltung für Kunden

- Saviynt für Azure AD B2C – Identitätsgovernance für die delegierte Verwaltung der Benutzerlebenszyklusverwaltung und der Zugriffsgovernance

- Siehe Saviynt für Azure AD B2C

- Microsoft Graph-API – Schnittstelle für Saviynt zur Verwaltung von Azure AD B2C-Benutzern und deren Zugriff

Das folgende Architekturdiagramm veranschaulicht die Implementierung.

- Ein delegierter Administrator startet den Vorgang „Azure AD B2C-Benutzer“ über Saviynt.

- Saviynt überprüft, dass der delegierte Administrator den Vorgang durchführen kann.

- Saviynt sendet eine Erfolgs- oder Fehlerantwort für die Autorisierung.

- Saviynt erlaubt dem delegierten Administrator das Durchführen des Vorgangs.

- Saviynt ruft die Microsoft Graph-API mit den Benutzerattribute auf, um den Benutzer in Azure AD B2C zu verwalten.

- Microsoft Graph-API erstellt, aktualisiert oder löscht den Benutzer in Azure AD B2C.

- Azure AD B2C sendet eine Erfolgs- oder Fehlerantwort.

- Die Microsoft Graph-API gibt die Antwort an Saviynt zurück.

Erstellen eines Saviynt-Kontos und Erstellen delegierter Richtlinien

- Erstellen Sie ein Saviynt-Konto. Um loszulegen, wechseln Sie zu Kontaktieren Sie uns unter saviynt.com.

- Erstellen sie delegierte Verwaltungsrichtlinien.

- Weisen Sie Benutzern die Rolle „delegierter Administrator“ zu.

Konfigurieren von Azure AD B2C mit Saviynt

Verwenden Sie die folgenden Anweisungen, um eine Anwendung zu erstellen, Benutzer zu löschen und vieles mehr.

Erstellen einer Microsoft Entra-Anwendung für Saviynt

Verwenden Sie für die folgenden Anweisungen das Verzeichnis mit dem Azure AD B2C-Mandanten.

Melden Sie sich beim Azure-Portal an.

Wählen Sie auf der Toolbar des Portals Verzeichnisse + Abonnements aus.

Suchen Sie auf der Seite Portaleinstellungen, Verzeichnisse + Abonnements Ihr Azure AD B2C-Verzeichnis in der Liste Verzeichnisname.

Wählen Sie Wechseln aus.

Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option aus.

Wählen Sie App-Registrierungen>Neue Registrierung aus.

Geben Sie unter einen Anwendungsnamen ein. Beispiel: Saviynt.

Klicken Sie auf Erstellen.

Navigieren Sie zu API-Berechtigungen.

Wählen Sie + Berechtigung hinzufügen aus.

Die Seite API-Berechtigungen anfordern wird angezeigt.

Wählen Sie die Registerkarte Microsoft-APIs aus.

Wählen Sie als Microsoft Graph als häufig verwendete Microsoft-APIs aus.

Gehe zur nächsten Seite.

Wählen Sie Anwendungsberechtigungen.

Wählen Sie Verzeichnis aus.

Aktivieren Sie die Kontrollkästchen Directory.Read.All und Directory.ReadWrite.All.

Klicken Sie auf Berechtigungen hinzufügen.

Berechtigungen überprüfen.

Wählen Sie Administratoreinwilligung für Standardverzeichnis gewähren aus.

Wählen Sie Speichern aus.

Wechseln Sie zu Zertifikate und Geheimnisse.

Wählen Sie + Geheimen Clientschlüssel hinzufügen aus.

Geben Sie die Beschreibung des geheimen Clientschlüssels ein.

Wählen Sie die Ablaufoption aus.

Wählen Sie Hinzufügen.

Der geheime Schlüssel wird im Abschnitt „Geheimer Clientschlüssel“ angezeigt. Speichern Sie den geheimen Clientschlüssel zur späteren Verwendung.

Navigieren Sie zu Übersicht.

Kopieren Sie die Client-ID und die Mandanten-ID.

Speichern Sie die Mandanten-ID, die Client-ID und den geheimen Clientschlüssel, um das Setup abzuschließen.

Saviynt das Löschen von Benutzern ermöglichen

Ermöglichen Sie es Saviynt, Benutzerlöschvorgänge in Azure AD B2C durchzuführen.

Weitere Informationen: Anwendungs- und Dienstprinzipalobjekte in Microsoft Entra ID

- Installieren Sie die aktuelle Version des Microsoft Graph-PowerShell-Moduls auf einer Windows-Arbeitsstation oder einem Windows-Server.

Weitere Informationen finden Sie in der Dokumentation zu Microsoft Graph PowerShell.

- Stellen Sie eine Verbindung mit dem PowerShell-Modul her, und führen Sie die folgenden Befehle aus:

Connect-MgGraph #Enter Admin credentials of the Azure portal

$webApp = Get-MgServicePrincipal –AppPrincipalId “<ClientId of Azure AD Application>”

New-MgDirectoryRoleMemberByRef -RoleName "Company Administrator" -RoleMemberType ServicePrincipal -RoleMemberObjectId $webApp.ObjectId

Testen der Lösung

Browsen Sie zu Ihrem Saviynt-Anwendungsmandanten, und testen Sie die Anwendungsfälle Benutzerlebenszyklusverwaltung und Zugriffsgovernance.