Tutorial zum Konfigurieren von Azure Active Directory B2C mit WhoIAM

In diesem Tutorial erfahren Sie, wie Sie BRIMS (Branded Identity Management System) von WhoIAM in Ihrer Umgebung konfigurieren und in Azure Active Directory B2C (Azure AD B2C) integrieren. Die BRIMS-Apps und -Dienste werden in Ihrer Umgebung bereitgestellt. Sie ermöglichen die Benutzerüberprüfung per Sprache, SMS und E-Mail. BRIMS arbeitet mit Ihrer Identitäts- und Zugriffsverwaltungslösung und ist plattformunabhängig.

Weitere Informationen finden Sie unter WhoIAM -> Products and Services (Produkte und Dienste) -> Branded Identity Management System.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein Azure-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist

- Ein WhoIAM-Testkonto.

- Wechseln Sie zu WhoIAM -> Contact us (Kontaktieren Sie uns), um zu beginnen.

Beschreibung des Szenarios

Die WhoIAM-Integration umfasst die folgenden Komponenten:

- Azure AD B2C-Mandant: Der Autorisierungsserver, der Benutzeranmeldeinformationen auf Grundlage benutzerdefinierter Richtlinien überprüft. Er wird auch als Identitätsanbieter (IdP) bezeichnet.

- Verwaltungsportal: Wird zum Verwalten von Clients und deren Konfigurationen verwendet.

- API-Dienst: Macht verschiedene Funktionen über Endpunkte verfügbar.

- Azure Cosmos DB: Das Back-End für das BRIMS-Verwaltungsportal und den API-Dienst.

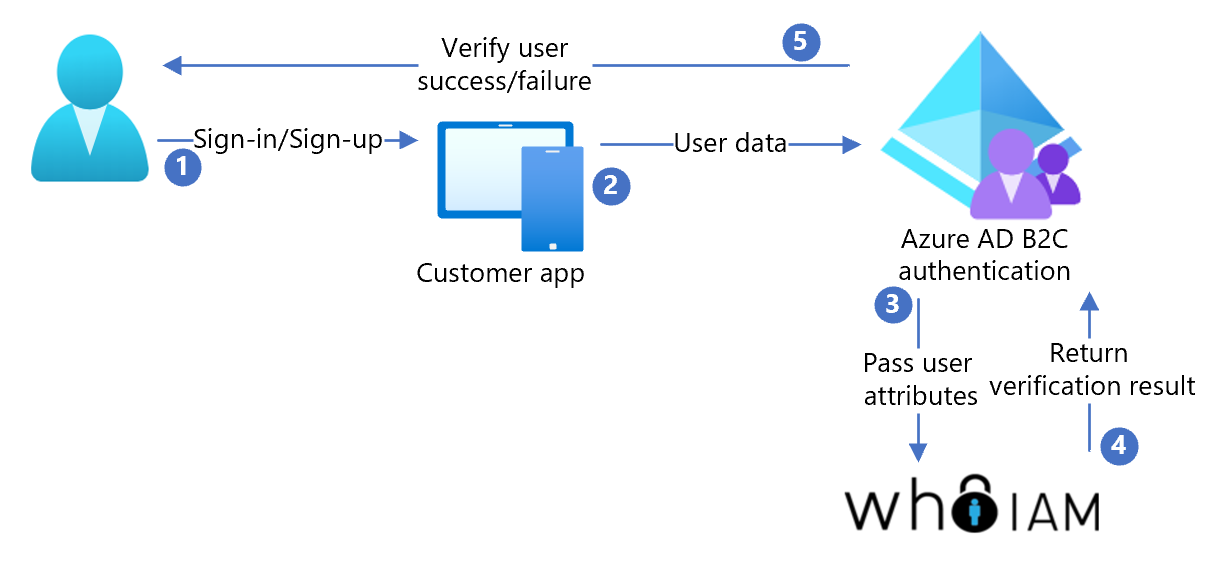

Das folgende Diagramm veranschaulicht die Implementierungsarchitektur.

- Der Benutzer registriert sich oder meldet sich an, um eine App anzufordern, die Azure AD B2C als IdP verwendet.

- Der Benutzer fordert die Besitzüberprüfung seiner E-Mail-Adresse oder Telefonnummer an oder verwendet Sprache als biometrische Überprüfung.

- Azure AD B2C ruft den BRIMS-API-Dienst auf und übergibt die Benutzerattribute.

- BRIMS interagiert mit dem Benutzer in seiner eigenen Sprache.

- Nach der Überprüfung gibt BRIMS ein Token an Azure AD B2C zurück, das Zugriff gewährt oder nicht.

Registrieren mit WhoIAM

Nehmen Sie Kontakt mit WhoIAM auf, und erstellen Sie ein BRIMS-Konto.

Konfigurieren Sie die folgenden Azure-Dienste:

- Key Vault: Speichern von Kennwörtern

- App Service: Hosten der BRIMS-API- und Verwaltungsportaldienste

- Microsoft Entra ID: Authentifizieren von Administrator*innen für das Portal

- Azure Cosmos DB: Speichern und Abrufen von Einstellungen

- Application Insights-Übersicht (optional): Anmelden bei der API und dem Portal

Stellen Sie die BRIMS-API und das BRIMS-Verwaltungsportal in Ihrer Azure-Umgebung bereit.

Konfigurieren Sie Ihre App entsprechend der Dokumentation. Verwenden Sie BRIMS für die Überprüfung der Benutzeridentität. Beispiele benutzerdefinierter Richtlinien für Azure AD B2C sind in der Dokumentation zur BRIMS-Registrierung enthalten.

Wenn Sie weitere Informationen zu BRIMS von WhoIAM wünschen, fordern Sie unter WhoIAM -> Contact us (Kontaktieren Sie uns) die Dokumentation an.

Testen des Benutzerflows

- Öffnen Sie den Azure AD B2C-Mandanten.

- Wählen Sie unter Richtlinien die Option Identity Experience Framework aus.

- Wählen Sie den erstellten Flow SignUpSignIn aus.

- Wählen Sie Benutzerflow ausführen aus.

- Als Anwendung wählen Sie die registrierte App aus (im Beispiel JWT).

- Als Antwort-URL wählen Sie die Umleitungs-URL aus.

- Wählen Sie Benutzerflow ausführen aus.

- Schließen Sie den Registrierungsflow ab.

- Erstellen Sie ein Konto.

- Nachdem das Benutzerattribute erstellt wurde, wird der BRIMS-Dienst aufgerufen.

Tipp

Wenn der Flow unvollständig ist, stellen Sie sicher, dass der Benutzer im Verzeichnis gespeichert ist.