Tutorial: Konfigurieren von Zscaler Private Access (ZPA) mit Azure Active Directory B2C

In diesem Tutorial erfahren Sie, wie Sie die Azure AD B2C-Authentifizierung (Azure Active Directory B2C) in Zscaler Private Access (ZPA) integrieren. ZPA ist ein richtlinienbasierter, sicherer Zugriff auf private Anwendungen und Ressourcen ohne den Mehraufwand oder die Sicherheitsrisiken eines virtuellen privaten Netzwerks (VPN). Der sichere Hybridzugriff von Zscaler verringert in Kombination mit Azure AD B2C die Angriffsfläche für kundenorientierte Anwendungen.

Weitere Informationen: Wechseln Sie zu Zscaler, und wählen Sie „Produkte & Lösungen“ und dann „Produkte“ aus.

Voraussetzungen

Bevor Sie beginnen, müssen die folgenden Voraussetzungen erfüllt sein:

- Ein Azure-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist

- Ein ZPA-Abonnement

- Wechseln Sie zu Azure Marketplace, Zscaler Private Access.

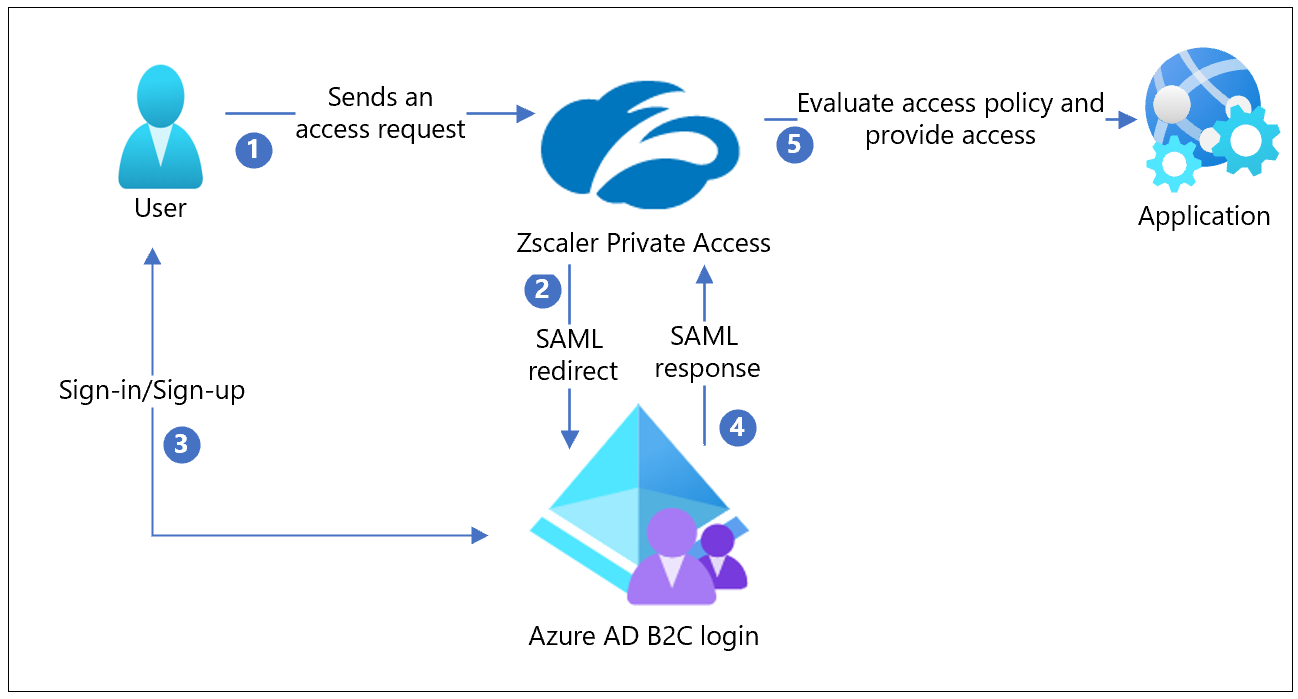

Beschreibung des Szenarios

Die ZPA-Integration umfasst die folgenden Komponenten:

- Azure AD B2C: Der Identitätsanbieter (Identity Provider, IdP), der Benutzeranmeldeinformationen überprüft

- ZPA: Sichert Webanwendungen durch Erzwingen des Zero Trust-Zugriffs

- Webanwendung: Hostet den Dienstbenutzerzugriff

Das folgende Diagramm zeigt, wie ZPA in Azure AD B2C integriert wird.

- Ein Benutzer gelangt zum ZPA-Portal oder einer ZPA-Browserzugriffsanwendung, um den Zugriff anzufordern.

- ZPA sammelt Benutzerattribute. ZPA nimmt eine SAML-Umleitung zur Azure AD B2C-Anmeldeseite vor.

- Neue Benutzer registrieren sich und erstellen ein Konto. Aktuelle Benutzer melden sich mit ihren Anmeldeinformationen an. Azure AD B2C überprüft die Benutzeridentität.

- Azure AD B2C leitet den Benutzer mit der SAML-Assertion an ZPA um. Diese wird von ZPA überprüft. ZPA legt den Benutzerkontext fest.

- ZPA wertet Zugriffsrichtlinien aus. Die Anforderung ist zulässig oder nicht.

Integrieren in ZPA

In diesem Tutorial wird davon ausgegangen, dass ZPA installiert und aktiv ist.

Informationen zu den ersten Schritten mit ZPA finden Sie auf „help.zscaler.com“ unter Step-by-Step Configuration Guide for ZPA (Leitfaden zur ZPA-Konfiguration in einzelnen Schritten).

Integration von ZPA mit Azure AD B2C

Konfigurieren von Azure AD B2C als IdP in ZPA

Konfigurieren Sie Azure AD B2C als IdP in ZPA.

Weitere Informationen finden Sie unter Configuring an IdP for Single Sign-On (Konfigurieren eines IdP für einmaliges Anmelden).

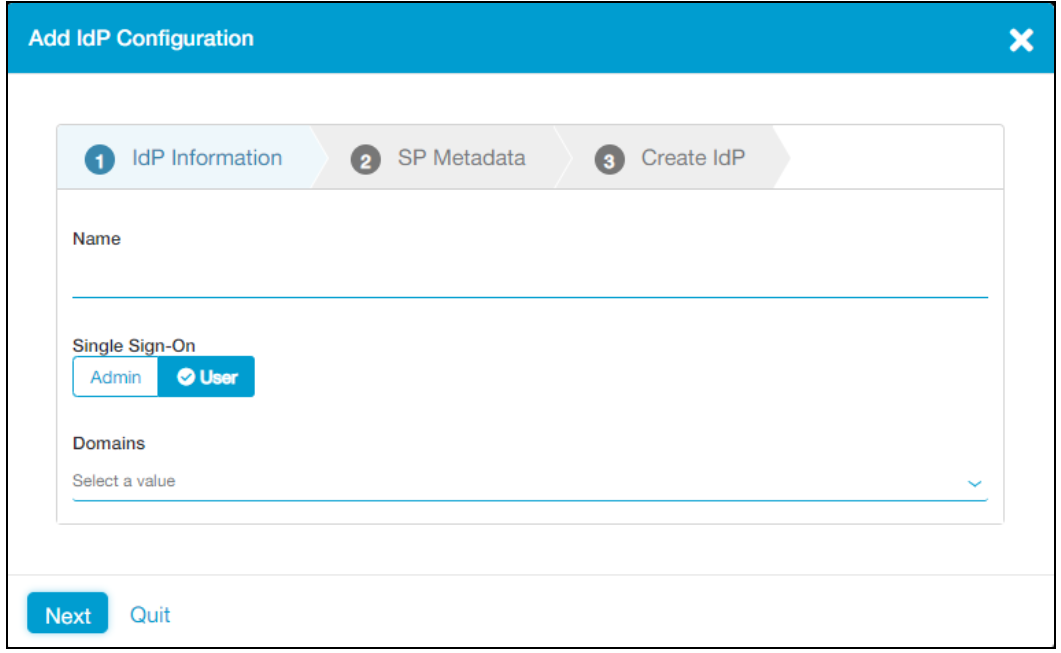

Melden Sie sich beim ZPA Admin Portal (ZPA-Verwaltungsportal) an.

Wechseln Sie zu Administration>IdP Configuration (Verwaltung > IdP-Konfiguration).

Wählen Sie Add IdP Configuration (IdP-Konfiguration hinzufügen) aus.

Der Bereich Add IdP Configuration (IdP-Konfiguration hinzufügen) wird angezeigt.

Wählen Sie die Registerkarte IdP Information (IdP-Informationen) aus.

Geben Sie im Feld Name die Bezeichnung Azure AD B2C ein.

Wählen Sie unter Single Sign-On (Einmaliges Anmelden) die Option User (Benutzer) aus.

Wählen Sie in der Dropdownliste Domains (Domänen) die Authentifizierungsdomänen aus, die dem IdP zugeordnet werden sollen.

Klicken Sie auf Weiter.

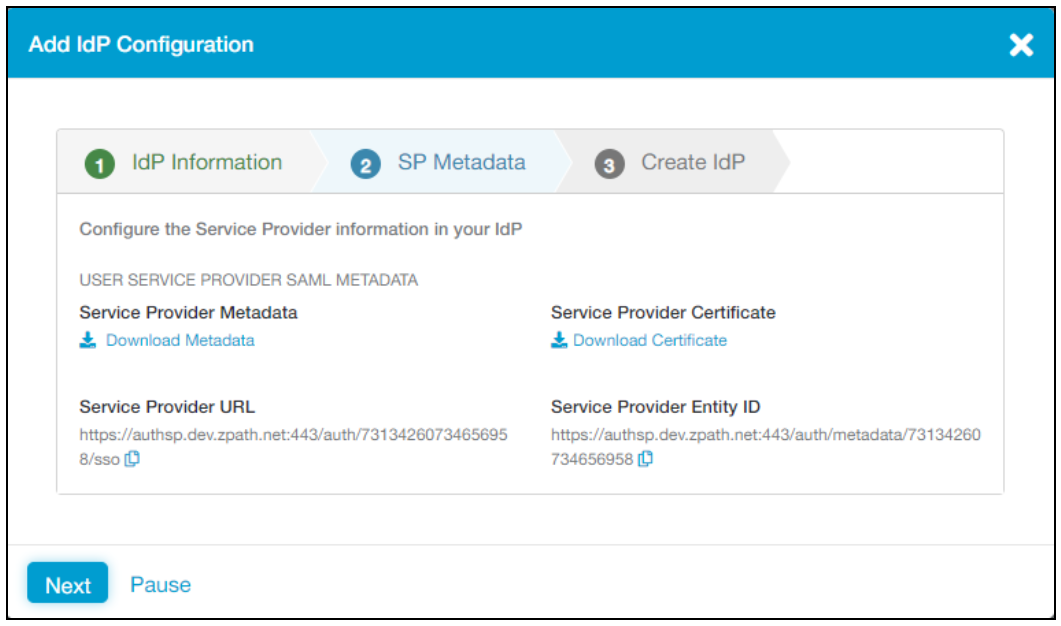

Wählen Sie die Registerkarte SP Metadata (SP-Metadaten) aus.

Kopieren Sie unter Service Provider URL (Dienstanbieter-URL) den Wert zur späteren Verwendung.

Kopieren Sie unter Service Provider Entity ID (Entitäts-ID des Dienstanbieters) den Wert zur späteren Verwendung.

Wählen Sie Pause (Anhalten) aus.

Konfigurieren benutzerdefinierter Richtlinien in Azure AD B2C

Wichtig

Konfigurieren Sie benutzerdefinierte Richtlinien in Azure AD B2C, wenn Sie keine benutzerdefinierten Richtlinien konfiguriert haben.

Weitere Informationen finden Sie unter Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure Active Directory B2C.

Registrieren von ZPA als SAML-Anwendung in Azure AD B2C

Kopieren Sie während der Registrierung unter Hochladen Ihrer Richtlinie die URL zu den SAML-Metadaten des Identitätsanbieters, die von Azure AD B2C verwendet wird.

Folgen Sie den Anweisungen bis Konfigurieren Ihrer Anwendung in Azure AD B2C.

Aktualisieren Sie in Schritt 4.2 die Eigenschaften im App-Manifest.

- Geben Sie für identifierUris die kopierte Entitäts-ID des Dienstanbieters ein.

- Überspringen Sie den Eintrag für samlMetadataUrl.

- Geben Sie für replyUrlsWithType die kopierte Dienstanbieter-URL ein.

- Überspringen Sie den Eintrag für logoutUrl.

Die übrigen Schritte sind nicht erforderlich.

Extrahieren der IdP-SAML-Metadaten aus Azure AD B2C

Rufen Sie eine SAML-Metadaten-URL im folgenden Format ab:

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

Hinweis

<tenant-name> ist Ihr Azure AD B2C-Mandant, und <policy-name> ist die von Ihnen erstellte benutzerdefinierte SAML-Richtlinie.

Die URL kann beispielsweise wie folgt lauten: https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.

- Öffnen Sie einen Webbrowser.

- Navigieren Sie zur SAML-Metadaten-URL.

- Klicken Sie mit der rechten Maustaste auf die Seite.

- Wählen Sie Speichern unter aus.

- Speichern Sie die Datei zur späteren Verwendung auf Ihrem Computer.

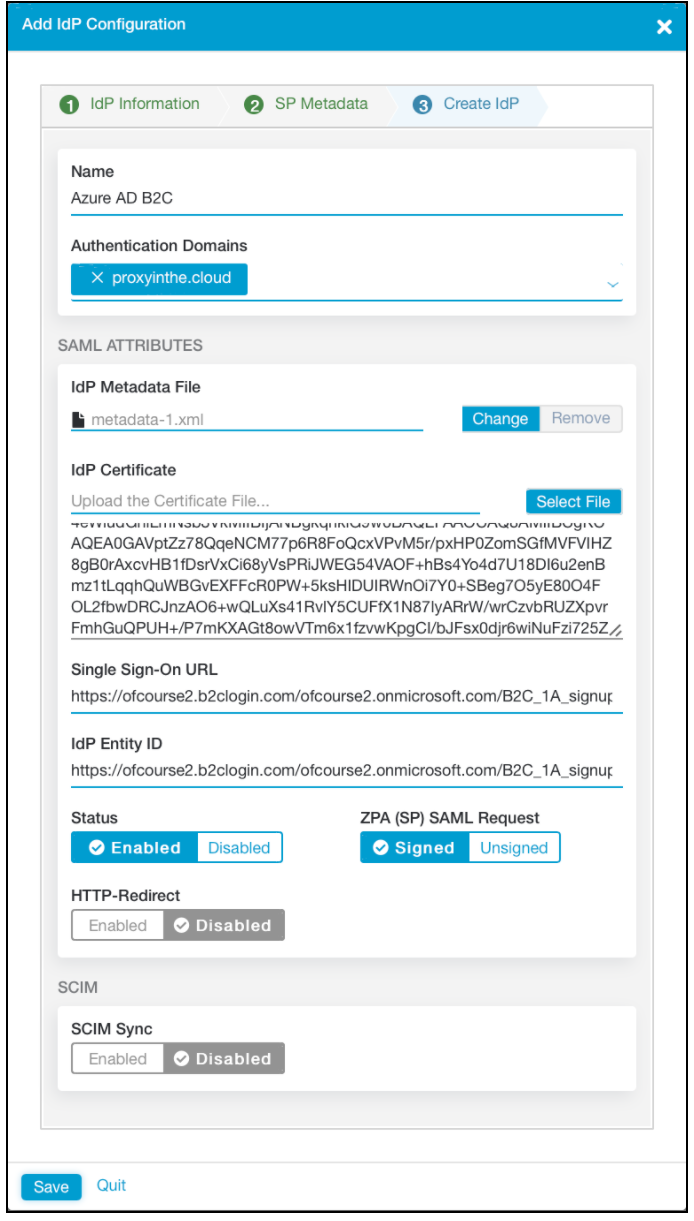

Abschließen der IdP-Konfiguration in ZPA

Zum Abschließen der IdP-Konfiguration gehen Sie folgendermaßen vor:

Wechseln Sie zum ZPA Admin Portal (ZPA-Verwaltungsportal).

Wählen Sie Administration>IdP Configuration (Verwaltung > IdP-Konfiguration) aus.

Wählen Sie den von Ihnen konfigurierten IdP und dann Resume (Fortsetzen) aus.

Wählen Sie im Bereich Add IdP Configuration (IdP-Konfiguration hinzufügen) die Registerkarte Create IdP (IdP erstellen) aus.

Laden Sie unter IdP Metadata File (IdP-Metadatendatei) die von Ihnen gespeicherte Metadatendatei hoch.

Überprüfen Sie unter Status, ob die Konfiguration Enabled (Aktiviert) ist.

Wählen Sie Speichern aus.

Testen der Lösung

Zum Bestätigen der SAML-Authentifizierung wechseln Sie zu einem ZPA-Benutzerportal oder einer Browserzugriffsanwendung, und testen Sie den Registrierungs- oder Anmeldevorgang.

Nächste Schritte

- Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure Active Directory B2C

- Registrieren einer SAML-Anwendung in Azure AD B2C

- Step-by-Step Configuration Guide for ZPA (Handbuch zur schrittweisen ZPA-Konfiguration)

- Configuring an IdP for Single Sign-On (Konfigurieren eines IdP für einmaliges Anmelden)