Bereitstellen von Microsoft Entra-Anwendungsproxys für den sicheren Zugriff auf interne Anwendungen in einer verwalteten Microsoft Entra Domain Services-Domäne

Mit Microsoft Entra Domain Services können Sie lokal ausgeführte Legacyanwendungen per Lift & Shift zu Azure migrieren. Mithilfe des Microsoft Entra-Anwendungsproxy können Sie dann Remotebenutzer unterstützen, indem Sie diese internen Anwendungen, die Teil einer über Domain Services verwalteten Domäne sind, sicher veröffentlichen, sodass über das Internet darauf zugegriffen werden kann.

Wenn Sie noch nicht mit dem Microsoft Entra-Anwendungsproxy vertraut sind und mehr darüber erfahren möchten, lesen Sie den Artikel Sicherer Remotezugriff auf interne Anwendungen.

In diesem Artikel wird beschrieben, wie Sie einen Microsoft Entra privaten Neztwerkconnector erstellen und konfigurieren, um sicheren Zugriff auf Anwendungen in einer verwalteten Domäne zu ermöglichen.

Voraussetzungen

Für diesen Artikel benötigen Sie die folgenden Ressourcen und Berechtigungen:

- Ein aktives Azure-Abonnement.

- Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto.

- Einen mit Ihrem Abonnement verknüpften Microsoft Entra-Mandanten, der entweder mit einem lokalen Verzeichnis synchronisiert oder ein reines Cloudverzeichnis ist.

- Erstellen Sie einen Microsoft Entra-Mandanten, oder verknüpfen Sie ein Azure-Abonnement mit Ihrem Konto, sofern erforderlich.

- Für die Verwendung des Microsoft Entra-Anwendungsproxys ist eine Microsoft Entra ID P1- oder P2-Lizenz erforderlich.

- Eine von Microsoft Entra Domain Services verwaltete Domäne, die in Ihrem Microsoft Entra-Mandanten aktiviert und konfiguriert ist

Erstellen einer in die Domäne eingebundenen Windows-VM

Um den Datenverkehr an in Ihrer Umgebung ausgeführte Anwendungen weiterzuleiten, installieren Sie die Komponente des Microsoft Entra privaten Netzwerkconnectors. Dieser Microsoft Entra private Netzwerkconnector muss auf einem virtuellen Windows Server-Computer (Virtual Machine, VM) installiert werden, der in die verwaltete Domäne eingebunden ist. Bei einigen Anwendungen können Sie mehrere Server bereitstellen, auf denen der Connector installiert ist. Diese Bereitstellungsoption bietet Ihnen eine größere Verfügbarkeit und hilft bei der Verarbeitung größerer Authentifizierungslasten.

Die VM, auf der der Microsoft Entra private Netzwerkconnector ausgeführt wird, muss sich im gleichen virtuellen Netzwerk wie Ihre verwaltete Domäne oder in einem per Peering verbundenen virtuellen Netzwerk befinden. Die VMs, auf denen die von Ihnen über den Anwendungsproxy veröffentlichten Anwendungen dann gehostet werden, müssen ebenfalls im gleichen virtuellen Azure-Netzwerk bereitgestellt sein.

Führen Sie die folgenden Schritte aus, um einen virtuellen Computer für den privaten Microsoft Entra-Netzwerkconnector zu erstellen:

- Erstellen Sie eine benutzerdefinierte Organisationseinheit. Sie können Berechtigungen zum Verwalten dieser benutzerdefinierten Organisationseinheit an Benutzer innerhalb der verwalteten Domäne delegieren. Die VMs für den Microsoft Entra-Anwendungsproxy, auf denen Ihre Anwendungen ausgeführt werden, müssen zur benutzerdefinierten OE gehören, nicht zur Standard-OE Microsoft Entra DC Computers.

- Binden Sie die virtuellen Computer (den Computer, auf dem der Microsoft Entra private Netzwerkconnector ausgeführt wird, und die Computer, auf denen Ihre Anwendungen ausgeführt werden), in die verwaltete Domäne ein. Erstellen Sie diese Computerkonten in der benutzerdefinierten Organisationseinheit (OE) aus dem vorherigen Schritt.

Den Privater Microsoft Entra-Netzwerkconnector herunterladen

Führen Sie die folgenden Schritte aus, um den privaten Microsoft Entra-Netzwerkconnector herunterzuladen. Die Setupdatei, die Sie herunterladen, wird im nächsten Abschnitt auf Ihre VM mit dem Anwendungsproxy kopiert.

Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

Suchen Sie nach Unternehmensanwendungen, und wählen Sie die entsprechende Option aus.

Wählen Sie im Menü auf der linken Seite Anwendungsproxy aus. Um den ersten Connector zu erstellen und den Anwendungsproxy zu aktivieren, wählen Sie den Link zum Herunterladen eines Connectors aus.

Akzeptieren Sie auf der Downloadseite die Lizenzbedingungen und die Datenschutzerklärung, und klicken Sie dann auf Bedingungen akzeptieren und herunterladen.

Installieren und Registrieren des privaten Microsoft Entra-Netzwerkconnectors

Nachdem Sie über eine VM verfügen, die als Microsoft Entra privater Netzwerkconnector verwendet werden kann, kopieren Sie die aus dem Microsoft Entra Admin Center heruntergeladene Setupdatei, und führen Sie sie aus.

Kopieren Sie die Setupdatei des privaten Netzwerkconnectors von Microsoft Entra auf Ihren virtuellen Computer.

Führen Sie die Setupdatei aus, z. B. MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Akzeptieren Sie die Softwarelizenzbedingungen.

Während der Installation werden Sie aufgefordert, den Connector mit dem Anwendungsproxy in Ihrer Microsoft Entra-Verzeichnis zu registrieren.

Geben Sie die Anmeldeinformationen eines globalen Administrators für Ihre Microsoft Entra-Verzeichnis an. Die Anmeldeinformationen für den globalen Microsoft Entra-Administrator oder Anwendungsadministrator können sich von den Azure-Anmeldeinformationen im Portal unterscheiden.

Hinweis

Das zum Registrieren des Connectors verwendete globale Administratorkonto muss demselben Verzeichnis angehören, in dem Sie den Anwendungsproxydienst aktivieren.

Wenn die Microsoft Entra-Domäne beispielsweise contoso.com lautet, muss sich der globale Administrator als

admin@contoso.comoder mit einem anderen gültigen Aliasnamen in dieser Domäne anmelden.Falls auf der VM, auf der Sie den Connector installieren, die Option „Verstärkte Sicherheitskonfiguration für Internet Explorer“ aktiviert ist, ist der Registrierungsbildschirm möglicherweise blockiert. Zum Zulassen des Zugriffs befolgen Sie die Anweisungen in der Fehlermeldung, um „Verstärkte Sicherheitskonfiguration für Internet Explorer“ während des Installationsvorgangs zu deaktivieren.

Falls bei der Connectorregistrierung ein Fehler auftritt, helfen Ihnen die Informationen unter Problembehandlung von Anwendungsproxys weiter.

Am Ende des Setupprozesses wird ein Hinweis zu Umgebungen mit einem ausgehenden Proxy angezeigt. Um den Microsoft Entra privaten Netzwerkconnector so zu konfigurieren, dass er mit dem ausgehenden Proxy funktioniert, führen Sie das bereitgestellte Skript aus, z. B.

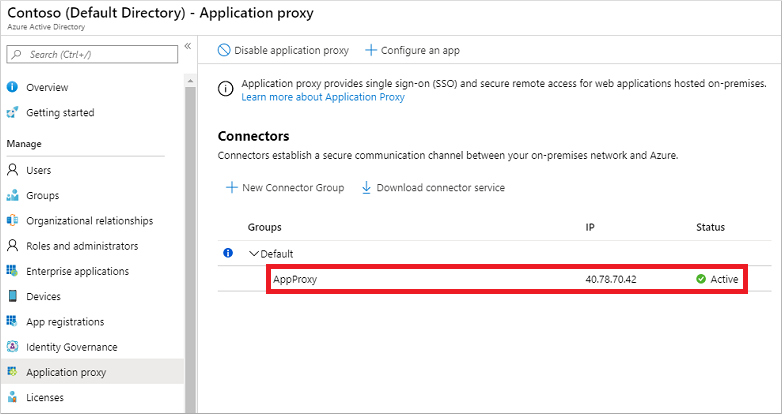

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Auf der Seite für Anwendungsproxys im Microsoft Entra Admin Center wird der neue Connector mit dem Status Aktiv aufgeführt, wie im folgenden Beispiel gezeigt:

Hinweis

Um Hochverfügbarkeit für Anwendungen bereitzustellen, die sich über den Microsoft Entra-Anwendungsproxy authentifizieren, können Sie Connectors auf mehreren VMs installieren. Wiederholen Sie die im vorherigen Abschnitt aufgeführten Schritte, um den Connector auf weiteren Servern zu installieren, die in die verwaltete Domäne eingebunden sind.

Aktivieren der ressourcenbasierten eingeschränkten Kerberos-Delegierung

Wenn Sie das einmalige Anmelden bei Ihren Anwendungen über die integrierte Windows-Authentifizierung (IWA) verwenden möchten, erteilen Sie dem Microsoft Entra privaten Netzwerkconnector die Berechtigung, die Identität von Benutzern anzunehmen und in deren Namen Token zu senden und zu empfangen. Zum Erteilen dieser Berechtigungen konfigurieren Sie die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) für den Connector so, dass er auf Ressourcen in der verwalteten Domäne zugreifen kann. Da Sie in einer verwalteten Domäne nicht über Domänenadministratorberechtigungen verfügen, kann die herkömmliche KCD auf Kontoebene für eine verwaltete Domäne nicht konfiguriert werden. Verwenden Sie stattdessen eine ressourcenbasierte KCD.

Weitere Informationen finden Sie unter Konfigurieren der eingeschränkten Kerberos-Delegierung (KCD) in Microsoft Entra Domain Services.

Hinweis

Sie müssen bei einem Benutzerkonto angemeldet sein, das Mitglied der Gruppe Microsoft Entra DC-Administratoren in Ihrem Microsoft Entra-Mandanten ist, um die folgenden PowerShell-Befehle auszuführen.

Die Computerkonten für Ihre private Netzwerkconnector-VM und Anwendungs-VMs müssen sich in einer benutzerdefinierten OE befinden, in der Sie zum Erstellen der ressourcenbasierten KCD berechtigt sind. Im integrierten Container Microsoft Entra DC Computers können Sie keine ressourcenbasierte KCD für ein Computerkonto konfigurieren.

Verwenden Sie das Cmdlet Get-ADComputer, um die Einstellungen für den Computer abzurufen, auf dem der Microsoft Entra private Netzwerkconnector installiert ist. Melden Sie sich mit einem Benutzerkonto an, das Mitglied der Gruppe Microsoft Entra DC-Administratoren ist, und führen Sie auf Ihrem in die Domäne eingebundenen virtuellen Verwaltungscomputer die folgenden Cmdlets aus.

Das folgende Beispiel ruft Informationen über das Computerkonto namens appproxy.aaddscontoso.com ab. Geben Sie Ihren eigenen Computernamen für die in den vorherigen Schritten konfigurierte Microsoft Entra-Anwendungsproxy-VM an.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Verwenden Sie für jeden Anwendungsserver, auf dem die Apps hinter dem Microsoft Entra-Anwendungsproxy ausgeführt werden, das PowerShell-Cmdlet Set-ADComputer, um die ressourcenbasierte KCD zu konfigurieren. Im folgenden Beispiel werden dem Microsoft Entra privaten Netzwerkconnector Berechtigungen zur Verwendung des Computers appserver.aaddscontoso.com erteilt:

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

Wenn Sie mehrere Microsoft Entra privaten Netzwerkconnectors bereitstellen, müssen Sie die ressourcenbasierte KCD für jede Connector-Instanz konfigurieren.

Nächste Schritte

Wenn der Microsoft Entra-Anwendungsproxy in Domain Services integriert ist, veröffentlichen Sie Anwendungen, auf die Benutzer zugreifen können. Weitere Informationen finden Sie unter Veröffentlichen von Anwendungen mit dem Microsoft Entra-Anwendungsproxy.