Migrieren zu Microsoft Entra-Multi-Faktor-Authentifizierung und Microsoft Entra-Benutzerauthentifizierung

Die Multi-Faktor-Authentifizierung schützt Ihre Infrastruktur und Ressourcen vor böswilligen Akteuren. Microsoft-Multi-Factor Authentication-Server (MFA-Server) wird für neue Bereitstellungen nicht mehr angeboten. Kund*innen, die den MFA-Server verwenden, sollten zur Multi-Faktor-Authentifizierung von Microsoft Entra wechseln.

Es gibt mehrere Optionen für die Migration vom MFA-Server zu Microsoft Entra ID:

- Gut: Sie verschieben nur Ihren MFA-Dienst nach Microsoft Entra ID.

- Besser: Sie verschieben Ihren MFA-Dienst und die Benutzerauthentifizierung nach Microsoft Entra ID. (Diese Lösung wird in diesem Artikel behandelt.)

- Optimal: Sie verschieben alle Anwendungen, Ihren MFA-Dienst und die Benutzerauthentifizierung nach Microsoft Entra ID. Informationen zum Verschieben von Anwendungen finden Sie in diesem Artikel im Abschnitt zum Verschieben von Anwendungen nach Microsoft Entra ID.

Informationen zum Auswählen der geeigneten MFA-Migrationsoption für Ihre Organisation finden Sie unter Migrieren von MFA-Server zur Microsoft Entra-Multi-Faktor-Authentifizierung.

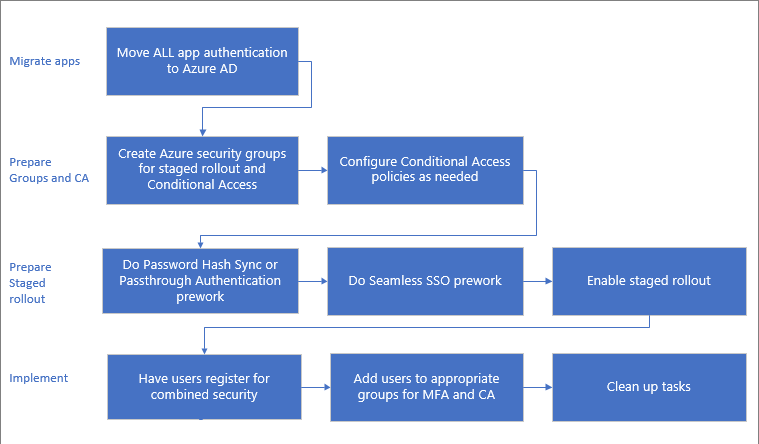

Das folgende Diagramm veranschaulicht den Prozess für die Migration zur Microsoft Entra ID-Multi-Faktor-Authentifizierung und Cloudauthentifizierung, während einige Ihrer Anwendungen in AD FS verbleiben. Dieser Prozess ermöglicht die iterative Migration von Benutzer*innen von MFA-Server zu Microsoft Entra-Multi-Faktor-Authentifizierung basierend auf der Gruppenmitgliedschaft.

Die einzelnen Schritte werden in den nachfolgenden Abschnitten dieses Artikels erläutert.

Hinweis

Wenn Sie planen, Anwendungen im Rahmen dieser Migration nach Microsoft Entra ID zu verschieben, sollten Sie dies vor der MFA-Migration durchführen. Wenn Sie alle Apps verschieben, können Sie Teile des MFA-Migrationsprozesses überspringen. Weitere Informationen finden Sie im Abschnitt zum Verschieben von Anwendungen am Ende dieses Artikels.

Prozess für die Migration zu Microsoft Entra ID und Benutzerauthentifizierung

Vorbereiten von Gruppen und bedingtem Zugriff

Gruppen werden in drei Kapazitäten für die MFA-Migration verwendet.

Zum iterativen Verschieben von Benutzer*innen zur Microsoft Entra-Multi-Faktor-Authentifizierung mit gestaffeltem Rollout.

Verwenden Sie eine Gruppe, die in Microsoft Entra ID erstellt wurde (auch als cloudbasierte Gruppe bezeichnet). Sie können Microsoft Entra-Sicherheitsgruppen oder Microsoft 365-Gruppen sowohl für das Verschieben von Benutzer*innen nach MFA als auch für Richtlinien für bedingten Zugriff verwenden.

Wichtig

Geschachtelte und dynamische Gruppen werden für gestaffelte Rollouts nicht unterstützt. Verwenden Sie keine derartigen Gruppen.

Richtlinien für bedingten Zugriff. Sie können für den bedingten Zugriff entweder Microsoft Entra ID- oder lokale Gruppen verwenden.

Zum Aufrufen der Microsoft Entra-Multi-Faktor-Authentifizierung für AD FS-Anwendungen mit Anspruchsregeln. Dieser Schritt gilt nur, wenn Sie Anwendungen mit AD FS verwenden.

Sie müssen eine lokale Active Directory-Sicherheitsgruppe verwenden. Sobald die Microsoft Entra-Multi-Faktor-Authentifizierung als zusätzliche Authentifizierungsmethode verfügbar ist, können Sie Gruppen von Benutzer*innen festlegen, die diese Methode für alle Vertrauensstellungen der vertrauenden Seite verwenden sollen. Beispielsweise können Sie die Microsoft Entra-Multi-Faktor-Authentifizierung für Benutzer*innen, die Sie bereits migriert haben, und MFA-Server für noch nicht migrierte Benutzer*innen aufrufen. Diese Strategie ist für Tests und bei der Migration hilfreich.

Hinweis

Es wird nicht empfohlen, Gruppen wiederzuverwenden, die zu Sicherheitszwecken verwendet werden. Verwenden Sie die Sicherheitsgruppe nur, um eine Gruppe von hochwertigen Apps mit einer Richtlinie für bedingten Zugriff zu sichern.

Konfigurieren von Richtlinien für bedingten Zugriff

Wenn Sie bereits den bedingten Zugriff verwenden, um zu bestimmen, wann Benutzer zur MFA aufgefordert werden, müssen Sie Ihre Richtlinien nicht verändern. Wenn Benutzer*innen zur Cloudauthentifizierung migriert werden, verwenden diese die Microsoft Entra-Multi-Faktor-Authentifizierung gemäß Definition in Ihren Richtlinien für bedingten Zugriff. Sie werden nicht mehr an AD FS und MFA-Server umgeleitet.

Wenn für Ihre Verbunddomänen federatedIdpMfaBehavior auf enforceMfaByFederatedIdp oder das Flag SupportsMfa auf $True festgelegt ist (federatedIdpMfaBehavior setzt SupportsMfa außer Kraft, wenn beides festgelegt ist), erzwingen Sie wahrscheinlich MFA in AD FS mithilfe von Anspruchsregeln.

In diesem Fall müssen Sie Ihre Anspruchsregeln für die Microsoft Entra ID-Vertrauensstellung der vertrauenden Seite analysieren und Richtlinien für bedingten Zugriff erstellen, die dieselben Sicherheitsziele unterstützen.

Konfigurieren Sie bei Bedarf Richtlinien für bedingten Zugriff, bevor Sie den gestaffelten Rollout aktivieren. Weitere Informationen finden Sie in den folgenden Ressourcen:

Vorbereiten von AD FS

Wenn Sie nicht über Anwendungen in AD FS verfügen, die MFA erfordern, können Sie diesen Abschnitt überspringen und zum Abschnitt Vorbereiten des gestaffelten Rollouts wechseln.

Upgrade der AD FS-Serverfarm auf 2019, FBL 4

Im AD FS 2019 hat Microsoft neue Funktionen veröffentlicht, die helfen, zusätzliche Authentifizierungsmethoden für eine vertrauende Seite, z. B. eine Anwendung, anzugeben. Sie können eine zusätzliche Authentifizierungsmethode angeben, indem Sie die Gruppenmitgliedschaft verwenden, um den Authentifizierungsanbieter zu bestimmen. Wenn Sie eine zusätzliche Authentifizierungsmethode angeben, können Sie zur Microsoft Entra-Multi-Faktor-Authentifizierung wechseln und die andere Authentifizierung während des Übergangs beibehalten.

Weitere Informationen finden Sie unter Aktualisieren auf AD FS unter Windows Server 2016 unter Verwendung einer WID-Datenbank. Der Artikel behandelt sowohl das Upgrade Ihrer Farm auf AD FS 2019 als auch das Upgrade Ihrer FBL auf 4.

Konfigurieren von Anspruchsregeln zum Aufrufen der Microsoft Entra-Multi-Faktor-Authentifizierung

Sobald die Microsoft Entra-Multi-Faktor-Authentifizierung als zusätzliche Authentifizierungsmethode verfügbar ist, können Sie Benutzergruppen für die Verwendung der Microsoft Entra-Multi-Faktor-Authentifizierung zuweisen, indem Sie Anspruchsregeln konfigurieren, die auch als Vertrauensstellungen der vertrauenden Seite bezeichnet werden. Mithilfe von Gruppen können Sie steuern, welcher Authentifizierungsanbieter global oder von einer Anwendung aufgerufen wird. Beispielsweise können Sie die Microsoft Entra-Multi-Faktor-Authentifizierung für Benutzer*innen aufrufen, die sich für kombinierte Sicherheitsinformationen registriert haben oder deren Telefonnummern migriert wurden, während für andere Benutzer*innen, deren Telefonnummern nicht migriert wurden, der MFA-Server aufgerufen wird.

Hinweis

Anspruchsregeln erfordern eine lokale Sicherheitsgruppe.

Sichern von Regeln

Sichern Sie ihre Regeln, bevor Sie neue Anspruchsregeln konfigurieren. Sie müssen diese Anspruchsregeln im Rahmen der Bereinigung wiederherstellen.

Je nach Konfiguration müssen Sie möglicherweise auch die vorhandene Regel kopieren und die neuen Regeln anfügen, die für die Migration erstellt werden.

Zum Anzeigen globaler Regeln führen Sie folgenden Befehl aus:

Get-AdfsAdditionalAuthenticationRule

Führen Sie zum Anzeigen von Vertrauensstellungen der vertrauenden Seite den folgenden Befehl aus, und ersetzen Sie „RPTrustName“ durch den Namen der Anspruchsregel für die Vertrauensstellung der vertrauenden Seite:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Zugriffssteuerungsrichtlinien

Hinweis

Zugriffssteuerungsrichtlinien können nicht so konfiguriert werden, dass auf Grundlage der Gruppenmitgliedschaft ein bestimmter Authentifizierungsanbieter aufgerufen wird.

Um von Zugriffssteuerungsrichtlinien zu zusätzlichen Authentifizierungsregeln zu wechseln, führen Sie den folgenden Befehl für jede Vertrauensstellung der vertrauenden Seite unter Verwendung des MFA-Server-Authentifizierungsanbieters aus:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Mit diesem Befehl wird die Logik aus Ihrer aktuellen Zugriffssteuerungsrichtlinie in zusätzliche Authentifizierungsregeln verschoben.

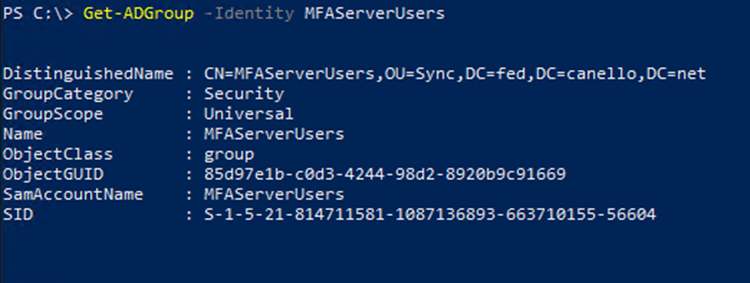

Einrichten der Gruppe und Suchen der SID

Sie benötigen eine bestimmte Gruppe, in der Sie Benutzer platzieren, für die die Multi-Faktor-Authentifizierung von Microsoft Entra aufgerufen werden soll. Sie müssen die Sicherheits-ID (SID) für diese Gruppe ermitteln.

Um die Gruppen-SID zu ermitteln, verwenden Sie den folgenden Befehl und ersetzen GroupName mit Ihrem Gruppennamen:

Get-ADGroup GroupName

Festlegen der Anspruchsregeln zum Aufrufen der Microsoft Entra-Multi-Faktor-Authentifizierung

Die folgenden Microsoft Graph-PowerShell-Cmdlets rufen die Microsoft Entra-Multi-Faktor-Authentifizierung für Benutzer*innen in der Gruppe auf, wenn diese sich nicht im Unternehmensnetzwerk befinden.

Ersetzen Sie "YourGroupSid" durch die ermittelte SID, indem Sie das oben genannte Cmdlet ausführen.

Lesen Sie unbedingt die Informationen unter Auswählen zusätzlicher Authentifizierungsanbieter in 2019.

Wichtig

Sichern Sie Ihre Anspruchsregeln, bevor Sie fortfahren.

Festlegen einer globalen Anspruchsregel

Führen Sie den folgenden Befehl aus, und ersetzen Sie „RPTrustName“ durch den Namen der Anspruchsregel für die Vertrauensstellung der vertrauenden Seite:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Der Befehl gibt Ihre aktuellen zusätzlichen Authentifizierungsregeln für die Vertrauensstellung der vertrauenden Seite zurück.

Sie müssen die folgenden Regeln an Ihre aktuellen Anspruchsregeln anfügen:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Im folgenden Beispiel wird davon ausgegangen, dass Ihre aktuellen Anspruchsregeln so konfiguriert sind, dass sie zur MFA aufgefordert werden, wenn Benutzer eine Verbindung von außerhalb Ihres Netzwerks herstellen. Dieses Beispiel enthält die zusätzlichen Regeln, die Sie anfügen müssen.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Festlegen einer anwendungsspezifischen Anspruchsregel

In diesem Beispiel werden Anspruchsregeln für eine bestimmte Vertrauensstellung der vertrauenden Seite (Anwendung) geändert. Es umfasst die zusätzlichen Regeln, die Sie anfügen müssen.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Konfigurieren der Microsoft Entra-Multi-Faktor-Authentifizierung als Authentifizierungsanbieter in AD FS

Um die Microsoft Entra-Multi-Faktor-Authentifizierung für AD FS zu konfigurieren, müssen Sie die einzelnen AD FS-Server konfigurieren. Wenn Ihre Farm über mehrere AD FS-Server verfügt, können Sie diese remote mithilfe von Microsoft Graph PowerShell konfigurieren.

Eine Schritt-für-Schritt-Anleitung für diesen Prozess finden Sie unter Konfigurieren der AD FS-Server.

Nachdem Sie die Server konfiguriert haben, können Sie die Microsoft Entra-Multi-Faktor-Authentifizierung als zusätzliche Authentifizierungsmethode hinzufügen.

Vorbereiten des gestaffelten Rollouts

Jetzt sind Sie bereit, den gestaffelten Rollout zu aktivieren. Der gestaffelte Rollout hilft Ihnen, Ihre Benutzer iterativ entweder in PHS oder PTA zu verschieben und dabei auch ihre lokalen MFA-Einstellungen zu migrieren.

- Informieren Sie sich über die unterstützten Szenarien.

- Zuerst müssen Sie die vorbereitenden Schritte für die Kennworthashsynchronisierung oder die vorbereitenden Schritte für die Passthrough-Authentifizierung erledigen. Wir empfehlen PHS.

- Danach müssen Sie die Vorarbeiten für nahtloses einmaliges Anmelden (SSO) erledigen.

- Ermöglichen Sie den gestaffelten Rollout der Cloudauthentifizierung für die ausgewählte Authentifizierungsmethode.

- Fügen Sie die Gruppe(n) hinzu, die Sie für den gestaffelten Rollout erstellt haben. Denken Sie daran, dass Sie Benutzer iterativ zu Gruppen hinzufügen, und dass es sich nicht um dynamische Gruppen oder geschachtelte Gruppen handeln darf.

Registrieren von Benutzern für die Multi-Faktor-Authentifizierung von Microsoft Entra

In diesem Abschnitt wird erläutert, wie sich Benutzer für kombinierte Sicherheit (MFA und Self-Service-Kennwortzurücksetzung) registrieren und Benutzer ihre MFA-Einstellungen migrieren können. Microsoft Authenticator kann wie im kennwortlosen Modus verwendet werden. Sie kann auch bei beiden Registrierungsverfahren als zweiter Faktor für MFA verwendet werden.

Registrieren für die kombinierte Sicherheitsregistrierung (empfohlen)

Es wird empfohlen, dass sich Ihre Benutzer für kombinierte Sicherheitsinformationen registrieren. Dabei handelt es sich um eine zentrale Anlaufstelle zum Registrieren ihrer Authentifizierungsmethoden und Geräte für MFA und SSPR.

Microsoft stellt Kommunikationsvorlagen bereit, die Sie Ihren Benutzern zur Verfügung stellen können, um sie durch den kombinierten Registrierungsprozess zu führen.

Dazu gehören Vorlagen für E-Mails, Poster, Tischaufsteller und verschiedene andere Ressourcen. Benutzer registrieren ihre Informationen unter https://aka.ms/mysecurityinfo, wodurch sie zum Bildschirm für die kombinierte Sicherheitsregistrierung weitergeleitet werden.

Es wird empfohlen, den Sicherheitsregistrierungsprozess mit bedingtem Zugriff zu schützen, sodass die Registrierung von einem vertrauenswürdigen Gerät oder Standort aus erfolgen muss. Informationen zum Nachverfolgen des Registrierungsstatus finden Sie unter Authentifizierungsmethodenaktivität für Microsoft Entra ID.

Hinweis

Wenn Benutzer ihre kombinierten Sicherheitsinformationen von einem nicht vertrauenswürdigen Standort oder Gerät registrieren MÜSSEN, kann ein befristeter Zugriffspass ausgestellt werden. Alternativ können Benutzer vorübergehend aus der Richtlinie ausgeschlossen werden.

Migrieren von MFA-Einstellungen von MFA Server

Sie können das Hilfsprogramm zur MFA-Servermigration verwenden, um registrierte MFA-Einstellungen für Benutzer aus MFA-Server mit Microsoft Entra ID zu synchronisieren. Sie können Telefonnummern, Hardwaretoken und Geräteregistrierungen wie Microsoft Authenticator-App-Einstellungen synchronisieren.

Hinzufügen von Benutzern zu den entsprechenden Gruppen

- Wenn Sie neue Richtlinien für bedingten Zugriff erstellt haben, fügen Sie diesen Gruppen die entsprechenden Benutzer hinzu.

- Wenn Sie lokale Sicherheitsgruppen für Anspruchsregeln erstellt haben, fügen Sie diesen Gruppen die entsprechenden Benutzer hinzu.

- Fügen Sie der Gruppe, die Sie für den gestaffelten Rollout erstellt haben, erst dann Benutzer hinzu, nachdem Sie den entsprechenden Regeln für bedingten Zugriff Benutzer hinzugefügt haben. Anschließend verwenden die Benutzer*innen die ausgewählte Azure-Authentifizierungsmethode (PHS oder PTA) und die Microsoft Entra-Multi-Faktor-Authentifizierung, wenn sie eine MFA durchführen müssen.

Wichtig

Geschachtelte und dynamische Gruppen werden für gestaffelte Rollouts nicht unterstützt. Verwenden Sie keine derartigen Gruppen.

Es wird nicht empfohlen, Gruppen wiederzuverwenden, die zu Sicherheitszwecken verwendet werden. Verwenden Sie eine Sicherheitsgruppe, die Sie zum Schützen einer Gruppe von hochwertigen Apps mit einer Richtlinie für bedingten Zugriff verwenden, nur für diesen Zweck.

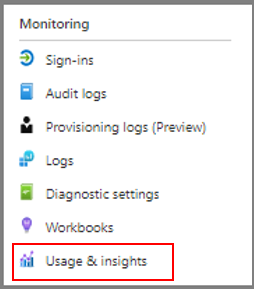

Überwachung

Zur Überwachung Ihrer Bereitstellung stehen viele Azure Monitor-Arbeitsmappen sowie Nutzungs- und Erkenntnisberichte zur Verfügung. Diese Berichte finden Sie in Microsoft Entra ID im Navigationsbereich unter Überwachung.

Überwachen des gestaffelten Rollouts

Wählen Sie im Abschnitt Arbeitsmappen die Option Öffentliche Vorlagen aus. Wählen Sie im Abschnitt Hybridauthentifizierung die Arbeitsmappe Gruppen, Benutzer und Anmeldungen im gestaffeltem Rollout aus.

Mit dieser Arbeitsmappe können folgende Aktivitäten überwacht werden:

- Benutzer und Gruppen, die dem gestaffelten Rollout hinzugefügt wurden

- Benutzer und Gruppen, die aus dem gestaffelten Rollout entfernt wurden

- Anmeldefehler für Benutzer im gestaffelten Rollout und die jeweiligen Fehlerursachen

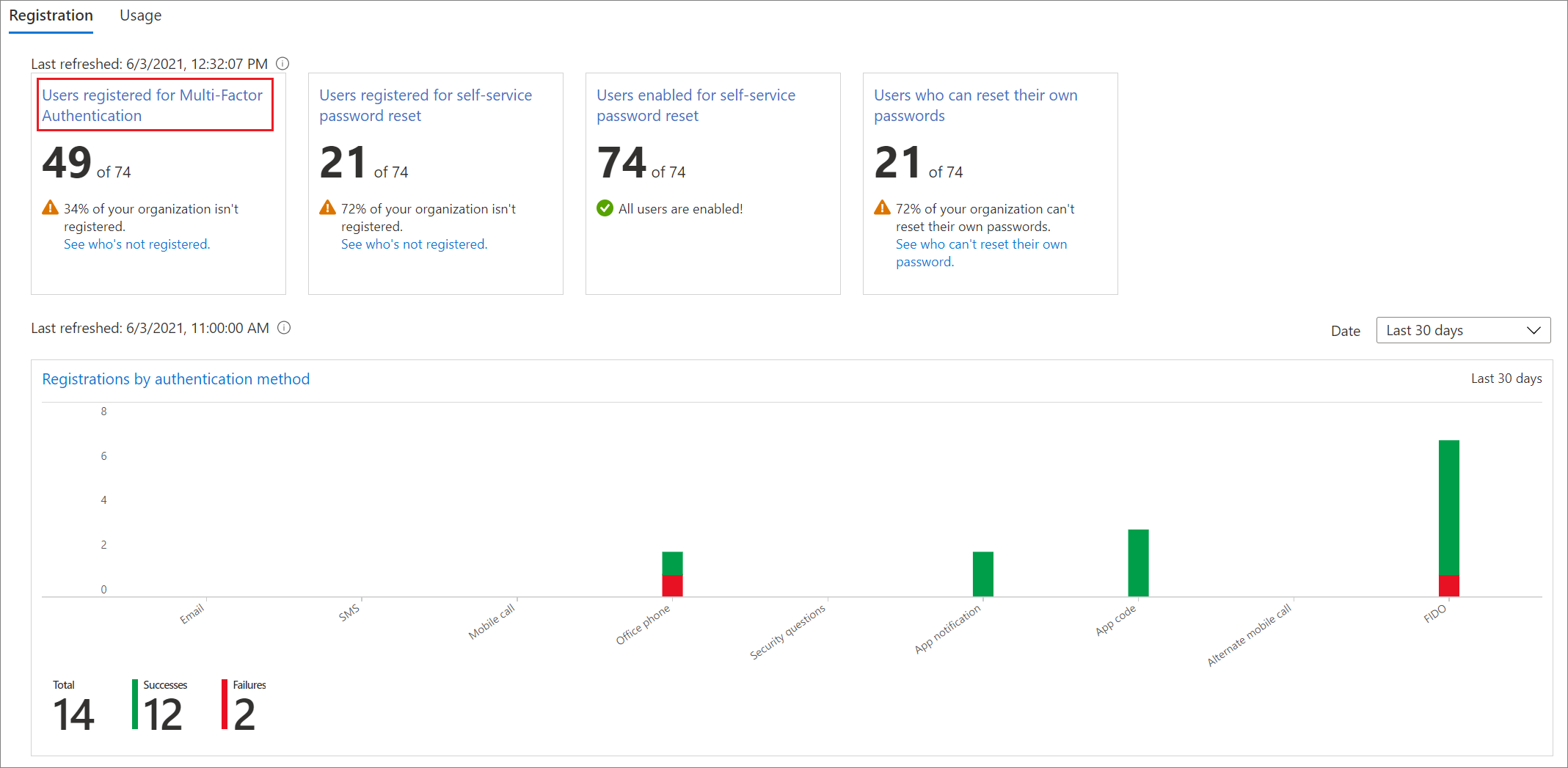

Überwachen der Registrierung der Microsoft Entra-Multi-Faktor-Authentifizierung

Die Registrierung der Multi-Faktor-Authentifizierung von Microsoft Entra kann mithilfe des Berichts Authentifizierungsmethoden: Nutzung und Erkenntnisse überwacht werden. Diesen Bericht finden Sie in Microsoft Entra ID. Wählen Sie Überwachung und dann Nutzung & Erkenntnisse aus.

Wählen Sie unter „Nutzung und Erkenntnisse“ die Option Authentifizierungsmethoden aus.

Ausführliche Informationen zur Registrierung der Microsoft Entra-Multi-Faktor-Authentifizierung finden Sie auf der Registerkarte „Registrierung“. Sie können per Drilldown eine Liste registrierter Benutzer*innen anzeigen, indem Sie den Link Für Azure MFA registrierte Benutzer*innen auswählen.

Überwachen der Integrität von App-Anmeldungen

Überwachen Sie Anwendungen, die Sie nach Microsoft Entra ID verschoben haben, mit der Arbeitsmappe für die Integrität von App-Anmeldungen oder dem Nutzungsbericht zu Anwendungsaktivitäten.

- Arbeitsmappe für die Integrität von App-Anmeldungen. Ausführliche Anleitungen zur Verwendung dieser Arbeitsmappe finden Sie unter Überwachen der Anwendungsanmeldeintegrität für mehr Resilienz.

- Microsoft Entra-Nutzungsbericht zu Anwendungsaktivitäten. Dieser Bericht kann verwendet werden, um die erfolgreichen und fehlgeschlagenen Anmeldungen für einzelne Anwendungen verwendet werden. Er ermöglicht außerdem das Ausführen von Drilldowns und das Anzeigen von Anmeldeaktivitäten für eine bestimmte Anwendung.

Bereinigungsaufgaben

Nachdem Sie alle Benutzer*innen zur Microsoft Entra-Cloudauthentifizierung und Microsoft Entra-Multi-Faktor-Authentifizierung verschoben haben, können Sie Ihren MFA-Server außer Betrieb nehmen. Es wird empfohlen, die Protokolle von MFA-Server zu überprüfen, um sicherzustellen, dass der Server von keinen Benutzern oder Anwendungen verwendet wird, bevor Sie den Server entfernen.

Konvertieren Ihrer Domänen in die verwaltete Authentifizierung

Sie sollten jetzt Ihre Verbunddomänen in Microsoft Entra ID in verwaltete Domänen konvertieren und die Konfiguration des gestaffelten Rollouts entfernen. Durch diese Konvertierung wird sichergestellt, dass neue Benutzer die Cloudauthentifizierung verwenden, ohne dass sie den Migrationsgruppen hinzugefügt werden müssen.

Wiederherstellen der Anspruchsregeln für AD FS und Entfernen des MFA-Server-Authentifizierungsanbieters

Führen Sie die Schritte unter Konfigurieren von Anspruchsregeln zum Aufrufen der Microsoft Entra-Multi-Faktor-Authentifizierung aus, um die Anspruchsregeln wiederherzustellen und alle AzureMFAServerAuthentication-Anspruchsregeln zu entfernen.

Entfernen Sie beispielsweise folgenden Abschnitt aus den Regeln:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

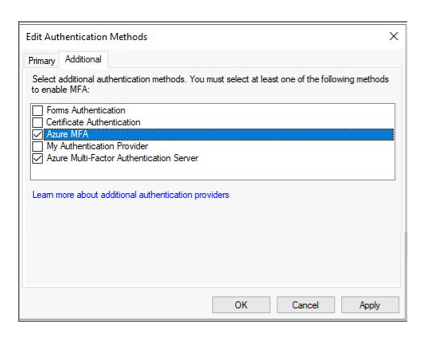

Deaktivieren von MFA-Server als Authentifizierungsanbieter in AD FS

Diese Änderung stellt sicher, dass nur die Microsoft Entra-Multi-Faktor-Authentifizierung als Authentifizierungsanbieter verwendet wird.

- Öffnen Sie die AD FS-Verwaltungskonsole.

- Klicken Sie unter Dienste mit der rechten Maustaste auf Authentifizierungsmethoden, und wählen Sie Multi-Faktor-Authentifizierungsmethoden bearbeiten aus.

- Deaktivieren Sie das Kontrollkästchen Azure Multi-Factor Authentication-Server.

Außerbetriebnahme des MFA-Servers

Führen Sie den Außerbetriebnahmeprozess ihres Unternehmensservers aus, um die MFA-Server in Ihrer Umgebung zu entfernen.

Berücksichtigen Sie folgende Punkte bei der Außerbetriebnahme des MFA-Servers:

- Es wird empfohlen, die Protokolle von MFA-Server zu überprüfen, um sicherzustellen, dass der Server von keinen Benutzern oder Anwendungen verwendet wird, bevor Sie den Server entfernen.

- Deinstallieren Sie Multi-Factor Authentication-Server über die Systemsteuerung auf dem Server.

- Bereinigen Sie optional verbliebene Protokolle und Datenverzeichnisse, nachdem Sie sie zunächst gesichert haben.

- Deinstallieren Sie ggf. das Webserver SDK für die Multi-Faktor-Authentifizierung, einschließlich aller Dateien, die sich noch in den Verzeichnissen „inetpub\wwwroot\MultiFactorAuthWebServiceSdk“ und/oder „MultiFactorAuth“ befinden.

- Bei MFA-Server-Versionen vor 8.0.x kann es auch erforderlich sein, den Telefon-Webdienst für die Multi-Faktor-Authentifizierung zu entfernen.

Verschieben der Anwendungsauthentifizierung in Microsoft Entra ID

Wenn Sie Ihre gesamte Anwendungsauthentifizierung mit Ihrer MFA- und Benutzerauthentifizierung migrieren, können Sie wesentliche Teile Ihrer lokalen Infrastruktur entfernen und so Kosten sowie Risiken reduzieren. Wenn Sie die gesamte Anwendungsauthentifizierung verschieben, können Sie die Phase Vorbereiten von AD FS überspringen und die MFA-Migration vereinfachen.

Der Prozess zum Verschieben der gesamten Anwendungsauthentifizierung ist im folgenden Diagramm dargestellt.

Wenn Sie nicht alle Ihre Anwendungen vor der Migration verschieben können, verschieben Sie so viele wie möglich, bevor Sie beginnen. Weitere Informationen zum Migrieren von Anwendungen zu Azure finden Sie unter Ressourcen zum Migrieren von Anwendungen zu Microsoft Entra ID.