Problembehandlung für die kombinierte Registrierung von Sicherheitsinformationen

Mit den in diesem Artikel bereitgestellten Informationen können Administratoren Probleme von Benutzern mit kombinierten Registrierungen beheben.

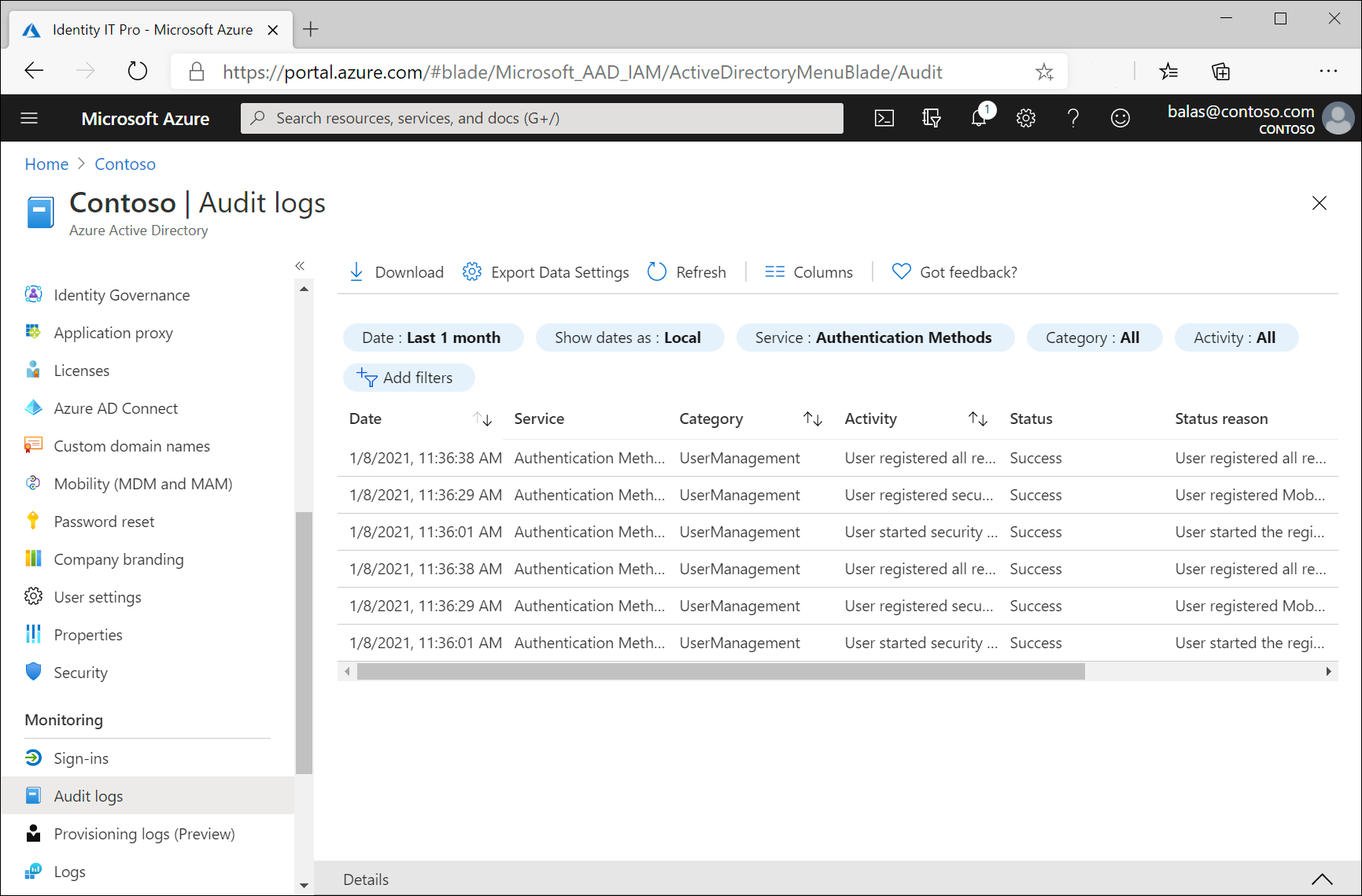

Überwachungsprotokolle

Die für kombinierte Registrierungen protokollierten Ereignisse befinden sich in den Microsoft Entra-Überwachungsprotokollen unter dem Dienst „Authentifizierungsmethoden“.

In der folgenden Tabelle werden alle Überwachungsereignisse aufgeführt, die mit der kombinierten Registrierung generiert werden:

| Aktivität | Status | `Reason` | BESCHREIBUNG |

|---|---|---|---|

| User registered all required security info (Der Benutzer hat alle erforderlichen Sicherheitsinformationen registriert) | Erfolg | Der Benutzer hat alle erforderlichen Sicherheitsinformationen registriert. | Dieses Ereignis tritt auf, wenn ein Benutzer die Registrierung erfolgreich abgeschlossen hat. |

| User registered all required security info (Der Benutzer hat alle erforderlichen Sicherheitsinformationen registriert) | Fehler | Der Benutzer hat die Registrierung der Sicherheitsinformationen abgebrochen. | Dieses Ereignis tritt auf, wenn ein Benutzer die Registrierung über den Interruptmodus abbricht. |

| User registered security info (Der Benutzer hat Sicherheitsinformationen registriert) | Erfolg | Der Benutzer hat eine Methode registriert. | Dieses Ereignis tritt auf, wenn ein Benutzer eine individuelle Methode registriert. Bei der Methode kann es sich um eine Authenticator-App, ein Mobilgerät, eine E-Mail, Sicherheitsfragen, ein App-Kennwort, ein alternatives Mobilgerät usw. handeln. |

| User reviewed security info (Der Benutzer hat die Sicherheitsinformationen überprüft) | Erfolg | Der Benutzer hat die Sicherheitsinformationen erfolgreich überprüft. | Dieses Ereignis tritt ein, wenn ein Benutzer auf der Seite „Sicherheitsinformationen überprüfen“ die Option Sieht gut aus auswählt. |

| User reviewed security info (Der Benutzer hat die Sicherheitsinformationen überprüft) | Fehler | Die Überprüfung der Sicherheitsinformationen durch den Benutzer ist fehlgeschlagen. | Dieses Ereignis tritt ein, wenn ein Benutzer auf der Seite „Sicherheitsinformationen überprüfen“ die Option Sieht gut aus auswählt, jedoch ein Fehler am Back-End auftritt. |

| User deleted security info (Der Benutzer hat die Sicherheitsinformationen gelöscht) | Erfolg | Der Benutzer hat die Methode gelöscht. | Dieses Ereignis tritt auf, wenn ein Benutzer eine individuelle Methode löscht. Bei der Methode kann es sich um eine Authenticator-App, ein Mobilgerät, eine E-Mail, Sicherheitsfragen, ein App-Kennwort, ein alternatives Mobilgerät usw. handeln. |

| User deleted security info (Der Benutzer hat die Sicherheitsinformationen gelöscht) | Fehler | Der Benutzer konnte die Methode nicht löschen. | Dieses Ereignis tritt ein, wenn der Benutzer versucht eine Methode zu löschen, dies jedoch aus irgendeinem Grund zu einem Fehler führt. Bei der Methode kann es sich um eine Authenticator-App, ein Mobilgerät, eine E-Mail, Sicherheitsfragen, ein App-Kennwort, ein alternatives Mobilgerät usw. handeln. |

| User changed default security info (Der Benutzer hat die Standardsicherheitsinformationen geändert) | Erfolg | Der Benutzer hat die Standardsicherheitsinformationen für die Methode geändert. | Dieses Ereignis tritt ein, wenn ein Benutzer die Standardmethode ändert. Folgende Methoden sind möglich: „Benachrichtigung in Authenticator-App“, „Code aus meiner Authentifikator-App oder Token eingeben“, „+X XXXXXXXXXX anrufen“, „SMS mit Code an +X XXXXXXXXX senden“ usw. |

| User changed default security info (Der Benutzer hat die Standardsicherheitsinformationen geändert) | Fehler | Der Benutzer konnte die Standardsicherheitsinformationen für die Methode nicht ändern. | Dieses Ereignis tritt ein, wenn der Benutzer versucht, die Standardmethode zu ändern, dies jedoch aus irgendeinem Grund zu einem Fehler führt. Folgende Methoden sind möglich: „Benachrichtigung in Authenticator-App“, „Code aus meiner Authentifikator-App oder Token eingeben“, „+X XXXXXXXXXX anrufen“, „SMS mit Code an +X XXXXXXXXX senden“ usw. |

Problembehandlung des Interruptmodus

| Symptom | Schritte zur Problembehandlung |

|---|---|

| Es werden nicht die erwarteten Methoden angezeigt. | 1. Überprüfen Sie, ob der Benutzer oder die Benutzerin über eine Microsoft Entra-Administratorrolle verfügt. Wenn ja, überprüfen Sie die Unterschiede in der SSPR-Administratorrichtlinie. 2. Ermitteln Sie, ob der Benutzer oder die Benutzerin aufgrund der Erzwingung von Multi-Faktor-Authentifizierungs- oder SSPR-Registrierungen unterbrochen wird. Sehen Sie sich das Flussdiagramm unter „Modi der kombinierten Registrierung“ an, um zu ermitteln, welche Methoden angezeigt werden sollten. 3. Ermitteln Sie, wie aktuell die Änderungen an der Multi-Faktor-Authentifizierungs- oder SSPR-Richtlinie sind. Wenn die Änderung erst kürzlich vorgenommen wurden, kann es einige Zeit dauern, bis die aktualisierte Richtlinie verteilt wird. |

Problembehandlung für den Verwaltungsmodus

| Symptom | Schritte zur Problembehandlung |

|---|---|

| Es steht keine Option zum Hinzufügen einer bestimmten Methode zur Verfügung. | 1. Ermitteln Sie, ob die Methode für die Multi-Faktor-Authentifizierung oder SSPR aktiviert ist. 2. Wenn die Methode aktiviert ist, speichern Sie die Richtlinien erneut, und warten Sie ein bis zwei Stunden, bevor Sie es erneut versuchen. 3. Wenn die Methode aktiviert ist, stellen Sie sicher, dass der Benutzer diese Methode nicht bereits so oft eingerichtet hat, wie ihm maximal erlaubt ist. |

Gewusst wie: Ausführen eines Rollbacks für Benutzer

Wenn Sie als Administrator*in Einstellungen für die Multi-Faktor-Authentifizierung eines Benutzers oder einer Benutzerin zurücksetzen möchten, können Sie das im nächsten Abschnitt bereitgestellte PowerShell-Skript verwenden. Das Skript löscht die StrongAuthenticationMethods-Eigenschaft für die mobile App oder die Rufnummer des Benutzers. Wenn Sie dieses Skript für Ihre Benutzer*innen ausführen, müssen diese sich erneut für die Multi-Faktor-Authentifizierung registrieren, wenn sie diese benötigen. Es wird empfohlen, das Rollback vor der Ausführung eines Rollbacks für alle betroffenen Benutzer bei einem oder zwei Benutzern zu testen.

Die folgenden Schritte zeigen, wie Sie ein Rollback für einen Benutzer oder eine Gruppe von Benutzern ausführen.

Voraussetzungen

Wichtig

Die Unterstützung von Azure AD PowerShell wird voraussichtlich am 30. März 2024 eingestellt. Weitere Informationen finden Sie im Update zur Unterstützungseinstellung. Es wird empfohlen, für die Interaktion mit Microsoft Entra ID (früher Azure AD) zu Microsoft Graph PowerShell zu migrieren. Microsoft Graph PowerShell ermöglicht den Zugriff auf alle Microsoft Graph-APIs und ist in PowerShell 7 verfügbar. Antworten auf allgemeine Migrationsfragen finden Sie unter Häufig gestellte Fragen zur Migration.

Installieren Sie die entsprechenden Azure AD-PowerShell-Module. Führen Sie in einem PowerShell-Fenster die folgenden Befehle zum Installieren der Module aus:

Install-Module -Name MSOnline Import-Module MSOnlineSpeichern Sie die Liste der betroffenen Benutzerobjekt-IDs auf Ihrem Computer als Textdatei, in der jede ID in einer separaten Zeile aufgeführt wird. Notieren Sie sich den Speicherort der Datei.

Speichern Sie das folgende Skript auf Ihrem Computer, und notieren Sie sich den Speicherort des Skripts:

<# //******************************************************** //* * //* Copyright (C) Microsoft. All rights reserved. * //* * //******************************************************** #> param($path) # Define Remediation Fn function RemediateUser { param ( $ObjectId ) $user = Get-MsolUser -ObjectId $ObjectId Write-Host "Checking if user is eligible for rollback: UPN: " $user.UserPrincipalName " ObjectId: " $user.ObjectId -ForegroundColor Yellow $hasMfaRelyingParty = $false foreach($p in $user.StrongAuthenticationRequirements) { if ($p.RelyingParty -eq "*") { $hasMfaRelyingParty = $true Write-Host "User was enabled for per-user MFA." -ForegroundColor Yellow } } if ($user.StrongAuthenticationMethods.Count -gt 0 -and -not $hasMfaRelyingParty) { Write-Host $user.UserPrincipalName " is eligible for rollback" -ForegroundColor Yellow Write-Host "Rolling back user ..." -ForegroundColor Yellow Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName $user.UserPrincipalName Write-Host "Successfully rolled back user " $user.UserPrincipalName -ForegroundColor Green } else { Write-Host $user.UserPrincipalName " is not eligible for rollback. No action required." } Write-Host "" Start-Sleep -Milliseconds 750 } # Connect Import-Module MSOnline Connect-MsolService foreach($line in Get-Content $path) { RemediateUser -ObjectId $line }

Rollback

Führen Sie in einem PowerShell-Fenster den folgenden Befehl aus, und geben Sie das Skript und die Speicherorte der Benutzerdateien an. Geben Sie bei entsprechender Aufforderung die Anmeldeinformationen des globalen Administrators ein. Das Skript gibt das Ergebnis der einzelnen Benutzerupdatevorgänge aus.

<script location> -path <user file location>