Bedingter Zugriff: Zielressourcen

Zielressourcen (früher Cloud-Apps, -Aktionen und -Authentifizierungskontext) sind wichtige Signale in einer Richtlinie für bedingten Zugriff. Richtlinien für bedingten Zugriff ermöglichen Administrator*innen das Zuweisen von Steuerelementen zu bestimmten Anwendungen, Diensten, Aktionen oder Authentifizierungskontext.

- Administratoren stehen eine Reihe von Anwendungen oder Diensten zur Auswahl. Dazu zählen integrierte Microsoft-Anwendungen und alle in Microsoft Entra integrierten Anwendungen (Katalog- und Nicht-Kataloganwendungen) sowie über den Anwendungsproxy veröffentlichte Anwendungen.

- Administratoren können sich entscheiden, die Richtlinie nicht basierend auf einer Cloudanwendung zu definieren, sondern basierend auf einer Benutzeraktion wie etwa Sicherheitsinformationen registrieren oder Geräte registrieren oder beitreten, sodass der bedingte Zugriff Kontrollmaßnahmen bezüglich dieser Aktionen durchsetzen kann.

- Administratoren können Datenverkehrsweiterleitungsprofile von Global Secure Access als Ziel für erweiterte Funktionen verwenden.

- Administratoren können den Authentifizierungskontext verwenden, um eine zusätzliche Sicherheitsebene in Anwendungen zu schaffen.

Microsoft Cloud-Anwendungen

Viele der vorhandenen Microsoft-Cloudanwendungen sind in der Liste der Anwendungen enthalten, die zur Auswahl stehen.

Administratoren können den folgenden Cloud-Apps von Microsoft eine Richtlinie für bedingten Zugriff zuweisen. Zu einigen Apps wie Office 365 und Windows Azure Dienstverwaltungs-API gehören mehrere untergeordnete Apps oder Dienste. Wir fügen ständig weitere Apps hinzu, sodass die folgende Liste nicht vollständig ist und geändert werden kann.

- Office 365

- Azure Analysis Services

- Azure DevOps

- Azure Data Explorer

- Azure Event Hubs

- Azure Service Bus

- Azure SQL Database und Azure Synapse Analytics

- Common Data Service

- Microsoft Application Insights Analytics

- Microsoft Azure Information Protection

- Windows Azure Dienstverwaltungs-API

- Microsoft Defender für Cloud-Apps

- Portal für die Zugriffssteuerung auf Microsoft Commerce-Tools

- Authentifizierungsdienst für Microsoft Commerce-Tools

- Microsoft Forms

- Microsoft Intune

- Microsoft Intune-Registrierung

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power Automate

- Microsoft-Suche in Bing

- Microsoft StaffHub

- Microsoft Stream

- Microsoft Teams

- Exchange Online

- SharePoint

- Yammer

- Office Delve

- Office Sway

- Outlook-Gruppen

- Power BI-Dienst

- Project Online

- Skype for Business Online

- Virtuelles privates Netzwerk (VPN):

- Windows Defender ATP

Wichtig

Anwendungen, die für den bedingten Zugriff verfügbar sind, haben einen Onboarding- und Validierungsprozess durchlaufen. Diese Liste schließt nicht alle Microsoft-Apps ein, da viele Back-End-Dienste sind und nicht vorgesehen ist, Richtlinien direkt auf sie anzuwenden. Wenn Sie eine fehlende Anwendung suchen, können Sie sich an das jeweilige Anwendungsteam wenden oder eine Anforderung an UserVoice senden.

Office 365

Microsoft 365 stellt cloudbasierte Dienste für Produktivität und Zusammenarbeit wie Exchange, SharePoint und Microsoft Teams bereit. Microsoft 365-Clouddienste sind umfassend integriert, um nahtlose Funktionen für die Zusammenarbeit zu gewährleisten. Diese Integration kann beim Erstellen von Richtlinien zu Verwirrung führen, da einige Apps wie Microsoft Teams Abhängigkeiten von anderen Apps wie SharePoint oder Exchange aufweisen.

Mit der Office 365-Suite können Sie gleichzeitig auf all diese Dienste abzielen. Wir empfehlen die Verwendung der neuen Office 365-Suite, statt auf einzelne Cloud-Apps abzuzielen, um Probleme mit Dienstabhängigkeiten zu vermeiden.

Eine Ausrichtung auf diese Gruppe von Anwendungen trägt dazu bei, Probleme zu vermeiden, die aufgrund inkonsistenter Richtlinien und Abhängigkeiten auftreten können. Beispiel: Die Exchange Online-App ist an herkömmliche Exchange Online-Daten wie E-Mail-, Kalender- und Kontaktinformationen gebunden. Zugehörige Metadaten können über verschiedene Ressourcen wie die Suche verfügbar gemacht werden. Administratoren sollten der Office 365-Suite Richtlinien zuweisen, um sicherzustellen, dass alle Metadaten wie beabsichtigt durch geschützt werden.

Administratoren können die gesamte Office 365-Suite oder bestimmte Office 365-Cloud-Apps aus der Richtlinie für bedingten Zugriff ausschließen.

Eine vollständige Liste aller enthaltenen Dienste finden Sie im Artikel Apps, die in der Office 365-App-Suite für bedingten Zugriff enthalten sind.

Windows Azure Dienstverwaltungs-API

Wenn Sie auf die Windows Azure Dienstverwaltungs-API-Anwendung abzielen, wird die Richtlinie für Token erzwungen, die an eine Gruppe von Diensten ausgestellt wurden, die eng an das Portal gebunden sind. Diese Gruppierung umfasst die Anwendungs-IDs von:

- Azure Resource Manager

- Azure-Portal, das auch das Microsoft Entra Admin Center abdeckt.

- Azure Data Lake

- Application Insights API

- Log Analytics-API

Da die Richtlinie auf das Azure-Verwaltungsportal und die API angewendet wird, können Dienste oder Clients mit einer Azure-API-Dienstabhängigkeit indirekt betroffen sein. Beispiel:

- APIs für das klassische Bereitstellungsmodell

- Azure PowerShell

- Azure CLI

- Azure DevOps

- Azure Data Factory-Portal

- Azure Event Hubs

- Azure Service Bus

- Azure SQL-Datenbank

- Verwaltete SQL-Instanz

- Azure Synapse

- Administratorportal für Visual Studio-Abonnements

- Microsoft IoT Central

Hinweis

Die Windows Azure Dienstverwaltungs-API-Anwendung gilt für Azure PowerShell, die Azure Resource Manager-API aufruft. Sie gilt nicht für Microsoft Graph PowerShell, die Microsoft Graph-API aufruft.

Weitere Informationen darüber, wie Sie eine Beispielrichtlinie für die Windows Azure Dienstverwaltungs-API einrichten, finden Sie unter Bedingter Zugriff: Anfordern von MFA für die Azure-Verwaltung.

Tipp

Für Azure Government sollten Sie die Anwendung „Azure Government Cloud Management API“ auswählen.

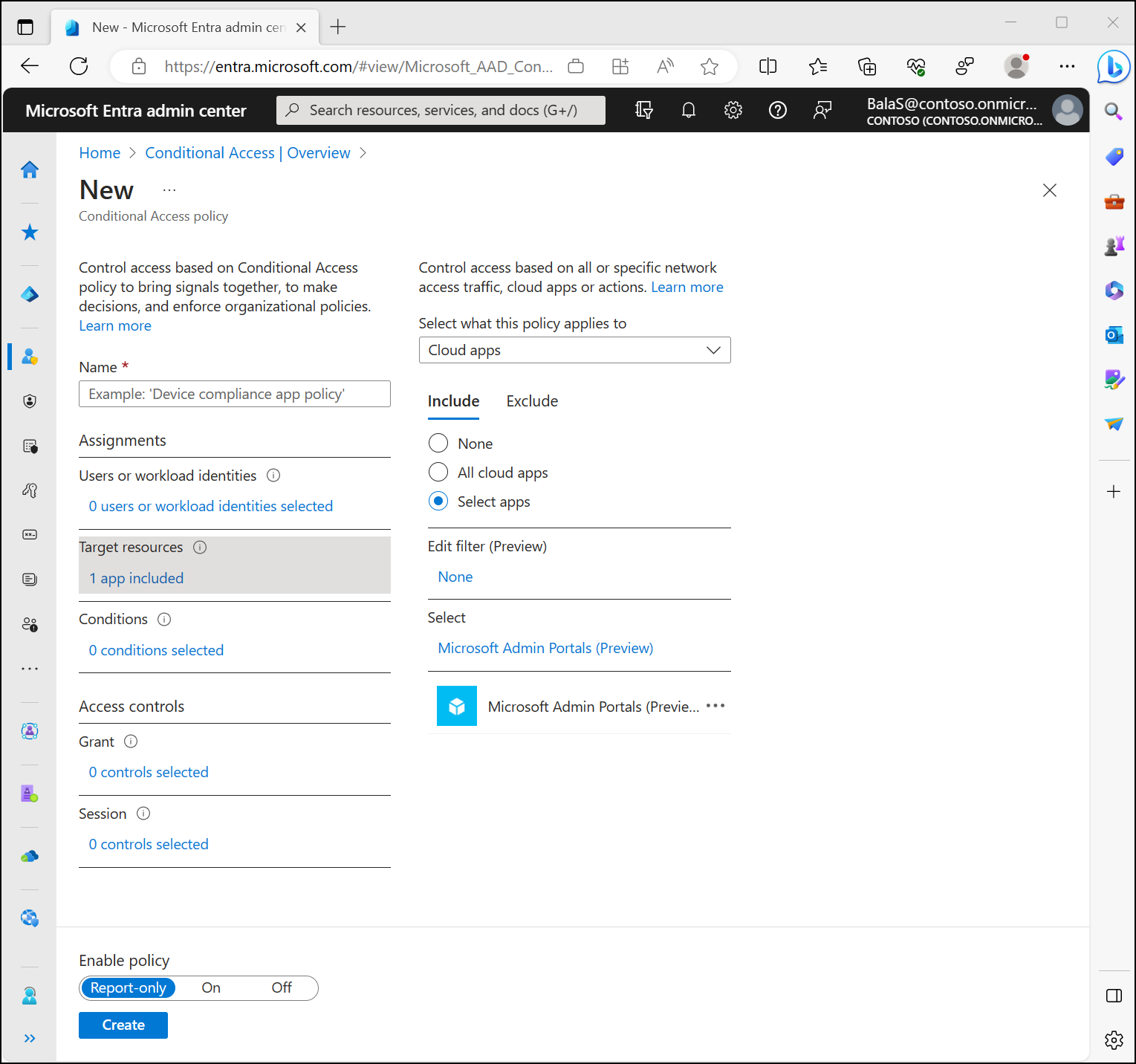

Microsoft-Verwaltungsportale

Wenn eine Richtlinie für bedingten Zugriff auf die Microsoft Admin Portals-Cloud-App ausgerichtet ist, wird die Richtlinie für Token erzwungen, die an Anwendungs-IDs der folgenden Microsoft-Verwaltungsportale ausgegeben werden:

- Azure-Portal

- Exchange Admin Center

- Microsoft 365 Admin Center

- Microsoft 365 Defender-Portal

- Microsoft Entra Admin Center

- Microsoft Intune Admin Center

- Grundlegendes zum Microsoft Purview-Complianceportal

- Microsoft Teams Admin Center

Wir fügen der Liste kontinuierlich weitere Verwaltungsportale hinzu.

Hinweis

Die Microsoft Admin Portals-App gilt nur für interaktive Anmeldungen bei den aufgeführten Verwaltungsportalen. Anmeldungen bei den zugrunde liegenden Ressourcen oder Diensten wie Microsoft Graph oder Azure Resource Manager-APIs werden von dieser Anwendung nicht abgedeckt. Diese Ressourcen werden durch die Windows Azure Dienstverwaltungs-API-App geschützt. Kunden können so die MFA-Einführung für Administratoren durchlaufen, ohne die Automatisierung zu beeinträchtigen, die von APIs und PowerShell abhängt. Wenn Sie bereit sind, empfiehlt Microsoft, eine Richtlinie zu verwenden, die Administratoren verpflichtet, MFA immer für einen umfassenden Schutz auszuführen.

Andere Anwendungen

Administratoren können jede für Microsoft Entra registrierte Anwendung zu Richtlinien für bedingten Zugriff hinzufügen. Dazu können folgende Anwendungen zählen:

- Über den Microsoft Entra-Anwendungsproxy veröffentlichte Anwendungen

- Aus dem Katalog hinzugefügte Anwendungen

- Benutzerdefinierte Nicht-Kataloganwendungen

- Ältere Anwendungen, die über App-Bereitstellungscontroller und -netzwerke veröffentlicht wurden

- Anwendungen, die einmaliges Anmelden mit Kennwort verwenden

Hinweis

Da die Richtlinie für bedingten Zugriff die Anforderungen für den Zugriff auf einen Dienst festlegt, können Sie sie nicht auf eine (öffentliche/native) Clientanwendung anwenden. Anders ausgedrückt: Die Richtlinie wird nicht direkt in einer Clientanwendung (öffentlichen/nativen Anwendung) festgelegt, sondern angewendet, wenn ein Client einen Dienst aufruft. Eine Richtlinie, die für den SharePoint-Dienst festgelegt wurde, gilt beispielsweise für alle Clients, die SharePoint aufrufen. Eine Richtlinie, die für Exchange festgelegt wurde, gilt für den Zugriffsversuch auf E-Mail mithilfe des Outlook-Clients. Aus diesem Grund stehen Clientanwendungen (öffentliche/native Anwendungen) in der Cloud-Apps-Auswahl nicht zur Auswahl zur Verfügung, und die Option „Bedingter Zugriff“ ist in den Anwendungseinstellungen für die in Ihrem Mandanten registrierte Clientanwendung (öffentliche/native Anwendung) nicht verfügbar.

Einige Anwendungen werden in der Auswahl überhaupt nicht angezeigt. Die einzige Möglichkeit, diese Anwendungen in eine Richtlinie für bedingten Zugriff aufzunehmen, besteht darin, Alle Cloud-Apps einzuschließen.

Alle Cloud-Apps

Die Anwendung einer Richtlinie für bedingten Zugriff auf alle Cloud-Apps führt dazu, dass die Richtlinie für alle an Websites und Dienste ausgegebenen Token erzwungen wird. Diese Option schließt Anwendungen ein, die in der Richtlinie für bedingten Zugriff nicht individuell als Ziel festgelegt werden können, wie z. B. Microsoft Entra ID.

In einigen Fällen könnte eine Richtlinie für Alle Cloud-Apps versehentlich den Benutzerzugriff blockieren. Diese Fälle sind von der Durchsetzung der Richtlinie ausgeschlossen und betreffen unter anderem:

Dienste, die zur Erreichung des gewünschten Sicherheitsstatus benötigt werden. So sind beispielsweise Aufrufe zur Geräteregistrierung von der Richtlinie für konforme Geräte ausgeschlossen, die für „Alle Cloud-Apps“ gilt.

Azure AD Graph- und Microsoft Graph-Aufrufe, um auf Benutzerprofile, Gruppenmitgliedschaften und Beziehungsinformationen zuzugreifen, die üblicherweise von Anwendungen verwendet werden, die von der Richtlinie ausgeschlossen sind. Die ausgeschlossenen Umfänge werden wie folgt aufgeführt. Für die Nutzung dieser Berechtigungen durch Apps ist nach wie vor eine Zustimmung erforderlich.

- Für native Clients:

- Azure AD Graph: email, offline_access, openid, profile, User.read

- Microsoft Graph: email, offline_access, openid, profile, User.Read, People.Read

- Für vertrauliche/authentifizierte Clients:

- Azure AD Graph: email, offline_access, openid, profile, User.read, User.read.all und User.readbasic.all

- Microsoft Graph: email, offline_access, openid, profile, User.Read, User.Read.All, User.ReadBasic.All, People.Read, People.Read.All, GroupMember.Read.All, Member.Read.Hidden

- Für native Clients:

Benutzeraktionen

Benutzeraktionen sind Aufgaben, die von einem Benutzer ausgeführt werden. Der bedingte Zugriff unterstützt derzeit zwei Benutzeraktionen:

- Sicherheitsinformationen registrieren: Mit dieser Benutzeraktion kann eine Richtlinie für bedingten Zugriff erzwungen werden, wenn Benutzer, für die die kombinierte Registrierung aktiviert ist, versuchen, ihre Sicherheitsinformationen zu registrieren. Weitere Informationen finden Sie im Artikel Kombinierte Registrierung von Sicherheitsinformationen.

Hinweis

Wenn Sie eine Richtlinie anwenden, die auf Benutzeraktionen zum Registrieren von Sicherheitsinformationen abzielt und es sich bei dem Benutzerkonto um ein Gastkonto eines persönlichen Microsoft-Kontos (MSA) handelt, wird der MSA-Benutzer bei Verwendung des Steuerelements „Multi-Faktor-Authentifizierung erforderlich“ aufgefordert, Sicherheitsinformationen bei der Organisation zu registrieren. Wenn der Gastbenutzer von einem anderen Anbieter wie Google stammt, wird der Zugriff blockiert.

- Geräte registrieren oder verknüpfen: Mit dieser Benutzeraktion können Administratoren eine Richtlinie für bedingten Zugriff erzwingen, wenn Benutzer Geräte in Azure AD registrieren oder mit Microsoft Entra ID verknüpfen. Sie bietet Granularität beim Konfigurieren der Multi-Faktor-Authentifizierung für das Registrieren oder Einbinden von Geräten anstelle einer derzeit vorhandenen mandantenweiten Richtlinie. Bei dieser Benutzeraktion sind drei wichtige Punkte zu beachten:

Require multifactor authenticationist die einzige Zugriffssteuerung, die bei dieser Benutzeraktion verfügbar ist. Alle anderen Zugriffssteuerungen sind deaktiviert. Durch diese Einschränkung werden Konflikte mit Zugriffssteuerungen verhindert, die entweder von der Microsoft Entra-Geräteregistrierung abhängig sind oder nicht für die Microsoft Entra-Geräteregistrierung gelten.- Die Bedingungen

Client apps,Filters for devicesundDevice statesind bei dieser Benutzeraktion nicht verfügbar, da sie zum Erzwingen von Richtlinien für den bedingten Zugriff von der Microsoft Entra-Geräteregistrierung abhängig sind. - Wenn bei dieser Benutzeraktion eine Richtlinie für bedingten Zugriff aktiviert ist, muss Identität>Geräte>Übersicht>Geräteeinstellungen -

Devices to be Microsoft Entra joined or Microsoft Entra registered require multifactor authenticationauf Nein festgelegt werden. Anderenfalls wird die Richtlinie für den bedingten Zugriff bei dieser Benutzeraktion nicht ordnungsgemäß erzwungen. Weitere Informationen zu dieser Geräteeinstellung finden Sie unter Konfigurieren von Geräteeinstellungen.

Datenverkehrsweiterleitungsprofile

Mithilfe von Datenverkehrsweiterleitungsprofilen in Global Secure Access können Administratoren definieren und steuern, wie Datenverkehr über Microsoft Entra-Internetzugriff und Microsoft Entra-Privatzugriff weitergeleitet wird. Datenverkehrsweiterleitungsprofile können Geräten und Remotenetzwerken zugewiesen werden. Ein Beispiel für das Anwenden einer Richtlinie für bedingten Zugriff auf diese Datenverkehrsprofile finden Sie im Artikel Anwenden von Richtlinien für bedingten Zugriff auf das Microsoft 365-Datenverkehrsprofil.

Weitere Informationen zu diesen Profilen finden Sie im Artikel Datenverkehrsweiterleitungsprofile von Global Secure Access.

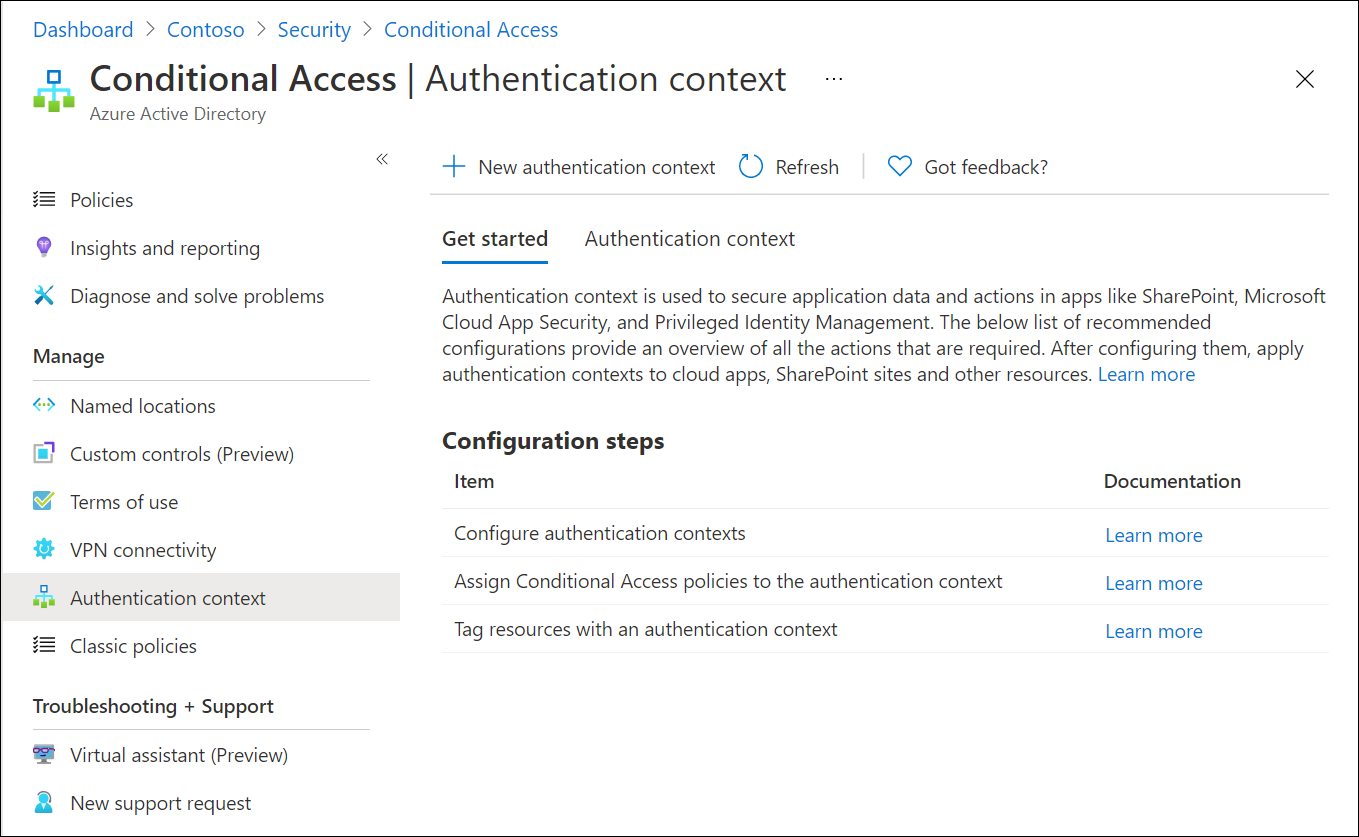

Authentifizierungskontext

Der Authentifizierungskontext kann verwendet werden, um Daten und Aktionen in Anwendungen besser zu schützen. Bei diesen Anwendungen kann es sich um Ihre eigenen benutzerdefinierten Anwendungen, benutzerdefinierte Geschäftsbereichsanwendungen (LOB), Anwendungen wie SharePoint oder Anwendungen handeln, die durch Microsoft Defender für Cloud Apps geschützt sind.

Eine Organisation kann z. B. Dateien auf SharePoint-Websites speichern, etwa eine Speisekarte oder die geheime Rezeptur ihrer BBQ-Soße. Möglicherweise haben alle Zugriff auf die Speisekartenwebsite, aber Benutzer mit Zugriff auf die geheime BBQ-Soßenrezepturwebsite müssen möglicherweise von einem verwalteten Gerät aus darauf zugreifen und bestimmten Nutzungsbedingungen zustimmen.

Der Authentifizierungskontext funktioniert mit Benutzern oder Workloadidentitäten, jedoch nicht in derselben Richtlinie für bedingten Zugriff.

Authentifizierungskontexte konfigurieren

Authentifizierungskontexte werden unter Schutz>Bedingter Zugriff>Authentifizierungskontextverwaltet.

Erstellen Sie neue Authentifizierungskontextdefinitionen, indem Sie Neuer Authentifizierungskontext auswählen. Organisationen sind auf insgesamt 99 Authentifizierungskontextdefinitionen c1-c99 beschränkt. Konfigurieren Sie folgende Attribute:

- Anzeigename ist der Name, der verwendet wird, um den Authentifizierungskontext in Microsoft Entra ID und anwendungsübergreifend in Authentifizierungskontext nutzenden Anwendungen zu identifizieren. Es werden Namen empfohlen, die ressourcenübergreifend verwendet werden können, z. B. vertrauenswürdige Geräte, um die Anzahl der erforderlichen Authentifizierungskontexte zu reduzieren. Durch einen reduzierten Satz an Namen wird die Anzahl der Umleitungen eingeschränkt, und die Endbenutzererfahrung wird verbessert.

- Die Beschreibung enthält weitere Informationen zu den Richtlinien, die von Administratoren und Administratorinnen verwendet werden, und solchen, die Authentifizierungskontexte auf Ressourcen anwenden.

- Wenn das Kontrollkästchen In Apps veröffentlichen aktiviert ist, wird der Authentifizierungskontext für Apps ankündigen und zur Zuweisung zur Verfügung gestellt. Wenn er nicht aktiviert ist, ist der Authentifizierungskontext für Downstream-Ressourcen nicht verfügbar.

- Die ID ist schreibgeschützt und wird in Token und Apps für anforderungsspezifische Authentifizierungskontextdefinitionen verwendet. Er ist hier zu Zwecken der Problembehandlung und für Anwendungsfälle in der Entwicklung aufgeführt.

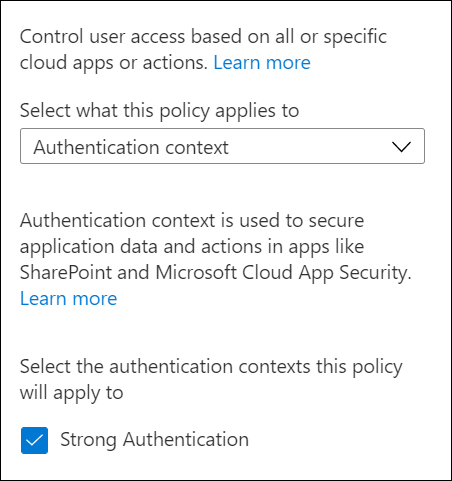

Hinzufügen zur Richtlinie für bedingten Zugriff

Administratoren können veröffentlichte Authentifizierungskontexte in ihren Richtlinien für bedingten Zugriff unter Zuweisungen>Cloud-Apps oder -AktionenAuthentifizierungskontext im Menü Auswählen, wofür diese Richtlinie gilt auswählen.

Löschen eines Authentifizierungskontexts

Wenn Sie einen Authentifizierungskontext löschen, stellen Sie sicher, dass er nicht mehr von Anwendungen verwendet wird. Andernfalls wird der Zugriff auf App-Daten nicht mehr geschützt. Sie können diese Voraussetzung bestätigen, indem Sie Anmeldeprotokolle für Fälle überprüfen, in denen die Richtlinien für bedingten Zugriff im Authentifizierungskontext angewendet werden.

Um einen Authentifizierungskontext zu löschen, dürfen ihm keine Richtlinien für bedingten Zugriff zugewiesen sein, und er darf nicht in Apps veröffentlicht werden. Diese Anforderung hilft, das versehentliche Löschen eines Authentifizierungskontexts zu verhindern, der noch verwendet wird.

Ressourcen mit Authentifizierungskontexten markieren

Weitere Informationen zur Verwendung des Authentifizierungskontexts in Anwendungen finden Sie in den folgenden Artikeln.

- Verwenden von Vertraulichkeitsbezeichnungen zum Schützen des Inhalts in Microsoft Teams, Microsoft 365-Gruppen und SharePoint-Websites

- Microsoft Defender für Cloud-Apps

- Benutzerdefinierte Anwendungen