Tutorial: Erzwingen der Multi-Faktor-Authentifizierung für B2B-Gastbenutzer

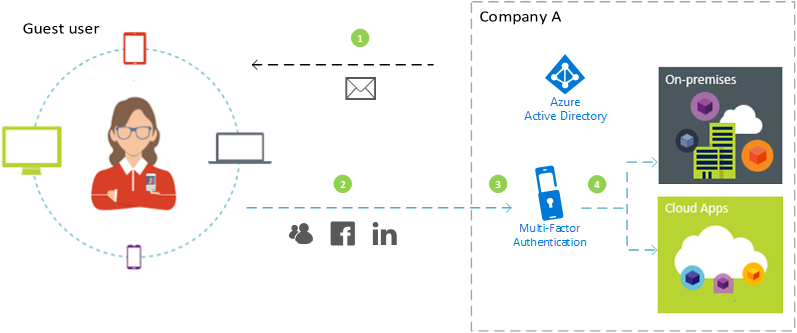

Bei der Zusammenarbeit mit externen B2B-Gastbenutzern wird empfohlen, Ihre Apps mit Richtlinien für die Multi-Faktor-Authentifizierung zu schützen. Denn dann benötigen externe Benutzer mehr als nur einen Benutzernamen und ein Kennwort, um auf Ihre Ressourcen zuzugreifen. In Microsoft Entra ID ist dies mit einer Richtlinie für bedingten Zugriff möglich, die MFA für den Zugriff erfordert. MFA-Richtlinien können auf Mandanten-, App- oder Einzelbenutzerebene erzwungen werden, so wie sie auch für Mitglieder Ihrer eigenen Organisation aktiviert werden können. Der Ressourcenmandant ist immer für die mehrstufige Microsoft Entra-Authentifizierung für Benutzer zuständig. Dies gilt auch, wenn die Organisation des Gastbenutzers über Funktionen für die Multi-Faktor-Authentifizierung verfügt.

Beispiel:

- Ein Administrator oder Mitarbeiter von Unternehmen A lädt einen Gastbenutzer ein, eine Cloud oder lokale Anwendung zu verwenden, die so konfiguriert ist, dass sie MFA für den Zugriff erfordert.

- Der Gastbenutzer meldet sich mit seinem Geschäfts-, Schul- oder Unikonto bzw. mit seiner Identität bei einem sozialen Netzwerk an.

- Der Benutzer wird aufgefordert, eine MFA auszuführen.

- Der Benutzer richtet die MFA bei Unternehmen A ein und wählt deren MFA-Option aus. Dem Benutzer wird der Zugriff auf die Anwendung gewährt.

Hinweis

Die Microsoft Entra Multi-Faktor-Authentifizierung wird auf dem Ressourcenmandanten durchgeführt, um die Vorhersagbarkeit sicherzustellen. Wenn sich der Gastbenutzer anmeldet, wird im Hintergrund die Anmeldeseite des Ressourcenmandanten angezeigt, und im Vordergrund werden die Anmeldeseite für den eigenen Basismandanten und das Unternehmenslogo angezeigt.

In diesem Lernprogramm lernen Sie Folgendes:

- Testen der Anmeldung vor dem MFA-Setup.

- Erstellen einer Richtlinie für bedingten Zugriff, die MFA für den Zugriff auf eine Cloud-App in Ihrer Umgebung verlangt. In diesem Tutorial wird dieser Vorgang anhand der Microsoft Azure-Verwaltungs-App veranschaulicht.

- Verwenden des What If-Tools zum Simulieren der MFA-Anmeldung.

- Testen der Richtlinie für bedingten Zugriff.

- Löschen des Testbenutzers und der Richtlinie.

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Voraussetzungen

Für die Durchführung des Szenarios im Rahmen dieses Tutorials benötigen Sie Folgendes:

- Zugriff auf Microsoft Entra ID P1- oder P2-Edition, die Richtlinienfunktionen für bedingten Zugriff enthält. Um MFA zu erzwingen, müssen Sie eine Microsoft Entra-Richtlinie für bedingten Zugriff erstellen. Die MFA-Richtlinien werden in Ihrer Organisation immer erzwungen, unabhängig davon, ob Partner über MFA-Funktionen verfügen.

- Ein gültiges externes E-Mail-Konto, das Sie Ihrem Mandantenverzeichnis als Gastbenutzer hinzufügen und zum Anmelden verwenden können. Wie Sie ein Gastkonto erstellen, erfahren Sie unter Hinzufügen von B2B-Gastbenutzern im Microsoft Entra Admin Center.

Erstellen eines Testgastbenutzers in Microsoft Entra ID

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

Browsen Sie zu Identität>Benutzer>Alle Benutzer.

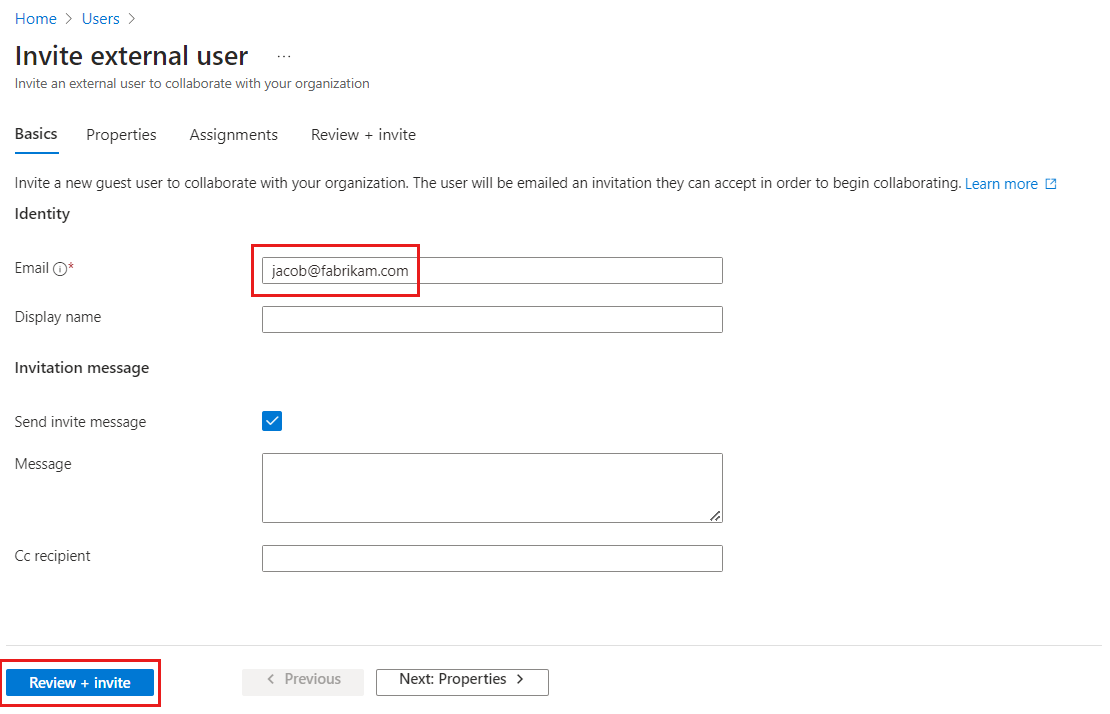

Wählen Sie Neuer Benutzer und dann Externen Benutzer einladen aus.

Geben Sie auf der Registerkarte Grundlagen unter Identität die E-Mail-Adresse des externen Benutzers oder der externen Benutzerin ein. Geben Sie optional einen Anzeigenamen und eine Begrüßungsnachricht ein.

Optional können Sie dem*r Benutzer*in auf den Registerkarten Eigenschaften und Zuweisungen weitere Details hinzufügen.

Wählen Sie Überprüfen + einladen aus, um die Einladung automatisch an den Gastbenutzer oder die Gastbenutzerin zu senden. Daraufhin wird die Meldung Benutzer erfolgreich eingeladen. angezeigt.

Nach dem Senden der Einladung wird das Benutzerkonto dem Verzeichnis automatisch als Gast hinzugefügt.

Testen der Anmeldung vor dem MFA-Setup

- Verwenden Sie Ihren Testbenutzernamen und das dazugehörige Kennwort, um sich beim Microsoft Entra Admin Center anzumelden.

- Sie sollten nur mit Ihren Anmeldeinformationen auf das Microsoft Entra Admin Center zugreifen können. Es ist keine andere Authentifizierung erforderlich.

- Melden Sie sich ab.

Erstellen einer Richtlinie für bedingten Zugriff mit erforderlicher MFA

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Browsen Sie zu Identität>Schutz>Security Center.

Wählen Sie unter Schützen die Option Bedingter Zugriff aus.

Wählen Sie auf der Seite Bedingter Zugriff in der Symbolleiste oben Neue Richtlinie erstellen aus.

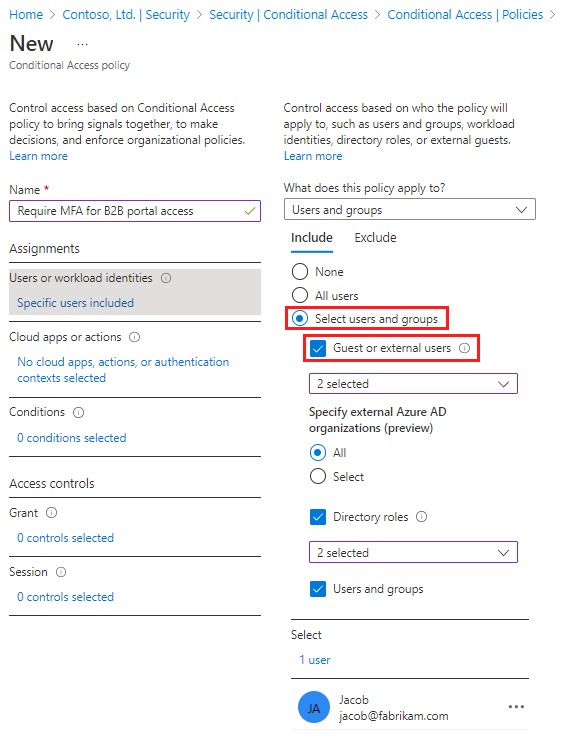

Geben Sie auf der Seite Neu im Textfeld NameMehrstufige Authentifizierung für Zugriff auf B2B-Portal erforderlich ein.

Wählen Sie im Abschnitt Zuweisungen den Link unter Benutzer und Gruppen aus.

Wählen Sie auf der Seite Benutzer und Gruppen die Option Benutzer und Gruppen auswählen und dann Gast- oder externen Benutzer aus. Sie können die Richtlinie verschiedenen externen Benutzertypen, integrierten Verzeichnisrollen oder Benutzer*innen und Gruppen zuweisen.

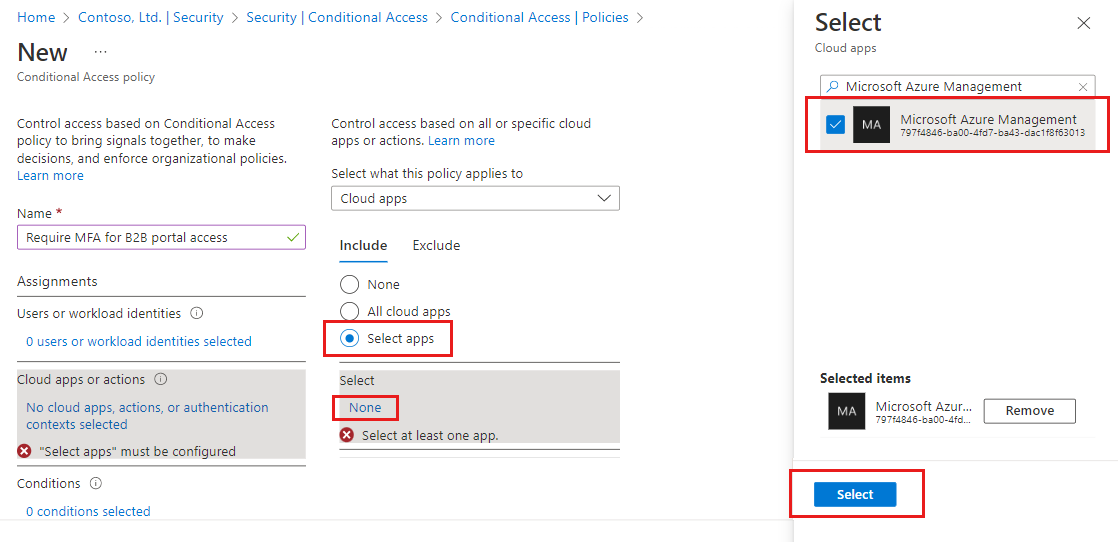

Wählen Sie im Abschnitt Zuweisungen den Link unter Cloudanwendungen oder -aktionen aus.

Wählen Sie Apps auswählen und dann den Link unter Auswählen aus.

Wählen Sie auf der Seite Auswählen die Option Microsoft Azure-Verwaltung und dann Auswählen aus.

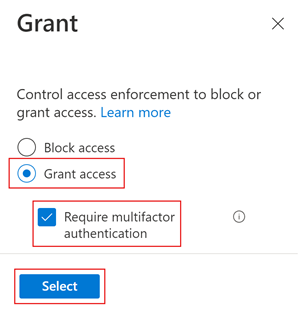

Wählen Sie auf der Seite Neu im Abschnitt Zugriffskontrollen den Link unter Gewähren aus.

Wählen Sie auf der Seite Gewähren die Option Zugriff gewähren aus, aktivieren Sie das Kontrollkästchen Multi-Faktor-Authentifizierung erforderlich, und wählen Sie dann Auswählen aus.

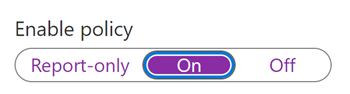

Wählen Sie unter Richtlinie aktivieren die Option An aus.

Klicken Sie auf Erstellen.

Simuliertes Anmelden mit der What If-Option

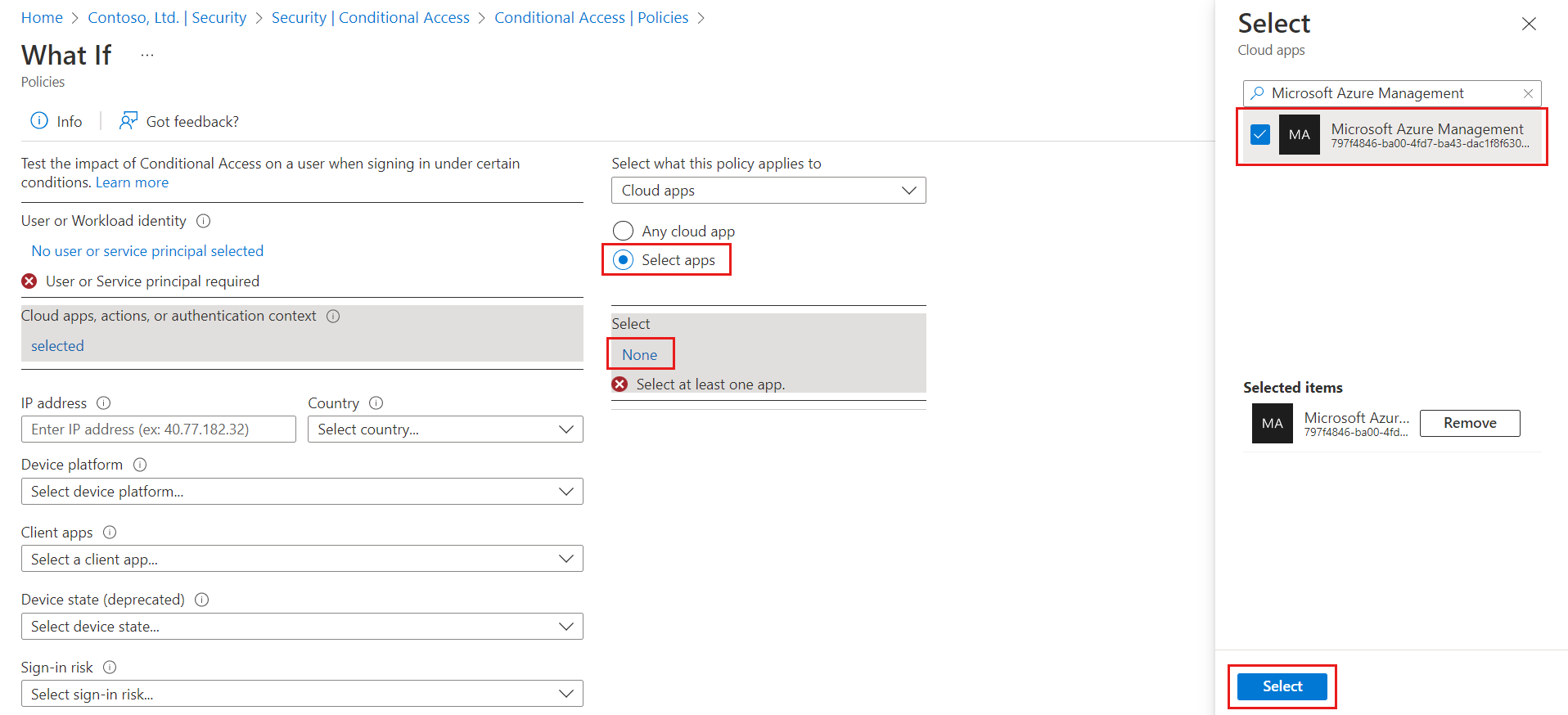

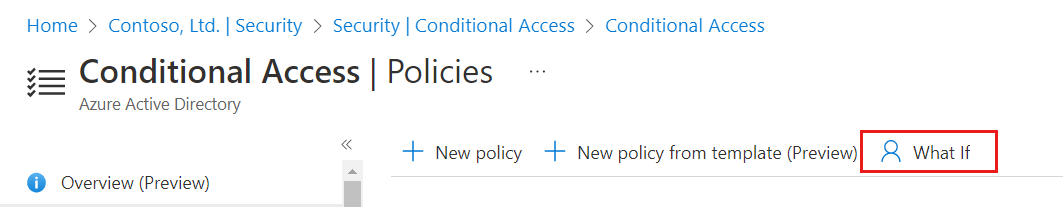

Wählen Sie auf der Seite Bedingter Zugriff | Richtlinien die Option What If aus.

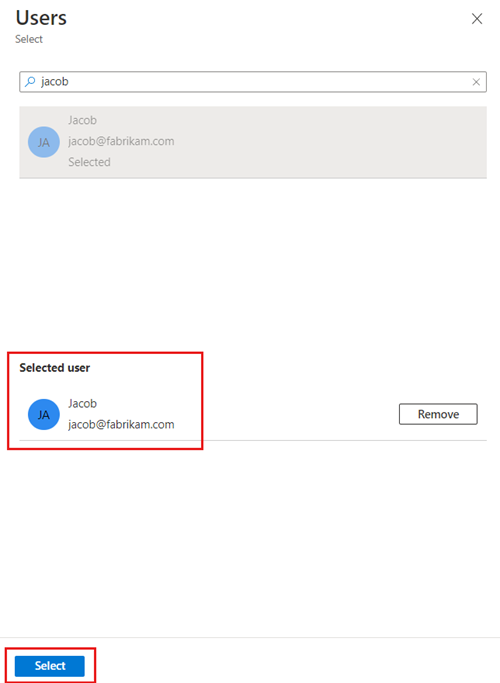

Wählen Sie den Link unter Benutzer aus.

Geben Sie im Suchfeld den Namen Ihres Testgastbenutzers ein. Wählen Sie in den Suchergebnissen den Benutzer aus, und wählen Sie dann Auswählen aus.

Wählen Sie den Link unter Cloud apps, actions, or authentication content (Cloud-Apps, Aktionen oder Authentifizierungsinhalt) aus. Wählen Sie Apps auswählen und dann den Link unter Auswählen aus.

Wählen Sie auf der Seite Cloud-Apps in der Anwendungsliste Microsoft Azure-Verwaltung und dann Auswählen aus.

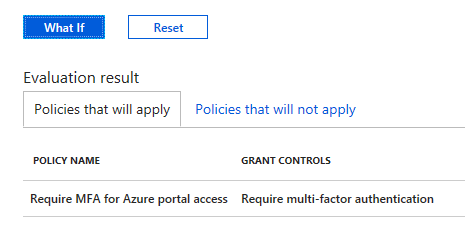

Wählen Sie What If aus, und überprüfen Sie, ob Ihre neue Richtlinie auf der Registerkarte Anzuwendende Richtlinien unter Auswertungsergebnisse angezeigt wird.

Testen der Richtlinie für bedingten Zugriff

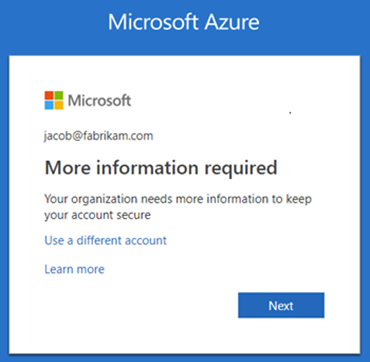

Verwenden Sie Ihren Testbenutzernamen und das dazugehörige Kennwort, um sich beim Microsoft Entra Admin Center anzumelden.

Sie sollten eine Anforderung für weitere Authentifizierungsmethoden sehen. Es kann einige Zeit dauern, bis die Richtlinie wirksam wird.

Hinweis

Sie können auch mandantenübergreifende Zugriffseinstellungen konfigurieren, um der Multi-Faktor-Authentifizierung vom Microsoft Entra-Home-Mandanten zu vertrauen. Dadurch können externe Microsoft Entra-Benutzer*innen die Multi-Faktor-Authentifizierung verwenden, die in ihrem eigenen Mandanten registriert ist, anstatt sich beim Ressourcen-Mandanten zu registrieren.

Melden Sie sich ab.

Bereinigen von Ressourcen

Löschen Sie den Testbenutzer und die Testrichtlinie für bedingten Zugriff, wenn sie nicht mehr benötigt werden.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie den Testbenutzer und dann Benutzer löschen aus.

- Browsen Sie zu Identität>Schutz>Security Center.

- Wählen Sie unter Schützen die Option Bedingter Zugriff aus.

- Wählen Sie in der Liste Richtlinienname das Kontextmenü (...) für Ihre Testrichtlinie und dann Löschen aus. Klicken Sie auf Ja, um zu bestätigen.

Nächste Schritte

In diesem Tutorial haben Sie eine Richtlinie für bedingten Zugriff erstellt, die voraussetzt, dass Gastbenutzer zum Anmelden bei einer Ihrer Cloud-Apps MFA verwenden. Weitere Informationen zum Hinzufügen von Gastbenutzern für die Zusammenarbeit finden Sie unter Hinzufügen von Benutzern für die Microsoft Entra B2B-Zusammenarbeit im Azure-Portal.