Problembehandlung für Microsoft Entra B2B-Zusammenarbeit

Hier sind einige Lösungen für häufig auftretende Probleme bei der Microsoft Entra B2B-Zusammenarbeit.

Fehler bei der Gastanmeldung, Fehlercode AADSTS50020

Wenn sich ein Gastbenutzer von einem Identitätsanbieter (Identity Provider, IdP) nicht bei einem Ressourcenmandanten in Microsoft Entra ID anmelden kann und den Fehlercode AADSTS50020 erhält, gibt es mehrere mögliche Ursachen. Lesen Sie den Artikel zur Behebung von Fehler AADSTS50020.

Ein Benutzer einer direkten B2B-Verbindung kann nicht auf einen freigegebenen Kanal zugreifen (Fehler AADSTS90071)

Wenn für eine direkte B2B-Verbindung beim Versuch, auf den freigegebenen Teams-Kanal einer anderen Organisation zuzugreifen, die folgende Fehlermeldung angezeigt wird, wurden von der externen Organisation keine Vertrauenseinstellungen für die mehrstufige Authentifizierung konfiguriert:

Die Organisation, die Sie erreichen möchten, muss ihre Einstellungen aktualisieren, damit Sie sich anmelden können.

AADSTS90071: Ein Administrator von <Organisation> muss seine Zugriffseinstellungen aktualisieren, um eingehende mehrstufige Authentifizierung zu akzeptieren.

Die Organisation, die den freigegebenen Teams-Kanal hostet, muss die Vertrauensstellungseinstellung für die mehrstufige Authentifizierung aktivieren, um Zugriff von Benutzern mit direkter B2B-Verbindung zu ermöglichen. Vertrauenseinstellungen können in den mandantenübergreifenden Zugriffseinstellungen einer Organisation konfiguriert werden.

Beim Konfigurieren von mandantenübergreifenden Zugriffseinstellungen wird ein Fehler ähnlich dem Fehler „Fehler beim Aktualisieren der Richtlinie aufgrund eines Objektgrenzwerts“ angezeigt

Wenn Ihnen beim Konfigurieren von mandantenübergreifenden Zugriffseinstellungen eine Fehlermeldung des Typs „Fehler beim Aktualisieren der Richtlinie aufgrund eines Objektgrenzwerts“ angezeigt wird, haben Sie den Grenzwert von 25 KB für Richtlinienobjekte erreicht. Wir arbeiten zurzeit daran, diesen Grenzwert zu erhöhen. Wenn Sie berechnen müssen, wie nahe die aktuelle Richtlinie an diesem Grenzwert liegt, führen Sie die folgenden Schritte aus:

Öffnen Sie den Microsoft Graph Explorer, und führen Sie Folgendes aus:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyKopieren Sie die gesamte JSON-Antwort, und speichern Sie sie als TXT-Datei, z. B

policyobject.txt.Öffnen Sie PowerShell, und führen Sie das folgende Skript aus. Ersetzen Sie dabei in der ersten Zeile den Dateispeicherort durch Ihre Textdatei:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Benutzer können E-Mails, die mit Microsoft Rights Management Service (OME) verschlüsselt wurden, nicht mehr lesen

Wenn Sie beim Konfigurieren mandantenübergreifender Zugriffseinstellungen den Zugriff auf alle Apps standardmäßig blockieren, können Benutzer keine E-Mails lesen, die mit Microsoft Rights Management Service (auch als „OME“ bezeichnet) verschlüsselt wurden. Zur Vermeidung dieses Problems empfehlen wir, Ihre Einstellungen für „Ausgehend“ so zu konfigurieren, dass Ihre Benutzer auf diese App-ID zugreifen können: „00000012-0000-0000-c000-000000000000“. Wenn dies die einzige von Ihnen zugelassene Anwendung ist, wird der Zugriff auf alle anderen Apps standardmäßig blockiert.

Ich habe einen externen Benutzer hinzugefügt, dieser wird aber im globalen Adressbuch oder in der Personenauswahl nicht angezeigt

Falls externe Benutzer in der Liste nicht angezeigt werden: Es kann einige Minuten dauern, bis das Objekt repliziert wurde.

Ein B2B-Gastbenutzer wird in der SharePoint Online/OneDrive-Personenauswahl nicht angezeigt

Die Möglichkeit, in der SharePoint Online-Personenauswahl (SPO) nach vorhandenen Gastbenutzern zu suchen, ist dem Verhalten in älteren Versionen entsprechend standardmäßig deaktiviert.

Sie können dieses Feature mit der Einstellung „ShowPeoplePickerSuggestionsForGuestUsers“ auf Mandanten- und Websitesammlungsebene aktivieren. Sie können dieses Feature mithilfe der Cmdlets „Set-SPOTenant“ und „Set-SPOSite“ festlegen, damit Mitglieder das Verzeichnis nach allen vorhandenen Gastbenutzern durchsuchen können. Änderungen im Mandantenbereich wirken sich nicht auf bereits bereitgestellte SPO-Websites aus.

Meine Gasteinladungseinstellungen und Domäneneinschränkungen werden von SharePoint Online/OneDrive nicht berücksichtigt.

Standardmäßig verfügen SharePoint Online und OneDrive über einen eigenen Satz von Optionen für externe Benutzer und verwenden die Einstellungen aus Microsoft Entra ID nicht. Sie müssen die Integration von SharePoint und OneDrive in Microsoft Entra B2B aktivieren, um sicherzustellen, dass die Optionen zwischen diesen Anwendungen konsistent sind.

Einladungen wurden für das Verzeichnis deaktiviert.

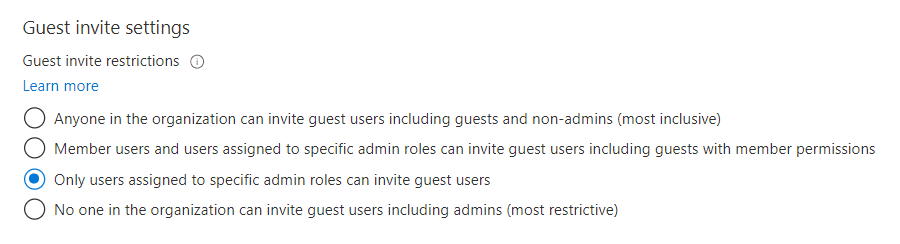

Wenn Sie darüber informiert werden, dass Sie nicht über die Berechtigung verfügen, Benutzer*innen einzuladen, überprüfen Sie unter „Identität > Benutzer > Benutzereinstellungen > Externe Benutzer > Externe Einstellungen zur Zusammenarbeit verwalten“, ob Ihr Benutzerkonto für die Einladung externer Benutzer*innen autorisiert ist:

Wenn Sie diese Einstellungen kürzlich geändert oder einem Benutzer die Rolle „Gasteinladender“ zugewiesen haben, kann es 15–60 Minuten dauern, bis die Änderungen wirksam werden.

Der von mir eingeladene Benutzer erhält während des Einlöseprozesses eine Fehlermeldung

Häufige Fehler sind z.B. folgende:

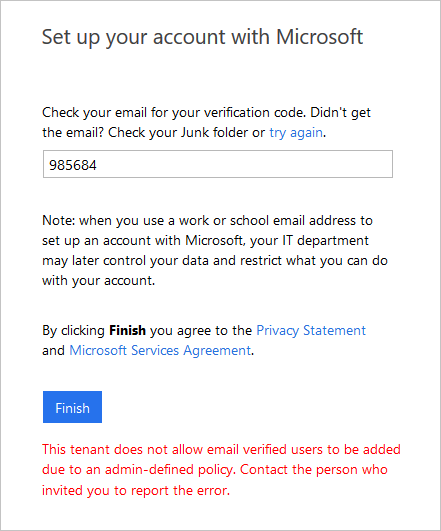

Der Administrator des Eingeladenen hat die Option deaktiviert, Benutzer im Mandanten zu erstellen, die per E-Mail verifiziert werden.

Dieser Fehler kann auftreten, wenn Benutzer eingeladen werden, deren Organisation Microsoft Entra ID verwenden, das Konto des entsprechenden Benutzers aber dort nicht vorhanden ist (Benutzer ist z.B. in Microsoft Entra ID für contoso.com nicht vorhanden). Der Administrator von contoso.com hat möglicherweise eine Richtlinie festgelegt, die das Erstellen von Benutzern verhindert. Der Benutzer muss sich bei seinem Administrator informieren, ob externe Benutzer zulässig sind. Der Administrator des externen Benutzers muss ggf. per E-Mail verifizierte Benutzer in seiner Domäne zulassen (Informationen dazu finden Sie in diesem Artikel zum Zulassen per E-Mail verifizierter Benutzer).

Ein externer Benutzer ist in einer Verbunddomäne noch nicht vorhanden

Wenn Sie die Verbundauthentifizierung verwenden und der Benutzer noch nicht in Microsoft Entra ID vorhanden ist, kann dieser Benutzer nicht eingeladen werden.

Um dieses Problem zu lösen, muss der Administrator des externen Benutzers das Benutzerkonto mit Microsoft Entra ID synchronisieren.

Ein externer Benutzer verwendet eine Proxyadresse, die mit einer Proxyadresse eines vorhandenen lokalen Benutzers in Konflikt steht

Bei der Überprüfung, ob ein Benutzer in Ihren Mandanten eingeladen werden kann, überprüfen wir unter anderem, ob ein Konflikt mit der Proxyadresse vorliegt. Dies schließt alle Proxyadressen für den Benutzer in dessen Stammmandanten und alle Proxyadressen für lokale Benutzer in Ihrem Mandanten ein. Für externe Benutzer fügen wir der Proxyadresse des vorhandenen B2B-Benutzers die E-Mail-Adresse hinzu. Lokale Benutzer können Sie bitten, sich mit dem Konto anzumelden, über das sie bereits verfügen.

Ich kann aufgrund eines Konflikts in proxyAddresses keine E-Mail-Adresse einladen.

Dies tritt auf, wenn ein anderes Objekt im Verzeichnis die gleiche eingeladene E-Mail-Adresse wie eine der proxyAddresses hat. Um diesen Konflikt zu beheben, entfernen Sie die E-Mail aus dem Benutzerobjekt. Löschen Sie auch das zugeordnete Kontaktobjekt, bevor Sie versuchen, diese E-Mail-Adresse erneut einzuladen.

Das Gastbenutzerobjekt hat keine Proxyadresse.

Manchmal steht der externe Gastbenutzer, den Sie einladen, in Konflikt mit einem vorhandenen Kontaktobjekt. In diesem Fall wird der Gastbenutzer ohne Proxyadresse erstellt. Dadurch ist der Benutzer nicht in der Lage, dieses Konto mit Just-In-Time-Einlösung oder E-Mail-Authentifizierung per Einmalkennung einzulösen. Wenn außerdem das Kontaktobjekt, das Sie aus dem lokalen AD synchronisieren, mit einem vorhandenen Gastbenutzer in Konflikt steht, wird die in Konflikt stehende proxyAddress aus dem vorhandenen Gastbenutzer entfernt.

Wie wird „#“, in der Regel kein gültiges Zeichen, mit Microsoft Entra ID synchronisiert?

# ist ein reserviertes Zeichen in UPNs für die Microsoft Entra B2B-Zusammenarbeit oder externe Benutzer, da das eingeladene Konto user@contoso.com zu „user_contoso.com#EXT#@fabrikam.onmicrosoft.com“ wird. Aus diesem Grund dürfen sich lokale UPNs mit „#“ nicht beim Microsoft Entra Admin Center anmelden.

Ich erhalte eine Fehlermeldung, wenn ich externe Benutzer zu einer synchronisierten Gruppe hinzufüge.

Externe Benutzer können nur zu „zugewiesenen“ Gruppen oder „Sicherheitsgruppen“ hinzugefügt werden, nicht zu lokal verwalteten Gruppen.

Mein externer Benutzer hat keine E-Mail zur Einlösung erhalten

Eingeladene sollten sich mit ihrem ISP in Verbindung setzen oder ihren Spamfilter überprüfen, um sicherzustellen, dass die folgende Adresse zulässig ist: Invites@microsoft.com.

Hinweis

- Die Absenderadresse des Azure-Diensts, der von 21Vianet in China betrieben wird, lautet Invites@oe.21vianet.com.

- Für die Microsoft Entra Government-Cloud lautet die Absenderadresse invites@azuread.us.

Die benutzerdefinierte Nachricht wird nicht immer in Einladungsnachrichten eingefügt

Zur Einhaltung von Datenschutzgesetzen fügen unsere APIs in den folgenden Situationen keine benutzerdefinierten Meldungen in die E-Mail-Einladung ein:

- Der einladende Benutzer besitzt keine E-Mail-Adresse im einladenden Mandanten.

- Ein AppService-Prinzipal sendet die Einladung.

Wenn dies für Sie ein wichtiges Szenario ist, können Sie das Senden von E-Mail-Einladungen durch unsere API unterdrücken und sie über ein E-Mail-Verfahren Ihrer Wahl senden. Vergewissern Sie sich unbedingt bei der Rechtsabteilung Ihrer Organisation, dass auf diese Weise gesendete E-Mail-Nachrichten auch den Datenschutzgesetzen entsprechen.

Beim Versuch, sich bei einer Azure-Ressource anzumelden, erhalten Sie den Fehler „AADSTS65005“

Ein Benutzer mit einem Gastkonto kann sich nicht anmelden und erhält die folgende Fehlermeldung:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

Der Benutzer verfügt über ein Azure-Benutzerkonto und ist ein viraler Mandant, der verworfen wurde oder nicht verwaltet wird. Darüber hinaus gibt es im Mandanten keine globalen Administratoren.

Um dieses Problem zu beheben, müssen Sie den verworfenen Mandanten übernehmen. Weitere Informationen finden Sie unter Übernehmen eines nicht verwalteten Verzeichnisses als Administrator*in in Microsoft Entra ID. Darüber hinaus müssen Sie für das betreffende Domänensuffix auf den DNS mit Internetzugriff zugreifen, um direkt nachzuweisen, dass Sie Kontrolle über den Namespace haben. Wenn sich der Mandant wieder einen verwalteten Zustand befindet, klären Sie mit dem Kunden, ob die beste Option für seine Organisation darin besteht, die Benutzer und den überprüften Domänennamen bestehen zu lassen.

Ein Gastbenutzer mit einem Just-in-Time-Mandanten oder „viralen“ Mandanten kann sein Kennwort nicht zurücksetzen

Wenn der Identitätsmandant ein Just-In-Time-Mandant (JIT) oder ein „viraler“ Mandant ist (es sich also um einen separaten, nicht verwalteten Azure-Mandanten handelt), kann nur der Gastbenutzer sein Kennwort zurücksetzen. In einigen Fällen übernimmt die Organisation die Verwaltung der viralen Mandanten, die erstellt werden, wenn Mitarbeiter ihre geschäftliche E-Mail-Adresse für die Anmeldung bei Diensten verwenden. Wenn die Organisation einen viralen Mandanten übernommen hat, kann nur ein Administrator in dieser Organisation das Kennwort des Benutzers zurücksetzen oder SSPR aktivieren. Bei Bedarf können Sie als einladende Organisation das Gastkonto für den Benutzer aus dem Verzeichnis entfernen und erneut eine Einladung senden.

Das Azure AD PowerShell V1-Modul kann von Gastbenutzern nicht verwendet werden

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Update zur Unterstützungseinstellung. Nach diesem Datum wird die Unterstützung für diese Module auf die Migrationsunterstützung für das Microsoft Graph PowerShell-SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, für die Interaktion mit Microsoft Entra ID (früher Azure AD) zu Microsoft Graph PowerShell zu migrieren. Informationen zu allgemeinen Migrationsfragen finden Sie in den häufig gestellten Fragen zur Migration. Hinweis: Bei der Version 1.0.x von MSOnline können nach dem 30. Juni 2024 Unterbrechungen auftreten.

Ab dem 18. November 2019 ist für Gastbenutzer in Ihrem Verzeichnis (Benutzerkonten, deren userType-Eigenschaft Guest lautet) die Verwendung des Azure AD PowerShell V1-Moduls blockiert. In Zukunft muss ein Benutzer entweder Mitglied sein (wobei der userType gleich Member ist) oder das Azure AD PowerShell V2-Modul verwenden.

In einem Mandanten der Azure-Cloud für US-Behörden kann ich keinen Gastbenutzer der B2B-Zusammenarbeit einladen

Innerhalb der Azure-Cloud für US-Behörden wird die B2B-Zusammenarbeit zwischen Mandanten möglich, die sich beide in der Azure-Cloud für US-Behörden befinden und die B2B-Zusammenarbeit unterstützen. Wenn Sie einen Benutzer in einen Mandanten einladen, der noch keine B2B-Zusammenarbeit unterstützt, erhalten Sie eine Fehlermeldung. Ausführliche Informationen und Einschränkungen finden Sie unter Microsoft Entra ID P1 und P2.

Wenn Sie mit einer Microsoft Entra-Organisation zusammenarbeiten müssen, die sich außerhalb der Azure US Government-Cloud befindet, können Sie die Microsoft Cloud-Einstellungen verwenden, um B2B-Zusammenarbeit zu ermöglichen.

Einladung ist aufgrund von mandantenübergreifenden Zugriffsrichtlinien blockiert

Wenn Sie versuchen, einen B2B-Zusammenarbeitsbenutzer einzuladen, wird möglicherweise die folgende Fehlermeldung angezeigt: „Diese Einladung wird durch mandantenübergreifende Zugriffseinstellungen blockiert. Administratoren in Ihrer Organisation und der Organisation des Einladenden müssen mandantenübergreifende Zugriffseinstellungen konfigurieren, um die Einladung zuzulassen.“ Dieser Fehler tritt auf, wenn B2B-Zusammenarbeit zwar unterstützt, aber durch mandantenübergreifende Zugriffseinstellungen blockiert wird. Überprüfen Sie Ihre mandantenübergreifenden Zugriffseinstellungen, und stellen Sie sicher, dass Ihre Einstellungen B2B-Zusammenarbeit mit dem Benutzer zulassen. Wenn Sie versuchen mit einer anderen Microsoft Entra-Organisation in einer separaten Microsoft Azure-Cloud zusammenzuarbeiten, können Sie Microsoft-Cloudeinstellungen verwenden, um Microsoft Entra B2B-Zusammenarbeit zu ermöglichen.

Die Einladung wird aufgrund einer deaktivierten Microsoft B2B Cross Cloud Worker-Anwendung blockiert

In seltenen Fällen wird diese Meldung angezeigt: "Diese Aktion kann nicht abgeschlossen werden, da die Anwendung Microsoft B2B Cross Cloud Worker im Mandanten des eingeladenen Benutzers deaktiviert wurde. Bitten Sie den Administrator des eingeladenen Benutzers, ihn erneut zu aktivieren, und versuchen Sie es dann erneut.“ Dieser Fehler bedeutet, dass die Anwendung Microsoft B2B Cross Cloud Worker im Heimatmandanten des Benutzers für B2B-Zusammenarbeit deaktiviert wurde. Diese App ist in der Regel aktiviert, aber möglicherweise wurde sie von Admins im Heimmandanten der Benutzerin oder des Benutzers entweder über PowerShell oder das Microsoft Entra Admin Center deaktiviert (siehe Deaktivieren, wie sich eine Benutzerin bzw. ein Benutzer anmeldet). Ein Administrator oder eine Administratorin im Basismandanten des Benutzers oder der Benutzerin kann die App über PowerShell oder das Azure-Portal erneut aktivieren. Suchen Sie im Admin Center nach der App „Microsoft B2B Cross Cloud Worker“, wählen Sie sie aus, und aktivieren Sie sie dann erneut.

Ich erhalte die Fehlermeldung, dass Microsoft Entra ID die App aad-extensions-app in meinem Mandanten nicht findet.

Wenn Sie Features wie benutzerdefinierte Benutzerattribute oder Benutzerflows für die Self-Service-Registrierung verwenden, wird automatisch eine App mit dem Namen aad-extensions-app. Do not modify. Used by AAD for storing user data. erstellt. Diese wird von externen Microsoft Entra ID-Identitäten verwendet, um Informationen zu Benutzern, die sich registrieren, und zu erfassten benutzerdefinierten Attributen zu speichern.

Wenn Sie die App aad-extensions-app versehentlich gelöscht haben, haben Sie 30 Tage Zeit, sie wiederherzustellen. Sie können die App mithilfe des PowerShell-Moduls von Microsoft Graph wiederherstellen.

- Starten Sie das PowerShell-Modul von Microsoft Graph und führen Sie

Connect-MgGraphaus. - Melden Sie sich als „Globaler Administrator“ für den Microsoft Entra-Mandanten an, für den Sie die gelöschte App wiederherstellen möchten.

- Führen Sie den PowerShell-Befehl

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}aus. Beispiel:

Get-MgDirectoryDeletedItem -DirectoryObjectId 'd4142c52-179b-4d31-b5b9-08940873507b'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- Führen Sie den PowerShell-Befehl

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}aus. Ersetzen Sie den Teil{id}des Befehls durch dieDirectoryObjectIdaus dem vorherigen Schritt.

Die wiederhergestellte App sollte jetzt im Microsoft Entra Admin Center angezeigt werden.

Ein Gastbenutzer wurde erfolgreich eingeladen, aber das E-Mail-Attribut wird nicht aufgefüllt

Angenommen, Sie laden versehentlich einen Gastbenutzer mit einer E-Mail-Adresse ein, die mit einem Benutzerobjekt übereinstimmt, das sich bereits in Ihrem Verzeichnis befindet. Das Gastbenutzerobjekt wird erstellt, aber die E-Mail-Adresse wird der Eigenschaft otherMail statt der Eigenschaft mail oder proxyAddresses hinzugefügt. Um dieses Problem zu vermeiden, können Sie mithilfe der folgenden PowerShell-Schritte in Ihrem Microsoft Entra-Verzeichnis nach in Konflikt stehenden Benutzerobjekten suchen:

- Öffnen Sie das PowerShell-Modul von Microsoft Graph und führen Sie

Connect-MgGraphaus. - Melden Sie sich als „Globaler Administrator“ für den Microsoft Entra-Mandanten an, den Sie auf doppelte Kontaktobjekte überprüfen möchten.

- Führen Sie den PowerShell-Befehl

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}aus.

Externer Zugriff blockiert durch Richtlinienfehler auf dem Anmeldebildschirm

Wenn Sie versuchen, sich bei Ihrem Mandanten anzumelden, wird möglicherweise folgende Fehlermeldung angezeigt: „Ihr Netzwerkadministrator hat eingeschränkt, auf welche Organisationen zugegriffen werden kann. Wenden Sie sich an Ihre IT-Abteilung, um die Blockierung des Zugriffs aufzuheben.“ Dieser Fehler hängt mit Einstellungen für Mandanteneinschränkungen zusammen. Um dieses Problem zu beheben, bitten Sie Ihr IT-Team, die Anweisungen in diesem Artikel zu befolgen.

Einladung wird aufgrund fehlender Einstellungen für den mandantenübergreifenden Zugriff blockiert

Möglicherweise sehen Sie diese Meldung: „Diese Einladung wird durch die Einstellungen für den mandantenübergreifenden Zugriff in Ihrer Organisation blockiert. Ihr Administrator muss die Einstellungen für den mandantenübergreifenden Zugriff konfigurieren, um diese Einladung zuzulassen.“ Bitten Sie Ihren Administrator in diesem Fall, die Einstellungen für den mandantenübergreifenden Zugriff zu überprüfen.