Microsoft Entra: Referenzleitfaden zu den Vorgängen der Identitäts- und Zugriffsverwaltung

In diesem Abschnitt des Referenzleitfadens zu Microsoft Entra-Vorgängen werden die Überprüfungen und Aktionen beschrieben, die Sie erwägen sollten, um den Lebenszyklus von Identitäten und den zugehörigen Zuweisungen zu schützen und zu verwalten.

Hinweis

Diese Empfehlungen sind auf dem Stand des Veröffentlichungsdatums, können sich aber im Laufe der Zeit ändern. Organisationen sollten ihre Identitätsmethoden fortlaufend überprüfen, da die Produkte und Dienste von Microsoft mit der Zeit weiterentwickelt werden.

Wichtige Betriebsabläufe

Zuweisen von Besitzern zu wichtigen Aufgaben

Für die Verwaltung von Microsoft Entra ID ist die kontinuierliche Ausführung wichtiger betrieblicher Aufgaben und Prozesse erforderlich, die möglicherweise nicht Teil eines Rolloutprojekts sind. Es ist weiterhin wichtig, dass Sie diese Aufgaben einrichten, um Ihre Umgebung zu unterhalten. Im Folgenden werden die wichtigen Aufgaben und empfohlene Besitzer für diese aufgeführt:

| Aufgabe | Besitzer |

|---|---|

| Definieren des Prozesses zum Erstellen von Azure-Abonnements | Variiert je nach Organisation |

| Treffen der Entscheidung, wer Enterprise Mobility + Security-Lizenzen erhält | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Festlegen, wer Microsoft 365-Lizenzen erhält | Produktivitätsteam |

| Festlegen, wer andere Lizenzen (z. B. Dynamics, Visual Studio Codespaces) erhält | Anwendungsbesitzer |

| Zuweisen von Lizenzen | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Behandeln und Beheben von Fehlern mit der Lizenzverwaltung | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

| Bereitstellen von Identitäten für Anwendungen in Microsoft Entra ID | Team für IAM-Vorgänge (Identity & Access Management, Identitäts- und Zugriffsverwaltung) |

Beim Überprüfen Ihrer Liste stellen Sie ggf. fest, dass Sie entweder einen Besitzer für Aufgaben zuweisen müssen, denen kein Besitzer zugeteilt ist, oder Aufgaben anpassen müssen, deren Besitzer nicht den obigen Empfehlungen entspricht.

Zuweisen von Leseempfehlungen zu Besitzern

Lokale Identitätssynchronisierung

Identifizieren und Beheben von Synchronisierungsproblemen

Die Empfehlung von Microsoft lautet, dass Sie über gute Grundlagen verfügen und mit den Umständen in Ihrer lokalen Umgebung vertraut sein sollten, die zu Synchronisierungsproblemen für die Cloud führen können. Da automatisierte Tools, z. B. IdFix und Microsoft Entra Connect Health, eine große Menge von False Positives generieren können, raten wir Ihnen Folgendes: Identifizieren Sie die Synchronisierungsfehler, die länger als 100 Tage nicht behoben wurden, indem Sie diese Fehlerobjekte bereinigen. Wenn Synchronisierungsfehler längere Zeit nicht behoben werden, kann dies zur Generierung von Supportfällen führen. Unter Beheben von Fehlern während der Synchronisierung erhalten Sie einen Überblick über verschiedene Fehlertypen, die während der Synchronisierung auftreten können, über einige mögliche Szenarien, die solche Fehler verursachen, und über Möglichkeiten, diese Fehler zu beheben.

Konfiguration der Microsoft Entra Connect-Synchronisierung

Zum Aktivieren aller hybriden Erfahrungen, des gerätebasierten Sicherheitsstatus und der Integration mit Microsoft Entra ID müssen Sie Benutzerkonten synchronisieren, die Ihre Mitarbeiter zum Anmelden an ihren Desktops nutzen.

Wenn Sie die Gesamtstruktur, an der sich die Benutzer anmelden, nicht synchronisieren, sollten Sie die Synchronisierung so ändern, dass sie von der richtigen Gesamtstruktur durchgeführt wird.

Synchronisierungsbereich und Objektfilterung

Die Entfernung von bekannten Buckets, die nicht synchronisiert werden müssen, hat die folgenden Vorteile für den Betrieb:

- Weniger Quellen für Synchronisierungsfehler

- Schnellere Synchronisierungszyklen

- Weniger „Ausschuss“, der aus der lokalen Umgebung übernommen werden muss, z. B. Verunreinigung der globalen Adressliste für lokale Dienstkonten, die in der Cloud nicht relevant sind

Hinweis

Wenn Sie merken, dass Sie viele Objekte importieren, die nicht in die Cloud exportiert werden, sollten Sie nach Organisationseinheit oder bestimmten Attributen filtern.

Beispiele für auszuschließende Objekte:

- Dienstkonten, die nicht für Cloudanwendungen verwendet werden

- Gruppen, die nicht für die Verwendung in Cloudszenarien vorgesehen sind, z. B. zum Gewähren des Zugriffs auf Ressourcen

- Benutzer oder Kontakte in Form von externen Identitäten, die per Microsoft Entra B2B-Zusammenarbeit dargestellt werden sollen

- Computerkonten, von denen aus Mitarbeiter nicht auf Cloudanwendungen, z. B. Server, zugreifen sollen

Hinweis

Wenn für eine einzelne Identität eines Menschen mehrere Konten bereitgestellt wurden, z. B. aufgrund der Migration einer älteren Domäne, einer Fusion oder einer Übernahme, sollten Sie nur das Konto synchronisieren, das vom Benutzer täglich verwendet wird. Dies kann beispielsweise das Konto sein, mit dem dieser sich an seinem Computer anmeldet.

Im Idealfall wollen Sie ein Gleichgewicht zwischen der Reduzierung der Anzahl von zu synchronisierenden Objekten und der Komplexität in den Regeln erreichen. Im Allgemeinen ist eine Kombination aus der Filterung von Organisationseinheiten bzw. Containern und einer einfachen Attributzuordnung zum „cloudFiltered“-Attribut ein effektiver Ansatz für die Filterung.

Wichtig

Falls Sie die Gruppenfilterung in der Produktion nutzen, sollten Sie die Umstellung auf einen anderen Filteransatz durchführen.

Synchronisieren des Failovers oder der Notfallwiederherstellung

Azure AD Connect spielt eine wichtige Rolle bei der Bereitstellung. Wenn der Synchronisierungsserver aus irgendeinem Grund offline geht, können lokale Änderungen nicht in der Cloud aktualisiert werden und zu Zugriffsproblemen für die Benutzer führen. Daher ist es wichtig, eine Failoverstrategie festzulegen, die es Administratoren ermöglicht, die Synchronisierung schnell fortzusetzen, nachdem der Synchronisierungsserver offline ist. Diese Strategien können in die folgenden Kategorien fallen:

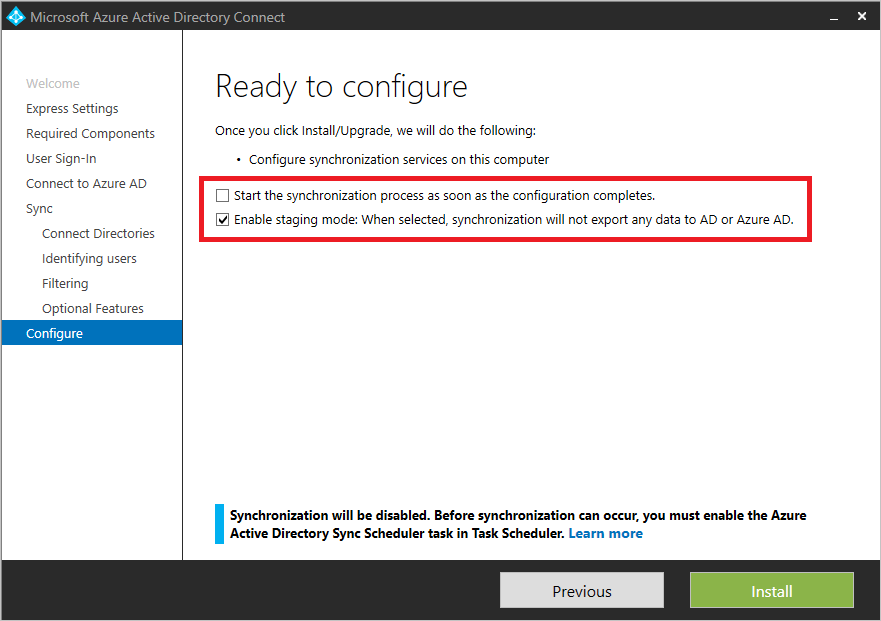

- Bereitstellen von Microsoft Entra Connect-Servern im Stagingmodus: Ermöglicht einem Administrator das Höherstufen des Stagingservers in die Produktion, indem ein einfacher Konfigurationsschalter verwendet wird.

- Verwenden der Virtualisierung: Wenn Microsoft Entra Connect auf einem virtuellen Computer (VM) bereitgestellt wird, können Administratoren ihren Virtualisierungsstapel für eine Livemigration nutzen oder die schnelle erneute Bereitstellung der VM verwenden und die Synchronisierung so fortsetzen.

Falls Ihre Organisation nicht über eine Notfallwiederherstellungs- und Failoverstrategie für die Synchronisierung verfügt, sollten Sie nicht zögern, Microsoft Entra Connect im Stagingmodus bereitzustellen. Ebenso gilt Folgendes: Falls zwischen Ihrer Produktions- und Stagingkonfiguration ein Konflikt besteht, sollten Sie für den Microsoft Entra Connect-Stagingmodus die Baseline neu festlegen, damit sie mit der Produktionskonfiguration übereinstimmt, einschließlich Softwareversionen und -konfigurationen.

Auf dem Laufenden bleiben

Microsoft aktualisiert Microsoft Entra Connect regelmäßig. Bleiben Sie immer auf dem aktuellen Stand, um von Leistungsverbesserungen, Fehlerbehebungen und neuen Funktionen der neuen Versionen profitieren zu können.

Falls Ihre Microsoft Entra Connect-Version mehr als sechs Monate alt ist, sollten Sie ein Upgrade auf die aktuelle Version durchführen.

Quellanker

Die Nutzung von ms-DS-consistencyguid als Quellanker ermöglicht eine einfachere Migration von Objekten über Gesamtstrukturen und Domänen hinweg. Dies ist die übliche Vorgehensweise bei der Konsolidierung/Bereinigung von AD-Domänen, Fusionen, Übernahmen und Veräußerungen.

Wenn Sie derzeit ObjectGuid als Quellanker verwenden, empfehlen wir Ihnen die Umstellung auf ms-DS-ConsistencyGuid.

Benutzerdefinierte Regeln

Mit den benutzerdefinierten Regeln von Microsoft Entra Connect können Sie den Fluss der Attribute zwischen lokalen Objekten und Cloudobjekten steuern. Die übermäßige oder fehlerhafte Anwendung von benutzerdefinierten Regeln kann aber mit den folgenden Risiken verbunden sein:

- Komplexe Problembehandlung

- Beeinträchtigung der Leistung beim Durchführen von komplexen Vorgängen über mehrere Objekte hinweg

- Höhere Wahrscheinlichkeit einer Abweichung der Konfiguration zwischen Produktions- und Stagingserver

- Mehraufwand beim Aktualisieren von Microsoft Entra Connect, wenn benutzerdefinierte Regeln mit einem höheren Rangfolgenwert als 100 erstellt werden (wird von integrierten Regeln verwendet)

Wenn Sie übermäßig komplexe Regeln verwenden, sollten Sie die Gründe für die Komplexität untersuchen und Möglichkeiten zur Vereinfachung suchen. Analog gilt Folgendes: Wenn Sie benutzerdefinierte Regeln mit einem Rangfolgenwert erstellt haben, der über 100 liegt, sollten Sie die Regeln so anpassen, dass kein Risiko und kein Konflikt mit dem Standardsatz besteht.

Beispiele für die fehlerhafte Anwendung von benutzerdefinierten Regeln:

- Kompensieren von nicht bereinigten Daten im Verzeichnis – In diesem empfiehlt es sich, mit den Eigentümern des AD-Teams zusammenzuarbeiten und die Daten im Verzeichnis als Abhilfemaßnahme zu bereinigen und die Prozesse anzupassen, um die erneute Einführung von schlechten Daten zu vermeiden.

- Einmalige Wartung einzelner Benutzer – Es kommt häufiger vor, Regeln für spezielle Ausreißer zu finden, in der Regel aufgrund eines Problems mit einem bestimmten Benutzer.

- Zu komplizierte „Cloudfilterung“: Die Reduzierung der Anzahl von Objekten ist zwar eine bewährte Methode, aber es besteht das Risiko, dass ein zu komplizierter Synchronisierungsbereich mit vielen Synchronisierungsregeln erstellt wird. Wenn es eine komplexe Logik gibt, um Objekte über die OU-Filterung hinaus einzuschließen/auszuschließen, wird empfohlen, diese Logik außerhalb der Synchronisierung zu behandeln und die Objekte mit einem einfachen "cloudFiltered"-Attribut zu bezeichnen, das mit einer einfachen Synchronisierungsregel fließen kann.

Microsoft Entra Connect-Konfigurationsdokument

Der Microsoft Entra Connect-Konfigurationsdokumentierer ist ein Tool, mit dem Sie Dokumentation für eine Microsoft Entra Connect-Installation generieren können. So können Sie das Verständnis der Synchronisierungskonfiguration verbessern, das Vertrauen in die Wahl der richtigen Vorgehensweise erhöhen und leicht erkennen, was sich nach dem Anwenden eines neuen Builds oder einer Konfiguration von Microsoft Entra Connect oder dem Hinzufügen oder Aktualisieren von benutzerdefinierten Synchronisierungsregeln geändert hat. Derzeit verfügt das Tool über die folgenden Funktionen:

- Dokumentation der vollständigen Konfiguration der Microsoft Entra Connect-Synchronisierung.

- Dokumentation aller Änderungen der Konfiguration von zwei Microsoft Entra Connect-Synchronisierungsservern oder Änderungen einer bestimmten Konfigurationsbaseline.

- Generierung eines PowerShell-Bereitstellungsskripts zum Migrieren der Unterschiede oder Anpassungen von Synchronisierungsregeln von einem Server zum anderen.

Zuweisung zu Apps und Ressourcen

Gruppenbasierte Lizenzierung für Microsoft-Clouddienste

Mit Microsoft Entra ID wird die Verwaltung von Lizenzen per gruppenbasierter Lizenzierung für Microsoft-Clouddienste optimiert. Auf diese Weise wird die Gruppeninfrastruktur und die delegierte Verwaltung dieser Gruppen per IAM für die richtigen Teams von Organisationen bereitgestellt. Es gibt mehrere Möglichkeiten, die Gruppenmitgliedschaft in Microsoft Entra ID einzurichten, z. B.:

Synchronisierung aus lokaler Umgebung: Gruppen können aus lokalen Verzeichnissen stammen. Dies kann eine gute Option für Organisationen sein, die über etablierte Prozesse für die Gruppenverwaltung verfügen, für die eine Erweiterung zum Zuweisen von Lizenzen in Microsoft 365 möglich ist.

Attributbasiert/Dynamisch: Gruppen können in der Cloud anhand eines Ausdrucks erstellt werden, der auf Benutzerattributen basiert, z. B. Abteilung ist gleich „Sales“. Microsoft Entra ID verwaltet die Mitglieder der Gruppe und sorgt für Konsistenz mit dem definierten Ausdruck. Diese Art von Gruppen für die Lizenzzuweisung ermöglicht eine attributbasierte Vorgehensweise, die gut für Organisationen geeignet ist, deren Verzeichnisse eine hohe Datenqualität aufweisen.

Delegierter Besitz: Gruppen können in der Cloud erstellt werden, und dabei können festgelegte Besitzer verwendet werden. So können Sie geschäftliche Besitzer, z. B. das Kollaborations- oder BI-Team, in die Lage versetzen, die Personen zu definieren, für die Zugriff gewährt werden soll.

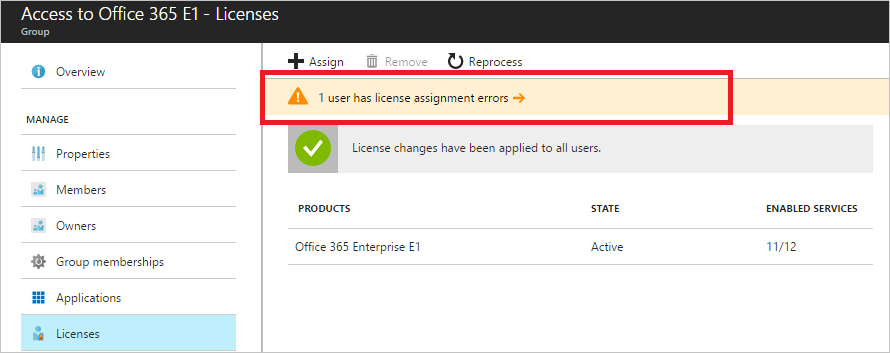

Falls Sie derzeit einen manuellen Prozess nutzen, um Benutzern Lizenzen und Komponenten zuzuweisen, empfehlen wir Ihnen die Implementierung der gruppenbasierten Lizenzierung. Wenn bei Ihrem aktuellen Prozess keine Überwachung auf Lizenzierungsfehler oder den Status „Zugewiesen“ bzw. „Verfügbar“ erfolgt, sollten Sie Verbesserungen für den Prozess definieren, um Lizenzierungsfehler zu adressieren und die Lizenzzuweisung zu überwachen.

Ein weiterer Aspekt der Lizenzverwaltung ist die Definition von Dienstplänen (Komponenten der Lizenz), die basierend auf Auftragsfunktionen in der Organisation aktiviert werden sollten. Das Gewähren des Zugriffs auf Dienstpläne, die nicht erforderlich sind, kann dazu führen, dass Benutzern im Office-Portal Tools angezeigt werden, für die sie nicht trainiert sind oder die sie nicht verwenden sollten. Dies kann zu mehr Anfragen beim Helpdesk und unnötigen Bereitstellungen führen und die Erreichung von Konformität und Governance gefährden, z. B. bei der Bereitstellung von OneDrive for Business für Personen, die ggf. nicht zum Freigeben von Inhalten berechtigt sind.

Verwenden Sie die folgenden Richtlinien zum Definieren von Dienstplänen für Benutzer:

- Administratoren sollten „Bündel“ mit Dienstplänen definieren, die Benutzern basierend auf ihrer Rolle angeboten werden, z. B. Mitarbeiter im betriebswirtschaftlichen Bereich oder im Fertigungsbereich.

- Erstellen Sie Gruppen nach Cluster, und weisen Sie die Lizenz mit dem Dienstplan zu.

- Optional kann ein Attribut so definiert werden, dass es die Pakete für Benutzer enthält.

Wichtig

Mit der gruppenbasierten Lizenzierung in Microsoft Entra ID wird für Benutzer das Konzept eines Fehlerzustands für die Lizenzierung eingeführt. Falls Sie Lizenzierungsfehler bemerken, sollten Sie sofort alle Probleme mit der Zuweisung von Lizenzen identifizieren und beheben.

Lebenszyklusverwaltung

Falls Sie derzeit ein Tool verwenden, z. B. Microsoft Identity Manager oder ein Drittanbietersystem, das auf einer lokalen Infrastruktur basiert, empfehlen wir Ihnen, die Zuweisung vom vorhandenen Tool auszulagern, die gruppenbasierte Lizenzierung zu implementieren, und eine Gruppenlebenszyklusverwaltung basierend auf Gruppen zu definieren. Ebenso gilt Folgendes: Falls bei Ihrem vorhandenen Prozess keine neuen Mitarbeiter oder ausscheidenden Mitarbeiter berücksichtigt werden, sollten Sie die gruppenbasierte Lizenzierung basierend auf dynamischen Gruppen bereitstellen und einen Lebenszyklus für die Gruppenmitgliedschaft definieren. Falls die gruppenbasierte Lizenzierung für lokale Gruppen bereitgestellt wird, für die keine Lebenszyklusverwaltung vorhanden ist, sollten Sie die Verwendung von Cloudgruppen erwägen, um Funktionen wie delegierter Besitz oder attributbasierte dynamische Mitgliedschaft zu ermöglichen.

Zuweisung von Apps mit der Gruppe „Alle Benutzer“

Ressourcenbesitzer sind unter Umständen der Meinung, dass die Gruppe Alle Benutzer nur Mitarbeiter des Unternehmens enthält, während eigentlich sowohl Mitarbeiter des Unternehmens als auch Gäste enthalten sind. Daher sollten Sie beim Verwenden der Gruppe Alle Benutzer für die Anwendungszuweisung und beim Gewähren des Zugriffs auf Ressourcen wie SharePoint-Inhalte oder -Anwendungen mit Bedacht vorgehen.

Wichtig

Wenn die Gruppe Alle Benutzer aktiviert ist und für die Zuweisung von Richtlinien für bedingten Zugriff, Apps oder Ressourcen verwendet wird, sollten Sie die Gruppe sichern, wenn Sie nicht möchten, dass sie Gastbenutzer enthält. Darüber hinaus sollten Sie Ihre Lizenzierungszuweisungen korrigieren, indem Sie nur Gruppen erstellen und für die Zuweisung nutzen, die ausschließlich Mitarbeiter des Unternehmens enthalten. Falls Sie dagegen ermitteln, dass die Gruppe Alle Benutzer aktiviert ist, aber nicht zum Gewähren des Zugriffs auf Ressourcen verwendet wird, sollten Sie sicherstellen, dass in Ihrer Organisation die Verwendung dieser Gruppe (sowohl mit Mitarbeitern des Unternehmens als auch mit Gästen) vorgegeben ist.

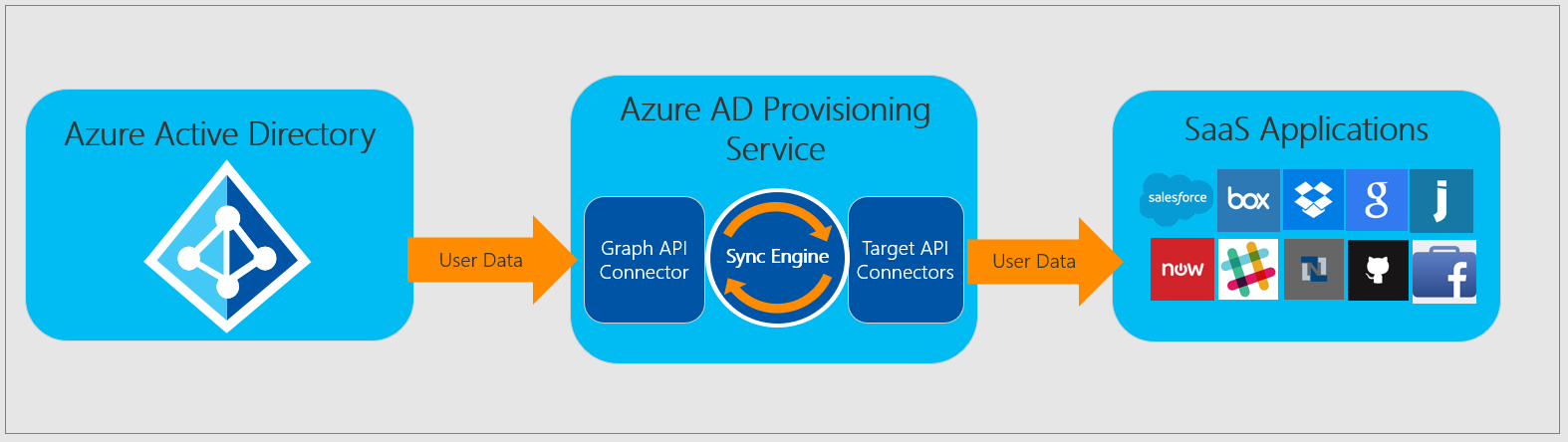

Automatisierte Benutzerbereitstellung für Apps

Die automatisierte Benutzerbereitstellung für Anwendungen ist die beste Möglichkeit, um für Einheitlichkeit bei der Bereitstellung und Aufhebung der Bereitstellung sowie beim Lebenszyklus von Identitäten über mehrere Systeme hinweg zu sorgen.

Wenn Sie Apps derzeit per Ad-hoc-Ansatz bereitstellen oder CSV-Dateien, JIT oder eine lokale Lösung ohne Lebenszyklusverwaltung nutzen, empfehlen wir Ihnen die Implementierung der Anwendungsbereitstellung mit Microsoft Entra ID für unterstützte Anwendungen und das Definieren eines einheitlichen Musters für Anwendungen, die von Microsoft Entra ID noch nicht unterstützt werden.

Microsoft Entra Delta-Synchronisierungszyklusbaseline "Connect

Es ist wichtig, den Umfang der Änderungen in Ihrer Organisation zu verstehen und sicherzustellen, dass es nicht zu lange dauert, um die Synchronisierungszeit vorhersagen zu können.

Standardmäßig wird die Deltasynchronisierung alle 30 Minuten durchgeführt. Falls die Deltasynchronisierung immer länger als 30 Minuten dauert oder erhebliche Unterschiede zwischen der Leistung der Deltasynchronisierung für Staging und Produktion bestehen, sollten Sie die Faktoren, die die Leistung von Microsoft Entra Connect beeinflussen, überprüfen.

Microsoft Entra Connect-Problembehandlung: Empfohlene Literatur

- Vorbereiten von Verzeichnisattributen für die Synchronisierung mit Microsoft 365 mithilfe des IdFix-Tools

- Microsoft Entra Connect: Beheben von Fehlern während der Synchronisierung

Zusammenfassung

Sichere Identitätsinfrastrukturen weisen fünf Aspekte auf. Diese Liste dient Ihnen als Hilfe beim schnellen Ermitteln und Ergreifen der erforderlichen Maßnahmen zum Schützen und Verwalten des Lebenszyklus von Identitäten und Berechtigungen in Ihrer Organisation.

- Zuweisen von Besitzern zu wichtigen Aufgaben

- Identifizieren und Beheben von Synchronisierungsproblemen

- Definieren einer Failoverstrategie für die Notfallwiederherstellung

- Optimieren der Verwaltung von Lizenzen und der Zuweisung von Apps

- Automatisieren der Benutzerbereitstellung für Apps

Nächste Schritte

Beginnen Sie mit den Überprüfungen und Aktionen für die Authentifizierungsverwaltung.