Headerbasierte Authentifizierung mit Microsoft Entra ID

Legacyanwendungen verwenden in der Regel eine headerbasierte Authentifizierung. In diesem Szenario authentifiziert sich ein Benutzer bzw. eine Benutzerin (oder ein Nachrichtenabsender) bei einer Vermittlerlösung für Identitäten. Die Vermittlerlösung authentifiziert den Benutzer und gibt die erforderlichen HTTP-Header (Hypertext Transfer Protocol) an den Zielwebdienst weiter. Microsoft Entra ID unterstützt dieses Muster über den Anwendungsproxydienst sowie Integrationen in andere Netzwerkcontrollerlösungen.

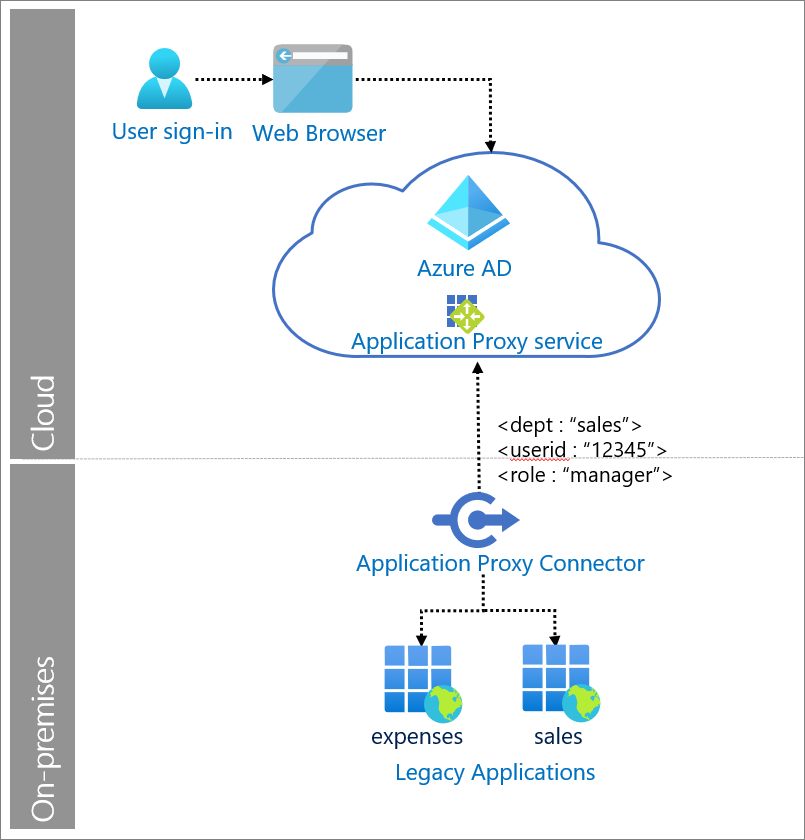

In unserer Lösung bietet der Anwendungsproxy Remotezugriff auf die Anwendung, authentifiziert den Benutzer und übergibt die von der Anwendung benötigten Header.

Wenn folgende Bedingungen vorliegen

Remotebenutzer müssen sich per SSO sicher bei lokalen Anwendungen anmelden, die eine headerbasierte Authentifizierung erfordern.

Komponenten des Systems

Benutzer: Der Benutzer greift auf die vom Anwendungsproxy bereitgestellte Legacyanwendung zu.

Webbrowser: Die Komponente, mit der der Benutzer interagiert, um auf die externe URL der Anwendung zuzugreifen.

Microsoft Entra ID: Authentifiziert den Benutzer.

Anwendungsproxydienst: Dieser Dienst fungiert als Reverseproxy, um Anforderungen vom Benutzer an die lokale Anwendung zu senden. Befindet sich in Microsoft Entra ID und kann auch alle Richtlinien für bedingten Zugriff durchsetzen.

Privater Netzwerkconnector: wird lokal auf Windows-Servern installiert, um Konnektivität mit der Anwendung zu ermöglichen. Er verwendet nur ausgehende Verbindungen Gibt die Antwort an Microsoft Entra ID zurück.

Legacyanwendungen: Anwendungen, die Benutzeranforderungen vom Anwendungsproxy empfangen. Die Legacyanwendung empfängt die erforderlichen HTTP-Header zum Einrichten einer Sitzung und Zurückgeben einer Antwort.