Schützen von gruppenverwalteten Dienstkonten

Gruppenverwaltete Dienstkonten (gMSAs) sind Domänenkonten, die zum Schutz von Diensten verwendet werden. gMSAs können auf einem Server oder in einer Serverfarm ausgeführt werden; beispielsweise in Systemen hinter einem Netzwerklastenausgleich oder auf einem IIS-Server (Internet Information Services). Nachdem Sie Ihre Dienste für die Verwendung eines gMSA-Prinzipals konfiguriert haben, wird die Kennwortverwaltung für dieses Konto vom Windows-Betriebssystem (OS) abgewickelt.

Vorteile von gMSAs

gMSAs sind eine Identitätslösung mit größerer Sicherheit, die dazu beitragen, den Verwaltungsaufwand zu reduzieren:

- Sichere Kennwörter festlegen – Zufällig generierte Kennwörter mit 240 Byte: Die Komplexität und Länge von gMSA-Kennwörtern minimiert die Wahrscheinlichkeit einer Kompromittierung durch Brute-Force- oder Wörterbuchangriffe.

- Regelmäßige Kennwortrotation – Die Kennwortverwaltung wird in das Windows-Betriebssystem verlagert, wodurch das Kennwort alle 30 Tage geändert wird. Dienst- und Domänenadministratoren brauchen keine Kennwortänderungen zu planen oder Ausfallzeiten zu verwalten.

- Bereitstellung in Serverfarmen unterstützen – Stellen Sie gMSAs auf mehreren Servern bereit, um die Unterstützung von Lösungen mit Lastenausgleich, bei denen der gleiche Dienst von mehreren Hosts ausgeführt wird, zu unterstützen.

- Vereinfachte SPN-Verwaltung (Service Principal Name, Dienstprinzipalname) unterstützen – Richten Sie bei der Kontoerstellung mit PowerShell einen SPN ein.

- Außerdem kann von Diensten, die automatische SPN-Registrierungen unterstützen, eine solche Registrierung ggf. über das gMSA durchgeführt werden, sofern die gMSA-Berechtigungen ordnungsgemäß festgelegt sind.

Verwenden von gMSAs

Verwenden Sie gMSAs als Kontotyp für lokale Dienste, es sei denn, dies wird in einem Dienst (z. B. Failoverclustering) nicht unterstützt.

Wichtig

Testen Sie Ihren Dienst mit gMSAs, bevor er in die Produktion geht. Richten Sie eine Testumgebung ein, um sicherzustellen, dass die Anwendung den gMSA verwendet und dann auf Ressourcen zugreift. Weitere Informationen finden Sie unter Unterstützung für gruppenverwaltete Dienstkonten.

Wenn ein Dienst die Verwendung von gMSAs nicht unterstützt, können Sie ein eigenständiges verwaltetes Dienstkonto (Standalone Managed Service Account, sMSA) verwenden. Ein sMSA bietet die gleichen Funktionen, ist jedoch für die Bereitstellung auf einem einzelnen Server vorgesehen.

Wenn Sie kein von Ihrem Dienst unterstütztes gMSA oder sMSA verwenden können, konfigurieren Sie den Dienst für die Ausführung als Standardbenutzerkonto. Zum Schutz des Kontos müssen Dienst- und Domänenadministratoren sichere Kennwortverwaltungsprozesse verwenden.

Bewerten des gMSA-Sicherheitsstatus

gMSAs sind sicherer als Standardbenutzerkonten, die eine kontinuierliche Kennwortverwaltung erfordern. Berücksichtigen Sie jedoch den gMSA-Zugriffsbereich in Bezug auf den Sicherheitsstatus. Die folgende Tabelle enthält Informationen zu potenziellen Sicherheitsproblemen und entsprechenden Maßnahmen für gMSAs:

| Sicherheitsproblem | Minderung |

|---|---|

| Das gMSA ist Mitglied von privilegierten Gruppen. | – Überprüfen Sie die Gruppenmitgliedschaften. Erstellen Sie ein PowerShell-Skript, um alle Gruppenmitgliedschaften aufzuzählen. Filtern Sie die resultierende CSV-Datei nach gMSA-Dateinamen. – Entfernen Sie das gMSA aus privilegierten Gruppen. – Weisen Sie dem gMSA die Rechte und Berechtigungen zu, die zum Ausführen des Diensts erforderlich sind. Sehen Sie sich Ihren Dienstanbieter an. |

| Das gMSA verfügt über Lese-/Schreibzugriff auf vertrauliche Ressourcen. | – Überwachen Sie den Zugriff auf vertrauliche Ressourcen. – Archivieren Sie zur Analyse Überwachungsprotokolle in einem SIEM-System wie Azure Log Analytics oder Microsoft Sentinel. – Entfernen Sie unnötige Ressourcenberechtigungen, wenn eine unnötige Zugriffsebene vorhanden ist. |

Suchen von gMSAs

Ihre Organisation hat möglicherweise gMSAs. Führen Sie zum Abrufen dieser Konten das folgende PowerShell-Cmdlet aus:

Get-ADServiceAccount

Install-ADServiceAccount

New-ADServiceAccount

Remove-ADServiceAccount

Set-ADServiceAccount

Test-ADServiceAccount

Uninstall-ADServiceAccount

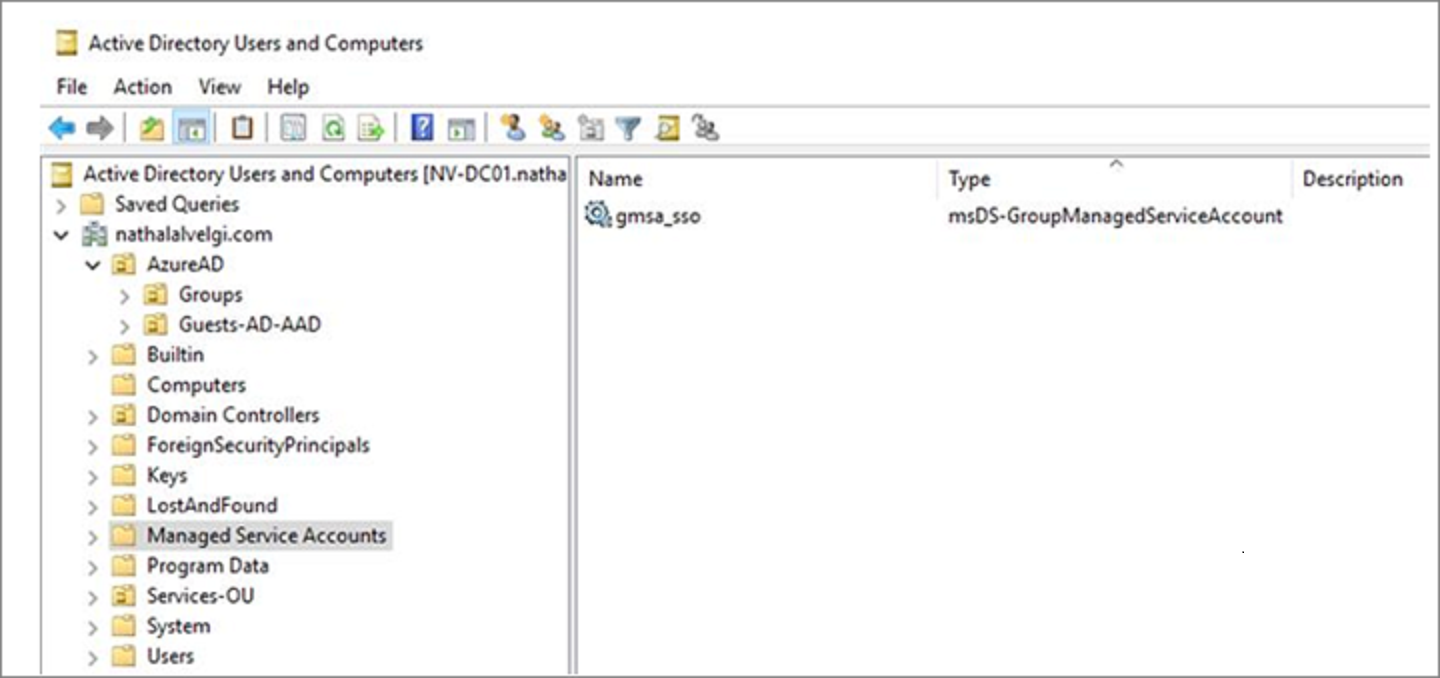

Container für verwaltete Dienstkonten

Um effektiv verwendet werden zu können, müssen sich gMSAs im AD-Container für verwaltete Dienstkonten befinden.

Führen Sie die folgenden Befehle aus, um nach Dienst-MSAs zu suchen, die nicht in der Liste enthalten sind:

Get-ADServiceAccount -Filter *

# This PowerShell cmdlet returns managed service accounts (gMSAs and sMSAs). Differentiate by examining the ObjectClass attribute on returned accounts.

# For gMSA accounts, ObjectClass = msDS-GroupManagedServiceAccount

# For sMSA accounts, ObjectClass = msDS-ManagedServiceAccount

# To filter results to only gMSAs:

Get-ADServiceAccount –Filter * | where-object {$_.ObjectClass -eq "msDS-GroupManagedServiceAccount"}

Verwalten von gMSAs

Verwenden Sie für die Verwaltung von gMSAs die folgenden Active Directory-PowerShell-Cmdlets:

Get-ADServiceAccount

Install-ADServiceAccount

New-ADServiceAccount

Remove-ADServiceAccount

Set-ADServiceAccount

Test-ADServiceAccount

Uninstall-ADServiceAccount

Hinweis

In Windows Server 2012 und höheren Versionen funktionieren die Cmdlets „*-ADServiceAccount“ mit gMSAs. Weitere Informationen: Erste Schritte mit gruppenverwalteten Dienstkonten

Wechseln zu einem gMSA

gMSAs sind ein sicherer Dienstkontotyp für lokale Umgebungen. Verwenden Sie nach Möglichkeit gMSAs. Zusätzlich können Sie Ihre Dienste zu Azure und Ihre Dienstkonten zu Microsoft Entra ID migrieren.

Hinweis

Bevor Sie Ihren Dienst für die Verwendung des gMSA konfigurieren, lesen Sie Erste Schritte mit gruppenverwalteten Dienstkonten.

So wechseln Sie zu einem gMSA:

- Stellen Sie sicher, dass der Stammschlüssel des Schlüsselverteilungsdiensts (Key Distribution Service, KDS) in der Gesamtstruktur bereitgestellt wird. Dies ist ein einmaliger Vorgang. Lesen Sie Erstellen des KDS-Stammschlüssels der Schlüsselverteilungsdienste.

- Erstellen Sie ein neues gMSA. Lesen Sie Erste Schritte mit gruppenverwalteten Dienstkonten.

- Installieren Sie das neue gMSA auf allen Hosts, von denen der Dienst ausgeführt wird.

- Ändern Sie Ihre Dienstidentität zu gMSA.

- Geben Sie ein leeres Kennwort an.

- Überprüfen Sie, ob der Dienst unter der neuen gMSA-Identität ausgeführt wird.

- Löschen Sie die alte Identität des Dienstkontos.

Nächste Schritte

Weitere Informationen zum Schutz von Dienstkonten finden Sie in den folgenden Artikeln: