Delegierung und Rollen in der Berechtigungsverwaltung

In Microsoft Entra ID können Sie Rollenmodelle verwenden, um den Zugriff im großen Stil über Identity Governance zu verwalten.

- Sie können Zugriffspakete verwenden, um Organisationsrollen in Ihrer Organisation darzustellen, z. B. „Vertriebsmitarbeiter“. Ein Zugriffspaket, das diese Organisationsrolle darstellt, enthält alle Zugriffsrechte, die ein Vertriebsmitarbeiter in der Regel benötigt, und zwar für mehrere Ressourcen.

- Anwendungen können ihre eigenen Rollen definieren. Wenn Sie beispielsweise über eine Vertriebsanwendung verfügen und diese Anwendung die App-Rolle „Vertriebsmitarbeiter“ enthält, können Sie diese Rolle aus dem App-Manifest in ein Zugriffspaket übernehmen. Anwendungen können auch Sicherheitsgruppen verwenden, z. B. in Szenarien, in denen Benutzer*innen mehrere anwendungsspezifische Rollen gleichzeitig innehaben könnten.

- Sie können Rollen zum Delegieren des Administratorzugriffs verwenden. Wenn Sie über einen Katalog für alle Zugriffspakete verfügen, die vom Vertrieb benötigt werden, können Sie einer Person die Verantwortung für diesen Katalog übertragen, indem Sie ihr eine katalogspezifische Rolle zuweisen.

In diesem Artikel wird erläutert, wie Sie mithilfe von Rollen Aspekte innerhalb der Microsoft Entra-Berechtigungsverwaltung verwalten, um den Zugriff auf die Ressourcen zur Berechtigungsverwaltung zu steuern.

Standardmäßig können Benutzer mit der Rolle „Globaler Administrator“ oder der Rolle Identity Governance-Administrator alle Aspekte der Berechtigungsverwaltung erstellen und verwalten. Die Benutzer in diesen Rollen kennen jedoch möglicherweise nicht alle Situationen, in denen Zugriffspakete erforderlich sind. In der Regel handelt es sich um Benutzer in den entsprechenden Abteilungen, Teams oder Projekten, die wissen, mit wem sie zusammenarbeiten, welche Ressourcen sie verwenden und wie lange. Anstatt Nicht-Administratoren uneingeschränkte Berechtigungen zu gewähren, können Sie Benutzern die Mindestberechtigungen erteilen, die sie für die Ausführung ihrer Arbeit benötigen, und vermeiden, widersprüchliche oder unangemessene Zugriffsrechte zu erstellen.

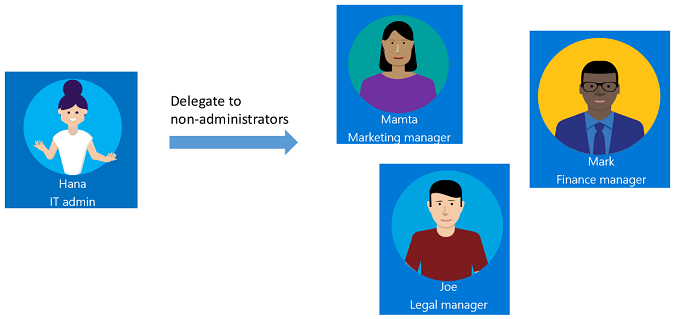

Dieses Video bietet eine Übersicht darüber, wie die Zugriffskontrolle von IT-Administratoren an Benutzer delegiert wird, die keine Administratoren sind.

Delegierungsbeispiel

Um zu verstehen, wie Sie die Zugriffskontrolle in der Berechtigungsverwaltung delegieren können, verwenden wir zur Veranschaulichung ein Beispiel. Nehmen wir an, dass Ihre Organisation über die folgenden Administratoren und Abteilungsleiter verfügt.

Als IT-Administratorin hat Hana Kontakte in jeder Abteilung (Mamta in der Marketingabteilung, Mark in der Finanzabteilung und Joe in der Rechtsabteilung), die für die Ressourcen und unternehmenskritischen Inhalte der jeweiligen Abteilung verantwortlich sind.

Mit der Berechtigungsverwaltung können Sie die Zugriffskontrolle an diese Nicht-Administratoren delegieren, weil es sich dabei um die Personen handelt, die wissen, welche Benutzer wie lange und auf welche Ressourcen Zugriff benötigen. Durch die Delegierung an Nicht-Administratoren wird sichergestellt, dass die richtigen Personen den Zugriff für die jeweiligen Abteilungen verwalten.

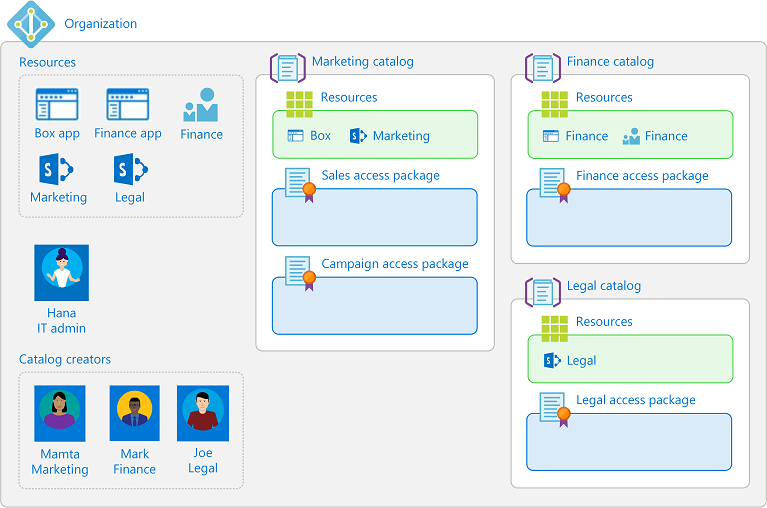

Nachfolgend wird eine Möglichkeit aufgezeigt, wie Hana die Zugriffskontrolle an die Marketing-, Finanz- und Rechtsabteilung delegieren könnte.

Hana erstellt eine neue Microsoft Entra-Sicherheitsgruppe und fügt Mamta, Mark und Joe als Mitglieder der Gruppe hinzu.

Hana fügt diese Gruppe der Rolle „Katalogersteller“ hinzu.

Mamta, Mark und Joe können jetzt Kataloge für ihre Abteilungen erstellen, Ressourcen hinzufügen, die ihre Abteilungen benötigen, und weitere Delegierungen innerhalb des Katalogs durchführen. Sie können nur die jeweils eigenen Kataloge anzeigen.

Mamta erstellt einen Katalog Marketing, bei dem es sich um einen Container von Ressourcen handelt.

Mamta fügt diesem Katalog die Ressourcen hinzu, die sich im Besitz der Marketingabteilung befinden.

Mamta kann weitere Personen aus der Abteilung als Katalogbesitzer für diesen Katalog hinzufügen, um die Katalogverwaltungsaufgaben zu teilen.

Mamta kann die Erstellung und Verwaltung von Zugriffspaketen im Katalog „Marketing“ an Projektmanager in der Marketingabteilung weiter delegieren. Hierzu weist sie den entsprechenden Personen die Rolle „Zugriffspaket-Manager“ für einen Katalog zu. Ein Zugriffspaket-Manager kann in diesem Katalog Zugriffspakete zusammen mit Richtlinien, Anforderungen und Zuweisungen erstellen und verwalten. Wenn der Katalog es zulässt, kann der Zugriffspaket-Manager Richtlinien zum Einbinden von Benutzern aus verbundenen Organisationen konfigurieren.

Im folgenden Diagramm sind Kataloge mit Ressourcen für die Marketing-, Finanz- und Rechtsabteilung dargestellt. Mit diesen Katalogen können Projektmanager Zugriffspakete für ihre Teams oder Projekte erstellen.

Nach der Delegierung verfügt die Marketingabteilung möglicherweise über ähnliche Rollen wie in der folgenden Tabelle.

| Benutzer | Organisationsrolle | Microsoft Entra-Rolle | Berechtigungsverwaltungsrolle |

|---|---|---|---|

| Hana | IT-Administrator | Globaler Administrator oder Identity Governance-Administrator | |

| Mamta | Marketing Managerin | Benutzer | Katalogersteller und Katalogbesitzer |

| Bernd | Marketingleiter | Benutzer | Katalogbesitzer |

| Jessica | Projektmanagerin Marketing | Benutzer | Zugriffspaketmanager |

Berechtigungsverwaltungsrollen

Die Berechtigungsverwaltung verfügt über die folgenden Rollen, die für alle Kataloge gelten, sowie über Berechtigungen für die Verwaltung der Berechtigungsverwaltung selbst:

| Berechtigungsverwaltungsrolle | Rollendefinitions-ID | BESCHREIBUNG |

|---|---|---|

| Katalogersteller | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Erstellen und Verwalten von Katalogen. In der Regel ein IT-Administrator, der kein globaler Administrator ist, oder ein Ressourcenbesitzer für eine Sammlung von Ressourcen. Die Person, die einen Katalog erstellt, ist automatisch der erste Besitzer des Katalogs und kann weitere Katalogbesitzer hinzufügen. Ein Katalogersteller kann keine Kataloge verwalten, die ihm nicht gehören, und einem Katalog keine Ressourcen hinzufügen, die er nicht besitzt. Wenn der Katalogersteller einen anderen Katalog verwalten oder Ressourcen hinzufügen muss, die er nicht besitzt, kann er sich als Mitbesitzer des betreffenden Katalogs oder der betreffenden Ressource festlegen lassen. |

Die Berechtigungsverwaltung verfügt über die folgenden Rollen, die für den jeweiligen Katalog definiert sind, um Zugangspakete und andere Konfigurationen innerhalb eines Katalogs zu verwalten. Ein Administrator oder ein Katalogbesitzer kann diesen Rollen Benutzer, Benutzergruppen oder Dienstprinzipale hinzufügen.

| Berechtigungsverwaltungsrolle | Rollendefinitions-ID | BESCHREIBUNG |

|---|---|---|

| Katalogbesitzer | ae79f266-94d4-4dab-b730-feca7e132178 |

Bearbeiten und Verwalten von Zugriffspaketen und anderen Ressourcen in einem Katalog. In der Regel ein IT-Administrator oder Ressourcenbesitzer bzw. ein Benutzer, den der Katalogbesitzer ausgewählt hat. |

| Katalogleser | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Anzeigen der in einem Katalog vorhandenen Zugriffspakete. |

| Zugriffspaketmanager | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Bearbeiten und Verwalten aller in einem Katalog vorhandenen Zugriffspakete. |

| Zugriffspaketzuweisungsmanager | e2182095-804a-4656-ae11-64734e9b7ae5 |

Bearbeiten und Verwalten aller vorhandenen Zugriffspaketzuweisungen. |

Außerdem verfügen die gewählte genehmigende Person und ein Anforderer eines Zugriffspakets über Rechte, obwohl es sich bei ihnen nicht um Rollen handelt.

| Right | BESCHREIBUNG |

|---|---|

| Genehmigende Person | Autorisiert durch eine Richtlinie zur Genehmigung oder Ablehnung von Anforderungen zum Zugriff auf Pakete, obwohl sie die Zugriffspaketdefinitionen nicht ändern können. |

| Anforderer | Autorisiert durch eine Richtlinie eines Zugriffspakets zum Anfordern dieses Zugriffspakets. |

In der folgenden Tabelle sind die Aufgaben aufgeführt, die von den Berechtigungsverwaltungsrollen innerhalb der Berechtigungsverwaltung ausgeführt werden können:

Wenn Sie die Rolle mit den geringsten Rechten für eine Aufgabe ermitteln möchten, können Sie auch Administratorrollen nach Administratoraufgabe in Microsoft Entra ID zurate ziehen.

Erforderliche Rollen, um einem Katalog Ressourcen hinzuzufügen

Ein globaler Administrator kann jede Gruppe (in der Cloud erstellte Sicherheitsgruppen oder in der Cloud erstellte Microsoft 365-Gruppen), Anwendung oder SharePoint Online-Website zu einem Katalog hinzufügen oder daraus entfernen.

Hinweis

Benutzer mit zugewiesener Rolle „Benutzeradministrator“ können keine Kataloge mehr erstellen oder Zugriffspakete in einem Katalog verwalten, dessen Besitzer sie nicht sind. Ein Benutzeradministrator, der ein Katalogbesitzer ist, kann eine beliebige Gruppe oder Anwendung in einem Katalog, den er besitzt, hinzufügen oder entfernen ausgenommen hiervon sind Gruppen, die so konfiguriert sind, dass sie einer Verzeichnisrolle zugewiesen werden können. Weitere Informationen zu Gruppen, denen Rollen zugewiesen werden können, finden Sie unter Erstellen einer Gruppe in Microsoft Entra ID für das Zuweisen von Rollen. Wenn Benutzern in Ihrer Organisation die Rolle „Benutzeradministrator“ zugewiesen wurde, um in „Berechtigungsverwaltung“ Kataloge, Zugriffspakete oder Richtlinien zu konfigurieren, sollten Sie diesen Benutzern stattdessen die Rolle Identity Governance-Administrator zuweisen.

Damit ein Benutzer, der kein globaler Administrator ist, Gruppen, Anwendungen oder SharePoint Online-Websites einem Katalog hinzufügen kann, muss dieser Benutzer über die Durchführungsfähigkeit für Aktionen an diese Ressource und über die Rolle des Katalogbesitzers in der Berechtigungsverwaltung für den Katalog verfügen. Der gängigste Weg, wie ein Benutzer über die Durchführungsfähigkeit für Aktionen an einer Ressource verfügen kann, besteht in einer Microsoft Entra-Verzeichnisrolle, die das Verwalten der Ressource zulässt. Bei Ressourcen mit Besitzern kann der Benutzer auch dadurch über die Durchführungsfähigkeit für Aktionen verfügen, dass er der Ressource als Besitzer zugewiesen wurde.

Beim Hinzufügen einer Ressource zu einem Katalog durch einen Benutzer werden die folgenden Aktionen von der Berechtigungsverwaltung überprüft:

- Hinzufügen einer Sicherheitsgruppe oder Microsoft 365-Gruppe: Der Benutzer muss berechtigt sein, die Aktionen

microsoft.directory/groups/members/updateundmicrosoft.directory/groups/owners/updateauszuführen - Hinzufügen einer Anwendung: Der Benutzer muss berechtigt sein, die Aktion

microsoft.directory/servicePrincipals/appRoleAssignedTo/updateauszuführen - Hinzufügen einer SharePoint Online-Website: Der Benutzer muss ein SharePoint-Administrator sein oder über eine SharePoint Online-Websiterolle verfügen, die ihn zum Verwalten von Berechtigungen auf der Website berechtigt

In der folgenden Tabelle sind einige der Rollenkombinationen aufgeführt, die die Aktionen beinhalten, die Benutzer mit diesen Rollenkombinationen zum Hinzufügen von Ressourcen zu einem Katalog berechtigen. Zum Entfernen von Ressourcen aus einem Katalog müssen Sie auch über eine Rolle oder Besitzerrechte mit diesen Aktionen verfügen.

| Microsoft Entra-Verzeichnisrolle | Berechtigungsverwaltungsrolle | Kann Sicherheitsgruppe hinzufügen | Kann Microsoft 365-Gruppe hinzufügen | Kann App hinzufügen | Kann SharePoint Online-Website hinzufügen |

|---|---|---|---|---|---|

| Globaler Administrator | – | ✔️ | ✔️ | ✔️ | ✔️ |

| Identity Governance-Administrator | – | ✔️ | |||

| Gruppenadministrator | Katalogbesitzer | ✔️ | ✔️ | ||

| Intune-Administrator | Katalogbesitzer | ✔️ | ✔️ | ||

| Exchange-Administrator | Katalogbesitzer | ✔️ | |||

| SharePoint-Administrator | Katalogbesitzer | ✔️ | ✔️ | ||

| Anwendungsadministrator | Katalogbesitzer | ✔️ | |||

| Cloudanwendungsadministrator | Katalogbesitzer | ✔️ | |||

| Benutzer | Katalogbesitzer | Nur, wenn Gruppenbesitzer | Nur, wenn Gruppenbesitzer | Nur, wenn App-Besitzer |

Delegierte Verwaltung des Gastbenutzerlebenszyklus

In der Regel können Benutzer*innen mit der Rolle „Gasteinladender“ einzelne externe Benutzer*innen zu einer Organisation einladen, und diese Einstellung kann mithilfe der Einstellungen für externe Zusammenarbeit geändert werden.

Für die Verwaltung der externen Zusammenarbeit, bei der die einzelnen externen Benutzer für ein Kollaborationsprojekt möglicherweise im Voraus nicht bekannt sind, kann das Zuweisen von Benutzern, die mit externen Organisationen in Berechtigungsverwaltungsrollen arbeiten, diesen ermöglichen, Kataloge zu konfigurieren, und auf Pakete und Richtlinien für ihre externe Zusammenarbeit zuzugreifen. Diese Konfigurationen ermöglichen es den externen Benutzer*innen, mit denen sie zusammenarbeiten, Anforderungen zu senden und dem Verzeichnis und den Zugriffspaketen Ihrer Organisation hinzugefügt zu werden.

- Wenn Sie zulassen möchten, dass Benutzer*innen in externen Verzeichnissen aus verbundenen Organisationen Zugriffspakete in einem Katalog anfordern können, muss die Katalogeinstellung Für externe Benutzer aktiviert sein und auf Ja festgelegt werden. Das Ändern dieser Einstellung kann von einem Administrator oder einem Katalogbesitzer des Katalogs erfolgen.

- Das Zugriffspaket muss auch über einen Richtliniensatz für Benutzer, die sich nicht in Ihrem Verzeichnis befinden verfügen. Diese Richtlinie kann von einem Administrator, Katalogbesitzer oder Zugriffspaket-Manager des Katalogs erstellt werden.

- Ein Zugriffspaket mit dieser Richtlinie ermöglicht es Benutzer*innen im Bereich, Zugriff anzufordern. Dazu gehören auch Benutzer*innen, die sich noch nicht in Ihrem Verzeichnis befinden. Wenn die Anforderung genehmigt wurde oder keine Genehmigung erforderlich ist, wird der Benutzer bzw. die Benutzerin automatisch zu Ihrem Verzeichnis hinzugefügt.

- Wenn die Richtlinieneinstellung für Alle Benutzer festgelegt war und der Benutzer bzw. die Benutzerin nicht Teil einer vorhandenen verbundenen Organisation war, wird automatisch eine neue vorgeschlagene verbundene Organisation erstellt. Sie können die Liste der verbundenen Organisationen anzeigen und Organisationen entfernen, die nicht mehr benötigt werden.

Sie können auch konfigurieren, was passiert, wenn ein externer Benutzer, der von der Berechtigungsverwaltung hinzugefügt wurde, seine letzte Zuordnung zu allen Zugriffspaketen verliert. Sie können in den Einstellungen zum Verwalten des Lebenszyklus externer Benutzer*innen verhindern, dass sie sich bei diesem Verzeichnis anmelden oder ihr Gastkonto entfernen lassen.

Verhindern, dass delegierte Administrator*innen Richtlinien für Benutzer*innen konfigurieren, die sich nicht im Verzeichnis befinden

Sie können in den Einstellungen für externe Zusammenarbeit verhindern, dass Benutzer*innen, die keine Administratorrollen besitzen, einzelne Gäste einladen. Dazu ändern Sie Einstellungen für Gasteinladungen in bestimmte Administratorrollen und legen die Option Self-Service-Registrierung von Gästen aktivieren auf Nein fest.

Um zu verhindern, dass delegierte Benutzer*innen die Berechtigungsverwaltung so konfigurieren, dass externe Benutzer*innen externe Zusammenarbeit anfordern können, sollten Sie diese Einschränkung allen globalen Administrator*innen, Identity Governance-Administrator*innen, Katalogersteller*innen und Katalogbesitzer*innen mitteilen, da sie Kataloge ändern können, damit sie nicht versehentlich neue Zusammenarbeit in neuen oder aktualisierten Katalogen zulassen. Sie sollten sicherstellen, dass Kataloge mit Für externe Benutzer aktiviert auf Neinfestgelegt sind und keine Zugriffspakete mit Richtlinien haben, damit ein Benutzer nicht im Verzeichnis angefordert werden kann.

Sie können die Liste der Kataloge, die derzeit für externe Benutzer*innen aktiviert sind, im Microsoft Entra Admin Center anzeigen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identity Governance>Berechtigungsverwaltung>Kataloge.

Ändern Sie die Filtereinstellung für Für externe Benutzer aktiviert in Ja.

Wenn eines dieser Kataloge eine Nicht-Null-Anzahl von Zugriffspaketen aufweist, verfügen diese Zugriffspakete möglicherweise über eine Richtlinie für Benutzer, die sich nicht im Verzeichnis befinden.

Programmgesteuertes Verwalten von Rollenzuweisungen für Berechtigungsverwaltungsrollen

Sie können Katalogersteller und katalogspezifische Rollenzuweisungen für die Berechtigungsverwaltung auch mithilfe von Microsoft Graph anzeigen und aktualisieren. Ein Benutzer in einer entsprechenden Rolle mit einer Anwendung, die über die delegierte Berechtigung EntitlementManagement.ReadWrite.All verfügt, kann die Graph-API aufrufen, um die Rollendefinitionen der Berechtigungsverwaltung sowie die Rollenzuweisungen für die betreffenden Rollendefinitionen aufzulisten.

Um beispielsweise die berechtigungsverwaltungsspezifischen Rollen anzuzeigen, die einem bestimmten Benutzer oder einer bestimmten Gruppe zugewiesen wurden, verwenden Sie die Graph-Abfrage zum Auflisten der Rollenzuweisungen. Geben Sie dazu die Benutzer- oder Gruppen-ID als Wert des principalId-Abfragefilters wie hier angegeben ein:

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq '10850a21-5283-41a6-9df3-3d90051dd111'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

Für eine katalogspezifische Rolle gibt appScopeId in der Antwort den Katalog an, in dem der Benutzer eine Rolle zugewiesen ist. Diese Antwort ruft lediglich explizite Zuweisungen des betreffenden Prinzipals zur Rolle in der Berechtigungsverwaltung ab. Es werden keine Ergebnisse für einen Benutzer zurückgegeben, der Zugriffsrechte über eine Verzeichnisrolle oder durch Mitgliedschaft in einer Gruppe, die einer Rolle zugewiesen wurde, erhalten hat.