Migrieren zur Cloudauthentifizierung mithilfe eines gestaffelten Rollouts

Gestaffelte Rollouts ermöglichen Ihnen das selektive Testen von Benutzergruppen mit Cloudauthentifizierungsfunktionen wie Microsoft Entra-Multi-Faktor-Authentifizierung, bedingtem Zugriff, Identity Protection für kompromittierte Anmeldeinformationen, Identity Governance usw. vor der Umstellung Ihrer Domänen. In diesem Artikel wird erläutert, wie Sie den Umstieg vornehmen.

Bevor Sie mit dem gestaffelten Rollout beginnen, sollten Sie jedoch die Auswirkungen berücksichtigen, wenn mindestens eine der folgenden Bedingungen zutrifft:

- Sie verwenden zurzeit einen lokalen Multi-Factor Authentication-Server.

- Sie verwenden Smartcards für die Authentifizierung.

- Ihr aktueller Server bietet bestimmte Features, die sich ausschließlich auf Verbundauthentifizierung beziehen.

- Sie wechseln von einer Drittanbieterverbundlösung zu verwalteten Diensten.

Bevor Sie dieses Feature testen, empfehlen wir Ihnen, unseren Leitfaden zum Auswählen der richtigen Authentifizierungsmethode zu lesen. Weitere Informationen finden Sie in der Tabelle „Methodenvergleich“ unter Auswählen der richtigen Authentifizierungsmethode für Ihre Microsoft Entra-Hybrididentitätslösung.

Eine Übersicht über das Feature finden Sie im folgenden Video „Was sind gestaffelte Rollouts?“:

Voraussetzungen

Sie verfügen über einen Microsoft Entra-Mandanten mit Verbunddomänen.

Sie haben beschlossen, eine der folgenden Optionen zu verwenden:

- Kennworthashsynchronisierung. Weitere Informationen finden Sie unter Was ist Kennworthashsynchronisierung?

- Passthrough-Authentifizierung: Weitere Informationen finden Sie unter Worum handelt es sich bei der Passthrough-Authentifizierung?.

- Einstellungen für die zertifikatbasierte Authentifizierung (CBA) mit Microsoft Entra. Weitere Informationen finden Sie unter Übersicht über die zertifikatbasierte Authentifizierung mit Microsoft Entra

Für beide Optionen wird empfohlen, einmaliges Anmelden (Single Sign-On, SSO) zu aktivieren, um eine automatische Anmeldung zu ermöglichen. Für in die Domäne eingebundene Windows 7- oder 8.1-Geräte wird die Verwendung von nahtlosem SSO empfohlen. Weitere Informationen finden Sie unter Was ist die nahtlose einmalige Anmeldung?. Für Windows 10, Windows Server 2016 und höhere Versionen wird die Verwendung von SSO über ein primäres Aktualisierungstoken (Primary Refresh Token, PRT) mit in Microsoft Entra eingebundenen Geräten, in Microsoft Entra eingebundenen Hybridgeräten oder mit persönlichen registrierten Geräten per „Geschäfts-, Schul- oder Unikonto hinzufügen“ empfohlen.

Sie haben alle geeigneten Richtlinien für Mandantenbranding und für bedingten Zugriff konfiguriert, die Sie für Benutzer benötigen, die zur Cloudauthentifizierung migriert werden.

Wenn Sie von der Verbundauthentifizierung zur Cloudauthentifizierung gewechselt haben, müssen Sie überprüfen, ob die DirSync-Einstellung

SynchronizeUpnForManagedUsersaktiviert ist, andernfalls lässt Microsoft Entra ID keine Synchronisierungsupdates mit dem UPN oder einer alternativen Anmelde-ID für lizenzierte Benutzerkonten zu, welche die verwaltete Authentifizierung verwenden. Weitere Informationen finden Sie unter Features des Microsoft Entra Connect Sync-Diensts.Wenn Sie Microsoft Entra-Multi-Faktor-Authentifizierung verwenden möchten, wird empfohlen, die kombinierte Registrierung für die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) und Multi-Faktor-Authentifizierung zu verwenden, damit Ihre Benutzer*innen ihre Authentifizierungsmethoden einmalig registrieren können. Hinweis: Bei Verwendung von SSPR zum Zurücksetzen oder Ändern des Kennworts mithilfe der Seite „MyProfile“ während des gestaffelten Rollouts muss Microsoft Entra Connect den neuen Kennworthash synchronisieren. Dies kann nach dem Zurücksetzen bis zu 2 Minuten dauern.

Um dieses Feature für gestaffelten Rollout verwenden zu können, müssen Sie Hybrididentitätsadministrator für Ihren Mandanten sein.

Um nahtloses einmaliges Anmelden für eine bestimmte Active Directory-Gesamtstruktur aktivieren zu können, müssen Sie Domänenadministrator sein.

Wenn Sie Microsoft Entra ID-Hybrideinbindung oder Microsoft Entra-Einbindung bereitstellen, müssen Sie ein Upgrade auf Windows 10, Update 1903 durchführen.

Unterstützte Szenarios

Für einen gestaffelten Rollout werden die folgenden Szenarien unterstützt. Das Feature funktioniert nur für:

Benutzer*innen, die mithilfe von Microsoft Entra Connect für Microsoft Entra ID bereitgestellt werden. Es gilt nicht für reine Cloudbenutzer*innen.

Datenverkehr bei der Benutzeranmeldung in Browsern und auf Clients mit moderner Authentifizierung. Für Anwendungen oder Clouddienste mit Legacyauthentifizierung werden wieder Verbundauthentifizierungsflows verwendet. Ein Beispiel für Legacyauthentifizierung ist Exchange Online mit deaktivierter moderner Authentifizierung oder Outlook 2010, das keine moderne Authentifizierung unterstützt.

Die Gruppengröße ist derzeit auf 50.000 Benutzer beschränkt. Wenn Sie über Gruppen mit mehr als 50.000 Benutzer*innen verfügen, empfiehlt es sich, diese Gruppe für einen gestaffelten Rollout in mehrere Gruppen aufzuteilen.

Windows 10-Hybrideinbindung oder Microsoft Entra-Einbindung – Abrufen eines primären Aktualisierungstokens ohne Sichtverbindung mit dem Verbundserver für Windows 10 (Version 1903 und neuer), wenn der UPN des Benutzers oder der Benutzerin routingfähig ist und das Domänensuffix in Microsoft Entra ID überprüft wird.

Die Autopilot-Registrierung wird beim gestaffelten Rollout mit Windows 10, Version 1909 oder höher, unterstützt.

Nicht unterstützte Szenarien

Die folgenden Szenarien werden für einen gestaffelten Rollout nicht unterstützt:

Die Legacyauthentifizierung wie POP3 und SMTP wird nicht unterstützt.

Bestimmte Anwendungen senden bei der Authentifizierung den Abfrageparameter „domain_hint“ an Microsoft Entra ID. Diese Flows werden fortgesetzt, und für den gestaffelten Rollout aktivierte Benutzer*innen verwenden weiterhin den Verbund für die Authentifizierung.

Administratoren können den Rollout der Cloudauthentifizierung mithilfe von Sicherheitsgruppen ausführen. Um Synchronisierungslatenzen zu vermeiden, wenn Sie lokale Active Directory-Sicherheitsgruppen verwenden, empfehlen wir Ihnen, Cloudsicherheitsgruppen zu verwenden. Die folgenden Bedingungen gelten:

- Pro Feature können maximal 10 Gruppen verwendet werden. Das heißt, Sie können jeweils 10 Gruppen für Kennworthashsynchronisierung, Passthrough-Authentifizierung und nahtloses SSO verwenden.

- Geschachtelte Gruppen werden nicht unterstützt.

- Dynamische Gruppen werden für den gestaffelten Rollout nicht unterstützt.

- Kontaktobjekte innerhalb der Gruppe blockieren das Hinzufügen der Gruppe.

Wenn Sie zum ersten Mal eine Sicherheitsgruppe für den gestaffelten Rollout hinzufügen, besteht eine Einschränkung auf 200 Benutzer, um ein UX-Timeout zu vermeiden. Nachdem Sie die Gruppe hinzugefügt haben, können Sie ihr nach Bedarf weitere Benutzer hinzufügen.

Solange sich Benutzer im gestaffelten Rollout mit Kennwort-Hashsynchronisierung (Password Hash Synchronization, PHS) befinden, läuft das Kennwort standardmäßig nicht ab. Der Ablauf von Kennwörtern kann durch die Aktivierung von CloudPasswordPolicyForPasswordSyncedUsersEnabled erreicht werden. Wenn CloudPasswordPolicyForPasswordSyncedUsersEnabled aktiviert ist, wird die Richtlinie zum Ablauf von Kennwörtern auf 90 Tage ab dem Zeitpunkt festgelegt, zu dem das Kennwort lokal festgelegt wurde, ohne Möglichkeit, sie anzupassen. Das programmgesteuerte Aktualisieren des PasswordPolicies-Attributs wird nicht unterstützt, wenn sich die Benutzer*innen im gestaffelten Rollout befinden. Informationen zum Festlegen von CloudPasswordPolicyForPasswordSyncedUsersEnabled finden Sie unter Kennwortablaufrichtlinie.

Windows 10-Hybrideinbindung oder Microsoft Entra-Einbindung – Abrufen eines primären Aktualisierungstokens für Windows 10-Versionen vor 1903. Dieses Szenario greift auf den WS-Trust-Endpunkt des Verbundservers zurück, auch wenn sich anmeldende Benutzer*innen im Bereich des gestaffelten Rollouts befinden.

Windows 10-Hybrideinbindung oder Microsoft Entra-Einbindung – Abrufen eines primären Aktualisierungstokens für alle Versionen, wenn der lokale UPN des Benutzers oder der Benutzerin nicht routingfähig ist. Im Modus „Gestaffelter Rollout“ greift dieses Szenario auf den WS-Trust-Endpunkt zurück. Dies funktioniert jedoch nicht mehr, wenn die gestaffelte Migration abgeschlossen ist und die Benutzeranmeldung sich nicht mehr auf den Verbundserver stützt.

Wenn Sie ein nicht persistentes VDI-Setup mit Windows 10, Version 1903 oder höher verwenden, müssen Sie in einer Verbunddomäne verbleiben. Das Migrieren zu einer verwalteten Domäne wird für nicht persistente VDI nicht unterstützt. Weitere Informationen finden Sie unter Geräteidentität und Desktopvirtualisierung.

Wenn Sie über eine Windows Hello for Business-Hybridzertifikat-Vertrauensstellung mit Zertifikaten verfügen, die entweder über Ihren Verbundserver, der als Registrierungszertifizierungsstelle agiert oder über Smartcardbenutzer ausgestellt werden, wird kein gestaffelter Rollout unterstützt.

Hinweis

Der endgültige Cutover von Verbundauthentifizierung auf Cloudauthentifizierung muss weiterhin mithilfe von Microsoft Entra Connect oder PowerShell erfolgen. Bei einem gestaffelten Rollout werden Domänen nicht von Verbunddomänen auf verwaltete Domänen umgestellt. Weitere Informationen zur Domänenumstellung finden Sie unter Migrieren vom Verbund zur Kennworthashsynchronisierung für Azure Active Directory und Migrieren vom Verbund zur Passthrough-Authentifizierung für Azure Active Directory.

Erste Schritte mit dem gestaffeltem Rollout

Zum Testen der Kennworthashsynchronisierung melden Sie sich mithilfe des gestaffelten Rollouts an und befolgen die Anweisungen für die Vorbereitung im nächsten Abschnitt.

Weitere Informationen dazu, welche PowerShell-Cmdlets verwendet werden sollten, finden Sie unter Microsoft Entra ID 2.0 Vorschau.

Vorbereitende Schritte für die Kennworthashsynchronisierung

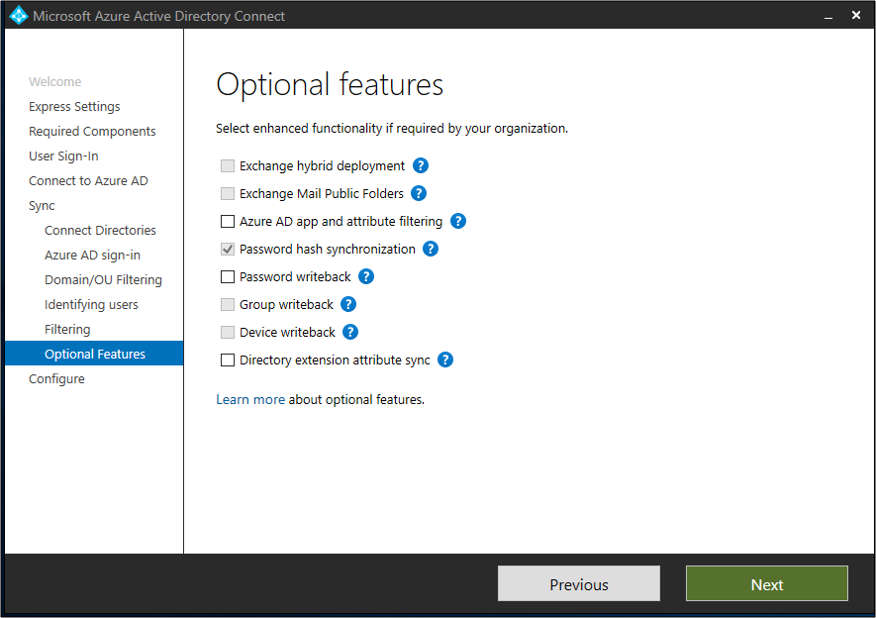

Aktivieren Sie die Kennworthashsynchronisierung über die Seite Optionale Features in Microsoft Entra Connect.

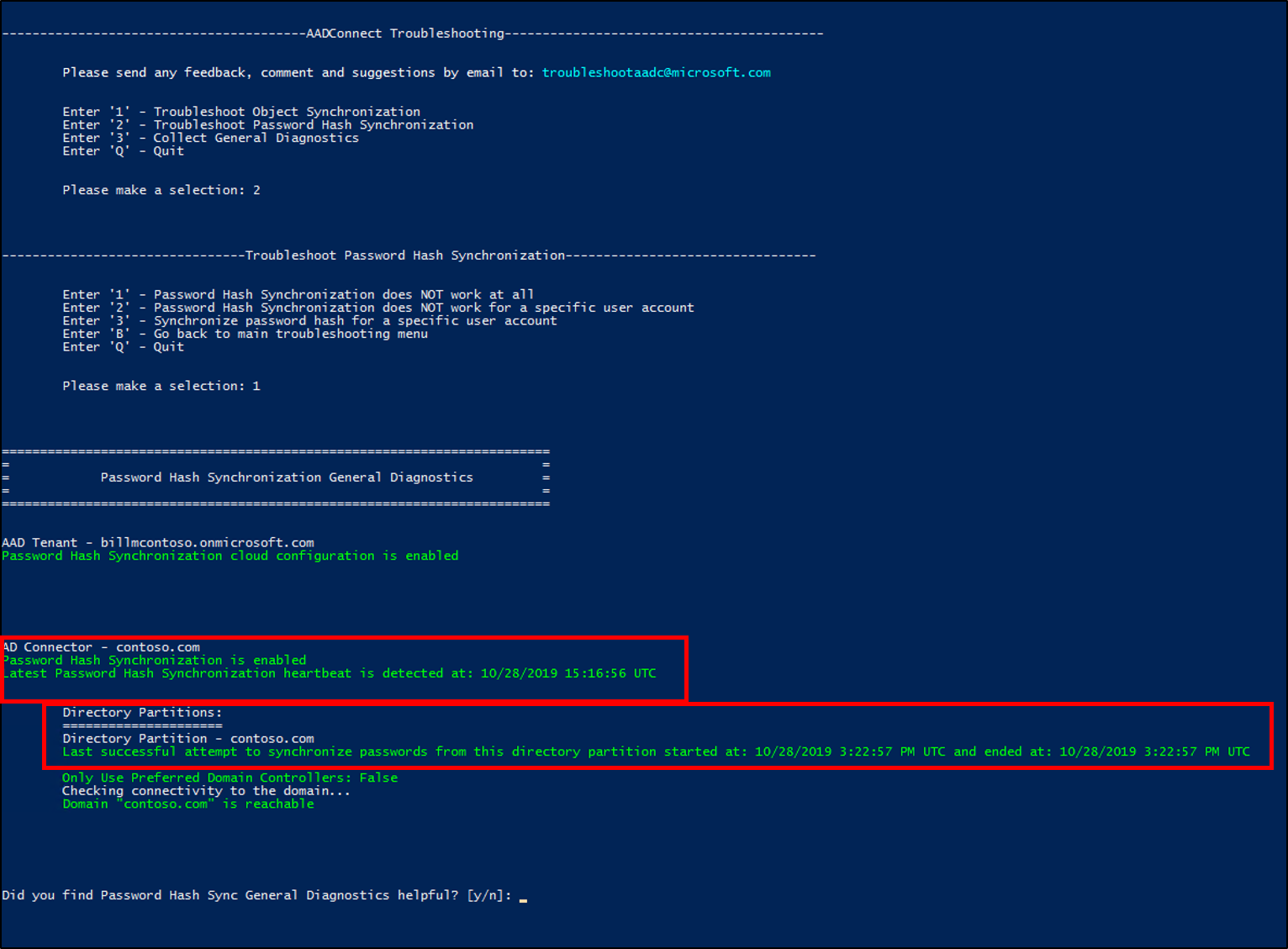

Stellen Sie sicher, dass ein vollständiger Zyklus der Kennworthashsynchronisierung ausgeführt wurde, damit alle Kennworthashes der Benutzer mit Microsoft Entra ID synchronisiert wurden. Zum Überprüfen des Status der Kennworthashsynchronisierung können Sie die PowerShell-Diagnose unter Problembehandlung der Kennworthashsynchronisierung mit der Microsoft Entra Connect-Synchronisierung verwenden.

Wenn Sie die Passthrough-Authentifizierung testen möchten, melden Sie sich mithilfe des gestaffelten Rollouts an, und aktivieren Sie diese dann, indem Sie die Anweisungen zu den vorbereitenden Schritten im nächsten Abschnitt befolgen.

Vorbereitende Schritte für Passthrough-Authentifizierung

Identifizieren Sie einen Server unter Windows Server 2012 R2 (oder höher), auf dem der Passthrough-Authentifizierungs-Agent ausgeführt werden soll.

Wählen Sie nicht den Microsoft Entra Connect-Server aus. Stellen Sie sicher, dass der Server in die Domäne eingebunden ist, die ausgewählten Benutzer*innen bei Active Directory authentifizieren und mit Microsoft Entra ID über ausgehende Ports und URLs kommunizieren kann. Weitere Informationen finden Sie im Abschnitt „Schritt 1: Überprüfen der Voraussetzungen“ unter Schnellstart: Nahtloses einmaliges Anmelden mit Microsoft Entra.

Laden Sie den Microsoft Entra Connect-Authentifizierungs-Agent herunter, und installieren Sie ihn auf dem Server.

Installieren Sie zusätzliche Authentifizierungs-Agents auf anderen Servern, um Hochverfügbarkeit zu ermöglichen.

Stellen Sie sicher, dass Sie die Einstellungen für die intelligente Sperre (Smart Lockout) entsprechend konfiguriert haben. Dadurch wird sichergestellt, dass die lokalen Active Directory-Konten Ihrer Benutzer nicht von böswilligen Akteuren gesperrt werden.

Es wird empfohlen, nahtloses einmaliges Anmelden unabhängig von der für den gestaffelten Rollout ausgewählten Anmeldemethode (Kennworthashsynchronisierung oder Passthrough-Authentifizierung) zu aktivieren. Um nahtlose einmaliges Anmelden zu aktivieren, befolgen Sie die Anweisungen zu den vorbereitenden Schritten im nächsten Abschnitt.

Vorbereitende Schritte für nahtloses einmaliges Anmelden

Aktivieren Sie nahtloses einmaliges Anmelden für die Active Directory-Gesamtstrukturen mithilfe von PowerShell. Wenn Sie über mehrere Active Directory-Gesamtstrukturen verfügen, aktivieren Sie das gleiche Feature für jede Gesamtstruktur einzeln. Nahtloses einmaliges Anmelden wird nur für Benutzer ausgelöst, die für den gestaffelten Rollout ausgewählt wurden. Dies wirkt sich nicht auf Ihre vorhandene Verbundeinrichtung aus.

Aktivieren Sie nahtloses einmaliges Anmelden, indem Sie die folgenden Aufgaben ausführen:

Melden Sie sich beim Microsoft Entra Connect-Server an.

Wechseln Sie zum Ordner %programfiles%\Microsoft Entra Connect.

Importieren Sie das PowerShell-Modul für nahtloses SSO, indem Sie den folgenden Befehl ausführen:

Import-Module .\AzureADSSO.psd1Führen Sie PowerShell als Administrator aus. Rufen Sie in PowerShell

New-AzureADSSOAuthenticationContextauf. Mit diesem Befehl wird ein Bereich geöffnet, in dem Sie die Anmeldeinformationen des Hybrid Identity Administrators Ihres Mandanten eingeben können.Rufen Sie

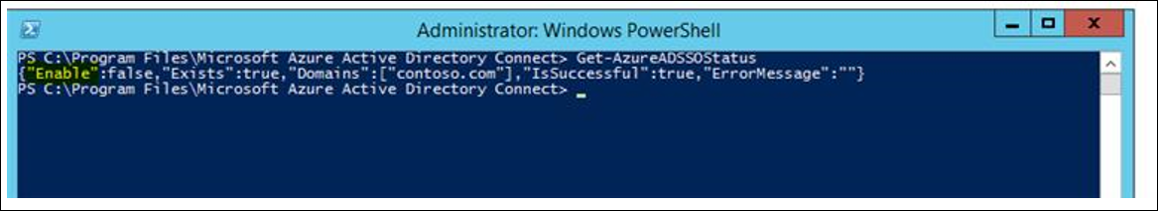

Get-AzureADSSOStatus | ConvertFrom-Jsonauf. Dieser Befehl zeigt eine Liste der Active Directory-Gesamtstrukturen (siehe Liste „Domänen“) an, für die diese Funktion aktiviert wurde. Standardmäßig ist die Option auf Mandantenebene auf „false“ festgelegt.

Rufen Sie

$creds = Get-Credentialauf. Geben Sie an der Eingabeaufforderung die Anmeldeinformationen des Domänenadministrators für die vorgesehene Active Directory-Gesamtstruktur ein.Rufen Sie

Enable-AzureADSSOForest -OnPremCredentials $credsauf. Mit diesem Befehl wird das Computerkonto „AZUREADSSOACC“ vom lokalen Domänencontroller für die Active Directory-Gesamtstruktur erstellt, das für nahtloses SSO erforderlich ist.Nahtloses SSO erfordert, dass sich URLs in der Intranetzone befinden. Informationen zum Bereitstellen dieser URLs mithilfe von Gruppenrichtlinien finden Sie unter Schnellstart: Nahtloses einmaliges Anmelden mit Microsoft Entra.

Sie können auch unsere Bereitstellungspläne für nahtloses SSO herunterladen.

Aktivieren des gestaffelten Rollouts

Um den Rollout eines bestimmten Features (Passthrough-Authentifizierung, Kennworthashsynchronisierung oder nahtloses SSO) für ausgewählte Benutzer in einer Gruppe auszuführen, befolgen Sie die Anweisungen in den nächsten Abschnitten.

Aktivieren eines gestaffelten Rollouts eines bestimmten Features für Ihren Mandanten

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Sie können Rollouts für eine dieser Optionen ausführen:

- Kennworthashsynchronisierung + Nahtloses SSO

- Passthrough-Authentifizierung + Nahtloses SSO

- Nicht unterstützt - Kennworthashsynchronisierung + Passthrough-Authentifizierung + Nahtloses SSO

- Zertifikatbasierte Authentifizierungseinstellungen

- Mehrstufige Authentifizierung in Azure

Führen Sie die folgenden Schritte aus, um den gestaffelten Rollout zu konfigurieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Connect-Synchronisierung.

Wählen Sie auf der Seite Microsoft Entra Connect unter Gestaffelter Rollout der Cloudauthentifizierung den Link Gestaffelten Rollout für verwaltete Benutzeranmeldung aktivieren aus.

Wählen Sie auf der Seite Features für gestaffelten Rollout aktivieren die Optionen aus, die Sie aktivieren möchten: Kennwort-Hashsynchronisierung, Passthrough-Authentifizierung, Nahtloses einmaliges Anmelden oder Zertifikatbasierte Authentifizierung. Wenn Sie z. B. Kennworthashsynchronisierung und Nahtloses SSO aktivieren möchten, schieben Sie beide Steuerelemente in die Position Ein.

Fügen Sie Gruppen zu den ausgewählten Features hinzu. Beispiel: Passthrough-Authentifizierung und Nahtloses einmaliges Anmelden. Um ein Timeout zu vermeiden, stellen Sie sicher, dass die Sicherheitsgruppen anfangs nicht mehr als 200 Mitglieder enthalten.

Hinweis

Die Mitglieder einer Gruppe werden automatisch für den gestaffelten Rollout aktiviert. Geschachtelte und dynamische Gruppen werden für den gestaffelte Rollout nicht unterstützt. Wenn Sie eine neue Gruppe hinzufügen, werden die Benutzer in der Gruppe (bis zu 200 Benutzer für eine neue Gruppe) aktualisiert, damit die verwaltete Authentifizierung sofort verwendet werden kann. Wenn Sie eine Gruppe bearbeiten (Benutzer hinzufügen oder entfernen), kann es bis zu 24 Stunden dauern, bis die Änderungen wirksam werden. Das nahtlose einmalige Anmelden gilt nur, wenn sich Benutzer in der Gruppe „Nahtloses einmaliges Anmelden“ und auch in einer PTA- oder Kennworthashsynchronisierungs-Gruppe befinden.

Überwachung

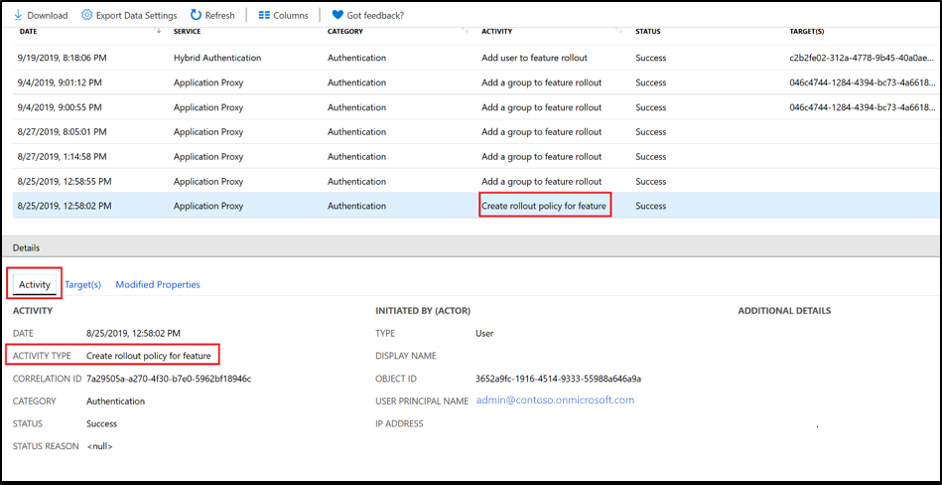

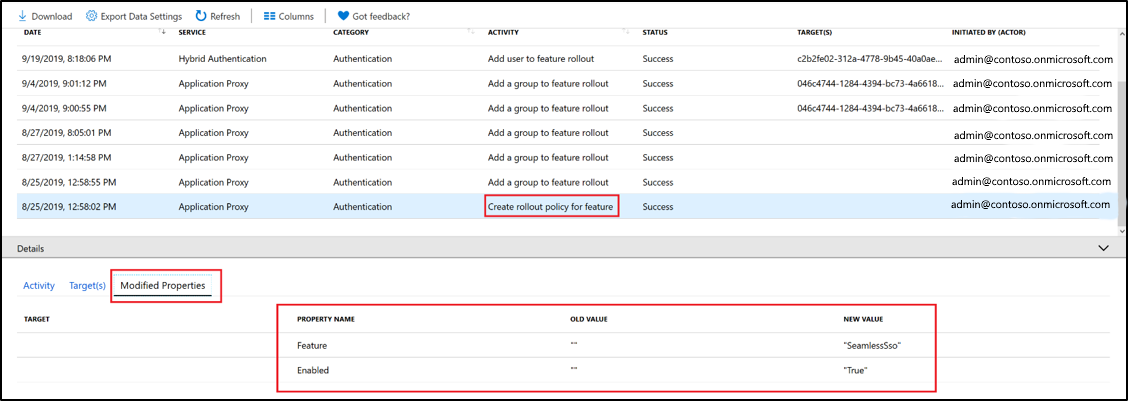

Wir haben Überwachungsereignisse für die verschiedenen Aktionen aktiviert, die für gestaffelte Rollouts ausgeführt werden:

Überwachungsereignis für das Aktivieren eines gestaffelten Rollouts für Kennworthashsynchronisierung, Passthrough-Authentifizierung oder nahtloses SSO.

Hinweis

Es wird ein Überwachungsereignis protokolliert, wenn nahtloses SSO über den gestaffelten Rollout aktiviert wird.

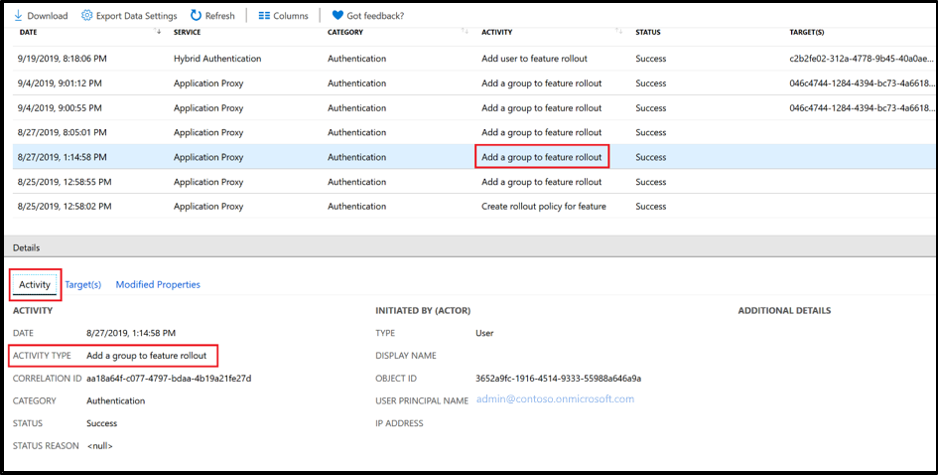

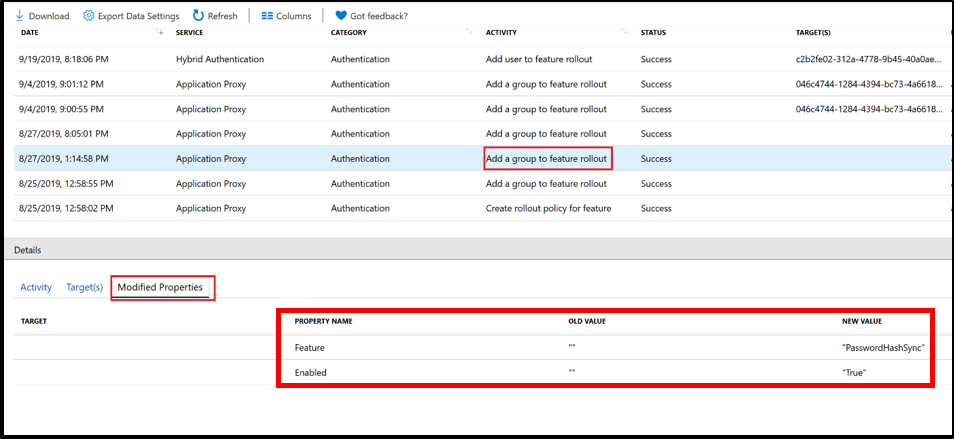

Überwachungsereignis: Eine Gruppe wird dem Feature Kennworthashsynchronisierung, Passthrough-Authentifizierung oder nahtloses SSO hinzugefügt.

Hinweis

Es wird ein Überwachungsereignis protokolliert, wenn eine Gruppe der Kennworthashsynchronisierung für den gestaffelten Rollout hinzugefügt wird.

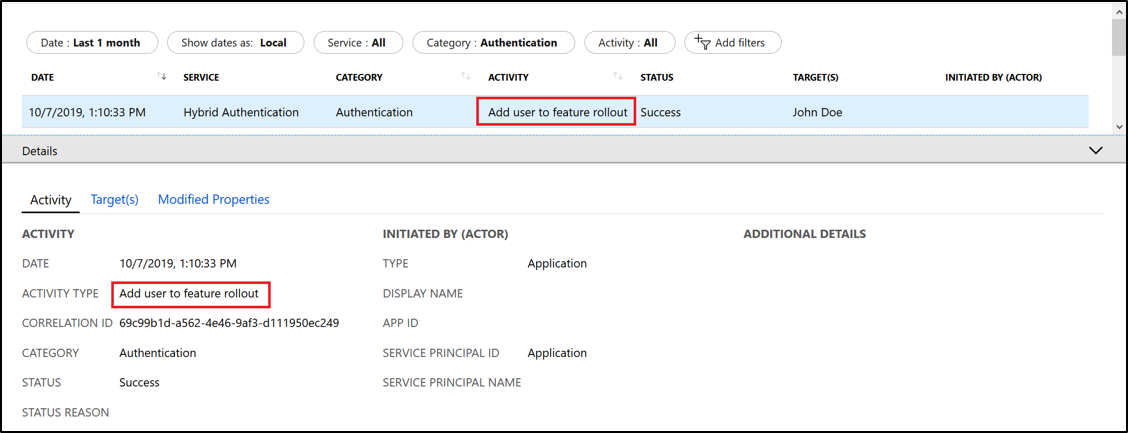

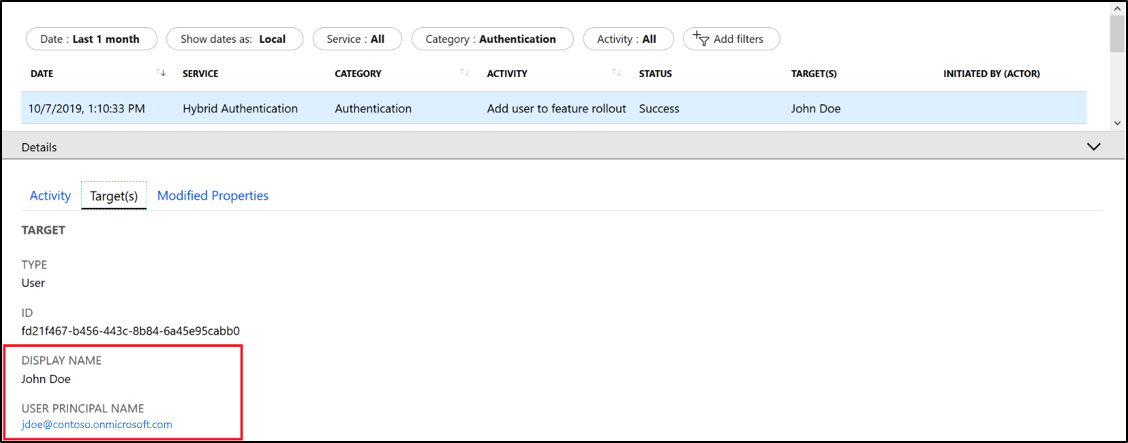

Überwachungsereignis beim Aktivieren eines der Gruppe hinzugefügten Benutzers für den gestaffelten Rollout.

Überprüfen

Führen Sie die folgenden Aufgaben durch, um die Anmeldung mit Kennworthashsynchronisierung oder Passthrough-Authentifizierung (Anmeldung mit Benutzername/Kennwort) zu testen:

Navigieren Sie im Extranet in einer privaten Browsersitzung zur Seite Apps, und geben Sie dann den Benutzerprinzipalnamen (UPN) des Benutzerkontos ein, das für den gestaffelten Rollout ausgewählt wurde.

Benutzer*innen, die für einen gestaffelten Rollout vorgesehen sind, werden nicht auf Ihre Verbundanmeldeseite umgeleitet. Stattdessen werden sie aufgefordert, sich auf der Microsoft Entra-Anmeldeseite mit Mandantenbranding anzumelden.

Stellen Sie sicher, dass die Anmeldung im Microsoft Entra-Bericht zu Anmeldeaktivitäten erfolgreich angezeigt wird, indem Sie nach dem Benutzerprinzipalnamen (UserPrincipalName) filtern.

Gehen Sie wie folgt vor, um die Anmeldung mit nahtlosem SSO zu testen:

Navigieren Sie im Intranet in einer privaten Browsersitzung zur Seite Apps, und geben Sie dann den Benutzerprinzipalnamen (UPN) des Benutzerkontos ein, das für den gestaffelten Rollout ausgewählt wurde.

Benutzer*innen, die für einen gestaffelten Rollout von nahtlosem SSO vorgesehen sind, wird die Meldung „Anmeldung wird versucht“ angezeigt, bevor sie automatisch angemeldet werden.

Stellen Sie sicher, dass die Anmeldung im Microsoft Entra-Bericht zu Anmeldeaktivitäten erfolgreich angezeigt wird, indem Sie nach dem Benutzerprinzipalnamen (UserPrincipalName) filtern.

Um Benutzeranmeldungen nachzuverfolgen, die weiterhin für Active Directory-Verbunddienste (AD FS) für ausgewählte Benutzer mit gestaffeltem Rollout auftreten, befolgen Sie die Anweisungen unter Problembehandlung von AD FS: Ereignisse und Protokollierung. Lesen Sie in der Dokumentation des Herstellers nach, wie dies für Drittanbieter von Verbunddiensten überprüft wird.

Hinweis

Solange sich Benutzer im gestaffelten Rollout mit Kennworthashsynchronisierung (Password Hash Synchronization, PHS) befinden, kann es aufgrund der Synchronisierungszeit bis zu 2 Minuten dauern, bis die Kennwortänderung wirksam wird. Achten Sie darauf, dass Sie dies den Benutzern entsprechend klar machen, um Helpdeskanrufe zu vermeiden, nachdem sie ihr Kennwort geändert haben.

Überwachung

Mithilfe der neuen Hybrid Auth-Arbeitsmappen im Microsoft Entra Admin Center können Sie die Benutzer*innen und Gruppen, die während des gestaffelten Rollouts hinzugefügt oder daraus entfernt wurden, und die Benutzeranmeldungen während des gestaffelten Rollouts überwachen.

Entfernen eines Benutzers aus dem gestaffelten Rollout

Durch das Entfernen eines Benutzers aus der Gruppe wird der gestaffelte Rollout für diesen Benutzer deaktiviert. Zum Deaktivieren des Features für den gestaffelten Rollout stellen Sie den Schieberegler für das Steuerelement zurück in die Position Aus.

Häufig gestellte Fragen

F: Kann ich dieses Feature in der Produktionsumgebung verwenden?

A: Ja, Sie können dieses Feature in Ihrem Produktionsmandanten verwendet werden. Wir empfehlen Ihnen jedoch, es zunächst in Ihrem Testmandanten auszuprobieren.

F: Kann dieses Feature verwendet werden, um eine permanente „Koexistenz“ aufrechtzuerhalten, bei der einige Benutzer Verbundauthentifizierung und andere Cloudauthentifizierung verwenden?

A: Nein, dieses Feature ist für das Testen der Cloudauthentifizierung konzipiert. Nachdem Sie einige Gruppen von Benutzer*innen erfolgreich getestet haben, sollten Sie zur Cloudauthentifizierung wechseln. Von der Verwendung eines dauerhaften gemischten Zustands wird abgeraten, weil dieser Ansatz zu unerwarteten Authentifizierungsflows führen könnte.

F: Kann PowerShell verwendet werden, um einen gestaffelten Rollout auszuführen?

Antwort: Ja. Informationen zum Verwenden von PowerShell zum Ausführen eines gestaffelten Rollouts finden Sie unter Microsoft Entra ID Vorschau.