Migrieren vom Verbund zur Cloudauthentifizierung

In diesem Artikel erfahren Sie, wie Sie die Cloudbenutzerauthentifizierung entweder mit Kennwort-Hashsynchronisierung (Password Hash Synchronization, PHS) oder Passthrough-Authentifizierung (PTA) von Microsoft Entra bereitstellen. Wir zeigen hier den Anwendungsfall einer Umstellung von Active Directory-Verbunddiensten (Active Directory Federation Services, AD FS) auf Cloudauthentifizierungsmethoden, doch der Leitfaden gilt im Wesentlichen auch für andere lokale Systeme.

Bevor Sie den Vorgang fortsetzen, schlagen wir vor, dass Sie sich in unserem Leitfaden zum Wählen der richtigen Authentifizierungsmethode informieren und die für Ihre Organisation am besten geeigneten Methoden vergleichen.

Wir empfehlen, PHS für die Cloudauthentifizierung zu verwenden.

Gestaffelter Rollout

Gestaffelte Rollouts sind eine gute Möglichkeit für das selektive Testen von Benutzergruppen mit Cloudauthentifizierungsfunktionen wie Microsoft Entra-Multi-Faktor-Authentifizierung, bedingtem Zugriff, Identity Protection für kompromittierte Anmeldeinformationen, Identity Governance usw. vor der Umstellung Ihrer Domänen.

Sehen Sie sich den Implementierungsplan für einen gestaffelten Rollout an, um die unterstützten und nicht unterstützten Szenarien zu verstehen. Wir empfehlen Tests mithilfe von gestaffeltem Rollout vor der Umstellung von Domänen.

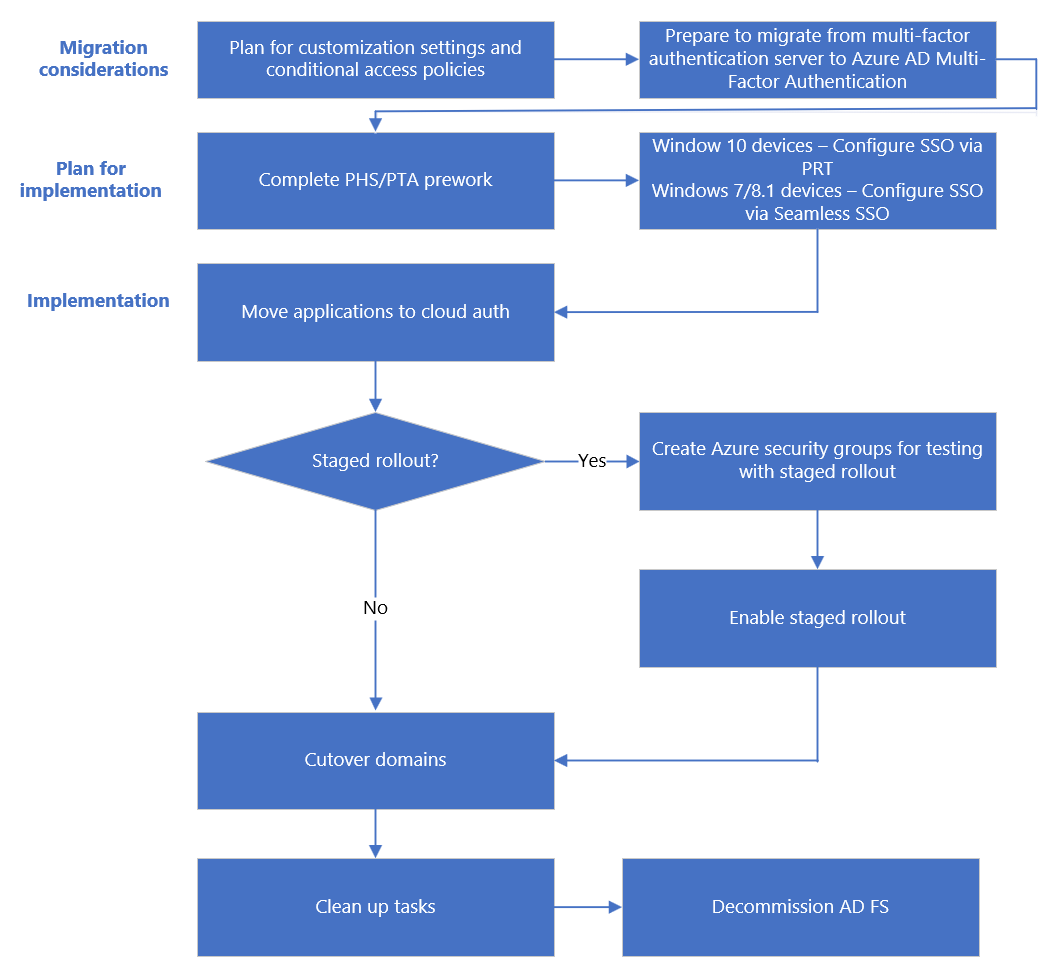

Ablauf des Migrationsprozesses

Voraussetzungen

Bevor Sie mit der Migration beginnen, müssen Sie diese Voraussetzungen erfüllen.

Erforderliche Rollen

Für gestaffelte Rollouts müssen Sie Hybrididentitätsadministrator für Ihren Mandanten sein.

Step-up Microsoft Entra Connect-Server

Installieren Sie Microsoft Entra Connect (Microsoft Entra Connect), oder führen Sie ein Upgrade auf die neueste Version durch. Wenn Sie bei Microsoft Entra Connect-Server ein Step-up durchführen, verkürzt sich dadurch die Zeit für die Migration von AD FS zu den Cloudauthentifizierungsmethoden von potenziell Stunden auf Minuten.

Dokumentieren der aktuellen Verbundeinstellungen

Führen Sie Get-MgDomainFederationConfiguration aus, um nach Ihren aktuellen Verbundeinstellungen zu suchen.

Get-MgDomainFederationConfiguration - DomainID yourdomain.com

Überprüfen Sie alle Einstellungen, die für Ihren Verbundentwurf ggf. angepasst wurden, und die Bereitstellungsdokumentation. Suchen Sie insbesondere nach Anpassungen in PreferredAuthenticationProtocol, federatedIdpMfaBehavior, SupportsMfa (wenn federatedIdpfaBehavior nicht festgelegt ist) und PromptLoginBehavior.

Sichern von Verbundeinstellungen

Obwohl diese Bereitstellung keine anderen vertrauenden Seiten in Ihrer AD FS-Farm ändert, können Sie Ihre Einstellungen sichern:

Verwenden Sie das AD FS Rapid Restore Tool (AD FS-Tool für schnelle Wiederherstellung) von Microsoft zum Wiederherstellen einer vorhandenen Farm, oder erstellen Sie eine neue Farm.

Exportieren Sie die Microsoft 365 Identity Platform-Vertrauensstellung der vertrauenden Seite und alle zugeordneten benutzerdefinierten Anspruchsregeln, die Sie hinzugefügt haben, anhand des folgenden PowerShell-Beispiels:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

Planen des Projekts

Wenn Technologieprojekte nicht gelingen, ist dies in der Regel auf nicht erfüllte Erwartungen auf den Gebieten Auswirkungen, Ergebnisse und Zuständigkeiten zurückzuführen. Um diese Fallstricke zu vermeiden, stellen Sie sicher, dass Sie die richtigen Beteiligten hinzuziehen und dass die Rollen der Beteiligten im Projekt gut verstanden werden.

Planen der Benachrichtigungen

Nach der Migration zur Cloudauthentifizierung ändert sich die Anmeldeerfahrung für Benutzer beim Zugriff auf Microsoft 365 und andere Ressourcen, die über Microsoft Entra ID authentifiziert werden. Benutzern außerhalb des Netzwerks wird nur die Microsoft Entra-Anmeldeseite angezeigt.

Kommunizieren Sie proaktiv mit Ihren Benutzern darüber, wie sich ihre Erfahrung ändern wird, wann es sich ändert und wie sie Unterstützung erhalten, wenn sie auf Probleme stoßen.

Planen des Wartungsfensters

Moderne Authentifizierungsclients (Office 2016-/Office 2013-, iOS- und Android-Apps) nutzen ein gültiges Aktualisierungstoken, um neue Zugriffstoken für den weiteren Zugriff auf Ressourcen abzurufen, anstatt zurück zu AD FS zu wechseln. Diese Clients sind „immun“ gegen Aufforderungen zur Kennworteingabe, die sich aus dem Prozess der Domänenkonvertierung ergeben. Die Clients werden auch ohne eine zusätzliche Konfiguration weiterhin funktionieren.

Hinweis

Wenn Sie von der föderierten zur Cloud-Authentifizierung migrieren, kann der Vorgang zum Konvertieren der Domäne von föderiert in verwaltet bis zu 60 Minuten dauern. Während dieses Vorgangs werden Benutzer möglicherweise nicht zur Eingabe von Anmeldeinformationen für neue Anmeldungen beim Microsoft Entra Admin Center oder anderen browserbasierten Anwendungen aufgefordert, die mit Microsoft Entra ID geschützt sind. Wir empfehlen Ihnen, diese Verzögerung in Ihr Wartungsfenster aufzunehmen.

Planen der Zurücksetzung

Tipp

Erwägen Sie die Planung der Umstellung von Domänen außerhalb der Geschäftszeiten, falls eine Zurücksetzung angefordert wird.

Verwenden Sie zum Planen der Zurücksetzung die dokumentierten aktuellen Verbundeinstellungen, und informieren Sie sich in der Dokumentation zu Verbundentwurf und Bereitstellung.

Im Zurücksetzungsvorgang sollte das Konvertieren von verwalteten Domänen in Verbunddomänen mithilfe des Cmdlets New-MgDomainFederationConfiguration enthalten sein. Konfigurieren Sie bei Bedarf zusätzliche Anspruchsregeln.

Migrationsüberlegungen

Hier sind wichtige Überlegungen zur Migration.

Planen von Anpassungseinstellungen

Die onload.js-Datei kann nicht in Microsoft Entra ID dupliziert werden. Wenn Ihre AD FS-Instanz stark angepasst wurde und auf bestimmten Anpassungseinstellungen in der Datei „onload.js“ basiert, überprüfen Sie, ob Microsoft Entra ID Ihre aktuellen Anpassungsanforderungen erfüllen kann, und planen Sie entsprechend. Teilen Sie Ihren Benutzern diese bevorstehenden Änderungen mit.

Anmeldevorgang

Sie können den Microsoft Entra-Anmeldevorgang nicht anpassen. Unabhängig davon, wie sich Ihre Benutzer zuvor angemeldet haben, benötigen Sie einen vollqualifizierten Domänennamen wie Benutzerprinzipalname (User Principal Name, UPN) oder E-Mail für die Anmeldung bei Microsoft Entra ID.

Organisationsbranding

Sie können die Microsoft Entra Anmeldeseite anpassen. Nach der Konvertierung sollte mit einigen visuellen Änderungen von AD FS auf Anmeldeseiten gerechnet werden.

Hinweis

Organisationsbranding ist in kostenlosen Microsoft Entra ID-Lizenzen nur dann verfügbar, wenn Sie eine Microsoft 365-Lizenz haben.

Planen von Richtlinien für bedingten Zugriff

Bewerten Sie, ob Sie zurzeit den bedingten Zugriff für die Authentifizierung oder die Zugriffssteuerungsrichtlinien in AD FS verwenden.

Erwägen Sie, die AD FS-Zugriffssteuerungsrichtlinien durch die entsprechenden Microsoft Entra-Richtlinien für den bedingten Zugriff und die Clientzugriffsregeln für Exchange Online zu ersetzen. Sie können für den bedingten Zugriff entweder Microsoft Entra ID- oder lokale Gruppen verwenden.

Deaktivieren Sie die Legacyauthentifizierung – Erstellen Sie aufgrund des erhöhten Risikos, das mit Legacyauthentifizierungsprotokollen verbunden ist, eine Richtlinie für bedingten Zugriff zum Blockieren von Legacyauthentifizierung.

Planen der Unterstützung für MFA

Bei Verbunddomänen kann MFA durch bedingten Microsoft Entra-Zugriff oder durch den lokalen Verbundanbieter erzwungen werden. Sie können Schutz aktivieren, um die Umgehung der Microsoft Entra Multi-Faktor-Authentifizierung zu verhindern, indem Sie die Sicherheitseinstellung federatedIdpMfaBehavior konfigurieren. Aktivieren Sie den Schutz für eine Verbunddomäne in Ihrem Microsoft Entra-Mandanten. Stellen Sie sicher, dass die Microsoft Entra Multi-Faktor-Authentifizierung immer durchgeführt wird, wenn ein Verbundbenutzer auf eine Anwendung zugreift, die einer Richtlinie für bedingten Zugriff unterliegt, die MFA erfordert. Dazu gehört, dass die Microsoft Entra Multi-Faktor-Authentifizierung auch dann ausgeführt wird, wenn ein Verbundidentitätsanbieter Verbundtokenansprüche ausgestellt hat, dass die lokale MFA ausgeführt wurde. Wenn Sie die Microsoft Entra Multi-Faktor-Authentifizierung jedes Mal erzwingen, wird sichergestellt, dass ein böswilliger Akteur die Microsoft Entra Multi-Faktor-Authentifizierung nicht umgehen kann, indem er vorgibt, dass der Identitätsanbieter die MFA bereits ausgeführt hat. Es wird empfohlen, die MFA jedes Mal zu erzwingen, es sei denn Sie führen die MFA für Ihre Verbundbenutzer mithilfe eines MFA-Drittanbieter aus.

In der folgenden Tabelle wird das Verhalten für jede Option erläutert. Weitere Informationen finden Sie unter federatedIdpMfaBehavior.

| Wert | BESCHREIBUNG |

|---|---|

| acceptIfMfaDoneByFederatedIdp | Microsoft Entra ID akzeptiert die MFA, die vom Verbundidentitätsanbieter ausgeführt wird. Wenn der Verbundidentitätsanbieter keine MFA ausgeführt hat, führt Microsoft Entra ID die MFA aus. |

| enforceMfaByFederatedIdp | Microsoft Entra ID akzeptiert die MFA, die vom Verbundidentitätsanbieter ausgeführt wird. Wenn der Verbundidentitätsanbieter die MFA nicht ausgeführt hat, wird die Anforderung zur Ausführung der MFA an den Verbundidentitätsanbieter umgeleitet. |

| rejectMfaByFederatedIdp | Microsoft Entra ID führt immer eine MFA aus und lehnt die MFA ab, die vom Verbundidentitätsanbieter ausgeführt wird. |

Die Einstellung federatedIdpMfaBehavior ist eine weiterentwickelte Version der Eigenschaft SupportsMfa des PowerShell-Cmdlets „Set-MsolDomainFederationSettings“ von MSOnline v1.

Bei Domänen, für die die Eigenschaft SupportsMfa bereits festgelegt ist, bestimmen diese Regeln, wie federatedIdpMfaBehavior und SupportsMfa zusammenwirken:

- Der Wechsel zwischen federatedIdpMfaBehavior und SupportsMfa wird nicht unterstützt.

- Sobald die Eigenschaft federatedIdpMfaBehavior festgelegt wurde, ignoriert Microsoft Entra ID die Einstellung SupportsMfa.

- Wenn die Eigenschaft federatedIdpMfaBehavior nie festgelegt wird, berücksichtigt Microsoft Entra ID die Einstellung SupportsMfa weiterhin.

- Wenn weder federatedIdpMfaBehavior noch SupportsMfa festgelegt ist, verwendet Microsoft Entra ID standardmäßig das Verhalten „

acceptIfMfaDoneByFederatedIdp“.

Sie können den Schutzstatus überprüfen, indem Sie Get-MgDomainFederationConfiguration ausführen:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Planen der Implementierung

Dieser Abschnitt enthält die Vorarbeiten, die auszuführen sind, bevor Sie Ihre Anmeldemethode umstellen und die Domänen konvertieren.

Erstellen der erforderlichen Gruppen für den gestaffelten Rollout

Wenn Sie den gestaffelten Rollout nicht nutzen, überspringen Sie diesen Schritt.

Erstellen Sie Gruppen für den gestaffelten Rollout und auch für Richtlinien für bedingten Zugriff, wenn Sie sie hinzufügen möchten.

Wir empfehlen die Verwendung einer Gruppe, die in Microsoft Entra ID gemastert wurde. Dies wird auch als „reine Cloudgruppe“ bezeichnet. Sie können Microsoft Entra-Sicherheitsgruppen oder Microsoft 365-Gruppen sowohl für das Verschieben von Benutzer*innen nach MFA als auch für Richtlinien für bedingten Zugriff verwenden. Weitere Informationen finden Sie im Artikel zum Erstellen einer Microsoft Entra-Sicherheitsgruppe und dieser Übersicht über Microsoft 365-Gruppen für Administratoren.

Die Mitglieder einer Gruppe werden automatisch für den gestaffelten Rollout aktiviert. Geschachtelte und dynamische Gruppen werden für gestaffelte Rollouts nicht unterstützt.

Vorarbeiten für einmaliges Anmelden

Die Version des von Ihnen verwendeten einmaligen Anmeldens ist abhängig vom Betriebssystem Ihres Geräts und dem Verknüpfungsstatus.

Für Windows 10, Windows Server 2016 und höhere Versionen empfehlen wir die Verwendung von einmaligem Anmelden per primärem Aktualisierungstoken (Primary Refresh Token, PRT) mit in Microsoft Entra eingebundenen Geräten, in Microsoft Entra eingebundenen Hybridgeräten und bei Microsoft Entra registrierten Geräten.

Für macOS- und iOS-Geräte sollten Sie einmaliges Anmelden über das Microsoft Enterprise SSO-Plug-In für Apple-Geräte (Vorschau) verwenden. Dieses Feature erfordert, dass Ihre Apple-Geräte mittels MDM verwaltet werden. Wenn Sie Intune als MDM verwenden, befolgen Sie das Bereitstellungshandbuch Verwenden des Microsoft Enterprise-SSO-Plug-Ins auf iOS-/iPadOS- und macOS-Geräten in Microsoft Intune. Wenn Sie ein anderes MDM verwenden, befolgen Sie das Bereitstellungshandbuch Verwenden des Microsoft Enterprise-SSO-Plug-Ins auf iOS-/iPadOS- und macOS-Geräten in Jamf Pro.

Für Windows 7- und 8.1-Geräte empfehlen wir die Verwendung von nahtlosem einmaligem Anmelden mit Domäneneinbindung zum Registrieren des Computers in Microsoft Entra ID. Sie müssen diese Konten nicht wie bei Ihren Windows 10-Geräten synchronisieren. Allerdings müssen Sie diese Vorarbeiten für nahtloses einmaliges Anmelden mithilfe von PowerShell ausführen.

Vorarbeiten für PHS und PTA

Führen Sie je nach Wahl der Anmeldemethode die Vorarbeiten für PHS oder für PTA aus.

Implementieren Ihrer Lösung

Schließlich stellen Sie die Anmeldemethode wie geplant auf PHS oder PTA um und konvertieren die Domänen von der Verbund- zur Cloudauthentifizierung.

Mithilfe von gestaffeltem Rollout

Wenn Sie gestaffeltes Rollout verwenden, führen Sie die Schritte unter den folgenden Links aus:

Aktivieren Sie den gestaffelten Rollout für ein bestimmtes Feature in Ihrem Mandanten.

Konvertieren Sie Domänen von Verbunddomänen in verwaltete Domänen, nach Abschluss der Tests.

Ohne gestaffelten Rollout

Sie haben zwei Optionen zum Aktivieren dieser Änderung:

Option A: Wechseln Sie mit Microsoft Entra Connect.

Ist verfügbar, wenn Sie Ihre AD FS-/PingFederate-Umgebung ursprünglich mithilfe von Microsoft Entra Connect konfiguriert haben.

Option B: Umstellen mithilfe von Microsoft Entra Connect und PowerShell

Ist verfügbar, wenn Sie Ihre Verbunddomänen ursprünglich nicht mithilfe von Microsoft Entra Connect konfiguriert haben oder wenn Sie Verbunddienste von Drittanbietern nutzen.

Zum Auswählen einer dieser Optionen müssen Sie wissen, wie Ihre aktuellen Einstellungen lauten.

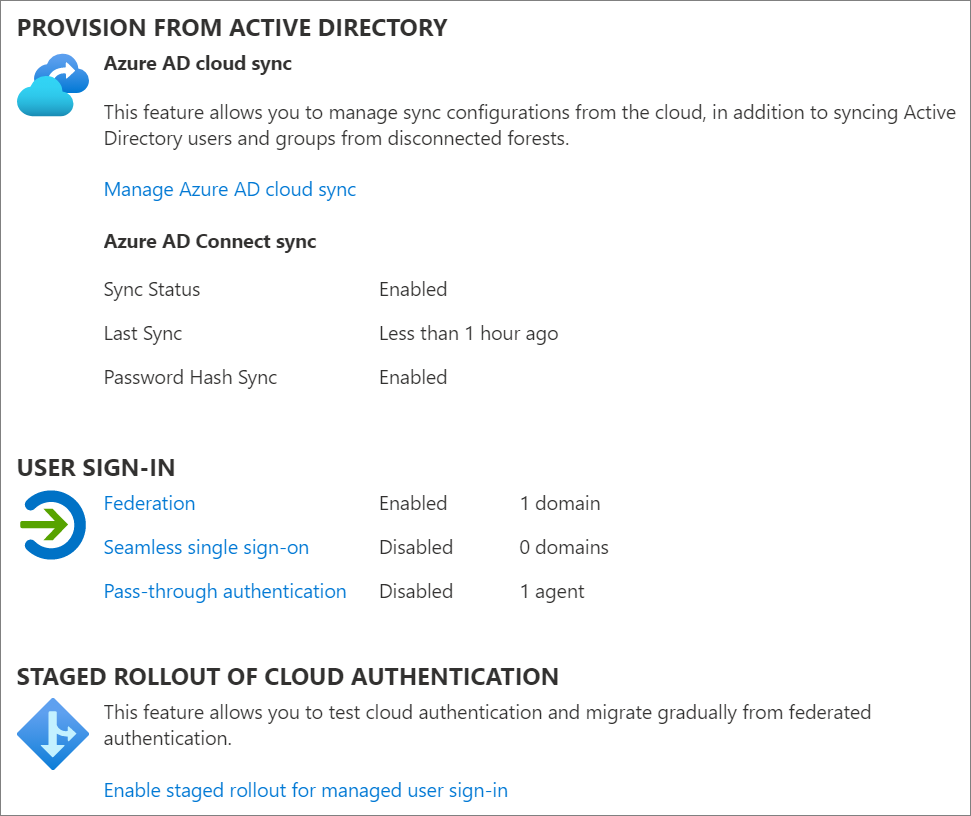

Überprüfen der aktuellen Microsoft Entra Connect-Einstellungen

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Hybridadministrator an.

- Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Cloudsynchronisierung.

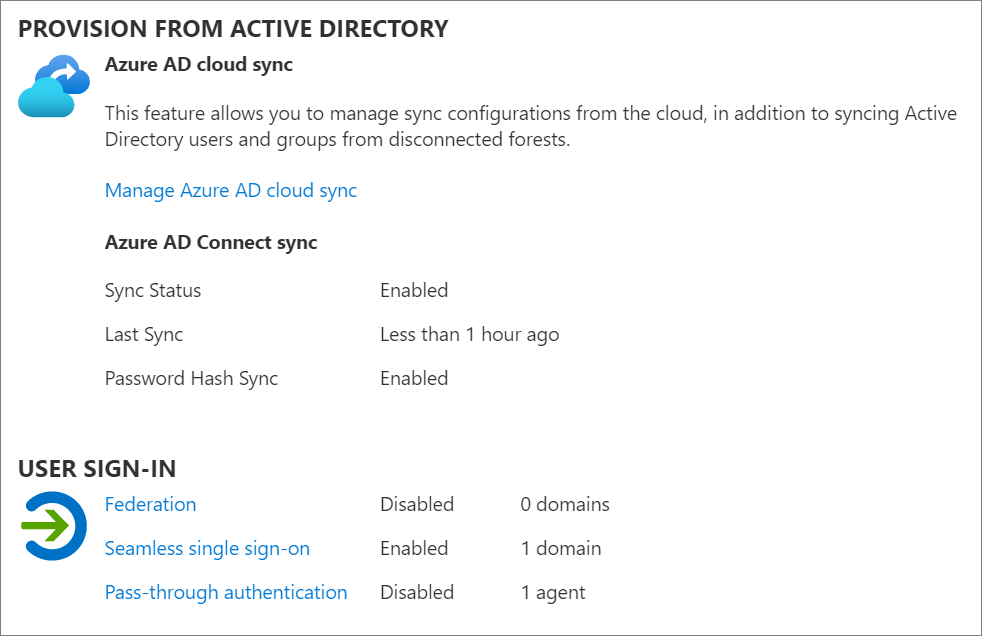

- Überprüfen Sie die Einstellungen für USER SIGN_IN, wie in diesem Diagramm gezeigt:

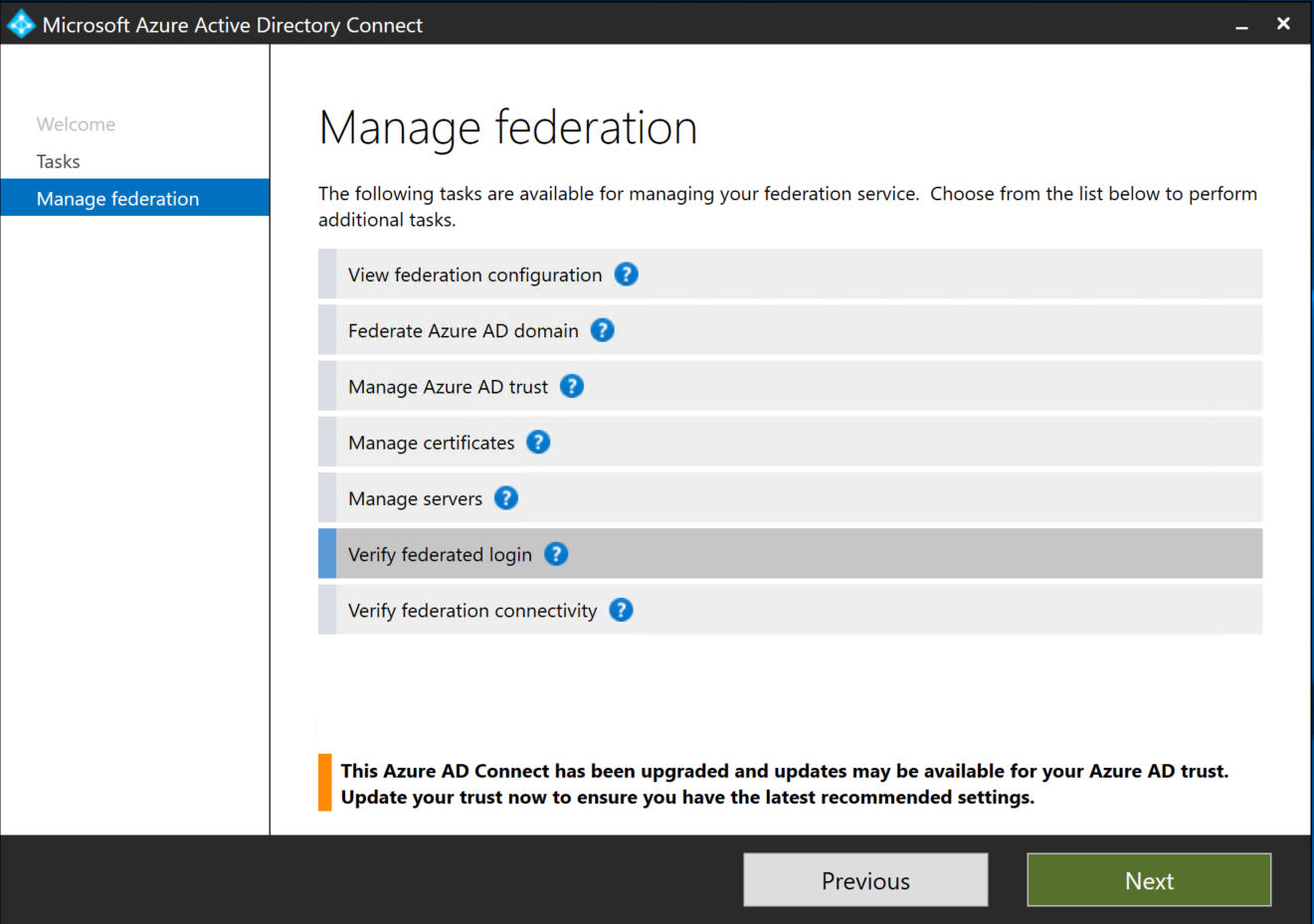

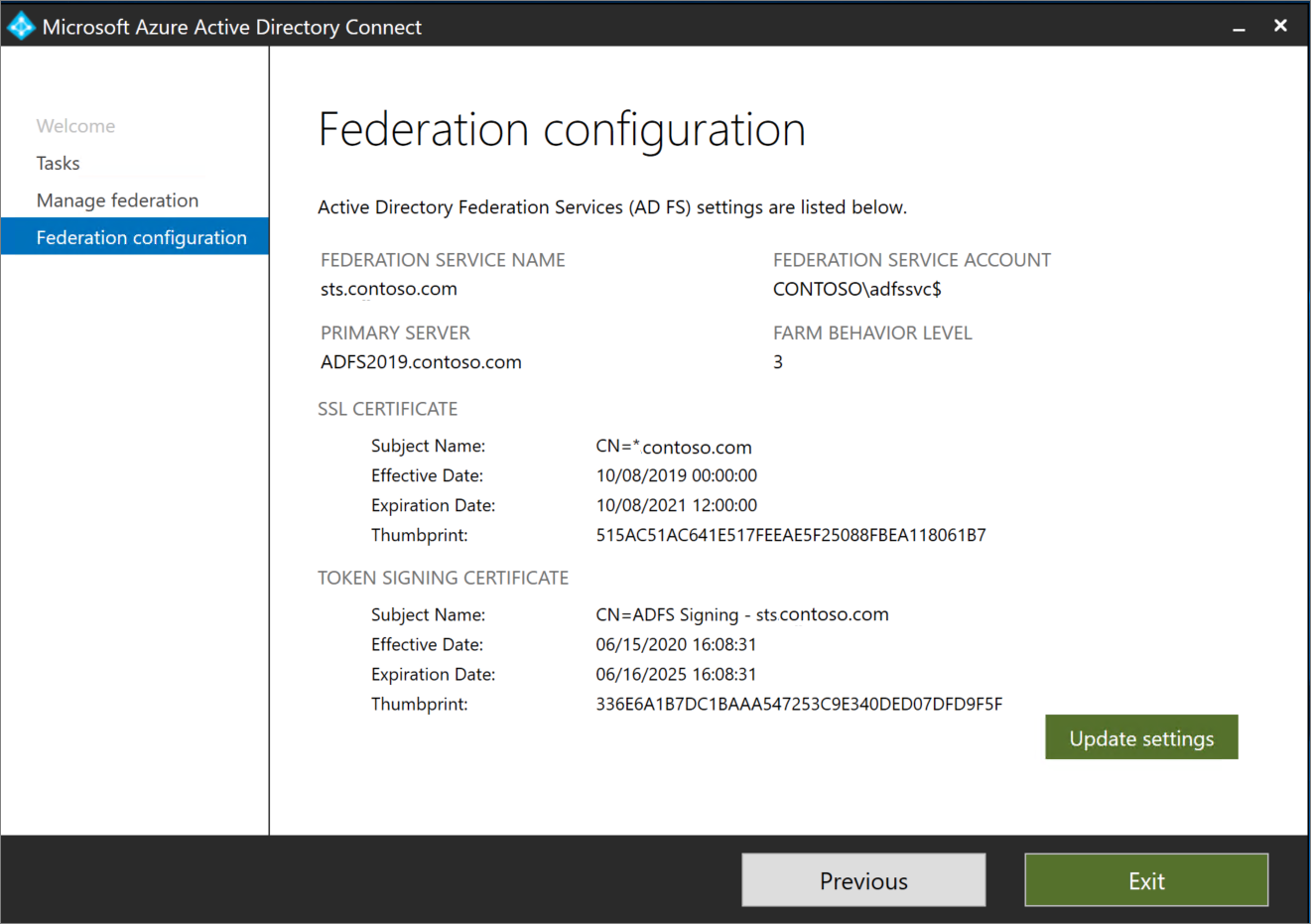

So überprüfen Sie, wie der Verbund konfiguriert wurde:

Öffnen Sie auf Ihrem Microsoft Entra Connect-Server Microsoft Entra Connect und wählen Sie Konfigurieren aus.

Wählen Sie unter Zusätzliche Aufgaben >Verbund verwalten die Option Verbundkonfiguration anzeigen aus.

Wenn die AD FS-Konfiguration in diesem Abschnitt angezeigt wird, können Sie mit Sicherheit davon ausgehen, dass AD FS ursprünglich mit Microsoft Entra Connect konfiguriert wurde. Ein Beispiel zeigt die folgende Abbildung:

Wenn AD FS in den aktuellen Einstellungen nicht aufgeführt ist, müssen Sie Ihre Domänen per PowerShell manuell von der Verbundidentität auf die verwaltete Identität umstellen.

Option A

Umstellen vom Verbund auf die neue Anmeldemethode mithilfe von Microsoft Entra Connect

Öffnen Sie auf Ihrem Microsoft Entra Connect-Server Microsoft Entra Connect und wählen Sie Konfigurieren aus.

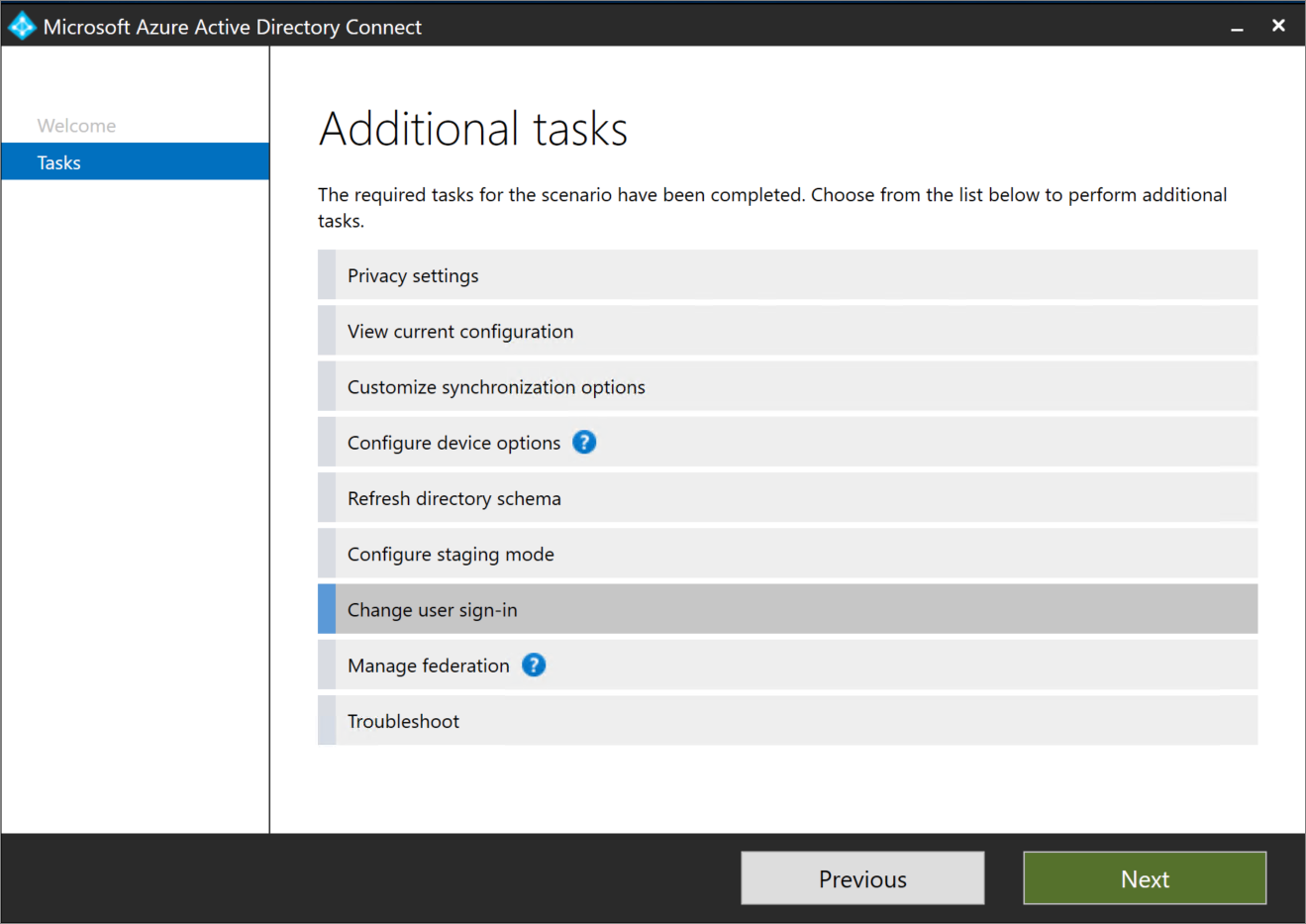

Wählen Sie auf der Seite Weitere Aufgaben die Option Benutzeranmeldung ändern und dann Weiter aus.

Geben Sie auf der Seite Mit Microsoft Entra ID verbinden Ihre Anmeldeinformationen für ein Konto vom Typ „Globaler Administrator“ ein.

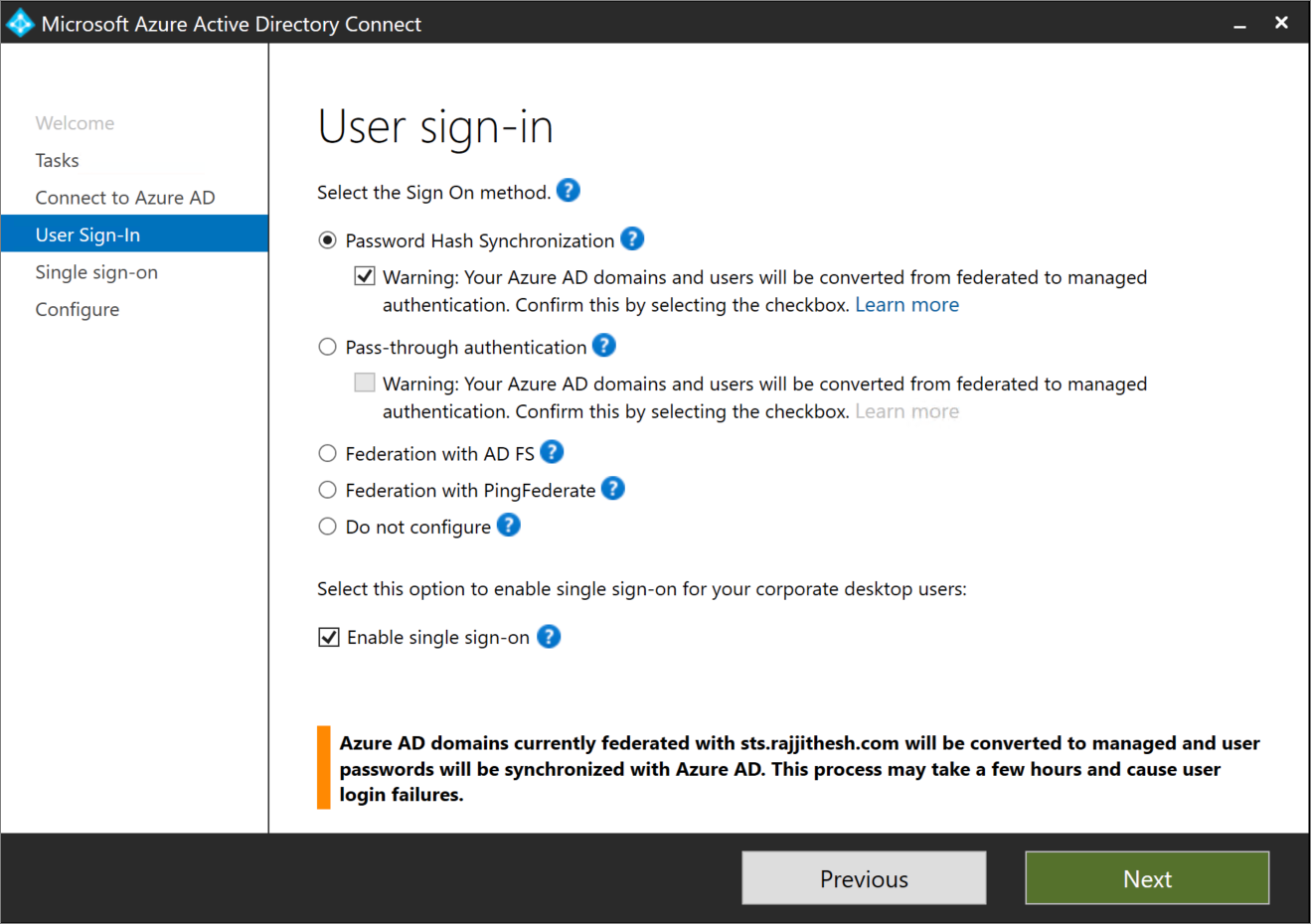

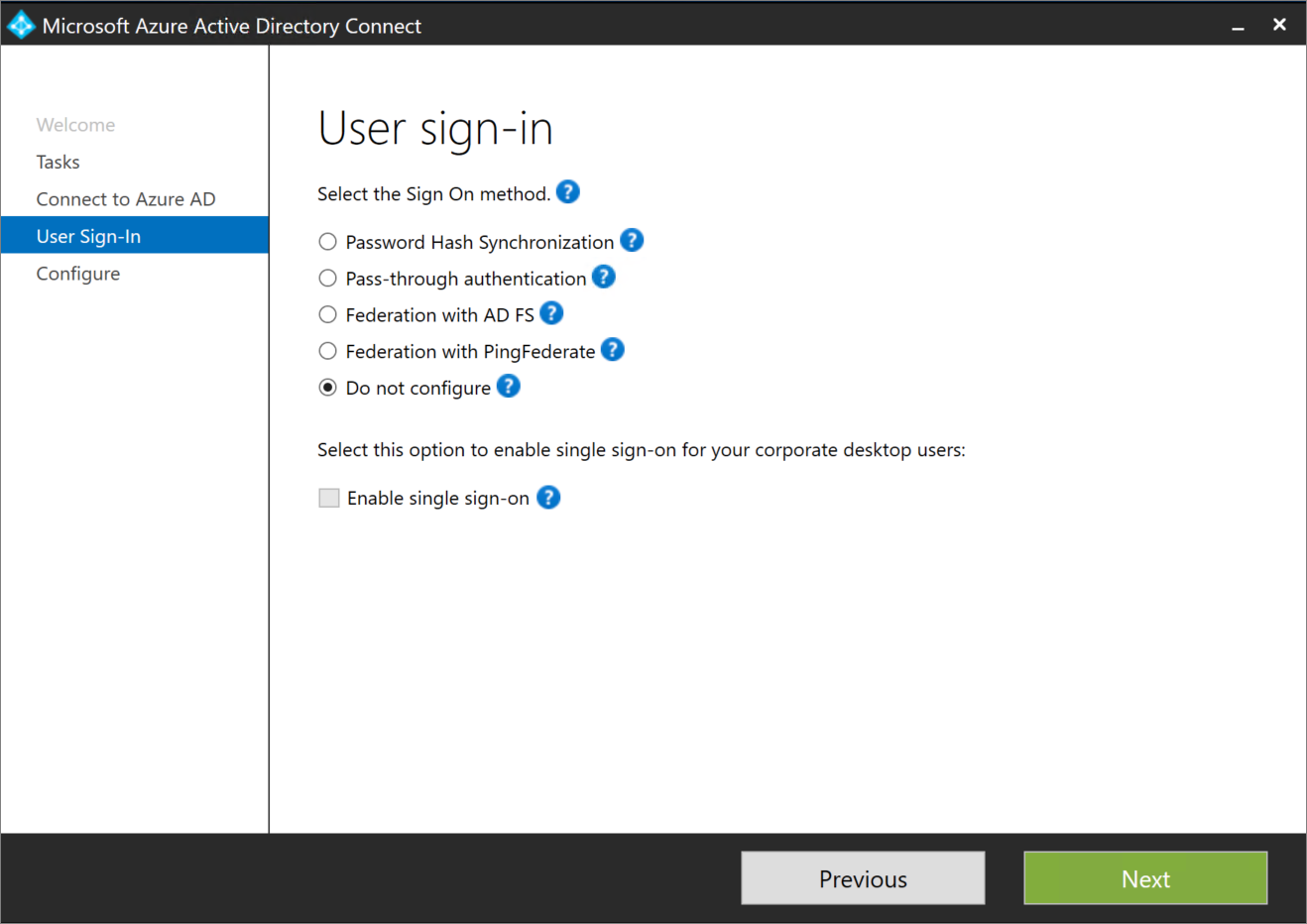

Auf der Seite Benutzeranmeldung:

Wenn Sie auf die Schaltfläche Passthrough-Authentifizierung klicken und SSO für Geräte mit Windows 7 und 8.1 erforderlich ist, aktivieren Sie Einmaliges Anmelden aktivieren, und wählen Sie anschließend Weiter aus.

Wenn Sie das Optionsfeld Kennwort-Hashsynchronisierung auswählen, müssen Sie das Kontrollkästchen Benutzerkonten nicht konvertieren aktivieren. Diese Option ist veraltet. Wenn SSO für Geräte mit Windows 7 und 8.1 erforderlich ist, aktivieren Sie Einmaliges Anmelden aktivieren, und wählen Sie dann Weiter aus.

Weitere Informationen: Aktivieren des nahtlosen einmaligen Anmeldens mithilfe von PowerShell.

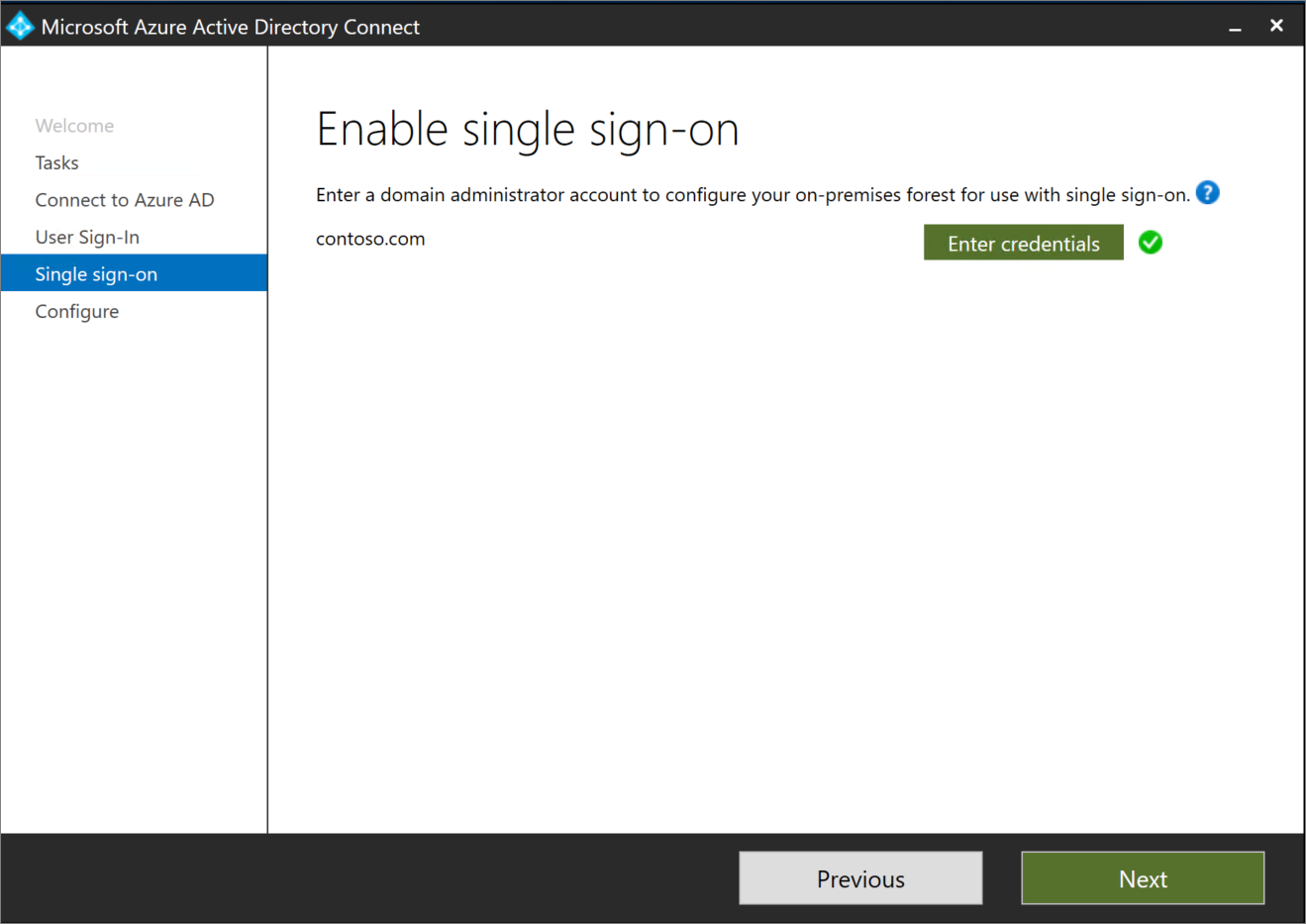

Geben Sie auf der Seite Einmaliges Anmelden aktivieren die Anmeldeinformationen eines Domänenadministratorkontos ein, und wählen Sie dann Weiter.

Die Kontoanmeldeinformationen des Domänenadministrators sind erforderlich, um nahtloses einmaliges Anmelden zu aktivieren. Im Rahmen des Prozesses werden die folgenden Aktionen durchgeführt, für die diese erhöhten Berechtigungen benötigt werden:

- In Ihrer lokalen Active Directory-Instanz wird ein Computerkonto mit dem Namen „AZUREADSSO“ (steht für „Microsoft Entra ID“) erstellt.

- Der Kerberos-Entschlüsselungsschlüssel des Computerkontos wird für Microsoft Entra ID auf sichere Weise freigegeben.

- Es werden zwei Kerberos-Dienstprinzipalnamen (Service Principal Names, SPNs) zur Darstellung der beiden URLs erstellt, die während der Microsoft Entra-Anmeldung verwendet werden.

Die Anmeldeinformationen des Domänenadministrators werden in Microsoft Entra Connect oder Microsoft Entra ID nicht gespeichert und verworfen, wenn der Prozess erfolgreich abgeschlossen wurde. Sie werden verwendet, um diese Funktion einzuschalten.

Weitere Informationen: Nahtloses einmaliges Anmelden – technische Einzelheiten.

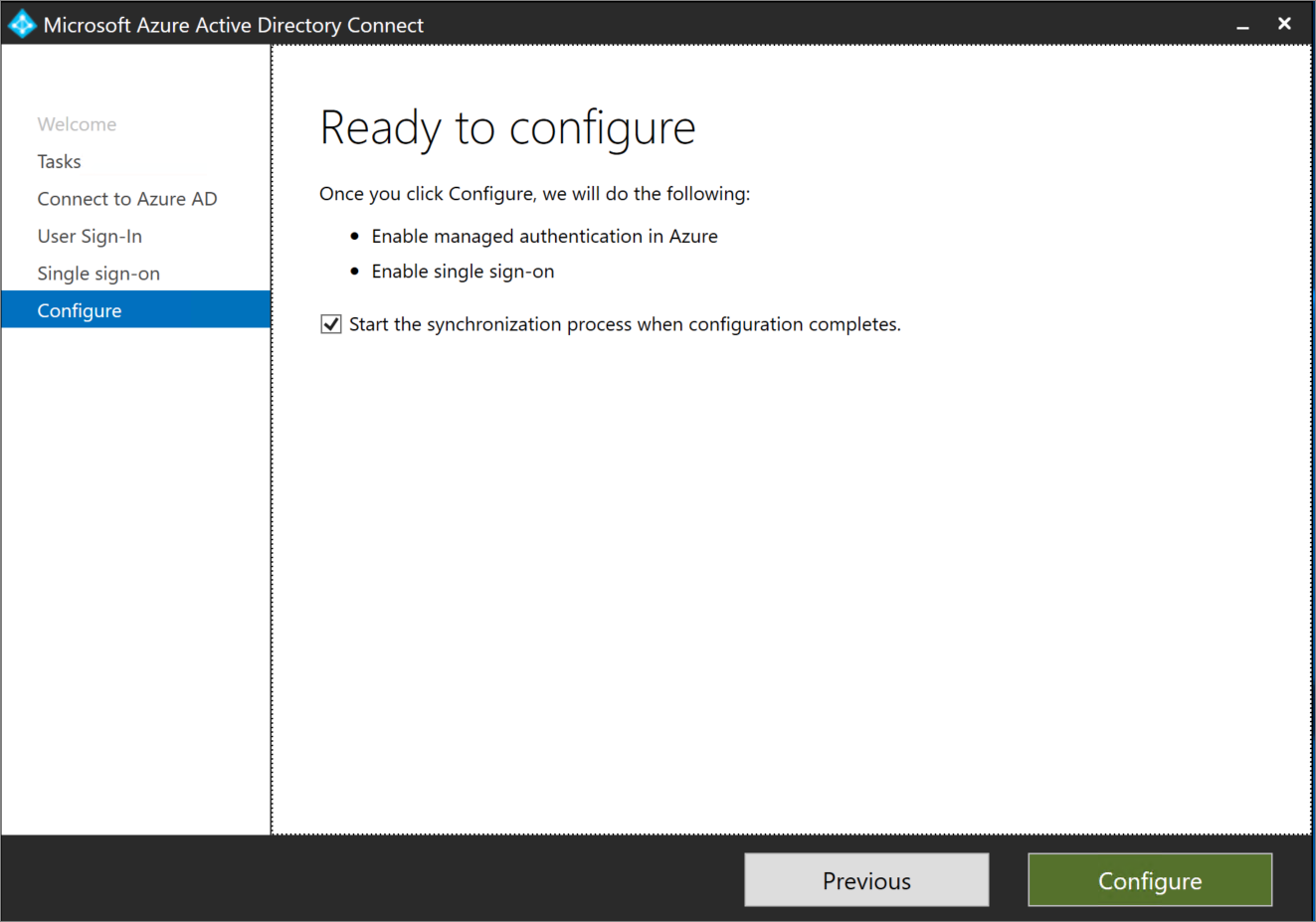

Vergewissern Sie sich auf der Seite Bereit zur Konfiguration, dass das Kontrollkästchen Starten Sie den Synchronisierungsvorgang, nachdem die Konfiguration abgeschlossen wurde aktiviert ist. Wählen Sie anschließend Konfigurieren.

Wichtig

An diesem Punkt werden Ihre gesamten Verbunddomänen auf die verwaltete Authentifizierung umgestellt. Ihre ausgewählte Benutzeranmeldemethode ist die neue Authentifizierungsmethode.

Wählen Sie im Microsoft Entra Admin CenterMicrosoft Entra ID und dann Microsoft Entra Connect aus.

Überprüfen Sie diese Einstellungen:

- Verbund ist auf Deaktiviert festgelegt.

- Nahtloses einmaliges Anmelden ist auf Aktiviert festgelegt.

- Kennworthashsynchronisierung ist auf Aktiviert festgelegt.

Falls Sie auf PTA umstellen, führen Sie die nächsten Schritte aus.

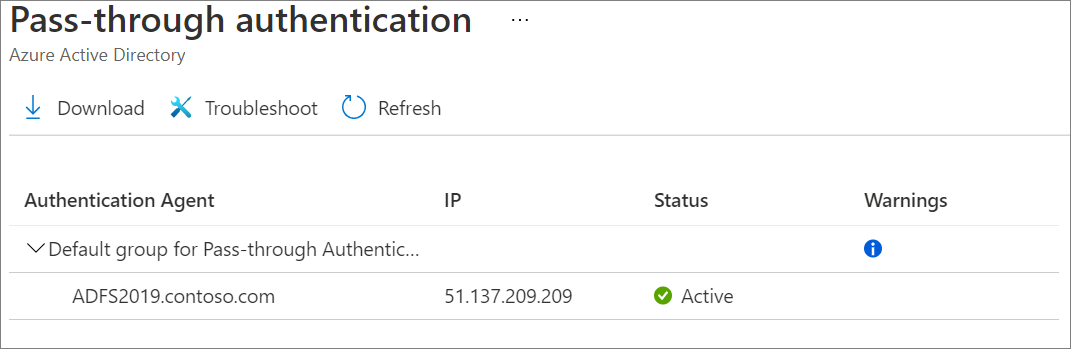

Bereitstellen von weiteren Authentifizierungs-Agents für PTA

Hinweis

Für PTA müssen auf dem Microsoft Entra Connect-Server und Ihrem lokalen Computer, auf dem Windows Server ausgeführt wird, einfache Agents bereitgestellt werden. Installieren Sie die Agents so nah wie möglich bei Ihren Active Directory-Domänencontrollern, um die Latenz zu verringern.

Für die meisten Kunden reichen zwei oder drei Authentifizierungs-Agents aus, um Hochverfügbarkeit und die erforderliche Kapazität bereitzustellen. Für einen Mandanten können maximal zwölf Agents registriert werden. Der erste Agent wird immer auf dem Microsoft Entra Connect-Server selbst installiert. Informationen zu Einschränkungen und Bereitstellungsoptionen für Agents finden Sie unter Microsoft Entra-Passthrough-Authentifizierung: Aktuelle Einschränkungen.

Wählen Sie Passthrough-Authentifizierung aus.

Wählen Sie auf der Seite Passthrough-Authentifizierung die Schaltfläche Herunterladen.

Wählen Sie auf der Seite Agent herunterladen die Option Bedingungen akzeptieren und Herunterladen.f

Der Download von weiteren Authentifizierungs-Agents beginnt. Installieren Sie den sekundären Authentifizierungs-Agent auf einem mit einer Domäne verknüpften Server.

Führen Sie die Installation des Authentifizierungs-Agents durch. Während der Installation müssen Sie die Anmeldeinformationen eines Kontos vom Typ „Globaler Administrator“ eingeben.

Wenn der Authentifizierungs-Agent installiert wurde, können Sie zur Seite für PTA-Integrität zurückkehren, um den Status der weiteren Agents zu überprüfen.

Option B

Umstellen vom Verbund auf die neue Anmeldemethode mithilfe von Microsoft Entra Connect und PowerShell

Ist verfügbar, wenn Sie Ihre Verbunddomänen ursprünglich nicht mithilfe von Microsoft Entra Connect konfiguriert haben oder wenn Sie Verbunddienste von Drittanbietern nutzen.

Führen Sie auf Ihrem Microsoft Entra Connect-Server die Schritte 1 bis 5 in Option A aus. Beachten Sie, dass auf der Seite „Benutzeranmeldung“ die Option Nicht konfigurieren vorab ausgewählt ist.

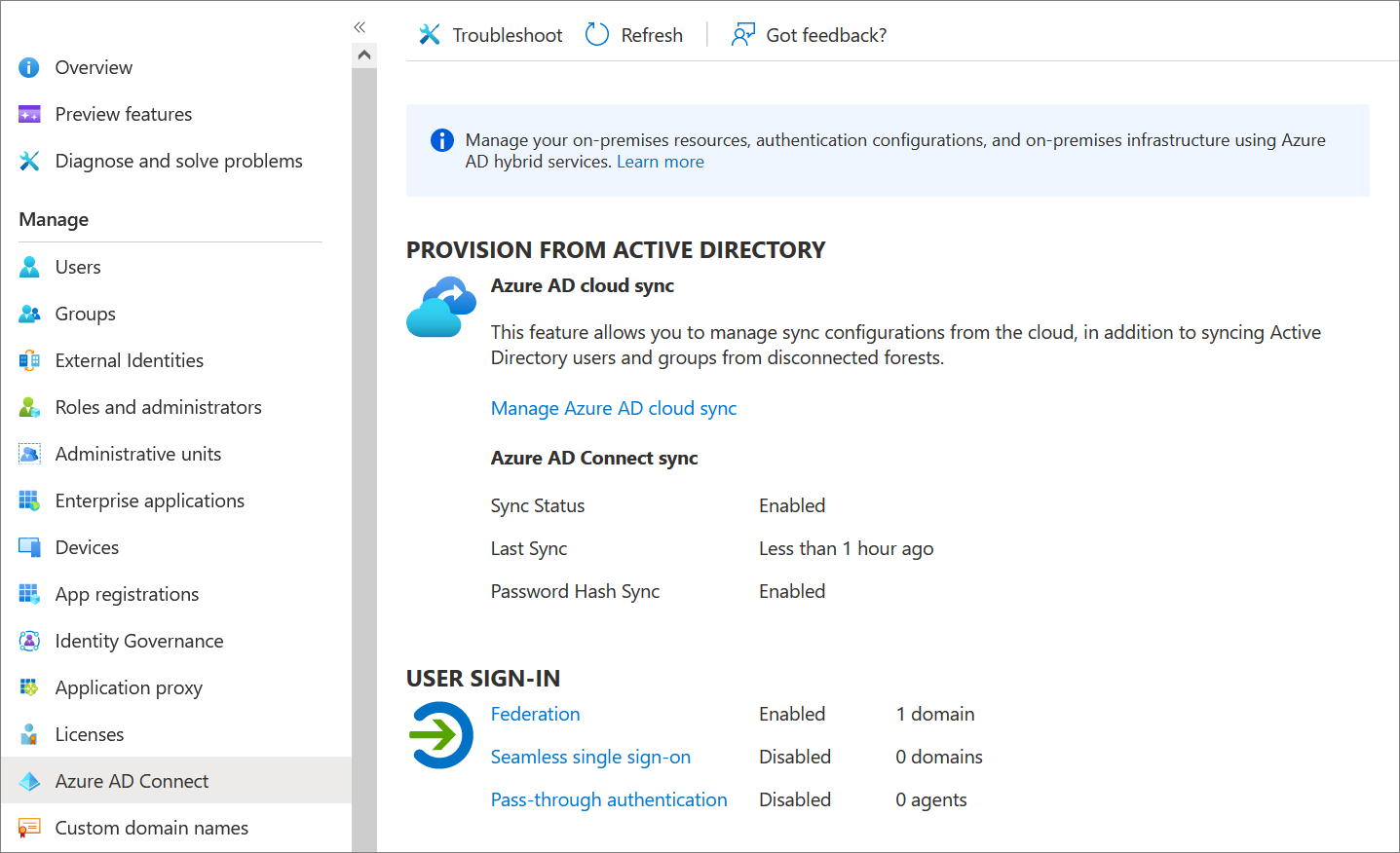

Wählen Sie im Microsoft Entra Admin CenterMicrosoft Entra ID und dann Microsoft Entra Connect aus.

Überprüfen Sie diese Einstellungen:

Verbund ist auf Aktiviert festgelegt.

Nahtloses einmaliges Anmelden ist auf Deaktiviert festgelegt.

Kennworthashsynchronisierung ist auf Aktiviert festgelegt.

Führen Sie nur für PTA diese Schritte zum Installieren von weiteren PTA-Agent-Servern aus:

Wählen Sie im Microsoft Entra Admin CenterMicrosoft Entra ID und dann Microsoft Entra Connect aus.

Wählen Sie Passthrough-Authentifizierung aus. Überprüfen Sie, ob der Status Aktiv lautet.

Wenn der Authentifizierungs-Agent nicht aktiv ist, führen Sie diese Problembehandlungsschritte aus, bevor Sie im nächsten Schritt den Prozess zur Domänenkonvertierung fortsetzen. Sie riskieren einen Authentifizierungsausfall, wenn Sie Ihre Domänen konvertieren, bevor Sie überprüft haben, dass Ihre PTA-Agents erfolgreich installiert wurden und dass deren Status im Microsoft Entra Admin Center den Wert Aktiv aufweist.

Konvertieren von Domänen von Verbunddomänen in verwaltete Domänen

An diesem Punkt ist die Verbundauthentifizierung noch aktiv und für Ihre Domänen betriebsbereit. Zum Fortsetzen der Bereitstellung müssen Sie jede Domäne von Verbundidentität in verwaltete Identität konvertieren.

Wichtig

Sie müssen nicht alle Domänen gleichzeitig konvertieren. Sie können auch mit einer Testdomäne auf Ihrem Produktionsmandanten oder mit der Domäne beginnen, die bei Ihnen die niedrigste Anzahl von Benutzern aufweist.

Führen Sie die Konvertierung mit dem Microsoft Graph PowerShell SDK durch:

Melden Sie sich in PowerShell an Microsoft Entra ID an, indem Sie ein Konto vom Typ „Globaler Administrator“ verwenden.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Führen Sie folgenden Befehl aus, um die erste Domäne zu konvertieren:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"Wählen Sie im Microsoft Entra Admin CenterMicrosoft Entra ID > Microsoft Entra Connect aus.

Stellen Sie mithilfe des folgenden Befehls sicher, dass die Domäne in eine verwaltete Domäne konvertiert wurde. Der Authentifizierungstyp muss auf „Verwaltet“ festgelegt sein.

Get-MgDomain -DomainId yourdomain.com

Abschließen Ihrer Migration

Führen Sie die folgenden Aufgaben aus, um die Registrierungsmethode zu überprüfen und den Konvertierungsprozess abzuschließen.

Testen der neuen Anmeldemethode

Als für Ihren Mandanten die Verbundidentität verwendet wurde, wurden Benutzer von der Microsoft Entra-Anmeldeseite in Ihre AD FS-Umgebung umgeleitet. Nachdem der Mandant für die Verwendung der neuen Anmeldemethode statt der Verbundauthentifizierung konfiguriert wurde, werden Benutzer ab jetzt nicht mehr an AD FS umgeleitet.

Stattdessen melden sich Benutzer direkt auf der Microsoft Entra-Anmeldeseite an.

Führen Sie (bei Bedarf) die Schritte unter dem Link Überprüfen aus.

Entfernen eines Benutzers aus dem gestaffelten Rollout

Wenn Sie einen gestaffelten Rollout durchgeführt haben, sollten Sie daran denken, die Features dafür nach Abschluss der Übernahme zu deaktivieren.

Zum Deaktivieren des Features für gestaffelten Rollout stellen Sie den Schieberegler für das Steuerelement zurück in die Position „Aus“.

Synchronisieren von „userPrincipalName“-Updates

Updates des Attributs UserPrincipalName, für das der Synchronisierungsdienst aus der lokalen Umgebung verwendet wird, werden generell blockiert, sofern nicht die beiden folgenden Bedingungen erfüllt sind:

- Der Benutzer befindet sich in einer Domäne mit verwalteter Identität (kein Verbund).

- Dem Benutzer wurde keine Lizenz zugewiesen.

Informationen dazu, wie Sie dieses Feature überprüfen oder aktivieren, finden Sie im Artikel zur Synchronisierung von userPrincipalName-Updates.

Verwalten Ihrer Implementierung

Durchführen des Rollovers des Kerberos-Entschlüsselungsschlüssels für das einmalige Anmelden

Wir empfehlen, den Rollover für den Kerberos-Entschlüsselungsschlüssel mindestens alle 30 Tage durchzuführen und so anzupassen, wie die Mitglieder der Active Directory-Domäne Kennwortänderungen übermitteln sollen. Weil an das Computerkontoobjekt „AZUREADSSO“ kein zugeordnetes Gerät angefügt ist, müssen Sie den Rollover manuell durchführen.

Weitere Informationen finden Sie in „Häufig gestellte Fragen“ unter Wie kann ich einen Rollover des Kerberos-Entschlüsselungsschlüssels für das Computerkontos „AZUREADSSO“ durchführen?.

Überwachung und Protokollierung

Überwachen Sie die Server, auf denen die Authentifizierungs-Agents ausgeführt werden, um die Verfügbarkeit der Lösung aufrechtzuerhalten. Die Authentifizierungs-Agents stellen nicht nur allgemeine Leistungsindikatoren für die Server bereit, sondern machen auch Leistungsobjekte verfügbar, die Ihnen beim Nachvollziehen der Authentifizierungsstatistiken und -fehler als Hilfe dienen.

Authentifizierungs-Agents protokollieren Vorgänge in den Windows-Ereignisprotokollen, die unter „Anwendungs- und Dienstprotokolle“ gespeichert sind. Sie können auch die Protokollierung für die Problembehandlung aktivieren.

Zur Bestätigung der verschiedenen Aktionen, die beim gestaffelten Rollout durchgeführt wurden, können Sie Ereignisse für PHS, PTA oder nahtloses einmaliges Anmelden überwachen.

Problembehandlung

Ihr Supportteam muss wissen, wie jegliche Authentifizierungsprobleme behoben werden können, die entweder während oder nach dem Wechsel von „Verbund“ zu „Verwaltet“ auftreten können. Verwenden Sie die folgende Dokumentation zur Problembehandlung, um Ihrem Supportteam zu helfen, sich mit den allgemeinen Schritten zur Problembehandlung und den entsprechenden Maßnahmen vertraut zu machen, die Ihnen helfen können, das Problem zu isolieren und zu beheben.

Außerbetriebsetzen der AD FS-Infrastruktur

Migrieren der App-Authentifizierung von AD FS zu Microsoft Entra ID

Die Migration erfordert eine Bewertung, wie die Anwendung lokal konfiguriert wird, und anschließend die Zuordnung der Konfiguration zu Microsoft Entra ID.

Wenn Sie beabsichtigen, AD FS bei lokalen SaaS-Anwendungen mithilfe des SAML/WS-FED-Oauth-Protokolls weiterhin zu nutzen, verwenden Sie nach Konvertierung der Domänen für Benutzerauthentifizierung sowohl AD FS als auch Microsoft Entra ID. In diesem Fall können Sie Ihre lokalen Anwendungen und Ressourcen mit sicherem Hybridzugriff (Secure Hybrid Access, SHA) über den Microsoft Entra-Anwendungsproxy oder eine von Microsoft Entra ID-Partnerintegrationen schützen. Mithilfe des Anwendungsproxys oder eines unserer Partner können Sie einen sicheren Remotezugriff auf Ihre lokalen Anwendungen bieten. Benutzer profitieren nach dem einmaligen Anmelden von einer einfachen Verbindung mit ihren Anwendungen von jedem Gerät aus.

Sie können SaaS-Anwendungen, die zurzeit im Verbund mit AD FS sind, in Microsoft Entra ID verschieben. Konfigurieren Sie sie neu für die Authentifizierung mit Microsoft Entra ID entweder über einen integrierten Connector aus dem Azure App-Katalog oder durch Registrieren der Anwendung in Microsoft Entra ID.

Weitere Informationen finden Sie unter Verschieben der Anwendungsauthentifizierung von Active Directory-Verbunddiensten (AD FS) in Microsoft Entra ID.

Entfernen der Vertrauensstellung der vertrauenden Seite

Wenn Sie Microsoft Entra Connect Health haben, können Sie über das Microsoft Entra Admin Center die Nutzung überwachen. Falls die Nutzung keine neue Authentifizierungsanforderung anzeigt und nachdem Sie überprüft haben, ob alle Benutzer und Clients über Microsoft Entra ID erfolgreich authentifiziert werden konnten, können Sie die Vertrauensstellung der vertrauenden Seite von Microsoft 365 sicher entfernen.

Wenn Sie AD FS nicht für andere Zwecke nutzen (d. h. für andere Vertrauensstellungen der vertrauenden Seite), können Sie AD FS jetzt außer Betrieb nehmen.

Entfernen von AD FS

Eine vollständige Liste der Schritte, die Sie ausführen müssen, um AD FS vollständig aus der Umgebung zu entfernen, finden Sie im Leitfaden zur Außerbetriebnahme von Active Directory-Verbunddienste (AD FS).