Konfigurieren der Gruppen- und Teambesitzereinwilligung für Anwendungen

In diesem Artikel erfahren Sie, wie Sie die Art und Weise konfigurieren, in der Gruppen- und Teambesitzer ihre Einwilligung zu Anwendungen erteilen, und wie Sie alle zukünftigen Einwilligungsvorgänge von Gruppen- und Teambesitzern für Anwendungen deaktivieren können.

Gruppen- und Teambesitzer können Anwendungen (z. B. von Drittanbietern veröffentlichte Anwendungen) autorisieren, auf die einer Gruppe zugeordneten Daten Ihrer Organisation zuzugreifen. Beispielsweise kann ein Teambesitzer in Microsoft Teams einer App gestatten, alle Teamnachrichten des Teams zu lesen oder das Basisprofil der Mitglieder einer Gruppe aufzulisten. Weitere Informationen finden Sie unter Resource-specific consent in Microsoft Teams (Ressourcenspezifische Einwilligung in Microsoft Teams).

Die Gruppenbesitzereinwilligung kann auf zwei verschiedene Arten verwaltet werden: über das Microsoft Entra Admin Center und die Erstellung von App-Zustimmungsrichtlinien. Im Microsoft Entra Admin Center können Sie alle oder ausgewählte Gruppenbesitzer*innen aktivieren oder die Fähigkeit von Gruppenbesitzer*innen deaktivieren, Anwendungen die Einwilligung zu erteilen. Andererseits können Sie mit App-Einwilligungsrichtlinien angeben, welche App-Einwilligungsrichtlinie die Einwilligung von Gruppenbesitzer*innen für Anwendungen regelt. Sie haben dann die Flexibilität, entweder eine integrierte Microsoft-Richtlinie zuzuweisen oder eine eigene benutzerdefinierte Richtlinie zu erstellen, um den Zustimmungsprozess für Gruppenbesitzer effektiv zu verwalten.

Bevor Sie die App-Einwilligungsrichtlinie erstellen, um die Einwilligung für Gruppenbesitzer*innen zu verwalten, müssen Sie die Einstellung für die Gruppenbesitzereinwilligung über das Microsoft Entra Admin Center deaktivieren. Das Deaktivieren dieser Einstellung ermöglicht die Gruppenbesitzereinwilligung gemäß den App-Zustimmungsrichtlinien. In diesem Artikel erfahren Sie, wie Sie die Einstellung der Gruppenbesitzereinwilligung auf verschiedene Weise deaktivieren können. Erfahren Sie mehr über die Verwaltung der Gruppenbesitzereinwilligung durch App-Einwilligungsrichtlinien, die auf Ihre Anforderungen zugeschnitten sind.

Voraussetzungen

Zum Konfigurieren der Gruppen- und Teambesitzereinwilligung benötigen Sie Folgendes:

- Ein Benutzerkonto. Falls Sie noch über keins verfügen, können Sie ein kostenloses Konto erstellen.

- Rolle „Globaler Administrator“

Verwalten der Zustimmung des Gruppenbesitzers zu Apps mithilfe des Microsoft Entra Admin Centers

Sie können konfigurieren, welche Benutzer in den Zugriff von Apps auf die Daten ihrer Gruppen oder Teams einwilligen dürfen, oder Sie können die Einstellung für alle Benutzer deaktivieren.

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

So konfigurieren Sie Einstellungen für die Gruppen- und Teambesitzereinwilligung über das Microsoft Entra Admin Center:

Führen Sie die folgenden Schritte zum Verwalten der Gruppenbesitzereinwilligung für Apps aus, die auf Gruppendaten zugreifen:

- Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

- Navigieren Sie zu den Einstellungen unter Identität>Anwendungen>Unternehmensanwendungen>Zustimmung und Berechtigungen>Benutzerzustimmung.

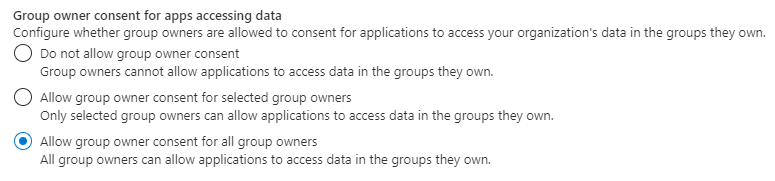

- Wählen Sie unter Gruppenbesitzereinwilligung für Apps für Datenzugriff die Option aus, die Sie aktivieren möchten.

- Klicken Sie auf Save (Speichern), um Ihre Einstellungen zu speichern.

In diesem Beispiel können alle Gruppenbesitzer einwilligen, dass Apps auf die Daten ihrer Gruppen zugreifen:

Sie können das Microsoft Graph PowerShell-Modul verwenden, um die Möglichkeit von Gruppenbesitzern zu aktivieren oder zu deaktivieren, Apps für die Gruppen, die sie besitzen, die Einwilligung zu erteilen, auf die Daten Ihrer Organisation zugreifen. Die Cmdlets in diesem Abschnitt sind Teil des Moduls Microsoft.Graph.Identity.SignIns.

Stellen Sie eine Verbindung mit Microsoft Graph PowerShell her, und melden Sie sich als globaler Administrator an. Zum Lesen der aktuellen Einstellungen für die Benutzereinwilligung verwenden Sie die Berechtigung Policy.Read.All. Zum Lesen und Ändern der Einstellungen für die Benutzereinwilligung verwenden Sie die Berechtigung Policy.ReadWrite.Authorization.

So ändern Sie das Profil mithilfe des Befehls

Select-MgProfilein „Beta“.Select-MgProfile -Name "beta"Verwenden der Berechtigung mit den geringsten Rechten

Connect-MgGraph -Scopes "Policy.ReadWrite.Authorization" # If you need to create a new setting based on the templates, please use this permission Connect-MgGraph -Scopes "Directory.ReadWrite.All"

Abrufen der aktuellen Einstellung mithilfe von Microsoft Graph PowerShell

Rufen Sie den aktuellen Wert für die Verzeichniseinstellungen der Zustimmungsrichtlinieneinstellungen in Ihrem Mandanten ab. Dazu muss überprüft werden, ob die Verzeichniseinstellungen für dieses Feature erstellt wurden, und wenn dies nicht der Fall ist, müssen die Werte aus der entsprechenden Vorlage für die Verzeichniseinstellungen verwendet werden.

$consentSettingsTemplateId = "dffd5d46-495d-40a9-8e21-954ff55e198a" # Consent Policy Settings

$settings = Get-MgDirectorySetting | ?{ $_.TemplateId -eq $consentSettingsTemplateId }

if (-not $settings) {

$template = Get-MgDirectorySettingTemplate -DirectorySettingTemplateId $consentSettingsTemplateId

$body = @{

"templateId" = $template.Id

"values" = @(

@{

"name" = "EnableGroupSpecificConsent"

"value" = $true

},

@{

"name" = "BlockUserConsentForRiskyApps"

"value" = $true

},

@{

"name" = "EnableAdminConsentRequests"

"value" = $true

},

@{

"name" = "ConstrainGroupSpecificConsentToMembersOfGroupId"

"value" = ""

}

)

}

$settings = New-MgDirectorySetting -BodyParameter $body

}

$enabledValue = $settings.Values | ? { $_.Name -eq "EnableGroupSpecificConsent" }

$limitedToValue = $settings.Values | ? { $_.Name -eq "ConstrainGroupSpecificConsentToMembersOfGroupId" }

Grundlegendes zu den Einstellungswerten in Microsoft Graph PowerShell

Es gibt zwei Einstellungswerte, die definieren, welche Benutzer einer App Zugriff auf die Daten ihrer Gruppe gewähren dürfen:

| Einstellung | type | BESCHREIBUNG |

|---|---|---|

| EnableGroupSpecificConsent | Boolean | Flag, das angibt, ob Gruppenbesitzer gruppenspezifische Berechtigungen erteilen dürfen. |

| ConstrainGroupSpecificConsentToMembersOfGroupId | Guid | Wenn EnableGroupSpecificConsent auf TRUE und dieser Wert auf die Objekt-ID einer Gruppe festgelegt ist, werden die Mitglieder der identifizierten Gruppe autorisiert, den Gruppen, die Sie besitzen, gruppenspezifische Berechtigungen zu erteilen. |

Aktualisieren von Einstellungswerten für die gewünschte Konfiguration mithilfe von Microsoft Graph PowerShell

# Disable group-specific consent entirely

$enabledValue.Value = "false"

$limitedToValue.Value = ""

# Enable group-specific consent for all users

$enabledValue.Value = "true"

$limitedToValue.Value = ""

# Enable group-specific consent for users in a given group

$enabledValue.Value = "true"

$limitedToValue.Value = "{group-object-id}"

Speichern Ihrer Einstellungen mithilfe von Microsoft Graph PowerShell

```powershell

# Update an existing directory settings

Update-MgDirectorySetting -DirectorySettingId $settings.Id -Values $settings.Values

So verwalten Sie die Einstellungen für die Gruppen- und Teambesitzereinwilligung über die Verzeichniseinstellung mithilfe von Graph Explorer

Sie müssen sich als globaler Administrator anmelden. Zum Lesen der aktuellen Einstellungen für die Benutzereinwilligung willigen Sie in die Berechtigung Policy.Read.All ein. Zum Lesen und Ändern der Einstellungen für die Benutzereinwilligung willigen Sie in die Berechtigung Policy.ReadWrite.Authorization ein.

Abrufen der aktuellen Einstellung mithilfe der Microsoft Graph-API

Rufen Sie den aktuellen Wert für die Einwilligungsrichtlinieneinstellungen aus dem Microsoft Entra Admin Center in Ihrem Mandanten ab. Dazu muss überprüft werden, ob die Verzeichniseinstellungen für dieses Feature erstellt wurden, und wenn dies nicht der Fall ist, muss der zweite Microsoft Graph-Aufruf zum Erstellen der entsprechenden Verzeichniseinstellungen verwendet werden.

GET https://graph.microsoft.com/beta/settings

Antwort

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#settings",

"value": [

{

"id": "{ directorySettingId }",

"displayName": "Consent Policy Settings",

"templateId": "dffd5d46-495d-40a9-8e21-954ff55e198a",

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

]

}

Erstellen der entsprechenden Verzeichniseinstellungen, wenn value leer ist. (Ein Beispiel finden Sie unten.)

GET https://graph.microsoft.com/beta/settings

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#settings",

"value": []

}

POST https://graph.microsoft.com/beta/settings

{

"templateId": "dffd5d46-495d-40a9-8e21-954ff55e198a",

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

Grundlegendes zu den Einstellungswerten in der Microsoft Graph-API

Es gibt zwei Einstellungswerte, die definieren, welche Benutzer einer App Zugriff auf die Daten ihrer Gruppe gewähren dürfen:

| Einstellung | type | BESCHREIBUNG |

|---|---|---|

| EnableGroupSpecificConsent | Boolean | Flag, das angibt, ob Gruppenbesitzer gruppenspezifische Berechtigungen erteilen dürfen. |

| ConstrainGroupSpecificConsentToMembersOfGroupId | Guid | Wenn EnableGroupSpecificConsent auf TRUE und dieser Wert auf die Objekt-ID einer Gruppe festgelegt ist, werden die Mitglieder der identifizierten Gruppe autorisiert, den Gruppen, die Sie besitzen, gruppenspezifische Berechtigungen zu erteilen. |

Aktualisieren von Einstellungswerten für die gewünschte Konfiguration mithilfe der Microsoft Graph-API

Ersetzen Sie beim Abrufen der aktuellen Einstellung {directorySettingId} durch die tatsächliche ID in der value-Sammlung.

Vollständiges Deaktivieren der gruppenspezifischen Einwilligung

PATCH https://graph.microsoft.com/beta/settings/{directorySettingId}

{

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "false"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

Aktivieren der gruppenspezifischen Einwilligung für alle Benutzer

PATCH https://graph.microsoft.com/beta/settings/{directorySettingId}

{

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

Aktivieren der gruppenspezifischen Zustimmung für Benutzer in einer bestimmten Gruppe

PATCH https://graph.microsoft.com/beta/settings/{directorySettingId}

{

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": "{group-object-id}"

}

]

}

Hinweis

Das Deaktivieren der Einstellung Benutzer können Apps den Zugriff auf Unternehmensdaten in ihrem Namen gestatten führt nicht zur Deaktivierung der Option Benutzer können den Apps Zugriff auf Unternehmensdaten für Gruppen gewähren, für die sie als Besitzer fungieren.

Verwalten der Gruppenbesitzereinwilligung zu Apps durch eine App-Einwilligungsrichtlinie

Sie können mithilfe von Einwilligungsrichtlinien konfigurieren, welche Benutzer in den Zugriff von Apps auf die Daten ihrer Gruppen oder Teams einwilligen dürfen. Damit sich Gruppenbesitzereinwilligungen App-Zustimmungsrichtlinien unterwerfen, muss die Einstellung für die Zustimmung durch den Gruppenbesitzer deaktiviert sein. Nach der Deaktivierung wird Ihre aktuelle Richtlinie aus den App-Zustimmungsrichtlinien gelesen.

Sie können anhand des Microsoft Graph PowerShell-Moduls auswählen, welche App-Einwilligungsrichtlinie die Benutzereinwilligung für Anwendungen regeln soll. Die hier verwendeten Cmdlets sind im Modul Microsoft.Graph.Identity.SignIns enthalten.

Stellen Sie mit den minimal erforderlichen Berechtigungen eine Verbindung mit Microsoft Graph PowerShell her. Verwenden Sie Policy.Read.All, um die aktuellen Einstellungen für die Benutzereinwilligung zu lesen. Verwenden Sie Policy.ReadWrite.Authorization, um die Einstellungen für die Benutzereinwilligung zu lesen und zu ändern. Sie müssen sich als globaler Administrator anmelden

# change the profile to beta by using the `Select-MgProfile` command

Select-MgProfile -Name "beta".

Connect-MgGraph -Scopes "Policy.ReadWrite.Authorization"

Deaktivieren der Gruppenbesitzereinwilligung zur Verwendung von App-Einwilligungsrichtlinien mithilfe von Microsoft Graph PowerShell

Überprüfen Sie, ob

ManagePermissionGrantPoliciesForOwnedResourceingroupbeschränkt ist.Rufen Sie den aktuellen Wert für die Einwilligungseinstellung des Gruppenbesitzers ab.

Get-MgPolicyAuthorizationPolicy | select -ExpandProperty DefaultUserRolePermissions | ft PermissionGrantPoliciesAssigned

Wenn

ManagePermissionGrantPoliciesForOwnedResourceinPermissionGrantPoliciesAssignedzurückgegeben wird, wurde ihre Gruppenbesitzereinwilligungseinstellung möglicherweise durch die App-Einwilligungsrichtlinie gesteuert.Überprüfen Sie, ob die Richtlinie auf

groupbeschränkt ist.Get-MgPolicyPermissionGrantPolicy -PermissionGrantPolicyId {"microsoft-all-application-permissions-for-group"} | ft AdditionalPropertiesWenn der Wert

resourceScopeType==groupist, wurde die Gruppenbesitzereinwilligungseinstellung durch die App-Zustimmungsrichtlinie gesteuert.

Um die Gruppenbesitzereinwilligung für die Verwendung von App-Zustimmungsrichtlinien zu deaktivieren, stellen Sie sicher, dass die Zustimmungsrichtlinien (

PermissionGrantPoliciesAssigned) die aktuelleManagePermissionGrantsForSelf.*-Richtlinie und andere aktuelleManagePermissionGrantsForOwnedResource.*-Richtlinien enthalten, falls diese nicht für Gruppen gelten, während die Sammlung aktualisiert wird. Auf diese Weise können Sie Ihre aktuelle Konfiguration der Einstellungen für die Benutzereinwilligung und für andere Ressourceneinwilligungen beibehalten.# only exclude policies that are scoped in group $body = @{ "permissionGrantPolicyIdsAssignedToDefaultUserRole" = @( "managePermissionGrantsForSelf.{current-policy-for-user-consent}", "managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}" ) } Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Zuweisen einer App-Einwilligungsrichtlinie zu Gruppenbesitzern mithilfe von Microsoft Graph PowerShell

Um die Gruppenbesitzereinwilligung einer App-Einwilligungsrichtlinie unterzuordnen, wählen Sie aus, welche App-Einwilligungsrichtlinie die Autorisierung von Gruppenbesitzern zum Erteilen der Zustimmung für Apps steuern soll. Stellen Sie sicher, dass die Einwilligungsrichtlinien (PermissionGrantPoliciesAssigned) beim Aktualisieren der Sammlung die aktuelle ManagePermissionGrantsForSelf.*-Richtlinie und, sofern vorhanden, weitere ManagePermissionGrantsForOwnedResource.*-Richtlinien umfassen. Auf diese Weise können Sie Ihre aktuelle Konfiguration der Einstellungen für die Benutzereinwilligung und für andere Ressourceneinwilligungen beibehalten.

$body = @{

"permissionGrantPolicyIdsAssignedToDefaultUserRole" = @(

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.{app-consent-policy-id-for-group}" #new app consent policy for groups

)

}

Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Ersetzen Sie {app-consent-policy-id-for-group} durch die ID der Richtlinie, die Sie anwenden möchten. Sie können eine von Ihnen erstellte benutzerdefinierte Richtlinie zur Einwilligung für die App wählen oder aus den folgenden integrierten Richtlinien auswählen:

| id | Beschreibung |

|---|---|

| microsoft-pre-approval-apps-for-group | Gruppenbesitzereinwilligung nur für vorab genehmigte Apps zulassen Lassen Sie die Gruppenbesitzereinwilligung nur für Apps zu, die von Administratoren für die Gruppen, die sie besitzen, vorab genehmigt wurden. |

| microsoft-all-application-permissions-for-group | Zulassen der Gruppenbesitzereinwilligung für Apps Diese Option ermöglicht es allen Gruppenbesitzern, für die Gruppen, die sie besitzen, für beliebige Anwendungen in eine beliebige Berechtigung einzuwilligen, die keine Administratoreinwilligung erfordert. Dies umfasst Apps, die von der Berechtigungsgewährungsrichtlinie vorab für die ressourcenspezifische Gruppeneinwilligung genehmigt wurden. |

Führen Sie beispielsweise die folgenden Befehle zum Aktivieren einer Gruppenbesitzereinwilligung aus, die der integrierten microsoft-all-application-permissions-for-group-Richtlinie unterliegt:

$body = @{

"permissionGrantPolicyIdsAssignedToDefaultUserRole" = @(

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{all-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.{microsoft-all-application-permissions-for-group}" # policy that is be scoped to group

)

}

Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Verwenden Sie den Graph-Explorer, um auszuwählen, welche Gruppenbesitzereinwillgungsrichtlinien die Fähigkeit des Gruppenbesitzers regelt, Anwendungen für Gruppen, die sie besitzen, die Zustimmung zu erteilen, die auf die Daten Ihrer Organisation zugreifen.

Deaktivieren der Gruppenbesitzereinwilligung zur Verwendung von App-Einwilligungsrichtlinien mithilfe der Microsoft Graph-API

Überprüfen Sie, ob

ManagePermissionGrantPoliciesForOwnedResourceingroupbeschränkt ist.- Abrufen des aktuellen Werts für die Einstellung der Gruppenbesitzereinwilligung

GET https://graph.microsoft.com/v1.0/policies/authorizationPolicyWenn

ManagePermissionGrantsForOwnedResourceinpermissionGrantPolicyIdsAssignedToDefaultUserRolezurückgegeben wird, wurde ihre Gruppenbesitzereinwilligungseinstellung möglicherweise durch die App-Einwilligungsrichtlinie gesteuert.2. Überprüfen Sie, ob die Richtlinie auf

groupbeschränkt ist.GET https://graph.microsoft.com/beta/policies/permissionGrantPolicies/{microsoft-all-application-permissions-for-group}Wenn der Wert

resourceScopeType==groupist, wurde die Gruppenbesitzereinwilligungseinstellung durch die App-Zustimmungsrichtlinie gesteuert.Um die Gruppenbesitzereinwilligung für die Verwendung von App-Zustimmungsrichtlinien zu deaktivieren, stellen Sie sicher, dass die Zustimmungsrichtlinien (

PermissionGrantPoliciesAssigned) die aktuelleManagePermissionGrantsForSelf.*-Richtlinie und andere aktuelleManagePermissionGrantsForOwnedResource.*-Richtlinien enthalten, falls diese nicht für Gruppen gelten. Auf diese Weise können Sie Ihre aktuelle Konfiguration der Einstellungen für die Benutzereinwilligung und für andere Ressourceneinwilligungen beibehalten.PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy { "defaultUserRolePermissions": { "permissionGrantPoliciesAssigned": [ "managePermissionGrantsForSelf.{current-policy-for-user-consent}", "managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}" ] } }

Zuweisen einer App-Einwilligungsrichtlinie zu Gruppenbesitzern mithilfe der Microsoft Graph-API

Um die Gruppenbesitzereinwilligung einer App-Einwilligungsrichtlinie unterzuordnen, wählen Sie aus, welche App-Einwilligungsrichtlinie die Autorisierung von Gruppenbesitzern zum Erteilen der Zustimmung für Apps steuern soll. Stellen Sie sicher, dass die Einwilligungsrichtlinien (PermissionGrantPoliciesAssigned) beim Aktualisieren der Sammlung die aktuelle ManagePermissionGrantsForSelf.*-Richtlinie und, sofern vorhanden, weitere aktuelle ManagePermissionGrantsForOwnedResource.*-Richtlinien umfassen. Auf diese Weise können Sie Ihre aktuelle Konfiguration der Einstellungen für die Benutzereinwilligung und für andere Ressourceneinwilligungen beibehalten.

PATCH https://graph.microsoft.com/v1.0/policies/authorizationPolicy

{

"defaultUserRolePermissions": {

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.{app-consent-policy-id-for-group}"

}

}

Ersetzen Sie {app-consent-policy-id-for-group} durch die ID der Richtlinie, die Sie für Gruppen anwenden möchten. Sie können eine von Ihnen erstellte benutzerdefinierte App-Einwilligungsrichtlinie wählen oder aus den folgenden integrierten Richtlinien auswählen:

| ID | Beschreibung |

|---|---|

| microsoft-pre-approval-apps-for-group | Gruppenbesitzereinwilligung nur für vorab genehmigte Apps zulassen Lassen Sie die Gruppenbesitzereinwilligung nur für Apps zu, die von Administratoren für die Gruppen, die sie besitzen, vorab genehmigt wurden. |

| microsoft-all-application-permissions-for-group | Zulassen der Gruppenbesitzereinwilligung für Apps Diese Option ermöglicht es allen Gruppenbesitzern, für die Gruppen, die sie besitzen, für beliebige Anwendungen in eine beliebige Berechtigung einzuwilligen, die keine Administratoreinwilligung erfordert. Dies umfasst Apps, die von der Berechtigungsgewährungsrichtlinie vorab für die ressourcenspezifische Gruppeneinwilligung genehmigt wurden. |

Verwenden Sie beispielsweise den folgenden PATCH-Befehl, um die Gruppenbesitzereinwilligung gemäß der integrierten microsoft-pre-approval-apps-for-group-Richtlinie zu aktivieren:

PATCH https://graph.microsoft.com/v1.0/policies/authorizationPolicy

{

"defaultUserRolePermissions": {

"permissionGrantPoliciesAssigned": [

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.microsoft-pre-approval-apps-for-group"

]

}

}

Nächste Schritte

So erhalten Sie Hilfe oder finden Antworten auf Ihre Fragen: