Schutz vor Einwilligungsphishing

Die Produktivität ist nicht mehr auf private Netzwerke beschränkt, und die Arbeit verlagert sich erheblich in Richtung Clouddienste. Cloudanwendungen ermöglichen Mitarbeitern zwar, remote produktiv zu sein, Angreifer können jedoch auch anwendungsbasierte Angriffe nutzen, um Zugriff auf wertvolle Unternehmensdaten zu erhalten. Möglicherweise sind Sie bereits mit Angriffen auf Benutzer vertraut, z. B. dem E-Mail-Phishing oder dem Kompromittieren von Anmeldeinformationen. Einwilligungsphishing ist ein weiterer Bedrohungsvektor, den Sie beachten sollten.

In diesem Artikel wird beschrieben, was Einwilligungsphishing ist, was Microsoft zum Schutz einer Organisation unternimmt und welche Maßnahmen Organisationen ergreifen können, um Sicherheit zu gewährleisten.

Was ist Einwilligungsphishing?

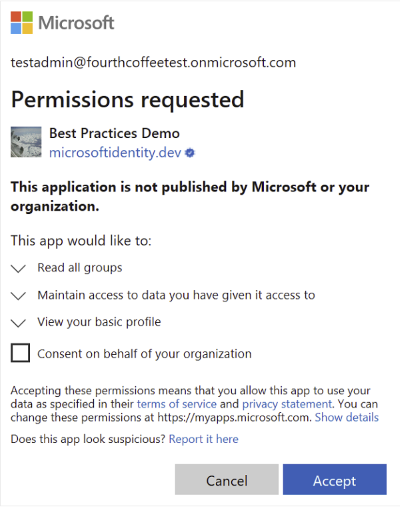

Durch Einwilligungsphishingangriffe werden Benutzer dazu verleitet, böswilligen Cloudanwendungen Berechtigungen zu gewähren. Diese böswilligen Anwendungen können dann Zugriff auf legitime Clouddienste und -daten von Benutzern erlangen. Anders als bei der Kompromittierung von Anmeldeinformationen zielen die Akteure hinter dieser Bedrohung durch Einwilligungsphishing auf Benutzer ab, die direkten Zugriff auf ihre persönlichen Daten oder Daten ihrer Organisation gewähren können. Auf dem Einwilligungsbildschirm werden alle Berechtigungen angezeigt, die der Anwendung gewährt werden. Da die Anwendung von einem legitimen Anbieter gehostet wird (z. B. der Microsoft Identity Platform), akzeptieren arglose Benutzer die Bedingungen. Diese Aktion gewährt einer schädlichen Anwendung die angeforderten Berechtigungen für die Daten. Die folgende Abbildung zeigt ein Beispiel für eine OAuth-App, die Zugriff auf eine Vielzahl von Berechtigungen anfordert.

Abmildern von Einwilligungsphishingangriffen

Administratoren, Benutzer oder Microsoft-Sicherheitsexperten können OAuth-Anwendungen kennzeichnen, die sich verdächtig zu verhalten scheinen. Microsoft überprüft eine so gekennzeichnete Anwendung, um festzustellen, ob sie gegen Vertragsbedingungen verstößt. Wenn der Verstoß bestätigt wird, deaktiviert Microsoft Entra ID die Anwendung und verhindert die weitere Verwendung in sämtlichen Microsoft-Diensten.

Wenn Microsoft Entra ID eine OAuth-Anwendung deaktiviert, kommt es zu folgenden Aktionen:

- Die böswillige Anwendung und die zugehörigen Dienstprinzipale werden vollständig deaktiviert. Alle neuen Tokenanforderungen oder Anforderungen von Aktualisierungstoken werden abgelehnt, aber vorhandene Zugriffstoken bleiben bis zu ihrem Ablauf gültig.

- Diese Anwendungen zeigen

DisabledDueToViolationOfServicesAgreementin derdisabledByMicrosoftStatus-Eigenschaft der zugehörigen Anwendungs- und Dienstprinzipal-Ressourcentypen in Microsoft Graph an. Um zu verhindern, dass die Objekte in Zukunft in Ihrer Organisation erneut instanziiert werden, können Sie diese nicht löschen. - Eine E-Mail wird an einen globalen Administrator gesendet, wenn ein Benutzer in einer Organisation in eine Anwendung eingewilligt hat, bevor sie deaktiviert wurde. Die E-Mail gibt die ergriffene Maßnahme und die empfohlenen Schritte an, die sie ausführen können, um ihren Sicherheitsstatus zu untersuchen und zu verbessern.

Empfohlene Reaktion und Wartung

Wenn eine von Microsoft deaktivierte Anwendung die Organisation beeinträchtigt, sollte die Organisation die folgenden Schritte unternehmenn, um die Sicherheit der Umgebung aufrechtzuerhalten:

- Untersuchen Sie die Anwendungsaktivitäten der deaktivierten Anwendung, einschließlich:

- Die von der Anwendung angeforderten delegierten Berechtigungen oder Anwendungsberechtigungen

- Die Microsoft Entra-Überwachungsprotokolle für Aktivitäten durch die Anwendung und die Anmeldeaktivität für Benutzer*innen, die zur Verwendung der Anwendung autorisiert sind.

- Überprüfen und verwenden Sie die Anleitung zur Verteidigung gegen illegale Einwilligungserteilungen. Die Anleitung umfasst die Überprüfung von Berechtigungen und Einwilligungen für deaktivierte und verdächtige Anwendungen, die während der Überprüfung gefunden wurden.

- Implementieren Sie die im folgenden Abschnitt beschriebenen bewährten Methoden für die Härtung gegen Einwilligungsphishing.

Bewährte Methoden für die Härtung gegen Angriffe durch Einwilligungsphishing

Administratoren sollten die Kontrolle über die Anwendungsverwendung haben, indem sie die richtigen Erkenntnisse und Funktionen zur Verfügung stellen, um zu steuern, wie Anwendungen in Organisationen zugelassen und verwendet werden. Angreifer schlafen nie. Deshalb gibt es Maßnahmen, die Organisationen ergreifen können, um ihren Sicherheitsstatus zu verbessern. Zu den bewährten Methoden gehören:

- Informieren Sie Ihre Organisation darüber, wie unser Framework aus Berechtigungen und Einwilligungen funktioniert:

- Machen Sie sich mit den Daten und Berechtigungen vertraut, nach denen eine Anwendung fragt. Informieren Sie sich außerdem darüber, wie Berechtigungen und Einwilligungen auf der Plattform funktionieren.

- Stellen Sie sicher, dass Administratoren wissen, wie Einwilligungsanforderungen verwaltet und ausgewertet werden.

- Überprüfen Sie Anwendungen und eingewilligte Berechtigungen in der Organisation routinemäßig, um sicherzustellen, dass Anwendungen nur auf die benötigten Daten zugreifen und das Prinzip der geringsten Rechte einhalten.

- Erkennen und Blockieren gängiger Taktiken beim Einwilligungsphishing:

- Prüfen Sie auf schlechte Rechtschreibung und Grammatik. Wenn eine E-Mail oder der Einwilligungsbildschirm der Anwendung Fehler hinsichtlich Rechtschreibung und Grammatik aufweist, handelt es sich wahrscheinlich um eine verdächtige Anwendung. In diesem Fall melden Sie dies direkt über den Link Hier melden in der Einwilligungsaufforderung. Microsoft untersucht dann, ob es sich um eine böswillige Anwendung handelt, und deaktiviert sie, wenn sich der Verdacht bestätigt.

- Verlassen Sie sich nicht auf Anwendungsnamen und Domänen-URLs als Quelle für die Authentizität. Angreifer fälschen gerne Anwendungsnamen und Domänen, damit sie den Anschein erwecken, dass sie von legitimen Dienstanbietern oder Unternehmen stammen, und die Einwilligung für die böswillige Anwendung fördern. Überprüfen Sie stattdessen die Quelle der Domänen-URL, und verwenden Sie nach Möglichkeit Anwendungen von verifizierten Herausgebern.

- Blockieren Sie Phishing-E-Mails zur Einwilligung mit Microsoft Defender für Office 365, indem Sie sich vor Phishingkampagnen schützen, bei denen ein Angreifer die Identität eines bekannten Benutzers in der Organisation annimmt.

- Konfigurieren Sie Microsoft Defender für Cloud-Apps-Richtlinien, um ungewöhnliche Anwendungsaktivitäten in der Organisation zu verwalten. Beispielsweise Aktivitätsrichtlinien, Anomalieerkennung und OAuth-App-Richtlinien.

- Untersuchen Sie Angriffen zum Einwilligungsphishing, und suchen Sie speziell danach. Nutzen Sie dazu den Leitfaden zum erweiterten Hunting mit Microsoft 365 Defender.

- Erlauben Sie den Zugriff auf vertrauenswürdige Anwendungen, die bestimmte Kriterien erfüllen, und schützen Sie sich vor Anwendungen, die diese Kriterien nicht erfüllen:

- Konfigurieren Sie Benutzereinwilligungseinstellungen, damit Benutzer nur in Anwendungen einwilligen können, die bestimmte Kriterien erfüllen. Dazu gehören Anwendungen, die von Ihrer Organisation oder von verifizierten Herausgebern entwickelt wurden und für die nur für von Ihnen ausgewählte Berechtigungen mit geringem Risiko erforderlich sind.

- Verwenden Sie Anwendungen, die vom Herausgeber überprüft werden. Die Herausgeberüberprüfung unterstützt Administratoren und Endbenutzer durch einen von Microsoft unterstützten Überprüfungsvorgang dabei, die Authentizität von Anwendungsentwicklern zu verstehen. Auch wenn eine Anwendung von einem verifizierten Herausgeber stammt, ist es weiterhin wichtig, die Einwilligungsaufforderung zu überprüfen, um die Anforderung zu verstehen und auszuwerten. Überprüfen Sie z. B. die angeforderten Berechtigungen, um sicherzustellen, dass sie mit dem Szenario übereinstimmen, das von der App ermöglicht werden soll, und oder überprüfen Sie andere App- und Herausgeberdetails in der Einwilligungsaufforderung.

- Erstellen Sie proaktive Anwendungsgovernancerichtlinien, um das Verhalten von Drittanbieteranwendungen auf der Microsoft 365-Plattform zu überwachen und allgemeine verdächtige Verhaltensweisen von Anwendungen zu erkennen.