Zuweisen von Azure-Ressourcenrollen in Privileged Identity Management

Mit Microsoft Entra Privileged Identity Management (PIM) können Sie sowohl die integrierten Azure-Ressourcenrollen als auch benutzerdefinierte Rollen verwalten, einschließlich dieser (aber nicht beschränkt auf diese):

- Besitzer

- Benutzerzugriffsadministrator

- Mitwirkender

- Sicherheitsadministrator

- Sicherheits-Manager

Hinweis

Benutzer oder Mitglieder von Gruppen, die der Rolle „Besitzer“ oder „Benutzerzugriffsadministrator“ für das Abonnement zugewiesen sind, sowie globale Microsoft Entra-Administratoren, die die Abonnementverwaltung in Microsoft Entra ermöglichen, haben standardmäßig Ressourcenadministratorberechtigungen. Diese Administratoren können Rollen zuweisen, Rolleneinstellungen konfigurieren und den Zugriff mithilfe von Privileged Identity Management für Azure-Ressourcen überprüfen. Ohne Ressourcenadministratorberechtigung kann ein Benutzer in Privileged Identity Management keine Ressourcen verwalten. Zeigen Sie die Liste der integrierten Azure-Rollen an.

Für Privileged Identity Management werden sowohl integrierte als auch benutzerdefinierte Azure-Rollen unterstützt. Weitere Informationen zu benutzerdefinierten Azure-Rollen finden Sie in diesem Artikel.

Bedingungen für Rollenzuweisungen

Sie können die attributbasierte Azure-Zugriffssteuerung (Azure ABAC) verwenden, um Bedingungen für berechtigte Rollenzuweisungen mithilfe von Microsoft Entra PIM für Azure-Ressourcen hinzuzufügen. Mit Microsoft Entra PIM müssen Ihre Endbenutzer eine Rollenzuweisung mit Berechtigungen aktivieren, um bestimmte Aktionen ausführen zu können. Mithilfe von Bedingungen in Microsoft Entra PIM können Sie nicht nur die Rollenberechtigungen eines Benutzers für eine Ressource mit differenzierten Bedingungen einschränken, sondern mithilfe von Microsoft Entra PIM auch die Rollenzuweisung mit einer zeitgebundenen Einstellung, einem Genehmigungsworkflow, einem Überwachungspfad usw. schützen.

Hinweis

Wenn eine Rolle zugewiesen wird, gilt Folgendes für die Zuweisung:

- Sie kann für eine Dauer von weniger als fünf Minuten nicht zugewiesen werden.

- Sie kann nicht innerhalb von fünf Minuten nach der Zuweisung entfernt werden.

Derzeit können den folgenden integrierten Rollen Bedingungen hinzugefügt werden:

Weitere Informationen finden Sie unter Was ist die attributbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC)?.

Zuweisen einer Rolle

Führen Sie folgende Schritte aus, um einen Benutzer für eine Azure AD-Ressourcenrolle als „berechtigt“ festzulegen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzerzugriffsadministrator an.

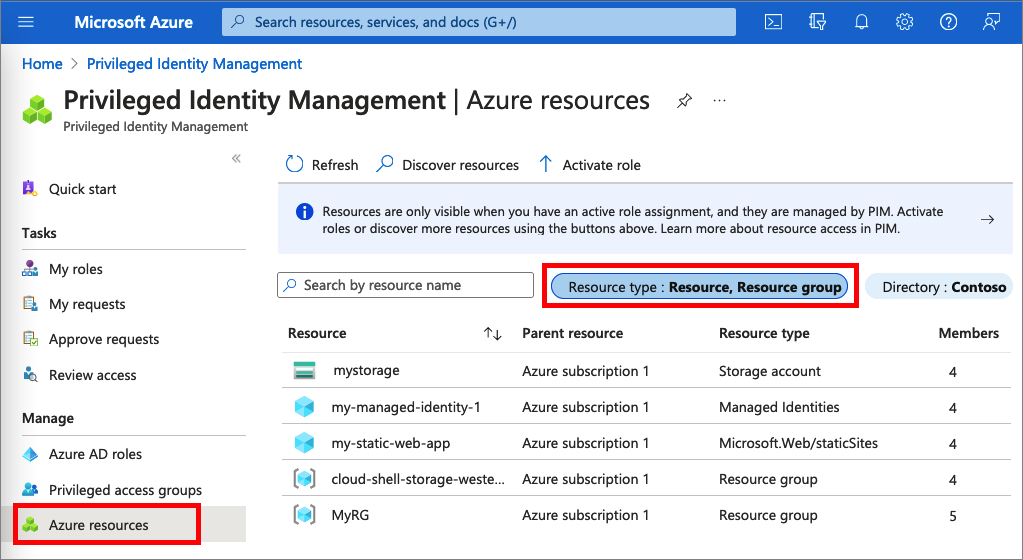

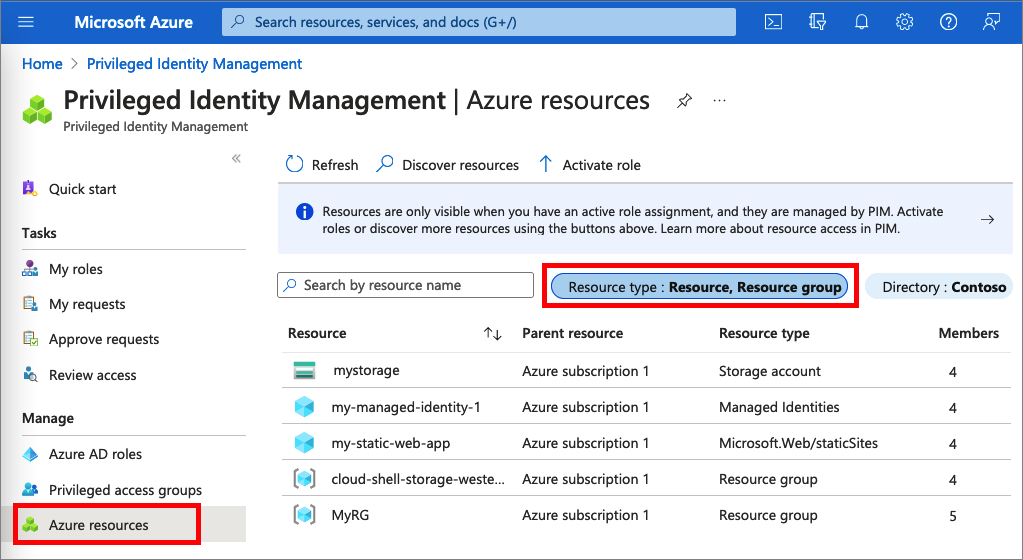

Browsen Sie zu Identitätsgovernance>Privileged Identity Management>Azure-Ressourcen.

Wählen Sie den Ressourcentyp aus, den Sie verwalten möchten. Wählen Sie in einer der Dropdownlisten Verwaltung oder Abonnements nach Bedarf Ressourcengruppen oder Ressourcen aus. Klicken Sie auf die Schaltfläche „Auswählen“ für die zu verwaltende Ressource, um die zugehörige Übersichtsseite zu öffnen.

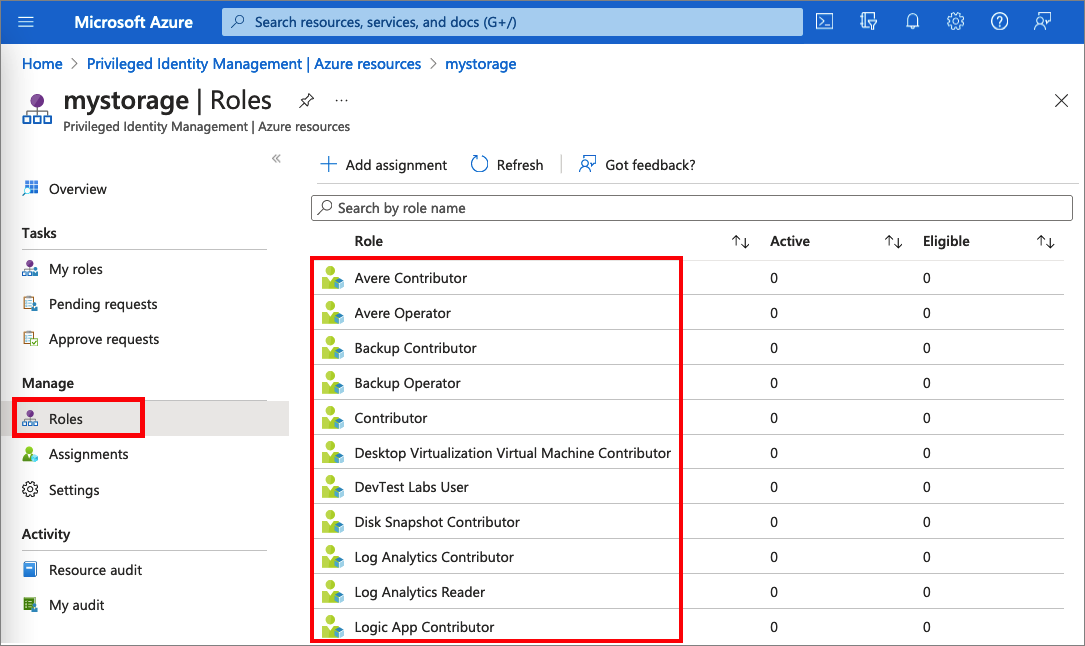

Wählen Sie unter Verwalten den Eintrag Rollen aus, um die Liste der Rollen für Azure-Ressourcen anzuzeigen.

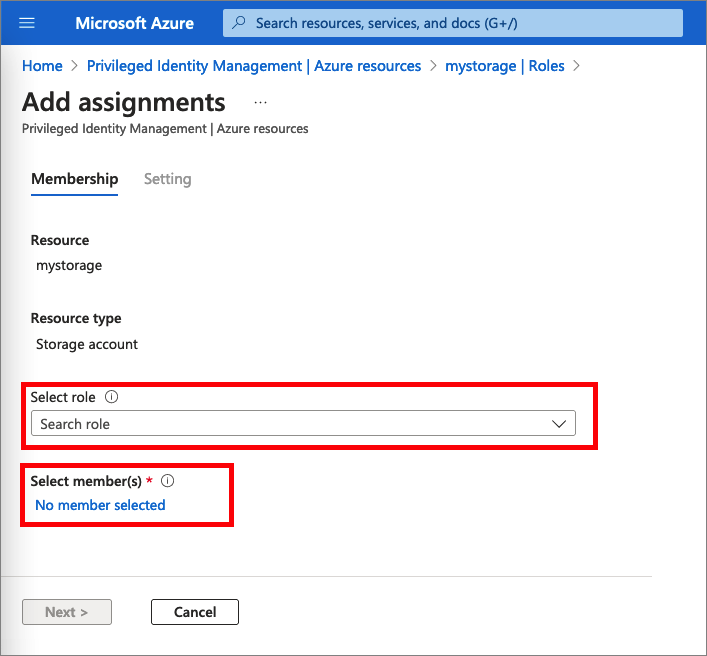

Wählen Sie Zuweisungen hinzufügen aus, um den Bereich Zuweisungen hinzufügen zu öffnen.

Wählen Sie eine Rolle aus, die Sie zuweisen möchten.

Wählen Sie den Link Kein Mitglied ausgewählt aus, um den Bereich Mitglied oder Gruppe auswählen zu öffnen.

Wählen Sie ein Mitglied oder eine Gruppe, dem bzw. der die Rolle zugewiesen werden soll, und dann Auswählen aus.

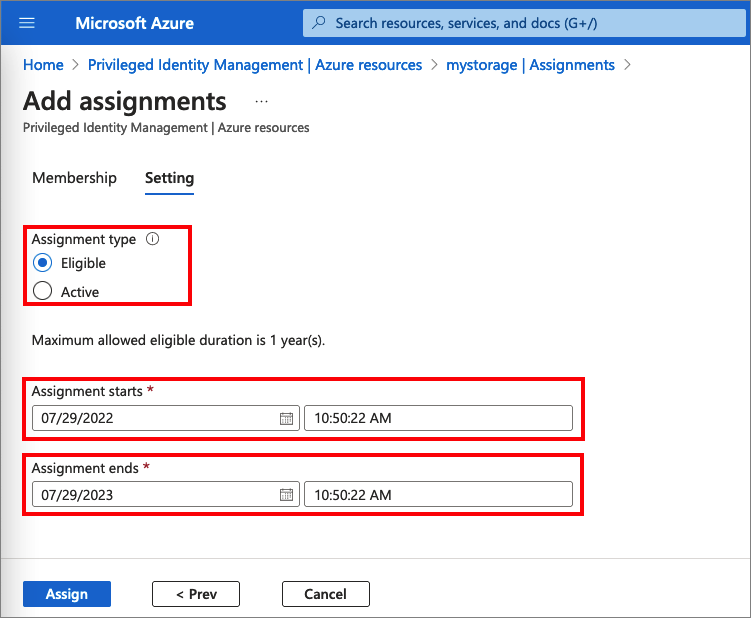

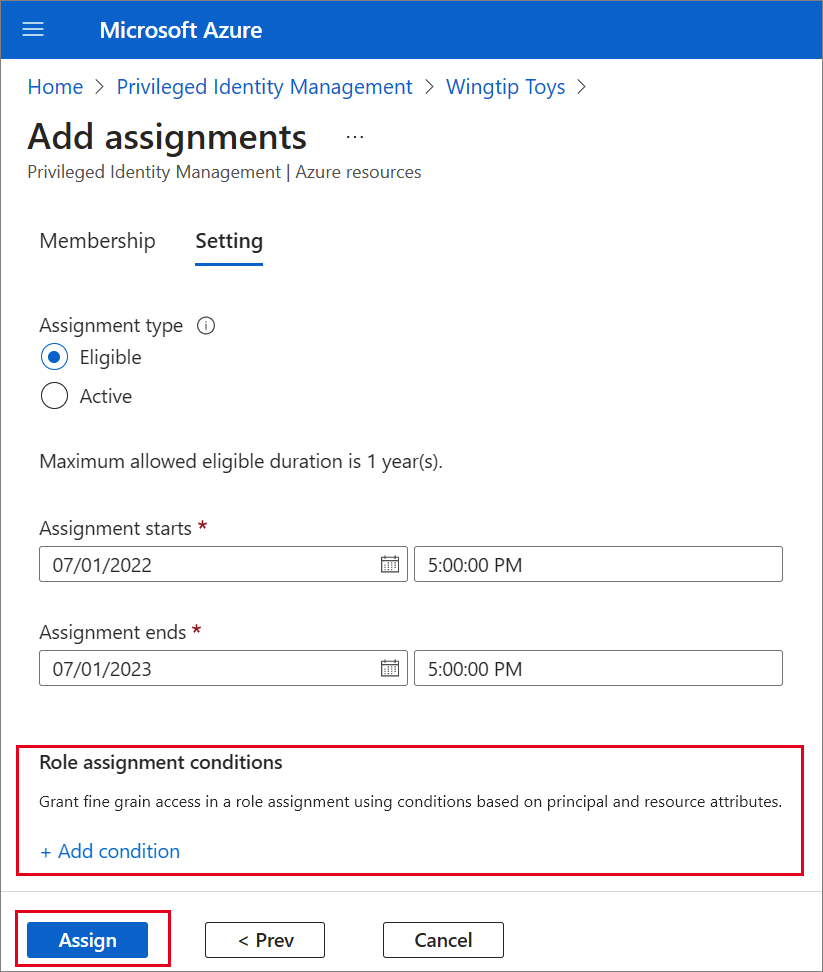

Wählen Sie auf der Registerkarte Einstellungen in der Liste Zuweisungstyp entweder Berechtigt oder Aktiv aus.

Microsoft Entra PIM für Azure-Ressourcen verfügt über zwei unterschiedliche Zuweisungstypen:

Berechtigte Zuweisungen erfordern, dass das Mitglied die Rolle aktiviert, bevor sie verwendet wird. Administrator*innen können als erforderlich festlegen, dass Rollenmitglieder vor der Rollenaktivierung bestimmte Aktionen durchführen, z. B. eine Überprüfung per Multi-Faktor-Authentifizierung (MFA), die Vorlage einer geschäftlichen Begründung oder die Anforderung der Genehmigung durch festgelegte genehmigende Personen.

Aktive Zuweisungen erfordern nicht, dass das Mitglied die Rolle aktiviert, bevor sie verwendet wird. Bei als aktiv zugewiesenen Mitgliedern sind die Berechtigungen sofort einsatzbereit. Diese Art der Zuweisung ist auch für Kunden verfügbar, die Microsoft Entra PIM nicht verwenden.

Wenn Sie eine bestimmte Zuweisungsdauer angeben möchten, ändern Sie das Start- und Enddatum sowie die Zeitfelder.

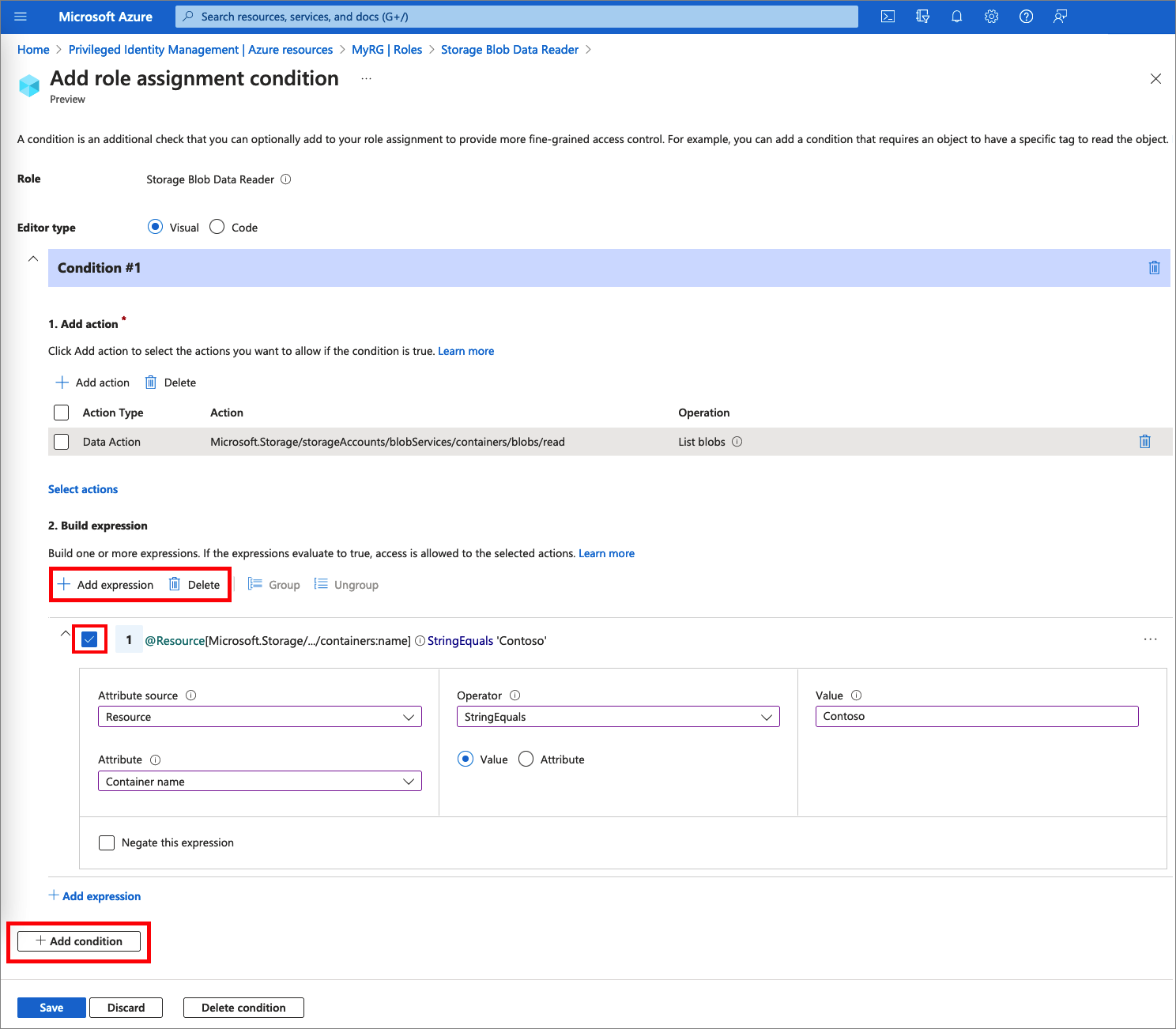

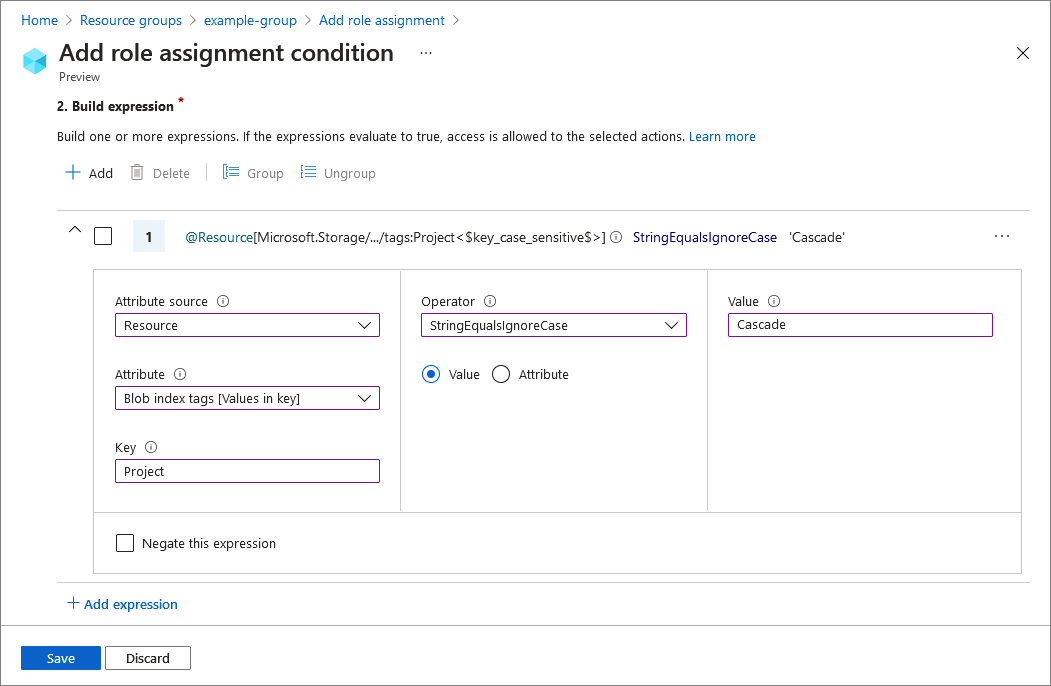

Wenn die Rolle mit Aktionen definiert wurde, die Zuweisungen zu dieser Rolle mit Bedingungen ermöglichen, können Sie Bedingung hinzufügen auswählen, um eine Bedingung basierend auf dem Prinzipal (Benutzer) und den Ressourcenattributen hinzuzufügen, die Teil der Zuordnung sind.

Bedingungen können im Ausdrucks-Generator eingegeben werden.

Klicken Sie abschließend auf Zuweisen.

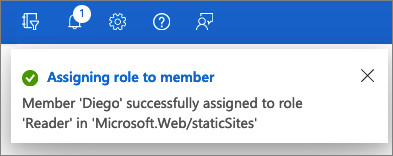

Nachdem die neue Rollenzuweisung erstellt wurde, wird eine Statusbenachrichtigung angezeigt.

Zuweisen einer Rolle mit der ARM-API

Privileged Identity Management unterstützt ARM-API-Befehle (Azure Resource Manager) zum Verwalten von Azure-Ressourcenrollen, wie in der ARM-API-Referenz von PIM dokumentiert. Informationen zu den Berechtigungen, die für die Verwendung der PIM-API erforderlich sind, finden Sie unter Verstehen der Privileged Identity Management-APIs.

Im Folgenden finden Sie eine Beispiel-HTTP-Anforderung zum Erstellen einer berechtigten Zuweisung für eine Azure-Rolle.

Anforderung

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Anforderungstext

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Antwort

Statuscode: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Aktualisieren oder Entfernen einer vorhandenen Rollenzuweisung

Befolgen Sie diese Anweisungen zum Aktualisieren oder Entfernen einer vorhandenen Rollenzuweisung.

Öffnen Sie Microsoft Entra Privileged Identity Management.

Wählen Sie Azure-Ressourcen aus.

Wählen Sie den Ressourcentyp aus, den Sie verwalten möchten. Wählen Sie in einer der Dropdownlisten Verwaltung oder Abonnements nach Bedarf Ressourcengruppen oder Ressourcen aus. Klicken Sie auf die Schaltfläche „Auswählen“ für die zu verwaltende Ressource, um die zugehörige Übersichtsseite zu öffnen.

Wählen Sie unter Verwalten den Eintrag Rollen aus, um die Rollen für Azure-Ressourcen aufzulisten. Im folgenden Screenshot werden die Rollen eines Azure Storage-Kontos aufgelistet. Wählen Sie die Rolle aus, die Sie aktualisieren oder entfernen möchten.

Suchen Sie die Rollenzuweisung auf den Registerkarten Berechtigte Rollen oder Aktive Rollen.

Wenn Sie eine Bedingung hinzufügen oder aktualisieren möchten, um den Zugriff auf Azure-Ressourcen zu verfeinern, wählen Sie in der Spalte Bedingung für die Rollenzuweisung Hinzufügen oder Anzeigen/Bearbeiten aus. Derzeit sind die Rollen „Besitzer von Speicherblobdaten“, „Leser von Speicherblobdaten“ und „Mitwirkender an Speicherblobdaten“ in Microsoft Entra PIM die einzigen Rollen, denen Bedingungen hinzugefügt werden können.

Wählen Sie Ausdruck hinzufügen oder Löschen aus, um den Ausdruck zu aktualisieren. Sie können auch Bedingung hinzufügen auswählen, um Ihrer Rolle eine neue Bedingung hinzuzufügen.

Informationen zum Erweitern einer Rollenzuweisung finden Sie unter Verlängern oder Erneuern von Azure-Ressourcenrollen in Privileged Identity Management.