Konfigurieren von Sicherheitswarnungen für Azure-Rollen in Privileged Identity Management

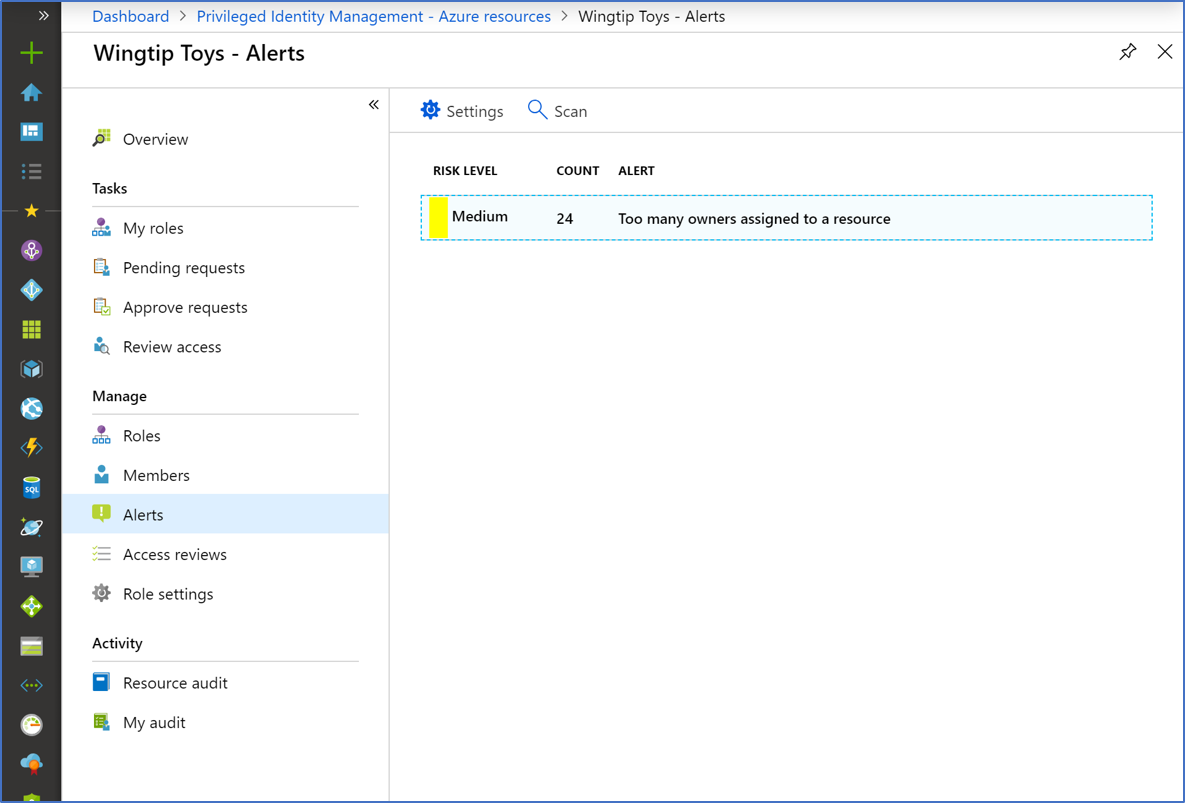

Privileged Identity Management (PIM) generiert bei verdächtigen oder nicht sicheren Aktivitäten in Ihrer Organisation Warnungen in Microsoft Entra ID. Wenn eine Warnung ausgelöst wird, wird sie auf der Seite „Warnungen“ angezeigt.

Hinweis

Ein Ereignis in Privileged Identity Management kann E-Mail-Benachrichtigungen an mehrere Empfänger generieren: zugewiesene oder genehmigende Personen oder Administrator*innen. Die maximale Anzahl von Benachrichtigungen, die pro Ereignis gesendet werden, beträgt 1.000. Wenn die Anzahl der Empfänger 1.000 überschreitet, erhalten nur die ersten 1.000 Empfänger eine E-Mail-Benachrichtigung. Dies hindert andere zugewiesene oder genehmigende Personen oder Administratoren nicht daran, ihre Berechtigungen in Microsoft Entra ID und Privileged Identity Management zu verwenden.

Überprüfen von Warnungen

Wählen Sie eine Warnung aus, um einen Bericht mit den Benutzern oder Rollen, die die Warnung ausgelöst haben, zusammen mit einer Anleitung zur Lösung anzuzeigen.

Alerts

| Warnung | severity | Trigger | Empfehlung |

|---|---|---|---|

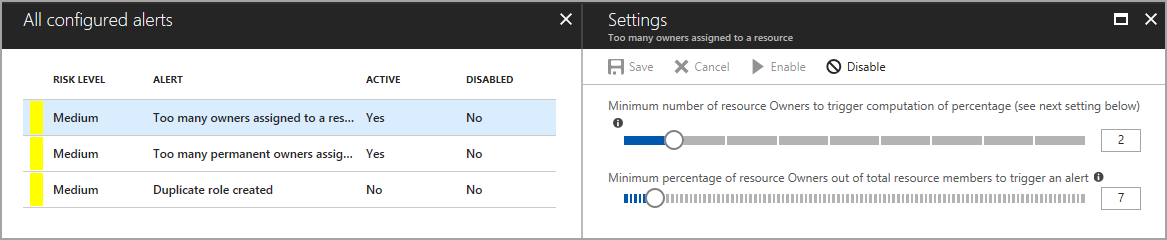

| Zu viele Besitzer zu Ressource zugewiesen | Medium | Zu viele Benutzer verfügen über die Rolle „Besitzer“. | Überprüfen Sie die Benutzer in der Liste, und weisen Sie einigen Benutzern Rollen mit weniger Rechten zu. |

| Zu viele dauerhafte Besitzer zu Ressource zugewiesen | Medium | Zu viele Benutzer sind dauerhaft einer Rolle zugewiesen. | Überprüfen Sie die Benutzer in der Liste, und weisen Sie einige neu zu, damit für die Rollennutzung die Aktivierung erzwungen wird. |

| Doppelte Rolle erstellt | Medium | Mehrere Rollen verfügen über die gleichen Kriterien. | Verwenden Sie nur eine dieser Rollen. |

| Rollen werden außerhalb von Privileged Identity Management zugewiesen | Hoch | Eine Rolle wird direkt über die Azure IAM-Ressource oder die Azure Resource Manager-API verwaltet. | Überprüfen Sie die Benutzer in der Liste, und entfernen Sie für die Benutzer die außerhalb von Privileged Identity Management zugewiesenen privilegierten Rollen. |

Hinweis

Für die Warnungen Rollen werden außerhalb von Privileged Identity Management zugewiesen werden möglicherweise doppelte Benachrichtigungen angezeigt. Diese doppelten Benachrichtigungen können in erster Linie mit einem potenziellen Live-Websitevorfall zusammenhängen, bei dem Benachrichtigungen erneut gesendet werden.

severity

- Hoch: Aufgrund einer Richtlinienverletzung ist eine sofortige Aktion erforderlich.

- Mittel: Es ist keine sofortige Aktion erforderlich, aber es wird eine potenzielle Richtlinienverletzung angezeigt.

- Niedrig: Es ist keine sofortige Aktion erforderlich, aber es wird eine vorzuziehende Richtlinienänderung vorgeschlagen.

Konfigurieren der Einstellungen für Sicherheitswarnungen

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

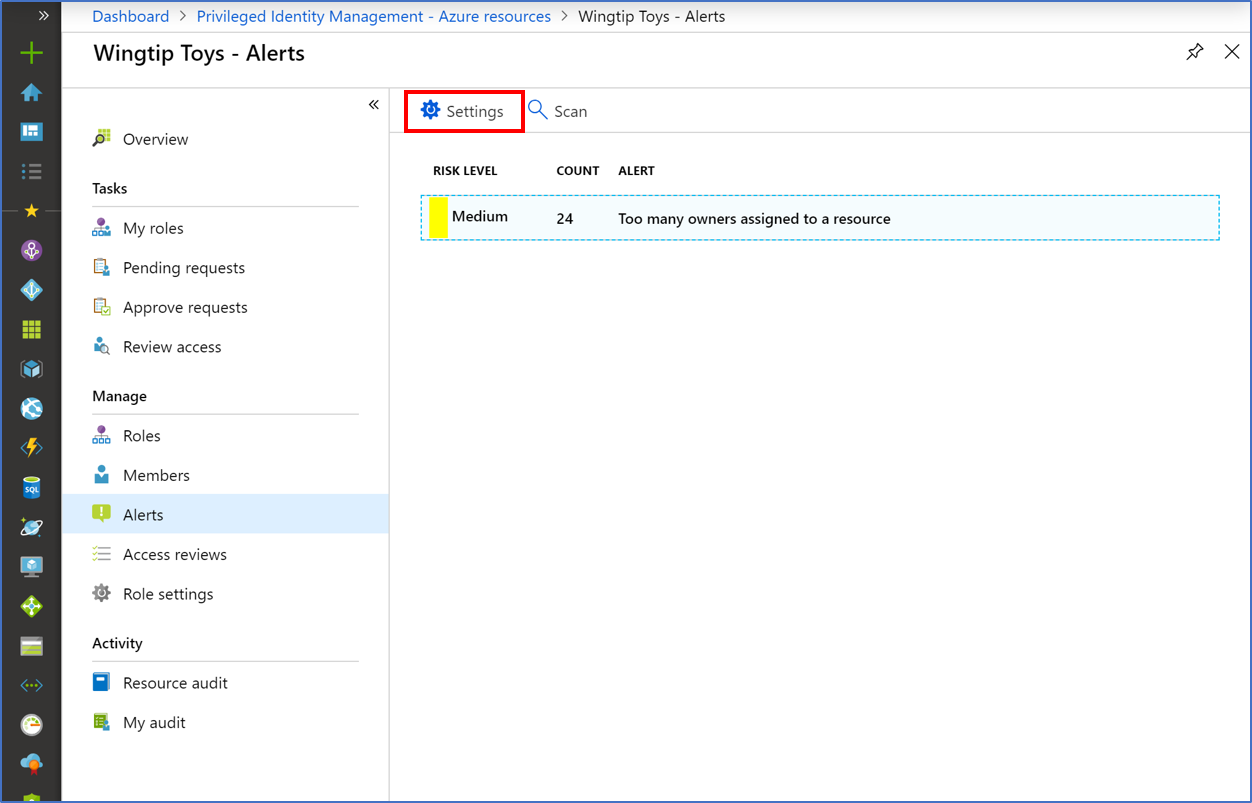

Befolgen Sie diese Schritte zum Konfigurieren von Sicherheitswarnungen für Azure-Rollen in Privileged Identity Management:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

Browsen Sie zu Identitätsgovernance>Privileged Identity Management>Azure-Ressourcen. Wählen Sie Ihre Abonnement >Warnungen>Einstellungen aus. Informationen zum Hinzufügen der Privileged Identity Management-Kachel zu Ihrem Dashboard finden Sie unter Einstieg in die Verwendung von PIM.

Passen Sie die Einstellungen für die verschiedenen Warnungen so an, dass sie für Ihre Umgebung und Sicherheitsziele funktionieren.

Hinweis

Die Warnung „Rollen werden außerhalb von Privileged Identity Management zugewiesen“ wird für Rollenzuweisungen ausgelöst, die für Azure-Abonnements erstellt wurden, und nicht für Rollenzuweisungen für Verwaltungsgruppen, Ressourcengruppen oder Ressourcenumfang.