Tutorial: Microsoft Entra-SSO-Integration in JIRA SAML SSO by Microsoft

In diesem Tutorial erfahren Sie, wie Sie JIRA SAML SSO by Microsoft in Microsoft Entra ID integrieren. Die Integration von JIRA SAML SSO by Microsoft in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf JIRA SAML SSO by Microsoft hat.

- Ermöglichen Sie es Ihren Benutzern, sich mit ihren Microsoft Entra-Konten automatisch bei JIRA SAML SSO by Microsoft anzumelden (einmaliges Anmelden; Single Sign-On, SSO).

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Beschreibung

Verwenden Sie Ihr Microsoft Entra-Konto mit einem Atlassian JIRA-Server, um einmaliges Anmelden zu ermöglichen. Auf diese Weise können sich alle Benutzer in Ihrer Organisation mit den Microsoft Entra-Anmeldeinformationen bei der JIRA-Anwendung anmelden. Dieses Plug-In nutzt SAML 2.0 für den Verbund.

Voraussetzungen

Um die Microsoft Entra-Integration mit JIRA SAML SSO by Microsoft konfigurieren zu können, benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- JIRA Core und Software 6.4 bis 9.10.0 oder JIRA Service Desk 3.0 bis 4.22.1 sollten auf einer Windows 64-Bit-Version installiert und konfiguriert werden.

- JIRA-Server ist für HTTPS aktiviert.

- Beachten Sie, dass die unterstützten Versionen für das JIRA-Plug-In weiter unten aufgeführt sind.

- Der JIRA-Server ist über das Internet erreichbar, insbesondere zur Authentifizierung auf der Microsoft Entra-Anmeldeseite. Außerdem sollte er das Token von Microsoft Entra ID erhalten können.

- In JIRA eingerichtete Administratoranmeldeinformationen.

- WebSudo-Deaktivierung in JIRA.

- Erstellter Testbenutzer in der JIRA-Serveranwendung.

Hinweis

Um die Schritte in diesem Tutorial zu testen, wird empfohlen, keine Produktionsumgebung mit JIRA zu verwenden. Testen Sie die Integration zuerst in der Entwicklungs- oder Stagingumgebung der Anwendung, und verwenden Sie erst danach die Produktionsumgebung.

Für die ersten Schritte benötigen Sie Folgendes:

- Verwenden Sie die Produktionsumgebung nur, wenn dies unbedingt erforderlich ist.

- Abonnement für JIRA SAML SSO by Microsoft, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

Hinweis

Diese Integration kann auch über die Microsoft Entra US Government-Cloud-Umgebung verwendet werden. Sie finden diese Anwendung im Microsoft Entra-Anwendungskatalog für die US Government-Cloud. Sie können sie auf die gleiche Weise wie in der öffentlichen Cloud konfigurieren.

Unterstützte JIRA-Versionen

- JIRA Core und Software: 6.4 bis 9.10.0.

- JIRA Service Desk: 3.0 bis 4.22.1.

- JIRA unterstützt auch 5.2. Klicken Sie zum Anzeigen weiterer Einzelheiten auf Microsoft Entra single sign-on for JIRA 5.2.

Hinweis

Beachten Sie, dass unser JIRA-Plug-In auch unter Ubuntu Version 16.04 und Linux funktioniert.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- JIRA SAML SSO by Microsoft unterstützt SP-initiiertes einmaliges Anmelden.

Hinzufügen von JIRA SAML SSO by Microsoft aus dem Katalog

Zum Konfigurieren der Integration von JIRA SAML SSO by Microsoft in Microsoft Entra ID müssen Sie JIRA SAML SSO by Microsoft aus dem Katalog der Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff JIRA SAML SSO by Microsoft in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich JIRA SAML SSO by Microsoft aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra für JIRA SAML SSO by Microsoft

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit JIRA SAML SSO by Microsoft mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in JIRA SAML SSO by Microsoft eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit JIRA SAML SSO by Microsoft die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra-SSO mit dem Testbenutzer B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für JIRA SAML SSO by Microsoft , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen eines JIRA SAML SSO by Microsoft-Testbenutzers, um ein Pendant für B. Simon in JIRA SAML SSO by Microsoft zu erhalten, das mit ihrer Darstellung in Microsoft Entra verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>JIRA SAML SSO by Microsoft>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

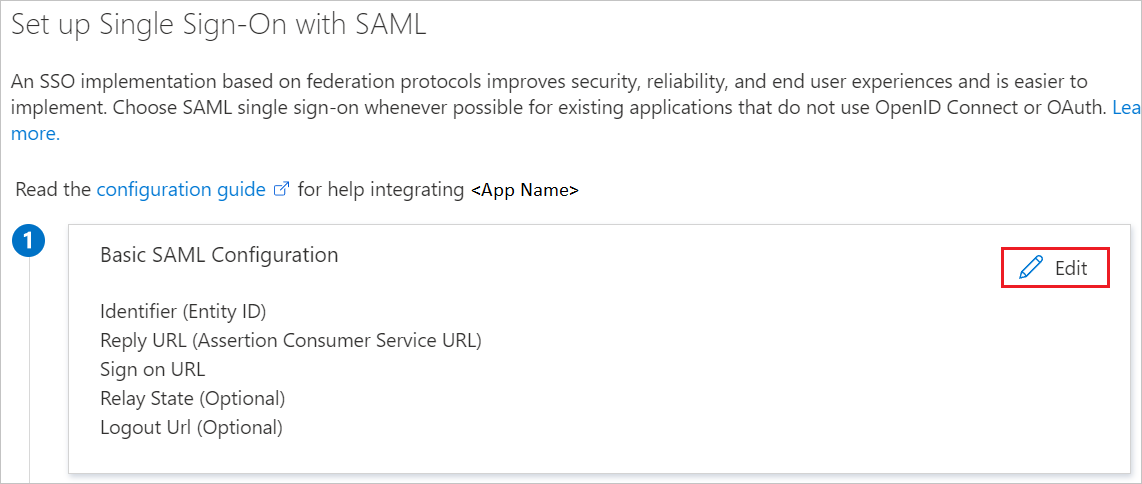

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a. Geben Sie im Feld Bezeichner eine URL im folgenden Format ein:

https://<domain:port>/.b. Geben Sie im Textfeld Antwort-URL eine URL im folgenden Format ein:

https://<domain:port>/plugins/servlet/saml/autha. Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://<domain:port>/plugins/servlet/saml/authHinweis

Hierbei handelt es sich um Beispielwerte. Sie müssen diese Werte mit dem tatsächlichen Bezeichner, der Antwort-URL und der Anmelde-URL aktualisieren. Der Port ist optional, sofern es sich um eine benannte URL handelt. Diese Werte werden während der Konfiguration des JIRA-Plug-Ins empfangen, die später im Tutorial beschrieben wird.

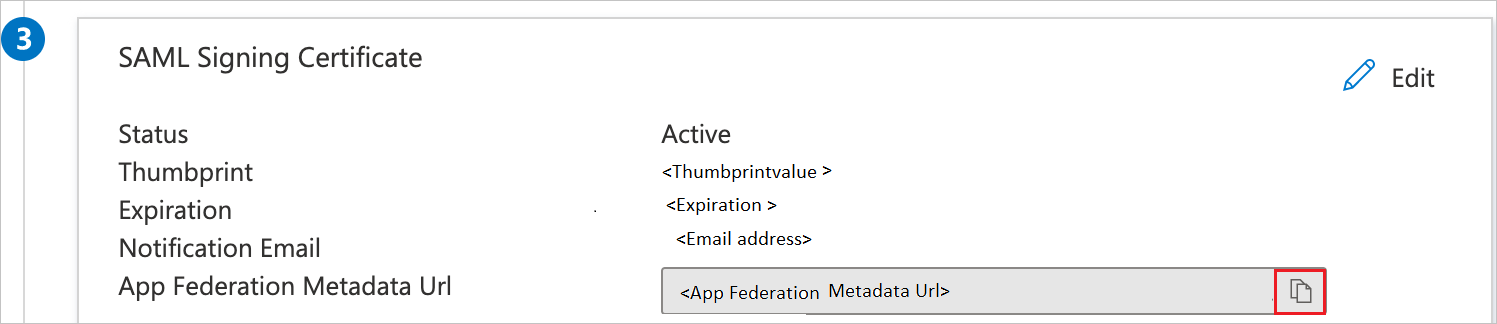

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat auf die Schaltfläche „Kopieren“, um die App-Verbundmetadaten-URL zu kopieren, und speichern Sie sie auf Ihrem Computer.

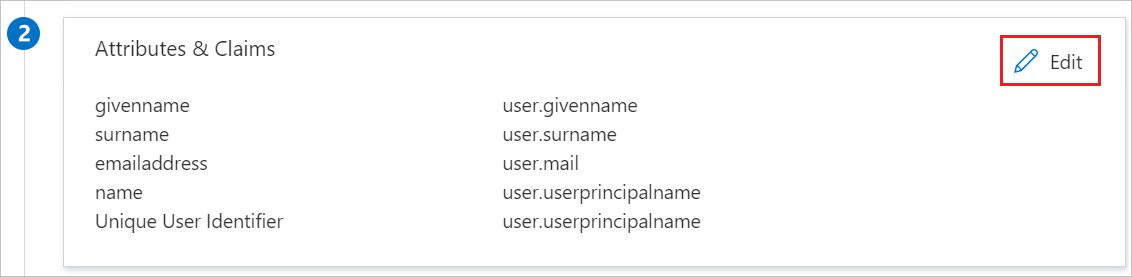

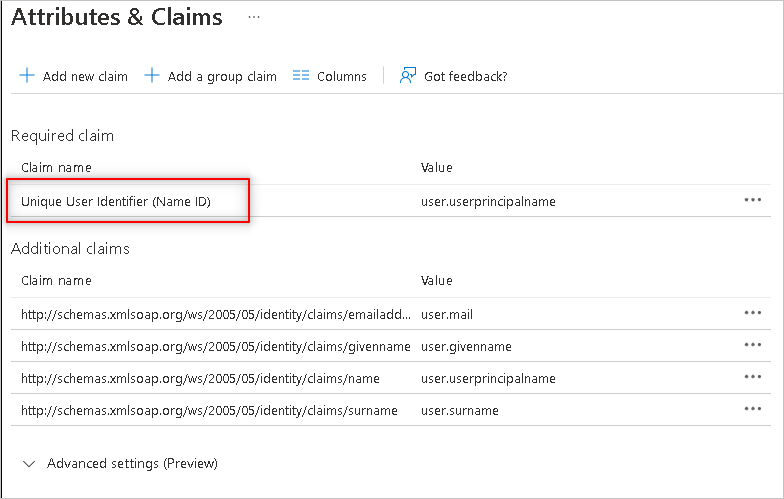

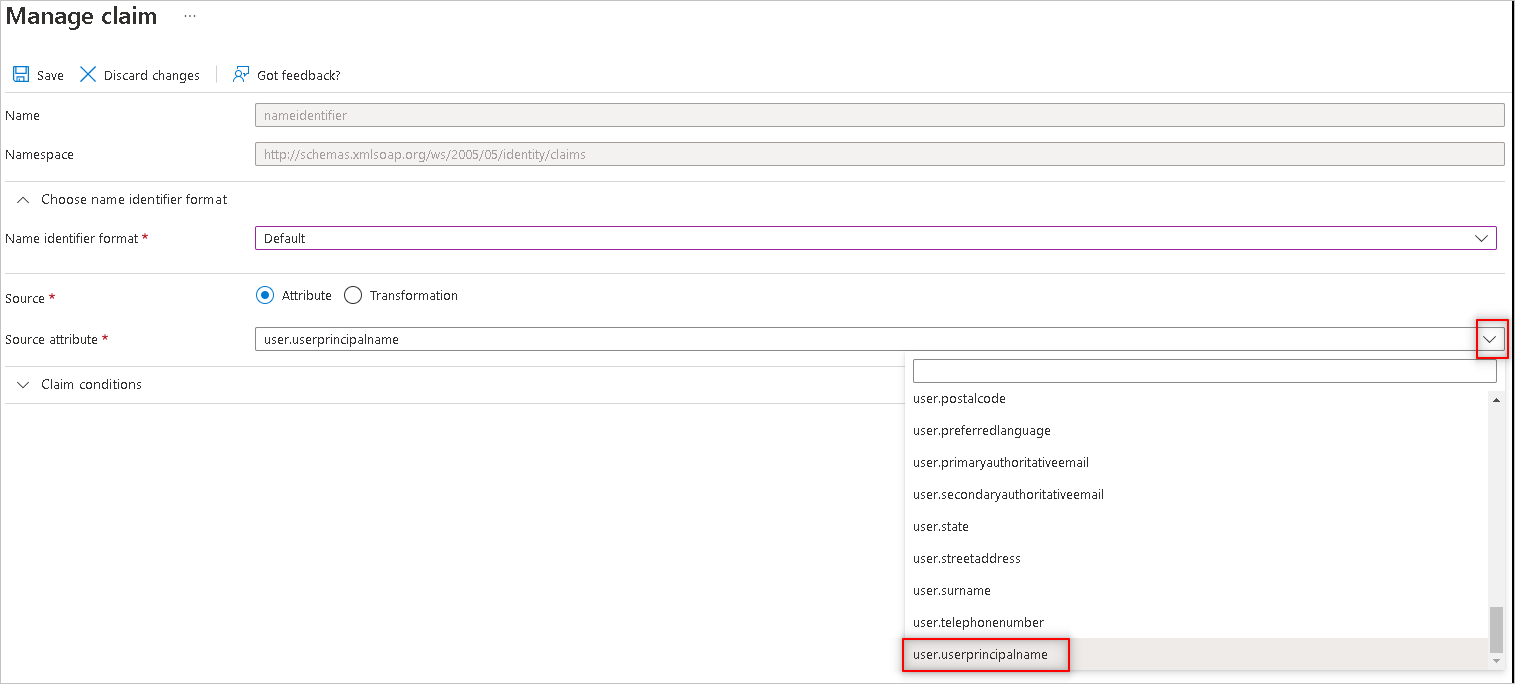

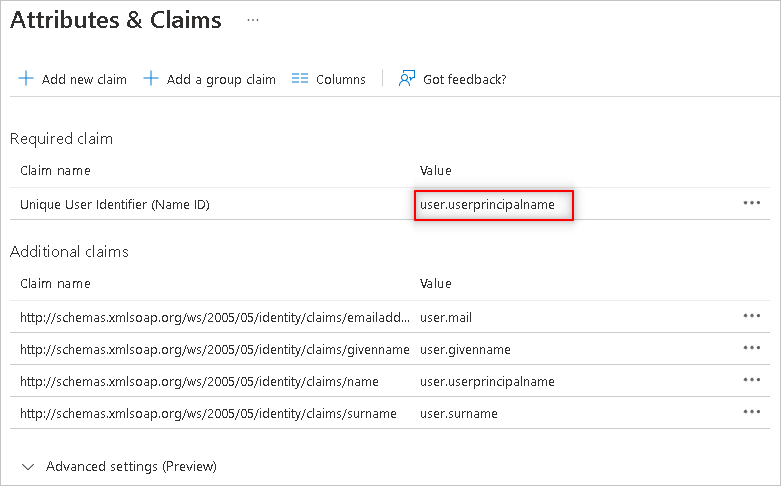

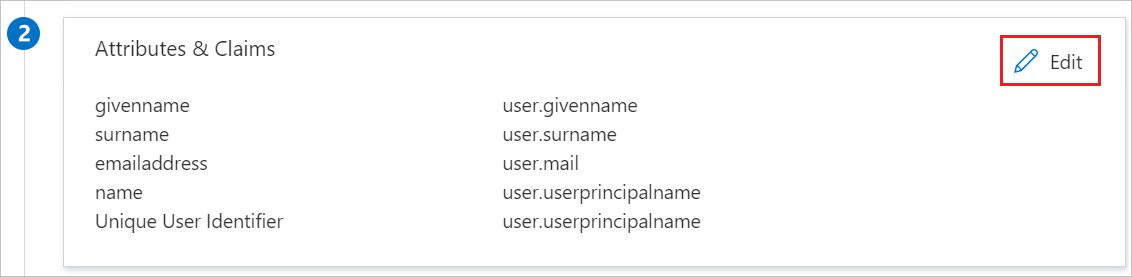

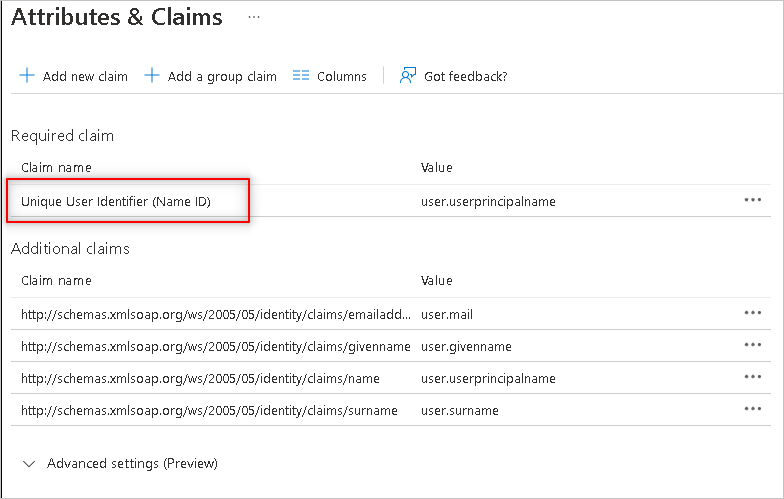

Das Attribut Namens-ID in Microsoft Entra ID kann im Abschnitt Attribute und Ansprüche jedem gewünschten Benutzerattribut zugeordnet werden.

a. Nachdem Sie auf „Bearbeiten“ geklickt haben, kann das gewünschte Benutzerattribut zugeordnet werden, indem Sie auf „Eindeutige Benutzer-ID“ (Namens-ID) klicken.

b. Auf dem nächsten Bildschirm können Sie den gewünschten Attributnamen wie „user.userprincipalname“ im Dropdownmenü „Quellattribut“ als Option ausgewählt werden.

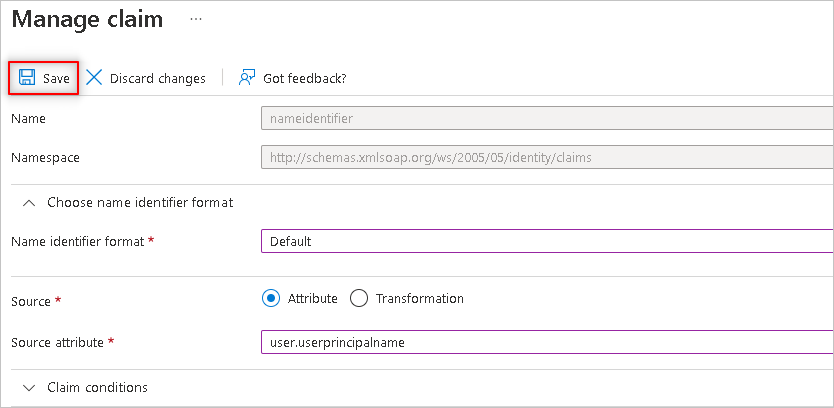

c. Die Auswahl kann dann gespeichert werden, indem Sie oben auf die Schaltfläche "Speichern" klicken.

d. Die Attributquelle „user.userprincipalname“ in Microsoft Entra ID wird nun dem Attributnamen „Namens-ID“ in Azure AD zugeordnet, der mit dem Benutzernamenattribut in Atlassian durch das SSO-Plug-In verglichen wird.

Hinweis

Der von Microsoft Azure bereitgestellte SSO-Dienst unterstützt die SAML-Authentifizierung, die die Benutzeridentifikation mithilfe verschiedener Attribute wie Vorname, Nachname, E-Mail-Adresse und Benutzername ausführen kann. Es wird empfohlen, E-Mail-Adressen nicht als Authentifizierungsattribute zu verwenden, da diese nicht immer von Microsoft Entra ID überprüft werden. Das Plug-In vergleicht die Werte des Atlassian-Benutzernamenattributs mit dem NameID-Attribut in Microsoft Entra ID, um die gültige Benutzerauthentifizierung zu ermitteln.

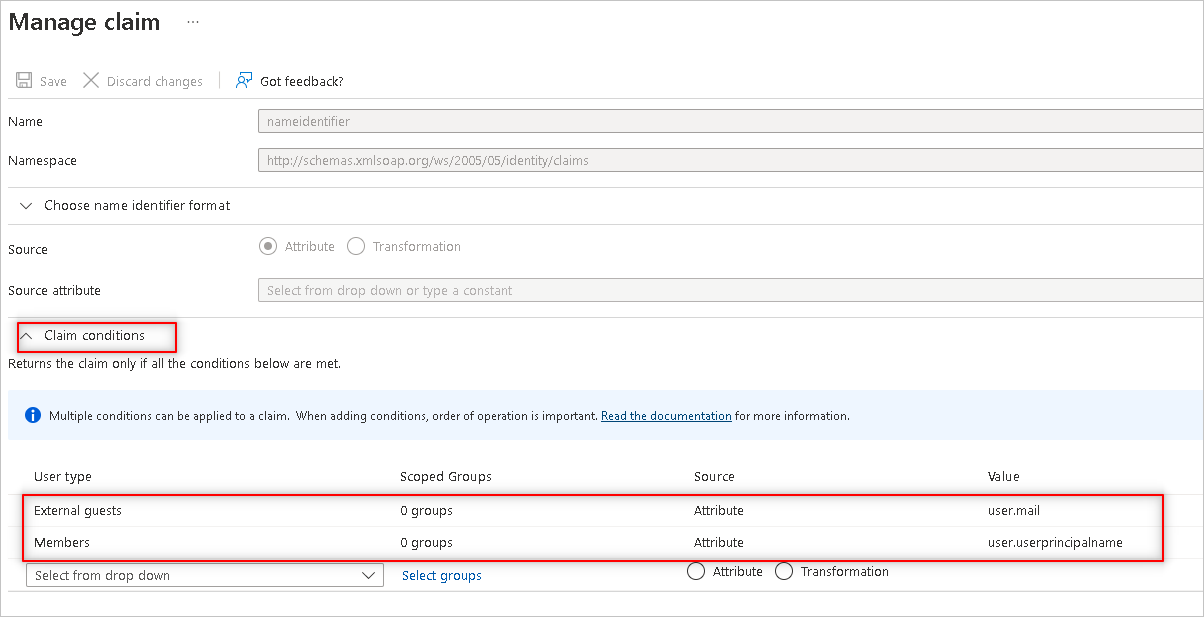

Wenn Ihr Azure-Mandant Gastbenutzer umfasst, führen Sie die folgenden Konfigurationsschritte aus:

a. Klicken Sie auf das Stiftsymbol, um zum Abschnitt Attribute und Ansprüche zu wechseln.

b. Klicken Sie im Abschnitt Attribute und Ansprüche auf NameID.

c. Legen Sie die Anspruchsbedingungen basierend auf dem Benutzertyp fest.

Hinweis

Geben Sie den NameID-Wert als

user.userprinciplenamefür Mitglieder unduser.mailfür externe Gastbenutzer an.d. Speichern Sie die Änderungen, und überprüfen Sie das einmalige Anmelden für externe Gastbenutzer.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon die Verwendung des einmaligen Anmeldens, indem Sie dieser Person Zugriff auf JIRA SAML SSO by Microsoft gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>JIRA SAML SSO by Microsoft.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für JIRA SAML SSO by Microsoft

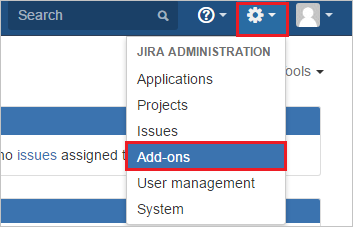

Melden Sie sich in einem anderen Webbrowserfenster bei Ihrer JIRA-Instanz als Administrator an.

Fahren Sie mit dem Mauszeiger über das Zahnrad, und klicken Sie auf die Add-Ons.

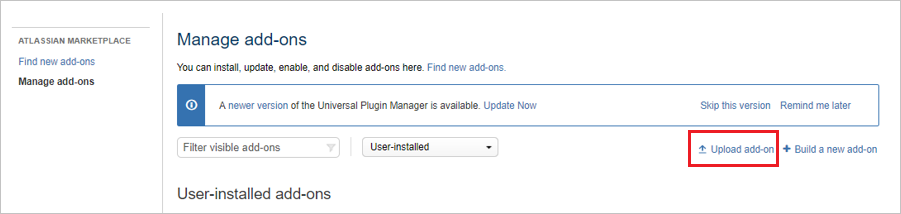

Laden Sie das Plug-In aus dem Microsoft Download Center herunter. Laden Sie das von Microsoft bereitgestellte Plug-In manuell mithilfe des Menüs Add-On hochladen hoch. Das Herunterladen von Plug-Ins wird unter Microsoft-Servicevertrag beschrieben.

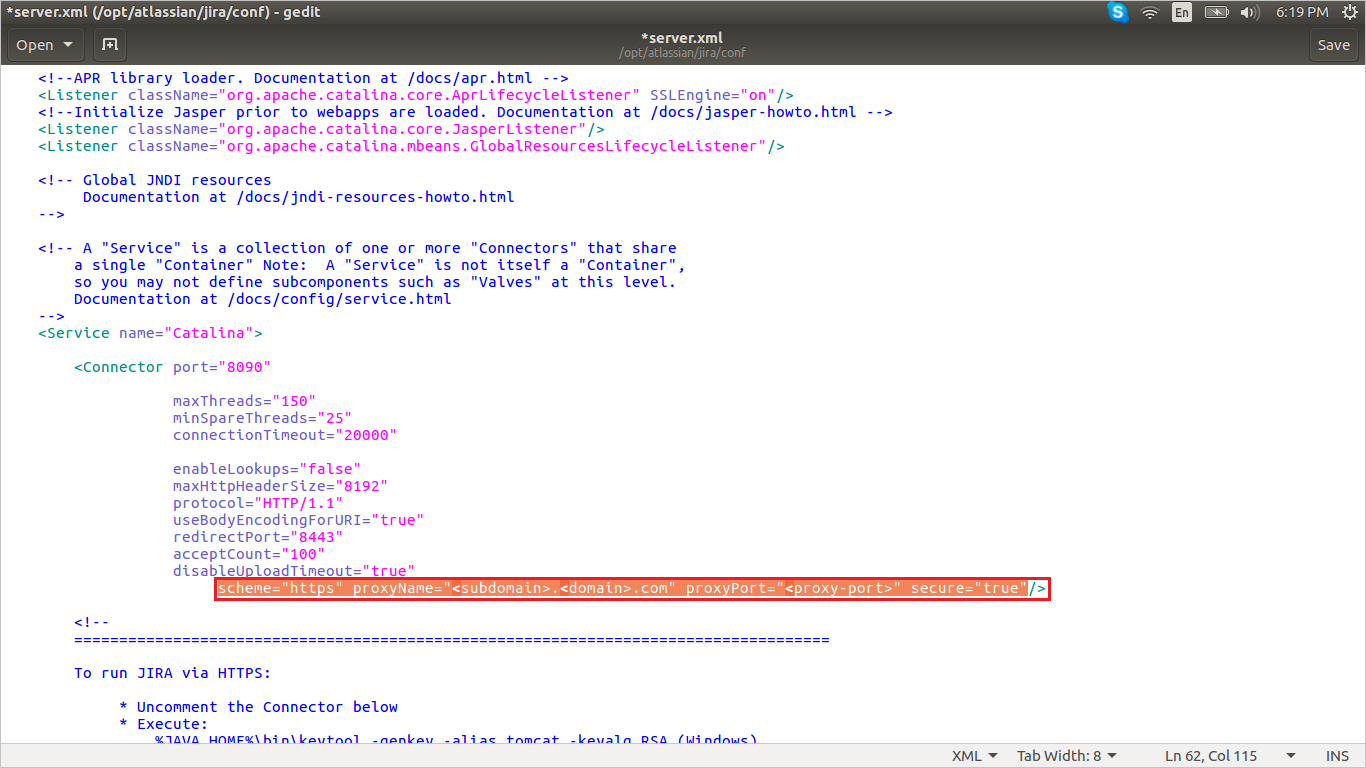

Führen Sie die folgenden Schritte aus, um das JIRA-Reverseproxy- oder Lastenausgleichsszenario auszuführen:

Hinweis

Sie sollten den Server zunächst mit den folgenden Anweisungen konfigurieren und dann das Plug-In installieren.

a. Fügen Sie das folgende Attribut in connector-Port in der server.xml-Datei der JIRA-Serveranwendung ein.

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"

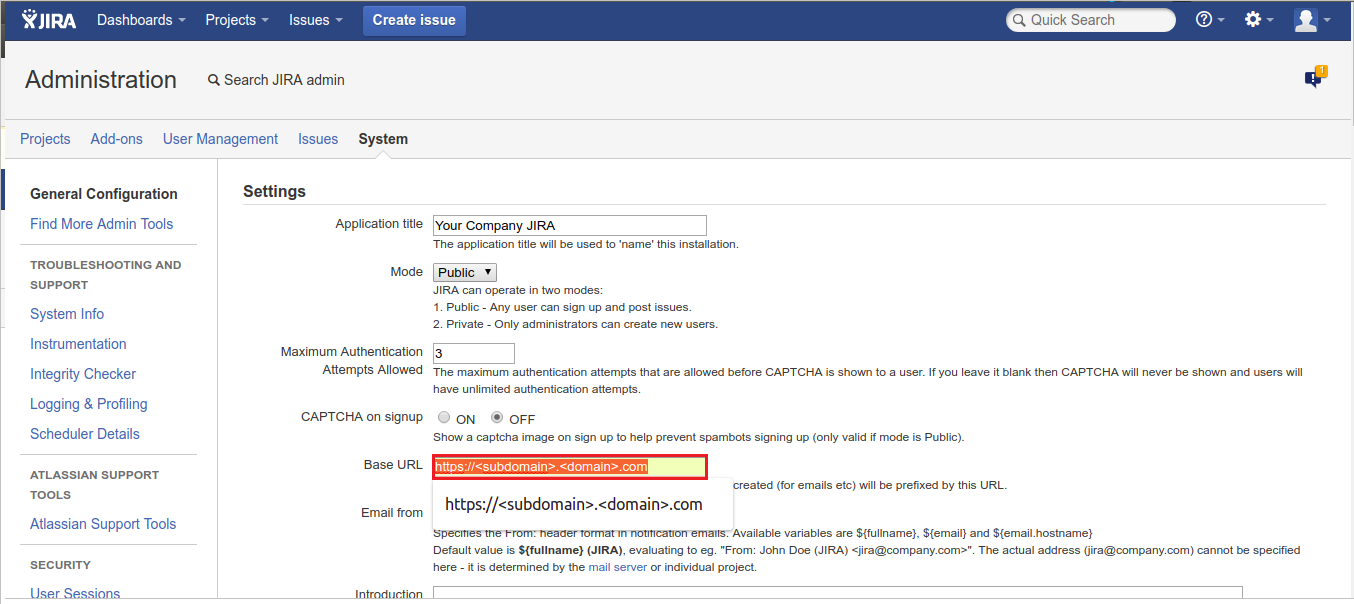

b. Ändern Sie Basis-URL in Systemeinstellungen gemäß Proxy/Lastenausgleich.

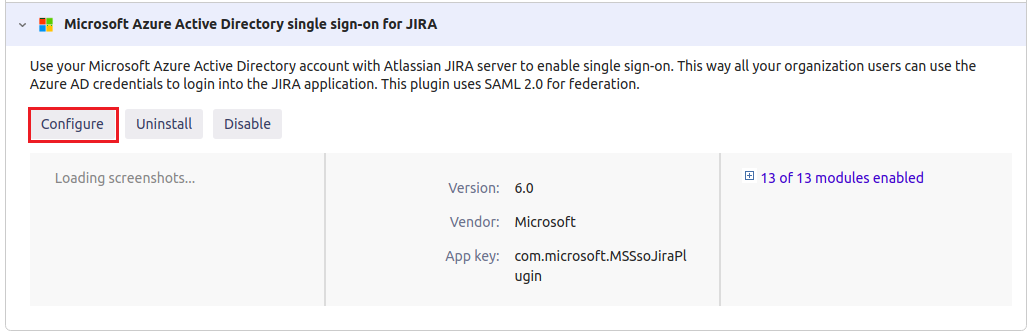

Sobald das Plug-In installiert ist, wird es im Abschnitt Add-Ons verwalten unter User Installed (Vom Benutzer installiert) angezeigt. Klicken Sie auf Konfigurieren, um das neue Plug-In zu konfigurieren.

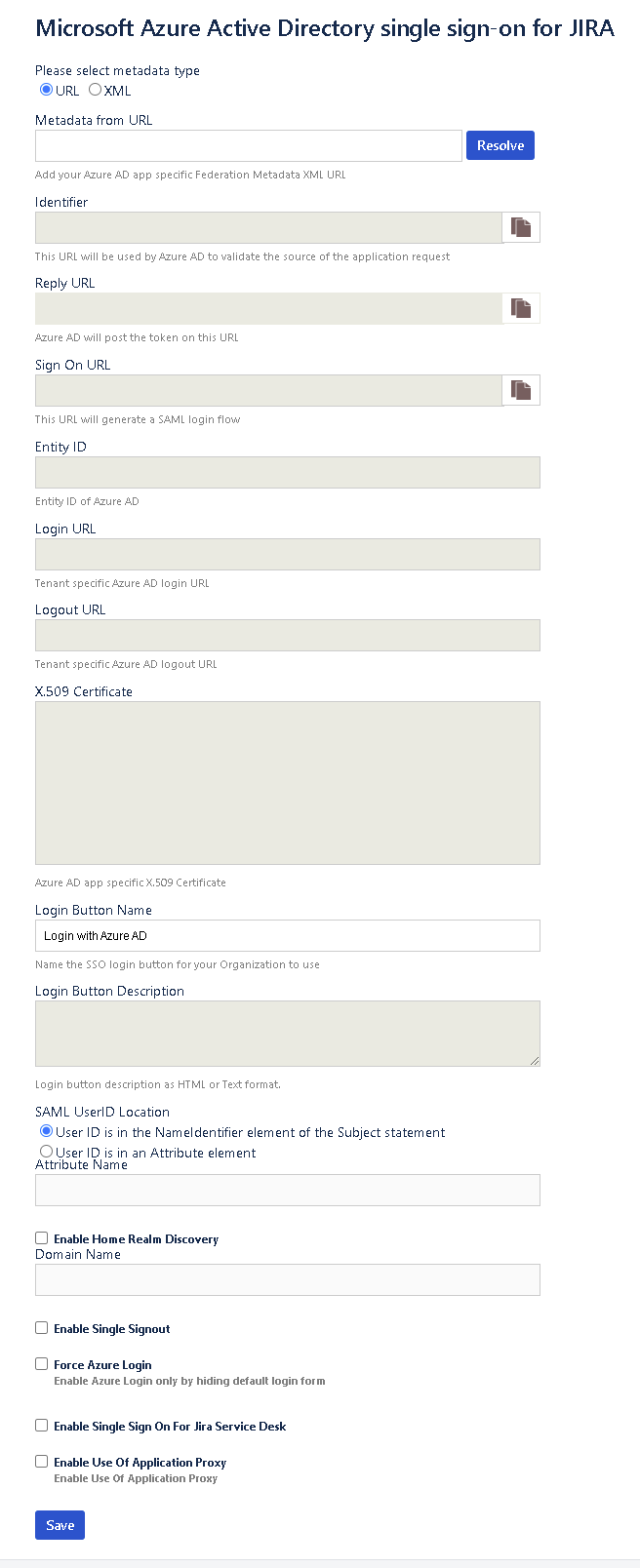

Führen Sie auf der Konfigurationsseite die folgenden Schritte aus:

Tipp

Stellen Sie sicher, dass der App nur ein Zertifikat zugeordnet wird, um einen Fehler bei der Auflösung der Metadaten zu vermeiden. Bei mehreren Zertifikaten erhält der Administrator nach dem Auflösen der Metadaten eine Fehlermeldung.

a. Fügen Sie im Textfeld Metadaten-URL den Wert für die Verbundmetadaten-URL der App ein, den Sie kopiert haben, und klicken Sie auf die Schaltfläche Auflösen. Die IdP-Metadaten-URL wird gelesen, und alle Felder werden aufgefüllt.

b. Kopieren Sie die Werte von Bezeichner, Antwort-URL und Anmelde-URL. Fügen Sie sie anschließend in die Textfelder Bezeichner, Antwort-URL und Anmelde-URL bzw. im Abschnitt Domäne und URLs für JIRA SAML SSO by Microsoft im Azure-Portal ein.

c. Geben Sie in Login Button Name (Name der Anmeldeschaltfläche) den Schaltflächennamen ein, der auf dem Anmeldebildschirm für Ihre Benutzer angezeigt werden soll.

d. Geben Sie unter Login Button Description (Beschreibung der Anmeldeschaltfläche) die Schaltflächenbeschreibung ein, die auf dem Anmeldebildschirm für Ihre Benutzer angezeigt werden soll.

e. Wählen Sie unter SAML User ID Locations (Speicherorte der SAML-Benutzer-ID) entweder die Option User ID is in the NameIdentifier element of the Subject statement (Benutzer-ID ist im NameIdentifier-Element der Subject-Anweisung enthalten) oder User ID is in an Attribute element (Benutzer-ID ist in einem Attribute-Element enthalten) aus. Diese ID muss die JIRA-Benutzer-ID sein. Wenn die Benutzer-ID nicht übereinstimmt, ist eine Anmeldung nicht möglich.

Hinweis

Der Standardspeicherort der SAML-Benutzer-ID ist „Name Identifier“. Sie können dies in ein Attribut ändern und den entsprechenden Attributnamen eingeben.

f. Wenn Sie die Option User ID is in an Attribute element (Benutzer-ID ist in einem Attribute-Element enthalten) auswählen, geben Sie im Textfeld Attributname den Namen des Attributs ein, in dem die Benutzer-ID erwartet wird.

g. Wenn Sie die Verbunddomäne von Microsoft Entra ID (z.B. ADFS usw.) verwenden, klicken Sie auf die Option Startbereichserkennung aktivieren, und konfigurieren Sie den Domänennamen.

h. Geben Sie in Domänenname den Domänennamen für den Fall einer auf AD FS basierenden Anmeldung ein.

i. Setzen Sie ein Häkchen bei Einmaliges Abmelden aktivieren, wenn ein Benutzer beim Abmelden von JIRA bei Microsoft Entra ID abgemeldet werden soll.

j. Aktivieren Sie das Kontrollkästchen Force Azure Login (Azure-Anmeldung erzwingen), wenn Sie für die Anmeldung ausschließlich Microsoft Entra-Anmeldeinformationen verwenden möchten.

Hinweis

Fügen Sie den Abfrageparameter in der Browser-URL hinzu, um das Standardanmeldeformular für die Administratoranmeldung auf der Anmeldeseite zu aktivieren, wenn „Force Azure Login“ (Azure-Anmeldung erzwingen) aktiviert ist.

https://<domain:port>/login.jsp?force_azure_login=falsek. Wenn Sie Ihre lokale Atlassian-Anwendung in einem Anwendungsproxy-Setup konfiguriert haben, aktivieren Sie das Kontrollkästchen zur Verwendung des Anwendungsproxys.

- Führen Sie für das Anwendungsproxy-Setup die Schritte in der Microsoft Entra-Anwendungsproxy-Dokumentation aus.

l. Klicken Sie auf die Schaltfläche Save, um die Änderungen zu speichern.

Hinweis

Weitere Informationen zur Installation und Problembehandlung finden Sie im Administratorhandbuch zum MS JIRA SSO-Connector. Es enthält außerdem FAQs zur weiteren Unterstützung.

Erstellen eines JIRA SAML SSO by Microsoft-Testbenutzers

Um es Microsoft Entra-Benutzern zu ermöglichen, sich auf dem lokalen JIRA-Server anzumelden, müssen sie in JIRA SAML SSO by Microsoft bereitgestellt werden. Bei JIRA SAML SSO by Microsoft ist die Bereitstellung eine manuelle Aufgabe.

Führen Sie zum Bereitstellen eines Benutzerkontos die folgenden Schritte aus:

Melden Sie sich bei Ihrem lokalen JIRA-Server als Administrator an.

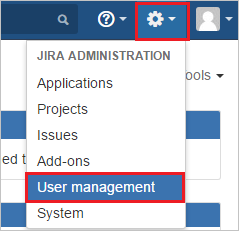

Fahren Sie mit dem Mauszeiger über das Zahnrad, und klicken Sie auf Benutzerverwaltung.

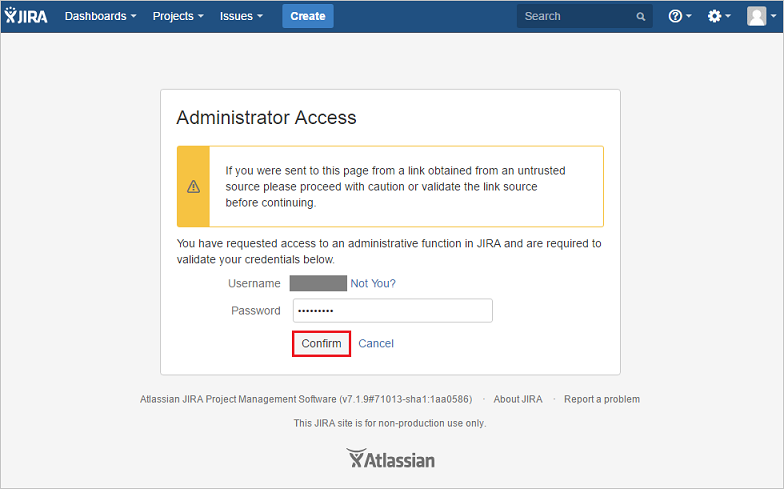

Sie werden zur Seite „Administratorzugriff“ umgeleitet, um Ihr Kennwort einzugeben. Klicken Sie anschließend auf die Schaltfläche Bestätigen.

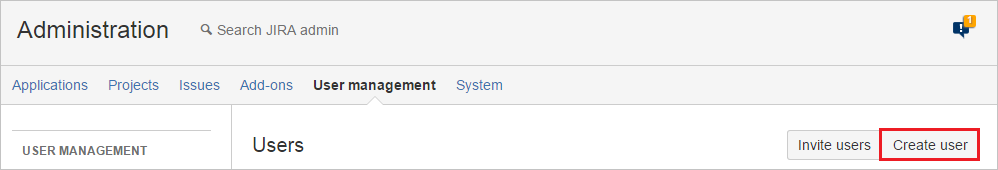

Klicken Sie im Registerkartenabschnitt Benutzerverwaltung auf Benutzer erstellen.

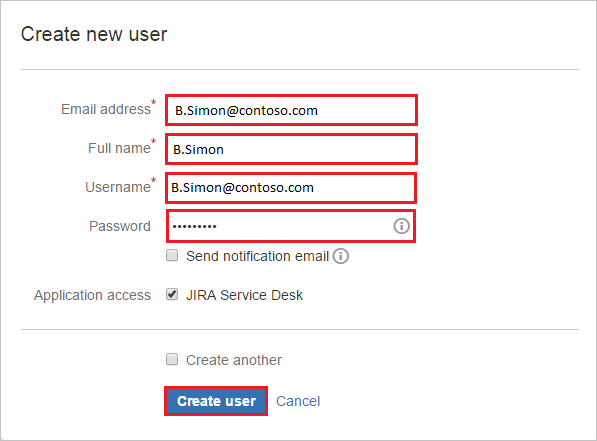

Führen Sie auf der Dialogfeldseite Neuen Benutzer erstellen die folgenden Schritte durch:

a. Geben Sie im Textfeld E-Mail-Adresse die E-Mail-Adresse des Benutzers, z.B. B.simon@contoso.com, ein.

b. Geben Sie im Textfeld Full Name (Vollständiger Name) den vollständigen Namen des Benutzers ein, z. B. „B. Simon“.

c. Geben Sie im Textfeld Benutzername die E-Mail-Adresse des Benutzers, z.B. B.simon@contoso.com, ein.

d. Geben Sie im Textfeld Kennwort das Kennwort des Benutzers ein.

e. Klicken Sie auf Benutzer erstellen.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

Klicken Sie auf Anwendung testen, woraufhin Sie zur Anmelde-URL von JIRA SAML SSO by Microsoft weitergeleitet werden, wo Sie den Anmeldevorgang starten können.

Rufen Sie direkt die Anmelde-URL für JIRA SAML SSO by Microsoft auf, und initiieren Sie den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie in „Meine Apps“ auf die Kachel „JIRA SAML SSO by Microsoft“ klicken, werden Sie zur Anmelde-URL für JIRA SAML SSO by Microsoft weitergeleitet. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Nächste Schritte

Nach dem Konfigurieren von JIRA SAML SSO by Microsoft können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.