Tutorial: Konfigurieren der Benutzerbereitstellung von SAP SuccessFactors in Active Directory

In diesem Tutorial werden die Schritte vorgestellt, die Sie zum Bereitstellen von Benutzern aus SuccessFactors Employee Central in sowohl Active Directory (AD) als auch Microsoft Entra ID ausführen müssen, wobei einige E-Mail-Adressen optional in SuccessFactors zurückgeschrieben werden.

Hinweis

Verwenden Sie dieses Tutorial, wenn die Benutzer, die Sie aus SuccessFactors bereitstellen möchten, ein lokales AD-Konto und optional ein Microsoft Entra-Konto benötigen. Wenn die Benutzer aus SuccessFactors nur Microsoft Entra-Konten benötigen (reine Cloudbenutzer), informieren Sie sich im Tutorial zum Konfigurieren der Benutzerbereitstellung von SAP SuccessFactors in Microsoft Entra ID.

Das folgende Video bietet einen kurzen Überblick über die Schritte, die bei der Planung der Bereitstellungsintegration mit SAP SuccessFactors erforderlich sind.

Überblick

Der Microsoft Entra-Benutzerbereitstellungsdienst ist mit SuccessFactors Employee Central integriert, um den Identitätslebenszyklus von Benutzern zu verwalten.

Die vom Microsoft Entra-Benutzerbereitstellungsdienst unterstützten SuccessFactors-Workflows zur Benutzerbereitstellung ermöglichen die Automatisierung der folgenden Szenarien für das Personalwesen und Identity Lifecycle Management:

Einstellung neuer Mitarbeiter: Wenn in SuccessFactors ein neuer Mitarbeiter hinzugefügt wird, wird in Active Directory, in Microsoft Entra ID und optional in Microsoft 365 sowie in anderen, von Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch ein Benutzerkonto erstellt, und die E-Mail-Adresse wird in SuccessFactors zurückgeschrieben.

Aktualisierung von Mitarbeiterattributen und -profilen: Wenn in SuccessFactors ein Mitarbeiterdatensatz aktualisiert wird (z. B. Name, Titel oder Vorgesetzte*r), wird das entsprechende Benutzerkonto in Active Directory, Microsoft Entra ID und optional in Microsoft 365 sowie anderen, ovon Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch aktualisiert.

Kündigung von Mitarbeitenden: Wenn Mitarbeitenden in SuccessFactors gekündigt wird, wird das entsprechende Benutzerkonto in Active Directory und optional in Microsoft 365 sowie in anderen, von Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch deaktiviert.

Wiedereinstellung von Mitarbeitenden: – Wenn Mitarbeitende in SuccessFactors erneut eingestellt werden, kann ihr altes Konto in Active Directory, Microsoft Entra ID und optional in Microsoft 365 und in anderen, von Microsoft Entra ID unterstützten SaaS-Anwendungen je nach Präferenz automatisch reaktiviert oder erneut bereitgestellt werden.

Für wen ist diese Benutzerbereitstellungslösung am besten geeignet?

Diese Lösung zur Benutzerbereitstellung von SuccessFactors in Active Directory eignet sich ideal für:

Organisationen, die eine vordefinierte, cloudbasierte Lösung für die SuccessFactors-Benutzerbereitstellung verwenden möchten

Organisationen, bei denen Benutzer direkt aus SuccessFactors in Active Directory bereitgestellt werden müssen

Organisationen, bei denen Benutzer mithilfe von Daten bereitgestellt werden müssen, die aus SuccessFactors Employee Central (EC) abgerufen werden

Organisationen, bei denen Benutzer beim Einstellen, Verschieben und Verlassen nur auf Grundlage von Änderungsinformationen, die in SuccessFactors Employee Central (EC) erkannt werden, mit einer oder mehreren Active Directory-Gesamtstrukturen, -Domänen und -Organisationseinheiten synchronisiert werden müssen

Organisationen, die Microsoft 365 für E-Mails verwenden

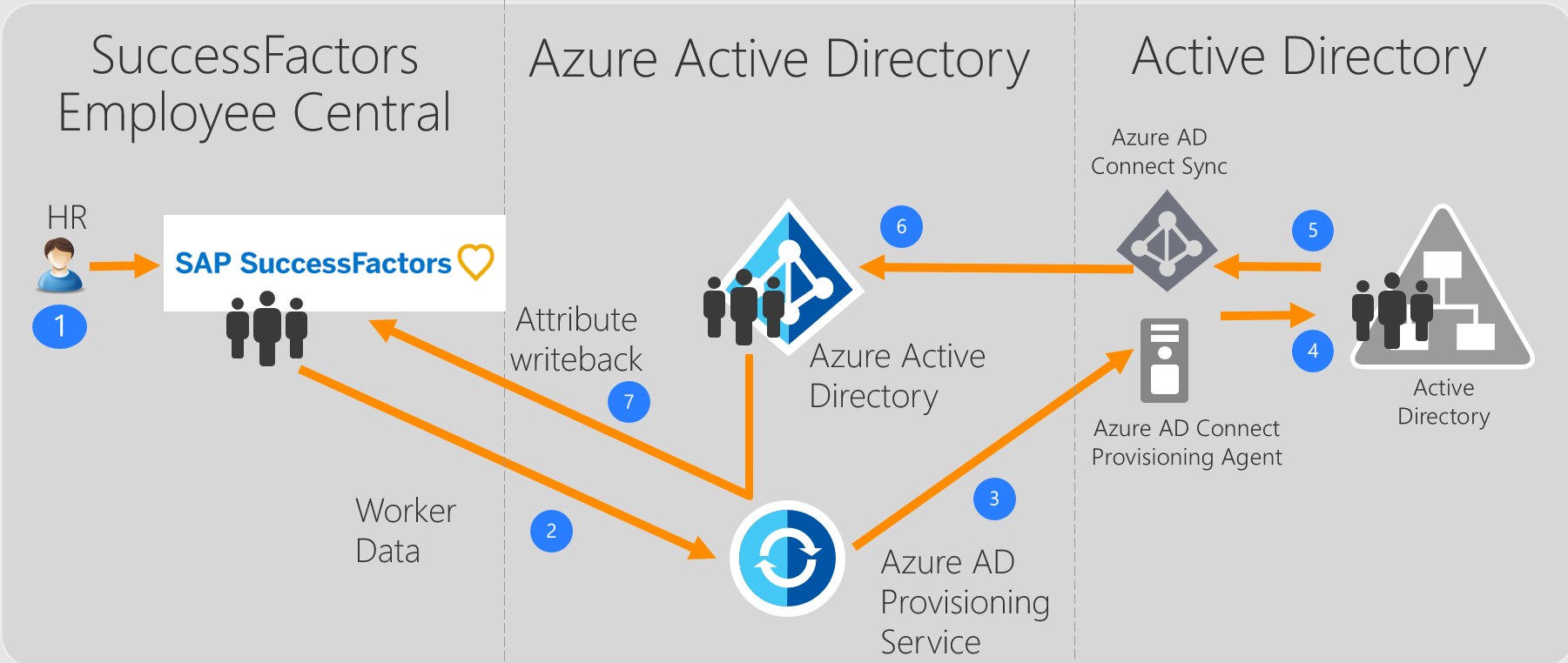

Lösungsarchitektur

In diesem Abschnitt wird die Lösungsarchitektur der End-to-End-Benutzerbereitstellung für häufige Hybridumgebungen beschrieben. Es gibt zwei zugehörige Flows:

Autoritativer Personaldatenfluss - aus SuccessFactors in ein lokales Active Directory: In diesem Flow treten mitarbeiterbezogene Ereignisse (z.B. Neueinstellungen, Wechsel, Kündigungen) zuerst in der Cloud in SuccessFactors Employee Central auf. Die Ereignisdaten fließen dann über Microsoft Entra ID und den Bereitstellungs-Agent in ein lokales Active Directory. Abhängig vom Ereignis kann dies dann in Active Directory zu Erstellungs-, Aktualisierungs-, Aktivierungs- oder Deaktivierungsvorgängen führen.

E-Mail-Rückschreibefluss - aus dem lokalen Active Directory in SuccessFactors: Nach Abschluss der Kontoerstellung in Active Directory wird es über Microsoft Entra Connect Synchronisierung mit Microsoft Entra ID synchronisiert. Anschließend kann das E-Mail-Attribut aus Active Directory in SuccessFactors zurückgeschrieben werden.

End-to-End-Benutzerdatenfluss

- Das Team der Personalabteilung führt Mitarbeitertransaktionen (Einstellungen/Wechsel/Kündigungen) in SuccessFactors Employee Central aus.

- Der Microsoft Entra-Bereitstellungsdienst führt geplante Synchronisierungen von Identitäten aus SuccessFactors EC aus und ermittelt Änderungen, die für eine Synchronisierung mit dem lokalen Active Directory verarbeitet werden müssen.

- Der Microsoft Entra-Bereitstellungsdienst ruft den lokalen Microsoft Entra Connect-Bereitstellungs-Agent mit einer Anforderungsnutzlast auf, die die Erstellungs-, Aktualisierungs-, Aktivierungs- oder Deaktivierungsvorgänge für das AD-Konto enthält.

- Die Microsoft Entra Connect-/AAD Sync-Engine führt eine Deltasynchronisierung aus, um Updates in Active Directory zu pullen.

- Die Microsoft Entra Connect-Sync-Engine führt eine Deltasynchronisierung aus, um Updates in Active Directory zu pullen.

- Die Active Directory-Updates werden mit Microsoft Entra ID synchronisiert.

- Wenn die SuccessFactors-Rückschreibe-App konfiguriert ist, schreibt sie das E-Mail-Attribut und den Benutzernamen zurück in SuccessFactors, sofern das verwendete Attribut übereinstimmt.

Planen der Bereitstellung

Das Konfigurieren einer cloudbasierten Benutzerbereitstellung für die Personalabteilung aus SuccessFactors in Active Directory erfordert eine ausführliche Planung, die unter anderem die folgenden Aspekte abdecken sollte:

- Einrichten des Microsoft Entra Connect-Bereitstellungs-Agents

- Anzahl der bereitzustellenden SuccessFactors-Apps für die Benutzerbereitstellung in AD

- Filter für Übereinstimmungs-ID, Attributzuordnung, Transformation und Bereich

Ausführliche Anleitungen zu diesen Themen finden Sie unter Planen der HR-Cloudbereitstellung. Weitere Informationen zu den unterstützten Entitäten, Verarbeitungsdetails und zum Anpassen der Integration für verschiedene HR-Szenarien finden Sie im Referenzhandbuch zur Integration von SAP SuccessFactors.

Konfigurieren von SuccessFactors für die Integration

Eine allgemeine Anforderung für alle SuccessFactors-Bereitstellungsconnectors besteht darin, dass sie Anmeldeinformationen eines SuccessFactors-Kontos mit den erforderlichen Berechtigungen zum Aufrufen der OData-APIs von SuccessFactors benötigen. In diesem Abschnitt werden die Schritte zum Erstellen des Dienstkontos in SuccessFactors und zum Erteilen der benötigten Berechtigungen beschrieben.

- Erstellen/Ermitteln des API-Benutzerkontos in SuccessFactors

- Erstellen einer API-Berechtigungsrolle

- Erstellen einer Berechtigungsgruppe für den API-Benutzer

- Erteilen der Berechtigungsrolle für die Berechtigungsgruppe

Erstellen/Ermitteln des API-Benutzerkontos in SuccessFactors

Wenden Sie sich an das Administratorteam von SuccessFactors oder Ihren Implementierungspartner, um ein Benutzerkonto in SuccessFactors zu erstellen oder zu bestimmen, das zum Aufrufen der OData-APIs verwendet wird. Die Anmeldeinformationen (Benutzername und Kennwort) dieses Kontos sind für das Konfigurieren der Bereitstellungs-Apps in Microsoft Entra ID erforderlich.

Erstellen einer API-Berechtigungsrolle

Melden Sie sich bei SAP SuccessFactors mit einem Benutzerkonto an, das Zugriff auf das Admin Center hat.

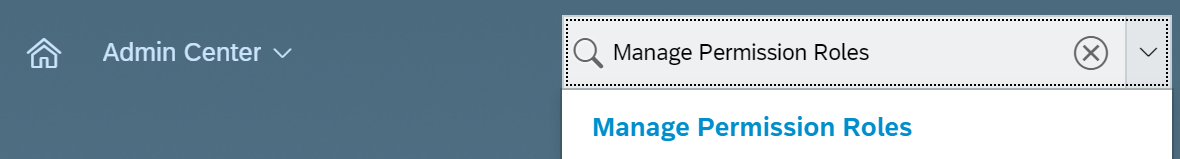

Suchen Sie nach Manage Permission Roles (Berechtigungsrollen verwalten), und wählen Sie dann in den Suchergebnissen Manage Permission Roles (Berechtigungsrollen verwalten) aus.

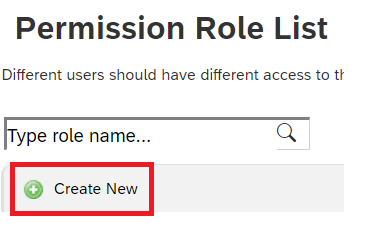

Klicken Sie in der Liste „Permission Role“ (Berechtigungsrolle) auf Create New (Neue erstellen).

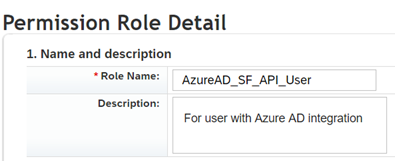

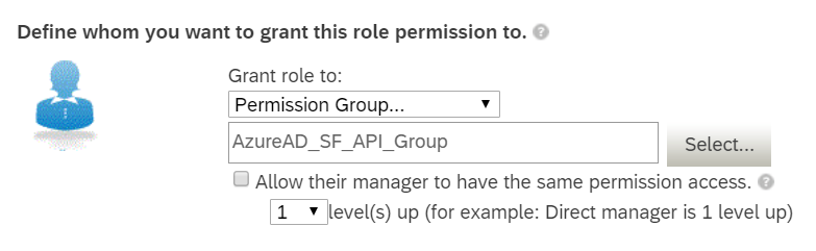

Fügen Sie einen Rollennamen und eine Beschreibung für die neue Berechtigungsrolle hinzu. Der Name und die Beschreibung sollten darauf hindeuten, dass die Rolle für Berechtigungen zur API-Verwendung vorgesehen ist.

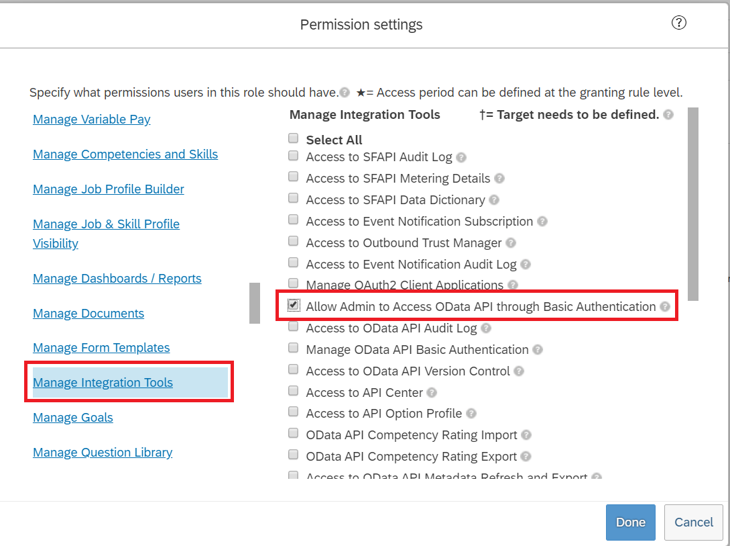

Klicken Sie unter den Berechtigungseinstellungen auf Permission... (Berechtigung), scrollen Sie in der Berechtigungsliste nach unten, und klicken Sie auf Manage Integration Tools (Integrationstools verwalten). Aktivieren Sie das Kontrollkästchen für Allow Admin to Access to OData API through Basic Authentication (Administratoren den Zugriff auf OData-API über die Standardauthentifizierung erlauben).

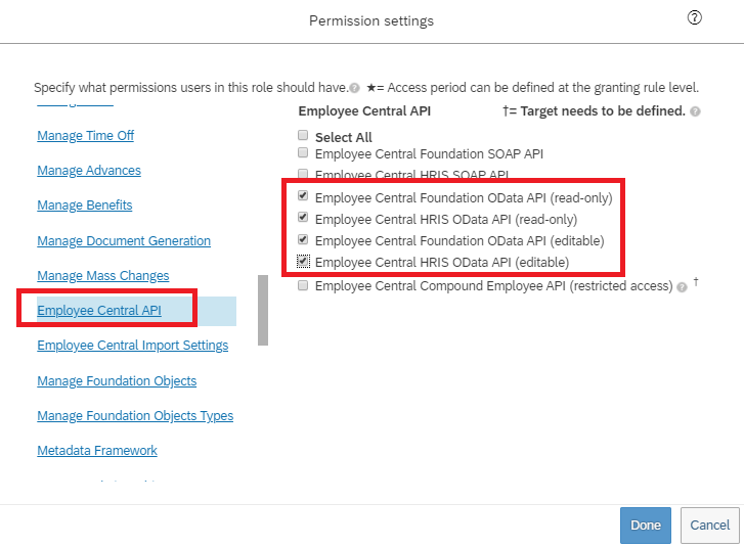

Scrollen Sie in demselben Feld nach unten, und wählen Sie Employee Central API aus. Fügen Sie wie unten gezeigt Berechtigungen für das Lesen und Bearbeiten über die OData-API hinzu. Wählen Sie die Bearbeitungsoption aus, wenn Sie dasselbe Konto für das Rückschreiben in ein SuccessFactors-Szenario verwenden möchten.

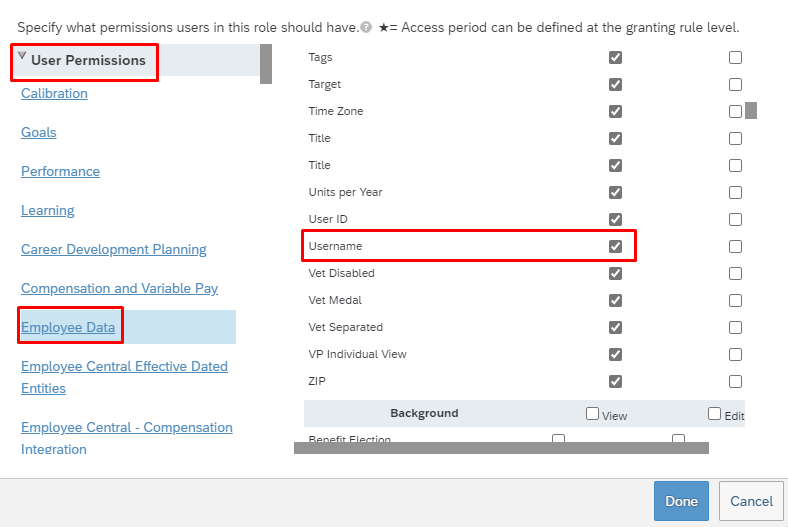

Gehen Sie im gleichen Berechtigungsfeld zu Benutzerberechtigungen > Mitarbeiterdaten und überprüfen Sie die Attribute, die das Dienstkonto vom SuccessFactors-Mandanten lesen kann. Wenn Sie beispielsweise das Attribut Username aus SuccessFactors abrufen möchten, sollten Sie sich vergewissern, dass für dieses Attribut die Anzeigeberechtigung erteilt wurde. Überprüfen Sie analog dazu jedes Attribut auf die Anzeigeberechtigung.

Hinweis

Eine vollständige Liste der Attribute, die von dieser Bereitstellungs-App abgerufen werden, finden Sie in der SuccessFactors-Attributreferenz.

Klicken Sie auf Done (Fertig). Klicken Sie auf Änderungen speichern.

Erstellen einer Berechtigungsgruppe für den API-Benutzer

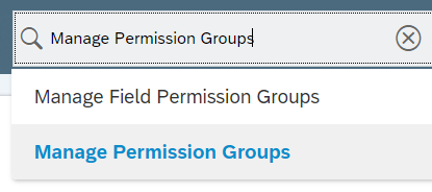

- Suchen Sie im SuccessFactors Admin Center nach Manage Permission Groups (Berechtigungsgruppen verwalten), und wählen Sie in den Suchergebnissen dann Manage Permission Groups (Berechtigungsgruppen verwalten) aus.

- Klicken Sie im Fenster „Manage Permission Groups“ (Berechtigungsgruppen verwalten) auf Create New (Neue erstellen).

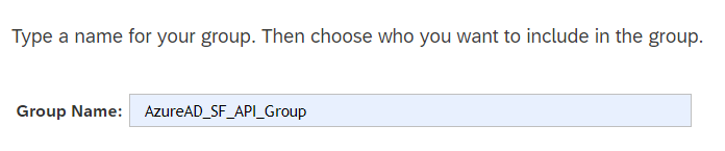

- Fügen Sie einen Gruppennamen für die neue Gruppe hinzu. Im Gruppennamen sollte angegeben werden, dass die Gruppe für API-Benutzer vorgesehen ist.

- Fügen Sie der Gruppe Mitglieder hinzu. Beispielsweise können Sie im Dropdownmenü „People Pool“ (Personenpool) die Option Username (Benutzername) auswählen und dann den Benutzernamen des API-Kontos eingeben, das für die Integration verwendet werden soll.

- Klicken Sie auf Done (Fertig), um die Erstellung der Berechtigungsgruppe abzuschließen.

Erteilen der Berechtigungsrolle für die Berechtigungsgruppe

- Suchen Sie im SuccessFactors Admin Center nach Manage Permission Roles (Berechtigungsrollen verwalten), und wählen Sie in den Suchergebnissen dann Manage Permission Roles (Berechtigungsrollen verwalten) aus.

- Wählen Sie in der Liste Permission Role (Berechtigungsrolle) die Rolle aus, die Sie für die Berechtigungen zur API-Verwendung erstellt haben.

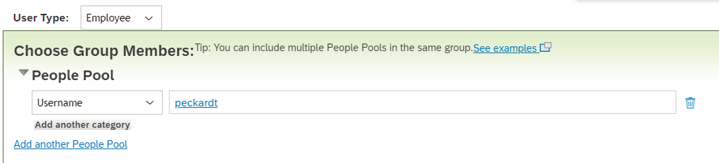

- Klicken Sie unter Grant this role to... (Rolle erteilen für) auf die Schaltfläche Add... (Hinzufügen).

- Wählen Sie im Dropdownmenü die Option Permission Group... (Berechtigungsgruppe) aus, und klicken Sie dann auf Select... (Auswählen), um das Fenster „Groups“ (Gruppen) zu öffnen. Darin können Sie die oben erstellte Gruppe suchen und auswählen.

- Überprüfen Sie die erteilte Berechtigungsrolle für die Berechtigungsgruppe.

- Klicken Sie auf Änderungen speichern.

Konfigurieren der Benutzerbereitstellung aus SuccessFactors in Active Directory

Dieser Abschnitt enthält die Schritte zum Konfigurieren der Bereitstellung von Benutzerkonten aus SuccessFactors in jeder Active Directory-Domäne im Geltungsbereich Ihrer Integration.

- Hinzufügen der Bereitstellungsconnector-App und Herunterladen des Bereitstellungs-Agents

- Installieren und Konfigurieren der lokalen Bereitstellungs-Agents

- Konfigurieren der Konnektivität zwischen SuccessFactors und Active Directory

- Konfigurieren von Attributzuordnungen

- Aktivieren und Starten der Benutzerbereitstellung

Teil 1: Hinzufügen der Bereitstellungsconnector-App und Herunterladen des Bereitstellungs-Agents

So konfigurieren Sie die Bereitstellung aus SuccessFactors in Active Directory

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

Suchen Sie nach SuccessFactors to Active Directory User Provisioning, und fügen Sie die App aus dem Katalog hinzu.

Sobald die App hinzugefügt wurde und der Bildschirm mit den App-Details angezeigt wird, wählen Sie Bereitstellung aus.

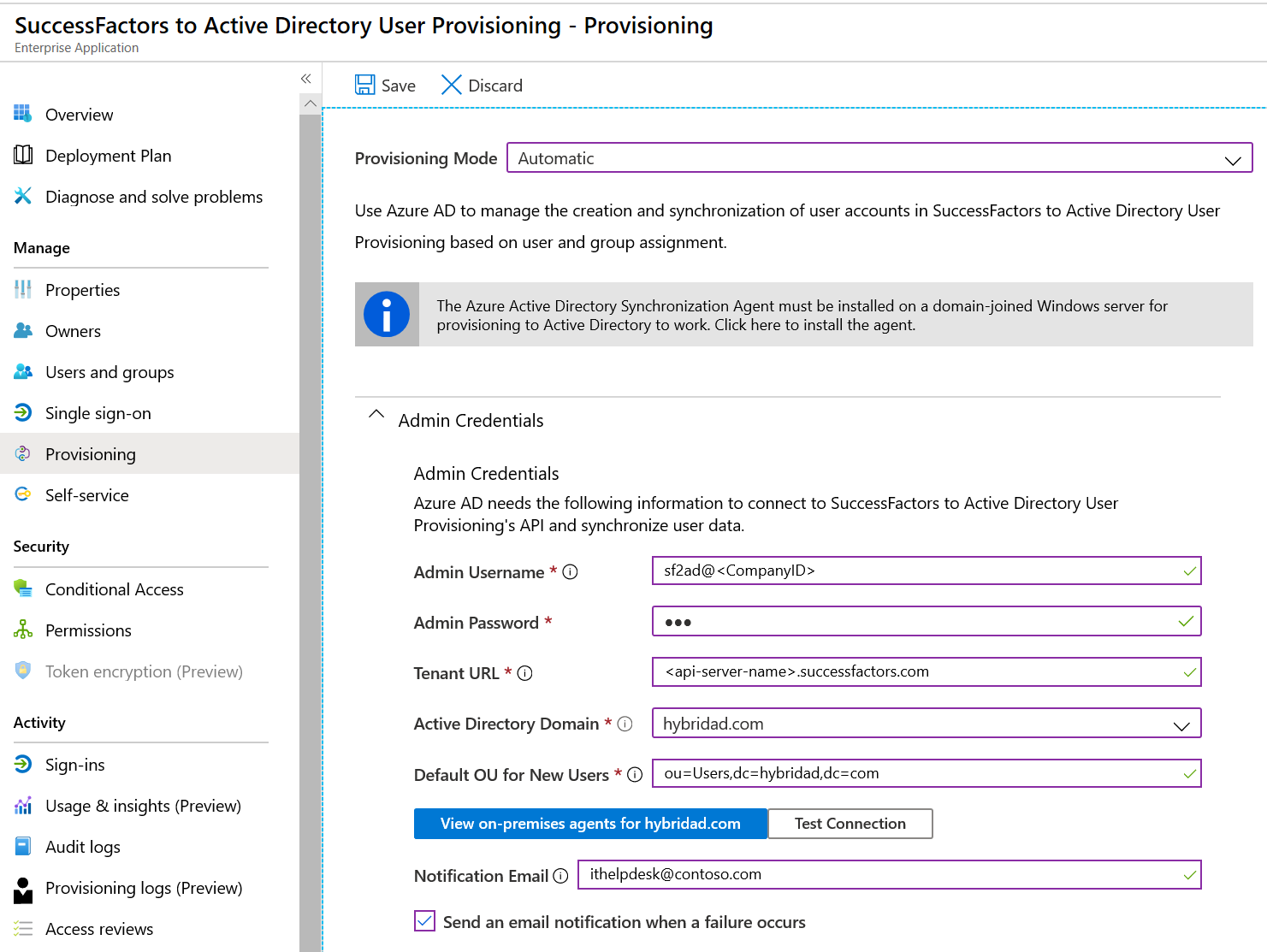

Ändern Sie den ModusBereitstellung in Automatisch.

Klicken Sie auf das angezeigte Informationsbanner, um den Bereitstellungs-Agent herunterzuladen.

Teil 2: Installieren und Konfigurieren der lokalen Bereitstellungs-Agents

Um Active Directory lokal bereitzustellen, muss der Bereitstellungs-Agent auf einem in die Domäne eingebundenen Server installiert werden, der über Netzwerkzugriff auf die gewünschten Active Directory-Domänen verfügt.

Übertragen Sie das heruntergeladene Installationsprogramm für den Agent auf den Serverhost, und führen Sie die Schritte im Abschnitt zur Installation des Agents aus, um die Konfiguration des Agents durchzuführen.

Teil 3: Konfigurieren der Konnektivität zwischen SuccessFactors und Active Directory in der Bereitstellungs-App

In diesem Schritt wird die Konnektivität zwischen SuccessFactors und Active Directory hergestellt.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen> „SuccessFactors“ zur Benutzerbereitstellungs-App von Active Directory, die in Teil 1 erstellt wurde.

Vervollständigen Sie den Abschnitt Administratoranmeldeinformationen wie folgt:

Administratorbenutzername: Geben Sie den Benutzernamen des Benutzerkontos für die SuccessFactors-API ein, und fügen Sie die Unternehmens-ID an. Sie weist das Format Benutzername@Unternehmens-ID auf.

Administratorkennwort: Geben Sie das Kennwort des Benutzerkontos für die SuccessFactors-API ein.

Mandanten-URL: Geben Sie den Namen des Dienstendpunkts für die SuccessFactors-OData-API ein. Geben Sie nur den Hostnamen des Servers ohne „http“ oder „https“ ein. Dieser Wert sollte das folgende Format aufweisen: <api-server-name>.successfactors.com.

Active Directory-Gesamtstruktur: Der „Name“ Ihrer Active Directory-Domäne, mit dem diese beim Agent registriert wurde. Wählen Sie über die Dropdownliste die Zieldomäne für die Bereitstellung aus. Dieser Wert ist meist eine Zeichenfolge wie: contoso.com

Active Directory-Container: Geben Sie den DN des Containers an, in dem der Agent Benutzerkonten standardmäßig erstellen soll. Beispiel: OU=Users,DC=contoso,DC=com

Hinweis

Diese Einstellung wird nur für die Benutzerkontoerstellung verwendet, wenn das Attribut parentDistinguishedName nicht in den Attributzuordnungen konfiguriert ist. Diese Einstellung wird nicht zum Suchen von Benutzern oder für Updatevorgänge verwendet. Der Suchvorgang schließt die gesamte Domänenteilstruktur ein.

Benachrichtigungs-E-Mail: Geben Sie Ihre E-Mail-Adresse ein, und aktivieren Sie das Kontrollkästchen „E-Mail senden, wenn Fehler auftritt“.

Hinweis

Der Microsoft Entra-Bereitstellungsdienst sendet eine E-Mail-Benachrichtigung, wenn der Bereitstellungsauftrag in den Zustand Quarantäne wechselt.

Klicken Sie auf die Schaltfläche Verbindung testen. Wenn der Verbindungstest erfolgreich ist, klicken Sie oben auf die Schaltfläche Speichern. Überprüfen Sie bei einem Fehler, ob die SuccessFactors-Anmeldeinformationen und die AD-Anmeldeinformationen, die beim Einrichten des Agents angegeben wurden, gültig sind.

Nachdem die Anmeldeinformationen erfolgreich gespeichert wurden, wird im Abschnitt Zuordnungen die Standardzuordnung SuccessFactors-Benutzer mit lokalem Active Directory synchronisieren angezeigt.

Teil 4: Konfigurieren von Attributzuordnungen

In diesem Abschnitt konfigurieren Sie den Fluss von Benutzerdaten aus SuccessFactors in Active Directory.

Klicken Sie auf der Registerkarte „Bereitstellung“ unter Zuordnungen auf SuccessFactors-Benutzer in lokalem Active Directory synchronisieren.

Im Feld Quellobjektbereich können Sie die Benutzergruppen in SuccessFactors für die Bereitstellung in Active Directory auswählen, indem Sie verschiedene attributbasierte Filter definieren. Der Standardbereich ist „Alle Benutzer in SuccessFactors“. Beispielfilter:

Beispiel: Auswählen der Benutzer mit personIdExternal von 1000000 bis 1999999

Attribut: personIdExternal

Operator: REGEX Match

Wert: (1[0-9][0-9][0-9][0-9][0-9][0-9])

Beispiel: Nur Mitarbeiter und keine vorübergehend Beschäftigten

Attribut: EmployeeID

Operator: IS NOT NULL

Tipp

Wenn Sie die Bereitstellungs-App zum ersten Mal konfigurieren, müssen Sie Ihre Attributzuordnungen und Ausdrücke testen und überprüfen, um sicherzustellen, dass sie damit das gewünschte Ergebnis erzielen. Microsoft empfiehlt, die Bereichsfilter unter Quellobjektbereich zu verwenden, um Ihre Zuordnungen mit einigen Testbenutzern von SuccessFactors zu testen. Sobald Sie sich vergewissert haben, dass die Zuordnungen funktionieren, können Sie den Filter entweder entfernen oder schrittweise erweitern, um mehr Benutzer einzubinden.

Achtung

Beim Standardverhalten des Bereitstellungsmoduls werden Benutzer deaktiviert/gelöscht, die sich außerhalb des gültigen Bereichs befinden. Dies ist bei Ihrer Integration von SuccessFactors mit AD möglicherweise nicht wünschenswert. Informationen zum Außerkraftsetzen dieses Standardverhaltens finden Sie im Artikel Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs.

Im Feld Zielobjektaktionen können Sie global filtern, welche Aktionen auf Active Directory angewendet werden. Erstellen und Aktualisieren erfolgen am häufigsten.

Im Abschnitt Attributzuordnungen können Sie definieren, wie einzelne SuccessFactors-Attribute Active Directory-Attributen zugeordnet werden.

Hinweis

Eine vollständige Liste der SuccessFactors-Attribute, die von der Anwendung unterstützt werden, finden Sie in der SuccessFactors-Attributreferenz.

Klicken Sie auf eine vorhandene Attributzuordnung, um sie zu aktualisieren. Oder klicken Sie am unteren Bildschirmrand auf Neue Zuordnung hinzufügen, um neue Zuordnungen hinzuzufügen. Eine einzelne Attributzuordnung unterstützt die folgenden Eigenschaften:

Zuordnungstyp

Direkt: schreibt den Wert des SuccessFactors-Attributs unverändert in das AD-Attribut.

Konstant: Schreibt einen statischen, konstanten Zeichenfolgenwert in das AD-Attribut.

Ausdruck: ermöglicht das Schreiben eines benutzerdefinierten Werts basierend auf einem oder mehreren SuccessFactors-Attributen in das AD-Attribut. Weitere Informationen finden Sie im Artikel zu Ausdrücken.

Quellattribut: das Benutzerattribut aus SuccessFactors

Standardwert: Optional. Wenn das Quellattribut einen leeren Wert aufweist, wird von der Zuordnung stattdessen dieser Wert geschrieben. Die meisten Konfigurationen sehen vor, dieses Feld leer zu lassen.

Zielattribut: Das Benutzerattribut in Active Directory.

Objekte mit diesem Attribut abgleichen: gibt an, ob diese Zuordnung zum eindeutigen Bestimmen von Benutzern zwischen SuccessFactors und Active Directory verwendet werden soll. Dieser Wert wird meist im Feld „Worker-ID“ für SuccessFactors festgelegt, das in der Regel einem der Mitarbeiter-ID-Attribute in Active Directory zugeordnet ist.

Rangfolge für Abgleich: Es können mehrere Attribute für den Abgleich festgelegt werden. Falls mehrere vorhanden sind, werden sie entsprechend der in diesem Feld festgelegten Reihenfolge ausgewertet. Sobald eine Übereinstimmung gefunden wird, werden keine weiteren Attribute für den Abgleich mehr ausgewertet.

Diese Zuordnung anwenden

Immer: Wenden Sie diese Zuordnung sowohl bei der Aktion zum Erstellen eines Benutzers als auch bei der zum Aktualisieren eines Benutzers an.

Nur während der Erstellung: Wenden Sie diese Zuordnung nur bei der Aktion zum Erstellen eines Benutzers an.

Klicken Sie oben im Abschnitt „Attributzuordnung“ auf Speichern, um Ihre Zuordnungen zu speichern.

Nachdem die Konfiguration Ihrer Attributzuordnung abgeschlossen ist, können Sie die Bereitstellung für einen einzelnen Benutzer testen, indem Sie die bedarfsgesteuerte Bereitstellung verwenden und dann den Dienst für die Benutzerbereitstellung aktivieren und starten.

Aktivieren und Starten der Benutzerbereitstellung

Nachdem die Konfiguration der Bereitstellungs-App von SuccessFactors abgeschlossen ist und Sie die Bereitstellung für einen einzelnen Benutzer mit der bedarfsorientierten Bereitstellung überprüft haben, können Sie den Bereitstellungsdienst aktivieren.

Tipp

Beim Aktivieren des Bereitstellungsdiensts werden Bereitstellungsvorgänge für alle Benutzer im Bereich initiiert. Wenn Fehler bei der Zuordnung oder SuccessFactors-Datenprobleme auftreten, kann der Bereitstellungsauftrag fehlschlagen und in den Quarantänezustand versetzt werden. Um dies zu vermeiden, empfehlen wir Ihnen, den Filter Quellobjektbereich zu konfigurieren und Ihre Attributzuordnungen mit einigen Testbenutzern per bedarfsgesteuerter Bereitstellung zu testen, bevor Sie die vollständige Synchronisierung für alle Benutzer starten. Sobald Sie sich vergewissert haben, dass die Zuordnungen funktionieren und Sie die gewünschten Ergebnisse erhalten, können Sie den Filter entweder entfernen oder schrittweise erweitern, um mehr Benutzer einzubinden.

Wechseln Sie zum Blatt Bereitstellung, und klicken Sie auf Bereitstellung beginnen.

Dieser Vorgang startet die erste Synchronisierung, die abhängig von der Anzahl von Benutzern im SuccessFactors-Mandanten mehrere Stunden dauern kann. Sie können die Statusanzeige überprüfen, um den Fortschritt des Synchronisierungszyklus zu verfolgen.

Im Azure-Portal können Sie sich auf der Registerkarte Überwachungsprotokolle jederzeit ansehen, welche Aktionen der Bereitstellungsdienst ausgeführt hat. Die Überwachungsprotokolle enthalten alle einzelnen Synchronisierungsereignisse des Bereitstellungsdiensts, beispielsweise welche Benutzer in SuccessFactors gelesen und anschließend zu Active Directory hinzugefügt oder darin aktualisiert wurden.

Nach Abschluss der ersten Synchronisierung wird auf der Registerkarte Bereitstellung ein Überwachungszusammenfassungsbericht ausgegeben:

Nächste Schritte

- Weitere Informationen zu unterstützten SuccessFactors-Attributen für die eingehende Bereitstellung

- Weitere Informationen zum Konfigurieren des E-Mail-Rückschreibens an SuccessFactors

- Erfahren Sie, wie Sie Protokolle überprüfen und Berichte zu Bereitstellungsaktivitäten abrufen.

- Erfahren Sie, wie Sie einmaliges Anmelden (SSO) zwischen SuccessFactors und Microsoft Entra ID konfigurieren

- Erfahren Sie, wie Sie andere SaaS-Anwendungen in Microsoft Entra ID integrieren

- Weitere Informationen zum Exportieren und Importieren von Bereitstellungskonfigurationen