Einführung in microsoft Entra Verified ID

In der heutigen Welt wird unser digitales und physisches Leben zunehmend durch die von uns verwendeten Apps, Diensten und Geräten verknüpft. Diese digitale Revolution hat eine Welt der Möglichkeiten eröffnet, die es uns ermöglicht, uns mit unzähligen Unternehmen und Einzelpersonen in einer Weise zu verbinden, die einst unvorstellbar war.

Diese erhöhte Konnektivität führt zu einem größeren Risiko für Identitätsdiebstahl und Datenschutzverletzungen. Diese Verstöße können einen verheerenden Einfluss auf unser persönliches und berufliches Leben haben. Aber es gibt Hoffnung. Microsoft arbeitet mit einer vielfältigen Community zusammen, um eine dezentrale Identitätslösung zu erstellen, die Einzelpersonen die Kontrolle über ihre eigenen digitalen Identitäten bietet und eine sichere und private Möglichkeit bietet, Identitätsdaten zu verwalten, ohne sich auf zentrale Behörden oder Vermittler zu verlassen.

Weshalb wir eine dezentralisierte Identität benötigen

Heute verwenden wir unsere digitale Identität bei der Arbeit, zu Hause und allen Apps, Diensten und Geräten, die wir verwenden. Sie besteht aus allem, was wir sagen, tun und in unserem Leben erleben – ob wir nun Tickets für eine Veranstaltung kaufen, in ein Hotel einchecken oder vielleicht auch nur ein Mittagessen bestellen. Derzeit werden unsere Identität und alle unsere digitalen Interaktionen von anderen Parteien verwaltet und gesteuert, in manchen Fällen sogar ohne unser Wissen.

Täglich gewähren Benutzer Apps und Geräten Zugriff auf ihre Daten. Für sie wäre es ein großer Aufwand, nachzuverfolgen, wer Zugriff auf welche Informationen hat. In Unternehmen erfordert die Zusammenarbeit mit Kunden und Partnern eine engmaschige Orchestrierung, damit Daten sicher und auf eine Weise ausgetauscht werden, die den Datenschutz und die Sicherheit für alle Beteiligten gewährleistet.

Wir sind der Überzeugung, dass ein auf Standards basierendes dezentralisiertes Identitätssystem neue Möglichkeiten eröffnet, die Benutzern und Organisationen nicht nur mehr Kontrolle über Ihre Daten sondern auch ein höheres Maß an Vertrauenswürdigkeit und Sicherheit für Apps, Geräte und Dienstanbieter ermöglichen

Führen mit offenen Standards

Wir sind bestrebt, eng mit Kunden, Partnern und der Community zusammenzuarbeiten, um die nächste Generation von dezentralisierten identitätsbasierten Erfahrungen zu ermöglichen. Wir freuen uns, mit den Personen und Organisationen zusammenzuarbeiten, die in diesem Bereich Unglaubliches leisten. Wenn das Ökosystem wachsen soll, müssen die Standards, die technischen Komponenten und die Arbeitsergebnisse in Form von Open Source-Code vorliegen und für alle zugänglich sein.

Microsoft arbeitet aktiv mit Mitgliedern der Decentralized Identity Foundation (DIF), der W3C-Credentials Community-Gruppe und der umfassenderen Identitäts-Community zusammen. Wir kooperieren mit diesen Gruppen, um wichtige Standards zu bestimmen und zu entwickeln. Die folgenden Standards wurden in unseren Diensten implementiert.

- W3C Decentralized Identifiers (Dezentralisierte W3C-IDs)

- W3C Verifiable Credentials (W3C Nachweise)

- DIF-Sidetree

- DIF Well Known DID Configuration (DIF-Konfiguration mit bekannter DID-Konfiguration)

- DIF DID-SIOP

- DIF Presentation Exchange (DIF-Präsentationsbörse)

Was sind DIDs?

Um DIDs zu verstehen, ist es hilfreich, sie mit anderen Identitätssystemen zu vergleichen. E-Mail-Adressen und IDs von sozialen Netzwerken sind benutzerfreundliche Aliase für die Zusammenarbeit, sind aber nun überladen, da sie als Kontrollstelle für den Datenzugriff über viele Szenarien hinweg zu dienen. Dadurch entsteht ein mögliches Problem, da der Zugriff auf diese IDs jederzeit unterbunden werden könnte.

Dezentralisierte IDs (DIDs) unterscheiden sich davon. DIDs sind vom Benutzer generierte, eigenverantwortliche und global eindeutige Bezeichner, die auf dezentralisierten Vertrauenssystemen basieren. Sie verfügen über einzigartige Merkmale, wie z. B. eine bessere Sicherstellung der Unveränderlichkeit sowie Schutz vor Zensur und Manipulationen. Diese Attribute sind für jedes ID-System wichtig, das Eigenverantwortung und Benutzerkontrolle sicherstellen soll.

Die Microsoft-Lösung für überprüfbare Anmeldeinformationen setzt für das kryptografische Signieren dezentralisierte Anmeldeinformationen (DIDs) als Nachweis dafür ein, dass von einer vertrauenden Seite (Überprüfer) Informationen bestätigt werden, die nachweisen, dass sie Inhaber dieser überprüfbaren Anmeldeinformationen sind. Für alle, die eine Lösung für überprüfbare Anmeldeinformationen auf der Grundlage des Microsoft-Angebots erstellen, wird ein grundlegendes Verständnis von dezentralisierten IDs empfohlen.

Was sind überprüfbare Anmeldeinformationen?

Wir verwenden IDs in unserem täglichen Leben. Wir besitzen einen Führerschein als Beleg dafür, dass wir Auto fahren können. Universitäten stellen Diplome aus, die nachweisen, dass wir eine bestimmte Bildungsstufe erreicht haben. Wir verwenden die Reisepässe, um gegenüber den Behörden des anderen Lands bzw. der anderen Regionen nachzuweisen, wer wir sind. Das Datenmodell beschreibt, wie wir bei der Arbeit über das Internet mit Szenarien dieser Art ausschließlich auf eine sichere Weise umgehen können, die den Schutz der Benutzerdaten gewährleistet. Weitere Informationen finden Sie im Datenmodell für Nachweise 1.0.

Kurz gesagt: Nachweise sind Datenobjekte, die aus der Zusicherung der ausstellenden Stelle bestehen, dass die Informationen über eine Person richtig sind. Diese Zusicherungen werden anhand eines Schemas identifiziert und enthalten die DID, den Aussteller und die betroffene Person. Aus den DID des Ausstellers wird eine digitale Signatur als Nachweis dafür erstellt, dass er diese Informationen bestätigt.

Wie funktioniert eine dezentralisierte Identität?

Wir benötigen eine neue Form von Identität. Wir benötigen eine Identität, die Technologien und Standards zusammenführt, um wichtige Identitätsattribute wie Eigenverantwortung und Schutz vor Zensur zu bieten. Diese Funktionen sind mit vorhandenen Systemen schwer umzusetzen.

Um diese Versprechen zu erfüllen, benötigen wir eine technische Grundlage mit sieben Schlüsselinnovationen. Eine der Schlüsselinnovationen sind IDs, die der Verantwortung des Benutzers unterliegen, ein Benutzer-Agenten zum Verwalten von Schlüsseln, die mit solchen IDs verknüpft sind, und verschlüsselte, benutzergesteuerte Datenspeicher.

1. W3C-DIDs (Decentralized Identifiers). Die Benutzer erstellen, verantworten und kontrollieren diese IDs unabhängig von Organisationen oder Behörden. DIDs sind global eindeutige IDs, die mit den Metadaten der dezentralisierten Public Key-Infrastruktur (DPKI) verknüpft sind, die sich wiederum aus JSON-Dokumenten zusammensetzt, in denen Materialien zum Public Key, zu Authentifizierungsdeskriptoren und zu Dienstendpunkten enthalten sind.

2. Vertrauenssystem. Um DID-Dokumente aufzulösen, werden DIDs in der Regel in einem zugrunde liegenden Netzwerk aufgezeichnet, das ein Vertrauenssystem darstellt. Microsoft unterstützt derzeit das Vertrauenssystem „DID:Web“. DID:Web ist ein berechtigungsbasiertes Modell, das Vertrauensstellungen anhand der vorhandenen Reputation einer Webdomäne ermöglicht. DID:Web befindet sich im Supportstatus „Allgemein verfügbar“.

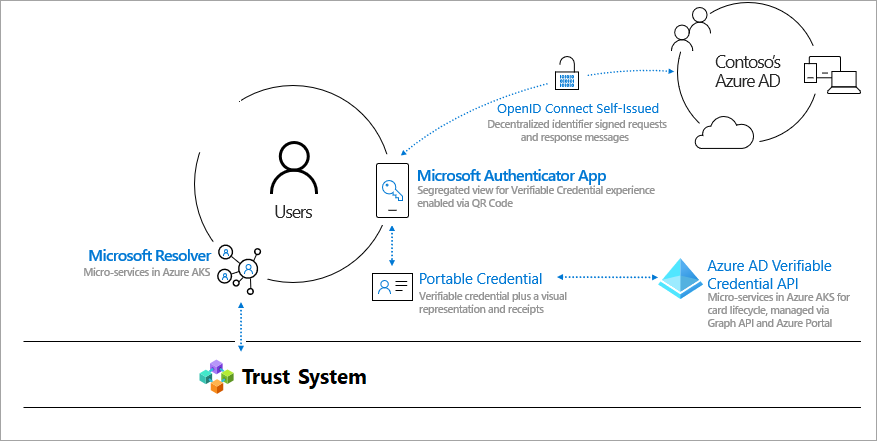

3. DID-Benutzer-Agent/Wallet: Microsoft Authenticator-App. Ermöglicht realen Personen die Verwendung dezentralisierter Identitäten und Nachweise. Der Authentifikator erstellt DIDs, unterstützt die Anfragen nach Ausstellung und Präsentation von Nachweisen und verwaltet die Sicherung Ihres DID-Seeds mittels einer verschlüsselten Wallet-Datei.

4. Microsoft Resolver.

Eine API, die DIDs nachschlägt und behebt mithilfe der did:webMethode und das DID Document Object (DDO) zurückgibt. Das DDO umfasst DPKI-Metadaten, die den DID zugeordnet sind. Das sind z. B. öffentliche Schlüssel und Dienstendpunkte.

5. Microsoft Entra Verified ID-Dienst.

Ein Dienst in Azure und eine REST-API zur Ausstellung und Verifizierung von W3C-Nachweisen, die mit der Methode did:web signiert wurden. Sie ermöglichen es den Besitzern einer Identität, Zusicherungen zu generieren, vorzulegen und zu überprüfen. Dies bildet die Grundlage der Vertrauensstellung zwischen den Benutzern der Systeme.

Ein Beispielszenario

Das Szenario, in dem wir erläutern, wie VCs funktionieren, umfasst Folgendes:

- Woodgrove Inc., ein Unternehmen.

- Proseware, ein Unternehmen, das den Woodgrove-Mitarbeitern Rabatte anbietet.

- Alice, eine Mitarbeiterin von Woodgrove, Inc., die von Proseware einen Rabatt erhalten möchte

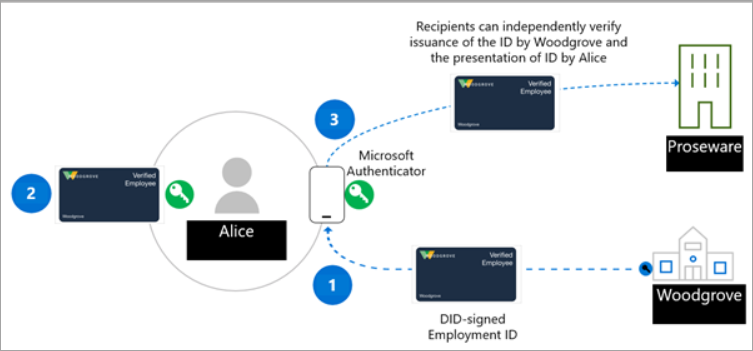

Heute gibt Alice einen Benutzernamen und ein Kennwort an, um sich bei der Netzwerkumgebung von Woodgrove anzumelden. Woodgrove setzt eine VC-Lösung ein, mit der Alice auf einfachere Weise nachweisen kann, dass sie eine Mitarbeiterin von Woodgrove ist. Proseware akzeptiert von Woodgrove ausgegebene Nachweise als Beschäftigungsbeleg, der die Nutzung von Firmenrabatten im Rahmen ihres Rabattprogramms für Unternehmen ermöglicht.

Alice fordert bei Woodgrove Inc. verifizierbare Anmeldeinformationen als Beschäftigungsnachweis an. Woodgrove Inc. bestätigt Alices Identität und stellt einen signierten Nachweis aus, den Alice akzeptieren und in ihrem digitalen Wallet speichern kann. Alice kann diesen Nachweis jetzt als Beschäftigungsnachweis auf der Proseware-Website nutzen. Nach erfolgreicher Vorlage des Nachweises bietet Proseware Alice einen Rabatt an, und die Transaktion wird im digitalen Wallet von Alice protokolliert. So kann sie nachverfolgen, wo und wem sie Nachweise als Beschäftigungsbeleg vorgelegt hat.

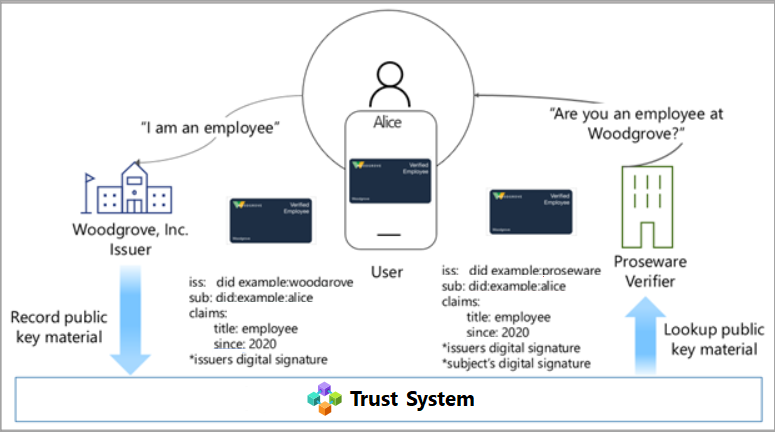

Rollen in einer Lösung für Nachweise

In der Lösung für Nachweise gibt es drei Hauptakteure. Das Diagramm weiter unten zeigt Folgendes:

- Schritt 1: Anforderung eines Nachweises durch den Benutzer.

- Schritt 2: Der Aussteller der Anmeldeinformationen prüft, ob der vom Benutzer angegebene Nachweis korrekt ist, und erstellt einen Nachweis, der mit seiner DID signiert wurde, und deren Gegenstand die DID des Benutzers ist.

- Schritt 3: Der Benutzer signiert eine überprüfbare Präsentation (VP) mit seiner DID und sendet sie an den Prüfer. Der Prüfer prüft dann die Anmeldeinformationen, indem er sie mit dem öffentlichen Schlüssel in der DPKI abgleicht.

Die Rollen in diesem Szenario sind:

Issuer (Aussteller)

Der Aussteller ist eine Organisation, die eine Ausstellungslösung erstellt, mit der Informationen von einem Benutzer angefordert werden. Die Informationen werden verwendet, um die Identität des Benutzers zu verifizieren. Beispielsweise verfügt Woodgrove, Inc. über eine Ausstellungslösung, die es ihnen ermöglicht, Nachweise (VCs) für alle Mitarbeiter zu erstellen und zu verteilen. Die Mitarbeiter verwenden die Authentifikator-App, um sich mit ihrem Benutzernamen und ihrem Kennwort anzumelden, wodurch ein ID-Token an den ausstellenden Dienst übergeben wird. Sobald Woodgrove, Inc. das gesendete ID-Token überprüft hat, erstellt die Ausstellungslösung eine VC, die Zusicherungen bezüglich des Mitarbeiters enthält und mit Woodgrove, Inc. signiert ist. Die Mitarbeiter verfügen nun über Nachweise, die von Ihrem Arbeitgeber signiert wurden. Dies schließt die Mitarbeiter-DID als DID des Gegenstands der Zusicherung ein.

Benutzer

Benutzer sind die Personen oder Entitäten, die eine VC anfordern. Alice ist z. B. eine neue Mitarbeiterin von Woodgrove, Inc. und für sie wurde zuvor eine Beschäftigungsbestätigung als Nachweis ausgestellt. Wenn Alice einen Beschäftigungsnachweis bereitstellen muss, um bei Proseware einen Rabatt zu erhalten, kann sie in ihrer Authentifikator-App Zugriff auf diese Anmeldeinformationen erteilen, indem sie eine verifizierbare Präsentation signiert, mit der nachgewiesen wird, dass Alice die Besitzerin der DID ist. Proseware kann verifizieren, ob die Anmeldeinformationen von Woodgrove, Inc. ausgegeben wurden und ob Alice die Besitzerin dieser Anmeldeinformationen ist.

Verifier

Der Prüfer ist ein Unternehmen oder eine Entität und muss Zusicherungen eines oder mehrerer Aussteller überprüfen, denen er vertraut. Proseware vertraut z. B., dass Woodgrove, Inc. seine Aufgaben zur Identitätsprüfung seiner Mitarbeiter in angemessener Weise erledigt und authentische und gültige VCs ausstellt. Wenn Alice versucht, die Ausrüstungen zu bestellen, die sie für Ihre Arbeit benötigt, verwendet Proseware offene Standards wie z. B. SIOP und Presentation Exchange, um von ihr als Benutzerin Anmeldeinformationen anzufordern, die nachweisen, dass sie Mitarbeiterin von Woodgrove, Inc. ist. Beispielsweise könnte Proseware Alice einen Link zu einer Website mit einem QR-Code zur Verfügung stellen, den sie mit der Kamera ihres Telefons scannt. Dadurch wird die Anforderung einer bestimmten, vom Authentifikator analysierten VC initiiert und Alice die Möglichkeit geboten, die Anforderung zum Nachweis ihrer Beschäftigung bei Proseware zu genehmigen. Proseware kann die API oder das SDK des Dienstes für verifizierte Anmeldeinformationen verwenden, um die Authentizität der verifizierbaren Präsentation zu überprüfen. Basierend auf den von Alice bereitgestellten Informationen gestehen sie Alice den Rabatt zu. Wenn andere Unternehmen und Organisationen wissen, dass Woodgrove, Inc. VCs an seine Mitarbeiter ausgibt, können sie ebenfalls eine Verifizierungslösung erstellen und die Nachweise von Woodgrove, Inc. verwenden, um den Mitarbeitern von Woodgrove, Inc. Sonderangebote bereitzustellen.

Hinweis

Die prüfende Seite kann offene Standards verwenden, um die Präsentation und Überprüfung auszuführen, oder einfach einen eigenen Microsoft Entra-Mandanten konfigurieren, damit der Microsoft Entra Verified ID-Dienst den größten Teil der Arbeit ausführt.

Nächste Schritte

Nachdem Sie sich nun mit DIDs und Nachweisen vertraut gemacht haben, können Sie sie selbst ausprobieren. Befolgen Sie hierzu die Anweisungen im Artikel „Erste Schritte“ oder einen unserer anderen Artikel mit weiteren Details zu den Konzepten von Nachweisen.