Erstellen eines privaten Azure Kubernetes Service (AKS)-Clusters

In einem privaten Cluster besitzt die Steuerungsebene oder der API-Server interne IP-Adressen, die im Dokument RFC1918 – -Allocation for Private Internet definiert sind. Durch die Verwendung eines privaten Clusters können Sie sicherstellen, dass der Netzwerkdatenverkehr zwischen Ihrem API-Server und den Knotenpools ausschließlich im privaten Netzwerk verbleibt.

Die Steuerungsebene oder der API-Server befindet sich in einer von Azure Kubernetes Service (AKS) verwalteten Azure-Ressourcengruppe. Ihr Cluster oder Knotenpool befindet sich in Ihrer Ressourcengruppe. Der Server und der Cluster oder Knotenpool können über den Azure Private Link-Dienst im virtuellen Netzwerk des API-Servers und über einen privaten Endpunkt, der im Subnetz des AKS-Clusters verfügbar gemacht wird, miteinander kommunizieren.

Wenn Sie einen privaten AKS-Cluster bereitstellen, erstellt AKS standardmäßig einen privaten FQDN mit einer privaten DNS-Zone und einen zusätzlichen öffentlichen FQDN mit einem entsprechenden A-Eintrag in öffentlichem Azure-DNS. Die Agent-Knoten verwenden weiterhin den A-Eintrag in der privaten DNS-Zone, um die private IP-Adresse des privaten Endpunkts für die Kommunikation mit dem API-Server aufzulösen.

Dieser Artikel soll Ihnen bei der Bereitstellung eines auf einer privaten Verbindung basierenden AKS-Clusters helfen. Wenn Sie einen AKS-Cluster ohne erforderliche private Verbindung oder ohne Tunnel erstellen möchten, finden Sie weitere Informationen unter Erstellen eines Azure Kubernetes Service-Clusters mit API-Server-VNet-Integration (Vorschau).

Regionale Verfügbarkeit

Ein privater Cluster ist in öffentlichen Regionen, Azure Government-Regionen und Microsoft Azure betrieben von 21ViaNet-Regionen mit AKS-Unterstützung verfügbar.

Voraussetzungen

- Azure CLI, Version 2.28.0 oder höher. Führen Sie

az --versionaus, um die Version zu finden, und führen Sieaz upgradeaus, um ein Upgrade für die Version durchzuführen. Informationen zum Durchführen einer Installation oder eines Upgrades finden Sie bei Bedarf unter Installieren der Azure CLI. - Die

aks-preview-Erweiterung 0.5.29 oder höher. - Wenn Sie Azure Resource Manager (ARM) oder die Azure-REST-API verwenden, muss die AKS-API-Version 2021-05-01 oder höher sein.

- Der Azure Private Link-Dienst wird nur von Azure Load Balancer Standard unterstützt. Der Load Balancer Basic wird nicht unterstützt.

- Um einen benutzerdefinierten DNS-Server zu verwenden, fügen Sie die öffentliche Azure-IP-Adresse 168.63.129.16 als Upstream-DNS-Server auf dem benutzerdefinierten DNS-Server hinzu. Achten Sie darauf, diese öffentliche IP-Adresse als ersten DNS-Server hinzuzufügen. Weitere Informationen zur Azure-IP-Adresse finden Sie unter Was ist die IP-Adresse 168.63.129.16?.

- Die DNS-Zone des Clusters sollte an 168.63.129.16 weitergeleitet werden. Weitere Informationen zu Zonennamen finden Sie in der DNS-Zonenkonfiguration für Azure-Dienste.

Hinweis

Der Azure Linux-Knotenpool ist jetzt allgemein verfügbar (GA). Informationen zu den Vorteilen und Bereitstellungsschritten finden Sie in der Einführung in den Azure Linux-Containerhost für AKS.

Begrenzungen

- IP-Berechtigungsbereiche können nicht auf den privaten API-Server-Endpunkt angewendet werden, sie gelten nur für den öffentlichen API-Server

- Die Einschränkungen des Azure Private Link-Diensts gelten für private Cluster.

- Azure DevOps Microsoft-gehostete Agents mit privaten Clustern werden nicht unterstützt. Erwägen Sie den Einsatz von selbstgehosteten Agenten.

- Wenn Sie Azure Container Registry für die Zusammenarbeit mit einem privaten AKS-Cluster aktivieren müssen, richten Sie einen privaten Link für die Container Registry im virtuellen Netzwerk des Clusters ein oder richten Sie Peering zwischen dem virtuellen Netzwerk der Container Registry und dem virtuellen Netzwerk des privaten Clusters ein.

- Das Konvertieren vorhandener AKS-Cluster in private Cluster wird nicht unterstützt.

- Das Löschen oder Ändern des privaten Endpunkts im Kundensubnetz führt dazu, dass der Cluster nicht mehr funktioniert.

Erstellen eines privaten AKS-Clusters

Erstellen einer Ressourcengruppe

Erstellen Sie mit dem Befehl az group create eine Ressourcengruppe. Sie können auch eine vorhandene Ressourcengruppe für Ihren AKS-Cluster verwenden.

az group create -l eastus -n myResourceGroup

Standardnetzwerke (Basic)

Erstellen Sie mit dem Befehl „az aks create“ mit dem --enable-private-cluster-Flag einen privaten Cluster mit Standardnetzwerk.

az aks create -n <private-cluster-name> -g <private-cluster-resource-group> --load-balancer-sku standard --enable-private-cluster

Erweiterte Netzwerke

Erstellen Sie einen privaten Cluster mit erweitertem Netzwerk, indem Sie den Befehl „az aks create“ mit den folgenden Flags verwenden:

az aks create \

--resource-group <private-cluster-resource-group> \

--name <private-cluster-name> \

--load-balancer-sku standard \

--enable-private-cluster \

--network-plugin azure \

--vnet-subnet-id <subnet-id> \

--dns-service-ip 10.2.0.10 \

--service-cidr 10.2.0.0/24

Verwenden benutzerdefinierter Domänen

Wenn Sie benutzerdefinierte Domänen konfigurieren möchten, die nur intern aufgelöst werden können, lesen Sie Verwenden von benutzerdefinierten Domänen.

Deaktivieren eines öffentlichen FQDN

Deaktivieren deines öffentlichen FQDN in einem neuen AKS-Cluster

Deaktivieren Sie einen öffentlichen FQDN beim Erstellen eines privaten AKS-Clusters mit dem --disable-public-fqdn-Flag.

az aks create -n <private-cluster-name> -g <private-cluster-resource-group> --load-balancer-sku standard --enable-private-cluster --enable-managed-identity --assign-identity <resourceID> --private-dns-zone <private-dns-zone-mode> --disable-public-fqdn

Deaktivieren eines öffentlichen FQDN in einem vorhandenen Cluster

Deaktivieren Sie einen öffentlichen FQDN in einem vorhandenen AKS-Cluster mit dem Befehl „az aks update“ mit dem --disable-public-fqdn-Flag.

az aks update -n <private-cluster-name> -g <private-cluster-resource-group> --disable-public-fqdn

Konfigurieren einer privaten DNS-Zone

Sie können private DNS-Zonen mit den folgenden Parametern konfigurieren:

- system: Dies ist der Standardwert. Wenn das Argument „

--private-dns-zone“ weggelassen wird, erstellt AKS eine private DNS-Zone in der Knotenressourcengruppe. - none: Der Standardwert ist öffentliches DNS. AKD erstellt keine private DNS-Zone.

- CUSTOM_PRIVATE_DNS_ZONE_RESOURCE_ID: Erfordert, dass Sie eine private DNS-Zone für die globale Azure-Cloud nur im folgenden Format erstellen:

privatelink.<region>.azmk8s.iooder<subzone>.privatelink.<region>.azmk8s.io. Sie benötigen die Ressourcen-ID der privaten DNS-Zone für die zukünftige Verwendung. Sie benötigen auch eine benutzerseitig zugewiesene Identität oder einen Dienstprinzipal mit den Rollen Mitwirkender für private DNS-Zone und Netzwerkmitwirkender. Bei der Bereitstellung mithilfe der API-Server-VNet-Integration unterstützt eine private DNS-Zone das Namensformatprivate.<region>.azmk8s.iooder<subzone>.private.<region>.azmk8s.io.- Wenn sich die private DNS-Zone in einem anderen Abonnement als der AKS-Cluster befindet, müssen Sie den Azure-Anbieter Microsoft.ContainerServices in beiden Abonnements registrieren.

- „fqdn-subdomain“ kann mit „CUSTOM_PRIVATE_DNS_ZONE_RESOURCE_ID“ nur verwendet werden, um Unterdomänenfunktionen für

privatelink.<region>.azmk8s.iobereitzustellen. - Wenn Ihr AKS-Cluster mit einem Active Directory-Dienstprinzipal konfiguriert ist, unterstützt AKS keine Verwendung einer systemseitig zugewiesenen verwalteten Identität mit einer benutzerdefinierten privaten DNS-Zone.

- Wenn Sie einen

<subzone>angeben, gibt es einen Grenzwert von 32 Zeichen für den<subzone>-Namen.

Hinweis

CUSTOM_PRIVATE_DNS_ZONE_RESOURCE_ID kann zusätzlich zur Azure CLI mithilfe einer ARM-Vorlage konfiguriert werden. privateDNSZone akzeptiert die resourceID der privaten DNZ-Zone, wie im folgenden Beispiel gezeigt:

properties.apiServerAccessProfile.privateDNSZone.

"apiServerAccessProfile": {

"enablePrivateCluster": true,

"privateDNSZone": "system|none|[resourceId(..., 'Microsoft.Network/privateDnsZones', 'privatelink.<region>.azmk8s.io']"

}

Wichtig

Die CUSTOM_PRIVATE_DNS_ZONE_RESOURCE_ID kann nach der Erstellung des Clusters nicht mehr geändert und nicht mehr gelöscht werden. Andernfalls werden für den Cluster Probleme beim Ausführen von Upgradevorgängen auftreten.

Erstellen eines privaten AKS-Clusters mit privater DNS-Zone

Erstellen Sie einen privaten AKS-Cluster mit einer privaten DNS-Zone mit dem Befehl „az aks create“ und den folgenden Flags:

az aks create -n <private-cluster-name> -g <private-cluster-resource-group> --load-balancer-sku standard --enable-private-cluster --enable-managed-identity --assign-identity <resourceID> --private-dns-zone [system|none]

Erstellen eines privaten AKS-Clusters mit einer benutzerdefinierten privaten DNS-Zone oder einer privaten DNS-Unterzone

Erstellen Sie einen privaten AKS-Cluster mit einer benutzerdefinierten privaten DNS-Zone oder Subzone mit dem Befehl „az aks create“ und den folgenden Flags:

# The custom private DNS zone name should be in the following format: "<subzone>.privatelink.<region>.azmk8s.io"

az aks create -n <private-cluster-name> -g <private-cluster-resource-group> --load-balancer-sku standard --enable-private-cluster --enable-managed-identity --assign-identity <resourceID> --private-dns-zone <custom private dns zone or custom private dns subzone resourceID>

Erstellen eines privaten AKS-Clusters mit einer benutzerdefinierten privaten DNS-Zone und einer benutzerdefinierten Unterdomäne

Erstellen Sie einen privaten AKS-Cluster mit einer benutzerdefinierten privaten DNS-Zone und Subzone mit dem Befehl „az aks create“ und den folgenden Flags:

# The custom private DNS zone name should be in one of the following formats: "privatelink.<region>.azmk8s.io" or "<subzone>.privatelink.<region>.azmk8s.io"

az aks create -n <private-cluster-name> -g <private-cluster-resource-group> --load-balancer-sku standard --enable-private-cluster --enable-managed-identity --assign-identity <resourceID> --private-dns-zone <custom private dns zone resourceID> --fqdn-subdomain <subdomain>

Aktualisieren eines privaten Clusters aus einer privaten DNS-Zone in eine öffentliche Zone

Hinweis

Für dieses Feature ist die aks-previewErweiterungsversion >= 0.5.97 erforderlich.

Aktualisieren Sie einen privaten Cluster aus byo oder system in none mithilfe des Befehls az aks update mit den folgenden Flags:

az aks update -n <private-cluster-name> -g <private-cluster-resource-group> --private-dns-zone none

Hinweis

Sie können nur aus byo oder system in none aktualisieren. Es wird keine andere Kombination von Updatewerten unterstützt.

Optionen zum Herstellen einer Verbindung mit dem privaten Cluster

Der Endpunkt des API-Servers weist keine öffentliche IP-Adresse auf. Zum Verwalten des API-Servers müssen Sie einen virtuellen Computer verwenden, der Zugriff auf das Azure Virtual Network (VNET) des AKS-Clusters hat. Es gibt mehrere Optionen zum Einrichten der Netzwerkkonnektivität mit dem privaten Cluster:

- Erstellen Sie einen virtuellen Computer im selben VNet wie der AKS-Cluster, indem Sie den Befehl „

az vm create“ mit dem--vnet-name-Parameter verwenden. - Verwenden Sie einen virtuellen Computer in einem separaten Netzwerk, und richten Sie ein Peering virtueller Netzwerke ein.

- Verwenden Sie eine ExpressRoute- oder VPN-Verbindung.

- Verwenden Sie die AKS

command invoke-Funktion. - Verwenden Sie eine private Endpunkt-Verbindung.

Hinweis

Das Erstellen eines virtuellen Computers im selben VNet wie der AKS-Cluster ist die einfachste Option. ExpressRoute und VPNs (virtuelle private Netzwerke) erhöhen die Kosten und erfordern zusätzliche Netzwerkkomplexität. Beim Peering virtueller Netzwerke müssen Sie Ihre Netzwerk-CIDR-Bereiche planen, um sicherzustellen, dass es keine überlappenden Bereiche gibt.

Peering in virtuellen Netzwerken

Das Peering virtueller Netzwerke ist eine Möglichkeit für den Zugriff auf Ihren privaten Cluster. Wenn Sie das Peering virtueller Netzwerke verwenden möchten, müssen Sie eine Verbindung zwischen dem virtuellen Netzwerk und der privaten DNS-Zone einrichten.

- Navigieren Sie in Ihrem Browser zum Azure-Portal.

- Wechseln Sie im Azure-Portal zur Knotenressourcengruppe.

- Wählen Sie die private DNS-Zone aus.

- Wählen Sie im linken Bereich Virtuelles Netzwerk aus.

- Erstellen Sie eine neue Verknüpfung, um das virtuelle Netzwerk des virtuellen Computers der privaten DNS-Zone hinzuzufügen. Es dauert ein paar Minuten, bis der DNS-Zonenlink verfügbar wird.

- Navigieren Sie im Azure-Portal zu der Ressourcengruppe mit dem virtuellen Netzwerk Ihres Clusters.

- Wählen Sie im rechten Bereich das virtuelle Netzwerk aus. Der Name des virtuellen Netzwerks hat die Form aks-vnet-*.

- Wählen Sie im linken Bereich Peerings aus.

- Wählen Sie Hinzufügen aus, fügen Sie das virtuelle Netzwerk des virtuellen Computers hinzu, und erstellen Sie dann das Peering. Weitere Informationen finden Sie unter Peering in virtuellen Netzwerken.

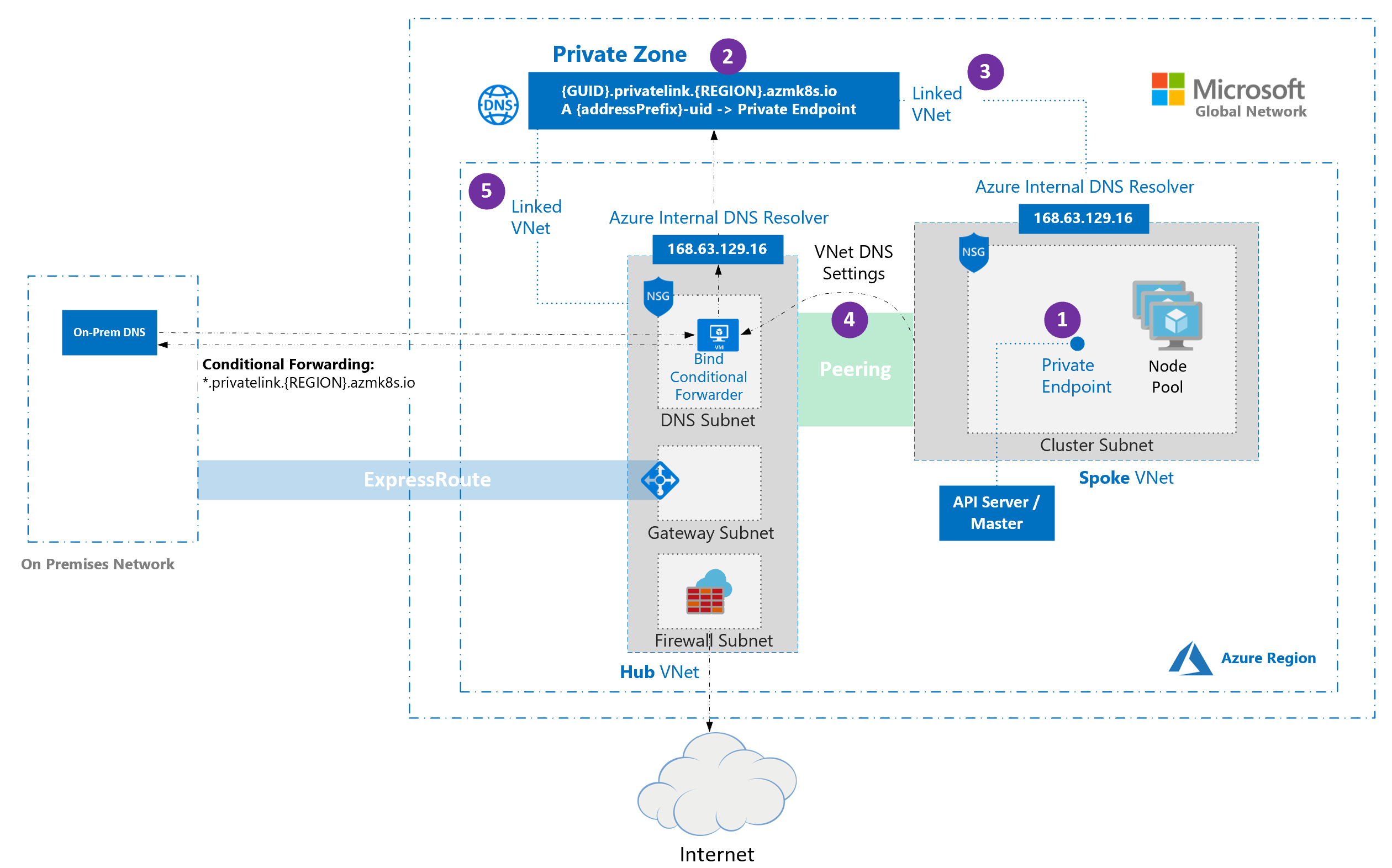

Hub-and-Spoke mit benutzerdefiniertem DNS

Hub-and-Spoke-Architekturen werden in Azure häufig für die Bereitstellung von Netzwerken verwendet. In vielen dieser Bereitstellungen sind die DNS-Einstellungen in den Spoke-VNets so konfiguriert, dass sie auf eine zentrale DNS-Weiterleitung verweisen, um eine lokale und Azure-basierte DNS-Auflösung zu ermöglichen. Beim Bereitstellen eines AKS-Clusters in einer solchen Netzwerkumgebung gibt es einige besondere Überlegungen:

- Wenn ein privater Cluster bereitgestellt wird, werden standardmäßig ein privater Endpunkt (1) und eine private DNS-Zone (2) in der vom Cluster verwalteten Ressourcengruppe erstellt. Der Cluster verwendet einen

A-Eintrag in der privaten Zone, um die IP-Adresse des privaten Endpunkts für die Kommunikation mit dem API-Server aufzulösen. - Die private DNS-Zone ist nur mit dem virtuellen Netzwerk verbunden, an das die Clusterknoten angefügt sind (3). Dies bedeutet, dass der private Endpunkt nur von Hosts in diesem verknüpften virtuellen Netzwerk aufgelöst werden kann. In Szenarien, in denen im VNet kein benutzerdefiniertes DNS konfiguriert ist (Standardkonfiguration), funktioniert dies problemlos, da die Hosts auf 168.63.129.16 für das DNS verweisen, das Einträge in der privaten DNS-Zone aufgrund der Verknüpfung auflösen kann.

- In Szenarien, in denen das virtuelle Netzwerk, das Ihren Cluster enthält, über benutzerdefinierte DNS-Einstellungen verfügt (4), schlägt die Clusterbereitstellung fehl, es sei denn, die private DNS-Zone ist mit dem virtuellen Netzwerk verknüpft, das die benutzerdefinierten DNS-Auflösungen enthält (5). Diese Verknüpfung kann manuell erstellt werden, nachdem die private Zone während der Clusterbereitstellung erstellt wurde, oder über die Automatisierung bei Erkennung der Erstellung der Zone mithilfe von ereignisbasierten Bereitstellungsmechanismen (z. B. Azure Event Grid und Azure Functions). Um Clusterfehler während der anfänglichen Bereitstellung zu vermeiden, kann der Cluster mit der Ressourcen-ID der privaten DNS-Zone bereitgestellt werden. Das funktioniert nur mit Ressourcentyp „

Microsoft.ContainerService/managedCluster“ und API-Version2022-07-01. Die Verwendung einer älteren Version mit einer ARM-Vorlage oder Bicep-Ressourcendefinition wird nicht unterstützt.

Hinweis

Die bedingte Weiterleitung unterstützt keine Unterdomänen.

Hinweis

Wenn Sie Bring Your Own Route Table with kubenet (Verwenden einer eigenen Routingtabelle mit kubenet) und Bring Your Own DNS with Private Cluster (Verwenden eines eigenen DNS-Servers mit Private Cluster) verwenden, tritt bei der Clustererstellung ein Fehler auf. Nach dem Fehler bei der Clustererstellung müssen Sie dem Subnetz die RouteTable in der Knotenressourcengruppe zuordnen, damit die Erstellung erfolgreich ist.

Verwenden einer privaten Endpunktverbindung

Ein privater Endpunkt kann so eingerichtet werden, dass ein VNet nicht überwacht werden muss, um mit dem privaten Cluster zu kommunizieren. Um einen privaten Endpunkt zu verwenden, erstellen Sie einen neuen privaten Endpunkt in Ihrem virtuellen Netzwerk, und erstellen Sie dann eine Verbindung zwischen Ihrem virtuellen Netzwerk und einer neuen privaten DNS-Zone.

Wichtig

Wenn das virtuelle Netzwerk mit benutzerdefinierten DNS-Servern konfiguriert ist, muss das private DNS für die Umgebung entsprechend eingerichtet werden. Weitere Einzelheiten finden Sie in der Dokumentation zur Namensauflösung für virtuelle Netze.

Privaten Endpunktressource erstellen

Erstellen Sie eine private Endpunktressource in Ihrem VNet:

- Navigieren Sie in Ihrem Browser zum Azure-Portal.

- Wählen Sie im Menü des Azure-Portals die Option Ressource erstellen aus.

- Suchen Sie nach Privater Endpunkt und wählen Sie Erstellen > Privater Endpunkt.

- Klicken Sie auf Erstellen.

- Richten Sie auf der Registerkarte Grundlagen die folgenden Optionen ein:

- Projektdetails:

- Wählen Sie ein Azure-Abonnement aus.

- Wählen Sie die Azure Ressourcengruppe, in der sich Ihr virtuelles Netzwerk befindet.

- Instanzdetails:

- Geben Sie einen Namen für den privaten Endpunkt ein, z. B. MeinPrivaterEndpunkt.

- Wählen Sie eine Region für den privaten Endpunkt.

- Projektdetails:

Wichtig

Vergewissern Sie sich, dass die gewählte Region mit dem virtuellen Netzwerk übereinstimmt, von dem aus Sie eine Verbindung herstellen möchten, sonst wird Ihr virtuelles Netzwerk auf der Registerkarte Konfiguration nicht angezeigt.

- Wählen Sie Weiter: Ressource aus, und richten Sie die folgenden Optionen ein:

- Verbindungsmethode: Wählen Sie die Option Verbindung mit einer Azure-Ressource in meinem Verzeichnis herstellen aus.

- Abonnement: Wählen Sie das Abonnement aus, in dem sich Ihr privater Cluster befindet.

- Ressourcentyp: Wählen Sie Microsoft.ContainerService/managedClusters aus.

- Ressource: Wählen Sie Ihren privaten Cluster aus.

- Untergeordnete Zielressource: Wählen Sie Verwaltung aus.

- Wählen Sie Weiter: Virtuelles Netzwerk aus, und richten Sie die folgenden Optionen ein:

- Netzwerk:

- Virtuelles Netzwerk: Wählen Sie Ihr virtuelles Netzwerk aus.

- Subnetz: Wählen Sie ihr Subnetz aus.

- Netzwerk:

- Wählen Sie Weiter: DNS>Weiter: Tags aus, und richten Sie (optional) Schlüsselwerte nach Bedarf ein.

- Wählen Sie Weiter: Überprüfen + erstellen>Erstellen aus.

Nachdem die Ressource erstellt wurde, notieren Sie die private IP-Adresse des privaten Endpunkts für die zukünftige Verwendung.

Erstellen einer privaten DNS-Zone

Nachdem der private Endpunkt erstellt wurde, erstellen Sie eine neue Privates DNS-Zone mit demselben Namen wie die Privates DNS-Zone, die vom privaten Cluster erstellt wurde:

- Wechseln Sie im Azure-Portal zur Knotenressourcengruppe.

- Wählen Sie die Privates DNS-Zone und den Eintrag:

- Der Name der privaten DNS-Zone, der dem Muster „

*.privatelink.<region>.azmk8s.io“ folgt. - Der Name des

A-Eintrags (ohne den privaten DNS-Namen). - Die Gültigkeitsdauer (Time To Live, TTL).

- Der Name der privaten DNS-Zone, der dem Muster „

- Wählen Sie im Azure-Portal die Option Ressource erstellen.

- Suchen Sie nach Private DNS-Zone und wählen Sie Erstellen > Private DNS-Zone aus.

- Richten Sie auf der Registerkarte Grundlagen die folgenden Optionen ein:

- Projektdetails:

- Wählen Sie Ihr Abonnement aus.

- Wählen Sie die Ressourcengruppe aus, in der Sie den privaten Endpunkt erstellt haben.

- Instanzdetails:

- Geben Sie den Namen der DNS-Zone ein, die Sie in den vorherigen Schritten abgerufen haben.

- Region ist standardmäßig auf den Speicherort Ihrer Ressourcengruppe festgelegt.

- Projektdetails:

- Wählen Sie Bewerten + erstellen>Erstellen aus.

Erstellen eines A-Eintrags

Nachdem die private DNS-Zone erstellt wurde, erstellen Sie einen A-Datensatz, der den privaten Endpunkt dem privaten Cluster ordnet:

- Wechseln Sie zu der in den vorherigen Schritten erstellten privaten DNS-Zone.

- Wählen Sie auf der Seite Übersicht die Option Datensatz.

- Legen Sie auf der Registerkarte Datensatz hinzufügen die folgenden Optionen fest:

- Name: Geben Sie den Namen ein, der aus dem

A-Eintrag in der DNS-Zone des privaten Clusters abgerufen wird. - Typ: Wählen Sie A – Adressdatensatz aus.

- TTL: Geben Sie die Nummer aus dem

A-Datensatz in der DNS-Zone des privaten Clusters ein. - TTL-Einheit: Ändern Sie den Dropdown-Wert so, dass er dem im

A-Eintrag aus der DNS-Zone des privaten Clusters entspricht. - IP-Adresse: Geben Sie die IP-Adresse des privaten Endpunkts ein, den Sie erstellt haben.

- Name: Geben Sie den Namen ein, der aus dem

Wichtig

Verwenden Sie beim Erstellen des A-Eintrags nur den Namen und nicht den vollständig qualifizierten Domänennamen (FQDN).

Verknüpfen der privaten DNS-Zone mit dem virtuellen Netzwerk

Sobald der A-Eintrag erstellt ist, verknüpfen Sie die private DNS-Zone mit dem virtuellen Netzwerk, das auf den privaten Cluster zugreifen wird:

- Wechseln Sie zu der in den vorherigen Schritten erstellten privaten DNS-Zone.

- Wählen Sie im linken Bereich die Option Virtuelle Netzwerkverknüpfungen aus.

- Wählen Sie Hinzufügen aus, und richten Sie die folgenden Optionen ein:

- Linkname: Geben Sie einen Namen für Ihren virtuellen Netzwerklink ein.

- Abonnement: Wählen Sie das Abonnement aus, in dem sich Ihr privater Cluster befindet.

- Virtuelles Netzwerk: Wählen Sie das virtuelle Netzwerk Ihres privaten Clusters aus.

- Wählen Sie OK aus, um den Link zu erstellen.

Es kann einige Minuten dauern, bis der Vorgang abgeschlossen ist. Nachdem der virtuelle Netzwerklink erstellt wurde, können Sie über die Registerkarte Virtuelle Netzwerke, die Sie in Schritt 2 verwendet haben, auf ihn zugreifen.

Warnung

Wenn der private Cluster angehalten und neu gestartet wird, wird der ursprüngliche private Link-Dienst des privaten Clusters entfernt und neu erstellt, wodurch die Verbindung zwischen Ihrem privaten Endpunkt und dem privaten Cluster unterbrochen wird. Um dieses Problem zu beheben, löschen Sie alle vom Benutzer erstellten privaten Endpunkte, die mit dem privaten Cluster verknüpft sind, und erstellen Sie sie neu. Wenn die neu erstellten privaten Endpunkte über neue IP-Adressen verfügen, müssen Sie auch die DNS-Einträge aktualisieren.

Nächste Schritte

Entsprechende bewährte Methoden finden Sie unter Best Practices für Netzwerkkonnektivität und Sicherheit in AKS.