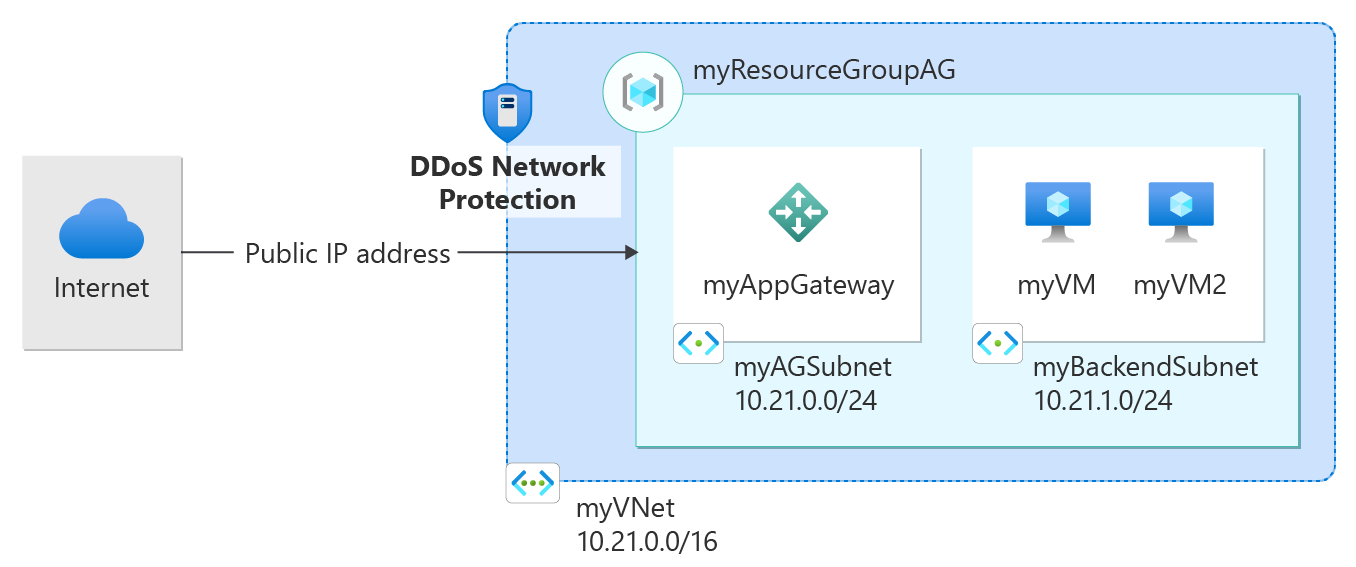

Tutorial: Schützen Sie Ihr Anwendungsgateway mit Azure DDoS Netzwerkschutz

Dieser Artikel hilft Ihnen beim Erstellen eines Azure Application Gateway mit einem DDoS-geschützten virtuellen Netzwerk. Azure DDoS Netzwerkschutz ermöglicht erweiterte DDoS-Minderungsfunktionen wie adaptive Optimierung, Angriffswarnungen und Überwachung zum Schutz Ihrer Anwendungsgateways vor groß angelegten DDoS-Angriffen.

Wichtig

Azure DDoS Protection verursacht Kosten, wenn Sie die Netzwerkschutz-SKU verwenden. Gebühren für Überschreitungen fallen nur an, wenn mehr als 100 öffentliche IP-Adressen im Mandanten geschützt werden. Stellen Sie sicher, dass Sie die Ressourcen in diesem Tutorial löschen, wenn Sie die Ressourcen in Zukunft nicht verwenden. Informationen zu Preisen finden Sie unter Azure DDoS Protection – Preise. Weitere Informationen zu Azure DDoS Protection finden Sie unter Was ist Azure DDoS Protection?.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen eines DDoS-Schutzplans

- Erstellen eines Anwendungsgateways

- Zuordnen eines DDoS-Schutzplans zum virtuellen Netzwerk

- Hinzufügen von VMs zum Back-End des Anwendungsgateways

- Testen des Anwendungsgateways

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement ist erforderlich. Wenn Sie noch kein Konto haben, können Sie kostenlos ein Konto erstellen.

Erstellen eines DDoS-Schutzplans

Melden Sie sich beim Azure-Portal an.

Geben Sie oben im Portal in das Suchfeld DDoS-Schutz ein. Wählen Sie in den Suchergebnissen DDoS-Schutzpläne und dann + Erstellen aus.

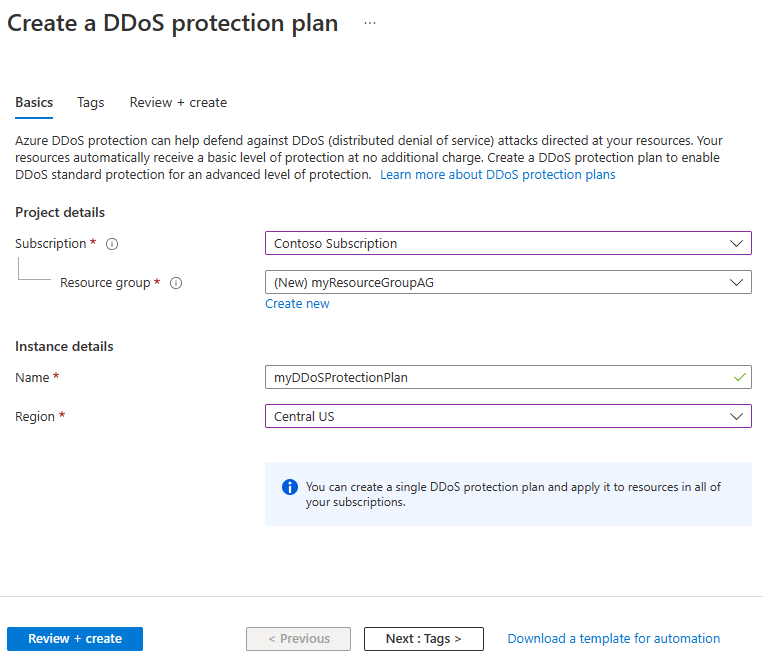

Geben Sie auf der Seite DDoS-Schutzplan erstellen die folgenden Informationen auf der Registerkarte Grundlagen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Resource group Wählen Sie Neu erstellen.

Geben Sie myResourceGroupAG ein.

Wählen Sie OK aus.Instanzendetails Name Geben Sie myDDoSProtectionPlan ein. Region Wählen Sie USA, Mitte aus. Wählen Sie Überprüfen und erstellen und dann Erstellen aus, um den DDoS-Schutzplan bereitzustellen.

Erstellen eines Anwendungsgateways

Das Anwendungsgateway wird über die Registerkarten der Seite Anwendungsgateway erstellen erstellt.

- Wählen Sie im Menü des Azure-Portals oder auf der Startseite die Option Ressource erstellen aus.

- Wählen Sie unter Kategorien die Option Netzwerk und dann in der Liste Beliebte Azure-Dienste den Eintrag Application Gateway aus.

Registerkarte „Grundlagen“

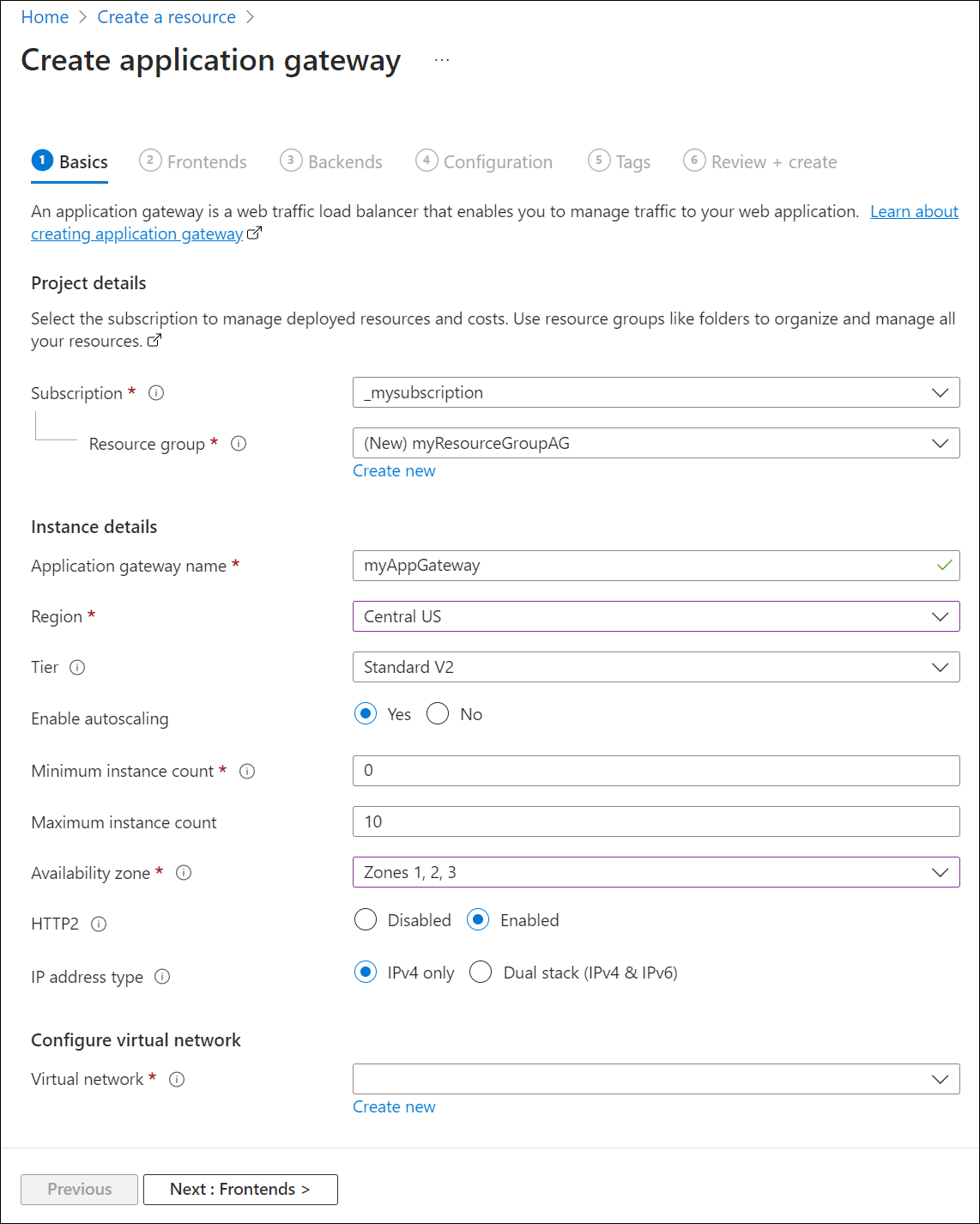

Geben Sie auf der Registerkarte Grundlagen die folgenden Werte für die Einstellungen des Anwendungsgateways ein:

Ressourcengruppe: Wählen Sie myResourceGroupAG als Ressourcengruppe aus. Falls diese Gruppe nicht vorhanden ist, wählen Sie Neue erstellen aus, um sie zu erstellen.

Name des Anwendungsgateways: Geben Sie myAppGateway als Namen des Anwendungsgateways ein.

Für die Kommunikation in Azure zwischen den von Ihnen erstellten Ressourcen ist ein virtuelles Netzwerk erforderlich. Sie können ein neues virtuelles Netzwerk erstellen oder ein bereits vorhandenes virtuelles Netzwerk auswählen. In diesem Beispiel erstellen Sie gleichzeitig mit dem Anwendungsgateway ein virtuelles Netzwerk. Application Gateway-Instanzen werden in separaten Subnetzen erstellt. In diesem Beispiel erstellen Sie zwei Subnetze: eins für das Anwendungsgateway und eins für die Back-End-Server.

Hinweis

Richtlinien für VNET-Dienstendpunkte werden derzeit in einem Application Gateway-Subnetz nicht unterstützt.

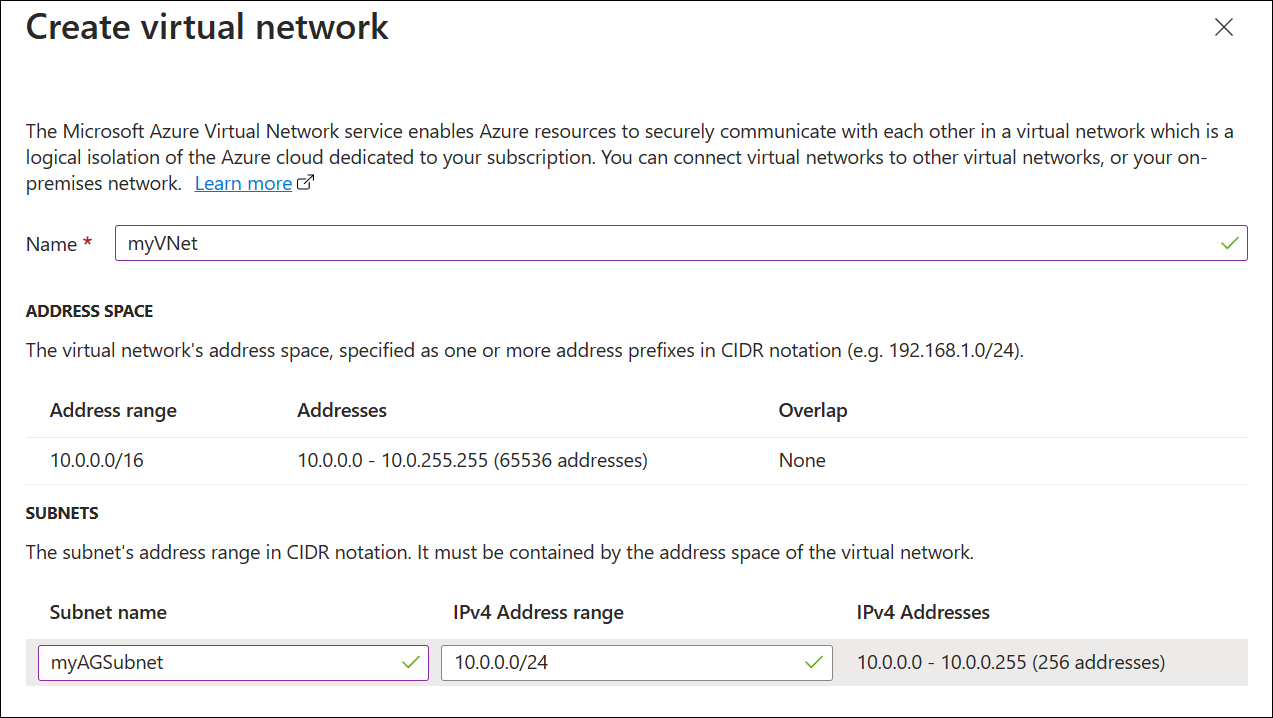

Erstellen Sie unter Virtuelles Netzwerk konfigurieren ein neues virtuelles Netzwerk, indem Sie Neu erstellen auswählen. Geben Sie im Fenster Virtuelles Netzwerk erstellen, das geöffnet wird, die folgenden Werte ein,um das virtuelle Netzwerk und zwei Subnetze zu erstellen:

Name: Geben Sie myVNet als Namen des virtuellen Netzwerks ein.

Subnetzname (Application Gateway-Subnetz): Im Raster Subnetze wird ein Subnetz namens default (Standard) angezeigt. Ändern Sie den Namen dieses Subnetzes in myAGSubnet.

Das Subnetz für das Anwendungsgateway kann nur Anwendungsgateways enthalten. Andere Ressourcen sind nicht zulässig.Subnetzname (Subnetz für Back-End-Server): Geben Sie in der zweiten Zeile des Rasters Subnetze in der Spalte Subnetzname den Namen myBackendSubnet ein.

Adressbereich (Subnetz für Back-End-Server): Geben Sie in der zweiten Zeile des Rasters Subnetze einen Adressbereich ein, der sich nicht mit dem Adressbereich des Subnetzes myAGSubnet überschneidet. Wenn der Adressbereich von myAGSubnet beispielsweise 10.0.0.0/24 lautet, geben Sie 10.0.1.0/24 als Adressbereich für myBackendSubnet ein.

Wählen Sie OK aus, um das Fenster Virtuelles Netzwerk erstellen zu schließen und die Einstellungen für das virtuelle Netzwerk zu speichern.

Übernehmen Sie auf der Registerkarte Grundlagen die Standardwerte für die übrigen Einstellungen, und wählen Sie dann Weiter: Front-Ends aus.

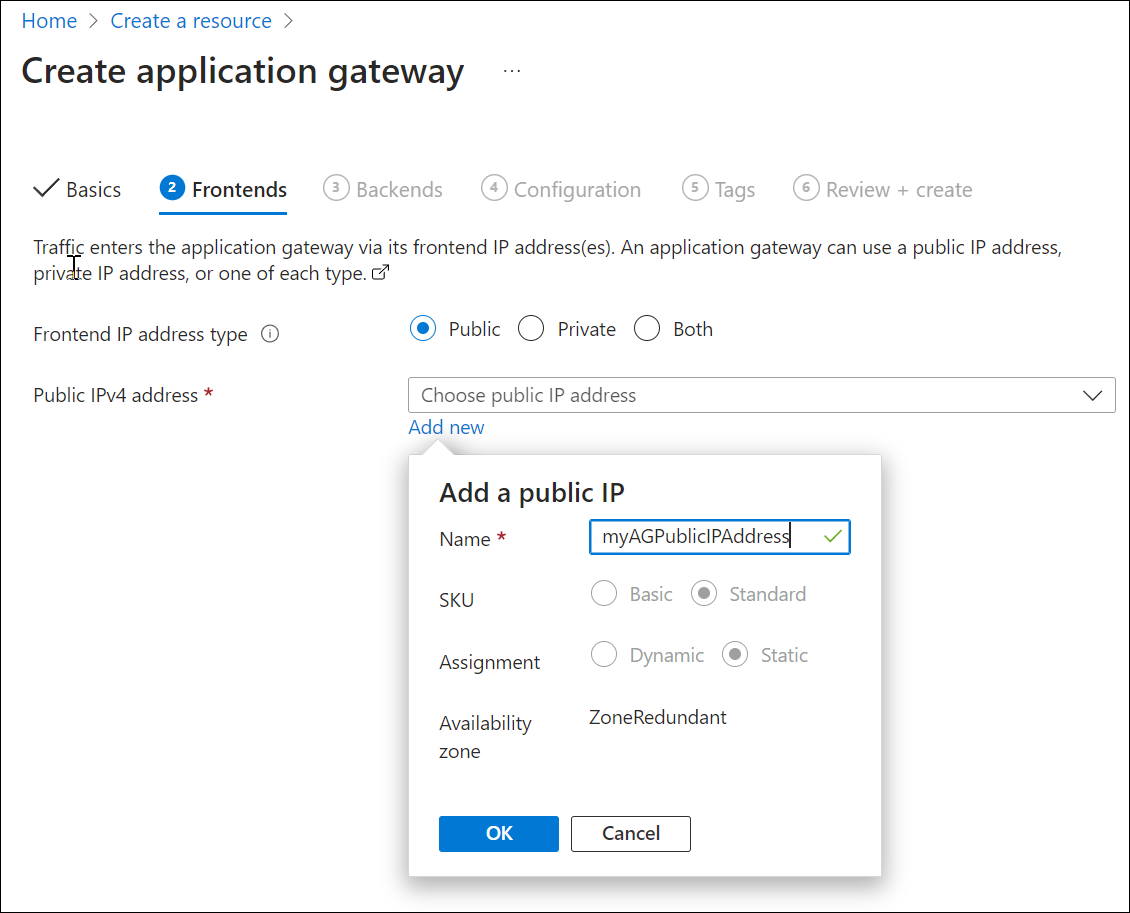

Registerkarte Front-Ends

Vergewissern Sie sich auf der Registerkarte Front-Ends, dass der Typ der Front-End-IP-Adresse auf Öffentlich festgelegt ist.

Je nach Anwendungsfall können Sie konfigurieren, dass die Front-End-IP-Adresse öffentlich oder privat ist. In diesem Beispiel verwenden Sie eine öffentliche Front-End-IP-Adresse.Hinweis

Für die Application Gateway v2-SKU muss eine öffentliche Front-End-IP-Konfiguration vorhanden sein. Sie können weiterhin eine Kombination aus öffentlicher und privater Front-End-IP-Konfiguration verwenden. Für die Version 2 der SKU kann derzeit jedoch keine rein private Front-End-IP-Konfiguration (nur ILB-Modus) verwendet werden.

Wählen Sie Neu hinzufügen für Öffentliche IP-Adresse aus, und geben Sie myAGPublicIPAddress als Namen der öffentlichen IP-Adresse ein. Wählen Sie dann OK aus.

Klicken Sie auf Weiter: Back-Ends.

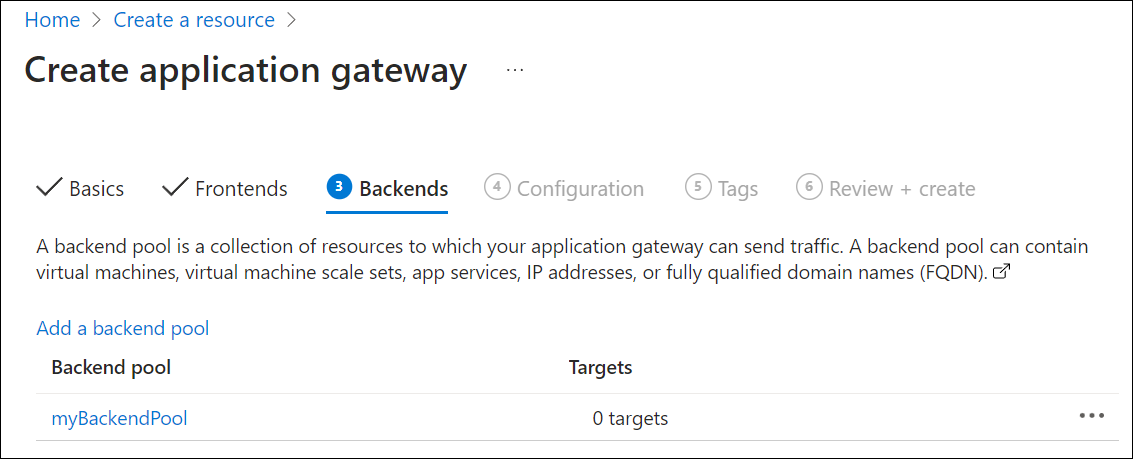

Registerkarte Back-Ends

Der Back-End-Pool wird zum Weiterleiten von Anforderungen an die Back-End-Server verwendet, die die Anforderung verarbeiten. Back-End-Pools können Netzwerkadapter, VM-Skalierungsgruppen, öffentliche IP-Adressen, interne IP-Adressen, vollqualifizierte Domänennamen (Fully Qualified Domain Names, FQDNs) und Back-Ends mit mehreren Mandanten (beispielsweise Azure App Service) umfassen. In diesem Beispiel erstellen Sie mit Ihrem Anwendungsgateway einen leeren Back-End-Pool und fügen dann Back-End-Ziele zum Back-End-Pool hinzu.

Wählen Sie auf der Registerkarte Back-Ends die Option Back-End-Pool hinzufügen aus.

Geben Sie im Fenster Back-End-Pool hinzufügen, das geöffnet wird, die folgenden Werte ein, um einen leeren Back-End-Pool zu erstellen:

- Name: Geben Sie myBackendPool als Name des Back-End-Pools ein.

- Back-End-Pool ohne Ziele hinzufügen: Wählen Sie Ja aus, um einen Back-End-Pool ohne Ziele zu erstellen. Back-End-Ziele werden Sie nach dem Erstellen des Anwendungsgateways hinzufügen.

Wählen Sie im Fenster Back-End-Pool hinzufügen die Option Hinzufügen aus, um die Konfiguration des Back-End-Pools zu speichern und zur Registerkarte Back-Ends zurückzukehren.

Wählen Sie auf der Registerkarte Back-Ends die Option Weiter: Konfiguration aus.

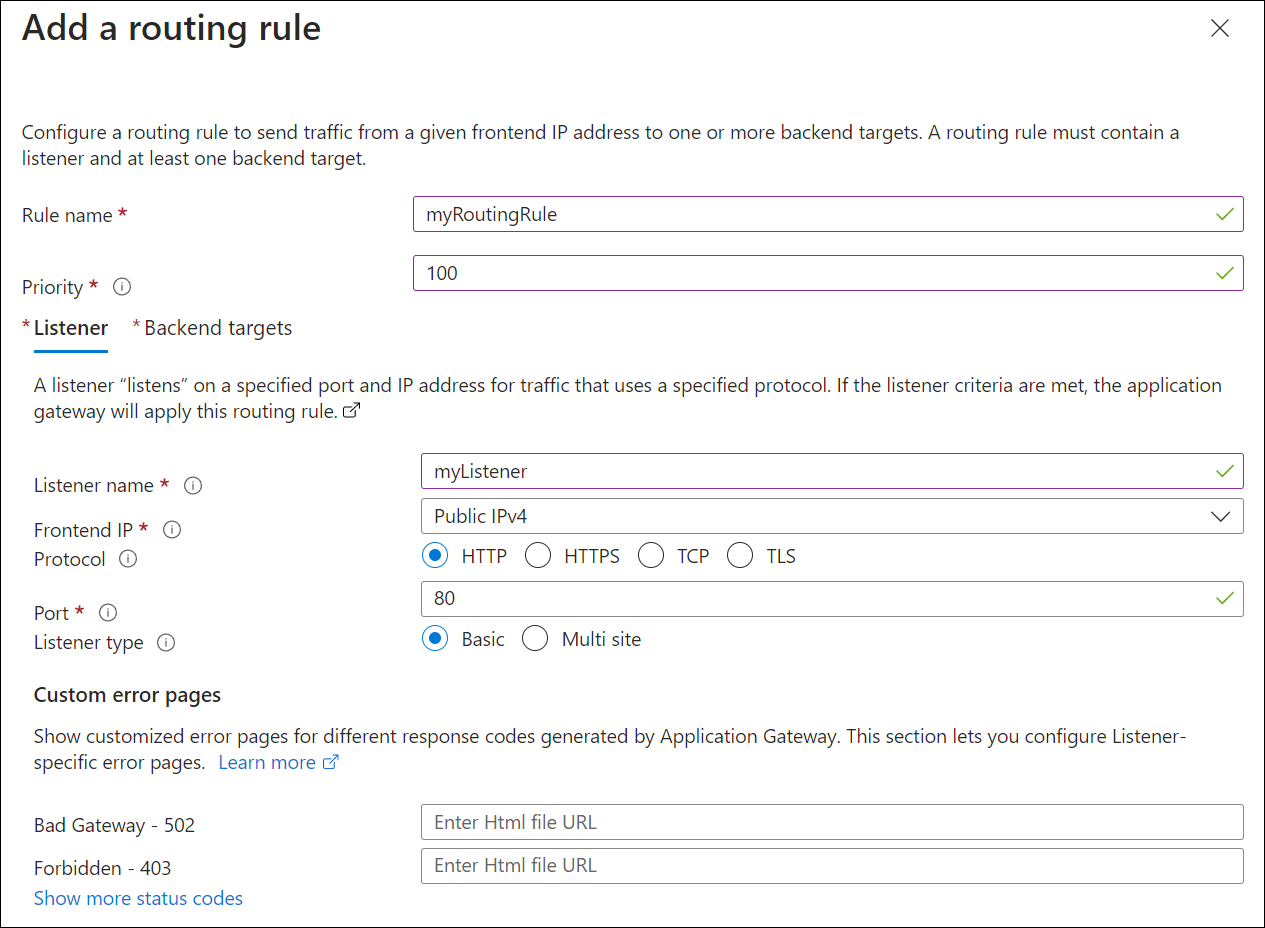

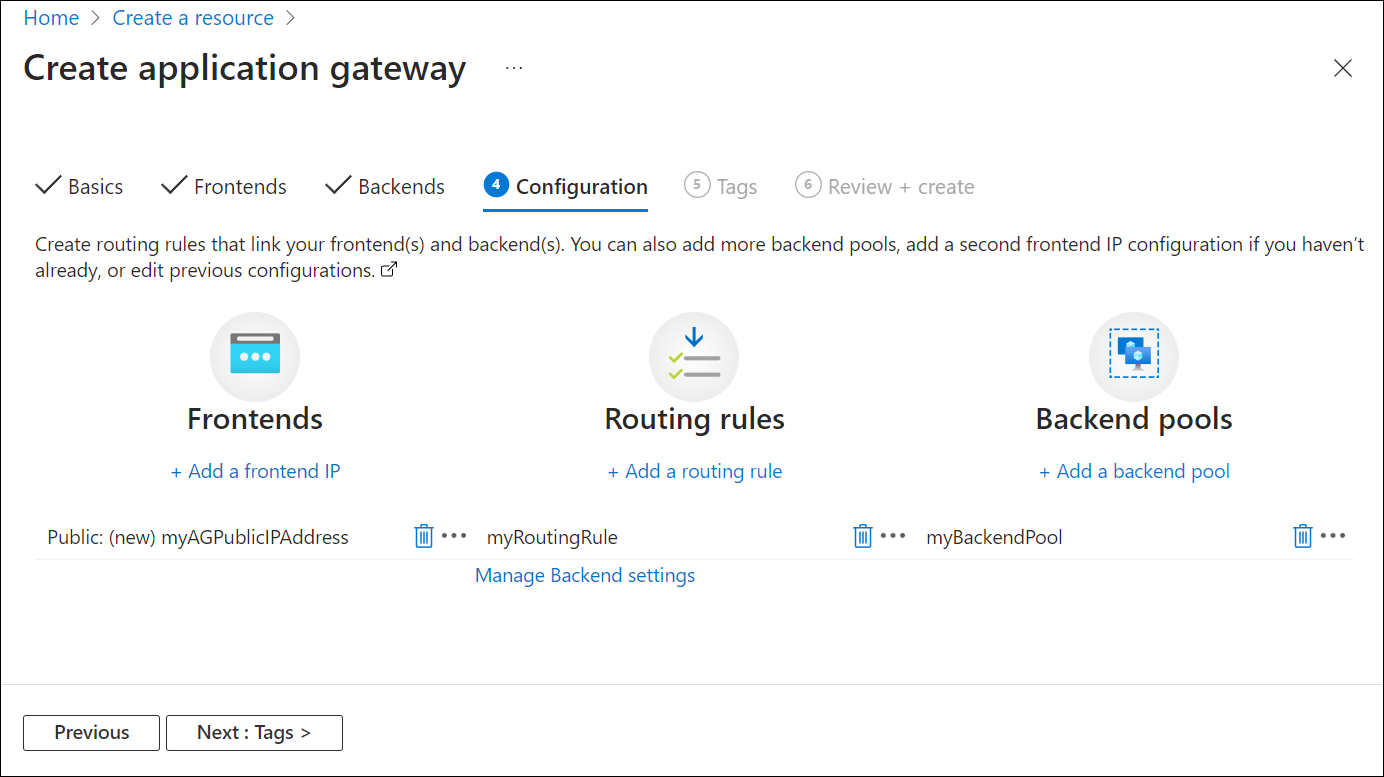

Registerkarte Konfiguration

Auf der Registerkarte Konfiguration verbinden Sie das Front-End und den von Ihnen erstellten Back-End-Pool mithilfe einer Routingregel.

Wählen Sie in der Spalte Routingregeln die Option Routingregel hinzufügen aus.

Geben Sie im daraufhin geöffneten Fenster Routingregel hinzufügen die folgenden Werte für „Regelname“ und „Priorität“ ein:

- Regelname: Geben Sie als Namen der Regel myRoutingRule ein.

- Priorität: Der Prioritätswert sollte zwischen 1 und 20.000 liegen. (1 steht für die höchste und 20.000 für die niedrigste Priorität.) Geben Sie für diese Schnellstartanleitung 100 für die Priorität ein.

Eine Routingregel erfordert einen Listener. Geben Sie im Fenster Routingregel hinzufügen auf der Registerkarte Listener die folgenden Werte für den Listener ein:

Name des Listeners: Geben Sie myListener als Name für den Listener ein.

Front-End-IP: Wählen Sie Öffentlich aus, um die für das Front-End erstellte öffentliche IP-Adresse auszuwählen.

Übernehmen Sie auf der Registerkarte Listener die Standardwerte für die übrigen Einstellungen. Wählen Sie dann die Registerkarte Back-End-Ziele aus, um den Rest der Routingregel zu konfigurieren.

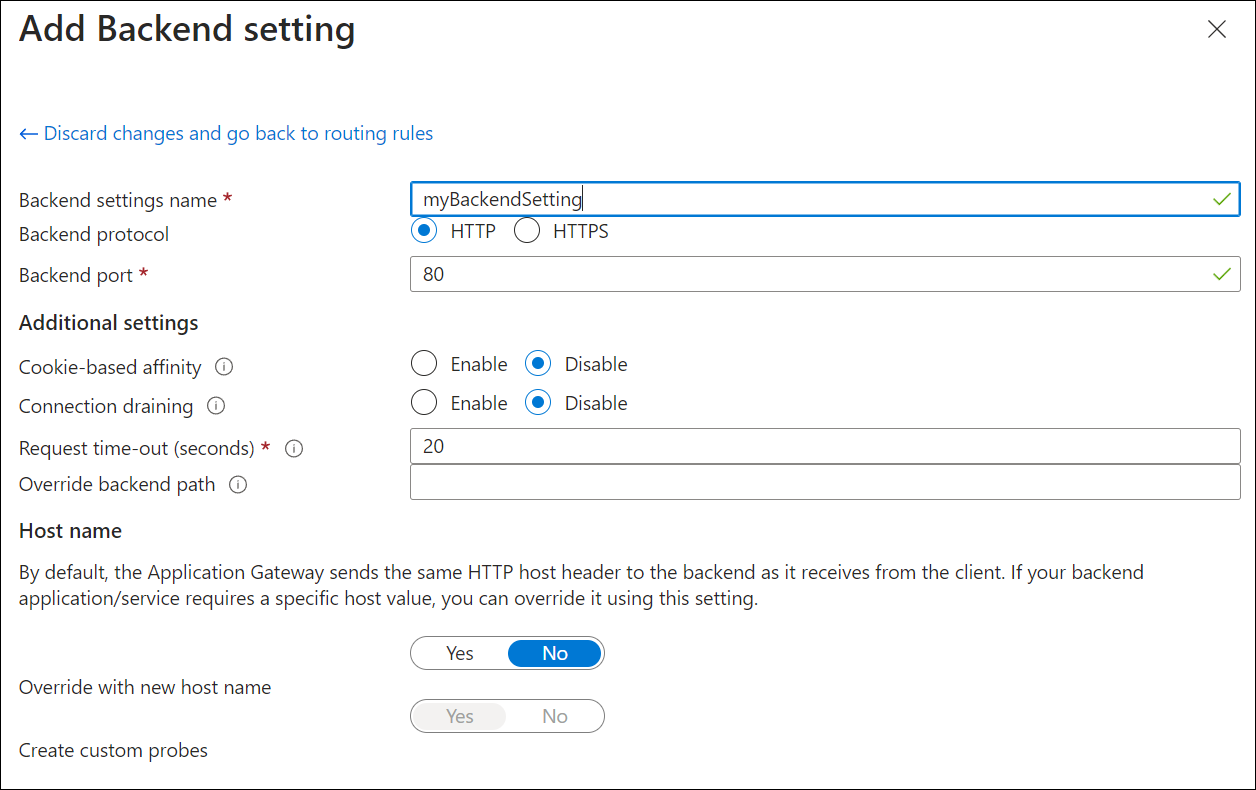

Wählen Sie auf der Registerkarte Back-End-Ziele den Pool myBackendPool als Back-End-Ziel aus.

Wählen Sie unter Back-End-Einstellung die Option Neu hinzufügen aus, um eine neue Back-End-Einstellung hinzuzufügen. Die Back-End-Einstellung bestimmt das Verhalten der Routingregel. Geben Sie im daraufhin geöffneten Fenster Back-End-Einstellung hinzufügen unter Name der Back-End-Einstellungen den Namen myBackendSetting und unter Back-End-Port den Port 80 ein. Übernehmen Sie im Fenster Back-end-Einstellung hinzufügen die Standardwerte für die übrigen Einstellungen, und wählen Sie dann Hinzufügen aus, um zum Fenster Routingregel hinzufügen zurückzukehren.

Wählen Sie im Fenster Routingregel hinzufügen die Option Hinzufügen aus, um die Routingregel zu speichern und zur Registerkarte Konfiguration zurückzukehren.

Klicken Sie auf Weiter: Tags und dann auf Weiter: Überprüfen + erstellen.

Registerkarte „Überprüfen und erstellen“

Überprüfen Sie die Einstellungen auf der Registerkarte Überprüfen und erstellen, und wählen Sie dann Erstellen aus, um das virtuelle Netzwerk, die öffentliche IP-Adresse und das Anwendungsgateway zu erstellen. Die Erstellung des Anwendungsgateways in Azure kann einige Minuten in Anspruch nehmen. Warten Sie, bis die Bereitstellung erfolgreich abgeschlossen ist, bevor Sie mit dem nächsten Abschnitt fortfahren.

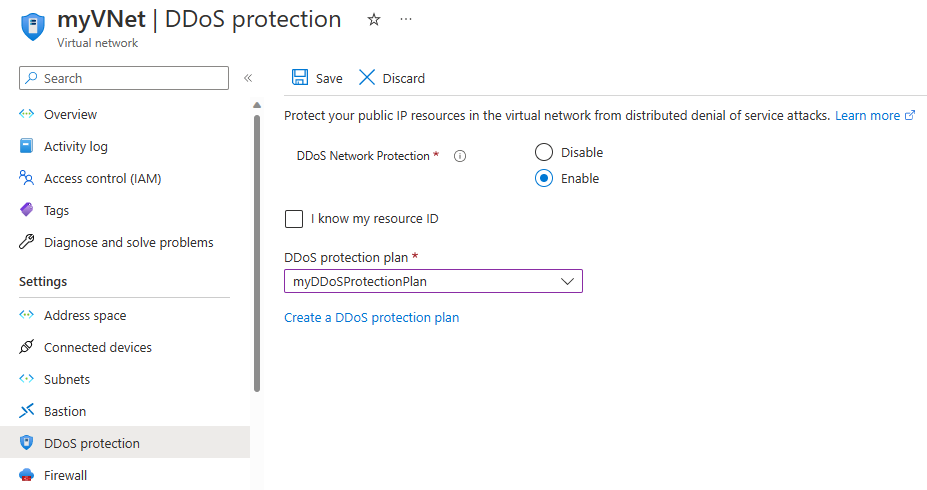

Aktivieren von DDoS Protection

Azure DDoS Netzwerkschutz wird in dem virtuellen Netzwerk aktiviert, in dem sich die zu schützende Ressource befindet.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelles Netzwerk ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie myVNet aus.

Wählen Sie unter Einstellungen die Option DDoS-Schutz aus.

Wählen Sie Aktivieren aus.

Wählen Sie im Pulldownfeld des DDoS-Schutzplans myDDoSProtectionPlan aus.

Wählen Sie Speichern.

Hinzufügen von Back-End-Zielen

In diesem Beispiel verwenden Sie virtuelle Computer als Ziel-Back-End. Sie können entweder vorhandene virtuelle Computer verwenden oder neue erstellen. Sie erstellen zwei virtuelle Computer als Back-End-Server für das Anwendungsgateway.

Gehen Sie dazu wie folgt vor:

- Erstellen von zwei neuen virtuellen Computern (myVM und myVM2) für die Verwendung als Back-End-Server

- Installieren von IIS auf den virtuellen Computern, um zu überprüfen, ob die Application Gateway-Instanz erfolgreich erstellt wurde

- Hinzufügen der Back-End-Server zum Back-End-Pool

Erstellen eines virtuellen Computers

Wählen Sie im Menü des Azure-Portals oder auf der Startseite die Option Ressource erstellen aus. Das Fenster Neu wird angezeigt.

Wählen Sie dann in der Liste Beliebt die Option Windows Server 2016 Datacenter aus. Die Seite Virtuellen Computer erstellen wird angezeigt.

Application Gateway kann Datenverkehr an jeden beliebigen virtuellen Computer weiterleiten, der im Back-End-Pool verwendet wird. In diesem Beispiel verwenden Sie einen virtuellen Windows Server 2016 Datacenter-Computer.Geben Sie auf der Registerkarte Grundlagen die folgenden Werte für die VM-Einstellungen ein:

- Ressourcengruppe: Wählen Sie myResourceGroupAG als Namen der Ressourcengruppe aus.

- Name des virtuellen Computers: Geben Sie myVM als Namen der VM ein.

- Region: Wählen Sie die Region aus, in der Sie auch das Anwendungsgateway erstellt haben.

- Benutzername: Geben Sie einen Benutzernamen für den Administrator ein.

- Kennwort: Geben Sie ein Kennwort ein.

- Öffentliche Eingangsports: Keine.

Übernehmen Sie für die anderen Einstellungen die Standardwerte, und klicken Sie auf Weiter: Datenträger.

Übernehmen Sie auf der Registerkarte Datenträger die Standardwerte, und klicken Sie auf Weiter: Netzwerk.

Vergewissern Sie sich auf der Registerkarte Netzwerk, dass myVNet für Virtuelles Netzwerk ausgewählt und Subnetz auf myBackendSubnet festgelegt ist. Übernehmen Sie für die anderen Einstellungen die Standardwerte, und klicken Sie auf Weiter: Verwaltung aus.

Application Gateway kann mit Instanzen außerhalb des eigenen virtuellen Netzwerks kommunizieren, es muss jedoch sichergestellt werden, dass eine IP-Verbindung besteht.Legen Sie auf der Registerkarte Verwaltung die Option Startdiagnose auf Deaktivieren fest. Übernehmen Sie für die anderen Einstellungen die Standardwerte, und klicken Sie auf Bewerten + erstellen.

Überprüfen Sie auf der Registerkarte Bewerten + erstellen die Einstellungen, beheben Sie alle Validierungsfehler, und wählen Sie dann Erstellen aus.

Warten Sie, bis die Erstellung des virtuellen Computers abgeschlossen ist, bevor Sie fortfahren.

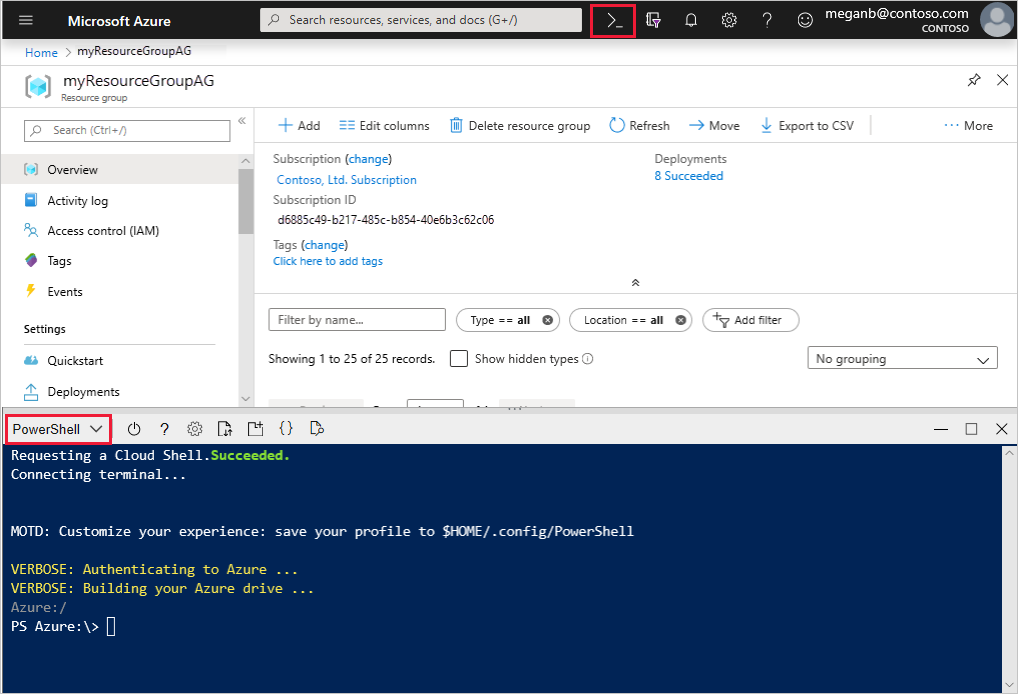

Installieren von IIS für Testzwecke

In diesem Beispiel installieren Sie IIS auf den virtuellen Computern, um zu überprüfen, ob Azure das Anwendungsgateway erfolgreich erstellt hat.

Öffnen Sie Azure PowerShell.

Wählen Sie auf der oberen Navigationsleiste des Azure-Portals Cloud Shell und anschließend in der Dropdownliste PowerShell aus.

Führen Sie den folgenden Befehl aus, um IIS auf dem virtuellen Computer zu installieren. Ändern Sie bei Bedarf den Parameter Location:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUSErstellen Sie eine zweite VM, und installieren Sie IIS mithilfe der zuvor ausgeführten Schritte. Verwenden Sie myVM2 für den VM-Namen und für die Einstellung VMName des Cmdlets Set-AzVMExtension.

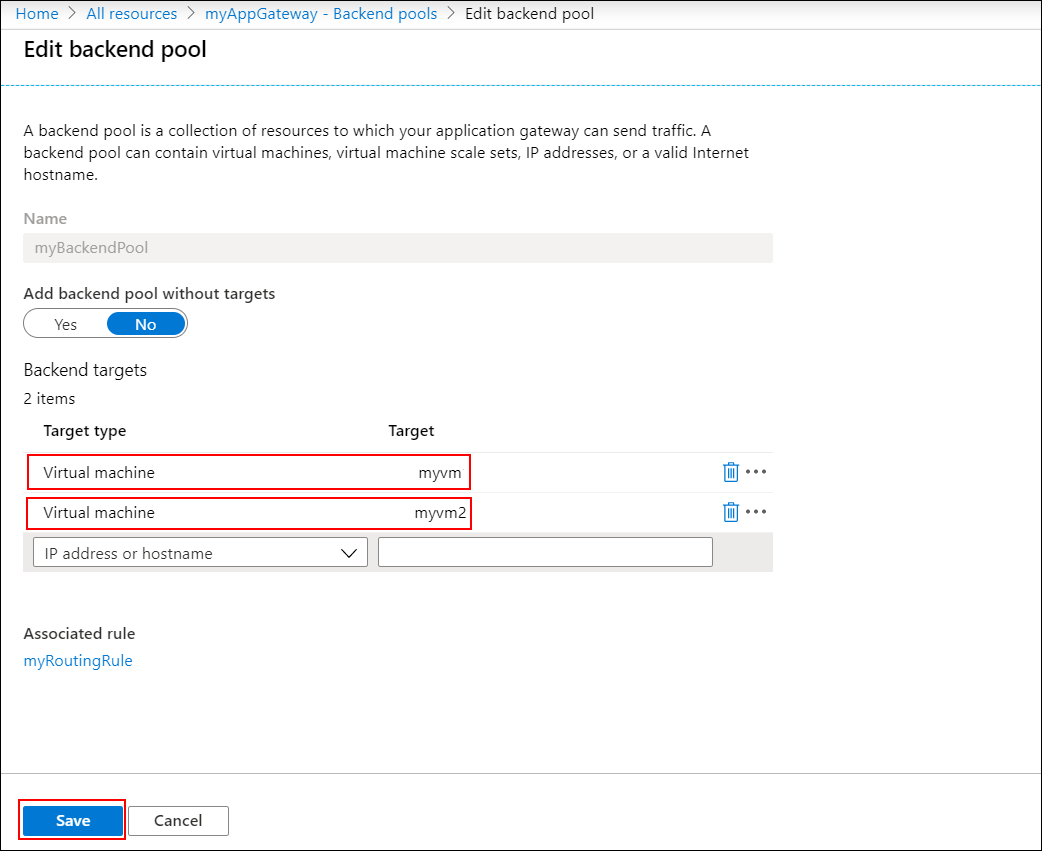

Hinzufügen von Back-End-Servern zu Back-End-Pools

Wählen Sie im Menü des Azure-Portals die Option Alle Ressourcen aus, oder suchen Sie nach Alle Ressourcen, und wählen Sie die entsprechende Option aus. Wählen Sie anschließend myAppGateway aus.

Klicken Sie im Menü auf der linken Seite auf Back-End-Pools.

Wählen Sie myBackendPool aus.

Wählen Sie unter Back-End-Ziele > Zieltyp in der Dropdownliste die Option Virtueller Computer aus.

Wählen Sie unter Ziel die virtuellen Computer myVM und myVM2 und in den Dropdownlisten die zugehörigen Netzwerkschnittstellen aus.

Klicken Sie auf Speichern.

Warten Sie, bis die Bereitstellung abgeschlossen ist, bevor Sie mit dem nächsten Schritt fortfahren.

Testen des Anwendungsgateways

IIS ist für die Erstellung des Anwendungsgateways zwar nicht erforderlich, wird in dieser Schnellstartanleitung aber installiert, um die erfolgreiche Erstellung des Anwendungsgateways durch Azure zu überprüfen.

Testen des Anwendungsgateways mit IIS:

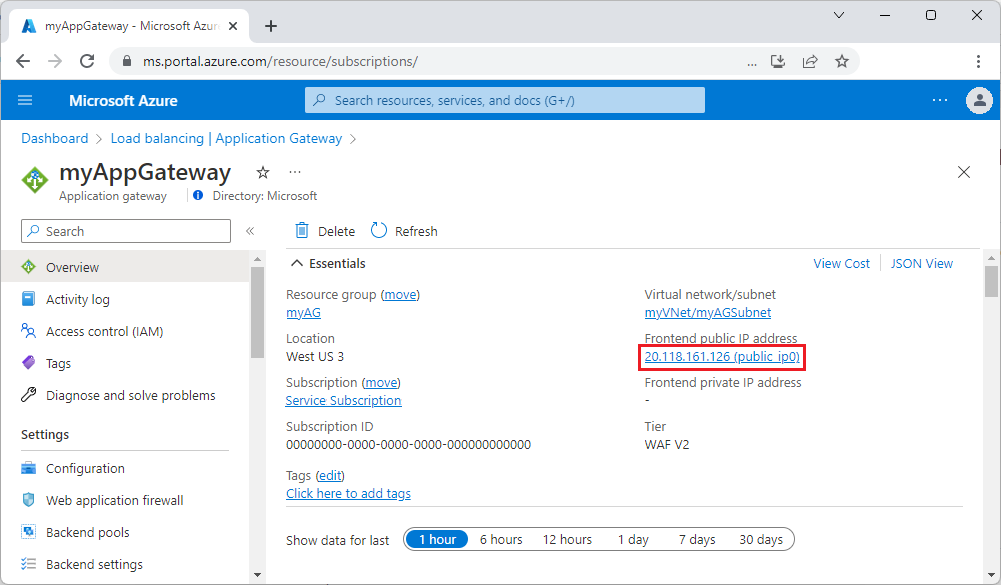

Suchen Sie auf der Seite Übersicht des Anwendungsgateways nach der öffentlichen IP-Adresse für das Anwendungsgateway.

Alternativ können Sie Alle Ressourcen auswählen, myAGPublicIPAddress in das Suchfeld eingeben und den Eintrag dann in den Suchergebnissen auswählen. Azure zeigt die öffentliche IP-Adresse auf der Seite Übersicht an.

Alternativ können Sie Alle Ressourcen auswählen, myAGPublicIPAddress in das Suchfeld eingeben und den Eintrag dann in den Suchergebnissen auswählen. Azure zeigt die öffentliche IP-Adresse auf der Seite Übersicht an.Kopieren Sie die öffentliche IP-Adresse, und fügen Sie sie in die Adressleiste Ihres Browsers ein, um zu dieser IP-Adresse zu navigieren.

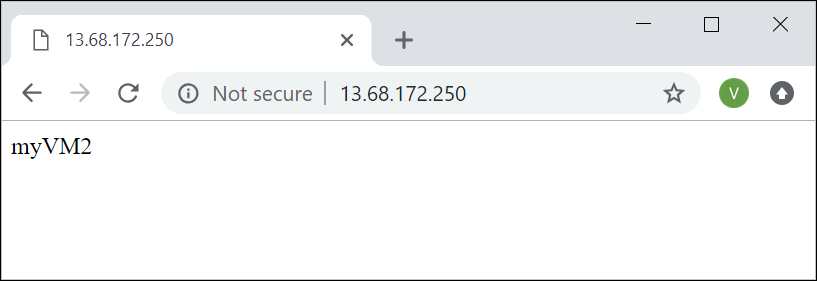

Überprüfen Sie die Antwort. Eine gültige Antwort bestätigt, dass das Anwendungsgateway erfolgreich erstellt wurde und eine Verbindung mit dem Back-End herstellen kann.

Aktualisieren Sie den Browser mehrmals. Daraufhin sollten Verbindungen mit „myVM“ und „myVM2“ angezeigt werden.

Bereinigen von Ressourcen

Wenn Sie die mit dem Anwendungsgateway erstellten Ressourcen nicht mehr benötigen, löschen Sie die Ressourcengruppe. Wenn Sie die Ressourcengruppe löschen, werden auch das Anwendungsgateway und alle zugehörigen Ressourcen entfernt.

So löschen Sie die Ressourcengruppe:

- Wählen Sie im Menü des Azure-Portals die Option Ressourcengruppen aus, oder suchen Sie nach Ressourcengruppen, und wählen Sie die entsprechende Option aus.

- Suchen Sie auf der Seite Ressourcengruppen in der Liste nach myResourceGroupAG, und wählen Sie den Eintrag aus.

- Wählen Sie auf der Seite für die Ressourcengruppe die Option Ressourcengruppe löschen aus.

- Geben Sie myResourceGroupAG unter RESSOURCENGRUPPENNAMEN EINGEBEN ein, und wählen Sie Löschen aus.

Nächste Schritte

Fahren Sie mit dem nächsten Artikel mit dem folgenden Inhalt fort: