Hinweis

Updates zur SWIFT-Produktverfügbarkeit in der Cloud finden Sie auf der SWIFT-Website.

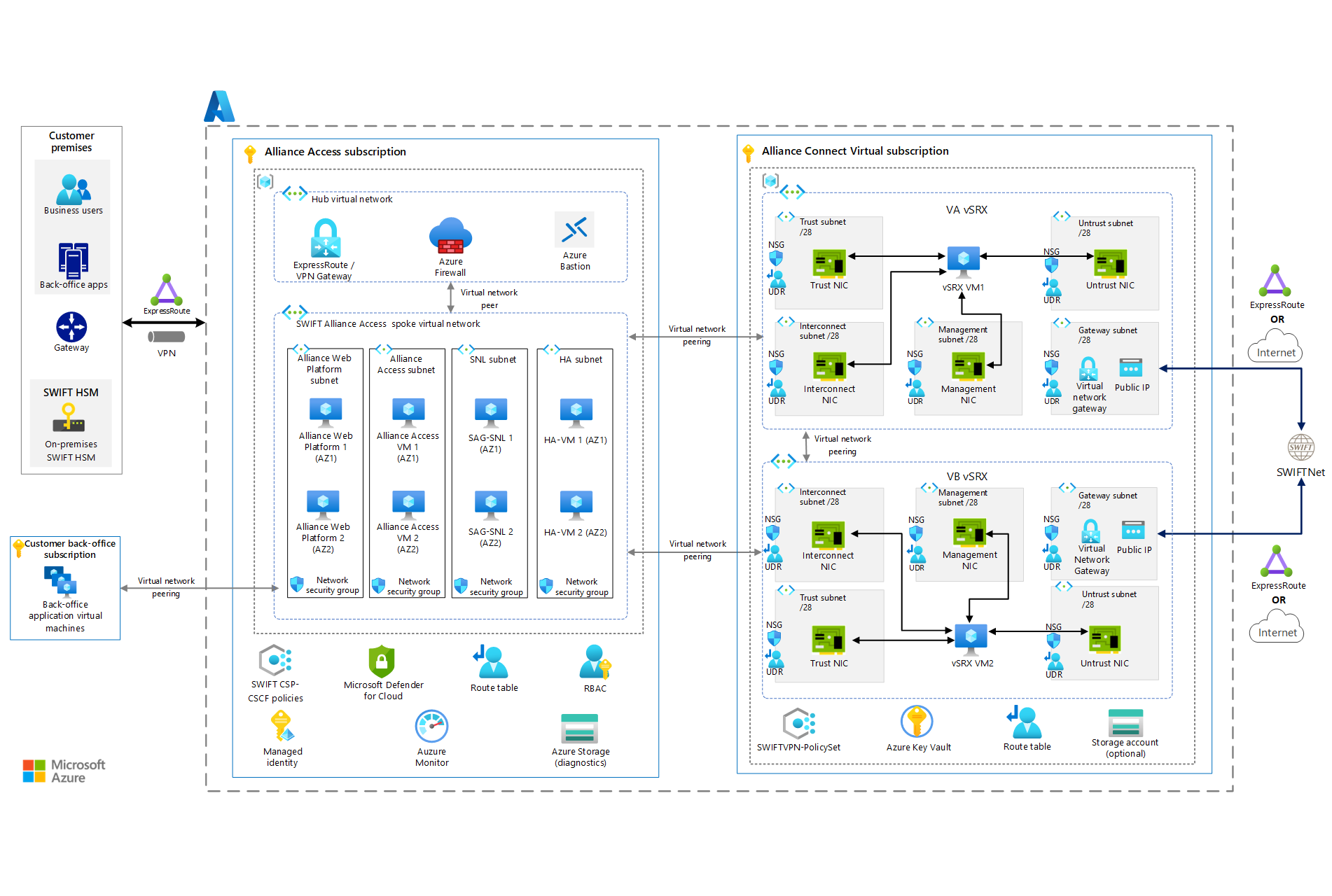

Dieser Artikel enthält eine Übersicht über die Bereitstellung von SWIFT Alliance Access in Azure. Alliance Access ist eine der Messagingschnittstellen, die SWIFT für sicheres Messaging im Finanzwesen anbietet. Sie können die Lösung in einem einzelnen Azure-Abonnement bereitstellen. Für eine bessere Verwaltung und Governance der Lösung wird jedoch empfohlen, zwei Azure-Abonnements zu verwenden:

- Ein Abonnement enthält die SWIFT Alliance Access-Komponenten.

- Das andere Abonnement enthält die Ressourcen für die Verbindungsherstellung mit dem SWIFT-Netzwerk über Alliance Connect Virtual.

Aufbau

Laden Sie eine Visio-Datei herunter, die dieses Architekturdiagramm enthält. Weitere Informationen finden Sie auf der Registerkarte AA (All-GoldSilverBronze).

Das Alliance Access-Abonnement enthält von Ihnen verwaltete Ressourcen. Um die Kerninfrastruktur der im Diagramm dargestellten Alliance Access-Ressourcen zu erstellen, können Sie eine Azure Resource Manager-Vorlage (ARM-Vorlage) verwenden. Alliance Access-Bereitstellungen in Azure sollten den Anweisungen im SWIFT Customer Security Programme (CSP) – Customer Security Control Framework (CSCF) folgen. Es empfiehlt sich, in diesem Abonnement die Azure-Richtlinien für SWIFT CSP-CSCF zu verwenden.

Das Alliance Connect Virtual-Abonnement enthält die Komponenten, die zum Aktivieren der Konnektivität mit SWIFTNet erforderlich sind. Hochverfügbarkeit ist aktiviert, da die im Diagramm oben dargestellten vSRX-Komponenten redundant in zwei Azure-Verfügbarkeitszonen bereitgestellt werden. Darüber hinaus überwachen und verwalten HA-VM 1 und HA-VM 2 die Routentabellen, um eine höhere Resilienz zu gewährleisten und die Verfügbarkeit der Lösung zu verbessern.

Die Verbindung zwischen SWIFTNet und kundenspezifischen Netzwerkkomponenten kann die dedizierte Azure ExpressRoute-Leitung oder das Internet verwenden. SWIFT bietet drei Konnektivitätsoptionen: Bronze, Silber und Gold. Wählen Sie die Option aus, die am besten für nachrichtenbasierte Datenverkehrsvolumen und die erforderliche Resilienz geeignet ist. Weitere Informationen zu diesen Optionen finden Sie unter Alliance Connect: Bronze-, Silber- und Gold-Pakete.

Weitere Informationen zur Resilienz finden Sie unter Multiaktive Ausfallsicherheit für einzelne Regionen und Multiaktive Ausfallsicherheit für mehrere Regionen weiter unten in diesem Artikel.

Nachdem Sie die Alliance Access-Infrastruktur in Azure bereitgestellt haben, befolgen Sie die Anweisungen von SWIFT zum Installieren der Alliance Access-Software.

Workflow

- Azure-Abonnement: Sie benötigen ein Azure-Abonnement, um Alliance Access bereitzustellen. Sie sollten ein neues Azure-Abonnement zum Verwalten und Skalieren von Alliance Access verwenden.

- Azure-Ressourcengruppe: Das Alliance Access-Abonnement verfügt über eine Azure-Ressourcengruppe zum Hosten der folgenden Alliance Access-Komponenten:

- Alliance Web Platform, die auf einem virtuellen Azure-Computer (VM) ausgeführt wird.

- Alliance Access, ausgeführt auf einem virtuellen Azure-Computer. Die Alliance Access-Software enthält eine eingebettete Oracle-Datenbank.

- SWIFTNet Link (SNL) und SWIFT Alliance Gateway (SAG), zusammen auf einem virtuellen Azure-Computer ausgeführt.

- Azure Virtual Network: Virtual Network bildet eine private Netzwerkgrenze um die SWIFT-Bereitstellung. Wählen Sie einen Netzwerkadressraum aus, der nicht mit Ihren lokalen Standorten kollidiert, z. B. Back-Office, Hardware-Sicherheitsmodul (HSM) und Benutzerwebsites.

- Virtual Network-Subnetz: Alliance Access-Komponenten müssen in separaten Subnetzen bereitgestellt werden, um den Datenverkehr zwischen ihnen über Azure-Netzwerksicherheitsgruppen steuern zu können.

- Azure-Routingtabelle: Sie können die Netzwerkkonnektivität zwischen Alliance Access-VMs und Ihren lokalen Standorten mithilfe einer Azure-Routingtabelle steuern.

- Azure Firewall: Das Routing für ausgehende Internetverbindungen virtueller Alliance Access-VMs muss von Azure Firewall durchgeführt werden. Typische Beispiele für eine solche Konnektivität sind Zeitsynchronisierungen und Aktualisierungen von Antivirusdefinitionen.

- Azure Virtual Machines: Virtual Machines stellt Computedienste für die Ausführung von Alliance Access zur Verfügung. Orientieren Sie sich bei der Wahl der SKU an den folgenden Richtlinien:

- Verwenden Sie eine computeoptimierte SKU für das Alliance Web Platform-Front-End.

- Verwenden Sie eine speicheroptimierte SKU für Alliance Access mit eingebetteter Oracle-Datenbank.

- Verwaltete Azure-Datenträger: Wenn Sie verwaltete SSD Premium-Datenträger verwenden, profitieren Alliance Access-Komponenten von der Datenträgerleistung mit hohem Durchsatz und geringer Latenz. Außerdem können von den Komponenten Datenträger, die an VMs angefügt sind, gesichert und wiederhergestellt werden.

- Azure-Näherungsplatzierungsgruppe: Sie können Azure Näherungsplatzierungsgruppen verwenden, um sicherzustellen, dass alle Alliance Access-VMs nahe beieinander liegen. Näherungsplatzierungsgruppen verringern die Netzwerklatenz zwischen Alliance Access-Komponenten.

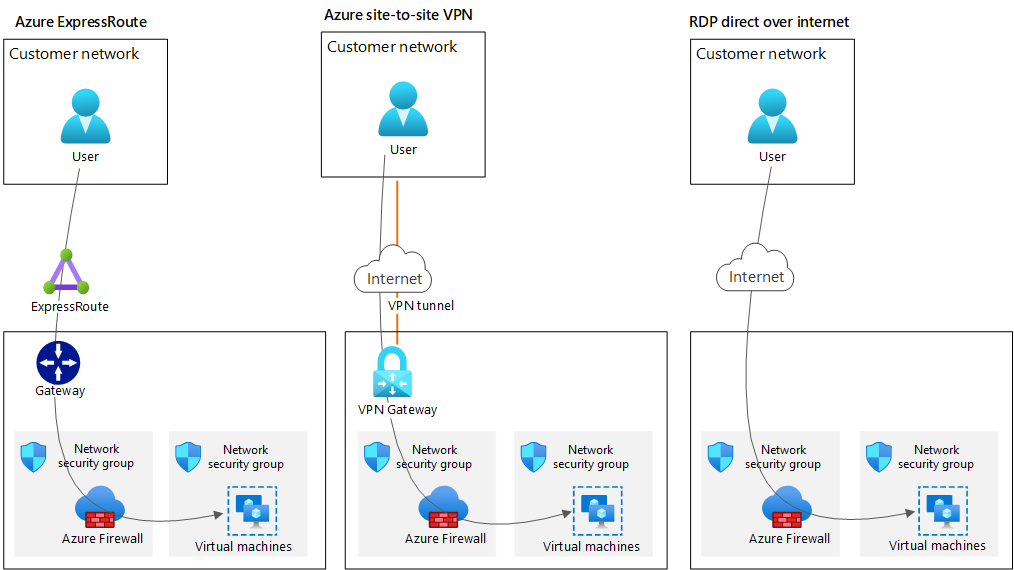

Sie müssen eine Verbindung mit erweiterter Sicherheit von Ihrer lokalen oder Colocation-Website mit dem Alliance Access-Abonnement herstellen. Hierzu können Sie eine der folgenden Methoden verwenden:

- Verwenden Sie Azure ExpressRoute, um eine private Verbindung zwischen Ihrer lokalen Umgebung und Azure herzustellen.

- Verwenden Sie ein Site-to-Site-VPN, um Ihre lokale Umgebung über das Internet mit Azure zu verbinden.

- Verwenden Sie das Remotedesktopprotokoll (RDP) über das Internet, um eine Verbindung herzustellen. (Alternativ können Sie für diese Verbindungen Azure Bastion verwenden.) Ihre Azure-Umgebung kann mit Peering verknüpft werden.

Ihre Geschäfts- und Anwendungssysteme können wie im Diagramm oben gezeigt eine Verbindung mit Alliance Access-VMs herstellen. Geschäftsbenutzer können jedoch nur eine Verbindung mit der Alliance Web Platform herstellen. Die empfohlene Azure Firewall-Instanz und die Azure-Netzwerksicherheitsgruppe sind so konfiguriert, dass nur geeigneter Datenverkehr an die Alliance Web Platform übergeben wird.

Komponenten

Szenariodetails

Alliance Access ist eine der Messagingschnittstellen, die SWIFT für sicheres Messaging im Finanzwesen anbietet.

Mögliche Anwendungsfälle

Diese Lösung ist optimal für die Finanzbranche.

Dieser Ansatz ist sowohl für bestehende als auch für neue SWIFT-Kunden vorgesehen. Sie kann in folgenden Szenarien verwendet werden:

- Migrieren von Alliance Access vom lokalen Standort zu Azure

- Erstellen einer neuen Alliance Access-Umgebung in Azure

Überlegungen

Diese Überlegungen bilden die Säulen des Azure Well-Architected Framework, einer Reihe von Leitprinzipien, die Sie zur Verbesserung der Qualität eines Workloads verwenden können. Weitere Informationen finden Sie unter Microsoft Azure Well-Architected Framework.

Wenn Sie weitere Informationen zu den folgenden Überlegungen benötigen, wenden Sie sich an Ihr Kontoteam bei Microsoft, das Sie bei der Implementierung von SWIFT in Azure unterstützen kann.

Zuverlässigkeit

Zuverlässigkeit stellt sicher, dass Ihre Anwendung Ihre Verpflichtungen gegenüber den Kunden erfüllen kann. Weitere Informationen finden Sie in der Überblick über die Säule „Zuverlässigkeit“.

Wenn Sie SWIFT-Komponenten lokal bereitstellen, müssen Sie Entscheidungen zur Verfügbarkeit und Resilienz treffen. Für die lokale Resilienz empfehlen wir die Bereitstellung in mindestens zwei separaten Rechenzentren. Mit diesem Ansatz wird sichergestellt, dass ein Ausfall des Rechenzentrums Ihr Unternehmen nicht gefährdet. Diese Überlegungen gelten auch für Azure, allerdings gelten dort einige andere Konzepte.

Alliance Access/Entry und Alliance Web Platform mit der eingebetteten Datenbank können in einer Azure-Cloudinfrastruktur bereitgestellt werden. Die Azure-Infrastruktur muss die Anforderungen der entsprechenden Anwendung hinsichtlich Leistung und Latenz erfüllen.

Informationen zum Datenbankwiederherstellungsprozess finden Sie im Alliance Access-Verwaltungsleitfaden, Abschnitt 14, auf der SWIFT-Website.

Azure-Resilienzkonzepte

Azure bietet Vereinbarungen zum Servicelevel (SLAs) für die VM-Verfügbarkeit. Diese SLAs variieren abhängig davon, ob Sie einen einzelnen virtuellen Computer, mehrere virtuelle Computer in einer Verfügbarkeitsgruppe oder mehrere virtuelle Computer in mehreren Verfügbarkeitszonen bereitstellen. Um das Risiko eines regionalen Ausfalls zu minimieren, sollten Sie SWIFT Alliance Access in mehreren Azure-Regionen bereitstellen.

Weitere Informationen finden Sie unter Verfügbarkeitsoptionen für virtuelle Azure-Computer.

Multiaktive Ausfallsicherheit für einzelne Regionen

Alliance Access verwendet eine eingebettete Oracle-Datenbank. Für eine multiaktive Alliance Access-Bereitstellung können Sie eine pfadresiliente Architektur verwenden.

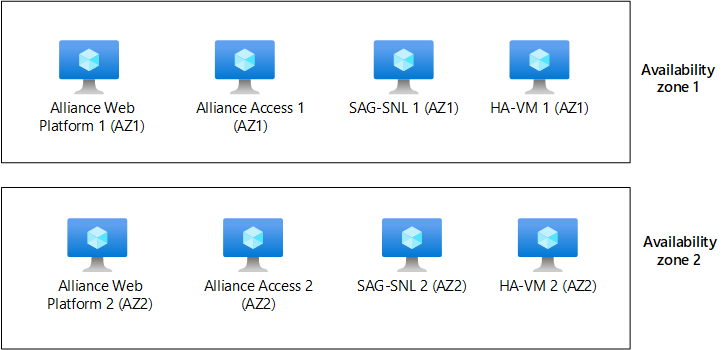

Wenn Sie Pfadresilienz verwenden, platzieren Sie alle erforderlichen SWIFT-Komponenten in einem Pfad. Die einzelnen Pfade können beliebig oft dupliziert werden, um die Resilienz- und Skalierungsanforderungen zu erfüllen. Bei einem Ausfall wird ein Failover für den gesamten Pfad und nicht nur für eine einzelne Komponente durchgeführt. Das folgende Diagramm zeigt, wie dieser Resilienzansatz aussieht, wenn Sie Verfügbarkeitszonen verwenden. Diese Architektur ist einfacher zu konfigurieren, bei einem Ausfall in einer beliebigen Komponente in einem Pfad muss jedoch zu einem anderen Pfad gewechselt werden.

Durch die Kombination von Web Platform und Alliance Access auf einer einzelnen VM verringert sich die Anzahl von Infrastrukturkomponenten, die ausfallen können. Diese Konfiguration kann abhängig vom Nutzungsmuster der SWIFT-Komponenten in Betracht gezogen werden. Stellen Sie für Alliance Access-Komponenten und Alliance Connect Virtual-Instanzen die zugehörigen Systeme in derselben Azure-Zone bereit, wie es im vorherigen Architekturdiagramm dargestellt ist. Stellen Sie beispielsweise Alliance Access Web Platform 1-VMs, Alliance Access 1-VMs, SAG-SNL 1, HA-VM 1 und VA vSRX VM1 in AZ1 bereit.

Laden Sie eine Visio-Datei herunter, die dieses Architekturdiagramm enthält.

Da SWIFT-Komponenten eine Verbindung mit verschiedenen Knoten herstellen, kann Azure Load Balancer nicht zum Automatisieren des Failovers oder zum Bereitstellen des Lastenausgleichs verwendet werden. Stattdessen müssen Sie sich darauf verlassen, dass die Softwarefunktionen von SWIFT Ausfälle erkennen und zu einem sekundären Knoten wechseln. Die tatsächliche Uptime hängt davon ab, wie schnell eine Komponente einen Ausfall erkennen und ein Failover durchführen kann. Da Sie Verfügbarkeitszonen oder Verfügbarkeitsgruppen verwenden, ist die SLA für die Uptime virtueller Computer für jede Komponente klar definiert.

Multiaktive Ausfallsicherheit für mehrere Regionen

Um die Resilienz über eine einzelne Azure-Region hinaus zu erhöhen, wird die Bereitstellung in mehreren Azure-Regionen mithilfe von Azure-Regionspaaren empfohlen. Jede Azure-Region ist mit einer anderen Region innerhalb desselben Gebiets gepaart. Azure serialisiert Plattformupdates (geplante Wartung) für Regionspaare, sodass immer nur jeweils eine Region pro Paar aktualisiert wird. Bei einem Ausfall, der sich auf mehrere Regionen auswirkt, wird mindestens eine Region in jedem Paar für die Wiederherstellung priorisiert.

Sicherheit

Sicherheit bietet Schutz vor vorsätzlichen Angriffen und dem Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie unter Übersicht über die Säule „Sicherheit“.

- Sie können Azure Network Watcher verwenden, um Datenflussprotokolle und Paketerfassungen von Azure-Netzwerksicherheitsgruppen zu erfassen. Sie können Sicherheitsgruppen-Datenflussprotokoll von Network Watcher an Azure Storage-Konten senden. Microsoft Sentinel stellt integrierte Orchestrierung und Automatisierung gängiger Aufgaben zur Verfügung. Diese Funktion kann die Datenflussprotokolle sammeln, Bedrohungen erkennen und untersuchen sowie auf Incidents reagieren.

- Microsoft Defender for Cloud kann Ihre Hybriddaten, cloudnativen Dienste und Server schützen. Es kann in Ihre vorhandenen Sicherheitsworkflows wie SIEM-Lösungen und die Threat Intelligence von Microsoft integriert werden, um die Bedrohungsabwehr zu optimieren.

- Azure Bastion stellt transparente Konnektivität zwischen dem Azure-Portal und einer VM mit RDP oder SSH zur Verfügung. Da Azure Bastion erfordert, dass sich Administrator*innen beim Azure-Portal anmelden, kann die Multi-Faktor-Authentifizierung von Microsoft Entra erzwungen werden. Mithilfe von bedingtem Zugriff können zudem weitere Einschränkungen erzwungen werden. So können Sie beispielsweise die öffentliche IP-Adresse festlegen, die Administratoren für die Anmeldung verwenden können. Die Bereitstellung von Azure Bastion ermöglicht auch Just-In-Time-Zugriff, wodurch erforderliche Ports bei Bedarf geöffnet werden, wenn Remotezugriff erforderlich ist.

Authentifizierung und Autorisierung

Administrator*innen, die die SWIFT-Infrastruktur in Azure verwalten, benötigen eine Identität im Microsoft Entra ID-Dienst (Microsoft Entra ID) des Azure-Mandanten, der dem Abonnement zugeordnet ist. Microsoft Entra ID kann Teil einer Hybrididentitätskonfiguration für Unternehmen sein, die Ihr lokales Unternehmensidentitätssystem in die Cloud integriert. Das CSP-CSCF von SWIFT empfiehlt jedoch, das Identitätssystem für SWIFT-Bereitstellungen von Ihrem Unternehmensidentitätssystem zu trennen. Wenn Ihr aktueller Mandant bereits mit Ihrem lokalen Verzeichnis integriert ist, können Sie einen separaten Mandanten mit einer separaten Microsoft Entra ID-Instanz erstellen, um dieser Empfehlung zu folgen.

Benutzer*innen, die bei Microsoft Entra ID registriert sind, können sich beim Azure-Portal anmelden oder sich mit anderen Verwaltungstools wie Azure PowerShell oder der Azure CLI authentifizieren. Sie können die Active Directory Multi-Faktor-Authentifizierung und andere Sicherheitsvorkehrungen, z. B. IP-Bereichseinschränkungen, mithilfe des bedingten Zugriffs konfigurieren. Benutzer erhalten Berechtigungen für Azure-Abonnements über die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC), die die Vorgänge steuert, die Benutzer in einem Abonnement ausführen können.

Der einem Abonnement zugeordnete Microsoft Entra-Dienst ermöglicht nur die Verwaltung von Azure-Diensten. Sie können beispielsweise VMs in Azure unter einem Abonnement bereitstellen. Anmeldeinformationen für die Anmeldung bei diesen virtuellen Computern werden von Microsoft Entra ID nur bereitgestellt, wenn Sie die Microsoft Entra-Authentifizierung explizit aktivieren. Informationen dazu, wie Microsoft Entra ID für die Anwendungsauthentifizierung verwendet wird, finden Sie unter Migrieren der Anwendungsauthentifizierung zu Microsoft Entra ID.

Erzwingen von SWIFT CSP-CSCF-Richtlinien

Mithilfe von Azure Policy können Sie Richtlinien festlegen, die in einem Azure-Abonnements erzwungen werden müssen, um Compliance- oder Sicherheitsanforderungen zu erfüllen. Azure Policy kann beispielsweise verwendet werden, um die Bereitstellung bestimmter Ressourcen durch Administratoren zu blockieren oder um Netzwerkkonfigurationsregeln zu erzwingen, die ausgehenden Datenverkehr an das Internet blockieren. Sie können integrierte Richtlinien verwenden oder eigene Richtlinien erstellen.

SWIFT verfügt über ein Richtlinienframework, das Ihnen dabei hilft, eine Teilmenge der SWIFT CSP-CSCF-Anforderungen zu erzwingen. Ein Teil dieses Frameworks ermöglicht es Ihnen, Azure-Richtlinien in Ihrem Abonnement zu verwenden. Der Einfachheit halber können Sie ein separates Abonnement für die Bereitstellung von SWIFT Secure Zone-Komponenten und ein anderes Abonnement für die Bereitstellung anderer, potenziell zugehöriger Komponenten erstellen. Mit separaten Abonnements können Sie die Anwendung der Azure-Richtlinien für SWIFT CSP-CSCF auf Abonnements beschränken, die eine SWIFT Secure Zone-Komponente enthalten.

Sie sollten SWIFT-Komponenten in einem Abonnement bereitstellen, das von jeglichen Backoffice-Anwendungen getrennt ist. Durch separate Abonnements wird sichergestellt, dass SWIFT CSP-CSCF nur für SWIFT-Komponenten und nicht für Ihre eigenen Komponenten gilt.

Erwägen Sie die Verwendung der neuesten Implementierung von SWIFT CSP-Kontrollen, nachdem Sie sich mit dem für Sie zuständigen Microsoft-Team abgesprochen haben.

Optimaler Betrieb

Die Säule „Optimaler Betrieb“ deckt die Betriebsprozesse ab, die für die Bereitstellung einer Anwendung und deren Ausführung in der Produktion sorgen. Weitere Informationen finden Sie unter Übersicht über die Säule „Optimaler Betrieb“.

- Sie sind für den Betrieb der Alliance Access-Software und der zugrunde liegenden Azure-Ressourcen im Alliance Access-Abonnement verantwortlich.

- Azure Monitor bietet umfassende Überwachungsfunktionen. Sie ermöglicht zwar die Überwachung der Azure-Infrastruktur, nicht aber der SWIFT-Software. Sie können einen Überwachungsagenten verwenden, um Ereignisprotokolle, Leistungsindikatoren und andere Protokolle zu sammeln und diese Protokolle und Metriken an Azure Monitor zu senden. Weitere Informationen finden Sie unter Übersicht über Azure Monitor-Agents.

- Azure Alerts verwendet Ihre Azure Monitor-Daten, um Sie zu benachrichtigen, wenn Probleme mit Ihrer Infrastruktur oder Anwendung erkannt werden. Diese Warnungen ermöglichen es Ihnen, Probleme zu identifizieren und zu behandeln, bevor sie von Benutzern Ihres Systems bemerkt werden.

- Sie können Log Analytics in Azure Monitor verwenden, um Protokollabfragen gegen Daten in Azure Monitor Logs zu bearbeiten und auszuführen.

- Sie sollten ARM-Vorlagen verwenden, um Azure-Infrastrukturkomponenten bereitzustellen.

- Erwägen Sie die Verwendung von Azure-VM-Erweiterungen, um weitere Lösungskomponenten für Ihre Azure-Infrastruktur zu konfigurieren.

- Die Alliance Access-VM ist die einzige Komponente, die Geschäftsdaten speichert und möglicherweise Sicherungs- und Wiederherstellungsfunktionen erfordert. Data in Alliance Access werden in einer Oracle-Datenbank gespeichert. Sie können integrierte Tools für die Sicherung und Wiederherstellung verwenden.

Effiziente Leistung

Leistungseffizienz ist die Fähigkeit Ihrer Workload, auf effiziente Weise eine den Anforderungen der Benutzer entsprechende Skalierung auszuführen. Weitere Informationen finden Sie unter Übersicht über die Säule „Leistungseffizienz“.

- Erwägen Sie die Bereitstellung einer Azure-VM-Skalierungsgruppe, um Webserver-VM-Instanzen in einer Näherungsplatzierungsgruppe auszuführen. Bei diesem Ansatz werden VM-Instanzen am gleichen Ort bereitgestellt, um die Wartezeit zwischen VMs zu verringern.

- Erwägen Sie die Verwendung von Azure-VMs mit beschleunigtem Netzwerkbetrieb für einen Netzwerkdurchsatz von bis zu 30 GBit/s.

- Erwägen Sie die Verwendung von verwalteten Azure Datenträgern mit SSD Premium, um bis zu 20.000 IOPS und einen Durchsatz von 900 MBit/s zu erhalten.

- Erwägen Sie, das Zwischenspeichern von Azure-Datenträgerhosts als schreibgeschützt zu konfigurieren, um den Datenträgerdurchsatz zu erhöhen.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautoren:

- Gansu Adhinarayanan | Director – Partner Technology Strategist

- Mahesh Kshirsagar | Senior Cloud Solution Architect

- Ravi Sharma | Senior Cloud Solution Architect

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- Was ist Azure Virtual Network?

- Virtuelle Linux-Computer in Azure

- Erweiterungen für virtuelle Azure-Computer

- Was ist Azure Firewall?

- Einführung in verwaltete Azure-Datenträger

- Verfügbarkeitszonen

Zugehörige Ressourcen

Informieren Sie sich über die Funktionalität und Architektur anderer SWIFT-Module: