Übersicht: Änderungsnachverfolgung und Bestand mit Azure Monitor-Agent

Gilt für: ✔️ Windows-VMs ✔️ Linux-VMs ✔️ Windows-Registrierung ✔️ Windows-Dateien ✔️ Linux-Dateien ✔️ Windows-Software ✔️ Windows-Dienste und Linux-Daemons

Wichtig

- Derzeit verwendet Änderungsnachverfolgung und -inventar den Log Analytics-Agent, aber dies wird bis zum 31. August 2024 eingestellt. Es wird empfohlen, Azure Monitoring Agent als neuen unterstützenden Agent zu verwenden.

- Anleitungen zur Migration von Änderungsverfolgung und Inventar mithilfe des Log Analytics-Agents zu Azure Monitoring Agent sind verfügbar, sobald sie allgemein verfügbar sind. Weitere Informationen

- Es wird empfohlen, die Änderungsnachverfolgung mit Azure Monitoring Agent mit der Änderungsverfolgungserweiterung Version 2.20.0.0 (oder höher) für den Zugriff auf die GA-Version dieses Dienstes zu verwenden.

Dieser Artikel erläutert, wie Sie die neueste Version der Änderungsnachverfolgungsunterstützung durch Einsatz des Azure Monitoring Agents als einzelnem Agent für die Datensammlung verwenden.

Hinweis

Die aktuelle GA-Version der Dateiintegritätsüberwachung basierend auf dem Log Analytics-Agent wird im August 2024 veraltet sein und eine neue Version wird in Kürze über MDE bereitgestellt. Die FIM Public Preview basierend auf dem Azure Monitor Agent (AMA) ist veraltet, wenn die Alternative über MDE bereitgestellt wird. Daher ist die FIM-Version mit AMA Public Preview nicht für GA geplant. Sehen Sie sich die Ankündigung hier an.

Wesentliche Vorteile

- Kompatibilität mit dem einheitlichen Überwachungs-Agent: Kompatibel mit dem Azure Monitor-Agent, der Sicherheit und Zuverlässigkeit verbessert und die Multi-Homing-Erfahrung zum Speichern von Daten erleichtert.

- Kompatibilität mit dem Nachverfolgungstool: Kompatibel mit der über Azure Policy auf dem virtuellen Computer des Clients bereitgestellte Erweiterung „Änderungsverfolgung“. Sie können zum Azure Monitor-Agent (AMA) wechseln, und die Erweiterung „Änderungsverfolgung“ sendet Software, Dateien und Registrierung per Push an den Azure Monitor-Agent.

- Multi-Homing-Erfahrung: Bietet Standardisierung der Verwaltung über einen zentralen Arbeitsbereich. Sie können von Log Analytics (LA) zum Azure Monitor-Agent wechseln, sodass alle VMs auf einen einzelnen Arbeitsbereich für Datensammlung und Wartung verweisen.

- Regelverwaltung: Verwendet Datensammlungsregeln zum Konfigurieren oder Anpassen verschiedener Aspekte einer Datensammlung. Sie können beispielsweise die Häufigkeit der Dateisammlung ändern.

Aktuelle Einschränkungen

Die Änderungsnachverfolgung und das Inventar wird mithilfe des Azure Monitoring Agent nicht unterstützt oder weist die folgenden Einschränkungen auf:

- Rekursion für die Nachverfolgung der Windows-Registrierung

- Netzwerkdateisysteme

- Verschiedene Installationsmethoden

- *EXE-Dateien, die unter Windows gespeichert werden

- Die Spalte Maximale Dateigröße und ihre Werte werden in der aktuellen Implementierung nicht genutzt.

- Bei der Nachverfolgung von Dateiänderungen ist die Dateigröße auf maximal 5 MB beschränkt.

- Wenn die Dateigröße >1,25 MB beträgt, ist FileContentChecksum aufgrund von Speichereinschränkungen in der Prüfsummenberechnung falsch.

- Wenn Sie versuchen, anhand eines 30-minütigen Sammlungszyklus mehr als 2.500 Dateien zu erfassen, wird das Feature „Änderungsnachverfolgung und Bestand“ unter Umständen beeinträchtigt.

- Bei einem hohen Netzwerkdatenverkehr-Aufkommen kann es bis zu sechs Stunden dauern, bis Änderungsdatensätze angezeigt werden.

- Wenn Sie eine Konfiguration ändern, während ein Computer oder Server heruntergefahren ist, werden ggf. Änderungen bereitgestellt, die zur vorherigen Konfiguration gehören.

- Erfassung von Hotfix-Updates für Computer mit Windows Server 2016 Core RS3.

- Für Linux-Daemons wird möglicherweise ein geänderter Zustand angezeigt, obwohl keine Änderung aufgetreten ist. Dieses Problem wird durch die Art des Schreibens von

SvcRunLevels-Daten in der Azure Monitor-Tabelle ConfigurationChange verursacht. - Die Änderungsnachverfolgungserweiterung unterstützt keine Härtungsstandards für Linux-Betriebssysteme oder Distros.

Grenzwerte

Die folgende Tabelle zeigt die Grenzwerte der nachverfolgten Elemente pro Computer für Änderungsnachverfolgung und Inventar.

| Ressource | Begrenzung | Hinweise |

|---|---|---|

| Datei | 500 | |

| Dateigröße | 5 MB | |

| Registrierung | 250 | |

| Windows-Software | 250 | Softwareupdates nicht inbegriffen |

| Linux-Pakete | 1\.250 | |

| Windows-Dienste | 250 | |

| Linux-Daemons | 250 |

Unterstützte Betriebssysteme

Änderungsnachverfolgung und Inventar werden unter allen Betriebssystemen unterstützt, welche die Anforderungen des Azure Monitor-Agent erfüllen. Eine Liste der Windows- und Linux-Betriebssystemversionen, die derzeit vom Azure Monitor-Agent unterstützt werden, finden Sie unter Unterstützte Betriebssysteme.

Informationen zu den Clientanforderungen für TLS finden Sie unter TLS für Azure Automation.

Aktivieren der Lösung für Änderungsnachverfolgung und Bestand

Sie können „Änderungsnachverfolgung und Bestand“ auf folgende Arten aktivieren:

Manuell für nicht-Azure Arc-fähige Computer finden Sie unter der Initiative Änderungsnachverfolgung und Inventar für Arc-fähige virtuelle Computer aktivieren in Richtlinien > Definitionen > Kategorie auswählen = ChangeTrackingAndInventory. Verwenden Sie die auf der DINE-Richtlinie basierende Lösung, um Änderungsnachverfolgung und Inventar im großen Maßstab zu aktivieren. Weitere Informationen finden Sie unter Aktivieren von Änderungsnachverfolgung und Bestand mithilfe des Azure Monitoring-Agents (Vorschau).

Für einen einzelnen virtuellen Azure-Computer auf der Seite für virtuelle Computer im Azure-Portal. Dieses Szenario steht für virtuelle Computer unter Linux oder Windows zur Verfügung.

Für mehrere Azure-VMs, indem Sie diese auf der Seite für virtuelle Computer im Azure-Portal auswählen.

Nachverfolgen von Dateiänderungen

Zum Nachverfolgen von Änderungen in Dateien unter Windows und Linux verwendet Änderungsnachverfolgung und Inventar SHA256-Hashes der Dateien. Das Feature verwendet die Hashes, um zu ermitteln, ob seit der letzten Inventur Änderungen vorgenommen wurden.

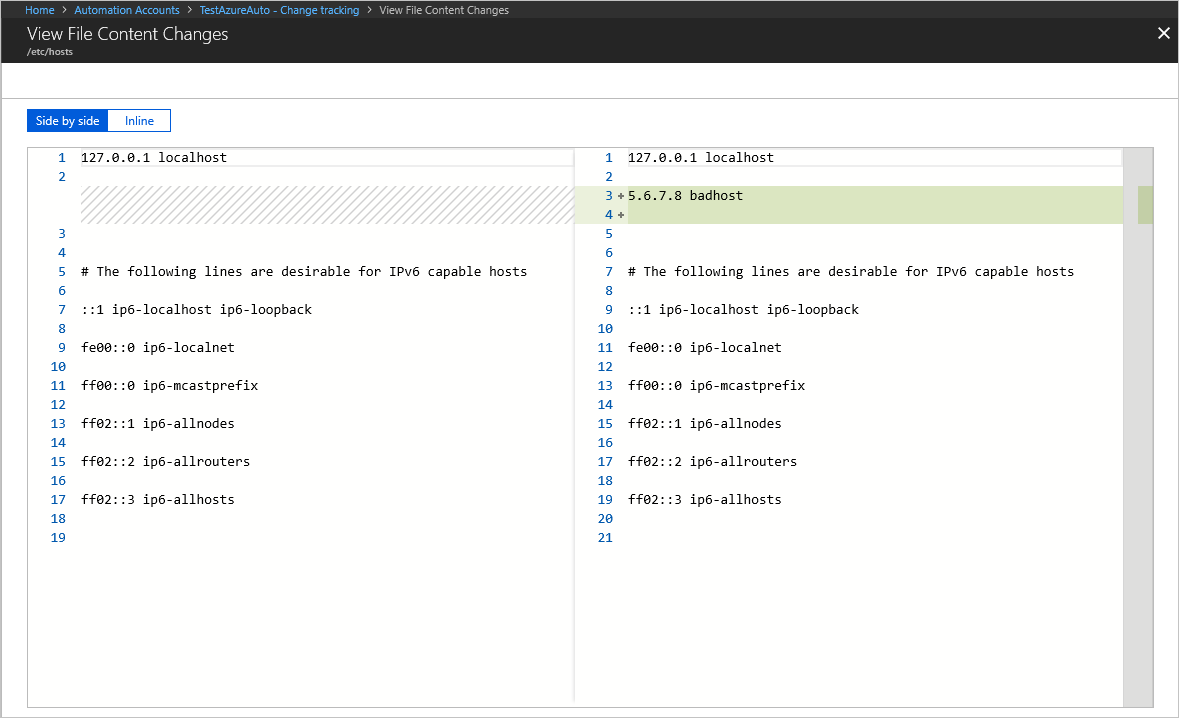

Nachverfolgen von Änderungen des Dateiinhalts

„Änderungsnachverfolgung und Bestand“ ermöglicht Ihnen, den Inhalt einer Windows- oder Linux-Datei anzuzeigen. Für jede Dateiänderung speichert Änderungsnachverfolgung und Bestand den Inhalt der Datei in einem Azure Storage-Konto. Wenn Sie eine Datei nachverfolgen, können Sie ihren Inhalt vor oder nach einer Änderung anzeigen. Der Inhalt der Datei kann entweder inline oder nebeneinander angezeigt werden. Weitere Informationen

Nachverfolgen von Registrierungsschlüsseln

„Änderungsnachverfolgung und Bestand“ ermöglicht die Überwachung von Änderungen an Windows-Registrierungsschlüsseln. Die Überwachung dient dem Ermitteln von Erweiterungspunkten, an denen Code von Drittanbietern und Schadsoftware aktiv werden können. In der folgenden Tabelle sind vorkonfigurierte (aber nicht aktivierte) Registrierungsschlüssel aufgeführt. Um diese Schlüssel nachzuverfolgen, müssen Sie jeden einzeln aktivieren.

| Registrierungsschlüssel | Zweck |

|---|---|

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

Überwacht Skripts, die beim Start ausgeführt werden. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

Überwacht Skripts, die beim Herunterfahren ausgeführt werden. |

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

Überwacht Schlüssel, die geladen werden, bevor sich der Benutzer bei seinem Windows-Konto anmeldet. Der Schlüssel wird für 32-Bit-Anwendungen verwendet, die auf 64-Bit-Computern ausgeführt werden. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

Überwacht Änderungen an Anwendungseinstellungen. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Überwacht Kontextmenühandler, die sich direkt bei Windows-Explorer einklinken und in der Regel In-Process mit explorer.exe ausgeführt werden. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Überwacht Kopierhookhandler, die sich direkt bei Windows-Explorer einklinken und in der Regel In-Process mit explorer.exe ausgeführt werden. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Überwacht die Symboloverlayhandler-Registrierung. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Überwacht die Symboloverlayhandler-Registrierung für 32-Bit-Anwendungen, die auf 64-Bit-Computern ausgeführt werden. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Überwacht neue Browserhilfsobjekt-Plug-Ins für Internet Explorer. Wird für den Zugriff auf das Dokumentobjektmodell (DOM) der aktuellen Seite und zum Steuern der Navigation verwendet. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Überwacht neue Browserhilfsobjekt-Plug-Ins für Internet Explorer. Wird für den Zugriff auf das Dokumentobjektmodell (DOM) der aktuellen Seite und zum Steuern der Navigation für 32-Bit-Anwendungen verwendet, die auf 64-Bit-Computern ausgeführt werden. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Extensions |

Überwacht, ob neue Internet Explorer-Erweiterungen vorliegen, z. B. benutzerdefinierte Toolmenüs und benutzerdefinierte Symbolleistenschaltflächen. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

Überwacht, ob neue Internet Explorer-Erweiterungen vorliegen, z. B. benutzerdefinierte Toolmenüs und benutzerdefinierte Symbolleisten-Schaltflächen für 32-Bit-Anwendungen, die auf 64-Bit-Computern ausgeführt werden. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Überwacht die mit wavemapper zugeordneten 32-Bit-Treiber, wave1 und wave2, msacm.imaadpcm, .msadpcm, .msgsm610 und vidc. Ähnlich dem Abschnitt „[drivers]“ in der Datei system.ini. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Überwacht die mit wavemapper zugeordneten 32-Bit-Treiber, wave1 und wave2, msacm.imaadpcm, .msadpcm, .msgsm610 und vidc für 32-Bit-Anwendungen, die auf 64-Bit-Computern ausgeführt werden. Ähnlich dem Abschnitt „[drivers]“ in der Datei system.ini. |

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

Überwacht die Liste der bekannten oder häufig verwendeten System-DLL-Dateien. Überwachung verhindert, dass schwache Anwendungsverzeichnisberechtigungen durch Infiltration mit Trojanerversionen von System-DLLs ausgenutzt werden. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Überwacht die Liste der Pakete, die Ereignisbenachrichtigungen von winlogon.exe, dem interaktiven Anmeldungsunterstützungsmodell für Windows, empfangen können. |

Rekursionsunterstützung

Änderungsnachverfolgung und Bestand unterstützt Rekursion, sodass Sie Platzhalter angeben können, um die Nachverfolgung über Verzeichnisse hinweg zu vereinfachen. Die Rekursion bietet auch Umgebungsvariablen, mit denen Sie Dateien in mehreren Umgebungen mit unterschiedlichen oder dynamischen Laufwerknamen nachverfolgen können. Die folgende Liste enthält allgemeine Informationen, mit denen Sie beim Konfigurieren der Rekursion vertraut sein sollten:

Platzhalter werden zum Nachverfolgen mehrerer Dateien benötigt.

Platzhalter können Sie nur im letzten Segment eines Pfads verwenden (z. B. c:\folder\file* oder /etc/*.conf).

Wenn eine Umgebungsvariable einen ungültigen Pfad besitzt, verläuft die Überprüfung zwar erfolgreich, doch bei der Ausführung tritt ein Fehler für den Pfad auf.

Sie sollten allgemeine Pfadnamen beim Festlegen des Pfads vermeiden, da diese Art von Einstellung dazu führen kann, dass zu viele Ordner durchlaufen werden müssen.

Datensammlung durch Änderungsnachverfolgung und Bestand

Die nächste Tabelle zeigt die Häufigkeit der Datensammlung für die Typen von Änderungen, die von Änderungsnachverfolgung und Bestand unterstützt werden. Für jeden Typ wird die Datenmomentaufnahme des aktuellen Zustands außerdem mindestens alle 24 Stunden aktualisiert.

| Änderungstyp | Frequency |

|---|---|

| Windows-Registrierung | 50 Minuten |

| Windows-Datei | 30 bis 40 Minuten |

| Linux-Datei | 15 Minuten |

| Windows-Dienste | 10 Minuten bis 30 Minuten Standardwert: 30 Minuten |

| Windows-Software | 30 Minuten |

| Linux-Software | 5 Minuten |

| Linux-Daemons | 5 Minuten |

Die folgende Tabelle zeigt die Grenzwerte der nachverfolgten Elemente pro Computer für Änderungsnachverfolgung und Bestand.

| Ressource | Begrenzung |

|---|---|

| Datei | 500 |

| Registrierung | 250 |

| Windows-Software (ohne Hotfixes) | 250 |

| Linux-Pakete | 1250 |

| Windows-Dienste | 250 |

| Linux-Daemons | 500 |

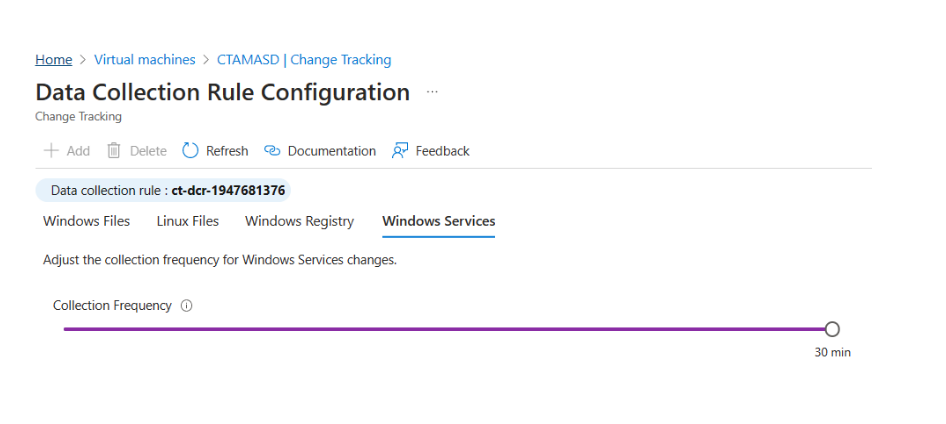

Daten für Windows-Dienste

Voraussetzungen

Um die Nachverfolgung von Windows Services-Daten zu aktivieren, müssen Sie die CT-Erweiterung aktualisieren und die Erweiterung höher als oder gleich Version 2.11.0.0 verwenden

- az vm extension set --publisher Microsoft.Azure.ChangeTrackingAndInventory --version 2.11.0 --ids /subscriptions/<subscriptionids>/resourceGroups/<resourcegroupname>/providers/Microsoft.Compute/virtualMachines/<vmname> --name ChangeTracking-Windows --enable-auto-upgrade true

Konfigurieren der Häufigkeit

Die Standard-Sammelhäufigkeit für Windows-Dienste beträgt 30 Minuten. Um die Häufigkeit zu konfigurieren,

- verwenden Sie unter Einstellungen bearbeiten einen Schieberegler auf der Registerkarte Windows-Dienste.

Unterstützung für Warnungen zum Konfigurationszustand

Eine Schlüsselfunktion von Änderungsnachverfolgung und Bestand sind Warnungen bei Änderungen am Konfigurationszustand Ihrer Hybridumgebung. Es sind viele nützliche Aktionen verfügbar, die als Reaktion auf Warnungen ausgelöst werden können. Dies können beispielsweise Aktionen für Azure-Funktionen, Automation-Runbooks, Webhooks und Ähnliches sein. Warnungen zu Änderungen an der Datei c:\windows\system32\drivers\etc\hosts für einen Computer sind eine gute Anwendung von Warnungen für Daten von „Änderungsnachverfolgung und Bestand“. Es gibt noch viele weitere Szenarien für Warnungen, einschließlich der in der nächsten Tabelle definierten Abfrageszenarien.

| Abfrage | Beschreibung |

|---|---|

| ConfigurationChange | where ConfigChangeType == "Files" and FileSystemPath contains " c:\windows\system32\drivers\" |

Nützlich für das Nachverfolgen von Änderungen an kritischen Systemdateien |

| ConfigurationChange | where FieldsChanged contains "FileContentChecksum" and FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

Nützlich für das Nachverfolgen von Änderungen an wichtige Konfigurationsdateien |

| ConfigurationChange | where ConfigChangeType == "WindowsServices" and SvcName contains "w3svc" and SvcState == "Stopped" |

Nützlich für das Nachverfolgen von Änderungen an für das System wichtigen Diensten. |

| ConfigurationChange | where ConfigChangeType == "Daemons" and SvcName contains "ssh" and SvcState!= "Running" |

Nützlich für das Nachverfolgen von Änderungen an für das System wichtigen Diensten. |

| ConfigurationChange | where ConfigChangeType == "Software" and ChangeCategory == "Added" |

Nützlich für Umgebungen, in denen Softwarekonfigurationen gesperrt werden müssen |

| ConfigurationData | where SoftwareName contains "Monitoring Agent" and CurrentVersion!= "8.0.11081.0" |

Nützlich, um zu ermitteln, auf welchen Computern eine veraltete oder nicht konforme Softwareversion installiert ist. Mit dieser Abfrage wird der letzte gemeldete Konfigurationszustand ausgegeben, aber es werden keine Änderungen gemeldet. |

| ConfigurationChange | wobei RegistryKey == @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

Nützlich für das Nachverfolgen von Änderungen an wichtigen Virenschutzschlüsseln |

| ConfigurationChange | wobei RegistryKey @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" enthält |

Nützlich für das Nachverfolgen von Änderungen an Firewalleinstellungen |

Nächste Schritte

- Informationen zur Aktivierung über das Azure-Portal finden Sie unter Aktivieren von „Änderungsnachverfolgung und Bestand“ über das Azure-Portal.