Tutorial: Integrieren von Azure Functions in ein virtuelles Azure-Netzwerk mithilfe privater Endpunkte

In diesem Tutorial wird erläutert, wie Sie mithilfe von Azure Functions eine Verbindung mit Ressourcen in einem virtuellen Azure-Netzwerk mithilfe privater Endpunkte herstellen. Sie erstellen eine neue Funktions-App mithilfe eines neuen Speicherkontos, das über das Azure-Portal hinter einem virtuellen Netzwerk gesperrt ist. Das virtuelle Netzwerk verwendet einen Service Bus-Warteschlangentrigger.

In diesem Tutorial gehen Sie wie folgt vor:

- Erstellen Sie eine Funktions-App im Elastic Premium-Plan mit VNET-Integration und privaten Endpunkten.

- Erstellen von Azure-Ressourcen, z. B. Service Bus

- Sperren der Service Bus-Instanz hinter einem privaten Endpunkt

- Bereitstellen einer Funktions-App, die sowohl Service Bus- als auch HTTP-Trigger verwendet

- Testen, ob die Funktions-App hinter dem virtuellen Netzwerk geschützt ist.

- Bereinigen der Ressourcen

Erstellen einer Funktions-App in einem Premium-Tarif

Sie erstellen eine C#-Funktions-App in einem Elastic Premium-Plan, der Netzwerkfunktionen wie die Integration virtueller Netzwerke bei der Erstellung zusammen mit serverloser Skalierung unterstützt. In diesem Tutorial werden C# und Windows verwendet. Andere Sprachen und Linux werden ebenfalls unterstützt.

Wählen Sie im Menü des Azure-Portals oder auf der Startseite die Option Ressource erstellen aus.

Wählen Sie auf der Seite Neu die Option Compute>Funktions-App aus.

Verwenden Sie auf der Seite Grundlagen die folgende Tabelle, um die Einstellungen der Funktions-App zu konfigurieren.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Abonnement, unter dem diese neue Funktions-App erstellt wird. Ressourcengruppe myResourceGroup Name der neuen Ressourcengruppe, in der Sie Ihre Funktions-App erstellen Name der Funktions-App Global eindeutiger Name Der Name, der Ihre neue Funktionen-App bezeichnet Gültige Zeichen sind a-z(Groß-/Kleinschreibung nicht beachtet),0-9und-.Veröffentlichen Code Wählen Sie aus, ob Sie Codedateien oder einen Docker-Container veröffentlichen. Runtimestapel .NET In diesem Tutorial wird .NET verwendet. Version 6 (LTS) In diesem Tutorial wird .NET 6.0 im selben Prozess wie der Functions-Host ausgeführt. Region Bevorzugte Region Wählen Sie eine Region in Ihrer Nähe oder in der Nähe von anderen Diensten aus, auf die Ihre Funktionen zugreifen. Betriebssystem Windows In diesem Tutorial wird Windows verwendet, aber Linux funktioniert auch. Plan Functions Premium Der Hostingplan, der definiert, wie Ihre Ressourcen der Funktionen-App zugewiesen werden Wenn Sie Premium wählen, wird standardmäßig ein neuer App Service-Plan erstellt. Der Standardwert für SKU und Größe ist EP1, wobei EP für Elastisch Premium steht. Weitere Informationen finden Sie in der Liste der Premium-SKUs.

Wenn Sie JavaScript-Funktionen im Rahmen eines Premium-Plans ausführen, wählen Sie eine Instanz mit weniger vCPUs aus. Weitere Informationen finden Sie unter Auswählen von Premium-Plänen mit Einzelkern.Klicken Sie auf Weiter: Speicher. Geben Sie auf der Seite Speicher die folgenden Einstellungen ein.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Speicherkonto Global eindeutiger Name Erstellen Sie ein Speicherkonto, das von Ihrer Funktions-App verwendet wird. Speicherkontonamen müssen eine Länge von 3 bis 24 Zeichen haben. Sie dürfen nur Ziffern und Kleinbuchstaben enthalten. Sie können auch ein vorhandenes Konto verwenden, das nicht durch Firewallregeln eingeschränkt wird und die Anforderungen an das Speicherkonto erfüllt. Wenn Sie Functions mit einem gesperrten Speicherkonto verwenden, wird ein v2-Speicherkonto benötigt. Dies ist die Standardspeicherversion, die beim Erstellen einer Funktions-App mit Netzwerkfunktionen über das Blatt „Erstellen“ erstellt wird. Klicken Sie auf Weiter: Netzwerk. Geben Sie auf der Seite Netzwerk die folgenden Einstellungen ein.

Hinweis

Einige dieser Einstellungen werden erst sichtbar, wenn andere Optionen ausgewählt sind.

Einstellung Vorgeschlagener Wert Beschreibung Aktivieren des öffentlichen Zugriffs Aus Wenn Sie den Zugriff auf öffentliche Netzwerke verweigern, wird der gesamte eingehende Datenverkehr blockiert, es sei denn, er stammt von privaten Endpunkten. Netzwerkinjektion aktivieren Ein Die Möglichkeit, Ihre Anwendung bei der Erstellung mit VNet-Integration zu konfigurieren, wird im Portalfenster angezeigt, nachdem diese Option auf Ein umgestellt wurde. Virtual Network Create New Wählen Sie das Feld Neu erstellen aus. Geben Sie im Popupbildschirm einen Namen für Ihr virtuelles Netzwerk an, und wählen Sie OK aus. Optionen zum Einschränken des ein- und ausgehenden Zugriffs auf Ihre Funktions-App werden beim Erstellen angezeigt. Sie müssen die VNet-Integration explizit im Bereich Ausgehender Zugriff des Fensters aktivieren, um den ausgehenden Zugriff einzuschränken. Geben Sie die folgenden Einstellungen für den Abschnitt Eingehender Zugriff ein. Mit diesem Schritt wird ein privater Endpunkt in Ihrer Funktions-App erstellt.

Tipp

Um die Interaktion mit Ihrer Funktions-App über das Portal fortzusetzen, müssen Sie Ihren lokalen Computer zum virtuellen Netzwerk hinzufügen. Wenn Sie den eingehenden Zugriff nicht einschränken möchten, überspringen Sie diesen Schritt.

Einstellung Vorgeschlagener Wert Beschreibung Aktivieren privater Endpunkte Ein Die Möglichkeit, Ihre Anwendung bei der Erstellung mit VNet-Integration zu konfigurieren, wird im Portal angezeigt, nachdem diese Option aktiviert wurde. Name des privaten Endpunkts myInboundPrivateEndpointName Name, der Ihren neuen privaten Endpunkt der Funktions-App identifiziert Subnetz für eingehenden Datenverkehr Create New Mit dieser Option wird ein neues Subnetz für Ihren eingehenden privaten Endpunkt erstellt. Einem einzelnen Subnetz können mehrere private Endpunkte hinzugefügt werden. Geben Sie einen Subnetznamen an. Der Subnetzadressblock kann auf dem Standardwert belassen werden. Klicken Sie auf OK. Weitere Informationen zur Subnetzdimensionierung finden Sie unter Subnetze. DNS Zone mit privatem Azure-DNS Dieser Wert gibt an, welchen DNS-Server Ihr privater Endpunkt verwendet. In den meisten Fällen, wenn Sie in Azure arbeiten, ist Azure Privates DNS Zone die DNS-Zone, die Sie verwenden sollten, da die Verwendung von Manuell für benutzerdefinierte DNS-Zonen die Komplexität erhöht. Geben Sie die folgenden Einstellungen für den Abschnitt Ausgehender Zugriff ein. In diesem Schritt wird Ihre Funktions-App bei der Erstellung in ein virtuelles Netzwerk integriert. Außerdem werden beim Erstellen Optionen zum Erstellen privater Endpunkte in Ihrem Speicherkonto und zum Einschränken des Netzwerkzugriffs für Ihr Speicherkonto verfügbar. Wenn die Funktions-App ins VNet integriert ist, wird der gesamte ausgehende Datenverkehr standardmäßig über das VNet geleitet.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Aktivieren der VNet-Integration Ein Dadurch wird Ihre Funktions-App in ein VNet integriert, um den gesamten ausgehenden Datenverkehr über das VNet zu erstellen und zu leiten. Subnetz für ausgehenden Datenverkehr Neu erstellen Dadurch wird ein neues Subnetz für die VNet-Integration Ihrer Funktions-App erstellt. Eine Funktions-App kann nur in ein leeres Subnetz integriert sein. Geben Sie einen Subnetznamen an. Der Subnetzadressblock kann auf dem Standardwert belassen werden. Wenn Sie es konfigurieren möchten, finden Sie hier weitere Informationen zur Subnetzdimensionierung. Klicken Sie auf OK. Die Option zum Erstellen privater Speicherendpunkte wird angezeigt. Wenn Sie Ihre Funktions-App mit virtuellen Netzwerken verwenden möchten, müssen Sie sie mit einem Subnetz verknüpfen. Geben Sie die folgenden Einstellungen für den Abschnitt Privater Speicherendpunkt ein. Mit diesem Schritt werden private Endpunkte für die Blob-, Warteschlangen-, Datei- und Tabellenendpunkte in Ihrem Speicherkonto erstellt. Dadurch wird Ihr Speicherkonto effektiv in das VNet integriert.

Einstellung Vorgeschlagener Wert Beschreibung Hinzufügen eines privaten Speicherendpunkts Ein Die Möglichkeit, Ihre Anwendung bei der Erstellung mit der VNet-Integration zu konfigurieren, wird im Portal angezeigt, nachdem diese Option aktiviert wurde. Name des privaten Endpunkts myInboundPrivateEndpointName Name, der den privaten Endpunkt Ihres Speicherkontos identifiziert Subnetz des privaten Endpunkts Create New Dadurch wird ein neues Subnetz für Ihren eingehenden privaten Endpunkt im Speicherkonto erstellt. Einem einzelnen Subnetz können mehrere private Endpunkte hinzugefügt werden. Geben Sie einen Subnetznamen an. Der Subnetzadressblock kann auf dem Standardwert belassen werden. Wenn Sie es konfigurieren möchten, finden Sie hier weitere Informationen zur Subnetzdimensionierung. Klicken Sie auf OK. DNS Zone mit privatem Azure-DNS Dieser Wert gibt an, welchen DNS-Server Ihr privater Endpunkt verwendet. In den meisten Fällen, wenn Sie in Azure arbeiten, ist Azure Privates DNS Zone die DNS-Zone, die Sie verwenden sollten, da durch die Verwendung von Manuell für benutzerdefinierte DNS-Zonen die Komplexität steigt. Klicken Sie auf Weiter: Überwachung aus. Geben Sie auf der Seite Überwachung die folgenden Einstellungen ein.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Application Insights Standard Erstellen Sie eine Application Insights-Ressource mit dem gleichen App-Namen in der nächstgelegenen unterstützten Region. Erweitern Sie diese Einstellung, wenn Sie den Namen der neuen Ressource ändern oder Ihre Daten an einem anderen Standort innerhalb einer Azure-Geografie speichern müssen. Wählen Sie Bewerten + erstellen aus, um die App-Konfigurationsauswahl zu überprüfen.

Überprüfen Sie Ihre Einstellungen auf der Seite Überprüfen und erstellen. Klicken Sie dann auf Erstellen, um die Funktions-App bereitzustellen.

Wählen Sie oben rechts im Portal das Benachrichtigungssymbol aus, und achten Sie auf die Meldung Bereitstellung erfolgreich.

Wählen Sie Zu Ressource wechseln, um Ihre neue Funktionen-App anzuzeigen. Sie können auch die Option An Dashboard anheften auswählen. Wenn Sie die Funktions-App anheften, können Sie einfacher über das Dashboard auf sie zugreifen.

Glückwunsch! Sie haben Ihre neue Premium-Funktions-App erfolgreich erstellt.

Hinweis

Bei einigen Bereitstellungen kann es vorkommen, dass die Erstellung der privaten Endpunkte im Speicherkonto mit dem Fehler „StorageAccountOperationInProgress“ fehlschlägt. Dieser Fehler tritt auf, auch die Funktions-App selbst erfolgreich erstellt wird. Wenn ein solcher Fehler auftritt, löschen Sie die Funktions-App, und wiederholen Sie den Vorgang. Sie können die privaten Endpunkte stattdessen manuell für das Speicherkonto erstellen.

Erstellen einer Service Bus-Instanz

Als Nächstes erstellen Sie eine Service Bus-Instanz, mit der die Funktionalität der Netzwerkfunktionen Ihrer Funktions-App in diesem Tutorial getestet wird.

Wählen Sie im Menü des Azure-Portals oder auf der Startseite die Option Ressource erstellen aus.

Suchen Sie auf der Seite Neu nach Service Bus. Klicken Sie anschließend auf Erstellen.

Verwenden Sie auf der Registerkarte Grundlagen die folgende Tabelle, um die Einstellungen für Service Bus zu konfigurieren. Für alle anderen Einstellungen können Sie die Standardwerte beibehalten.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Das Abonnement, in dem Ihre Ressourcen erstellt werden Ressourcengruppe myResourceGroup Die Ressourcengruppe aus, die Sie mit Ihrer Funktions-App erstellt haben. Namespacename myServiceBus Der Name der Service Bus-Instanz, für den der private Endpunkt aktiviert ist Location myFunctionRegion Die Region, in der Sie Ihre Funktions-App erstellt haben. Preisstufe Premium Wählen Sie diesen Tarif aus, um private Endpunkte mit Azure Service Bus zu verwenden können. Klicken Sie auf Überprüfen + erstellen. Wählen Sie Erstellen aus, wenn die Validierung erfolgreich war.

Sperren Ihrer Service Bus-Instanz

Erstellen Sie den privaten Endpunkt, um die Service Bus-Instanz zu sperren:

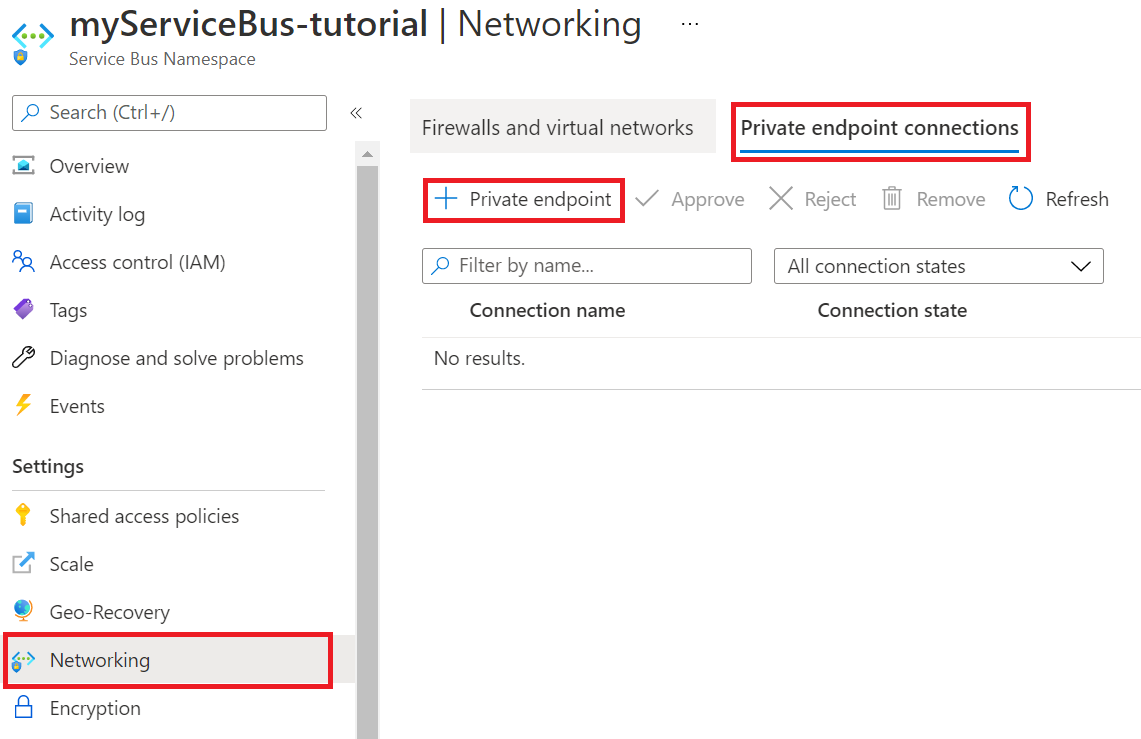

Wählen Sie in der neuen Service Bus-Instanz im Menü auf der linken Seite Netzwerk aus.

Wählen Sie auf der Registerkarte Verbindungen mit privatem EndpunktPrivater Endpunkt aus.

Verwenden Sie auf der Registerkarte Grundlagen die in der folgenden Tabelle aufgeführten Einstellungen für den privaten Endpunkt.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Das Abonnement, in dem Ihre Ressourcen erstellt werden Ressourcengruppe myResourceGroup Die Ressourcengruppe aus, die Sie mit Ihrer Funktions-App erstellt haben. Name sb-endpoint Der Name des privaten Endpunkts für den Service Bus Region myFunctionRegion Die Region aus, in der Sie Ihr Speicherkonto erstellt haben. Verwenden Sie auf der Registerkarte Ressource die in der folgenden Tabelle aufgeführten Einstellungen für den privaten Endpunkt.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Das Abonnement, in dem Ihre Ressourcen erstellt werden. Ressourcentyp Microsoft.ServiceBus/namespaces Der Ressourcentyp für die Service Bus-Instanz Ressource myServiceBus Die Service Bus-Instanz, die Sie zuvor in diesem Tutorial erstellt haben. Untergeordnete Zielressource Namespace Der private Endpunkt, der für den Namespace der Service Bus-Instanz verwendet wird Wählen Sie auf der Registerkarte Virtuelles Netzwerk für die Einstellung Subnetz die Option Standard aus.

Klicken Sie auf Überprüfen + erstellen. Wählen Sie Erstellen aus, wenn die Validierung erfolgreich war.

Nachdem der private Endpunkt erstellt wurde, kehren Sie zum Abschnitt Netzwerk Ihres Service Bus-Namespace zurück, und überprüfen Sie die Registerkarte Öffentlicher Zugriff.

Vergewissern Sie sich, dass Ausgewählte Netzwerke ausgewählt ist.

Wählen Sie + Vorhandenes virtuelles Netzwerk hinzufügen aus, um das zuvor erstellte virtuelle Netzwerk hinzuzufügen.

Verwenden Sie auf der Registerkarte Netzwerke hinzufügen die Netzwerkeinstellungen aus der folgenden Tabelle:

Einstellung Vorgeschlagener Wert BESCHREIBUNG Abonnement Ihr Abonnement Das Abonnement, in dem Ihre Ressourcen erstellt werden. Virtuelle Netzwerke myVirtualNet Der Name des virtuellen Netzwerks, mit dem Ihre Funktions-App eine Verbindung herstellt Subnetze functions Der Name des Subnetzes, mit dem Ihre Funktions-App eine Verbindung herstellt Wählen Sie Client-IP-Adresse hinzufügen aus, um Ihrer aktuellen Client-IP-Adresse Zugriff auf den Namespace zu gewähren.

Hinweis

Das Zulassen Ihrer Client-IP-Adresse ist erforderlich, damit im Azure-Portal später in diesem Tutorial Nachrichten in der Warteschlange veröffentlicht werden können.

Wählen Sie Aktivieren aus, um den Dienstendpunkt zu aktivieren.

Wählen Sie Hinzufügen aus, um das ausgewählte virtuelle Netzwerk und das Subnetz den Firewallregeln für die Service Bus-Instanz hinzuzufügen.

Wählen Sie Speichern aus, um die aktualisierten Firewallregeln zu speichern.

Ressourcen im virtuellen Netzwerk können jetzt über den privaten Endpunkt mit der Service Bus-Instanz kommunizieren.

Erstellen einer Warteschlange

Erstellen Sie die Warteschlange, aus der Ihr Azure Functions-Service Bus-Trigger Ereignisse abruft:

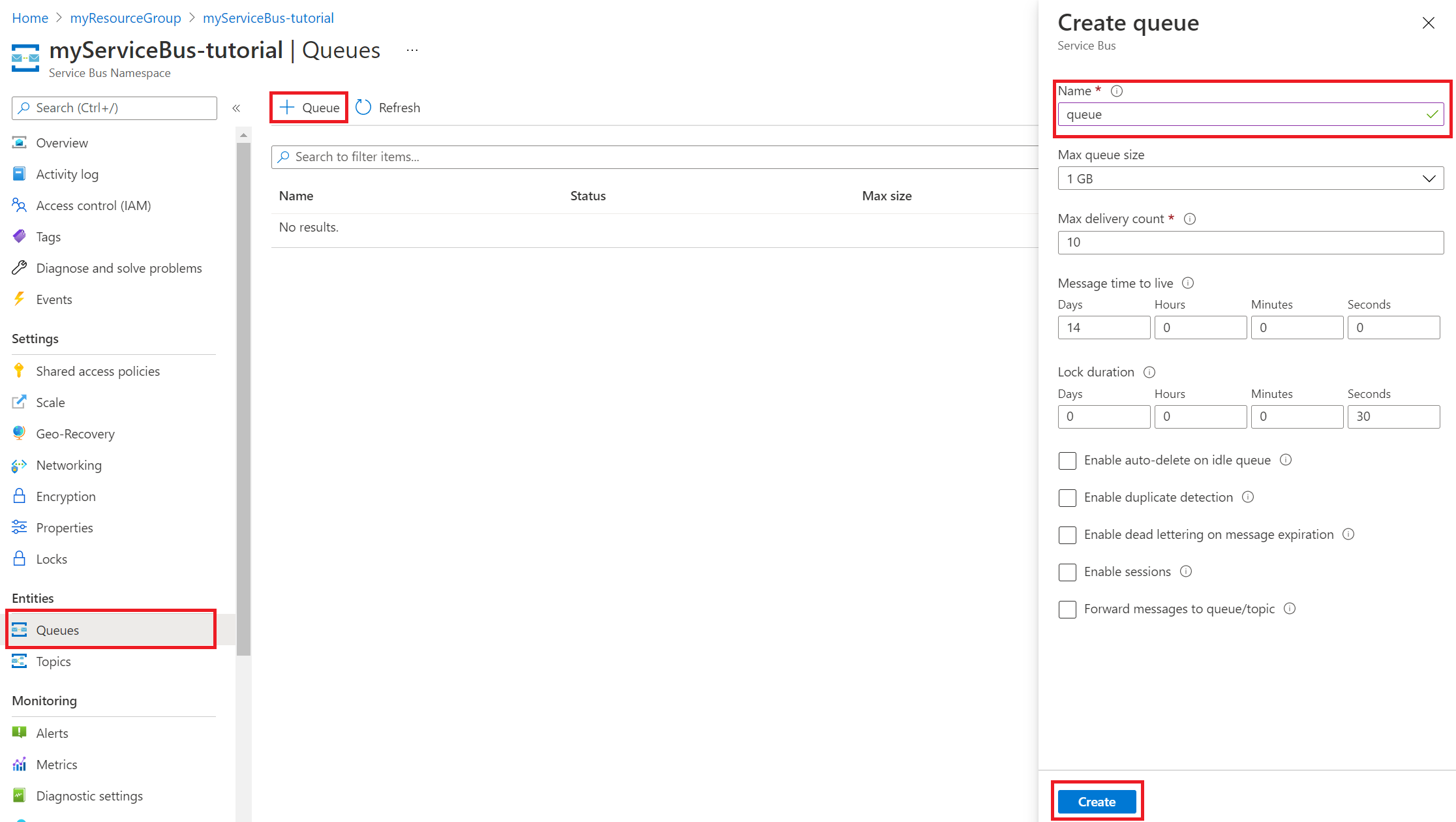

Wählen Sie in Ihrer Service Bus-Instanz im Menü auf der linken Seite Warteschlangen aus.

Wählen Sie Warteschlange aus. Geben Sie für dieses Tutorial queue als Namen der neuen Warteschlange an.

Klicken Sie auf Erstellen.

Abrufen einer Service Bus-Verbindungszeichenfolge

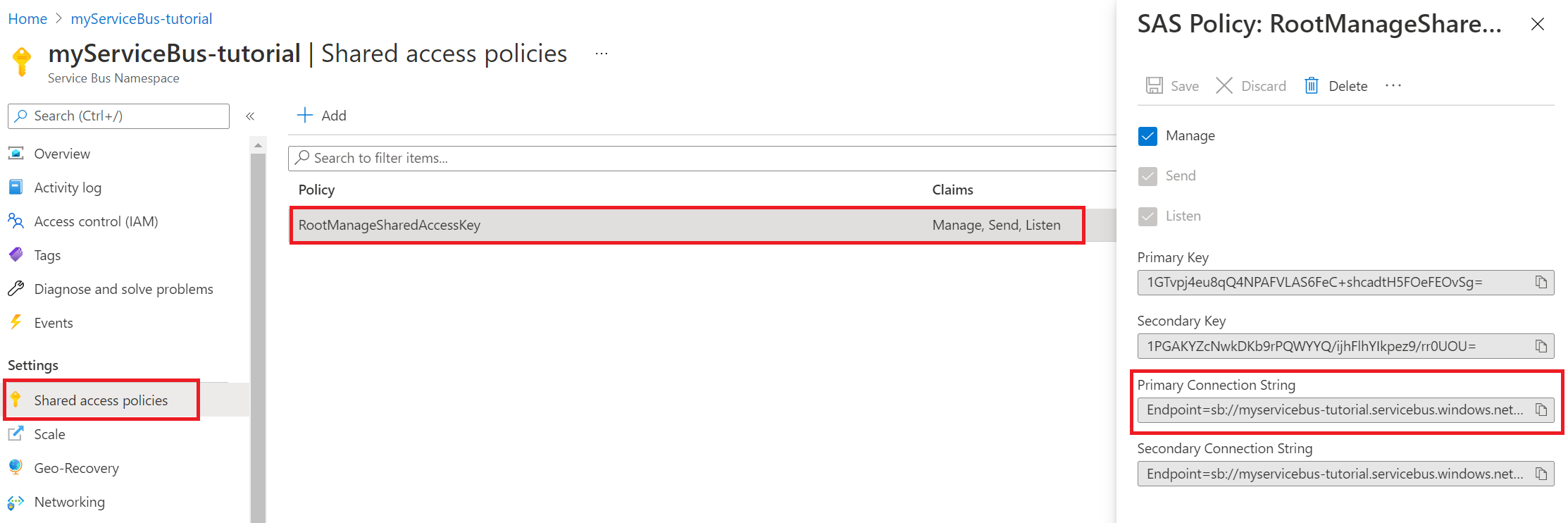

Wählen Sie in Ihrer Service Bus-Instanz im Menü auf der linken Seite die Option Richtlinien für gemeinsamen Zugriff aus.

Wählen Sie RootManageSharedAccessKey. Kopieren Sie die primäre Verbindungszeichenfolge, und speichern Sie sie. Sie benötigen diese Verbindungszeichenfolge, wenn Sie die App-Einstellungen konfigurieren.

Aktualisieren der Einstellungen Ihrer Funktions-App

Wählen Sie in ihrer Funktions-App im Menü auf der linken Seite die Option Konfigurationaus.

Wenn Sie Ihre Funktions-App mit virtuellen Netzwerken und Service Bus verwenden möchten, aktualisieren Sie die in der folgenden Tabelle gezeigten App-Einstellungen. Wählen Sie + Neue Anwendungseinstellung oder das Symbol Bearbeiten in der Spalte ganz rechts in der Tabelle mit den App-Einstellungen aus. Wählen Sie abschließend Speichern aus.

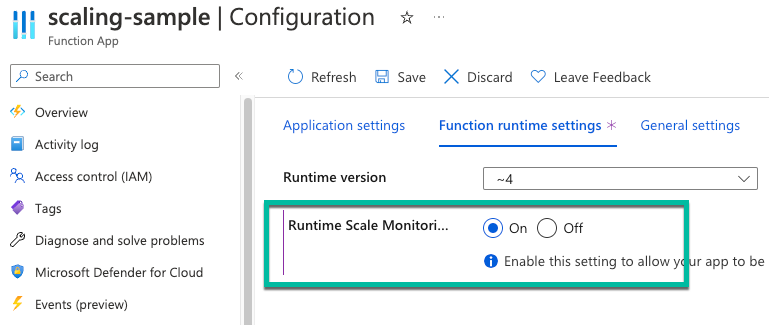

Einstellung Vorgeschlagener Wert Beschreibung SERVICEBUS_CONNECTION myServiceBusConnectionString Erstellen Sie diese App-Einstellung für die Verbindungszeichenfolge Ihrer Service Bus-Instanz. Diese Verbindungszeichenfolge stammt aus dem Abschnitt Abrufen einer Service Bus-Verbindungszeichenfolge. WEBSITE_CONTENTOVERVNET 1 Erstellen Sie diese App-Einstellung. Der Wert 1 ermöglicht das Skalieren Ihrer Funktions-App, wenn Ihr Speicherkonto auf ein virtuelles Netzwerk beschränkt ist. Da Sie einen Elastic Premium-Hostingplan verwenden, wählen Sie in der Ansicht Konfiguration die Registerkarte Funktionslaufzeiteinstellungen aus. Legen Sie die Laufzeitskalierungsüberwachung auf Ein fest. Klicken Sie dann auf Speichern. Die runtimegesteuerte Skalierung ermöglicht es Ihnen, HTTP-fremde Triggerfunktionen mit Diensten zu verbinden, die in Ihrem virtuellen Netzwerk ausgeführt werden.

Hinweis

Die Laufzeitskalierung ist für Funktions-Apps, die in einem dedizierten App Service-Plan gehostet werden, nicht erforderlich.

Bereitstellen eines Service Bus- und HTTP-Triggers

Hinweis

Wenn Sie private Endpunkte für eine Funktions-App aktivieren, kann auch nicht mehr öffentlich auf die SCM-Website (Source Control Manager) zugegriffen werden. Die folgenden Anweisungen enthalten Anweisungen für die Bereitstellung mithilfe des Bereitstellungscenters in der Funktions-App. Verwenden Sie alternativ eine ZIP-Bereitstellung oder selbstgehostete Agents, die in einem Subnetz im virtuellen Netzwerk bereitgestellt werden.

Wechseln Sie in GitHub zum folgenden Beispiel-Repository. Es enthält eine Funktions-App und zwei Funktionen, einen HTTP-Trigger und einen Service Bus-Warteschlangentrigger.

Wählen Sie oben auf der Seite Verzweigen aus, um in Ihrem eigenen GitHub-Konto oder Ihrer GitHub-Organisation eine Verzweigung dieses Repositorys zu erstellen.

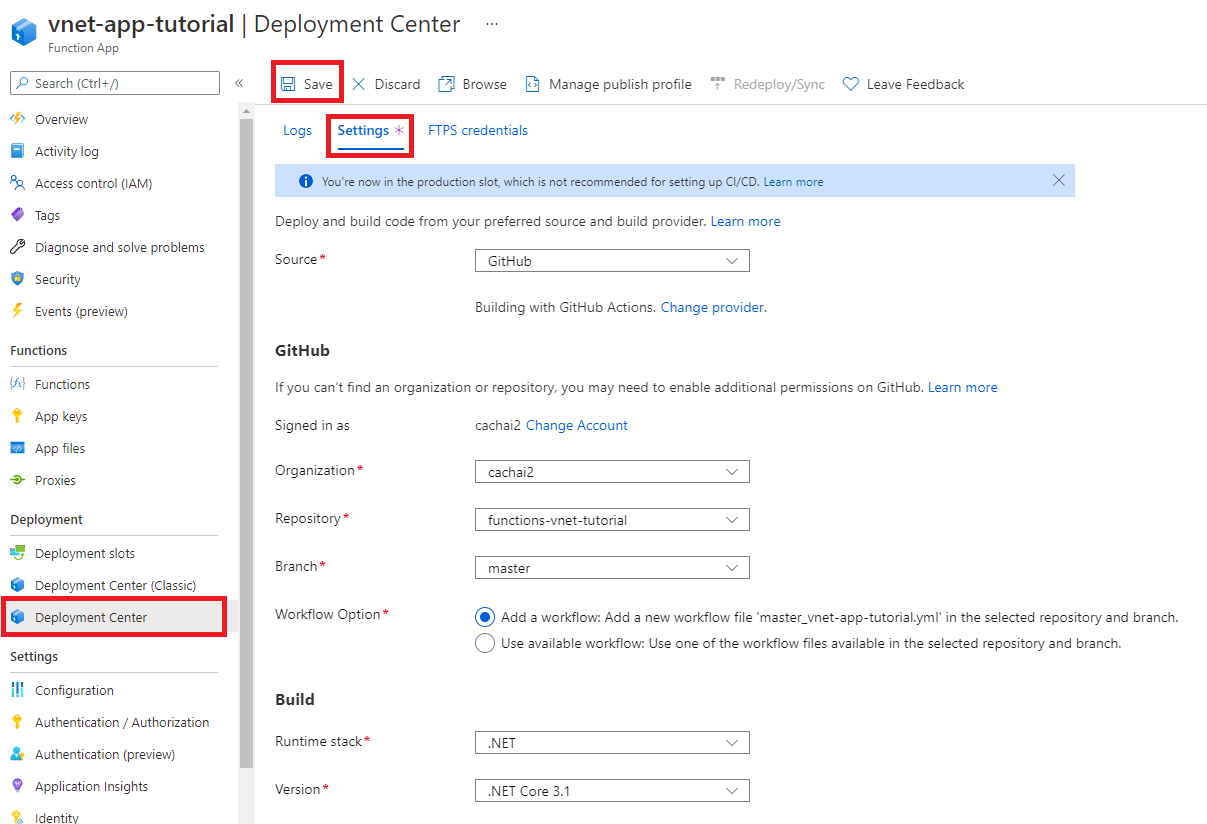

Wählen Sie in ihrer Funktions-App im Menü auf der linken Seite die Option Bereitstellungs-Center aus. Wählen Sie dann Einstellungen aus.

Verwenden Sie auf der Registerkarte Einstellungen die in der folgenden Tabelle gezeigten Bereitstellungseinstellungen.

Einstellung Vorgeschlagener Wert BESCHREIBUNG Quelle GitHub Sie sollten ein GitHub-Repository für den Beispielcode aus Schritt 2 erstellt haben. Organisation myOrganization Die Organisation, in der Ihr Repository eingecheckt ist. Das ist in der Regel Ihr Konto. Repository functions-vnet-tutorial Das Repository wurde von https://github.com/Azure-Samples/functions-vnet-tutorial geforkt. Branch Standard Screenshot der Hauptverzweigung des von Ihnen erstellten Repositorys. Runtimestapel .NET Der Beispielcode ist in C# geschrieben. Version .NET Core 3.1 Die Runtimeversion Wählen Sie Speichern.

Die Erstbereitstellung kann mehrere Minuten in Anspruch nehmen. Wenn Ihre App erfolgreich bereitgestellt wurde, wird auf der Registerkarte Protokolle die Statusmeldung Erfolgreich (aktiv) angezeigt. Aktualisieren Sie die Seite bei Bedarf.

Glückwunsch! Sie haben Ihre Beispiel-Funktions-App erfolgreich bereitgestellt.

Testen der gesperrten Funktions-App

Wählen Sie in ihrer Funktions-App im Menü auf der linken Seite die Option Functionsaus.

Wählen Sie ServiceBusQueueTrigger aus.

Klicken Sie im Menü auf der linken Seite auf Überwachen.

Sie werden feststellen, dass Sie Ihre App nicht überwachen können. Ihr Browser hat keinen Zugriff auf das virtuelle Netzwerk hat und daher nicht direkt auf Ressourcen im virtuellen Netzwerk zugreifen.

Im folgenden finden Sie eine alternative Möglichkeit zum Überwachen ihrer Funktion mit Application Insights:

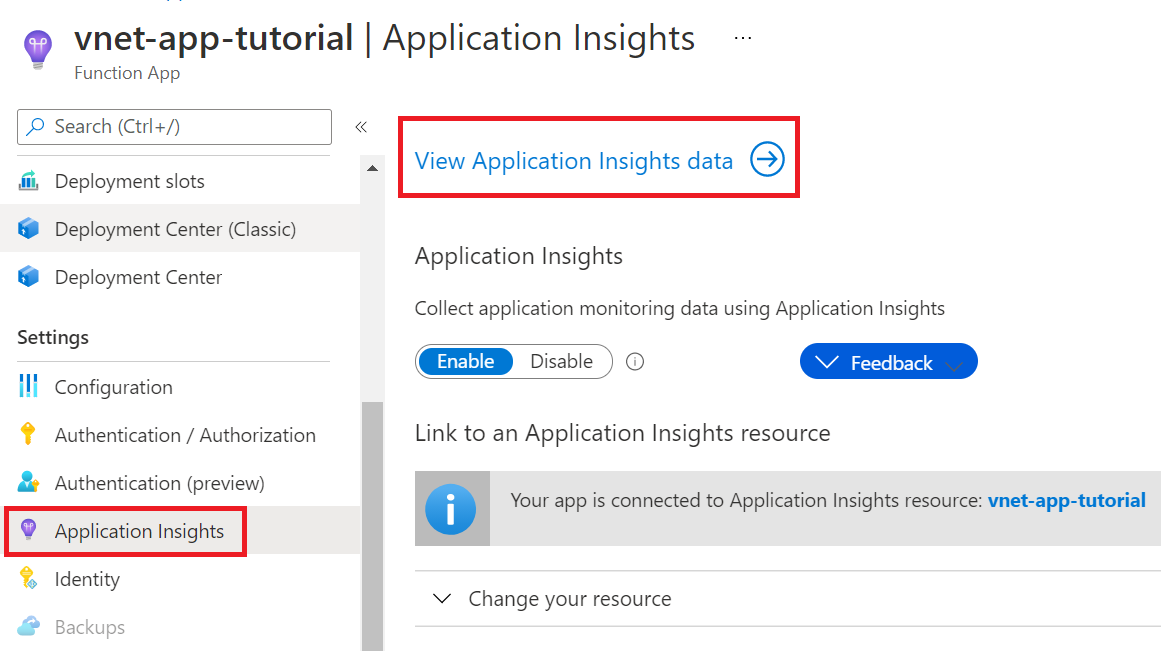

Wählen Sie in ihrer Funktions-App im Menü auf der linken Seite Application Insightsaus. Wählen Sie dann Application Insights-Daten anzeigen aus.

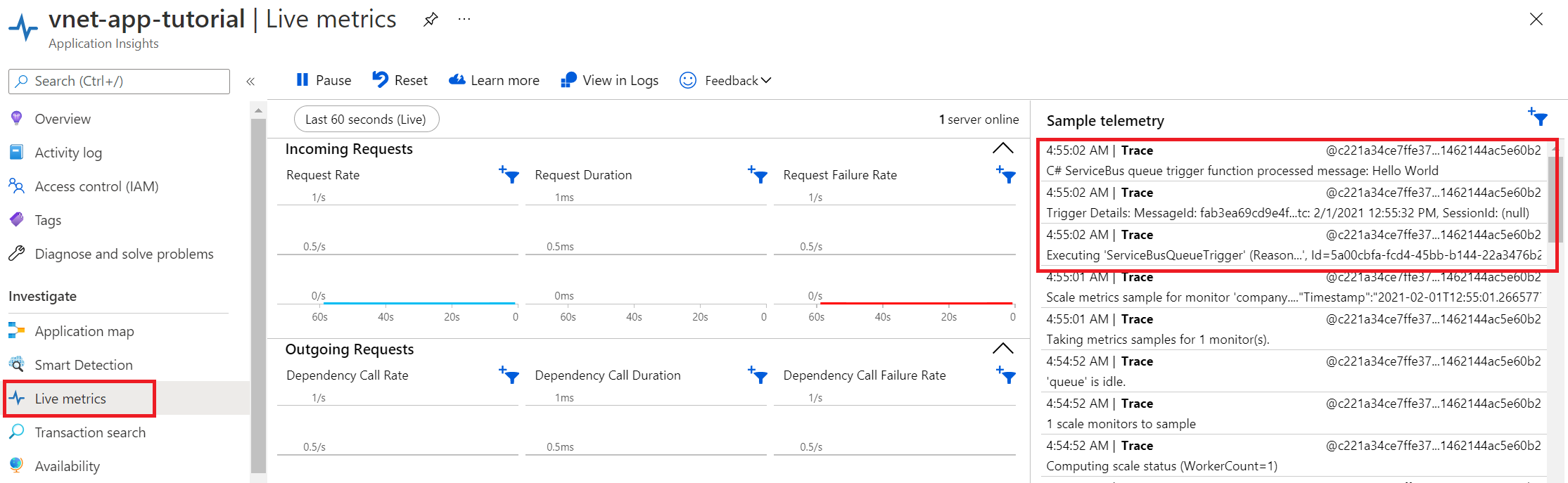

Wählen Sie im Menü auf der linken Seite die Option Livemetriken aus.

Öffnen Sie eine neue Registerkarte. Wählen Sie in Ihrer Service Bus-Instanz im Menü auf der linken Seite Warteschlangen aus.

Wählen Sie Ihre Warteschlange aus.

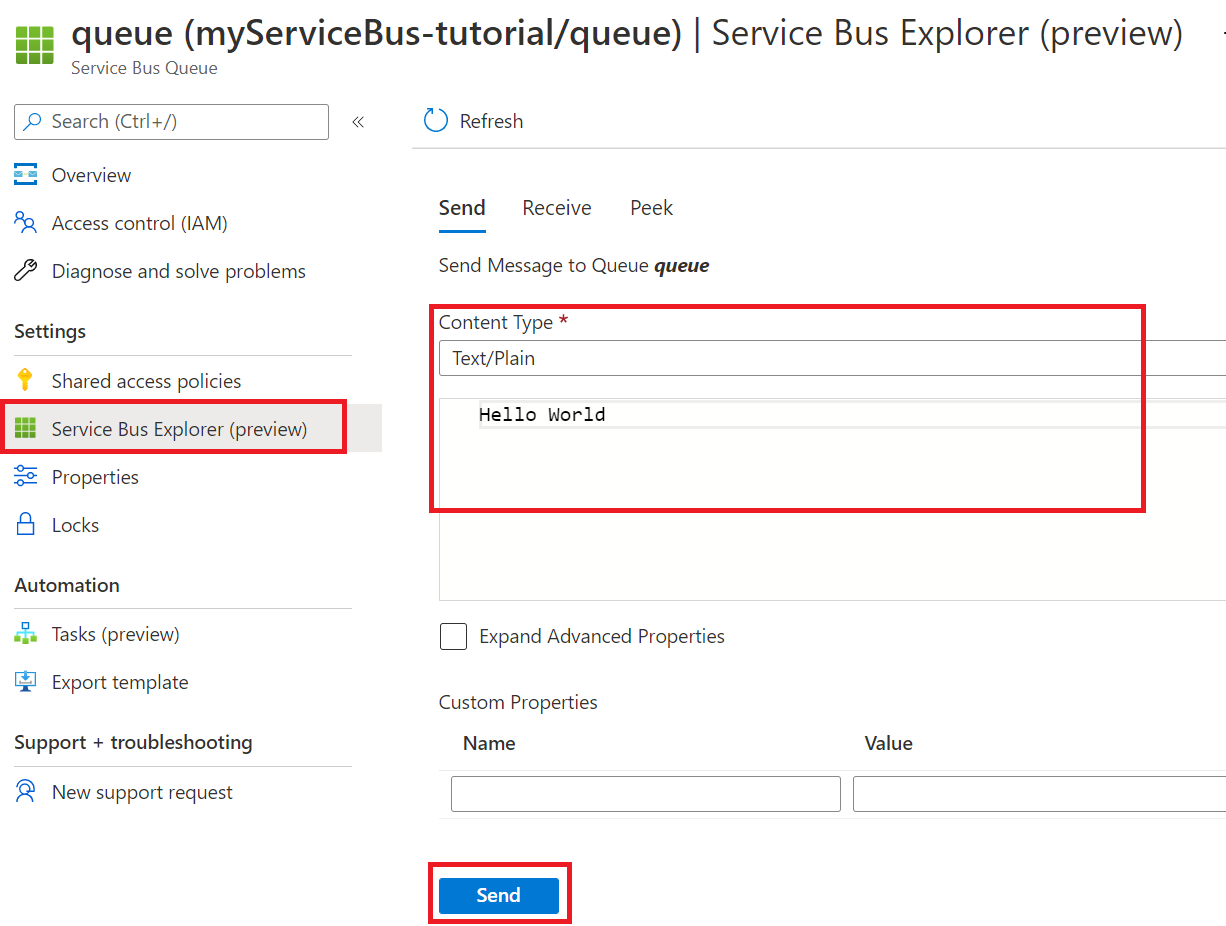

Wählen Sie im Menü auf der linken Seite Service Bus Explorer aus. Wählen Sie unter Senden als Inhaltstypdie Option Text/Plain aus. Geben Sie dann eine Nachricht ein.

Wählen Sie Senden aus, um die Nachricht zu senden.

Auf der Registerkarte Livemetriken sollte angezeigt werden, dass der Service Bus-Warteschlangentrigger ausgelöst wurde. Ist dies nicht der Fall, senden Sie die Nachricht über Service Bus Explorer erneut.

Herzlichen Glückwunsch! Sie haben die Einrichtung Ihrer Funktions-App mit privaten Endpunkten erfolgreich getestet.

Verstehen von privaten DNS-Zonen

Sie haben einen privaten Endpunkt zum Herstellen einer Verbindung mit Azure-Ressourcen verwendet. Sie stellen die Verbindung mit einer privaten IP-Adresse statt mit dem öffentlichen Endpunkt her. Vorhandene Azure-Dienste sind so konfiguriert, dass sie die bestehende DNS-Konfiguration zum Herstellen der Verbindung mit dem öffentlichen Endpunkt verwenden. Sie müssen die DNS-Konfiguration außer Kraft setzen, um eine Verbindung mit dem privaten Endpunkt herzustellen.

Für jede mit einem privaten Endpunkt konfigurierte Azure-Ressource wird eine private DNS-Zone erstellt. Für jede private IP-Adresse, die dem privaten Endpunkt zugeordnet ist, wird ein DNS-Eintrag erstellt.

Die folgenden DNS-Zonen wurden in diesem Tutorial erstellt:

- privatelink.file.core.windows.net

- privatelink.blob.core.windows.net

- privatelink.servicebus.windows.net

- privatelink.azurewebsites.net

Bereinigen von Ressourcen

In den vorherigen Schritten haben Sie Azure-Ressourcen in einer Ressourcengruppe erstellt. Wenn Sie diese Ressourcen in Zukunft nicht mehr benötigen, können Sie sie löschen, indem Sie die Ressourcengruppe löschen.

Wählen Sie im Azure-Portalmenü oder auf der Startseite die Option Ressourcengruppen aus. Wählen Sie auf der Seite Ressourcengruppen die Option myResourceGroup aus.

Stellen Sie auf der Seite myResourceGroup sicher, dass die Ressourcen aufgelistet sind, die Sie löschen möchten.

Wählen Sie die Option Löschen aus, geben Sie zur Bestätigung im Textfeld myResourceGroup ein, und wählen Sie anschließend Löschen aus.

Nächste Schritte

In diesem Tutorial haben Sie eine Premium-Funktions-App, ein Speicherkonto und eine Service Bus-Instanz erstellt. Sie haben alle diese Ressourcen hinter privaten Endpunkten geschützt.

Verwenden Sie die folgenden Links, um mehr über die Netzwerkoptionen von Azure Functions und über private Endpunkte zu erfahren: