Konfigurieren Sie selbstverwaltete Grafana-Instanzen, um den verwalteten Dienst Azure Monitor für Prometheus mit Microsoft Entra ID zu verwenden.

Der verwaltete Dienst Azure Monitor für Prometheus ermöglicht es Ihnen, im großen Stil Metriken mithilfe einer mit Prometheus kompatiblen Überwachungslösung zu sammeln und zu analysieren. Die am häufigsten verwendete Methode zum Analysieren und Darstellen von Prometheus-Daten ist ein Grafana-Dashboard. In diesem Artikel wird erläutert, wie Sie Prometheus mithilfe von Microsoft Entra ID als Datenquelle für selbstgehostete Grafana-Instanzen konfigurieren.

Informationen zur Verwendung von Grafana mit einer verwalteten Systemidentität finden Sie unter Konfigurieren von Grafana mit verwalteter Systemidentität.

Microsoft Entra-Authentifizierung

Führen Sie zum Einrichten der Microsoft Entra-Authentifizierung die folgenden Schritte aus:

- Sie registrieren eine App mit Microsoft Entra ID.

- Gewähren Sie der App Zugriff auf Ihren Azure Monitor-Arbeitsbereich.

- Konfigurieren Sie Ihre selbstgehostete Grafana-Instanz mit den Anmeldeinformationen der App.

Sie registrieren eine App mit Microsoft Entra ID

Um eine App zu registrieren, öffnen Sie die Übersichtsseite von Active Directory im Azure-Portal.

Wählen Sie Neue Registrierung aus.

Geben Sie auf der Seite „Anwendung registrieren“ einen Namen für die Anwendung ein.

Wählen Sie Registrieren.

Notieren Sie die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant). Sie werden in den Grafana-Authentifizierungseinstellungen verwendet.

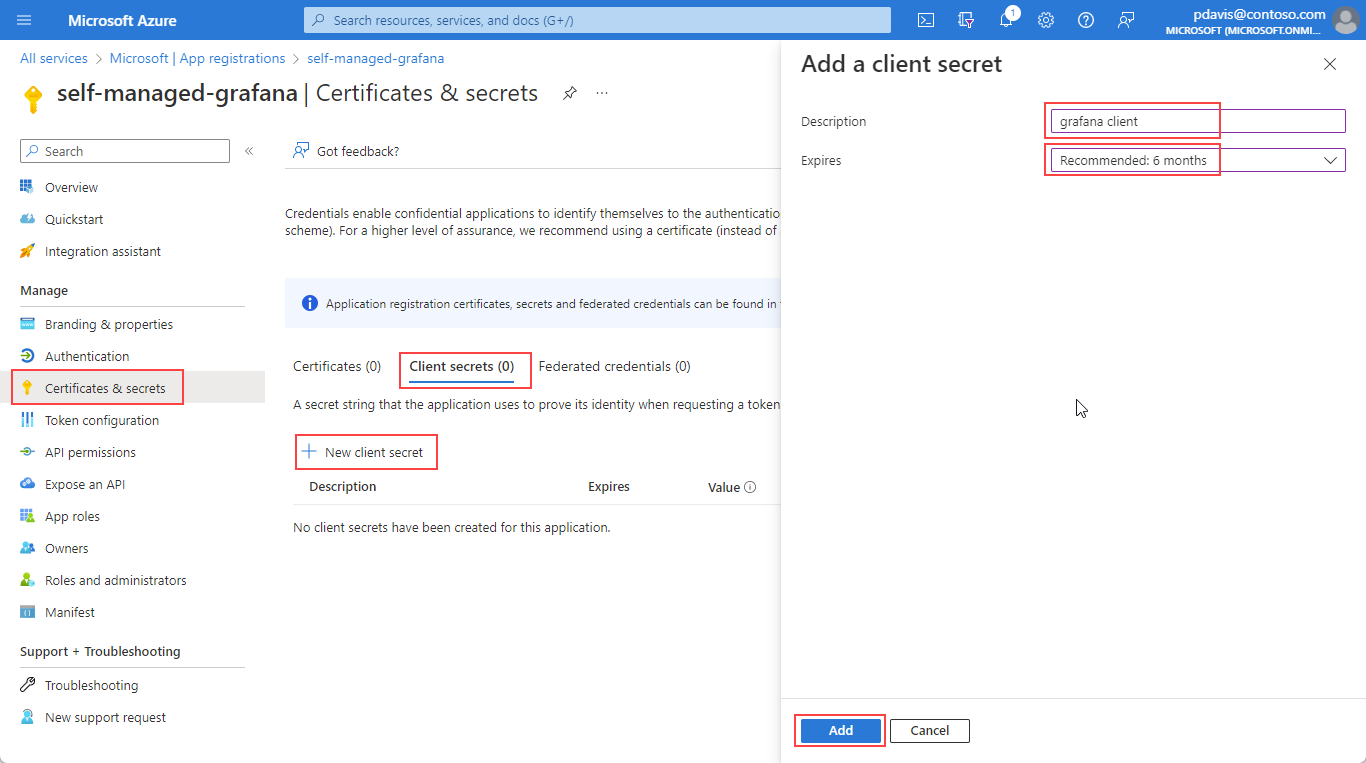

Wählen Sie auf der Übersichtsseite der App Certificates and Secrets (Zertifikate und Geheimnisse) aus.

Wählen Sie auf der Registerkarte „Geheime Clientschlüssel“ die Option Neuer geheimer Clientschlüssel aus.

Geben Sie eine Beschreibung ein.

Wählen Sie in der Dropdownliste expiry (einen Ablaufzeitraum) aus, und wählen Sie Add (Hinzufügen) aus.

Hinweis

Erstellen Sie einen Prozess, um das Geheimnis zu erneuern, und aktualisieren Sie Ihre Grafana-Datenquelleneinstellungen, bevor das Geheimnis abläuft. Sobald das Geheimnis abläuft, ist Grafana nicht mehr in der Lage, Daten aus Ihrem Azure Monitor-Arbeitsbereich abzufragen.

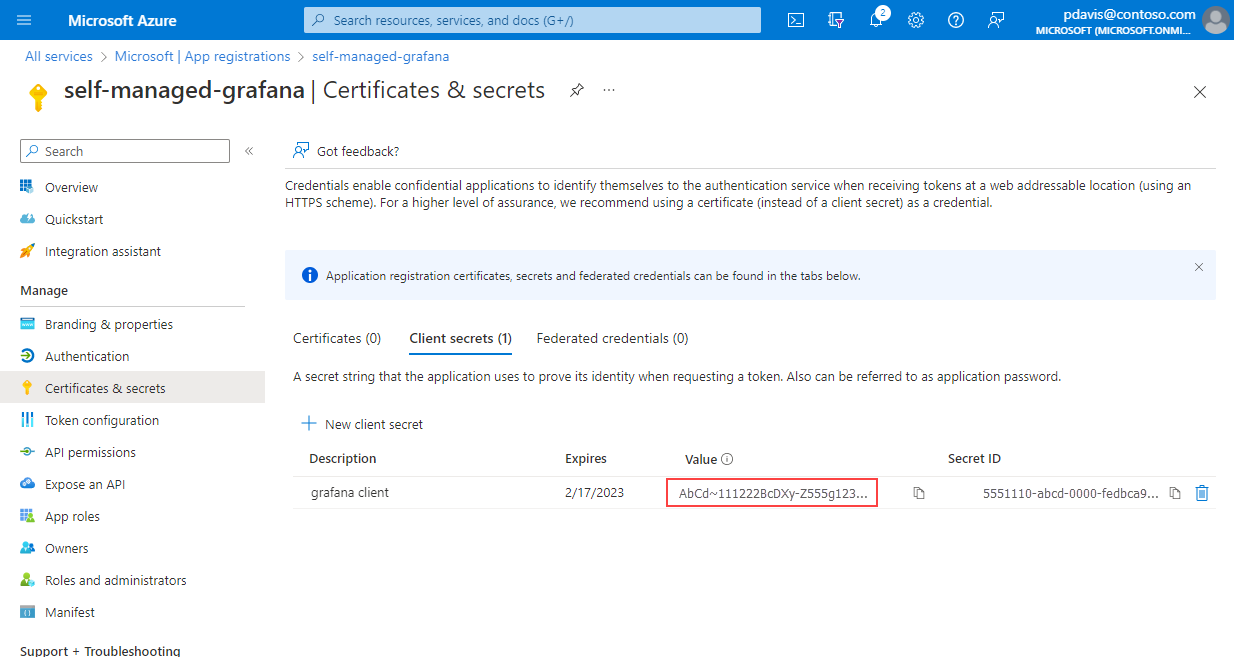

Kopieren und speichern Sie den Wert des geheimen Clientschlüssels.

Hinweis

Werte von geheimen Clientschlüsseln können nur unmittelbar nach der Erstellung angezeigt werden. Speichern Sie das Geheimnis unbedingt, bevor Sie die Seite verlassen.

Gewähren des App-Zugriffs auf Ihren Arbeitsbereich

Erlauben Sie Ihrer App, Daten aus Ihrem Azure Monitor-Arbeitsbereich abzufragen.

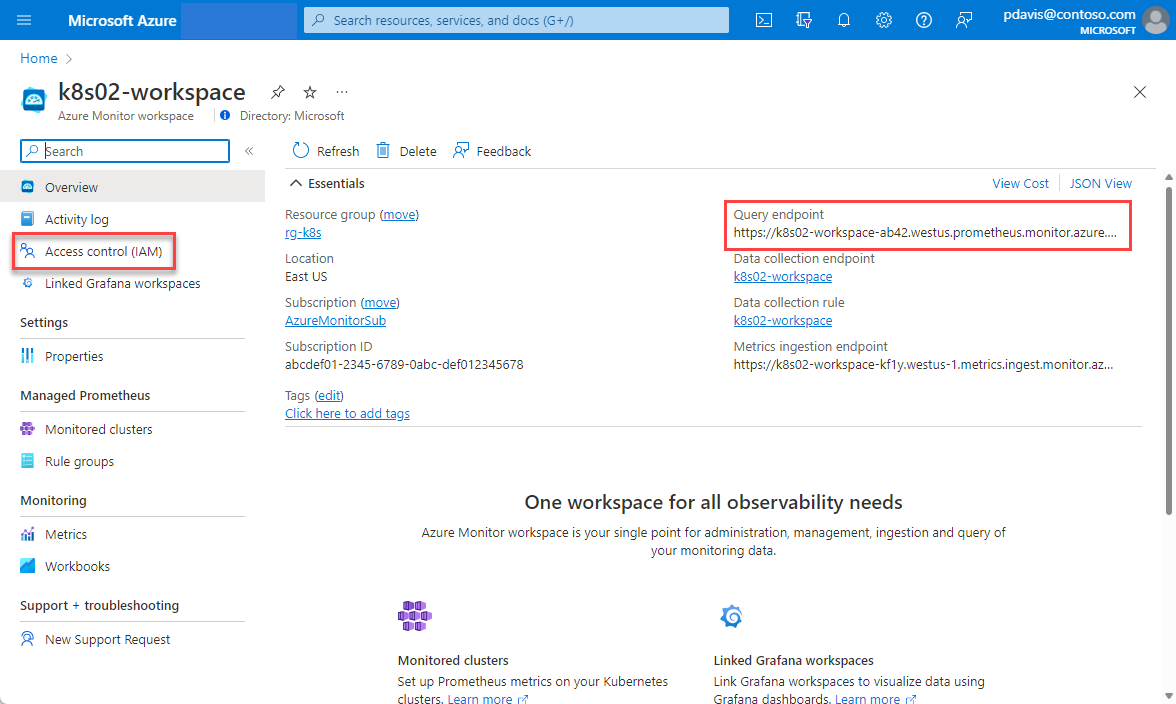

Öffnen Sie den Azure Monitor-Arbeitsbereich im Azure-Portal.

Notieren Sie auf der Übersichtsseite Ihren Abfrageendpunkt. Der Abfrageendpunkt wird beim Einrichten Ihrer Grafana-Datenquelle verwendet.

Wählen Sie Zugriffssteuerung (IAM) aus.

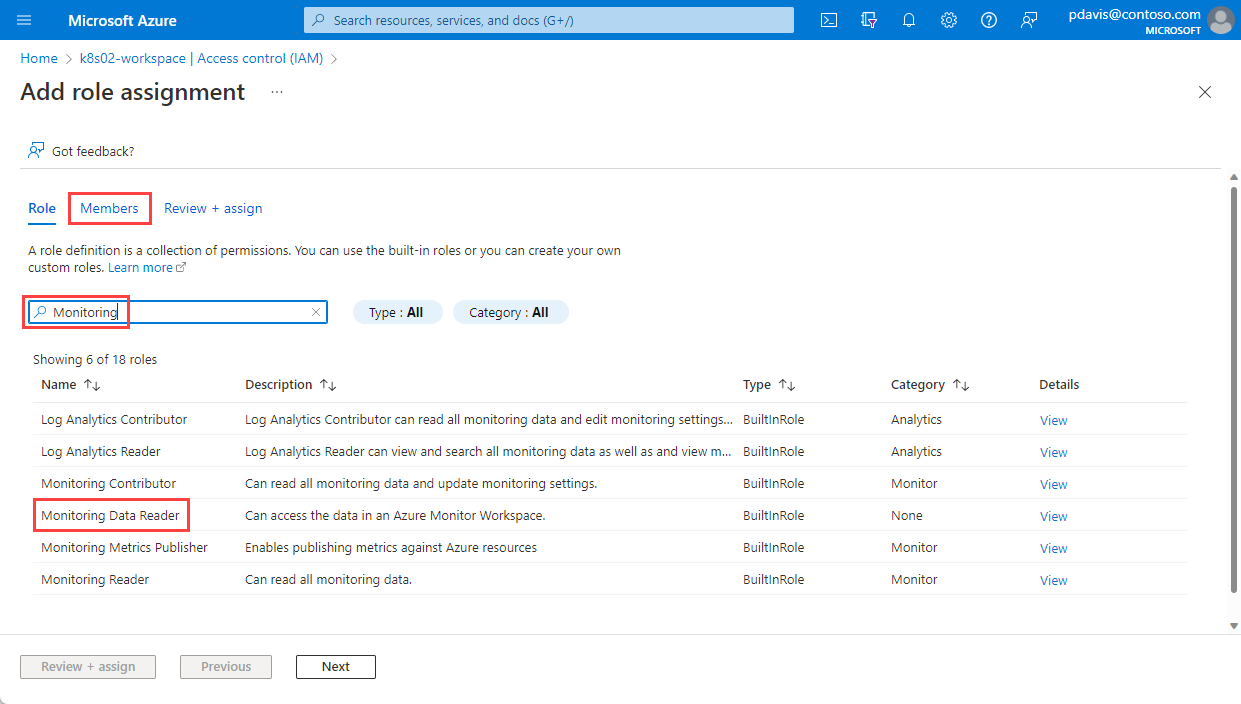

Wählen Sie Hinzufügen und dann auf der Seite Zugriffssteuerung (IAM) die Option Rollenzuweisung hinzufügen aus.

Suchen Sie auf der Seite Rollenzuweisung hinzufügen nach Überwachung.

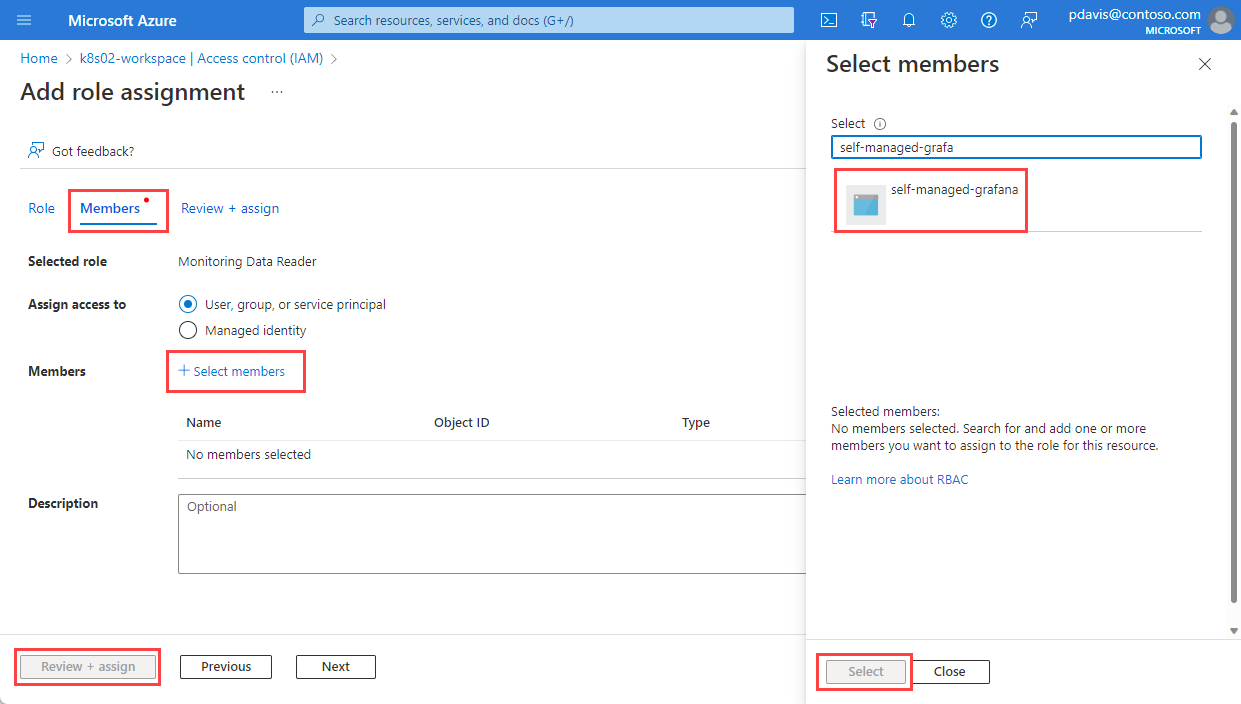

Wählen Sie Überwachungsdatenleser und dann die Registerkarte Mitglieder aus.

Wählen Sie Mitglieder auswählen aus.

Suchen Sie im Abschnitt Registrieren einer App bei Microsoft Entra ID nach der App, die Sie registriert haben, und wählen Sie sie aus.

Klicken Sie auf Auswählen.

Wählen Sie Überprüfen und zuweisen aus.

Sie haben Ihre App-Registrierung erstellt und das Abfragen von Daten aus Ihrem Azure Monitor-Arbeitsbereich ermöglicht. Der nächste Schritt besteht darin, Ihre Prometheus-Datenquelle in Grafana einzurichten.

Richten Sie die selbstverwaltete Grafana-Instanz ein, um die Azure-Authentifizierung zu aktivieren.

Grafana unterstützt jetzt das Herstellen einer Verbindung mit dem verwalteten Azure Monitor-Dienst für Prometheus über die Prometheus-Datenquelle. Bei selbstgehosteten Grafana-Instanzen ist eine Konfigurationsänderung erforderlich, um die Azure-Authentifizierungsoption in Grafana verwenden zu können. Nehmen Sie bei selbstgehosteten Grafana-Instanzen oder anderen Grafana-Instanzen, die nicht von Azure verwaltet werden, die folgenden Änderungen vor:

Suchen Sie die Grafana-Konfigurationsdatei. Ausführliche Informationen finden Sie in der Dokumentation zur Grafana-Konfiguration.

Identifizieren Sie Ihre Grafana-Version.

Aktualisieren Sie die Grafana-Konfigurationsdatei.

Für Grafana 9.0:

[feature_toggles] # Azure authentication for Prometheus (<=9.0) prometheus_azure_auth = trueFür Grafana 9.1 und höhere Versionen:

[auth] # Azure authentication for Prometheus (>=9.1) azure_auth_enabled = true

Bei Azure Managed Grafana müssen Sie keine Konfigurationsänderungen vornehmen. Die verwaltete Identität ist ebenfalls standardmäßig aktiviert.

Konfigurieren Ihrer Prometheus-Datenquelle in Grafana

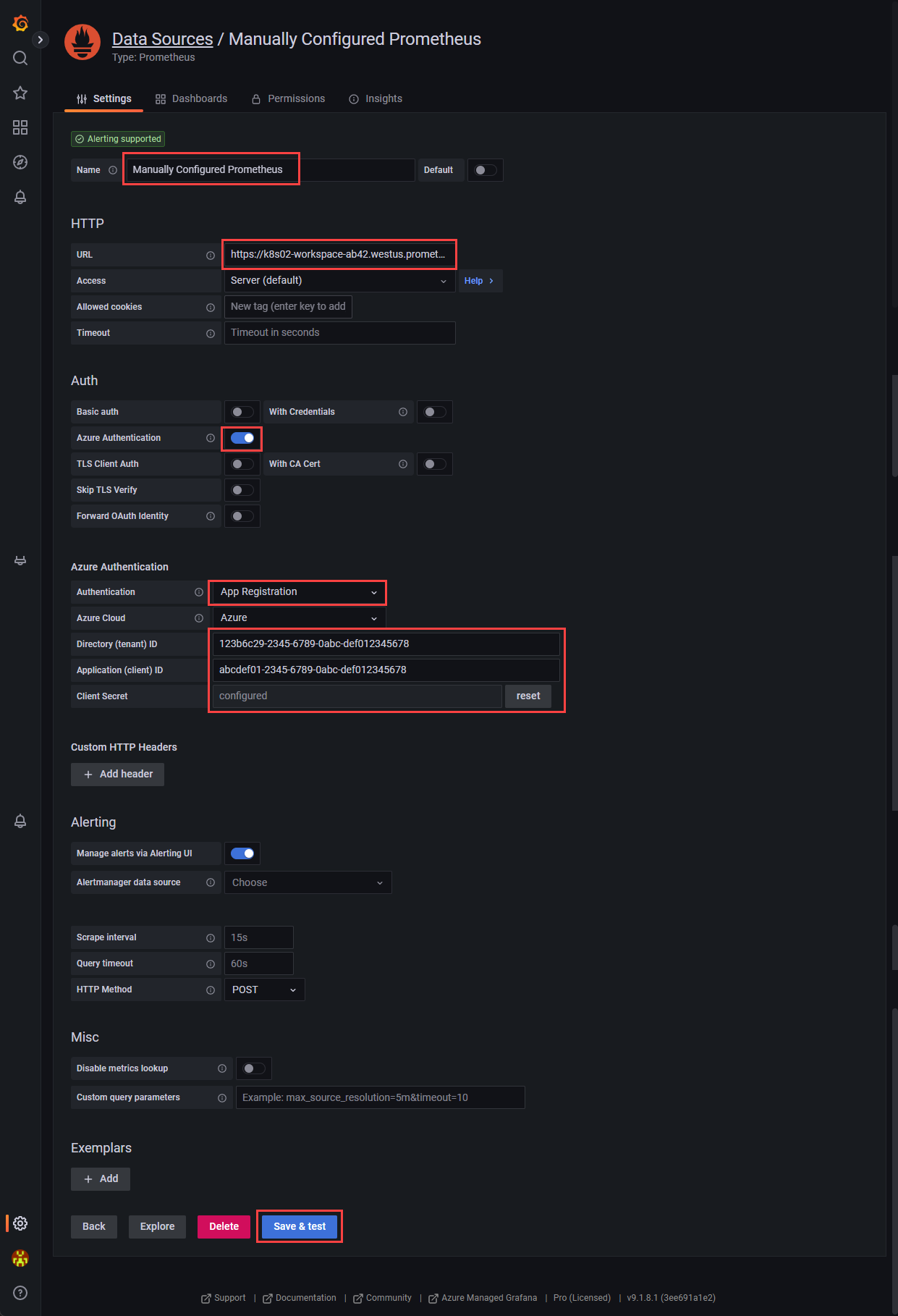

Melden Sie sich bei Ihrer Grafana-Instanz an.

Wählen Sie auf der Konfigurationsseite die Registerkarte Data sources (Datenquellen) aus.

Wählen Sie die Option Datenquelle hinzufügen.

Wählen Sie Prometheus aus.

Geben Sie einen Namen für die Prometheus-Datenquelle ein.

Fügen Sie im Feld URL den Wert des Abfrageendpunkts von der Übersichtsseite des Azure Monitor-Arbeitsbereichs ein.

Aktivieren Sie unter Auth (Authentifizierung) die Option Azure Authentication (Azure-Authentifizierung).

Wählen Sie im Abschnitt „Azure Authentication“ (Azure-Authentifizierung) aus der Dropdownliste Authentication (Authentifizierung) die Option App Registration (App-Registrierung) aus.

Geben Sie Direct(tenant) ID (Direkte ID [Mandant]), Application (client) ID (Anwendungs-ID [Client]) und Client secret (Geheimer Clientschlüssel) aus dem Abschnitt Register an app with Microsoft Entra ID (Registrieren einer App bei Microsoft Entra ID) ein.

Wählen Sie Speichern und testen

aus.

aus.

Häufig gestellte Fragen

Dieser Abschnitt enthält Antworten auf häufig gestellte Fragen.

Mir fehlen alle oder einige meiner Metriken. Wie behebe ich dieses Problem?

Sie können hier den Leitfaden zur Problembehandlung zum Erfassen von Prometheus-Metriken vom verwalteten Agent verwenden.

Warum fehlen Metriken mit zwei Bezeichnungen mit demselben Namen, aber unterschiedlicher Groß-/Kleinschreibung?

Von Azure verwaltetes Prometheus ist ein System, bei dem die Groß-/Kleinschreibung nicht beachtet wird. Es behandelt Zeichenfolgen (z. B. Metriknamen, Bezeichnungsnamen oder Bezeichnungswerte) als die gleiche Zeitreihe, wenn sie sich nur durch die Groß-/Kleinschreibung der Zeichenfolge von einer anderen Zeitreihe unterscheiden. Weitere Informationen finden Sie unter Übersicht über Prometheus-Metriken.

Warum sehe ich einige Lücken in Metrikdaten?

Bei Knotenaktualisierungen kann eine Lücke von 1 bis 2 Minuten in den Metrikdaten für Metriken auftreten, die von unseren Collectors auf Clusterebene erfasst wurden. Diese Lücke tritt auf, da der Knoten, auf dem die Daten ausgeführt werden, im Rahmen eines normalen Aktualisierungsprozesses aktualisiert wird. Dieser Aktualisierungsprozess wirkt sich auf clusterweite Ziele aus, z. B. kube-state-metrics und benutzerdefinierte Anwendungsziele, die angegeben werden. Dies tritt auf, wenn Ihr Cluster manuell oder per automatischer Aktualisierung aktualisiert wird. Dies ist das erwartete Verhalten, und es tritt aufgrund der Aktualisierung des Knotens auf, auf dem er ausgeführt wird. Dieses Verhalten wirkt sich nicht auf unsere empfohlenen Warnungsregeln aus.