Tutorial: Zugreifen auf Speicherblobs unter Verwendung einer benutzerdefinierten Azure Content Delivery Network-Domäne über HTTPS

Nachdem Sie Ihr Azure-Speicherkonto in das Azure Content Delivery Network integriert haben, können Sie eine benutzerdefinierte Domäne hinzufügen und HTTPS in dieser Domäne für Ihren benutzerdefinierten Blobspeicher-Endpunkt aktivieren.

Voraussetzungen

Damit Sie die Schritte in diesem Tutorial ausführen können, müssen Sie zuerst Ihr Azure-Speicherkonto im Azure Content Delivery Network integrieren. Weitere Informationen hierzu finden Sie unter Schnellstart: Integrieren eines Azure-Speicherkontos in Azure Content Delivery Network.

Hinzufügen einer benutzerdefinierten Domäne

Wenn Sie einen Content Delivery Network-Endpunkt in Ihrem Profil erstellen, wird der Endpunktname, bei dem es sich um eine Unterdomäne von „azureedge.net“ handelt, standardmäßig in die URL für die Bereitstellung von Content Delivery Network-Inhalten eingefügt. Außerdem haben Sie die Möglichkeit, eine benutzerdefinierte Domäne einem Content Delivery Network-Endpunkt zuzuordnen. Bei dieser Option stellen Sie Ihren Inhalt über eine benutzerdefinierte Domäne in Ihrer URL und nicht über einen Endpunktnamen bereit. Um Ihrem Endpunkt eine benutzerdefinierte Domäne hinzuzufügen, befolgen Sie die Anweisungen in diesem Tutorial: Hinzufügen einer benutzerdefinierten Domäne zum Azure Content Delivery Network-Endpunkt.

Konfigurieren von HTTPS

Durch Verwenden des HTTPS-Protokolls für Ihre benutzerdefinierte Domäne stellen Sie sicher, dass Ihre Daten im Internet über die TLS-/SSL-Verschlüsselung sicher zugestellt werden. Wenn Ihr Webbrowser über HTTPS eine Verbindung mit einer Website herstellt, überprüft er das Sicherheitszertifikat der Website, um sicherzustellen, dass es von einer legitimen Zertifizierungsstelle ausgestellt wurde. Um HTTPS für Ihre benutzerdefinierte Domäne zu konfigurieren, befolgen Sie die Anweisungen in diesem Tutorial: Konfigurieren von HTTPS in einer benutzerdefinierten Azure Content Delivery Network-Domäne.

Shared Access Signatures

Wenn der Blobspeicher-Endpunkt so konfiguriert ist, dass anonyme Lesezugriffe unterbunden werden, müssen Sie bei jeder Anforderung an Ihre benutzerdefinierte Domäne ein Shared Access Signature-Token (SAS-Token) bereitstellen. Die Blob-Speicherendpunkte lehnen anonyme Lesezugriffe standardmäßig ab. Weitere Informationen finden Sie unter Verwalten des anonymen Lesezugriffs auf Container und Blobs.

Zum SAS-Token hinzugefügte Einschränkungen werden von Azure Content Delivery Network ignoriert. Beispielsweise gibt es bei allen SAS-Token eine Ablaufzeit, d. h., Inhalte sind auch mit einer abgelaufenen SAS so lange weiterhin zugänglich, bis sie von den Content Delivery Network-POP-Servern (Point-of-Presence) gelöscht werden. Über die Einstellung im Cacheantwortheader können Sie steuern, wie lange die Daten im Azure Content Delivery Network zwischengespeichert werden. Weitere Informationen hierzu finden Sie unter Verwalten des Ablaufs von Azure Storage-Blobs im Azure Content Delivery Network.

Wenn Sie für denselben Blobendpunkt mehrere SAS-URLs erstellen, sollten Sie das Aktivieren der Zwischenspeicherung von Abfragezeichenfolge in Betracht ziehen. Dadurch wird sichergestellt, dass jede URL als eindeutige Entität behandelt wird. Weitere Informationen finden Sie unter Steuern des Azure Content Delivery Network-Zwischenspeicherverhaltens mit Abfragezeichenfolgen.

HTTP-zu-HTTPS-Umleitung

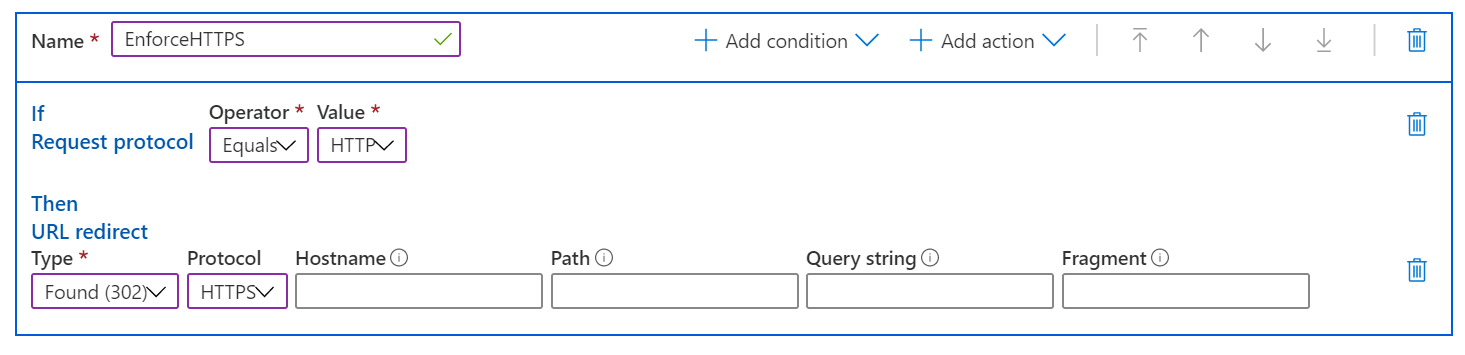

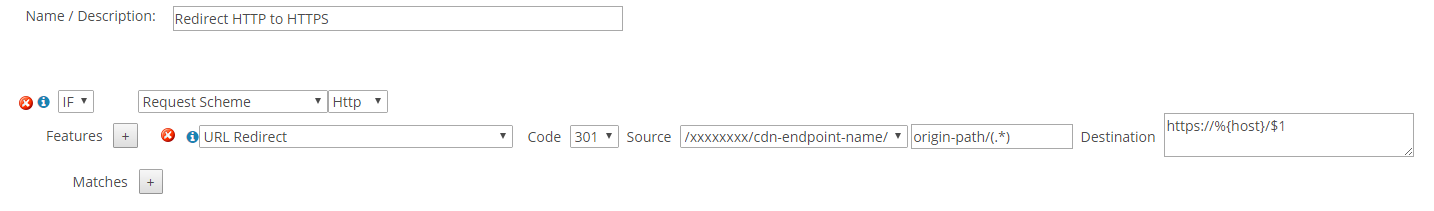

Sie können das Umleiten von HTTP-Datenverkehr an HTTPS festlegen, indem Sie bei der Standard-Regel-Engine oder der Edgio Premium-Regel-Engine eine URL-Umleitungsregel erstellen. Die Standard-Regel-Engine ist nur für Profile von Azure Content Delivery Network von Microsoft verfügbar, während die Edgio Premium-Regel-Engine nur über Profile für Azure Content Delivery Network Premium von Edgio verfügbar ist.

Wenn Sie in der vorstehenden Regel „Hostname“, „Pfad“, „Abfragezeichenfolge“ und „Fragment“ beibehalten, werden die eingehenden Werte in der Umleitung verwendet.

In der oben genannten Regel bezieht sich Cdn-endpoint-name auf den Namen, den Sie für den Content Delivery Network-Endpunkt konfiguriert haben und der in der Dropdownliste ausgewählt werden kann. Der Wert für origin-path bezieht sich auf den Pfad in Ihrem Ursprungsspeicherkonto, in dem sich Ihr statischer Inhalt befindet. Wenn Sie alle statischen Inhalte in einem einzelnen Container hosten, ersetzen Sie origin-path durch den entsprechenden Containernamen.

Preise und Abrechnung

Beim Zugriff auf Blobs über Azure Content Delivery Network bezahlen Sie Blobspeichergebühren für den Datenverkehr zwischen POP-Servern und dem Ursprung (Blobspeicher). Weiterhin zahlen Sie Azure Content Delivery Network-Gebühren für Daten, auf die von den POP-Servern aus zugegriffen wird.

Wenn Sie beispielsweise in den USA ein Konto haben, auf das über Azure Content Delivery Network zugegriffen wird, und jemand in Europa versucht, über Azure Content Delivery Network auf eines der Blobs in diesem Speicherkonto zuzugreifen, überprüft Azure Content Delivery Network für dieses Blob zuerst den POP-Server, der Europa am nächsten liegt. Nach Findung des Blobs greift das Azure Content Delivery Network auf diese Kopie des Blobs zu und verwendet die Preise für das Content Delivery Network, da auf das Blob über das Azure Content Delivery Network zugegriffen wird. Wenn Azure Content Delivery Network nicht fündig wird, kopiert es das Blob auf den POP-Server. Das führt entsprechend den angegebenen Blobspeicherpreisen zu Gebühren für ausgehenden Datenverkehr und Transaktionsgebühren. Dann greift Azure Content Delivery Network auf dem POP-Server auf die Datei zu, und das führt zu einer Azure Content Delivery Network-Abrechnung.

Nächste Schritte

Tutorial: Zwischenspeicherungsregeln für das Azure Content Delivery Network festlegen