Erste Schritte: Implementieren von Sicherheit in der gesamten Unternehmensumgebung

Sicherheit trägt dazu bei, die Vertraulichkeit, Integrität und Verfügbarkeit für ein Unternehmen zu gewährleisten. Sicherheitsmaßnahmen konzentrieren sich in erster Linie auf den Schutz vor potenziellen Auswirkungen auf Vorgänge, die durch interne und externe böswillige und unbeabsichtigte Handlungen verursacht werden.

Dieser Leitfaden zu den ersten Schritten beschreibt die wichtigsten Schritte, mit denen das Geschäftsrisiko durch Cybersicherheitsangriffe gemindert oder vermieden werden kann. Er unterstützt Sie beim schnellen Einrichten wesentlicher Sicherheitspraktiken in der Cloud und dem Integrieren von Sicherheit in Ihren Cloudeinführungsprozess.

Die Schritte in diesem Leitfaden sind für alle Rollen gedacht, die die Sicherheitsgewährleistung für Cloudumgebungen und Zielzonen unterstützen. Zu den Aufgaben gehören unmittelbare Prioritäten bei der Risikominderung, Leitlinien für den Aufbau einer modernen Sicherheitsstrategie, die Operationalisierung des Ansatzes und die Umsetzung dieser Strategie.

Wenn Sie den Schritten in diesem Leitfaden folgen, können Sie die Sicherheit an wichtigen Punkten in den Prozess integrieren. Ziel ist es, Hindernisse bei der Cloudeinführung zu vermeiden und unnötige Störungen des Geschäftsbetriebs oder der Betriebsabläufe zu reduzieren.

Microsoft hat Funktionen und Ressourcen entwickelt, mit denen Sie die Implementierung dieses Sicherheitsleitfadens in Microsoft Azure beschleunigen können. Auf diese Ressourcen wird innerhalb des Leitfadens verwiesen. Sie sollen Ihnen bei der Einrichtung, Überwachung und Durchsetzung von Sicherheit helfen und werden regelmäßig aktualisiert und überarbeitet.

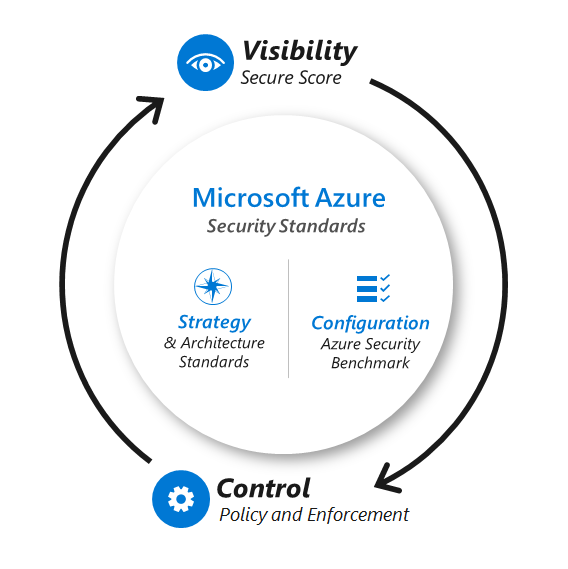

Das folgende Diagramm zeigt einen ganzheitlichen Ansatz für die Verwendung von Sicherheitsanleitungen und Plattformtools, um Sicherheitstransparenz und Kontrolle über Ihre Cloudressourcen in Azure herzustellen. Dieser Ansatz wird empfohlen.

Verwenden Sie diese Schritte zum Planen und Ausführen Ihrer Strategie zur Sicherung Ihrer Cloudressourcen und zur Nutzung der Cloud für die Modernisierung der Sicherheitsabläufe.

Schritt 1: Einrichten wichtiger Sicherheitsverfahren

Sicherheit in der Cloud beginnt mit der Anwendung der wichtigsten Sicherheitsmethoden auf die Personen-, Prozess- und Technologieelemente Ihres Systems. Außerdem sind einige architektonische Entscheidungen von grundlegender Bedeutung und können später nur noch sehr schwer geändert werden, weshalb sie sorgfältig angewendet werden sollten.

Unabhängig davon, ob Sie bereits in der Cloud arbeiten oder eine zukünftige Einführung planen, empfiehlt es sich, dass Sie diese 11 wesentlichen Sicherheitsmethoden verwenden (zusätzlich zur Erfüllung aller expliziten behördlichen Complianceanforderungen).

Personen:

Vorgehensweise:

- Zuweisen von Verantwortlichkeit für Cloudsicherheitsentscheidungen

- Aktualisieren von Prozessen für die Reaktion auf Vorfälle für die Cloud

- Einrichten der Sicherheitsstatusverwaltung

Technologie:

- Anfordern von kennwortloser oder mehrstufiger Authentifizierung (Multi-Factor Authentication, MFA)

- Integrieren von nativer Firewall und Netzwerksicherheit

- Integrieren der nativen Bedrohungserkennung

Grundlegende Architekturentscheidungen:

- Standardisieren eines einzelnen Verzeichnisses und einer einzelnen Identität

- Verwenden der identitätsbasierten Zugriffssteuerung (anstelle von Schlüsseln)

- Einrichten einer einzelnen vereinheitlichten Sicherheitsstrategie

Hinweis

Jede Organisation sollte ihre eigenen Mindeststandards definieren. Der Risikostatus und die anschließende Risikotoleranz können je nach Branche, Kultur und anderen Faktoren stark variieren. Beispielsweise könnte eine Bank selbst bei einem geringfügigen Angriff auf ein Testsystem eine mögliche Rufschädigung nicht tolerieren. Einige Organisationen würden dieses Risiko gerne in Kauf nehmen, wenn dadurch ihre digitale Transformation um drei bis sechs Monate beschleunigt würde.

Schritt 2: Modernisieren der Sicherheitsstrategie

Effektive Sicherheit in der Cloud erfordert eine Strategie, die die aktuelle Bedrohungsumgebung und die Art der Cloudplattform widerspiegelt, auf der die Unternehmensressourcen gehostet werden. Eine klare Strategie verbessert die Bemühungen aller Teams, eine sichere und nachhaltige Unternehmenscloudumgebung bereitzustellen. Die Sicherheitsstrategie muss definierte Geschäftsergebnisse ermöglichen, das Risiko auf ein akzeptables Maß reduzieren und Mitarbeiter in die Lage versetzen, produktiv zu sein.

Eine Cloudsicherheitsstrategie stellt allen Teams, die an der Technologie, den Prozessen und der Bereitschaft der Mitarbeiter für diese Einführung arbeiten, Anleitungen bereit. Die Strategie sollte über die Cloudarchitektur und die technischen Fähigkeiten informieren, die Sicherheitsarchitektur und -fähigkeiten lenken und die Ausbildung und Schulung von Teams beeinflussen.

Ziele:

Der Strategieschritt sollte zu einem Dokument führen, das leicht an viele Beteiligte innerhalb der Organisation vermittelt werden kann. Zu den Beteiligten können auch Führungskräfte im Führungsteam der Organisation gehören.

Wir empfehlen, die Strategie in einer Präsentation festzuhalten, um eine einfache Diskussion und Aktualisierung zu ermöglichen. Diese Präsentation kann je nach Kultur und Vorlieben durch ein Dokument unterstützt werden.

Strategiepräsentation: Möglicherweise verwenden Sie eine einzige Strategiepräsentation. Sie können aber auch zusammenfassende Versionen für Führungszielgruppen erstellen.

- Vollständige Präsentation: Diese sollte den vollständigen Satz von Elementen für die Sicherheitsstrategie in der Hauptpräsentation oder in optionalen Referenzfolien enthalten.

- Executive-Zusammenfassungen: Versionen zur Verwendung für Führungskräfte und Vorstandsmitglieder enthalten möglicherweise nur kritische Elemente, die für deren Rolle relevant sind, etwa Risikobereitschaft, höchste Prioritäten oder akzeptierte Risiken.

Sie können auch Motivationen, Ergebnisse und geschäftliche Begründungen in der Strategie- und Planungsvorlage aufzeichnen.

Bewährte Methoden für das Entwickeln einer Sicherheitsstrategie:

Erfolgreiche Programme integrieren diese Elemente in ihren Sicherheitsstrategieprozess:

Enge Ausrichtung an Geschäftsstrategie: Die Aufgabe von Sicherheit ist der Schutz des Geschäftswerts. Es ist entscheidend, alle Sicherheitsbemühungen auf diesen Zweck auszurichten und interne Konflikte zu minimieren.

- Schaffen eines gemeinsamen Verständnisses von geschäftlichen, IT- und Sicherheitsanforderungen.

- Frühzeitige Integration von Sicherheit in die Cloudeinführung, um Krisen in letzter Minute aufgrund vermeidbarer Risiken zu verhindern.

- Verwenden eines agilen Ansatzes, um sofort Mindestsicherheitsanforderungen festzulegen und die Sicherheitsgarantien im Laufe der Zeit kontinuierlich zu verbessern.

- Fördern einer Änderung der Sicherheitskultur durch absichtliche proaktive Führungsaktionen.

Weitere Informationen finden Sie unter Transformationen, Denkrichtungen und Erwartungen.

Modernisieren der Sicherheitsstrategie: Die Sicherheitsstrategie sollte Überlegungen zu allen Aspekten des modernen technologischen Umfelds, der aktuellen Bedrohungslandschaft und der Ressourcen der Sicherheitscommunity beinhalten.

- Anpassen an das Modell für die gemeinsame Verantwortlichkeit der Cloud.

- Einbeziehen aller Cloudtypen und Bereitstellungen in mehreren Clouds.

- Bevorzugen nativer Cloudsteuerelemente, um unnötige und schädliche Reibung zu vermeiden.

- Integrieren der Sicherheitscommunity, um mit dem Tempo der Weiterentwicklung bei Angreifern Schritt zu halten.

Verwandte Ressourcen für zusätzlichen Kontext:

Entwicklung der Bedrohungsumgebung, von Rollen und digitalen Strategien

Transformation von Sicherheit, Strategien, Tools und Bedrohungen

Strategieüberlegungen für das Cloud Adoption Framework:

| Verantwortliches Team | Verantwortliche und unterstützende Teams |

|---|---|

Genehmigung der Strategie:

Führungskräfte und Geschäftsleiter mit Rechenschaftspflicht für Ergebnisse oder Risiken der Geschäftsbereiche innerhalb der Organisation sollten diese Strategie genehmigen. Diese Gruppe kann je nach Organisation den Vorstand einschließen.

Schritt 3: Entwickeln Sie einen Sicherheitsplan.

Die Planung setzt die Sicherheitsstrategie in die Tat um, indem sie Ergebnisse, Meilensteine, Zeitpläne und Aufgabenträger definiert. In diesem Plan werden auch die Rollen und Zuständigkeiten der Teams erläutert.

Sicherheitsplanung und Planung der Cloudbereitstellung sollten nicht isoliert voneinander durchgeführt werden. Es ist von entscheidender Bedeutung, das Cloudsicherheitsteam frühzeitig in die Planungszyklen einzubinden, um zu vermeiden, dass Arbeitsunterbrechungen oder erhöhte Risiken durch zu spät erkannte Sicherheitsprobleme auftreten. Die Sicherheitsplanung funktioniert am besten mit fundiertem Wissen und Bewusstsein über den digitalen Bestand und das vorhandene IT-Portfolio, das durch die vollständige Integration in den Cloudplanungsprozess entsteht.

Zielvorgaben:

Systemsicherheitsplan: Ein Sicherheitsplan sollte Teil der Hauptplanungsdokumentation für die Cloud sein. Dabei kann es sich um ein Dokument handeln, das die Strategie- und Planungsvorlage, einen detaillierten Foliensatz oder eine Projektdatei verwendet. Je nach Größe, Kultur und Standardmethoden der Organisation kann es auch eine Kombination dieser Formate sein.

Der Sicherheitsplan sollte alle diese Elemente enthalten:

Plan für Organisationsfunktionen, damit die Teams wissen, wie sich die derzeitigen Sicherheitsrollen und -verantwortlichkeiten mit dem Umstieg auf die Cloud verändern werden.

Sicherheitskompetenzplan, um die Teammitglieder bei der Bewältigung der bedeutenden Veränderungen in Technologie, Rollen und Verantwortlichkeiten zu unterstützen.

Roadmap für technische Sicherheitsarchitektur und -funktionen als Leitfaden für technische Teams.

Microsoft stellt Referenzarchitekturen und Technologiefunktionen zur Verfügung, die Sie beim Erstellen Ihrer Architektur und Roadmap unterstützen:

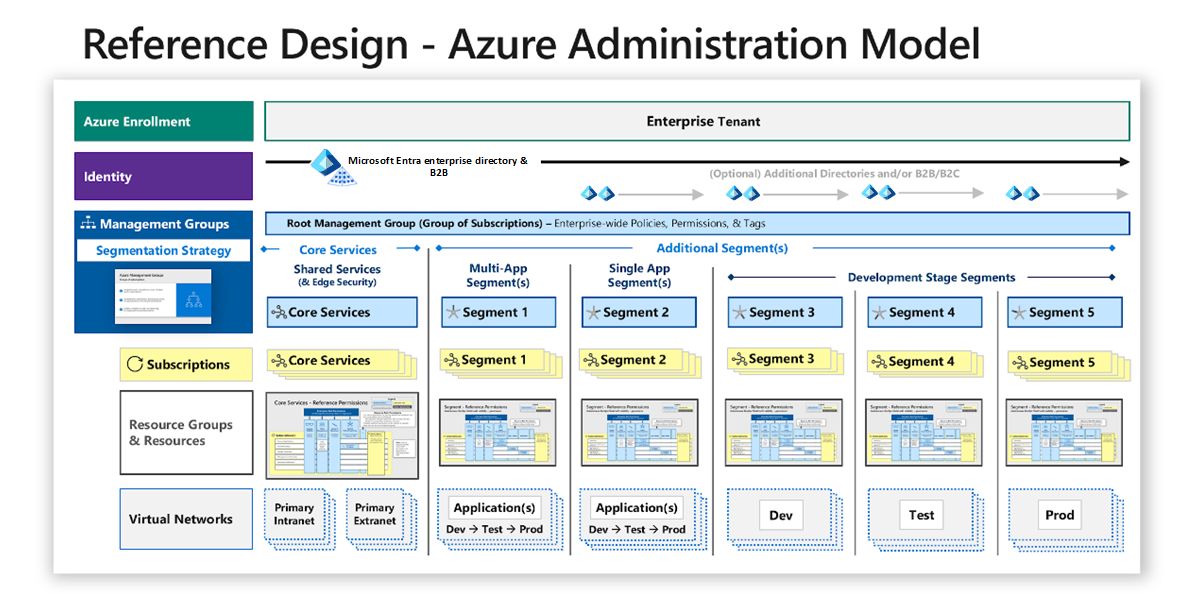

Machen Sie sich mit den Azure-Komponenten und dem Referenzmodell vertraut, um die Planung und das Entwerfen von Azure-Sicherheitsrollen zu beschleunigen.

Cybersicherheits-Referenzarchitektur von Microsoft zum Aufbau einer Cybersicherheitsarchitektur für ein hybrides Unternehmen, das sowohl lokale als auch Cloudressourcen umfasst.

SOC-Referenzarchitektur (Security Operations Center) zur Modernisierung der Sicherheitserkennung, -reaktion und -wiederherstellung.

Zero-Trust-Referenzarchitektur für Benutzerzugriff zur Modernisierung der Zugriffssteuerungsarchitektur für Cloudgenerierung.

Microsoft Defender für Cloud und Microsoft Defender for Cloud Apps zum Absichern von Cloudressourcen.

Sicherheitsbewusstsein und Schulungsplan, damit alle Teams über wichtige grundlegende Sicherheitskenntnisse verfügen.

Kennzeichnung der Ressourcensensitivität zur Bestimmung sensibler Ressourcen mithilfe einer Taxonomie, die sich an den Auswirkungen auf das Geschäft orientiert. Die Taxonomie wird gemeinsam von Geschäftsbeteiligten, Sicherheitsteams und anderen interessierten Parteien erstellt.

Sicherheitsänderungen am Cloudplan: Aktualisierung anderer Abschnitte des Cloudeinführungsplans, um die durch den Sicherheitsplan ausgelösten Änderungen zu berücksichtigen.

Bewährte Methoden für Sicherheitsplanung:

Ihr Sicherheitsplan ist wahrscheinlich erfolgreicher, wenn die Planung den folgenden Ansatz verwendet:

Annehmen einer Hybridumgebung: Dazu zählen SaaS-Anwendungen (Software-as-a-Service) und lokale Umgebungen. Es umfasst auch mehrere IaaS-Anbieter (Infrastructure-as-a-Service) und ggf. PaaS-Anbieter (Platform-as-a-Service).

Einführung agiler Sicherheit: Einrichten von Mindestsicherheitsanforderungen als erstes und Verschieben aller nichtkritischen Punkte in eine priorisierte Liste der nächsten Schritte. Dies sollte kein herkömmlicher detaillierter Plan für 3 bis 5 Jahre sein. Die Cloud und die Bedrohungsumgebung ändern sich zu schnell, als dass diese Art von Plan sinnvoll wäre. Der Plan sollte sich auf die Entwicklung der Anfangsschritte und des Endzustands konzentrieren:

- Schnelle Erfolge für die unmittelbare Zukunft, die eine hohe Wirkung erzielen, bevor längerfristige Initiativen beginnen. Dieser Zeitrahmen kann je nach Organisationskultur, Standardverfahren und anderen Faktoren 3 bis 12 Monate umfassen.

- Klare Vision des gewünschten Endzustands als Leitfaden für den Planungsprozess jedes Teams (das Erreichen dieses Ziels kann mehrere Jahre dauern).

Umfassende Verbreitung des Plans: Verstärken des Bewusstseins, des Feedbacks und der Unterstützung durch Projektbeteiligte.

Erreichen der strategischen Ergebnisse: Sicherstellen, dass Ihr Plan die in der Sicherheitsstrategie beschriebenen strategischen Ergebnisse ermöglicht und erfüllt.

Festlegen von Besitzrecht, Verantwortlichkeit und Fristen: Sicherstellen, dass die Verantwortlichen für jede Aufgabe ermittelt werden und sich verpflichten, diese Aufgabe in einem bestimmten Zeitrahmen zu erledigen.

Berücksichtigen der menschlichen Seite von Sicherheit: Einbinden von Menschen während dieses Zeitraums der Transformation und neuer Erwartungen durch:

Aktives Unterstützen der Transformation der Teammitglieder durch klare Kommunikation und Coaching zu den folgenden Themen:

- Welche Fähigkeiten erlernt werden müssen.

- Warum die Fähigkeiten erlernt werden müssen (und die damit verbundenen Vorteile).

- Wie diese Kenntnisse erworben werden (und Ressourcen bereitgestellt werden, um den Kenntniserwerb zu unterstützen).

Sie können den Plan mithilfe der Strategie- und Planungsvorlage dokumentieren. Sie können die Ausbildung Ihrer Teammitglieder auch durch das Onlinesicherheitstraining von Microsoft unterstützen.

Sorgen für Sicherheitsbewusstsein, um den Menschen dabei zu helfen, eine echte Verbindung zu ihrem Anteil an der Sicherheit der Organisation herzustellen.

Vertrautmachen mit Microsoft-Erkenntnissen und -Anleitungen: Microsoft hat Einblicke und Perspektiven veröffentlicht, um Ihrer Organisation bei der Planung der Umstellung auf die Cloud und einer modernen Sicherheitsstrategie zu helfen. Das Material umfasst aufgezeichnete Schulungen, Dokumentationen und bewährte Sicherheitsmethoden sowie empfohlene Standards.

Technische Anleitungen für die Erstellung Ihres Plans und Ihrer Architektur finden Sie in der Microsoft-Sicherheitsdokumentation.

| Verantwortliches Team | Verantwortliche und unterstützende Teams |

|---|---|

Genehmigung des Sicherheitsplans:

Das Sicherheitsführungsteam (CISO oder Äquivalent) sollte den Plan genehmigen.

Schritt 4: Sichern neuer Workloads

Es ist viel einfacher, in einem sicheren Zustand zu beginnen, als die Sicherheit später in Ihrer Umgebung nachzurüsten. Wir empfehlen dringend, mit einer sicheren Konfiguration zu beginnen, um sicherzustellen, dass Workloads in eine sichere Umgebung migriert und dort entwickelt und getestet werden.

Während der Implementierung der Zielzone können sich viele Entscheidungen auf Sicherheits- und Risikoprofile auswirken. Das Cloudsicherheitsteam sollte die Konfiguration der Zielzone überprüfen, um sicherzustellen, dass sie den Sicherheitsstandards und -anforderungen der Sicherheitsbaselines Ihrer Organisation entspricht.

Ziele:

- Stellen Sie sicher, dass neue Zielzonen die Compliance- und Sicherheitsanforderungen der Organisation erfüllen.

Hinweis zur Erreichung der Ziele:

Kombinieren von vorhandener Anforderungen und Cloudempfehlungen: Beginnen Sie mit den empfohlenen Anleitungen, und passen Sie diese dann an Ihre individuellen Sicherheitsanforderungen an. Bei dem Versuch, lokale Richtlinien und Standards durchzusetzen, sind wir auf Herausforderungen gestoßen, da diese sich oft auf veraltete Technologie oder Sicherheitsansätze beziehen.

Microsoft hat einen Leitfaden veröffentlicht, der Sie bei der Erstellung Ihrer Sicherheitsbaselines unterstützt:

- Azure-Sicherheitsstandards für Strategie und Architektur: Strategie- und Architekturempfehlungen zur Gestaltung der Sicherheitshaltung Ihrer Umgebung.

- Vergleichstests für die Azure-Sicherheit: Spezifische Konfigurationsempfehlungen zum Sichern von Azure-Umgebungen.

- Azure-Sicherheitsbaselinetraining.

Bereitstellen von Schutzmaßnahmen: Schutzmaßnahmen sollten die automatisierte Überwachung und Durchsetzung von Richtlinien umfassen. Für diese neuen Umgebungen sollten die Teams bestrebt sein, die Sicherheitsbaselines der Organisation sowohl zu prüfen als auch durchzusetzen. Diese Maßnahmen können dabei helfen, Sicherheitsüberraschungen während der Entwicklung sowie die Continuous Integration und Continuous Deployment (CI/CD) von Workloads zu minimieren.

Microsoft bietet verschiedene native Funktionen in Azure, um dies zu ermöglichen:

- Secure Score: Verwenden Sie eine gewichtete Bewertung Ihres Azure-Sicherheitsstatus, um die Sicherheitsmaßnahmen und -projekte in Ihrer Organisation nachzuverfolgen.

- Azure Blueprints: Cloudarchitekten und zentrale IT-Gruppen können eine wiederholbare Gruppe von Azure-Ressourcen definieren, mit der die Standards, Muster und Anforderungen einer Organisation implementiert und erzwungen werden.

- Azure Policy: Dies ist die Grundlage der Sichtbarkeits- und Steuerungsfunktionen, die von den anderen Diensten verwendet werden. Azure Policy ist in Azure Resource Manager integriert, sodass Sie Änderungen prüfen und Richtlinien für jede Ressource in Azure vor, während oder nach ihrer Erstellung durchsetzen können.

- Verbessern des Betriebs von Zielzonen: Verwenden Sie bewährte Methoden zur Verbesserung der Sicherheit innerhalb einer Zielzone.

| Verantwortliches Team | Verantwortliche und unterstützende Teams |

|---|---|

Schritt 5: Sichern vorhandener Cloudworkloads

Viele Organisationen haben bereits Ressourcen in Unternehmenscloudumgebungen bereitgestellt, ohne die bewährten Sicherheitsmethoden anzuwenden, was zu einem größeren Geschäftsrisiko führte.

Nachdem Sie sichergestellt haben, dass neue Anwendungen und Zielzone den bewährten Sicherheitsmethoden folgen, sollten Sie sich darauf konzentrieren, vorhandene Umgebungen auf den gleichen Standard zu bringen.

Ziele:

- Stellen Sie sicher, dass alle vorhandenen Cloudumgebungen und Zielzonen die Compliance- und Sicherheitsanforderungen der Organisation erfüllen.

- Testen Sie die Betriebsbereitschaft von Produktionsbereitstellungen mithilfe von Richtlinien für Sicherheitsbaselines.

- Überprüfen Sie die Einhaltung der Entwurfsanleitungen und Sicherheitsanforderungen für Sicherheitsbaselines.

Hinweis zur Erreichung der Ziele:

- Verwenden Sie die gleichen Sicherheitsbaselines, die Sie in Schritt 4 erstellt haben, als idealen Status. Möglicherweise müssen Sie einige Richtlinieneinstellungen so anpassen, dass sie nur überwacht werden, anstatt sie zu erzwingen.

- Gleichen Sie Betriebs- und Sicherheitsrisiken aus. Da diese Umgebungen möglicherweise Produktionssysteme hosten, die kritische Geschäftsprozesse ermöglichen, müssen Sie Sicherheitsverbesserungen möglicherweise schrittweise implementieren, um das Risiko eines Betriebsausfalls zu vermeiden.

- Priorisieren Sie die Erkennung und Behebung von Sicherheitsrisiken nach geschäftlicher Wichtigkeit. Beginnen Sie mit Workloads, die bei einer Gefährdung eine hohe geschäftliche Auswirkung haben, und Workloads mit einem hohen Risiko.

Weitere Informationen finden Sie unter Identifizieren und Klassifizieren von unternehmenskritischen Anwendungen.

| Verantwortliches Team | Verantwortliche und unterstützende Teams |

|---|---|

Schritt 6: Steuern der Verwaltung und Verbesserung des Sicherheitsstatus

Wie alle modernen Disziplinen ist Sicherheit ein iterativer Prozess, der sich auf kontinuierliche Verbesserung konzentrieren sollte. Der Sicherheitsstatus kann auch verfallen, wenn Organisationen den Fokus darauf im Laufe der Zeit nicht aufrechterhalten.

Die konsequente Anwendung von Sicherheitsanforderungen kommt von soliden Governancedisziplinen und automatisierten Lösungen. Nachdem das Cloudsicherheitsteam die Sicherheitsbaselines definiert hat, sollten diese Anforderungen überprüft werden, um sicherzustellen, dass sie in allen Cloudumgebungen einheitlich angewendet (und ggf. durchgesetzt) werden.

Ziele:

- Sicherstellen, dass die Sicherheitsbaselines der Organisation auf alle relevanten Systeme angewendet werden. Überprüfen von Anomalien anhand eines Secure Score oder eines ähnlichen Mechanismus.

- Dokumentieren Ihrer Richtlinien, Prozessen und Entwurfsanleitungen für Sicherheitsbaselines in der Vorlage für die Disziplin „Sicherheitsbaseline“.

Hinweis zur Erreichung der Ziele:

- Verwenden Sie die gleichen Sicherheitsbaselines und Überwachungsmechanismen, die Sie in Schritt 4 als technische Komponenten zur Überwachung der Baselines erstellt haben. Ergänzen Sie diese Baselines durch Personen- und Prozesssteuerungen, um Konsistenz zu gewährleisten.

- Stellen Sie sicher, dass alle Workloads und Ressourcen die richtigen Benennungs- und Kennzeichnungskonventionen befolgen. Erzwingen Sie Kennzeichnungskonventionen mithilfe von Azure Policy mit einem speziellen Schwerpunkt auf Tags für „Vertraulichkeit der Daten“.

- Sollten Sie noch nicht mit Cloudgovernance vertraut sein, verwenden Sie die Governancemethodik, um Governancerichtlinien, -prozesse und -disziplinen einzurichten.

| Verantwortliches Team | Verantwortliche und unterstützende Teams |

|---|---|

Nächste Schritte

Mithilfe der Schritte in dieser Anleitung konnten Sie die Strategien, Steuerungen, Prozesse, Fähigkeiten und Kultur implementieren, die für eine konsistente Verwaltung von Sicherheitsrisiken im gesamten Unternehmen erforderlich sind.

Wenn Sie mit dem Betriebsmodus der Cloudsicherheit fortfahren, sollten Sie diese nächsten Schritte in Betracht ziehen:

- Lesen Sie die Microsoft-Dokumentation zur Sicherheit. Diese dient als technischer Leitfaden, der Sicherheitsexperten bei der Erstellung und Verbesserung von Strategie, Architektur und priorisierten Roadmaps für Cybersicherheit unterstützt.

- Sehen Sie sich die Sicherheitsinformationen für integrierte Sicherheitskontrollen für Azure-Dienste an.

- Überprüfen Sie die Azure-Sicherheitstools und -dienste unter In Azure verfügbare Sicherheitsdienste und -technologien.

- Besuchen Sie das Microsoft Trust Center. Es enthält umfassende Anweisungen, Berichte und zugehörige Dokumentationen, mit denen Sie die Risikobewertungen im Rahmen Ihrer Prozesse zur Einhaltung gesetzlicher Bestimmungen ausführen können.

- Informieren Sie sich über die Tools von Drittanbietern, die verfügbar sind, um Ihre Sicherheitsanforderungen zu erfüllen. Weitere Informationen finden Sie unter Integrieren von Sicherheitslösungen in Microsoft Defender für Cloud.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für