Cloudsicherheitsfunktionen

Funktionen sind Aufgaben und Zuständigkeiten, die für eine Organisation wichtig sind. Mit anderen Worten sind Funktionen „zu erledigende Aufgaben“.

Dieser Artikel enthält eine Zusammenfassung der Organisationsfunktionen, die zur Verwaltung von Informationssicherheitsrisiken in einem Unternehmen erforderlich sind. Diese Rollen und Zuständigkeiten stellen den Teil eines gesamten Cybersicherheitssystems dar, für den Menschen verantwortlich sind.

Sicherheit ist eine gemeinsame Aufgabe.

Die einzelnen Mitglieder des Sicherheitsteams müssen zusammenarbeiten und sich gegenseitig als integralen Bestandteil der gesamten Organisation betrachten. Sie sind auch Teil einer größeren Sicherheitscommunity, die sich gegen dieselben Gegner verteidigt.

Diese ganzheitliche Weltsicht hilft dem Team, ungeplante Lücken und Überschneidungen, die bei der Ausarbeitung von Rollen und Verantwortlichkeiten entdeckt wurden, zu beseitigen.

Typen von Sicherheitsfunktionen

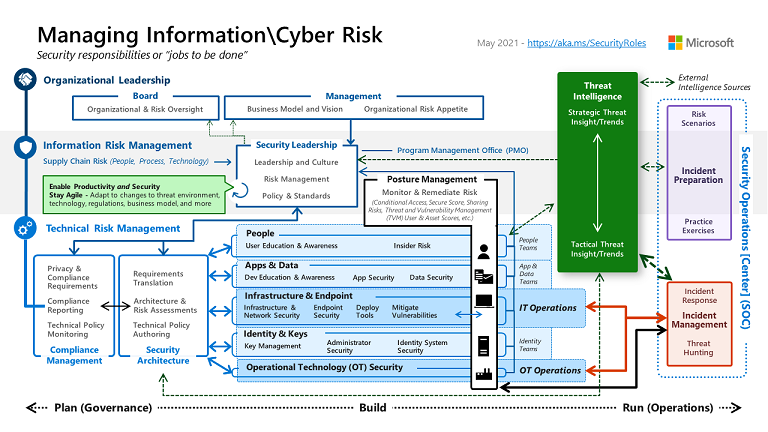

Das folgende Diagramm zeigt die spezifischen Organisationsfunktionen im Zusammenhang mit Sicherheit. Die gezeigten Funktionen stellen eine ideale Ansicht des gesamten Sicherheitsteams eines Unternehmens dar. Sicherheitsteams mit begrenzten Ressourcen haben ggf. keine definierten formalen Zuständigkeiten für alle diese Funktionen. Jede Funktion kann von einer oder mehreren Personen erfüllt werden, und jede Person kann abhängig von verschiedenen Faktoren (z. B. Kultur, Budget und verfügbare Ressourcen) eine oder mehrere Funktionen übernehmen.

Weitere Informationen zu den einzelnen Funktionen finden Sie in den folgenden Artikeln. Sie enthalten eine Zusammenfassung der Ziele, die angestrebte Weiterentwicklung der Funktion sowie die Beziehungen und Abhängigkeiten, die für ihren Erfolg entscheidend sind.

- Richtlinien und Standards

- Sicherheitsvorgänge

- Sicherheitsarchitektur

- Sicherheitscomplianceverwaltung

- Personensicherheit

- Anwendungssicherheit und DevSecOps

- Datensicherheit

- Infrastruktur- und Endpunktsicherheit

- Funktion von Identitäts- und Schlüsselverwaltung in der Cloud

- Threat Intelligence

- Statusverwaltung

- Vorbereitung auf Vorfälle

Rollen und Zuständigkeiten

Auf Sicherheitsrollen und Verantwortlichkeiten wird in der gesamten Microsoft-Dokumentation verwiesen, einschließlich Azure Security Benchmark, schneller Modernisierungsplan zur Absicherung des privilegierten Zugriffs und Azure-Sicherheit – bewährte Methoden.

Das folgende Diagramm zeigt die Zuordnung zwischen diesen Funktionen und den Rollentypen innerhalb einer Organisation:

Zuordnung zwischen Sicherheit und Geschäftsergebnissen

Auf Organisationsebene sind die Sicherheitsdisziplinen den Standardphasen „Planen“, „Erstellen“ und „Ausführen“ zugeordnet, die branchenübergreifend in vielen Organisationen zu finden sind. Sicherheit ist eine Disziplin mit eigenen besonderen Funktionen und ein wichtiges Element, das in den normalen Geschäftsbetrieb integriert werden sollte.

Rollentypen

Im Diagramm werden diese Zuständigkeiten in typischen Rollen mit üblichen Fertigkeiten und Berufsprofilen zusammengefasst. Diese Gruppierungen sorgen auch für Klarheit darüber, wie sich Branchentrends auf die Aufgabenbereiche von Sicherheitsexperten auswirken:

- Führungskräfte im Sicherheitsbereich: Diese Rollen umfassen oft mehrere Funktionen und stellen Absprache und Koordination zwischen Teams sicher. Sie setzen auch Prioritäten und geben kulturelle Normen, Richtlinien und Standards für Sicherheit vor.

- Sicherheitsarchitekt: Diese Rollen umfassen mehrere Funktionen und bieten eine wichtige Governancefunktion, durch die die harmonische Zusammenarbeit aller technischen Funktionen innerhalb einer konsistenten Architektur sichergestellt wird.

- Sicherheitsstatus und Compliance: ein neuerer Rollentyp, der die zunehmende Konvergenz von Complianceberichterstellung und herkömmlichen Sicherheitsdisziplinen wie Verwaltung von Sicherheitsrisiken und Konfigurationsbaselines darstellt. Obwohl der Bereich und die Zielgruppe für Sicherheits- und Complianceberichte unterschiedlich sind, messen beide die Sicherheit der Organisation. Mit Tools wie Microsoft-Sicherheitsbewertung und Microsoft Defender für Cloud wird diese Frage zunehmend auf die gleiche Weise beantwortet:

- Die Verwendung bedarfsgesteuerter Datenfeeds von Clouddiensten reduziert den Zeitaufwand für die Erstellung von Complianceberichten.

- Der größere Umfang verfügbarer Daten ermöglicht es Sicherheitsgovernance, über herkömmliche Softwareupdates hinaus zu blicken und durch Sicherheitskonfigurationen sowie betriebliche Verfahren verursachte Sicherheitsrisiken zu erkennen.

- Plattformsicherheitstechniker: Diese Technologierollen konzentrieren sich auf Plattformen, die mehrere Workloads hosten, wobei der Schwerpunkt auf Zugriffssteuerung und Ressourcenschutz liegt. Sie werden häufig in Teams mit speziellen technischen Qualifikationen wie Netzwerksicherheit, Infrastruktur und Endpunkte, Identitäts- und Schlüsselverwaltung usw. zusammengefasst. Die Teams setzen sowohl präventive als auch detektive Kontrollen ein. Für detektive Kontrollen arbeiten sie mit SecOps zusammen und für präventive Kontrollen in erster Linie mit dem IT-Betriebsteam. Weitere Informationen finden Sie unter Sicherheitsintegration.

- Anwendungssicherheitstechniker: Diese Technologierollen konzentrieren sich auf Sicherheitskontrollen für bestimmte Workloads und unterstützen sowohl klassische Entwicklungsmodelle als auch moderne DevOps-/DevSecOps-Modelle. Sie verfügen über eine Mischung von Qualifikationen: Kenntnisse im Bereich der Anwendungs-/Entwicklungssicherheit für eindeutigen Code sowie Infrastrukturkenntnisse für allgemeine technische Komponenten wie VMs, Datenbanken und Container. Abhängig von organisatorischen Faktoren können diese Rollen Teil der zentralen IT- oder Sicherheitsorganisationen oder der Geschäfts- und Entwicklungsteams sein.

Hinweis

Mit zunehmender Verbreitung von DevOps und Infrastructure-as-Code werden voraussichtlich einige Sicherheitsexperten aus den Technikerteams für die Plattformsicherheit in Anwendungssicherheitsteams und Rollen für die Sicherheitsstatusverwaltung wechseln. Das DevOps-Modell erfordert Fertigkeiten im Bereich der Infrastruktursicherheit, wie die Absicherung von Ops (z. B. zum Gewährleisten der betrieblichen Sicherheit – das „Ops“ in DevOps). Governanceteams benötigen diese Fertigkeiten und Kenntnisse ebenfalls, um den technischen Sicherheitsstatus effektiv in Echtzeit zu überwachen. Durch Infrastructure-as-Code werden zudem manuelle technische Routineaufgaben automatisiert, sodass der erforderliche Zeitaufwand für diese Aufgaben der Rollen für Plattformsicherheitstechniker abnimmt (gleichzeitig steigt jedoch der Bedarf an Mitarbeitern mit umfassenden technischen Fertigkeiten und Kenntnissen in der Automatisierung oder Skripterstellung).

Nächste Schritte

Erfahren Sie mehr zur Sicherheit im Microsoft Cloud Adoption Framework.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für