Strategie zur Cloudüberwachung

Dieser Artikel ist Teil einer Reihe im Leitfaden zur Cloudüberwachung.

Wenn Ihre Organisation zu einer Cloudumgebung migriert, ist es wichtig, unter Beteiligung von Entwicklern, Betriebspersonal und Infrastrukturtechnikern eine effektive Strategie zur Cloudüberwachung zu planen und zu entwickeln. Die Strategie sollte wachstumsorientiert und nur minimal definiert sein und sukzessive weiterentwickelt werden. Sie sollte immer an Ihren geschäftlichen Anforderungen ausgerichtet sein und eine agile Organisation hervorbringen, die komplexe verteilte Anwendungen, von denen das Unternehmen abhängig ist, proaktiv überwachen kann.

Einstieg

Vereinfachen Sie Ihren Weg in die Cloud, indem Sie die Cloud Adoption Framework-Phasen Strategie und Planung nutzen. Beziehen Sie die Überwachung in die Strategie- und Planungsphasen für all Ihre Initiativen und Projekte ein.

Untersuchen Sie beispielsweise, wie im Rahmen des ersten Einführungsprojekts ein frühzeitiges Betriebsmanagement in Azure etabliert wird. Stellen Sie sich vor, wie das Cloudbetriebsmodell aussehen muss, einschließlich Rolle der Überwachung. Der Überwachung ist am besten mit einem dienstorientierten Ansatz als betriebliche Aufgabe gedient, bei der die Zuständigen für die Überwachung als Berater und Anbieter von Fachwissen für Benutzer im IT-Bereich und den Fachbereichen fungieren.

Es folgen wichtige Bereiche, die eine zuverlässige Überwachungsstrategie maßgeblich beeinflussen:

Überwachen Sie die Integrität Ihrer Anwendungen auf Grundlage der Komponenten und ihrer Beziehung mit anderen Abhängigkeiten. Beginnen Sie mit der Clouddienstplattform, den Ressourcen, dem Netzwerk und schließlich der Anwendung, indem Sie nach Möglichkeit Metriken und Protokolle erfassen. Schließen Sie beim Hybrid Cloud-Modell lokale Cloudinfrastruktur und andere Systeme ein, auf die die Anwendung angewiesen ist.

Messen Sie die Endbenutzerfreundlichkeit im Leistungsüberwachungsplan der Anwendung, indem Sie die typischen Interaktionen Ihres Kunden mit der Anwendung imitieren.

Stellen Sie sicher, dass Sicherheitsanforderungen den Richtlinien Ihres Unternehmens zur Einhaltung von Sicherheitsvorschriften entsprechen.

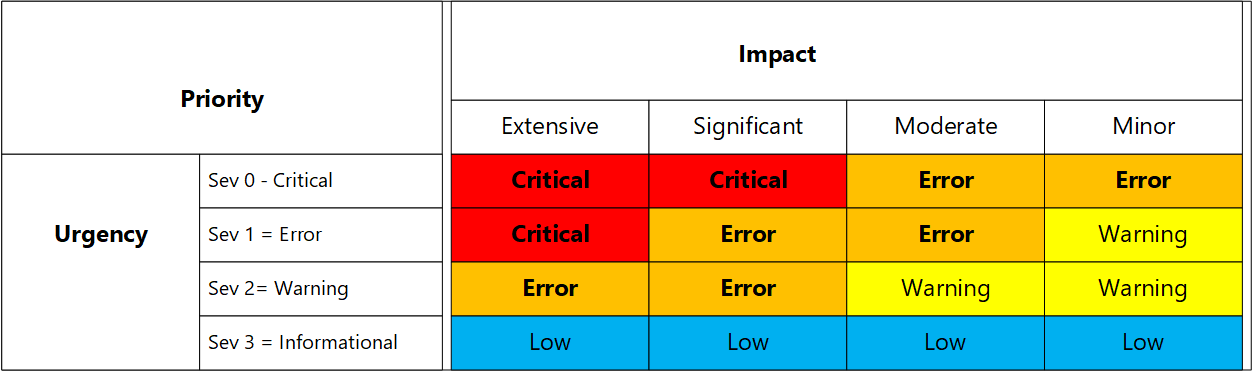

Priorisieren Sie Warnungen für relevante und praktische Incidents, z. B. Warnungen und Ausnahmen. Orientieren Sie sich an Ihrer Matrix für die Incidentpriorität und Notfalleskalation, um den Schweregrad von Warnungen an ihre Bedeutung anzugleichen.

Erfassen Sie nur die Metriken und Protokolle, die für Fachbereiche die und IT-Abteilung sinnvoll, messbar und feststellbar sind.

Definieren Sie einen Plan zur Integration in bestehende IT-Service-Management-Lösungen (ITSM) wie Remedy oder ServiceNow zur Generierung von Incidents oder Upstreamüberwachung. Bestimmen Sie, welche Benachrichtigung weitergeleitet werden sollen, ob eine Ergänzung der Benachrichtigungsinformationen erforderlich ist, um bestimmte Filteranforderungen zu unterstützen, und wie die Konfiguration erfolgen soll.

Machen Sie sich klar, wer Transparenz braucht, welche Informationen wem angezeigt werden müssen und wie diese entsprechend der Rolle und Zuständigkeit visualisiert werden sollten.

Im Zentrum des Betriebsmanagements muss Ihre IT-Organisation zentrale Governance und strikte Delegierung der Ansätze für Aufbau, Betrieb und Verwaltung von IT-Diensten vorsehen.

Erste strategische Ziele

Als Systemarchitekt oder strategischer Planer müssen Sie möglicherweise eine erste Strategie für das Betriebsmanagement formulieren, in der die Überwachung eine wichtige Rolle spielt. Beachten Sie diese vier Aspekte:

Cloudproduktionsdienste verwalten, wenn sie in der Produktion live geschaltet werden, wie z. B. Netzwerke, Anwendungen, Sicherheit und virtuelle Infrastruktur.

Begrenzte Ressourcen einsetzen, um Ihre vorhandenen Tools, Fähigkeiten und Fachkenntnisse im Bereich Überwachung zu optimieren, und Überwachungslösungen in der Cloud nutzen, um Komplexität zu reduzieren.

Die Prozesse Ihrer Überwachungslösung effizienter gestalten, schneller und reibungsloser nach Maß arbeiten und auch Änderungen schneller vornehmen.

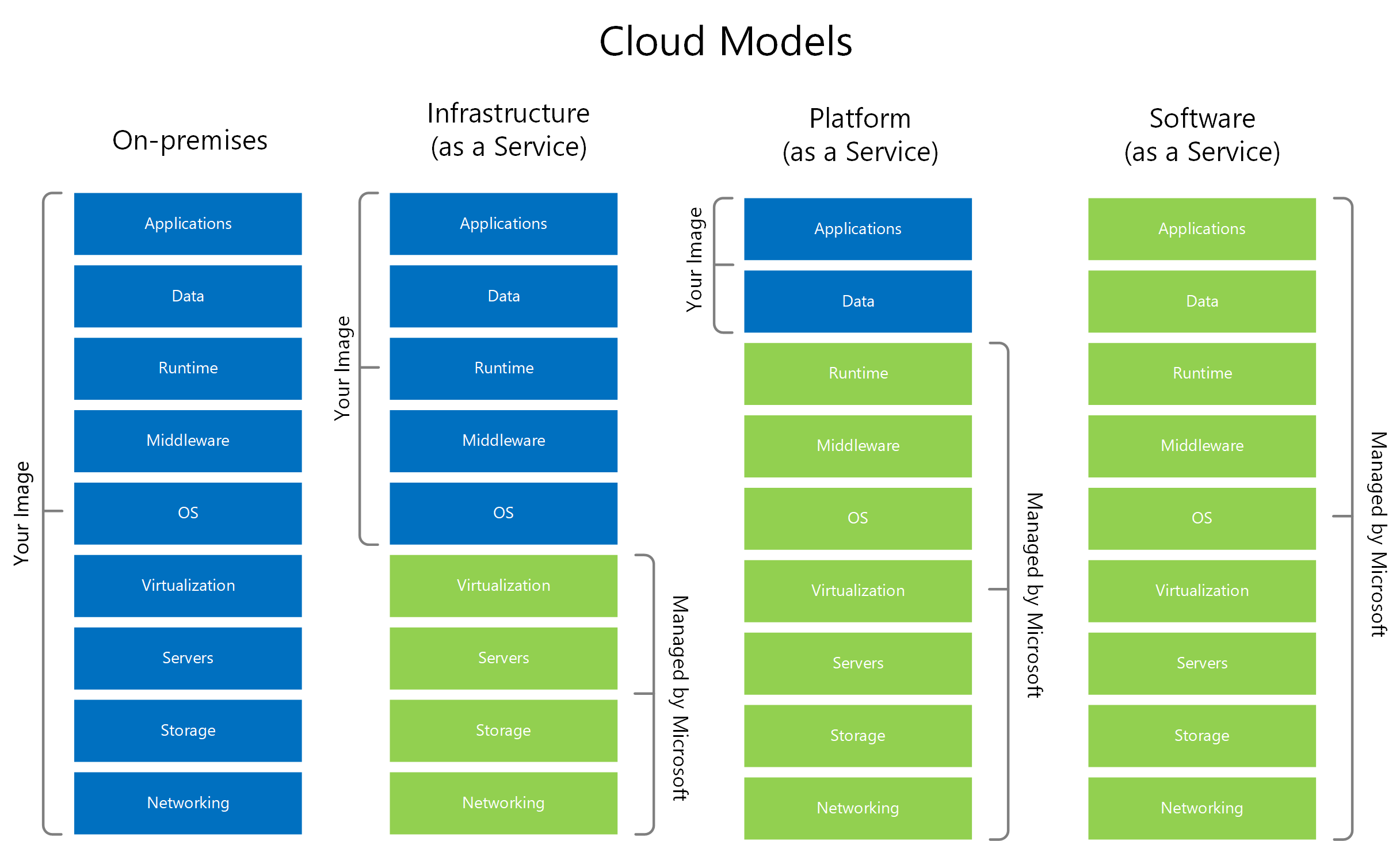

Erläutern, wie Ihre Organisation die Überwachung auf Grundlage von Cloudmodellen planen und durchführen wird. Arbeiten Sie auf das Ziel hin, Ihre Anforderungen beim Umstieg der Organisation von IaaS auf PaaS und dann auf SaaS zu reduzieren.

Bestimmen der aktuellen Situation

Vielleicht arbeiten Sie eng mit einem Lenkungsausschuss, einem Systemarchitekten und strategischen Planern zusammen. Zum Formulieren Ihrer Überwachungsstrategie können Sie den Istzustand Ihrer Systemverwaltung bewerten, einschließlich Mitarbeiter, Partner, Outsourcing, Tools, Komplexität, Lücken und Risiken. Diese Einschätzung hilft Ihnen, die gefundenen Probleme zu priorisieren und die wichtigsten Möglichkeiten zur Verbesserung der aktuellen Situation auszuwählen. Bestimmen Sie als ein wichtiges Ergebnis auch die Dienste, Systeme und Daten, die wahrscheinlich in der lokalen Umgebung bleiben. Im Idealfall wünscht die Unternehmensleitung eine Roadmap von Initiativen, jedoch in direktem Verhältnis zum bekannten Planungshorizont. Die Diskussion von Unbekannten ist ebenso wichtig.

Erstellen eines allgemeinen Modells

Da die Fachbereiche bestimmen, welche Dienste in die Cloud verlagert werden sollen, müssen Sie Ihre Ressourcen sorgfältig einsetzen. In der lokalen Umgebung sind Sie für die Überwachung verantwortlich und in hohem Maße beteiligt. Beim Umstieg auf Software-as-a-Service-Dienste (SaaS) entfällt beispielsweise nicht Ihre Verantwortung für die Überwachung. Sie entscheiden, wer Zugriff benötigt, wer Benachrichtigungen empfängt und wer einen Mindestzugriff auf Analysen braucht. Azure Monitor und Azure Arc sind flexible Dienste, mit denen nicht nur Ressourcen innerhalb von Azure, sondern Überwachungsszenarien in allen vier Cloudmodellen abgedeckt werden können. Blicken Sie über die üblichen Cloudmodelle hinaus, wie nachfolgend dargestellt. Für Microsoft Office-Anwendungen, die von Microsoft 365-Diensten bereitgestellt werden, müssen Sie zusätzlich zu Microsoft Defender für Cloud die Überwachung der Sicherheit und Konformität mit Microsoft 365 einbeziehen. Dies sollte Identitäten, die Endpunktverwaltung und die Geräteüberwachung außerhalb Ihres Unternehmensnetzwerks einschließen.

Überwachung beeinflusst Strategie

Viele Entscheidungen bezüglich der Strategie erfordern frühe Überwachungsdaten, um eine Roadmap für Kompetenzen zu erstellen, die begrenzte Ressourcen lenkt und Vertrauen schafft. Strategien brauchen auch praktische Beiträge aus der Überwachung der Aktivierung von Diensten.

Bedenken Sie die Rolle, die die Überwachung bei Strategien zum schrittweisen Schützen und Absichern digitaler Ressourcen spielt:

Zum Messen der Nutzung von Verzeichnissen und der externen Freigabe vertraulicher Inhalte sind Aktivitätsprotokolle und eine Sicherheitsüberwachung erforderlich, damit ein inkrementeller Ansatz für zusätzliche Schutzfunktionen entwickelt und die richtige Balance bei der Überwachung des Datenschutzes erreicht werden kann.

Richtlinien und Baselines bilden die Grundlage für das Optimierungsziel (Migration, Lift & Shift oder Neugestaltung) und stärken die Zuversicht, dass Daten und Informationen aus lokalen Umgebungen in Clouddienste migriert werden können.

Im weiteren Verlauf dieses Leitfadens gehen wir auf einige übliche Überwachungsszenarien bzw. Anwendungsfälle ein, die zur Beschleunigung der Einführung beitragen werden.

Formulieren einer Überwachungsarchitektur

Definieren Sie Ihre aktuelle und künftige Architektur für die Überwachung. Dies dient den folgenden Zwecken:

Konsolidieren Ihrer Investitionen in die Überwachung, wenn die Ressourcen begrenzt sind

Entscheiden, inwiefern die Überwachung die künftigen Dienste ermöglicht, die Ihr Unternehmen benötigt

Abstimmen der Überwachung auf die künftigen Dienste und Ressourcen, die Sie in der Cloud überwachen werden

Erkennen von Überwachungslücken in den drei Dimensionen (Tiefe, Breite und Umfang) des Integritätsmodells

Modellieren der finanziellen Aspekte, Kosten und Begleitfaktoren für eine Kosten-Nutzen-Analyse

Lenken der Entscheidungen zu Hybridlösungen, die Sie treffen müssen

Ein Prinzip der Überwachung ist die Sichtbarkeit von Diensten. Damit ein Dienst, eine Ressource oder eine Komponente vollständig sichtbar ist, müssen Sie die drei Seiten dieses Prinzips austarieren:

- Gründliche Überwachung durch Sammeln aussagekräftiger und relevanter Signale

- Durchgehende oder breite Überwachung von der untersten Schicht des Stapels bis zur Anwendung

- Ost-West-Überwachung mit Schwerpunkt auf Integritätsaspekten: Verfügbarkeit, Leistung, Sicherheit und Kontinuität

Einige wichtige Fragen lauten:

Wie geben Sie Sicherheitsprotokolle frei und sichern Sie den Zugriff auf die Protokolle?

Welche Dienste werden global verfügbar gemacht und können als solche an der Dienstgrenze global überwacht werden?

Können die Netzwerkpunkte zwischen Ihrer Netzwerkinfrastruktur und die Netzwerkkonnektivität mit Dienst- und Anwendungsendpunkten Aufschluss darüber geben, ob ein Problem mit Ihrem System oder mit dem Cloudanbieter vorliegt?

Was sind die Grenzen von SecOps gegenüber Integrität und Leistung? Wie können Sie Zusammenfassungen der Integrität und des Status für Security Operations (SecOps) und umgekehrt für die Besitzer der Dienste bereitstellen?

Hier nun einige Überlegungen zum Zusammensetzen dieser Architektur:

Erwägen Sie für den Datenfluss einen Ansatz, der bei den Dienstressourcen beginnt und den Stapel nach oben durchläuft: Metriken und Protokolldaten, die von der Infrastruktur, IoT-Geräten, mobilen Geräten usw. ausgegeben werden. Befinden sich alle Elemente unter Verwaltungs- und Überwachungstools (mittlere Ebene)? Bewegen von Daten nach oben und nach außen (ITSM-Tools, globale Überwachung, Security Information and Event Management [SIEM], benutzerdefinierte Ergänzung von Warnungen und andere).

Ob mit System Center Operations Manager oder anderen Überwachungstools fortgefahren werden soll.

Die wirtschaftlichen Kosten.

Wie die Fachbereiche Protokolle und Metriken nutzen. Azure Monitor liefert eine beträchtliche Menge an Protokoll- und Zeitreihendaten für die Leistungs- und Integritätsseite der Überwachung ähnlich den Erfahrungen von SecOps. Protokolle und Metriken sind zwei wichtige Datenkomponenten der Azure Monitor-Architektur. Sie sind aus den folgenden Gründen wichtig:

Da Sie große komplexe Clouddienste erstellen können, reduzieren sich Ihre Kosten für die Problemverwaltung. Sie können Problemursachen an einer zentralen Stelle analysieren, korrelieren und ermitteln, wodurch die Notwendigkeit eines direkten Zugriffs auf Ressourcen reduziert und die Sicherheit verbessert wird.

Ähnlich wie ein Security Information & Event Management-System (SIEM) konsolidiert Azure Monitor Computerdaten von lokalen Ressourcen und Azure-Ressourcen (einschließlich Aktivitätsprotokolle, Mandanten- und Abonnementdaten sowie beliebige Protokolldaten von einem REST-Client). Sie können eine Abfragesprache verwenden, um Datenanalysen durchzuführen, die weit über das bisher Mögliche hinausgehen.

Prüfen Sie Ihre Datenflüsse und Tools:

Quellen und Typen: Telemetrie, Ablaufverfolgungen, zustandsbehaftet, Zeitreihen

Tools und Sammlungen (Zeilen): Spalten – Verfügbarkeit, Kapazität, Sicherheit, Kontinuität und Konformität

Die Rolle der globalen Überwachung bzw. der obersten Ebene.

Die Rolle der ITSM-Integration, die bei relevanten Ereignissen ausgelöst wird

Erwägen Sie in Ihrem Governanceplan die Verwendung einer einzelnen Richtlinie für die Bedeutung von Ereignissen, um Warnungen und Benachrichtigungen zu verbessern. Dies ist eine der Schlüsselrichtlinien in Ihrer Überwachungsstrategie. Die folgende Tabelle ist ein Beispiel für ein Prioritätsmodell für das Incident Management zur Standardisierung von Ereignissen, Bedeutungen und Warnungen, das für Benachrichtigungen genutzt wird.

Formulieren von Initiativen

Als Überwachungsexperte oder Systemadministrator haben Sie festgestellt, dass die Cloudüberwachung schneller und einfacher einzurichten ist, was zu kostengünstigen Demos oder Nutzennachweisen führt. Um den Hang, im Demomodus zu verbleiben, zu überwinden, müssen Sie mit der Strategie in Kontakt bleiben und in der Lage sein, auf die Produktion ausgerichtete Überwachungspläne umzusetzen. Da die Strategie mit vielen Unsicherheiten und Unbekannten behaftet ist, werden Sie nicht alle Überwachungsanforderungen im Voraus kennen. Entscheiden Sie daher über die erste Reihe von Einführungsplänen auf Grundlage dessen, was für die Fachbereiche und IT-Leitung minimal realisierbar ist. Sie können diese Funktionalität als das bezeichnen, was erforderlich ist, um die Reise anzutreten. Es folgen zwei Beispiele für Initiativen, um die Dinge in Gang zu bringen:

Initiative 1: Um die Vielfalt und Komplexität unserer derzeitigen Investitionen in die Überwachung zu verringern, investieren wir zunächst in den Aufbau einer Kernfunktion, die Azure Monitor nutzt, da die gleichen Fähigkeiten und die gleiche Bereitschaft auch für andere Bereiche der Cloudüberwachung gelten.

Initiative 2: Um zu entscheiden, wie wir unsere Lizenzpläne für den Identitäts-, Zugriffs- und allgemeinen Informationsschutz nutzen, helfen wir den Abteilungen für Sicherheit und Datenschutz, bei der Migration zur Cloud eine frühzeitige Aktivitätsüberwachung von Benutzern und Inhalten einzurichten, damit Fragen zu Klassifizierungsbezeichnungen, zur Verhinderung von Datenverlusten und Verschlüsselung sowie zu Aufbewahrungsrichtlinien geklärt werden können.

Maßstab

Berücksichtigen Sie den Maßstab in Ihrer Strategie und wer Überwachung als Code definieren und standardisieren wird. Ihre Organisation sollte planen, standardisierte Lösungen unter Nutzung einer Kombination von Tools wie den folgenden zu entwickeln:

- Azure Resource Manager-Vorlagen.

- Definitionen und Richtlinien für die Azure Policy-Überwachungsinitiative.

- GitHub zur Einrichtung einer Quellcodeverwaltung für Skripts, Code und Dokumentation.

Datenschutz und Sicherheit

In Azure müssen Sie bestimmte Überwachungsdaten absichern, die von Ressourcen und den Aktionen auf Steuerungsebene ausgegeben werden, die in Azure protokolliert werden und Aktivitätsprotokolle genannt werden. Darüber hinaus enthalten spezialisierte Protokolle, die Benutzeraktivitäten aufzeichnen (z. B. Microsoft Entra-Anmelde- und Überwachungsprotokolle), und das einheitliche Microsoft 365-Überwachungsprotokoll (sofern integriert) vertrauliche Daten, die u. U. datenschutzrechtlich geschützt werden müssen.

Ihre Überwachungsstrategie sollte folgende Aktionen enthalten:

- Trennen nicht überwachungsbezogener Daten von Überwachungsdaten

- Beschränken des Zugriffs auf Ressourcen

Geschäftskontinuität

Azure Monitor sammelt, indiziert und analysiert in Echtzeit von Computern und Ressourcen generierte Daten, um Ihre Betriebsabläufe und Geschäftsentscheidungen zu unterstützen. In seltenen Fällen ist es möglich, dass auf Einrichtungen in einer gesamten Region nicht zugegriffen werden kann, beispielsweise aufgrund von Netzwerkfehlern. Naturkatastrophen können dazu führen, dass eine Region vollständig ausfällt. Da diese Dienste in die Cloud verlagert werden, konzentriert sich Ihre Planung nicht auf die Resilienz und Hochverfügbarkeit der Infrastruktur. Stattdessen geht es bei der Planung um Folgendes:

- Verfügbarkeit für die Datenerfassung aus allen Ihren abhängigen Diensten und Ressourcen in Azure, aus Ressourcen in anderen Clouds und aus der lokalen Umgebung.

- Datenverfügbarkeit für Einblicke, Lösungen, Arbeitsmappen und andere Visualisierungen, Warnungen, Integration mit ITSM und anderen Diensten der Steuerungsebene in Azure zur Unterstützung Ihrer betrieblichen Anforderungen.

Erstellen Sie einen Wiederherstellungsplan, der die Wiederherstellung von Daten, Netzwerkausfälle, Fehler abhängiger Dienste und regionsweite Dienstunterbrechungen abdeckt.

Reife

Ihre Überwachungsstrategie wird wachsen und sich weiterentwickeln. Als Erstes sollten Sie daher Daten sammeln, die Ihnen beim Definieren Ihrer Strategie helfen. Die ersten Überwachungslösungen, die Sie implementieren möchten, sind wahrscheinlich Lösungen, die Einblicke bieten und reaktionsfähige Prozesse wie Incident- und Problemverwaltung umfassen.

Erstellen Sie mindestens einen Log Analytics-Arbeitsbereich.

Aktivieren Sie Agents.

Aktivieren Sie Diagnoseeinstellungen für Ressourcen.

Aktivieren Sie anfängliche Warnungsregeln.

Wenn Sie sich mit den Funktionen von Azure Monitor vertraut gemacht haben und ihnen vertrauen, können Sie mit der Messung von Integritätsindikatoren beginnen, indem Sie Ihren Schwerpunkt auf die Erfassung von Protokollen, die Aktivierung und Verwendung von Erkenntnissen und Metriken sowie das Definieren von Protokollsuchabfragen ausdehnen, die die Messung und Berechnung fehlerfreier bzw. fehlerhafter Komponenten ermöglichen.

Im Rahmen des Lernzyklus legen Sie Führungskräften Überwachungsdaten und Erkenntnisse vor und stellen sicher, dass die richtigen Benutzer über die benötigten Überwachungsdaten verfügen. Zu den Lernzyklen zählen die kontinuierliche Abstimmung und Optimierung Ihrer anfänglichen Überwachungspläne zwecks Anpassung, Verbesserung des Diensts und Gestaltung von Einführungsplänen.

Das DIKW-Modell wird häufig zum Lernen verwendet. Aktionen und Entscheidungen durchlaufen verschiedene Phasen – von Daten zu Informationen, Wissen und Erfahrung.

Die Überwachung ist grundlegend für Dienste, die Sie in Azure erstellen. Ihre Strategie kann sich mit diesen fünf Disziplinen der modernen Überwachung befassen, um Ihnen dabei zu helfen, ein praktikables Mindestmaß an Überwachung zu definieren und Vertrauen in die einzelnen Schritte zu gewinnen. Die Verlagerung Ihrer Fähigkeiten von reaktiv zu proaktiv und die Skalierung ihrer Reichweite auf Endbenutzer sind dabei nur ein Ziel.

Überwachen: Zunächst sollten Sie die Überwachung vornehmlich zur Beobachtung der Integrität und des Status von Azure-Diensten und -Ressourcen einrichten. Konfigurieren Sie die grundlegende Überwachung, und führen Sie dann eine Automatisierung mit Azure Policy und Azure Resource Manager-Vorlagen durch, um für eine erste Sichtbarkeit der Dienste und ihrer Leistungsgarantie zu sorgen: Verfügbarkeit, Leistung oder Kapazität, Sicherheit und Konformität der Konfiguration. Konfigurieren Sie beispielsweise auf Grundlage einer minimalen machbaren Einrichtung von Azure Monitor die Ressourcen für Überwachung und Diagnose, und richten Sie Benachrichtigungen und Einblicke ein. Beziehen Sie Wissen und Bereitschaft zur Überwachung von Benutzern sowie die Definition und Auslöser von Ereignissen für Dienstaufgaben wie Vorfälle und Probleme ein. Ein Indikator für Reife ist, inwieweit eine Automatisierung erfolgen kann, um unnötige menschliche Kosten für die manuelle Beobachtung von Integrität und Status zu reduzieren. Zu wissen, welche Dienste intakt sind, ist ebenso wichtig wie eine Benachrichtigung zu Diensten, die nicht intakt sind.

Measure: Konfigurieren Sie die Erfassung von Metriken und Protokollen aus allen Ressourcen zur Überwachung auf Symptome/Bedingungen, die problematisch sind und die potenzielle oder tatsächliche Auswirkungen auf die Verfügbarkeit des Diensts oder die Auswirkungen auf die Benutzer des Diensts/der Anwendung aufzeigen. Beispiel:

Wenn ich ein Feature in der Anwendung nutze, weist es eine Reaktionsverzögerung auf, meldet es einen Fehler, wenn ich etwas auswähle, oder reagiert es nicht?

Stellen Sie sicher, dass Dienste SLAs einhalten, indem Sie den Nutzwert des Diensts oder der Anwendung messen.

Reagieren: Ausgehend vom Kontext bekannter Probleme, die sich beobachten und messen lassen, bewerten Sie, was als Fehler, automatische Behebung oder manuelle Reaktion auf Grundlage dessen gilt, was als Vorfall, Problem oder Änderung eingestuft wird.

Lernen und Verbessern: In diesen beiden zusammenhängenden Disziplinen nehmen Anbieter und Verbraucher an Lernzyklen teil. Sie nutzen Überwachungsdaten über Erkenntnisse, Berichte und Arbeitsmappen. Mithilfe dieser Methoden können Sie Ihre Überwachungskonfiguration optimieren, um den Zieldienst kontinuierlich zu verbessern. Änderungen sind ebenfalls wichtig. Die Überwachungskonfiguration ändert sich, wenn sich Änderungen im Unternehmen, bei der Technologie, beim Cloudanbieter oder bei anderen Diensten ergeben, um die Leistungsgarantie des Diensts weiterzuentwickeln.

Um Ihnen zu helfen, Überwachungspläne mit der Strategie abzustimmen, nutzen Sie die folgende Tabelle, um die verschiedenen möglichen Überwachungsszenarien detaillierter zu kategorisieren. Bedenken Sie die fünf Rs der Rationalisierung, die zuvor in der Planungsphase vorgestellt wurden. Wenn Sie System Center Operations Manager einsetzen, stehen Ihnen Hybrid- und Cloudoptionen zur Verfügung, um Ihre Investition optimal zu nutzen.

| Typ | Überwachungsziel | Beispielziel |

|---|---|---|

| 1 | Nur lokal | System Center Operations Manager. Sie setzen die Überwachung von Diensten, Infrastruktur und Netzwerken bis hin zur Anwendungsschicht in eigenen Rechenzentren ohne Cloudunterstützung fort. |

| 2 | Von lokaler zu cloudbasierter Lösung | Sie setzen weiterhin System Center Operations Manager ein und wenden die Management Packs für Microsoft 365 und Azure an. |

| 3 | Lokal zu/mit Cloud (kooperativ), wobei Dienste sowohl in der Cloud als auch lokal ausgeführt werden | Sie richten eine anfängliche Überwachung mit Azure Monitor ein. Verbinden Sie Azure Monitor mit System Center Operations Manager (SCOM) oder mit der verwalteten SCOM-Instanz (Vorschau) sowie mit Warnungsquellen wie Zabbix oder Nagios. Sie stellen Azure Monitor-Überwachungs-Agents im Multi-Homing mit System Center Operations Manager zur gemeinsamen Überwachung bereit. |

| 4 | Hybridmigration | Sie überwachen die Migration, z. B. von Microsoft Exchange Server zu Microsoft 365 Exchange Online. Exchange Online Service Health und Dienstnutzung, Sicherheit und Konformität – alles in Microsoft 365. Sie können die verwaltete SCOM-Instanz (Vorschau) verwenden. Stellen Sie bei Verwendung von System Center Operations Manager nach und nach die Überwachung von lokalem Exchange mit System Center Operations Manager ein, bis die Migration abgeschlossen ist. |

| 5 | Dauerhaft hybrid | Verwaltete SCOM-Instanz (Vorschau), Microsoft Entra ID, Azure Monitor, Microsoft Defender for Cloud, Intune und andere – eine Palette von Tools für verschiedene digitale Ressourcen. |

| 6 | Cloudnativ | Azure Monitor, Azure Policy, Microsoft Defender für Cloud, Microsoft 365, Azure Service Health, Azure Resource Health und andere. |

| 7 | Mandanten im Besitz mehrerer Clouds (Konsolidierung) | Sie zentralisieren die Überwachung vieler Mandanten. Azure Lighthouse, Azure Policy, Azure Monitor und Microsoft Sentinel. |

| 8 | Ökosystem mit mehreren Clouds | Sie zentralisieren die Überwachung verschiedener Cloudanbieter: Microsoft, Amazon, Google und andere. |

| 9 | Anbieter > Benutzer | Sie überwachen Lösungen und Dienste als Cloudanbieter. |

Formulieren von Überwachungsanforderungen

Im Verlauf dieses Prozesses kann sich herausstellen, dass es im Hinblick auf Ihre Strategie noch viel zu tun gibt. Schlussendlich sollte sich die Überwachung über das Unternehmensnetzwerk hinaus auf die Arbeitsumgebung, Geräte und Endpunkte sowie weiter nach außen bis zur Grenze von „Identität als Sicherheit“ ausdehnen. Der mit Cloudüberwachung definierte neue Ansatz ist ein starker Motivator im Gegensatz zur auf Rechenzentren und Arbeitsstätten ausgerichteten Denkweise.

Mit Azure können Sie nach und nach alle oder einige Aspekte Ihrer lokalen Ressourcen verwalten. Sie können Azure sogar für Dienste verwenden, die weiterhin lokal ausgeführt werden. Darüber hinaus sollte die Strategie die Überwachung betreffende Zuständigkeitsgrenzen in Abstimmung mit der Strategie zur Cloudeinführung des Unternehmens definieren, und zwar basierend auf dem Clouddienstmodell, das Ihr Unternehmen einführt. Sogar für auf IaaS basierende Dienste erhalten Sie über Azure Service Health Metriken, Protokolle, Sichten und Warnfunktionen. Mit Azure Resource Health können Sie Warnungen der Verfügbarkeitsüberwachung Ihrer Azure-Ressourcen konfigurieren. Bei SaaS-Diensten wie Microsoft 365 ist vieles bereits inbegriffen, weshalb Sie den entsprechenden Zugriff auf Portale, Dashboards, Analysen und Warnungen konfigurieren müssen. Aus Dienstsicht hat ein großer Dienst mit verteilten Komponenten wie Microsoft 365 Exchange Online viele Ziele, die nicht nur auf das Beobachten von Integrität und Status beschränkt sind.

| Hauptzielsetzung | Ergebnis |

|---|---|

| Integritäts- und Statusüberwachung | Sie können die langfristige Leistungsgarantie des Diensts oder der Komponente, einschließlich Servicelevel, ganzheitlich beobachten, messen, auswerten und verbessern, und zwar für alle diese Aspekte: Verfügbarkeit, Kapazität, Leistung, Sicherheit und Compliance. Ein intaktes System, ein Dienst oder eine Komponente ist online, leistungsfähig, abgesichert und konform. Die Systemüberwachung umfasst Protokolle und ist mit Integritätszuständen und Metriken in Echtzeit zustandsbehaftet. Sie bietet außerdem Trendberichte, Einblicke und Trends mit Fokus auf Dienstnutzung. |

| Überwachung des Nutzwerts | Sie können die Qualität oder qualitativen Aspekte der Nutzenerbringung eines Systems beobachten, messen, auswerten und verbessern. Die Benutzererfahrung ist ein Typ von Anwendungsfällen in Bezug auf Überwachung. |

| Sicherheitsüberwachung | Sie können den Schutz zur Unterstützung von Cybersicherheitsstrategien und -aufgaben wie Sicherheitsabläufe, Identität und Zugriff, Informationsschutz, Datenschutz, Bedrohungsmanagement und Compliance beobachten, messen, auswerten und verbessern. Überwachen sie mit Microsoft Defender für Cloud sowie Microsoft Sentinel und Microsoft 365. |

| Kostenüberwachung | Sie können als neues primäres Ziel mit Azure Monitor und Azure Cost Management + Billing die Nutzung überwachen und Kosten schätzen. Die Azure Cost Management + Billing-APIs bieten Ihnen die Möglichkeit, Kosten- und Nutzungsdaten mithilfe einer mehrdimensionalen Analyse zu untersuchen. |

| Tertiäre Ziele | Ergebnis |

|---|---|

| Aktivitätsüberwachung | Sie können Nutzung, Sicherheit und Compliance anhand von Quellen wie Azure-Aktivitätsprotokollen, Überwachungsprotokollen und dem einheitlichen Microsoft 365-Überwachungsprotokoll für Ereignisse auf Abonnementebene, Aktionen in Bezug auf Ressourcen, Benutzer- und Administratoraktivitäten, Inhalte, Daten und für Ihre Sicherheits- und Complianceanforderungen in Azure und Microsoft 365 beobachten, messen, auswerten und verbessern. |

| Dienstnutzung | Besitzer von Diensten wünschen sich Analysen und Erkenntnisse, um die Nutzung von Azure- und Microsoft 365-Diensten (IaaS, PaaS, SaaS) zu messen, auszuwerten und zu verbessern, und zwar mit Berichten zur Dienstnutzung, Analysen und Einblicken. Stellen Sie sicher, dass in den Plänen angegeben ist, wer Zugriff auf die Administratorportale, Dashboards, Erkenntnisse und Berichte benötigt. |

| Dienst- und Ressourcenintegrität | Sie können die Integrität Ihrer Cloudressourcen sowie Dienstausfälle und Empfehlungen von Microsoft im Auge behalten, um über Vorfälle und Wartungsmaßnahmen informiert zu bleiben. Beziehen Sie Resource Health in die Überwachung der Verfügbarkeit Ihrer Ressourcen ein, und geben Sie bei Änderungen der Verfügbarkeit Warnungen aus. |

| Kapazitäts- und Leistungsüberwachung | Zur Unterstützung der Systemüberwachung benötigen Sie möglicherweise mehr Detailtiefe und Spezialisierung. |

| Änderungs- und Complianceüberwachung | Sie können die Konfigurationsverwaltung von Ressourcen beobachten, messen, auswerten und verbessern, die nun auch Sicherheit in die Definition einbeziehen sollte, und zwar beeinflusst durch den sinnvollen Einsatz von Azure Policy zur Standardisierung von Überwachungskonfigurationen und zur Erzwingung einer Sicherheitshärtung. Protokollieren Sie Daten, um nach wichtigen Änderungen an Ressourcen zu filtern. |

| Identitäts- und Zugriffsüberwachung | Sie können sowohl die Nutzung als auch die Sicherheit von Active Directory, Microsoft Entra ID und Identitätsmanagement beobachten, messen, auswerten und verbessern, um Benutzer, Anwendungen, Geräte und andere Ressourcen unabhängig von ihrem Standort zu integrieren. |

| Informationsschutz | Azure Information Protection bietet je nach Plan Nutzungsanalysen, die für eine zuverlässige Strategie für den Informationsschutz in Azure und Microsoft entscheidend sind. |

| Datenschutzüberwachung | Organisationen müssen immer mehr Datenschutzanforderungen erfüllen, um das Risiko von Datenschutzverletzungen und -verstößen zu mindern. Dazu zählen der Schutz digitaler Ressourcen, die Klassifizierung von Daten und die Verhinderung von Datenverlust. Microsoft 365 Information Protection bietet Überwachungsfunktionen, die auch in Azure Monitor integriert werden können. |

| Bedrohungsmanagement und integrierter Schutz vor Bedrohungen | In der Cloud werden die getrennten, herkömmlichen Rollen bei der Sicherheitsüberwachung mit der Systemüberwachung zusammengeführt. Der integrierte Schutz vor Bedrohungen umfasst beispielsweise die Überwachung, um einen optimalen Zero Trust-Zustand schneller zu erreichen. Microsoft Defender for Identity ermöglicht es Ihnen, Signale im Zusammenhang mit der Active Directory-Sicherheit zu integrieren, um komplexe Angriffe in Hybridumgebungen zu erkennen. |

Freigabe agiler Lösungen

Letztendlich geben Sie Überwachungskonfigurationen oder -lösungen in der Produktion frei. Verwenden Sie ggf. ein standardisiertes, einfaches Verfahren, um die Kommunikation mit Benutzern, Führungskräften und IT-Betriebsteams zu verbessern. Ein agiler DevOps-Ansatz stellt sicher, dass die Überwachung den Teams anvertraut wird, die Clouddienste einrichten und betreiben. Herkömmliches Projektmanagement funktioniert zwar, doch ist es weder schnell genug, noch wird es normalerweise von Betriebsteams als gängige Praxis akzeptiert.

Nehmen Sie in Ihre Strategie und Ihr Betriebsmodell auf, wie Sie Überwachungspläne, Ziele und Konfigurationen (die Lösungen) vermitteln. Sie können z. B. Azure Boards nutzen:

| Agile-Begriff | Einzuschließende Informationen | Beispiele |

|---|---|---|

| Epics | Umfassende Überwachung Initiativen für die Überwachungsstrategie |

Konsolidieren der Azure-Cloudüberwachung Hybrid Cloud-Überwachung Private Cloud-Überwachung Zentralen Überwachungsdienst einrichten |

| Funktionen | Individuelle Überwachung Pläne und Projekte |

Überwachungsanforderungen Überwachungsnutzer und -anbieter Ziele Tools Planen |

| User Stories und Aufgaben | Das Endergebnis ist eine Überwachungskonfiguration oder -lösung | Netzwerküberwachung (z. B. ExpressRoute) Standardisierte IaaS-VM-Überwachung (z. B. Azure Monitor für VMs, Application Insights, Azure Policy, Einstellungen, Richtlinien, Berichte, Arbeitsbereiche) |

Festlegen minimaler Governance

Legen Sie so früh wie möglich fest, wie Sie Ihre Investitionen in die Cloudüberwachung regeln möchten. Denken Sie daran, dass Azure Monitor ein Mandantendienst mit Einblick in Verwaltungsgruppen und Abonnements ist und die rollenbasierte Zugriffssteuerung in Azure Benutzerberechtigungen einschränken kann.

Legen Sie in Azure-Zugriffsberechtigungen entsprechend der jeweiligen Rolle und Zuständigkeit fest. Sie sollten den Zugriff mit der Rolle „Leser“ für Überwachungsbenutzer so früh wie möglich festlegen und dann entscheiden, wem die Rolle „Mitwirkender“ zugewiesen wird.

Bestimmen Sie zunächst die Rollen, die im Rahmen Ihres Governance-Frameworks Ressourcengruppen in Azure besitzen und verwalten:

Legen Sie fest, ob ein Überwachungsteam oder ein oder mehrere Administratoren von Ressourcen und Ressourcengruppen privilegierten Zugriff auf die Rolle „Mitwirkender der Überwachung“ erhalten.

Wählen Sie Benutzer aus, denen die Rolle „Mitwirkender der Überwachung“ zugewiesen werden soll, sodass sie auf Features in Azure Monitor zugreifen und Probleme im Abschnitt „Überwachung“ der einzelnen Azure-Ressourcen untersuchen können.

Legen Sie fest, welche Führungskräfte Zugriff auf andere Azure-Leserrollen wie z. B. „Berichtleseberechtigter“ benötigen.

Zusammenfassend lässt sich sagen, dass Ihre Benutzerrollen im Bereich der Überwachung wahrscheinlich einen breiten Zugriff benötigen, im Gegensatz zu Ihren Entwicklern und Systemadministratoren, die nur rollenbasierten Zugriff auf bestimmte Azure-Ressourcen haben müssen. Als weitere Einschränkung sollten Sie sicherstellen, dass Sie Benutzer mit der Rolle „Leser“ vom Zugriff auf sensible Überwachungsdaten wie Sicherheits-, Anmelde- und Benutzeraktivitätsprotokolle ausnehmen.

Etablieren von Bereitschaft

Stellen Sie frühzeitig einen Bereitschaftsplan auf, um Ihren IT-Mitarbeitern zu helfen, neue Kompetenzen, Praktiken und Techniken für die Cloudüberwachung in Azure zu erlernen. Berücksichtigen Sie den Leitfaden zur Qualifikationsbereitschaft.

Nächste Schritte

Monitoring strategy for cloud deployment models (Überwachungsstrategie für Cloudbereitstellungsmodelle)

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für