Vertrauliche Container auf Azure

Vertrauliche Container bieten eine Reihe von Features und Funktionen, um Ihre standardmäßigen Containerworkloads weiter zu sichern, um höhere Datensicherheits-, Datenschutz- und Laufzeitcodeintegritätsziele zu erreichen. Vertrauliche Container werden in einer hardwaregestützten Trusted Execution Environment (TEE) ausgeführt, die systeminterne Funktionen wie Datenintegrität, Datenvertraulichkeit und Codeintegrität bereitstellen. Azure bietet ein Portfolio von Funktionen über verschiedene vertrauliche Containerdienstoptionen, wie unten beschrieben.

Vorteile

Vertrauliche Container in Azure werden in einer enklavenbasierten TEE-Umgebung oder in VM-basierten TEE-Umgebungen ausgeführt. Beide Bereitstellungsmodelle helfen dabei, eine hohe Isolation und Speicherverschlüsselung durch hardwarebasierte Zusicherungen zu erzielen. Vertrauliche Computer können Ihnen bei Ihrer Sicherheitslage für die Bereitstellung in Azure Cloud helfen, indem Sie Ihren Speicherplatz durch Verschlüsselung schützen.

Nachfolgend sind die Eigenschaften vertraulicher Container aufgeführt:

- Ermöglichen das Ausführen vorhandener Standardcontainerimages ohne Codeänderungen (Lift-and-Shift) in einer TEE

- Möglichkeit, neue Anwendungen zu erweitern/zu erstellen, die ein vertrauliches Computerbewusstsein aufweisen

- Ermöglicht das Remote-Herausfordern der Laufzeitumgebung für kryptografische Nachweise, die angibt, was vom sicheren Prozessor initiiert wurde.

- Bietet starke Garantien für Die Vertraulichkeit von Daten, Codeintegrität und Datenintegrität in einer Cloudumgebung mit hardwarebasierten vertraulichen Computing-Angeboten

- Hilft, Ihre Container von anderen Containergruppen/Pods sowie vom Betriebssystemkernel des VM-Knoten zu isolieren

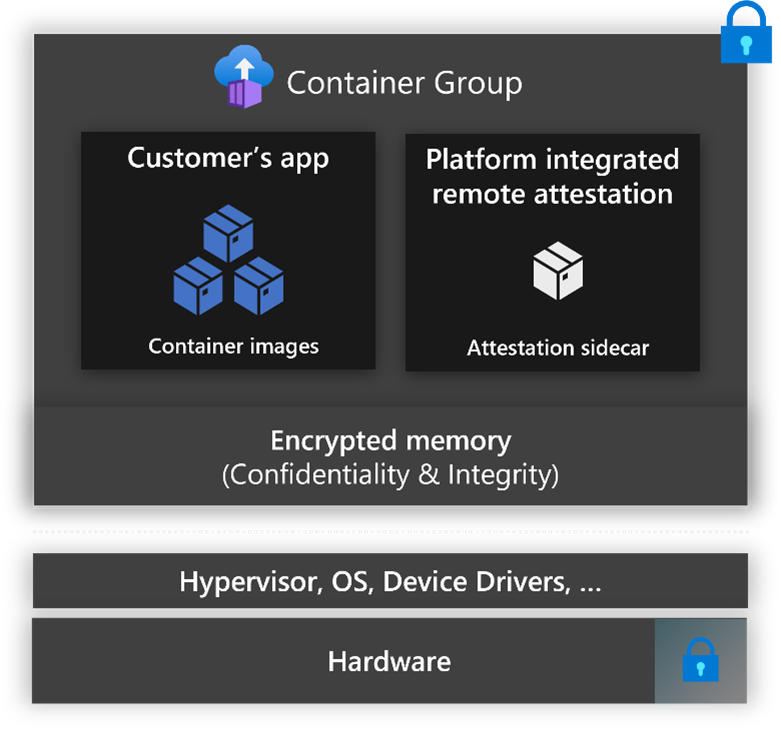

Vm Isolated Confidential containers on Azure Container Instances (ACI)

Vertrauliche Container auf ACI ermöglichen eine schnelle und einfache Bereitstellung von Containern in Azure und mit der Möglichkeit, Daten und Code dank AMD EPYC-Prozessoren™ mit vertraulichen Computing-Funktionen zu schützen. Dies liegt daran, dass Ihre Container in einer hardwarebasierten und attestierten Trusted Execution Environment (TEE) ausgeführt werden, ohne dass ein spezielles Programmiermodell und ohne Infrastrukturverwaltungsaufwand verwendet werden müssen. Mit diesem Start erhalten Sie:

- Vollständiger Gastnachweis, der die kryptografische Messung aller Hardware- und Softwarekomponenten widerspiegelt, die in Ihrer Trusted Computing Base (TCB) ausgeführt werden.

- Tools zum Generieren von Richtlinien, die in der vertrauenswürdigen Ausführungsumgebung erzwungen werden.

- Open-Source-Sidecar-Container für sichere Schlüsselfreigabe und verschlüsselte Dateisysteme.

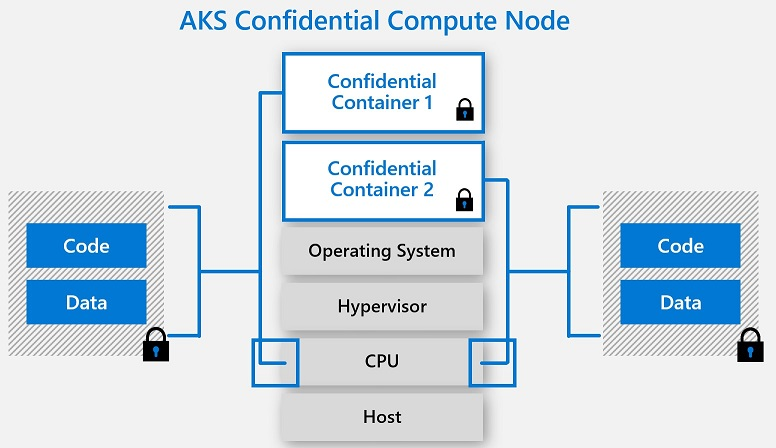

Vertrauliche Container in einer Intel SGX-Enklave über OSS oder Partnersoftware

Azure Kubernetes Service (AKS) unterstützt das Hinzufügen von Intel SGX Confidential Computing-VM-Knoten als Agentpools in einem Cluster. Auf diesen Knoten können Sie vertrauliche Workloads in einer hardwarebasierten TEE ausführen. In diesen Umgebungen können mit Code auf Benutzerebene aus Containern private Arbeitsspeicherregionen zugeordnet werden, um den Code direkt per CPU auszuführen. Diese privaten Arbeitsspeicherregionen, die direkt per CPU ausgeführt werden, werden als „Enclaves“ (Enklaven) bezeichnet. Enklaven tragen zum Schutz von Datenvertraulichkeit, Datenintegrität und Codeintegrität vor der Beeinträchtigung durch andere Prozesse, die auf denselben Knoten ausgeführt werden, sowie durch Azure-Operatoren bei. Mit dem Intel SGX-Ausführungsmodell werden auch die Zwischenschichten des Gastbetriebssystems, Hostbetriebssystems und von Hypervisor entfernt, um die Angriffsfläche zu verkleinern. Das Modell für die hardwarebasierte Ausführung mit containerspezifischer Isolierung auf einem Knoten ermöglicht Anwendungen die direkte Ausführung mit der CPU, während der spezielle Arbeitsspeicherblock pro Container verschlüsselt bleibt. Confidential Computing-Knoten mit vertraulichen Containern sind ein wertvoller Beitrag zu Ihrer Zero-Trust-Sicherheitsplanung und Strategie für die tiefgehende Verteidigung von Containern. Weitere Informationen zu dieser Funktion finden Sie hier.

Fragen?

Wenn Sie Fragen zu Containerangeboten haben, wenden Sie sich bitte an acconaks@microsoft.com.