Was ist Confidential Computing?

Vertrauliches Computing ist ein von dem Vertraulich Computing Consortium (CCC) definierter Branchenbegriff, der Teil der Linux Foundation ist und sich der Definition und Beschleunigung der Einführung vertraulicher Datenverarbeitung widmet.

Das CCC definiert Confidential Computing wie folgt:

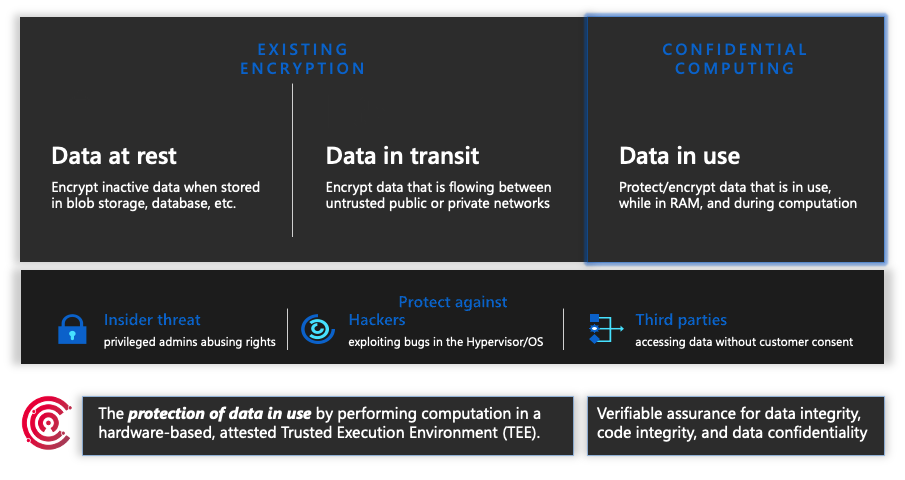

Der Schutz der verwendeten Daten durch Ausführen der Berechnung in einer hardwarebasierten, attestierten Trusted Execution Environment (TEE).

Diese TEEs verhindern den unbefugten Zugriff oder die Änderung von Anwendungen und Daten während der Berechnung, wodurch daten immer geschützt werden. Die TEEs sind eine vertrauenswürdige Umgebung, die die Sicherheit der Datenintegrität, der Datenvertraulichkeit und der Codeintegrität bereitstellt.

Jeder Code außerhalb von TEE kann Daten im TEE nicht lesen oder manipulieren. Das Vertrauliche Computing-Bedrohungsmodell zielt darauf ab, die Fähigkeit eines Cloudanbieterbetreibers oder anderer Akteure in der Aufgabe des Mandanten zu entfernen oder zu verringern Standard auf Code und Daten zuzugreifen, während er ausgeführt wird.

Bei Verwendung mit der Verschlüsselung ruhender und in der Übertragung begriffener Daten bewältigt Confidential Computing die einzige größere Verschlüsselungsherausforderung – die Verschlüsselung während der Verwendung – durch den Schutz sensibler oder stark regulierter Datasets und Anwendungsworkloads in einer sicheren öffentlichen Cloudplattform. Confidential Computing geht über den generischen Schutz von Daten hinaus. TEEs werden auch verwendet, um proprietäre Geschäftslogik, Analysefunktionen, Machine Learning-Algorithmen oder ganze Anwendungen zu schützen.

Weniger Vertrauen erforderlich

Das Ausführen von Workloads in der Cloud erfordert Vertrauen. Sie bringen dieses Vertrauen mehreren Anbietern entgegen, um die Verwendung verschiedener Komponenten Ihrer Anwendung zu ermöglichen.

Anbieter von App-Software: Vertrauen Sie auf Software, indem Sie sie lokal bereitstellen, Open Source verwenden oder unternehmensinterne Anwendungssoftware erstellen.

Hardwareanbieter: Sie können Hardware vertrauen, indem Sie lokale oder interne Hardware verwenden.

Infrastrukturanbieter: Sie können Cloudanbietern vertrauen oder Ihre eigenen lokalen Rechenzentren verwalten.

Verkleinern der Angriffsfläche

Die Trusted Computing Base (TCB) bezieht sich auf alle Hardware-, Firmware- und Softwarekomponenten eines Systems, die eine sichere Umgebung bereitstellen. Die Komponenten im TCB gelten als "kritisch". Wenn eine Komponente innerhalb des TCB kompromittiert wird, kann die Sicherheit des gesamten Systems gefährdet werden. Eine kleinere TCB bedeutet höhere Sicherheit. Es besteht eine geringere Gefahr durch verschiedene Sicherheitsrisiken, Schadsoftware, Angriffe und böswillige Personen.

Branchenführerschaft

Microsoft hat das Confidential Computing Consortium im Jahr 2019 gemeinsam gegründet und hat sowohl das Leitungsorgan als auch den Technischen Beirat (TECHNICAL Advisory Council, TAC) geleitet.

Nächste Schritte

Die Microsoft-Angebote für Confidential Computing reichen von IaaS (Infrastructure-as-a-Service) bis hin zu PaaS (Platform as a Service) und Entwicklertools, um Ihre Journey beim Erzielen von Vertraulichkeit für Daten und Code in der Cloud zu unterstützen. Weitere Informationen zu vertraulichem Computing in Azure