Herstellen einer Verbindung mit Azure Data Explorer mithilfe der ODBC

Die Open Database Connectivity (ODBC) ist eine weit verbreitete Anwendungsprogrammierschnittstelle (API) für Datenbankzugriff. Azure Data Explorer ist mit einer Teilmenge des SQL Server Communication Protocol (MS-TDS) kompatibel. Diese Kompatibilität ermöglicht die Verwendung des ODBC-Treibers für SQL Server mit Azure Data Explorer.

Folglich können Sie eine Verbindung mit Azure Data Explorer von jeder Anwendung aus herstellen, die mit Unterstützung für den ODBC-Treiber für SQL Server ausgestattet ist.

Sehen Sie sich das folgende Video an, um zu erfahren, wie Sie eine ODBC-Verbindung erstellen.

Führen Sie alternativ die Schritte zum Konfigurieren der ODBC-Datenquelle aus.

Hinweis

Es wird empfohlen, nach Möglichkeit dedizierte Connectors für Azure Data Explorer zu verwenden. Eine Liste der verfügbaren Connectors finden Sie unter Übersicht über Connectors.

Voraussetzungen

- Microsoft ODBC Driver for SQL Server, Version 17.2.0.1 oder höher für Ihr Betriebssystem.

Konfigurieren der ODBC-Datenquelle

So konfigurieren Sie eine ODBC-Datenquelle mithilfe des ODBC-Treibers für SQL Server:

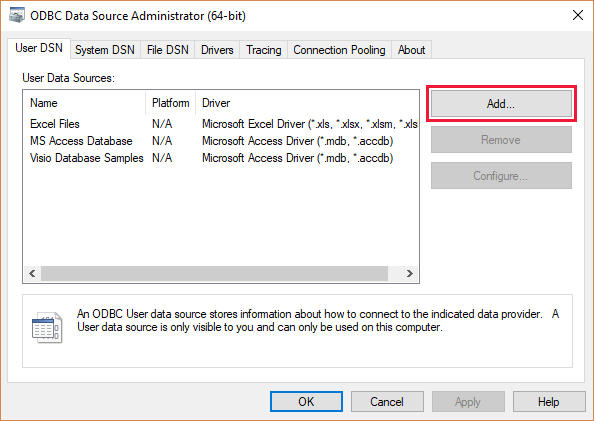

Suchen Sie in Windows nach ODBC Data Sources, und öffnen Sie die ODBC Data Sources-Desktop-App.

Wählen Sie Hinzufügen.

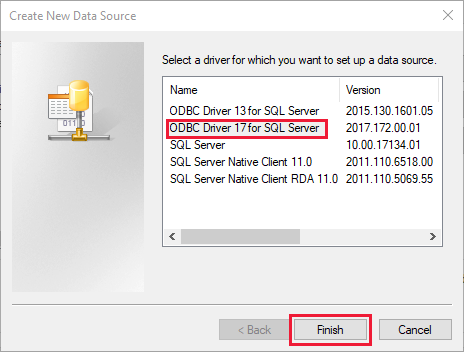

Wählen Sie ODBC Driver 17 for SQL Server und dann Fertig stellen aus.

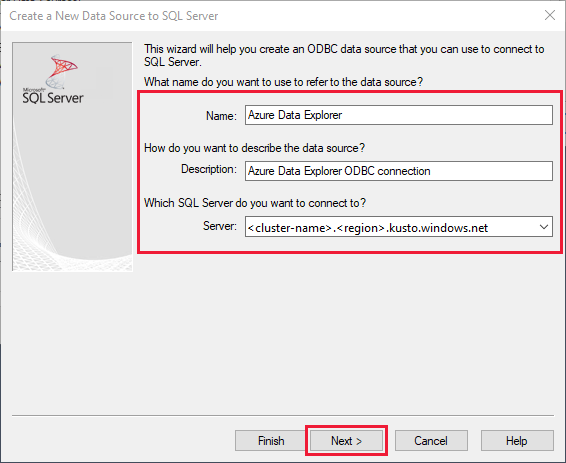

Geben Sie einen Namen ein sowie eine Beschreibung für die Verbindung und den Cluster, mit dem Sie eine Verbindung herstellen möchten, und klicken Sie dann auf Weiter. Die Form der Cluster-URL sollte wie folgt aussehen: <ClusterName>.<Region>.kusto.windows.net.

Hinweis

Geben Sie bei der Eingabe der Cluster-URL nicht das Präfix "https://" ein.

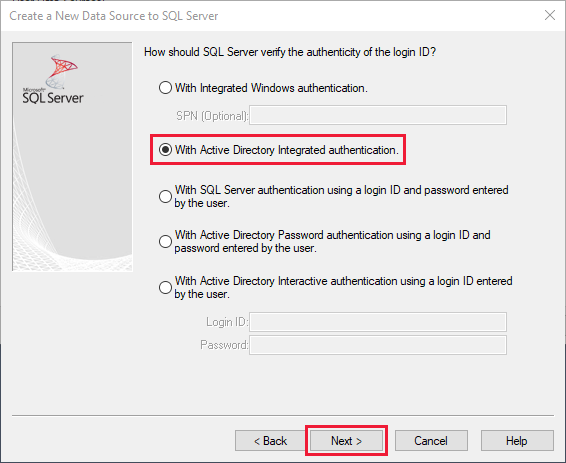

Wählen Sie Active Directory Integrated aus, und klicken Sie dann auf Weiter.

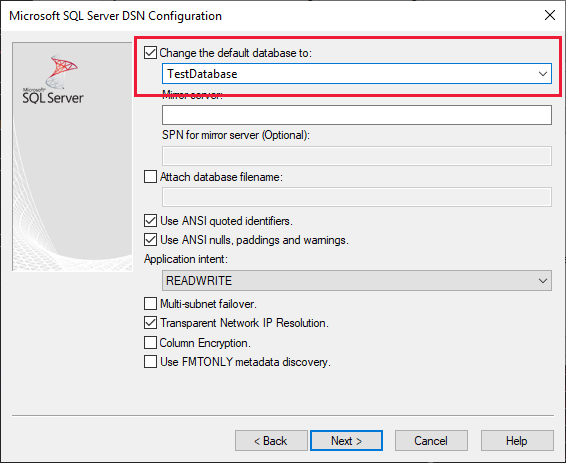

Wählen Sie die Datenbank mit den Beispieldaten aus, und klicken Sie auf Weiter.

Lassen Sie auf dem nächsten Bildschirm alle Optionen als Standardeinstellungen, und wählen Sie dann Fertig stellen aus.

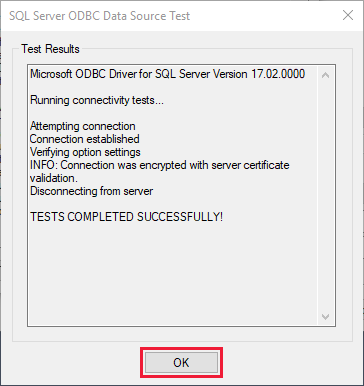

Wählen Sie Datenquelle testen aus.

Stellen Sie sicher, dass der Test erfolgreich war, und klicken Sie dann auf OK. Wenn der Test nicht erfolgreich war, überprüfen Sie die Werte, die Sie in vorherigen Schritten angegeben haben, und stellen Sie sicher, dass Sie über ausreichende Berechtigungen für das Herstellen einer Verbindung mit dem Cluster verfügen.

Verwenden der ODBC-Datenquelle

Über eine Anwendung, die ODBC-Verbindungen unterstützt, können Sie eine Verbindung mit Azure Data Explorer mit einer Verbindungszeichenfolge im folgenden Format herstellen:

"Driver={ODBC Driver 17 for SQL Server};Server=mykustocluster.kusto.windows.net;Database=mykustodatabase;Authentication=ActiveDirectoryIntegrated"

Hinweis

Azure Data Explorer betrachtet Zeichenfolgenwerte als NVARCHAR(MAX), was bei einigen ODBC-Anwendungen möglicherweise nicht gut funktioniert. Wandeln Sie die Daten NVARCHAR( mithilfe des Language Parameters im Verbindungszeichenfolge in n) um. Codiert z. Language=any@MaxStringSize:5000 B. Zeichenfolgen als NVARCHAR(5000). Weitere Informationen finden Sie unter Optimierungsoptionen.

Anwendungsauthentifizierung

Um die Anwendungsprinzipalauthentifizierung mit ODBC verwenden zu können, müssen Sie die Microsoft Entra Mandanten-ID angeben. Sie können diese Konfiguration im Verbindungszeichenfolge, in der Windows-Registrierung oder in der odbc.ini-Datei festlegen. Beispiele finden Sie auf den folgenden Registerkarten. Weitere Informationen finden Sie unter Optimierungsoptionen.

Legen Sie den Anwendungsprinzipal mit Language=any@AadAuthority:<aad_tenant_id> im Verbindungszeichenfolge fest. Ersetzen Sie <aad_tenant_id>, <aad_application_id>und <aad_application_secret> durch die Microsoft Entra Mandanten-ID, Microsoft Entra Anwendungs-ID und den Microsoft Entra Anwendungsgeheimnisses.

"Driver={ODBC Driver 17 for SQL Server};Server=<adx_cluster_name>.<region_name>.kusto.windows.net;Database=<adx_database_name>;Authentication=ActiveDirectoryServicePrincipal;Language=any@AadAuthority:<aad_tenant_id>;UID=<aad_application_id>;PWD=<aad_application_secret>"

Verwandte Inhalte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für