Speichern von Anmeldeinformationen in Azure Key Vault

GILT FÜR: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tipp

Testen Sie Data Factory in Microsoft Fabric, eine All-in-One-Analyselösung für Unternehmen. Microsoft Fabric deckt alle Aufgaben ab, von der Datenverschiebung bis hin zu Data Science, Echtzeitanalysen, Business Intelligence und Berichterstellung. Erfahren Sie, wie Sie kostenlos eine neue Testversion starten!

Sie können Anmeldeinformationen für Datenspeicher und Computervorgänge in einer Azure Key Vault-Instanz speichern. Azure Data Factory ruft die Anmeldeinformationen ab, wenn eine Aktivität ausgeführt wird, die den Datenspeicher/Computevorgänge verwendet.

Derzeit unterstützen mit Ausnahme von benutzerdefinierten Aktivitäten alle Aktivitätstypen dieses Feature. Lesen Sie insbesondere für die Connectorkonfiguration die Details im Abschnitt „Eigenschaften des verknüpften Diensts“ in den Themen zu den einzelnen Connectors.

Voraussetzungen

Diese Funktion basiert auf der verwalteten Data Factory-Identität. Informationen zur Funktionsweise finden Sie unter Verwaltete Data Factory-Identität. Stellen Sie sicher, dass Ihrer Data Factory eine verwaltete Identität zugeordnet ist.

Schritte

Führen Sie die folgenden Schritte aus, um auf in Azure Key Vault gespeicherte Anmeldeinformationen zu verweisen:

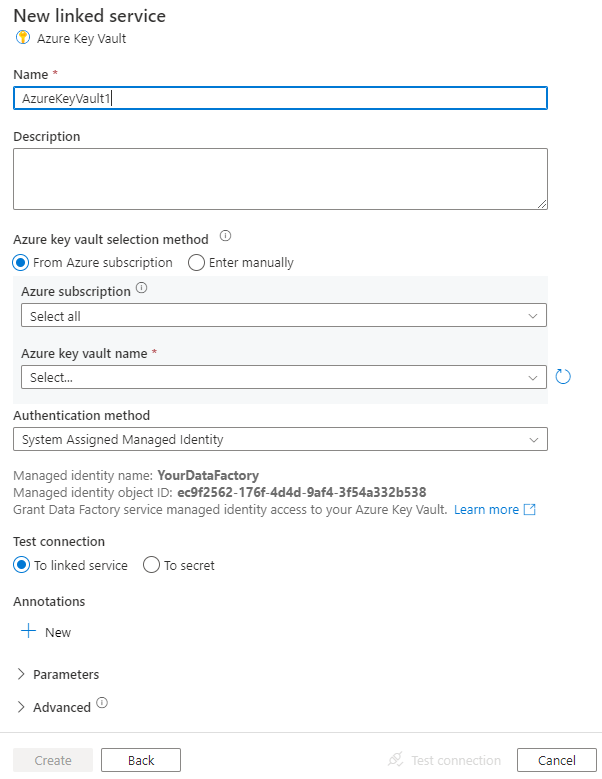

- Rufen Sie die verwaltete Data Factory-Identität ab, indem Sie den Wert von „Objekt-ID der verwalteten Identität“ kopieren, der zusammen mit der Factory generiert wurde. Bei Verwendung der ADF-Erstellungsbenutzeroberfläche wird die Objekt-ID der verwalteten Identität im Erstellungsfenster des verknüpften Azure Key Vault-Diensts angezeigt. Sie können sie auch vom Azure-Portal aus abrufen. Informationen dazu finden Sie unter Abrufen der verwalteten Data Factory-Identität.

- Gewähren Sie der verwalteten Identität Zugriff auf Ihren Azure Key Vault. Suchen Sie in Ihrem Schlüsseltresor unter „Zugriffsrichtlinien“ -> „Zugriffsrichtlinie hinzufügen“ nach dieser verwalteten Identität, um ihr in der Dropdownliste „Berechtigungen für Geheimnis“ die Berechtigungen Get und List zu erteilen. Dies ermöglicht der angegebenen Data Factory den Zugriff auf das Geheimnis im Schlüsseltresor.

- Erstellen Sie einen verknüpften Dienst, der auf Ihren Azure Key Vault-Tresor verweist. Siehe Mit Azure Key Vault verknüpfter Dienst.

- Erstellen Sie den verknüpften Datenspeicherdienst. Verweisen Sie in der Konfiguration auf das entsprechende Geheimnis, das in Azure Key Vault gespeichert ist. Alternativ können Sie auf ein in Azure Key Vault gespeichertes Geheimnis verweisen.

Mit Azure Key Vault verknüpfter Dienst

Folgende Eigenschaften werden für den mit Azure Key Vault verknüpften Dienst unterstützt:

| Eigenschaft | Beschreibung | Erforderlich |

|---|---|---|

| type | Die type-Eigenschaft muss auf Folgendes festgelegt werden: AzureKeyVault. | Ja |

| baseUrl | Geben Sie die Azure Key Vault-URL an. | Ja |

Verwendung der Erstellungsbenutzeroberfläche:

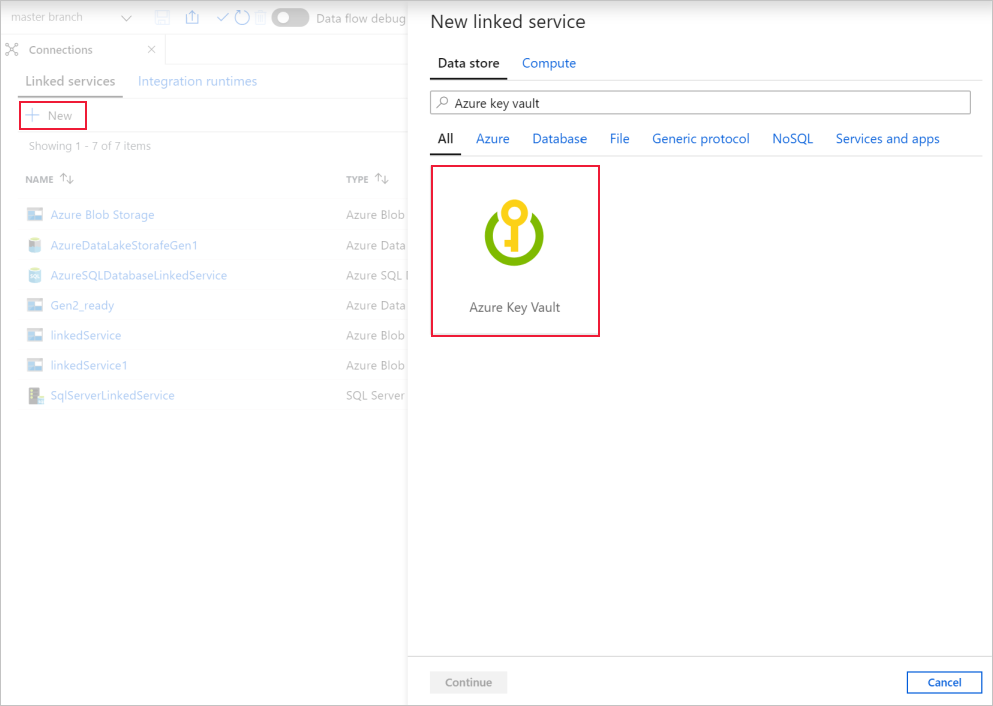

Wählen Sie Verbindungen ->Verknüpfte Dienste ->Neu aus. Suchen Sie unter „Neuer verknüpfter Dienst“ nach „Azure Key Vault“, und wählen Sie diese Option aus:

Wählen Sie die bereitgestellte Azure Key Vault-Instanz aus, in der Ihre Anmeldeinformationen gespeichert sind. Sie können die Verbindung testen, um sicherzustellen, dass Ihre AKV Verbindung gültig ist.

JSON-Beispiel:

{

"name": "AzureKeyVaultLinkedService",

"properties": {

"type": "AzureKeyVault",

"typeProperties": {

"baseUrl": "https://<azureKeyVaultName>.vault.azure.net"

}

}

}

Verweisen auf ein im Schlüsseltresor gespeichertes Geheimnis

Die folgenden Eigenschaften werden unterstützt, wenn Sie ein Feld in einem verknüpften Dienst konfigurieren, das auf ein Geheimnis im Schlüsseltresor verweist:

| Eigenschaft | Beschreibung | Erforderlich |

|---|---|---|

| type | Die type-Eigenschaft des Felds muss auf folgenden Wert festgelegt werden: AzureKeyVaultSecret. | Ja |

| secretName | Der Name des Geheimnisses in Azure Key Vault | Ja |

| secretVersion | Die Version des Geheimnisses in Azure Key Vault Falls nicht angegeben, wird immer die neueste Version des Geheimnisses verwendet. Falls angegeben, wird die angegebene Version verwendet. |

Nein |

| store | Verweist auf einen mit Azure Key Vault verknüpften Dienst, in dem Sie die Anmeldeinformationen speichern. | Ja |

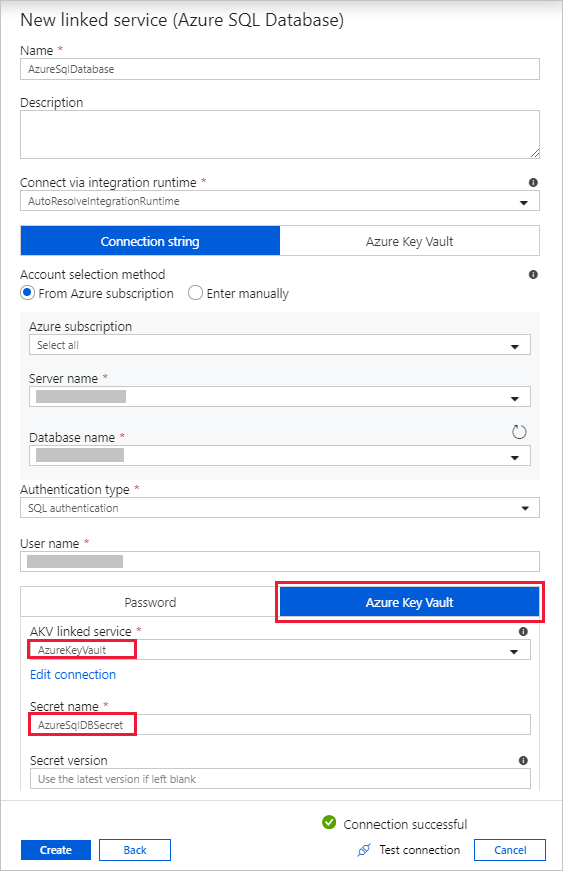

Verwendung der Erstellungsbenutzeroberfläche:

Wählen Sie beim Erstellen der Verbindung mit Ihrem Datenspeicher/Computedienst Azure Key Vault für Geheimnisfelder aus. Wählen Sie den bereitgestellten verknüpften Azure Key Vault-Dienst aus, und geben Sie den Geheimnisnamen an. Optional können Sie auch eine Geheimnisversion bereitstellen.

Tipp

Für Connectors, die eine Verbindungszeichenfolge in verknüpften Diensten wie SQL Server, BLOB-Speicher usw. verwenden, können Sie entweder nur das Geheimnisfeld speichern, z. B. das Kennwort in AKV, oder die gesamte Verbindungszeichenfolge in AKV speichern. Sie finden beide Optionen in der Benutzeroberfläche.

JSON-Beispiel: (siehe den Abschnitt „Kennwort“)

{

"name": "DynamicsLinkedService",

"properties": {

"type": "Dynamics",

"typeProperties": {

"deploymentType": "<>",

"organizationName": "<>",

"authenticationType": "<>",

"username": "<>",

"password": {

"type": "AzureKeyVaultSecret",

"secretName": "<secret name in AKV>",

"store":{

"referenceName": "<Azure Key Vault linked service>",

"type": "LinkedServiceReference"

}

}

}

}

}

Zugehöriger Inhalt

Eine Liste der Datenspeicher, die als Quellen und Senken für die Kopieraktivität in Azure Data Factory unterstützt werden, finden Sie unter Unterstützte Datenspeicher.