Integration eines virtuellen Netzwerks für Azure Data Lake Storage Gen1

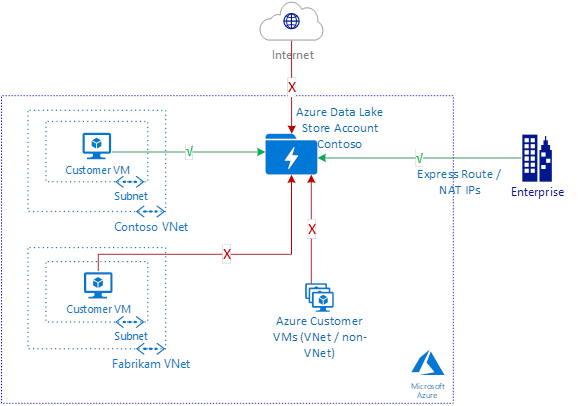

Dieser Artikel enthält eine Einführung in die Integration virtueller Netzwerke für Azure Data Lake Storage Gen1. Bei der Integration virtueller Netzwerke können Sie Ihre Konten so konfigurieren, dass Datenverkehr nur von bestimmten virtuellen Netzwerken und Subnetzen akzeptiert wird.

Mit diesem Feature können Sie Ihr Data Lake Storage-Konto vor externen Bedrohungen schützen.

Die Integration virtueller Netzwerke für Data Lake Storage Gen1 nutzt die Sicherheit von Dienstendpunkten zwischen Ihrem virtuellen Netzwerk und Microsoft Entra ID, um zusätzliche Sicherheitsansprüche im Zugriffstoken zu generieren. Diese Ansprüche werden dann genutzt, um Ihr virtuelles Netzwerk mit Ihrem Data Lake Storage Gen1-Konto zu authentifizieren und den Zugriff zu ermöglichen.

Hinweis

Für die Verwendung dieser Funktionen fallen keine zusätzlichen Gebühren an. Ihrem Konto wird der Standardsatz für Data Lake Storage Gen1 berechnet. Weitere Informationen finden Sie unter Azure Data Lake Storage – Preise. Preisinformationen zu allen anderen Azure-Diensten, die Sie nutzen, finden Sie unter Azure-Preise.

Szenarien für die Integration virtueller Netzwerke für Data Lake Storage Gen1

Mit der Integration virtueller Netzwerke per Data Lake Storage Gen1 können Sie den Zugriff auf Ihr Data Lake Storage Gen1-Konto für bestimmte virtuelle Netzwerke und Subnetze einschränken. Nachdem Ihr Konto für das angegebene VNET-Subnetz gesperrt wurde, haben auch andere virtuelle Netzwerke bzw. VMs in Azure keinen Zugriff. Im Hinblick auf die Funktion ermöglicht die Integration virtueller Netzwerke per Data Lake Storage Gen1 das gleiche Szenario wie mit VNET-Dienstendpunkten. Einige wichtige Unterschiede werden in den folgenden Abschnitten ausführlich beschrieben.

Hinweis

Die vorhandenen IP-Firewallregeln können zusätzlich zu VNET-Regeln verwendet werden, um auch Zugriff aus lokalen Netzwerken zuzulassen.

Optimales Routing mit Integration virtueller Netzwerke per Data Lake Storage Gen1

Ein Hauptvorteil von VNET-Dienstendpunkten ist das optimale Routing aus Ihrem virtuellen Netzwerk. Sie können die gleiche Routenoptimierung für Data Lake Storage Gen1-Konten durchführen. Verwenden Sie die folgenden benutzerdefinierten Routen aus Ihrem virtuellen Netzwerk zu Ihrem Data Lake Storage Gen1-Konto.

Öffentliche IP-Adresse für Data Lake Storage: Verwenden Sie die öffentliche IP-Adresse für Ihre Data Lake Storage Gen1-Zielkonten. Lösen Sie die DNS-Namen Ihrer Konten auf, um die IP-Adressen für Ihr Data Lake Storage Gen1-Konto zu identifizieren. Erstellen Sie für jede Adresse einen separaten Eintrag.

# Create a route table for your resource group.

az network route-table create --resource-group $RgName --name $RouteTableName

# Create route table rules for Data Lake Storage public IP addresses.

# There's one rule per Data Lake Storage public IP address.

az network route-table route create --name toADLSregion1 --resource-group $RgName --route-table-name $RouteTableName --address-prefix <ADLS Public IP Address> --next-hop-type Internet

# Update the virtual network, and apply the newly created route table to it.

az network vnet subnet update --vnet-name $VnetName --name $SubnetName --resource-group $RgName --route-table $RouteTableName

Herausfilterung von Daten aus dem virtuellen Netzwerk des Kunden

Neben dem Schützen der Data Lake Storage-Konten vor dem Zugriff aus dem virtuellen Netzwerk sind Sie unter Umständen auch daran interessiert sicherzustellen, dass keine Herausfilterung für ein nicht autorisiertes Konto erfolgt.

Verwenden Sie eine Firewalllösung in Ihrem virtuellen Netzwerk, um den ausgehenden Datenverkehr basierend auf der Zielkonto-URL zu filtern. Lassen Sie den Zugriff nur für genehmigte Data Lake Storage Gen1-Konten zu.

Einige der verfügbaren Optionen sind:

- Azure Firewall: Stellen Sie eine Azure Firewall für Ihr virtuelles Netzwerk bereit, und konfigurieren Sie sie. Schützen Sie den ausgehenden Data Lake Storage-Datenverkehr, und sperren Sie ihn für die bekannte und genehmigte Konto-URL.

- Firewall für virtuelle Netzwerkgeräte: Ihr Administrator lässt unter Umständen nur die Verwendung der Produkte von bestimmten kommerziellen Firewallanbietern zu. Verwenden Sie eine Firewalllösung vom Azure Marketplace, die auf einem virtuellen Netzwerkgerät basiert, um die gleiche Funktion durchzuführen.

Hinweis

Mit der Nutzung von Firewalls im Datenpfad wird darin ein zusätzlicher Hop eingeführt. Dies kann beim End-to-End-Datenaustausch die Netzwerkleistung beeinträchtigen. Unter Umständen ergeben sich Auswirkungen auf die Durchsatzverfügbarkeit und Verbindungslatenz.

Einschränkungen

HDInsight-Cluster, die erstellt wurden, bevor die Unterstützung für die Integration von virtuellen Netzwerken per Data Lake Storage Gen1 verfügbar war, müssen für dieses neue Feature neu erstellt werden.

Wenn Sie einen neuen HDInsight-Cluster erstellen und ein Data Lake Storage Gen1-Konto mit aktivierter Integration virtueller Netzwerke auswählen, tritt für den Prozess ein Fehler auf. Deaktivieren Sie zuerst die VNET-Regel. Sie können auch auf dem Blatt Firewall und virtuelle Netzwerke des Data Lake Storage-Kontos die Option Zugriff erlauben von: Alle Netzwerke und Dienste wählen. Erstellen Sie dann den HDInsight-Cluster, bevor Sie abschließend die VNET-Regel erneut aktivieren oder die Option Zugriff erlauben von: Alle Netzwerke und Dienste deaktivieren. Weitere Informationen finden Sie im Abschnitt Ausnahmen.

Die Integration virtueller Netzwerke per Data Lake Storage Gen1 funktioniert nicht mit verwalteten Identitäten für Azure-Ressourcen.

Auf Datei- und Ordnerdaten in Ihrem VNET-fähigen Data Lake Storage Gen1-Konto kann über das Portal nicht zugegriffen werden. Diese Einschränkung gilt auch für den Zugriff von einem virtuellen Computer innerhalb des virtuellen Netzwerks und für Aktivitäten wie die Verwendung des Daten-Explorers. Aktivitäten zur Kontoverwaltung funktionieren weiterhin. Auf die Datei- und Ordnerdaten in Ihrem VNET-fähigen Data Lake Storage-Konto kann über alle Ressourcen außerhalb des Portals zugegriffen werden. Zu diesen Ressourcen gehören SDK-Zugriff, PowerShell-Skripts und andere Azure-Dienste, sofern sie nicht über das Portal verlaufen.

Konfiguration

Schritt 1: Konfigurieren Ihres virtuellen Netzwerks für die Verwendung eines Microsoft Entra-Dienstendpunkts

Navigieren Sie zum Azure-Portal, und melden Sie sich an Ihrem Konto an.

Erstellen Sie ein neues virtuelles Netzwerk in Ihrem Abonnement. Sie können auch zu einem vorhandenen virtuellen Netzwerk navigieren. Das virtuelle Netzwerk muss sich in derselben Region wie das Data Lake Storage Gen 1-Konto befinden.

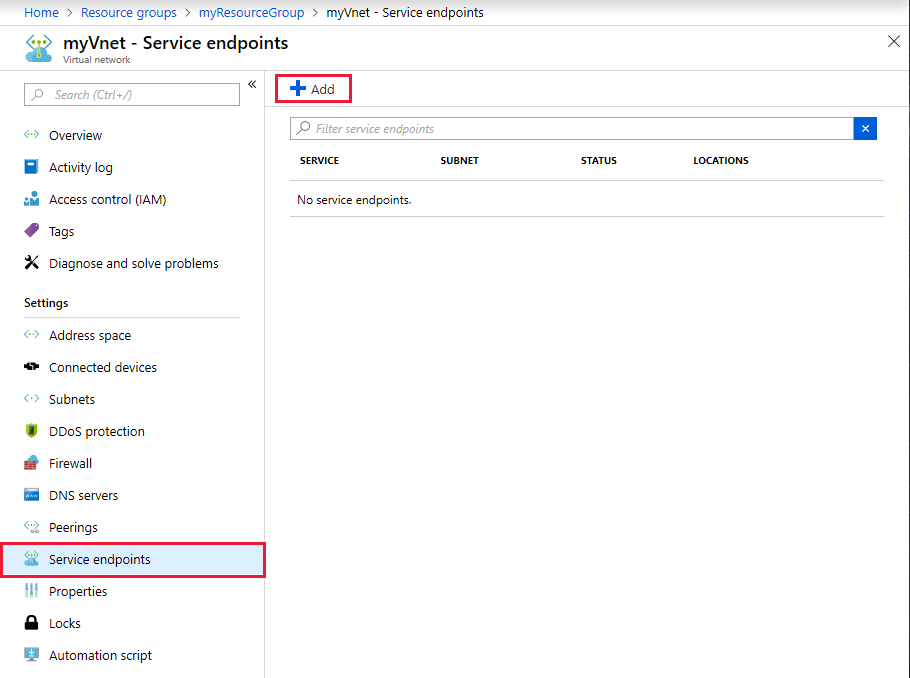

Wählen Sie auf dem Blatt Virtuelles Netzwerk die Option Dienstendpunkte.

Wählen Sie Hinzufügen, um einen neuen Dienstendpunkt hinzuzufügen.

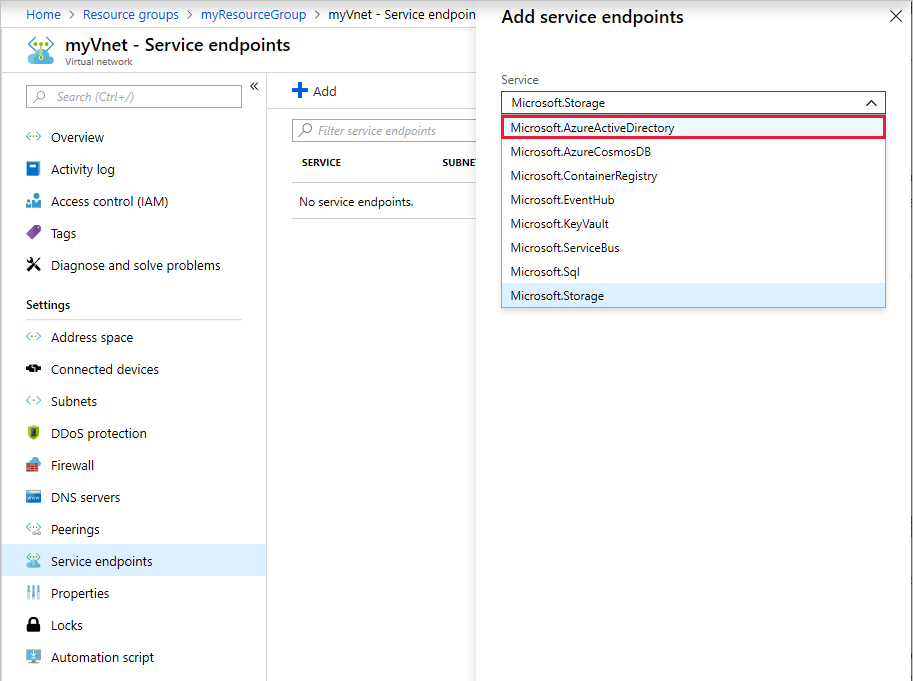

Wählen Sie Microsoft.AzureActiveDirectory als Dienst für den Endpunkt aus.

Wählen Sie die Subnetze aus, für die Sie Verbindungen zulassen möchten. Wählen Sie Hinzufügen.

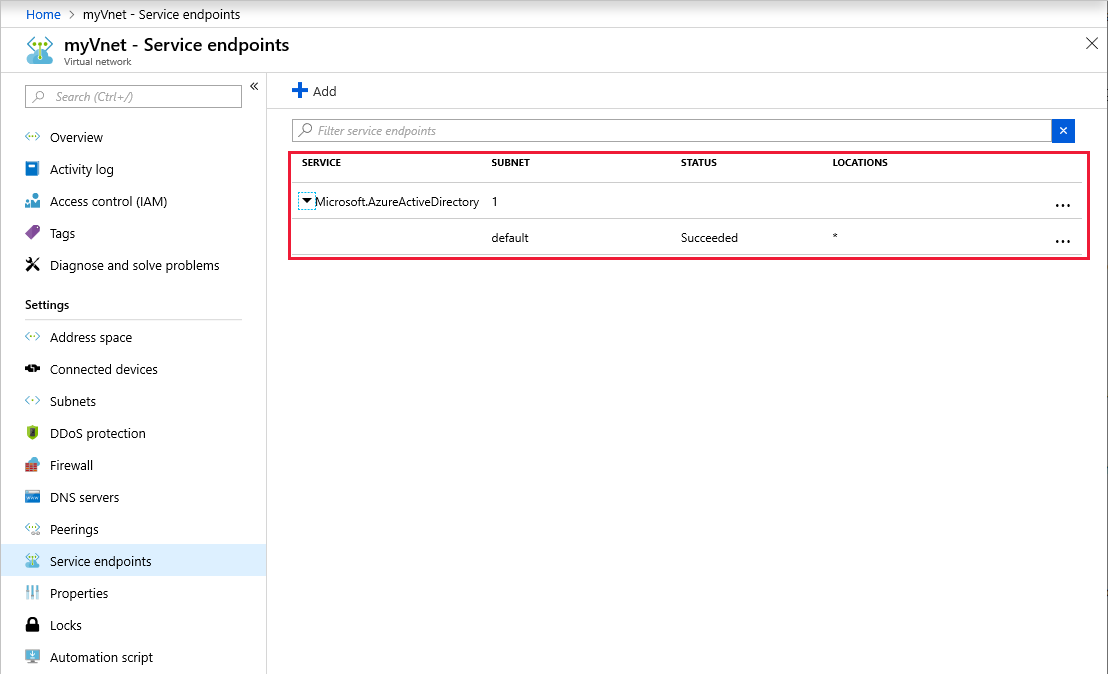

Das Hinzufügen des Dienstendpunkts kann bis zu 15 Minuten dauern. Nachdem er hinzugefügt wurde, wird er in der Liste angezeigt. Vergewissern Sie sich, dass er angezeigt wird und alle Details der Konfiguration entsprechen.

Schritt 2: Einrichten des zulässigen virtuellen Netzwerks oder Subnetzes für Ihr Data Lake Storage Gen1-Konto

Nachdem Sie Ihr virtuelles Netzwerk konfiguriert haben, können Sie unter Ihrem Abonnement ein neues Azure Data Lake Storage Gen1-Konto erstellen. Alternativ dazu können Sie auch zu einem vorhandenen Data Lake Storage Gen1-Konto navigieren. Das Data Lake Storage Gen 1-Konto muss sich in derselben Region wie das virtuelle Netzwerk befinden.

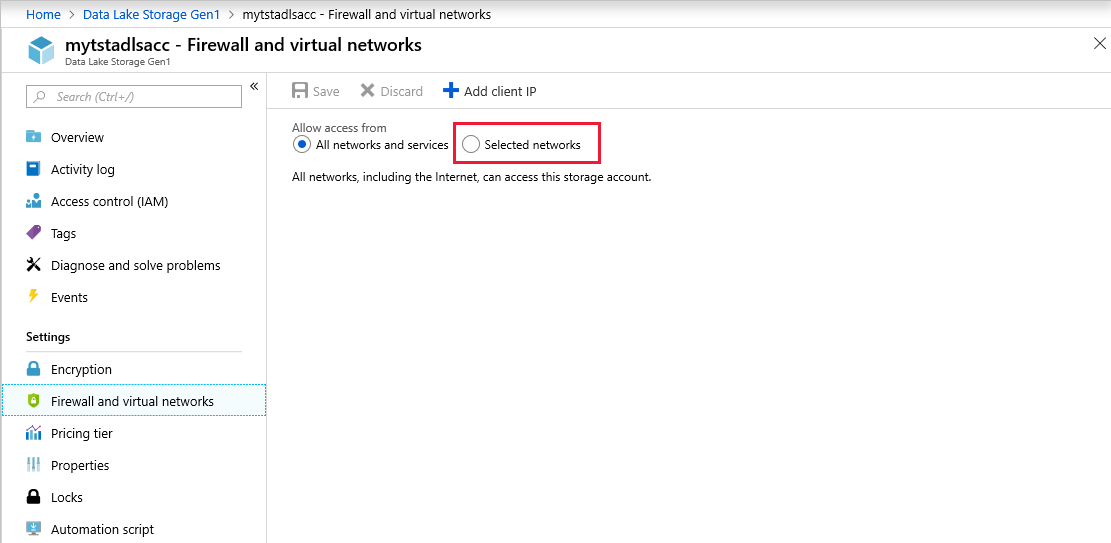

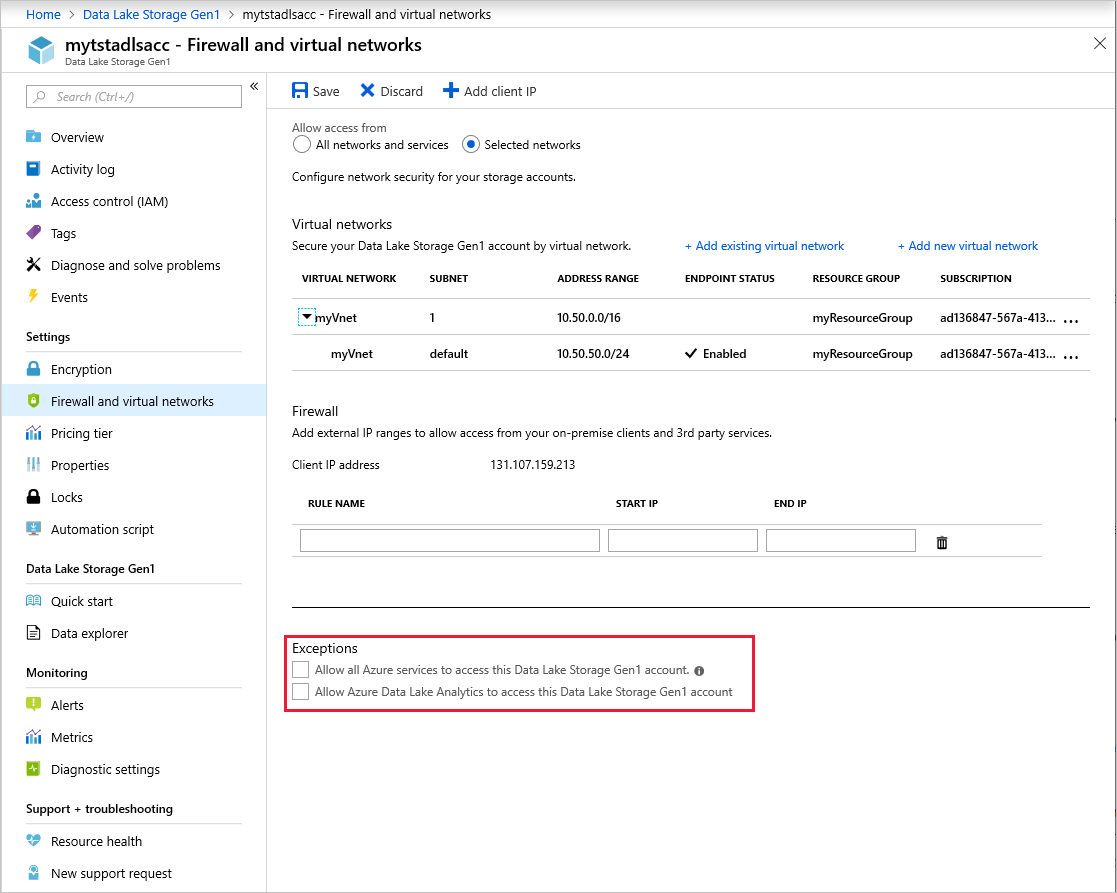

Wählen Sie Firewall und virtuelle Netzwerke.

Hinweis

Melden Sie sich vom Portal ab, falls die Option Firewall und virtuelle Netzwerke in den Einstellungen nicht angezeigt wird. Schließen Sie den Browser, und löschen Sie den Browsercache. Starten Sie den Computer neu, und versuchen Sie es erneut.

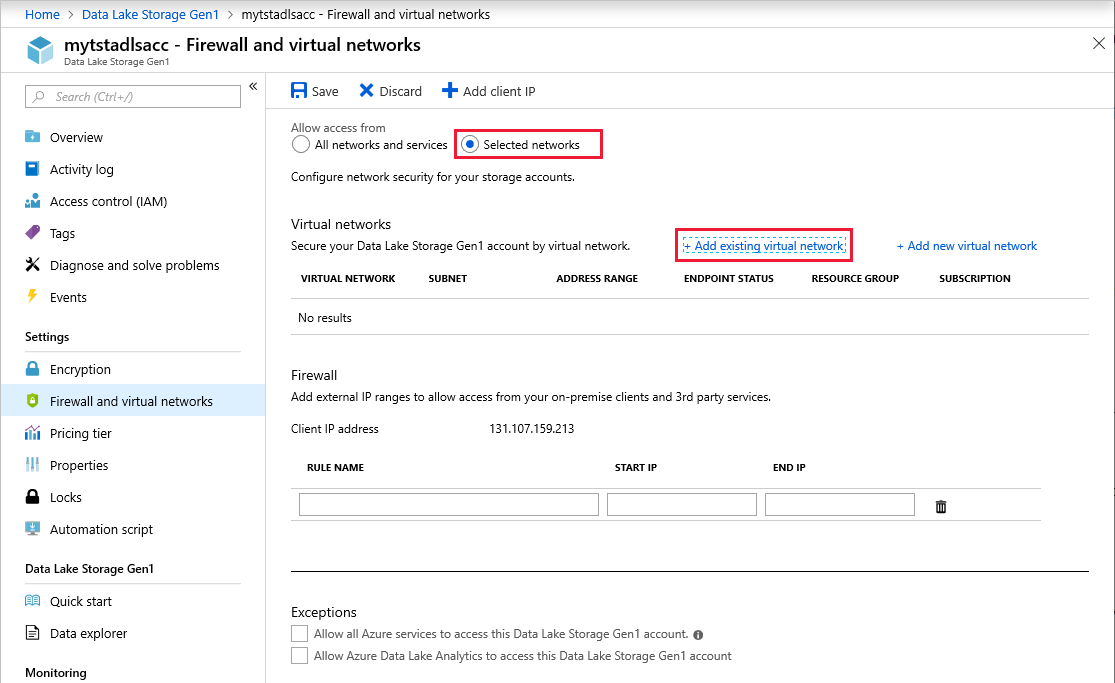

Klicken Sie auf Ausgewählte Netzwerke.

Wählen Sie Vorhandenes virtuelles Netzwerk hinzufügen aus.

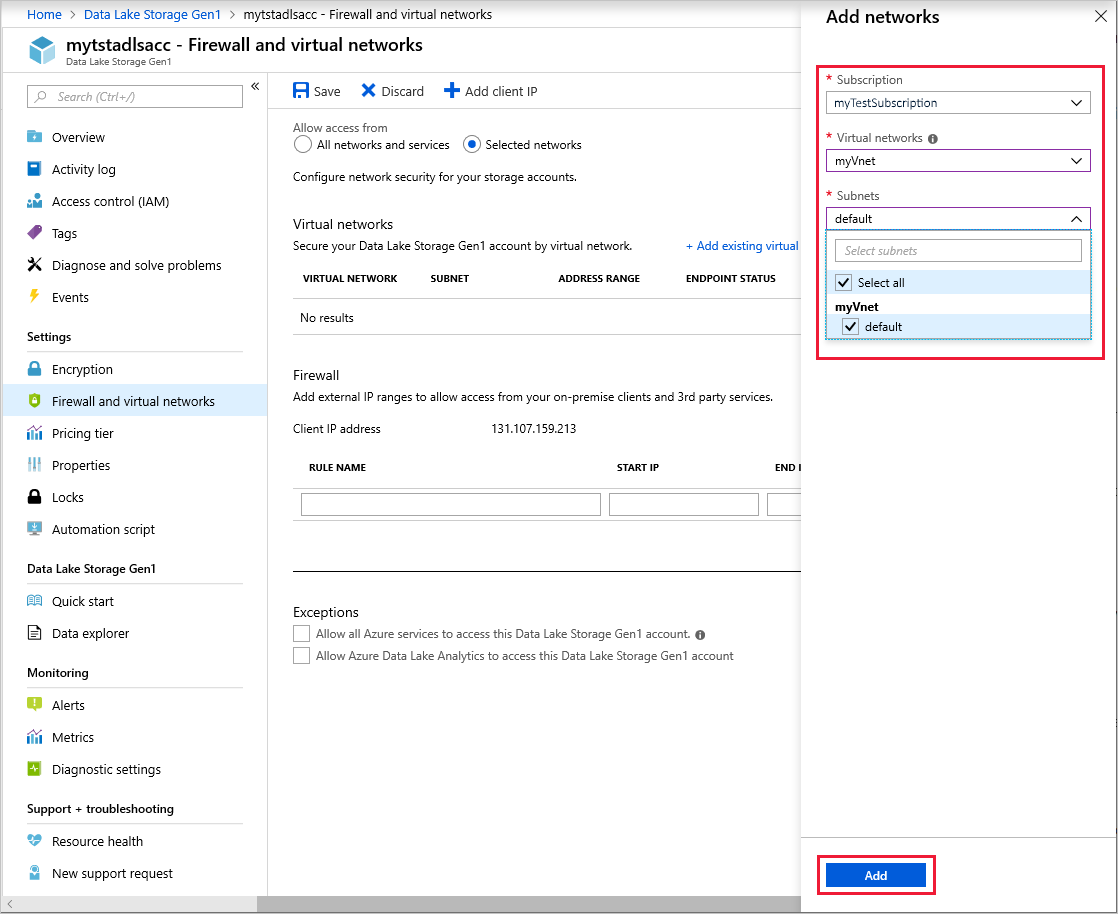

Wählen Sie die virtuellen Netzwerke und Subnetze aus, für die die Verbindung zugelassen werden soll. Wählen Sie Hinzufügen.

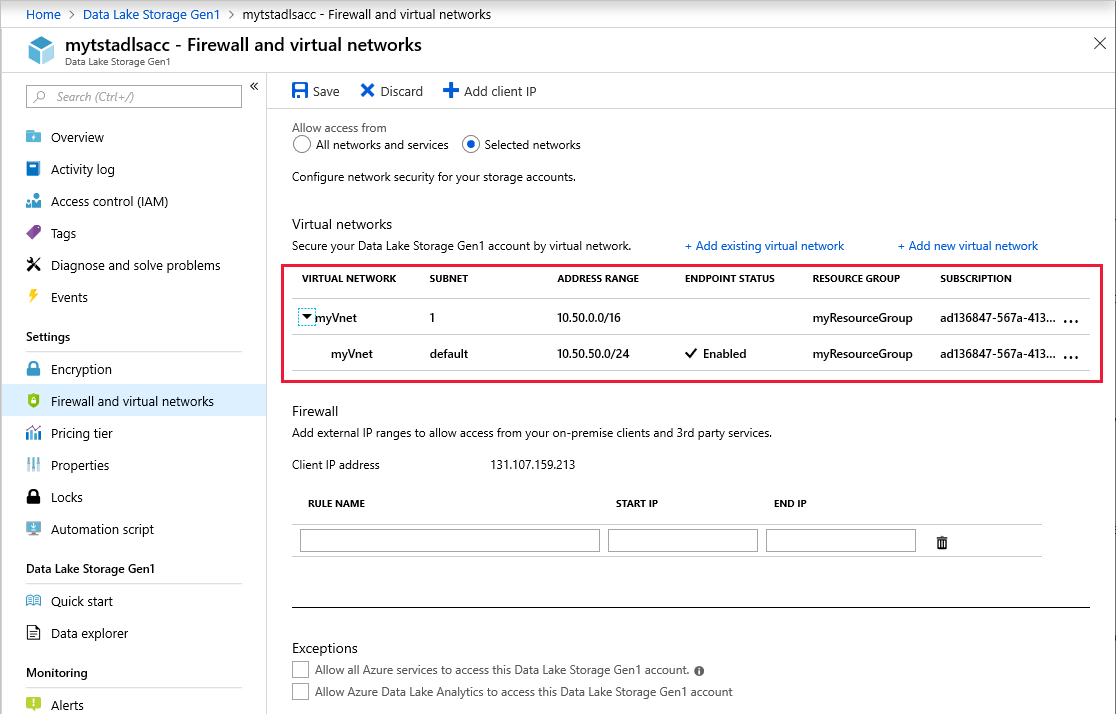

Stellen Sie sicher, dass die virtuellen Netzwerke und Subnetze in der Liste korrekt angezeigt werden. Wählen Sie Speichern aus.

Hinweis

Nach dem Speichern kann es bis zu fünf Minuten dauern, bis die Einstellungen wirksam werden.

[Optional] Auf der Seite Firewall und virtuelle Netzwerke im Abschnitt Firewall können Sie die Konnektivität für bestimmte IP-Adressen zulassen.

Ausnahmen

Sie können die Konnektivität von Azure-Diensten und VMs außerhalb Ihrer ausgewählten virtuellen Netzwerke ermöglichen. Wählen Sie auf dem Blatt Firewall und virtuelle Netzwerke im Bereich Ausnahmen unter zwei Optionen:

Hiermit wird allen Azure-Diensten Zugriff auf dieses Data Lake Storage Gen1-Konto gewährt. Diese Option ermöglicht Azure-Diensten, z.B. Azure Data Factory, Azure Event Hubs und allen Azure-VMs, die Kommunikation mit Ihrem Data Lake Storage-Konto.

Hiermit wird Azure Data Lake Analytics Zugriff auf dieses Data Lake Storage Gen1-Konto gewährt. Diese Option ermöglicht Data Lake Analytics-Konnektivität mit diesem Data Lake Storage-Konto.

Es wird empfohlen, diese Ausnahmen deaktiviert zu lassen. Aktivieren Sie sie nur, falls Sie Konnektivität von diesen anderen Diensten von außerhalb Ihres virtuellen Netzwerks benötigen.