Speichern und Verwenden Ihrer eigenen Lizenzschlüssel

Azure Data Manager for Agriculture unterstützt eine Reihe von Datenausgangsconnectors, um Ihre fragmentierten Konten zu zentralisieren. Diese Verbindungen erfordern, dass der Kunde seine Anmeldeinformationen in einem BYOL-Modell (Bring Your Own License) auffüllt, damit der Datenmanager Daten im Auftrag des Kunden abrufen kann.

Hinweis

Microsoft Azure Data Manager für Agrarwirtschaft befindet sich derzeit in der Vorschau. Rechtliche Bedingungen für Features, die sich in der Beta- oder Vorschauphase befinden oder anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind, finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauversionen.

Microsoft Azure Data Manager für Agrarwirtschaft erfordert eine Registrierung und steht während des Vorschauzeitraums nur für genehmigte Kunden und Partner zur Verfügung. Um während der Vorschauperiode Zugriff auf Microsoft Azure Data Manager für Agrarwirtschaft anzufordern, verwenden Sie dieses Formular.

Voraussetzungen

Um BYOL zu verwenden, benötigen Sie ein Azure-Abonnement. Wenn Sie noch kein Abonnement haben, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Übersicht

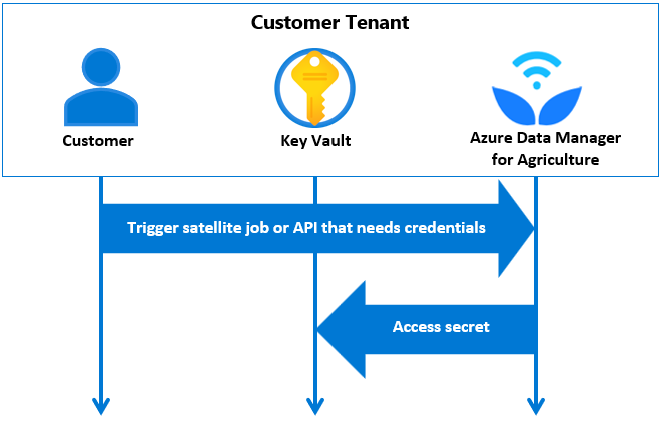

Im BYOL-Modell sind Sie dafür verantwortlich, Eigene Lizenzen für Satelliten- und Wetterdatenconnectors bereitzustellen. In diesem Modell speichern Sie den geheimen Teil der Anmeldeinformationen in einem vom Kunden verwalteten Azure Key Vault. Der URI des geheimen Schlüssels muss mit der Instanz von Azure Data Manager for Agriculture geteilt werden. Die Instanz von Azure Data Manager for Agriculture sollte geheime Leseberechtigungen erhalten, damit die APIs nahtlos arbeiten können. Dieser Vorgang ist ein einmaliges Setup für jeden Connector. Unser Data Manager veweist dann auf und liest den geheimen Schlüssel aus dem Schlüsseltresor des Kunden als Teil des API-Aufrufs ohne Offenlegung des geheimen Schlüssels.

Flussdiagramm mit Erstellung und Freigabe von Anmeldeinformationen.

Der Kunde kann optional Anmeldeinformationen überschreiben, die für eine Datenebenenanforderung verwendet werden sollen, indem Anmeldeinformationen als Teil der API-Anforderung für die Datenebene bereitgestellt werden.

Abfolge der Schritte zum Einrichten von Connectors

Schritt 1: Erstellen oder Verwenden eines vorhandenen Key Vault

Kunden können einen Schlüsseltresor erstellen oder einen vorhandenen Schlüsseltresor verwenden, um Lizenzanmeldeinformationen für Satelliten (Sentinel Hub) und Wetter (IBM Weather) zu teilen. Der Kunde erstellt Azure Key Vault oder verwendet vorhandene Schlüsseltresor erneut.

Aktivieren Sie die folgenden Eigenschaften:

Data Manager for Agriculture ist ein vertrauenswürdiger Microsoft-Dienst und unterstützt neben öffentlich verfügbaren Schlüsseltresoren auch private Netzwerkschlüsseltresore. Wenn Sie Ihren Schlüsseltresor hinter einem VNET ablegen, müssen Sie die Option “Allow trusted Microsoft services to bypass this firewall." auswählen

Schritt 2: Speichern eines geheimen Schlüssels im Azure Key Vault

Wenn Sie Ihre Anmeldeinformationen für Satelliten- oder Wetterdienste freigeben möchten, speichern Sie die geheimen Teile der Anmeldeinformationen im Schlüsseltresor, z. B. ClientSecret für SatelliteSentinelHub und APIKey für WeatherIBM. Kunden haben die Kontrolle über den geheimen Namen und die Rotation.

Lesen Sie diese Anleitung, um Ihren Geheimschlüssel im Tresor zu speichern und ihn daraus abzurufen.

Schritt 3: Aktivieren der Systemidentität

Als Kunde müssen Sie die Systemidentität für die Instanzen Ihres Data Manager for Agriculture aktivieren. Diese Identität wird verwendet, während ihnen geheime Leseberechtigungen für Instanzen von Azure Data Manager for Agriculture erteilt werden.

Verwenden Sie eine der folgenden Methoden für die Aktivierung:

Über die Benutzeroberfläche des Azure-Portals

Über Azure-Befehlszeilenschnittstelle

az rest --method patch --url /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AgFoodPlatform/farmBeats/{ADMA_instance_name}?api-version=2023-06-01-preview --body "{'identity': {'type': 'SystemAssigned'}}"

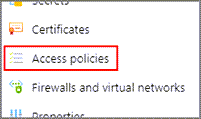

Schritt 4: Zugriffsrichtlinie

Fügen Sie eine Zugriffsrichtlinie im Schlüsseltresor für Ihre Data Manager for Agriculture-Instanz hinzu.

Wechseln Sie zur Registerkarte „Zugriffsrichtlinien“ im Schlüsseltresor.

Wählen Sie „Secret GET“ und „LIST“-Berechtigungen aus.

Wählen Sie die nächste Registerkarte aus, und wählen Sie dann den Namen der Instanz des Data Managers for Agriculture aus, und wählen Sie dann die Registerkarte „Überprüfen + Erstellen“ aus, um die Zugriffsrichtlinie zu erstellen.

Schritt 5: Aufrufen des API-Aufrufs der Steuerungsebene

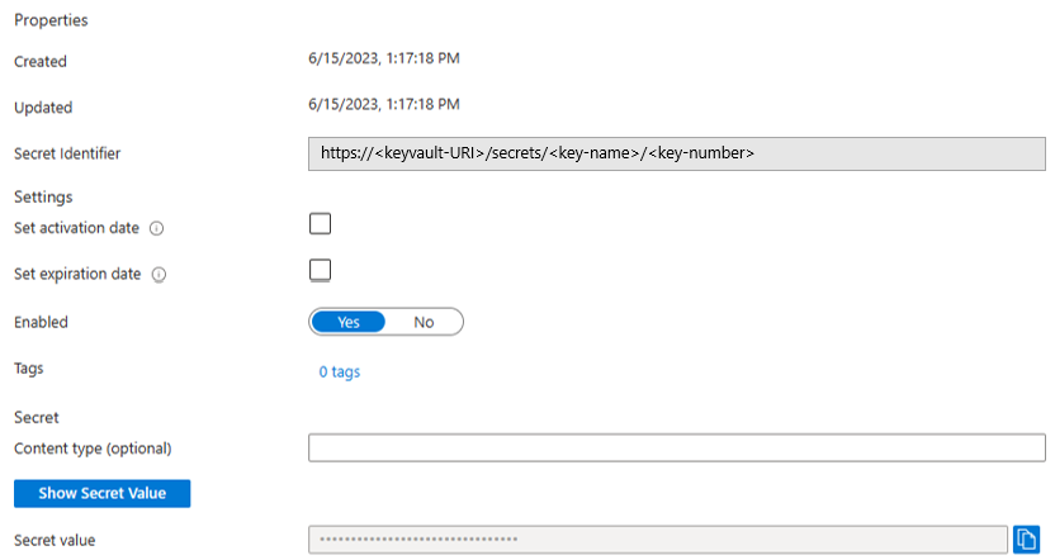

Verwenden Sie den API-Aufruf, um Connectoranmeldeinformationen anzugeben. Schlüsseltresor-URI/Schlüsselname/Schlüsselversion finden Sie nach dem Erstellen eines geheimen Schlüssels, wie in der folgenden Abbildung dargestellt.

Die folgenden Werte sollten für die Connectors beim Aufrufen über APIs verwendet werden:

| Szenario | DataConnectorName | Anmeldeinformationen |

|---|---|---|

| Für Satellite SentinelHub Connector | SatelliteSentinelHub | OAuthClientCredentials |

| Für Wetter IBM Connector | WeatherIBM | ApiKeyAuthCredentials |

Überschreiben von Connectordetails

Im Rahmen von Datenebenen-APIs kann der Kunde die Connectordetails außer Kraft setzen, die für diese Anforderung verwendet werden müssen.

Der Kunde kann sich in der API-Versionsdokumentation 2023-06-01-preview befinden, in der die Datenebenen-APIs für Satelliten und Wetter die Anmeldeinformationen als Teil des Anforderungstexts übernehmen.

Wie Azure Data Manager for Agriculture auf geheime Schlüssel zugreift

Der folgende Flow zeigt, wie Azure Data Manager for Agriculture auf geheime Schlüssel zugreift.

Wenn Sie die Systemidentität deaktivieren und dann erneut aktivieren, müssen Sie die Zugriffsrichtlinie im Schlüsseltresor löschen und erneut hinzufügen.

Zusammenfassung

Sie können Ihre Lizenzschlüssel sicher verwenden, indem Sie Ihre Geheimnisse in Azure Key Vault speichern, die Systemidentität aktivieren und unserem Data Manager Lesezugriff gewähren. ISV-Lösungen, die mit unserem Data Manager zur Verfügung stehen, verwenden diese Anmeldeinformationen ebenfalls.

Sie können unsere Datenebenen-APIs und Referenzlizenzschlüssel in Ihrem Key Vault verwenden. Sie können auch festlegen, dass Standardlizenzanmeldeinformationen dynamisch in unseren Datenebene-API-Aufrufen überschrieben werden. Unser Data Manager führt grundlegende Überprüfungen durch, einschließlich der Überprüfung, ob er auf den geheimen Schlüssel zugreifen kann, der im Anmeldeinformationsobjekt angegeben ist, oder nicht.

Nächste Schritte

- Testen Sie hier unsere APIs.