Verwalten von Benutzern, Dienstprinzipalen und Gruppen

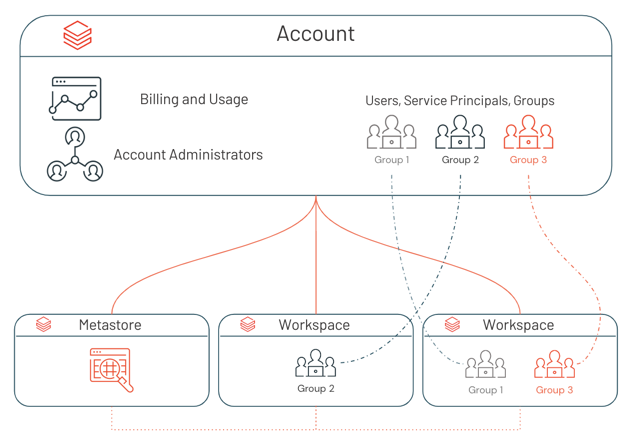

In diesem Artikel wird das Azure Databricks-Identitätsverwaltungsmodell eingeführt und bietet eine Übersicht, wie Benutzer, Gruppen und Dienstprinzipale in Azure Databricks verwaltet werden.

Eine wertende Perspektive zum optimalen Konfigurieren der Identität in Azure Databricks finden Sie unter Bewährte Identitätsmethoden.

Informationen zum Verwalten des Zugriffs für Benutzer, Dienstprinzipale und Gruppen finden Sie unter Authentifizierung und Zugriffssteuerung.

Azure Databricks-Identitäten

Es gibt drei Arten von Azure Databricks-Identitäten:

- Benutzer: Benutzeridentitäten, die von Azure Databricks erkannt und durch E-Mail-Adressen dargestellt werden.

- Dienstprinzipale: Identitäten zur Verwendung mit Aufträgen, automatisierten Tools und Systemen wie Skripts, Apps und CI/CD-Plattformen.

- Gruppen: Eine Sammlung von Identitäten, die von Administratoren zum Verwalten des Gruppenzugriffs auf Arbeitsbereiche, Daten und andere sicherungsfähige Objekte verwendet werden. Alle Databricks-Identitäten können als Mitglieder von Gruppen zugewiesen werden. Es gibt zwei Arten von Gruppen in Azure Databricks: Kontogruppen und arbeitsbereichslokale Gruppen. Weitere Informationen finden Sie unter Unterschied zwischen Kontogruppen und arbeitsbereichslokalen Gruppen.

Sie können maximal 10.000 kombinierte Benutzer und Dienstprinzipale und 5.000 Gruppen in einem Konto haben. Jeder Arbeitsbereich kann maximal 10.000 kombinierte Benutzer und Dienstprinzipale und 5.000 Gruppen haben.

Ausführliche Anweisungen finden Sie unter:

- Verwalten von Benutzern

- Verwalten von Dienstprinzipalen

- Gruppen verwalten

- Synchronisieren von Benutzern und Gruppen aus Microsoft Entra ID

Wer kann Identitäten in Azure Databricks verwalten?

Zum Verwalten von Identitäten in Azure Databricks müssen Sie über eine der folgenden Rollen verfügen: die Rolle „Kontoadministrator“, „Arbeitsbereichsadministrator“ oder „Manager“ in einem Dienstprinzipal oder einer Gruppe.

Kontoadministratoren können dem Konto Benutzer, Dienstprinzipale und Gruppen hinzufügen und ihnen Administratorrollen zuweisen. Kontoadministratoren können Benutzer, Dienstprinzipale und Gruppen des Kontos aktualisieren oder löschen. Sie können Benutzern Zugriff auf Arbeitsbereiche gewähren, solange diese Arbeitsbereiche den Identitätsverbund verwenden.

Informationen zum Einrichten Ihres ersten Kontoadministrators finden Sie unter Einrichten Ihres ersten Kontoadministrators.

Arbeitsbereichsadministratoren können dem Azure Databricks-Konto Benutzer und Dienstprinzipale hinzufügen. Sie können dem Azure Databricks-Konto auch Gruppen hinzufügen, wenn ihre Arbeitsbereiche für den Identitätsverbund aktiviert sind. Arbeitsbereichsadministratoren können Benutzern, Dienstprinzipalen und Gruppen Zugriff auf ihre Arbeitsbereiche gewähren. Sie können Benutzer und Dienstprinzipale nicht aus dem Konto löschen.

Arbeitsbereichsadministratoren können auch arbeitsbereichslokale Gruppen verwalten. Weitere Informationen finden Sie unter Verwalten von arbeitsbereichslokalen Gruppen (Legacy).

Gruppenmanager können die Gruppenmitgliedschaft verwalten und die Gruppe löschen. Sie können auch anderen Benutzern die Rolle „Gruppenmanager“ zuweisen. Kontoadministratoren haben die Rolle „Gruppenmanager“ für alle Gruppen im Konto. Arbeitsbereichsadministratoren verfügen über die Rolle „Gruppenmanager“ für Kontogruppen, die sie erstellen. Siehe Wer kann Kontogruppen verwalten?.

Dienstprinzipalmanager können Rollen für einen Dienstprinzipal verwalten. Kontoadministratoren verfügen über die Rolle „Dienstprinzipalmanager“ für alle Dienstprinzipale im Konto. Arbeitsbereichsadministratoren verfügen über die Rolle „Dienstprinzipalmanager“ für Dienstprinzipale, die sie erstellen. Weitere Informationen finden Sie unter Rollen zum Verwalten von Dienstprinzipalen.

Wie weisen Administrator*innen dem Konto Benutzer*innen zu?

Databricks empfiehlt die Verwendung der SCIM-Bereitstellung, um alle Benutzer*innen und Gruppen aus Microsoft Entra ID (früher Azure Active Directory) automatisch mit Ihrem Azure Databricks-Konto zu synchronisieren. Benutzer*innen in einem Azure Databricks-Konto haben keinen Standardzugriff auf einen Arbeitsbereich, Daten oder Computeressourcen. Konto- und Arbeitsbereichsadministrator*innen können den Arbeitsbereichen Kontobenutzer*innen zuweisen. Arbeitsbereichsadministrator*innen können einem Arbeitsbereich auch direkt neue Benutzer*innen hinzufügen, wodurch die Benutzer*innen automatisch zum Konto hinzufügt und diesem Arbeitsbereich zugewiesen werden.

Mithilfe der Dashboard-Freigabe für das Konto können Benutzer*innen veröffentlichte Dashboards für andere Benutzer*innen im Databricks-Konto freigeben, auch wenn diese Benutzer*innen keine Mitglieder ihres Arbeitsbereichs sind. Weitere Informationen finden Sie unter Was bedeutet „für ein Konto freigegeben“?.

Ausführliche Anweisungen zum Hinzufügen von Benutzer*innen zum Konto finden Sie in den folgenden Artikeln:

- Synchronisieren von Benutzern und Gruppen aus Microsoft Entra ID

- Hinzufügen von Benutzer*innen zu Ihrem Konto

- Hinzufügen von Dienstprinzipalen zu Ihrem Konto

- Hinzufügen von Gruppen zu Ihrem Konto

Wie weisen Administratoren Benutzer zu Arbeitsbereichen zu?

Damit ein Benutzer, ein Dienstprinzipal oder eine Gruppe in einem Azure Databricks-Arbeitsbereich arbeiten kann, muss ein Kontoadministrator oder ein Arbeitsbereichsadministrator sie einem Arbeitsbereich zuweisen. Sie können Benutzern, Dienstprinzipalen und Gruppen, die im Konto vorhanden sind, Zugriff auf den Arbeitsbereich zuweisen, sofern der Arbeitsbereich für den Identitätsverbund aktiviert ist.

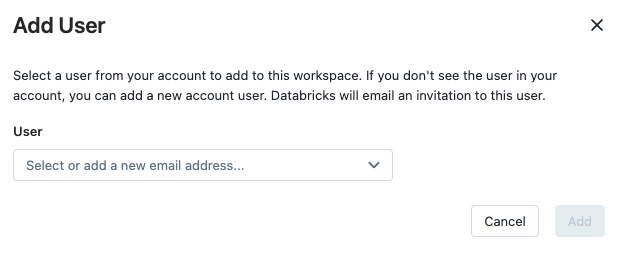

Arbeitsbereichsadministrator*innen können auch neue Benutzer*innen, Dienstprinzipale oder eine Kontogruppen direkt zu einem Arbeitsbereich hinzufügen. Durch diese Aktion werden dem Konto automatisch die ausgewählten Benutzer*innen, Dienstprinzipale oder Kontogruppen hinzugefügt, und diese werden diesem bestimmten Arbeitsbereich zugewiesen.

Hinweis

Mithilfe der Arbeitsbereichsgruppen-API können Arbeitsbereichsadministrator*innen auch arbeitsbereichslokale Legacygruppen in Arbeitsbereichen erstellen. Arbeitsbereichslokale Gruppen werden dem Konto nicht automatisch hinzugefügt. Arbeitsbereichslokale Gruppen können zusätzlichen Arbeitsbereichen nicht zugewiesen werden, und ihnen kann kein Zugriff auf Daten in einem Unity Catalog-Metastore gewährt werden.

Bei den Arbeitsbereichen, die nicht für den Identitätsverbund aktiviert sind, verwalten die Arbeitsbereichsadministratoren ihre Benutzer, Dienstprinzipale und Gruppen vollständig im Umfang des Arbeitsbereichs. Benutzer*innen und Dienstprinzipale, die Verbundarbeitsbereichen ohne Identität hinzugefügt werden, werden dem Konto automatisch hinzugefügt. Gruppen, die Verbundarbeitsbereichen ohne Identität hinzugefügt werden, sind arbeitsbereichslokale Legacygruppen, die dem Konto nicht hinzugefügt werden.

Ausführliche Anweisungen finden Sie unter:

- Hinzufügen von Benutzern zu einem Arbeitsbereich

- Hinzufügen von Dienstprinzipalen zu einem Arbeitsbereich

- Hinzufügen von Gruppen zu einem Arbeitsbereich

Wie aktivieren Administratoren den Identitätsverbund in einem Arbeitsbereich?

Wenn Ihr Konto nach dem 9. November 2023 erstellt wurde, ist der Identitätsverbund standardmäßig für alle neuen Arbeitsbereiche aktiviert und kann nicht deaktiviert werden.

Um den Identitätsverbund in einem Arbeitsbereich zu aktivieren, müssen Kontoadministrator*innen den Arbeitsbereich für Unity Catalog aktivieren, indem sie einen Unity Catalog-Metastore zuweisen. Weitere Informationen finden Sie unter Aktivieren eines Arbeitsbereichs für Unity Catalog.

Nach Abschluss der Zuweisung wird der Identitätsverbund auf der Registerkarte „Konfiguration“ des Arbeitsbereichs in der Kontokonsole als Aktiviert gekennzeichnet.

Arbeitsbereichsadministratoren können auf der Seite mit den Arbeitsbereichsadministratoreinstellungen feststellen, ob der Identitätsverbund für einen Arbeitsbereich aktiviert ist. Wenn Sie in einem Identitätsverbundarbeitsbereich einen Benutzer, Dienstprinzipal oder eine Gruppe in den Arbeitsbereichsadministratoreinstellungen hinzufügen möchten, haben Sie die Möglichkeit, einen Benutzer, einen Dienstprinzipal oder eine Gruppe aus Ihrem Konto auszuwählen.

In einem Verbundarbeitsbereich ohne Identität haben Sie keine Möglichkeit, Benutzer, Dienstprinzipale oder Gruppen aus Ihrem Konto hinzuzufügen.

Zuweisen von Administratorrollen

Kontoadministratoren können andere Benutzer als Kontoadministratoren zuweisen. Sie können auch zu Unity Catalog-Metastoreadministratoren werden, indem sie einen Metastore erstellen, und sie können dann die Rolle des Metastoreadministrators auf einen anderen Benutzer oder eine Gruppe übertragen.

Sowohl Kontoadministratoren als auch Arbeitsbereichsadministratoren können andere Benutzer als Arbeitsbereichsadministratoren zuweisen. Die Rolle des Arbeitsbereichsadministrators wird durch die Mitgliedschaft in der Gruppe der Arbeitsbereichsadministratoren bestimmt, die eine Standardgruppe in Azure Databricks ist und nicht gelöscht werden kann.

Kontoadministratoren können auch andere Benutzer als Marketplace-Administratoren zuweisen.

Thema

- Zuweisen von Kontoadministratorrollen zu Benutzer*innen

- Zuweisen der Arbeitsbereichsadministratorrolle zu einem Benutzer mithilfe der Seite „Administratoreinstellungen“ für Arbeitsbereiche

- Zuweisen eines Metastoreadministrators

- Zuweisen der Marketplace-Administratorrolle

Einrichten des einmaligen Anmeldens (SSO)

Das einmalige Anmelden (Single Sign-on, SSO) in Form der durch Microsoft Entra ID (früher Azure Active Directory) unterstützten Anmeldung ist in Azure Databricks für alle Kunden verfügbar. Sie können einmaliges Anmelden von Microsoft Entra ID sowohl für die Kontokonsole als auch für Arbeitsbereiche verwenden.

Weitere Informationen finden Sie unter Einmaliges Anmelden.