Aktivieren der Überprüfung von Sicherheitsrisiken mit einer BYOL-Lösung (Verwendung Ihrer eigenen Lizenz)

Der Defender für Server-Plan in Microsoft Defender für Cloud verfügt über ein integriertes Tool zur Bewertung von Sicherheitsrisiken. Das Tool zur Sicherheitsrisikobewertung erfordert keine externen Lizenzen und unterstützt Azure Arc-fähige Computer.

Wenn Sie das integrierte Tool zur Sicherheitsrisikobewertung nicht verwenden möchten, können Sie Ihre eigene privat lizenzierte Lösung zur Sicherheitsrisikobewertung aus Qualys oder Rapid7 verwenden. In diesem Artikel werden die Schritte erläutert, die erforderlich sind, um eine dieser Partnerlösungen auf mehreren virtuellen Computern bereitzustellen, die zum gleichen Abonnement gehören (aber nicht zu Azure Arc-fähigen Computern).

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Computer-Typen: | |

| Preise: | Kostenlos |

| Erforderliche Rollen und Berechtigungen: | Der Ressourcenbesitzer kann den Scanner bereitstellen. Der Sicherheitsleseberechtigte kann Ergebnisse anzeigen. |

| Clouds: |

Bereitstellen einer BYOL-Lösung über das Azure-Portal

Die BYOL-Optionen beziehen sich auf unterstützte Drittanbieterlösungen zur Sicherheitsrisikobewertung. Aktuell zählen sowohl Qualys als auch Rapid7 zu den unterstützten Anbietern.

Unterstützte Lösungen melden Sicherheitsrisikodaten an die Verwaltungsplattform des Partners. Im Gegenzug liefert diese Plattform Überwachungsdaten zu Sicherheitsrisiken und zur Integrität an Defender für Cloud. Sie können gefährdete virtuelle Computer schnell auf dem Workload-Schutz-Dashboard erkennen und direkt in Defender for Cloud zur Partnerverwaltungskonsole wechseln, um Berichte und weitere Informationen zu erhalten.

Öffnen Sie im Azure-Portal den Dienst Defender für Cloud.

Öffnen Sie im Menü von Defender für Cloud die Seite Empfehlungen.

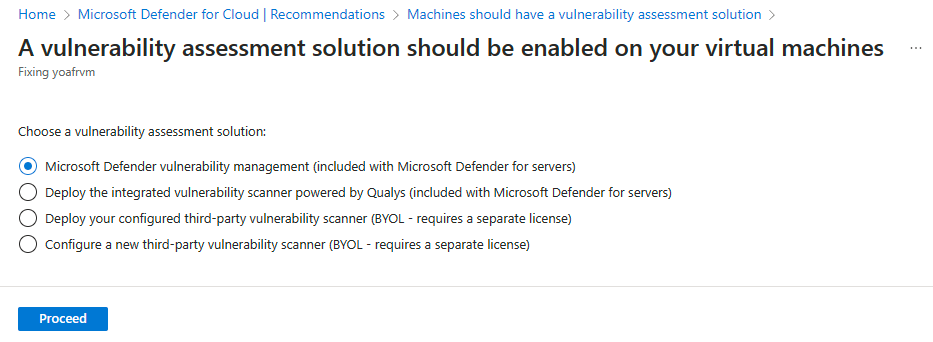

Wählen Sie die Empfehlung Maschinen sollten über eine Schwachstellenbewertungslösung verfügen.

Ihre virtuellen Computer werden in einer oder mehreren der folgenden Gruppen angezeigt:

- Gesunde Ressourcen – Defender für Cloud hat eine Lösung zur Sicherheitsrisikobewertung erkannt, die auf diesen virtuellen Computern ausgeführt wird.

- Fehlerhafte Ressourcen: Auf diesen virtuellen Computern kann eine Erweiterung zur Überprüfung auf Sicherheitsrisiken bereitgestellt werden.

- Nicht anwendbare Ressourcen: Für diese virtuellen Computer kann die Erweiterung zur Überprüfung auf Sicherheitsrisiken nicht bereitgestellt werden.

Wählen Sie in der Liste fehlerhafter Computer die Computer aus, die eine Lösung zur Sicherheitsrisikobewertung erhalten sollen, und wählen Sie anschließend Wartung ausführen aus.

Wichtig

Abhängig von Ihrer Konfiguration wird möglicherweise nur ein Teil dieser Liste angezeigt.

- Falls Sie keinen Sicherheitsrisikoscanner eines Drittanbieters konfiguriert haben, wird Ihnen keine Option zur Bereitstellung angeboten.

- Wenn Ihre ausgewählten VMs nicht durch Microsoft Defender für Server geschützt sind, ist die in Defender für Cloud integrierte Option zur Überprüfung auf Sicherheitsrisiken nicht verfügbar.

Wählen Sie beim Einrichten einer neuen BYOL-Konfiguration Neuen Sicherheitsrisikoscanner von Drittanbieter konfigurieren, dann die relevante Erweiterung und anschließend Fortfahren aus, und geben Sie die Details des Anbieters wie folgt ein:

- Wählen Sie für Ressourcengruppe die Option Vorhandene verwenden aus. Wenn Sie diese Ressourcengruppe später löschen, ist die BYOL-Lösung nicht verfügbar.

- Wählen Sie für Standort den geografischen Ort aus, an dem sich die Lösung befindet.

- Geben Sie für Qualys die von Qualys bereitgestellte Lizenz in das Feld Lizenzcode ein.

- Laden Sie für Rapid7 die Rapid7-Konfigurationsdatei hoch.

- Geben Sie im Feld Öffentlicher Schlüssel die Informationen zum öffentlichen Schlüssel ein, die Sie vom Partner erhalten haben.

- Wenn dieser Agent für die Sicherheitsrisikobewertung automatisch auf allen erkannten virtuellen Computern im Abonnement dieser Lösung installiert werden soll, aktivieren Sie das Kontrollkästchen Automatische Bereitstellung.

- Klicken Sie auf OK.

Wenn Sie Ihre BYOL-Lösung bereits eingerichtet haben, wählen Sie Konfigurierten Sicherheitsrisiko-Scanner von Drittanbieter bereitstellen, dann die relevante Erweiterung und anschließend Fortfahren aus.

Nachdem die Lösung zur Sicherheitsrisikobewertung auf den virtuellen Zielcomputern installiert wurde, wird von Defender für Cloud eine Überprüfung durchgeführt, um system- und anwendungsbezogene Sicherheitsrisiken zu ermitteln und zu identifizieren. Die erste Überprüfung kann mehrere Stunden dauern. Danach wird sie stündlich ausgeführt.

Bereitstellen einer BYOL-Lösung mithilfe von PowerShell und der REST-API

Verwenden Sie zum programmgesteuerten Bereitstellen Ihrer eigenen privat lizenzierten Lösung zur Sicherheitsrisikobewertung von Qualys oder Rapid7 das bereitgestellte Skript PowerShell > Lösung zur Sicherheitsrisikobewertung. Dieses Skript verwendet die REST-API, um in Defender für Cloud eine neue Sicherheitslösung zu erstellen. Sie benötigen eine Lizenz und einen Schlüssel von Ihrem Dienstanbieter (Qualys oder Rapid7).

Wichtig

Pro Lizenz kann nur eine Lösung erstellt werden. Der Versuch, eine andere Lösung mit identischen Angaben für Name/Lizenz/Schlüssel zu erstellen, schlägt fehl.

Voraussetzungen

Erforderliche PowerShell-Module:

- Install-module Az

- Install-module Az.security

Führen Sie das Skript aus.

Um das Skript auszuführen, benötigen Sie die relevanten Informationen für die folgenden Parameter:

| Parameter | Erforderlich | Hinweise |

|---|---|---|

| SubscriptionId | ✔ | Die Abonnement-ID des Azure-Abonnements, das die zu analysierenden Ressourcen enthält. |

| ResourceGroupName | ✔ | Name der Ressourcengruppe Verwenden Sie eine beliebige vorhandene Ressourcengruppe. Möglich ist auch die Standardgruppe (DefaultResourceGroup-xxx). Da es sich bei der Lösung nicht um eine Azure-Ressource handelt, wird Sie nicht unter der Ressourcengruppe aufgeführt, ist aber dennoch daran angefügt. Wenn Sie diese Ressourcengruppe später löschen, ist die BYOL-Lösung nicht verfügbar. |

| vaSolutionName | ✔ | Der Name der neuen Lösung. |

| vaType | ✔ | Qualys oder Rapid7. |

| licenseCode | ✔ | Vom Anbieter bereitgestellte Lizenzzeichenfolge. |

| publicKey | ✔ | Von Anbieter bereitgestellter öffentlicher Schlüssel. |

| autoUpdate | - | Aktiviert(TRUE) oder deaktiviert (FALSE) die automatische Bereitstellung dieser Lösung zur Sicherheitsrisikobewertung. Falls aktiviert, versucht jede neue VM im Abonnement automatisch, eine Verknüpfung mit der Lösung herzustellen. (Standard: FALSE) |

Syntax:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Beispiel (ohne gültige Lizenzdetails):

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

Erfahren Sie mehr über das Abrufen der Qualys Virtual Scanner Appliance in Azure Marketplace.

Nächste Schritte

- Anzeigen der Ergebnisse von Lösungen zur Sicherheitsrisikobewertung auf Ihren virtuellen Computern und Ergreifen entsprechender Maßnahmen

- Sehen Sie sich diese häufigen Fragen zu Sicherheitsrisikobewertungen an.

Defender für Cloud bietet auch eine Sicherheitsrisikoanalyse für Folgendes:

- SQL-Datenbanken: Untersuchen der Berichte zur Sicherheitsrisikobewertung im Dashboard „Sicherheitsrisikobewertung“

- Azure Container Registry-Images: Verwenden von Microsoft Defender für Containerregistrierungen zum Überprüfen Ihrer Images auf Sicherheitsrisiken

- Amazon AWS Elastic Container Registry-Images: Verwenden von Microsoft Defender für Containerregistrierungen zum Überprüfen Ihrer Images auf Sicherheitsrisiken