Aktivieren der Integration in Defender für Endpunkt

Die Integration von Microsoft Defender for Cloud mit Microsoft Defender for Endpoint bietet eine cloudbasierte Endpunktsicherheitslösung mit einer Vielzahl von Features. Die Integration bietet eine risikobasierte Verwaltung und Bewertung von Sicherheitsrisiken, die dabei hilft, Sicherheitsrisiken zu identifizieren und zu priorisieren, die behoben werden müssen. Die Lösung umfasst auch eine Verringerung der Angriffsfläche, die dazu beiträgt, die Angriffsfläche von Endpunkten zu minimieren, sowie einen verhaltensbasierten und Cloud-basierten Schutz, um Bedrohungen zu erkennen und darauf zu reagieren. Darüber hinaus bietet Microsoft Defender for Endpoint Endpoint Detection and Response (EDR), automatische Untersuchungen und Abhilfemaßnahmen sowie verwaltete Hunting-Dienste, damit Organisationen Sicherheitsvorfälle schnell erkennen, untersuchen und darauf reagieren können.

Voraussetzungen

Bevor Sie die Microsoft Defender for Endpoint-Integration in Defender for Cloud aktivieren können, müssen Sie bestätigen, dass Ihr Computer die erforderlichen Anforderungen für Defender for Endpoint erfüllt:

Stellen Sie sicher, dass der Computer wie gefordert mit Azure und dem Internet verbunden ist:

Virtuelle Azure-Computer (Windows oder Linux) : Konfigurieren Sie die Netzwerkeinstellungen, die unter Konfigurieren von Geräteproxy- und Internetkonnektivitätseinstellungen beschrieben werden: Windows oder Linux.

Lokale Computer: Verbinden Sie die Zielcomputer wie unter Verbinden von Hybridcomputern mit Servern mit Azure Arc-Unterstützung beschrieben mit Azure Arc.

Aktivieren Sie Microsoft Defender für Server. Weitere Informationen finden Sie unter Schnellstart: Aktivieren der erweiterten Sicherheitsfeatures des Security Centers.

Wichtig

Die Integration von Defender für Cloud in Microsoft Defender für Endpunkt ist standardmäßig aktiviert. Wenn Sie die erweiterten Sicherheitsfeatures aktivieren, erteilen Sie damit also Microsoft Defender für Server die Zustimmung, dass auf die Daten von Microsoft Defender für Endpoint im Zusammenhang mit Sicherheitsrisiken, installierter Software und Warnungen für Ihre Endpunkte zugegriffen werden darf.

Stellen Sie bei Windows-Servern sicher, dass diese die Anforderungen für das Onboarding von Microsoft Defender für Endpunkt erfüllen.

Für Linux-Server muss Python installiert sein. Python 3 wird für alle Distributionen empfohlen, ist aber für RHEL 8.x und Ubuntu 20.04 oder höher erforderlich. Sehen Sie sich bei Bedarf die schrittweisen Anleitungen zum Installieren von Python unter Linux an.

Wenn Sie Ihr Abonnement zwischen Azure-Mandanten verschoben haben, sind auch einige manuelle Vorbereitungsschritte erforderlich. Wenden Sie sich an den Microsoft-Support, um weitere Informationen zu erhalten.

Die Integration aktivieren

Windows

Die einheitliche Defender for Endpoint-Lösung verwendet den Log Analytics-Agent nicht und erfordert auch nicht dessen Installation. Die einheitliche Lösung wird automatisch für Azure Windows 2012 R2- und 2016-Server sowie Windows-Server bereitgestellt, die über Azure Arc und Windows-Multicloudserver verbunden sind, die wiederum über die Multicloudconnectors verbunden sind.

Sie können Defender für Endpunkt auf zwei Arten auf Ihren Windows-Computern bereitstellen, je nachdem, ob Sie die Plattform bereits auf Ihren Windows-Computern bereitgestellt haben:

- Benutzer, die Defender für Server aktiviert und Microsoft Defender für Endpunkt bereitgestellt haben

- Benutzer, die die Integration in Microsoft Defender für Endpunkt noch nie aktiviert haben

Benutzer, die Defender für Server aktiviert und Microsoft Defender für Endpunkt bereitgestellt haben

Wenn Sie die Integration in Defender for Endpoint bereits aktiviert haben, haben Sie vollständige Kontrolle darüber, ob und wann die einheitliche Defender for Endpoint-Lösung auf Ihren Windows-Computern bereitgestellt wird.

Um die einheitliche Defender for Endpoint-Lösung bereitzustellen, müssen Sie den REST-API-Aufruf oder das Azure-Portal verwenden:

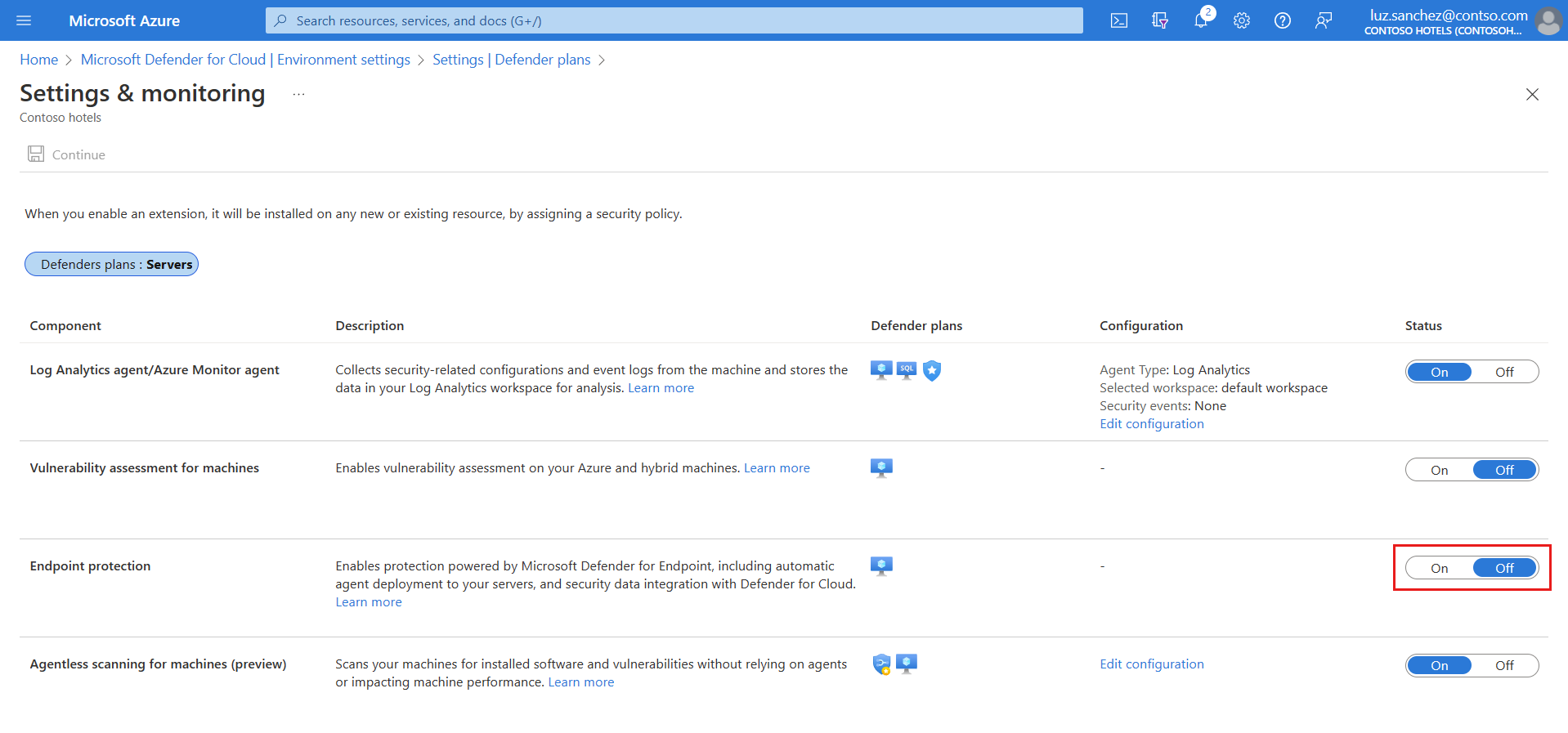

Wählen Sie im Menü vom Security Center Umgebungseinstellungen und anschließend das Abonnement mit den Windows-Computern aus, für die Defender für Endpunkt bereitgestellt werden soll.

Wählen Sie in der Spalte für die Überwachungsabdeckung des Defender for Servers-Plans Einstellungen aus.

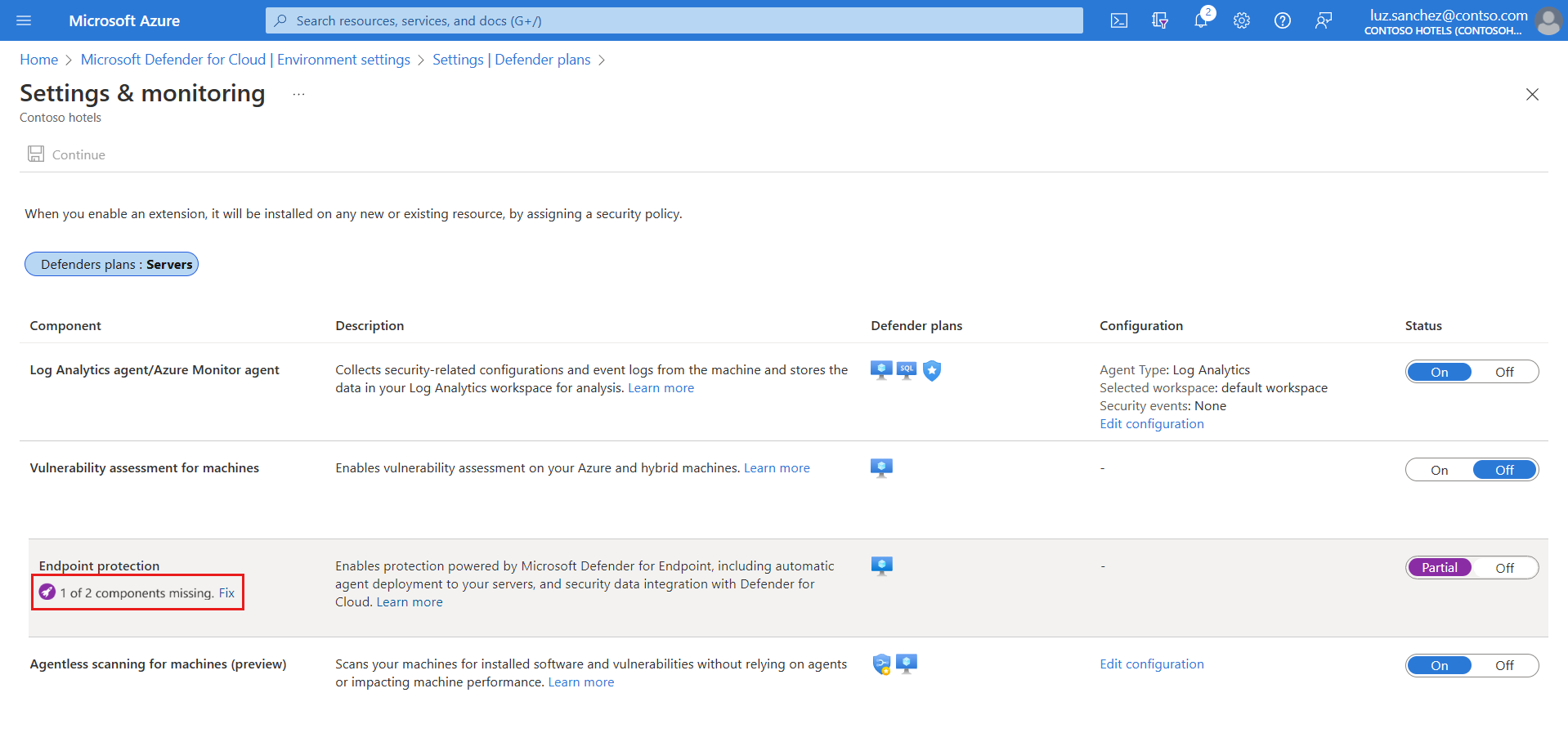

Der Status der Endpoint Protections-Komponente lautet Partiell. Das bedeutet, dass nicht alle Teile der Komponente aktiviert sind.

Hinweis

Wenn der Status Aus ist, befolgen Sie die Anleitung unter Benutzer, die die Integration in Microsoft Defender for Endpoint für Windows noch nie aktiviert haben.

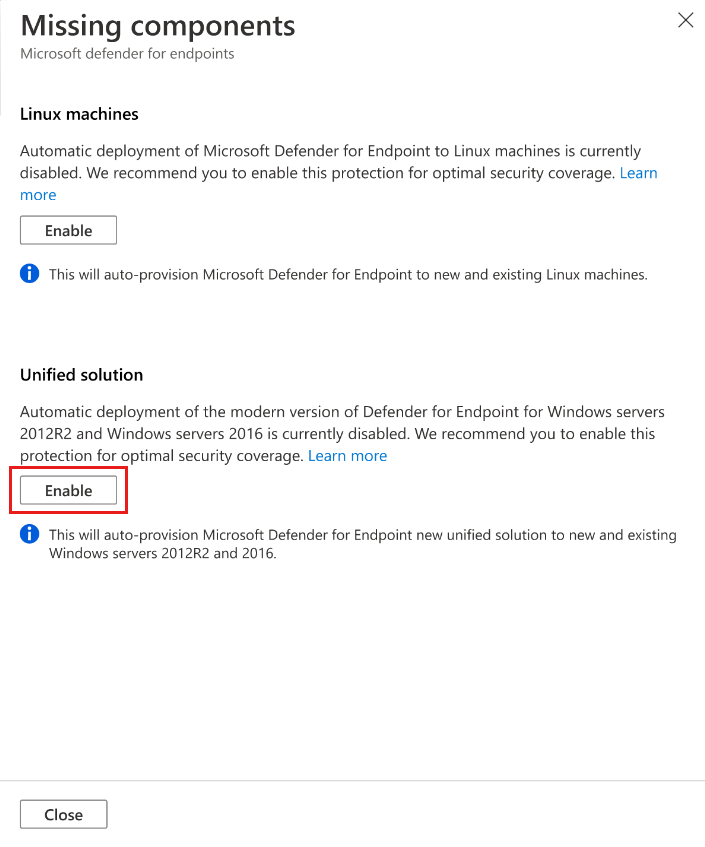

Wählen Sie Reparieren aus, um die Komponenten anzuzeigen, die nicht aktiviert sind.

Um die einheitliche Lösung für Windows Server 2012 R2- und 2016-Computer zu aktivieren, wählen Sie Aktivieren aus.

Wählen Sie zum Speichern der Änderungen oben auf der Seite Speichern und dann auf der Seite „Diensteinstellungen und Überwachung“ die Option Weiter aus.

Das Azure Security Center:

- Beendet den vorhandene Defender for Endpoint-Prozess im Log Analytics-Agent, der Daten für Defender for Servers sammelt.

- Installiert die einheitliche Defender for Endpoint-Lösung für alle vorhandenen und neuen Computer mit Windows Server 2012 R2 und 2016.

Die Computer werden vom Azure Security Center automatisch in Microsoft Defender für Endpunkt integriert. Das Onboarding kann bis zu zwölf Stunden dauern. Für neue Computer, die nach der Aktivierung der Integration erstellt wurden, dauert das Onboarding bis zu einer Stunde.

Hinweis

Wenn Sie sich gegen die Bereitstellung der einheitlichen Defender for Endpoint-Lösung auf Ihren Windows Server 2012 R2- und Windows Server 2016-Servern mit Defender for Servers-Plan 2 entscheiden und Defender for Servers dann auf Plan 1 herunterstufen, wird die einheitliche Defender for Endpoint-Lösung auf diesen Servern nicht bereitgestellt. Ihre vorhandene Bereitstellung wird also ohne Ihre explizite Einwilligung nicht geändert.

Benutzer, die die Integration in Microsoft Defender für Endpunkt noch nie aktiviert haben

Wenn Sie die Integration für Windows bisher noch nicht aktiviert haben, aktiviert Endpoint Protection den Dienst Defender for Cloud, damit Defender for Endpoint auf Ihren Windows- und auf Ihren Linux-Computern bereitgestellt wird.

Um die einheitliche Defender for Endpoint-Lösung bereitzustellen, müssen Sie den REST-API-Aufruf oder das Azure-Portal verwenden:

Wählen Sie im Defender für Cloud-Menü die Option Umgebungseinstellungen und anschließend das Abonnement mit den Computern aus, die Defender für Endpunkt erhalten sollen.

Wählen Sie im Status der Endpoint Protection-Komponente Ein aus, um die Integration mit Microsoft Defender for Endpoint zu aktivieren.

Der Agent für die einheitliche Defender for Endpoint-Lösung wird auf allen Computern im ausgewählten Abonnement bereitgestellt.

Linux

Sie können Defender for Endpoint auf eine der folgenden Arten auf Ihren Linux-Computern bereitstellen. Die Vorgehensweise hängt davon ab, ob der Dienst bereits auf Ihren Windows-Computern bereitgestellt wurde:

- Aktivieren für ein bestimmtes Abonnement in den Umgebungseinstellungen im Azure-Portal

- Aktivieren für mehrere Abonnements auf dem Dashboard im Azure-Portal

- Aktivieren für mehrere Abonnements mit einem PowerShell-Skript

Hinweis

Wenn Sie die automatische Bereitstellung aktivieren, wird die Installation von Defender for Endpoint für Linux auf Computern mit bereits vorhandenen ausgeführten Diensten, die fanotify und andere Diensten nutzen, die ebenfalls zu Fehlfunktionen von Defender for Endpoint führen oder von Defender for Endpoint beeinträchtigt werden können, wie beispielsweise Sicherheitsdienste. Nachdem Sie potenzielle Kompatibilitätsprobleme überprüft haben, wird empfohlen, Defender für Endpunkt auf diesen Servern manuell zu installieren.

Vorhandene Nutzer mit aktivierten erweiterten Sicherheitsfeatures des Security Centers und Microsoft Defender für Endpoint für Windows

Wenn Sie die Integration in Defender für Endpunkt für Windows bereits aktiviert haben, haben Sie die vollständige Kontrolle darüber, wann und ob Defender für Endpunkt auf Ihren Linux-Computern bereitgestellt wird.

Wählen Sie im Menü des Security Centers Umgebungseinstellungen und anschließend das Abonnement mit den Linux-Computern aus, für die Defender für Endpunkt bereitgestellt werden soll.

Klicken Sie in der Spalte für die Überwachungsabdeckung des Defender for Server-Plans auf Einstellungen.

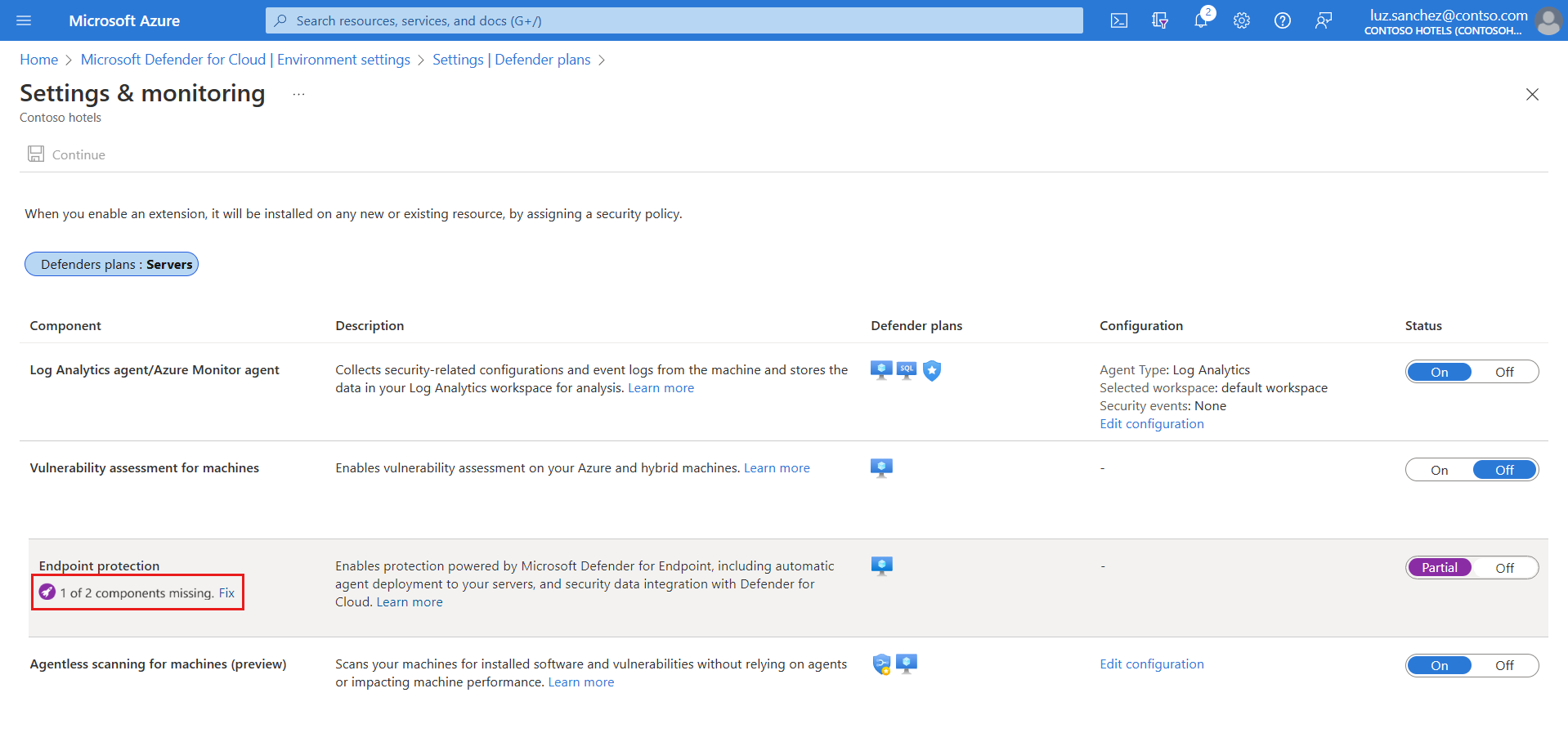

Der Status der Endpoint Protections-Komponente lautet Partiell. Das bedeutet, dass nicht alle Teile der Komponente aktiviert sind.

Hinweis

Wenn nicht der Status Aus ausgewählt ist, befolgen Sie die Anweisungen unter Benutzer, die die Integration in Microsoft Defender for Endpoint für Windows noch nie aktiviert haben.

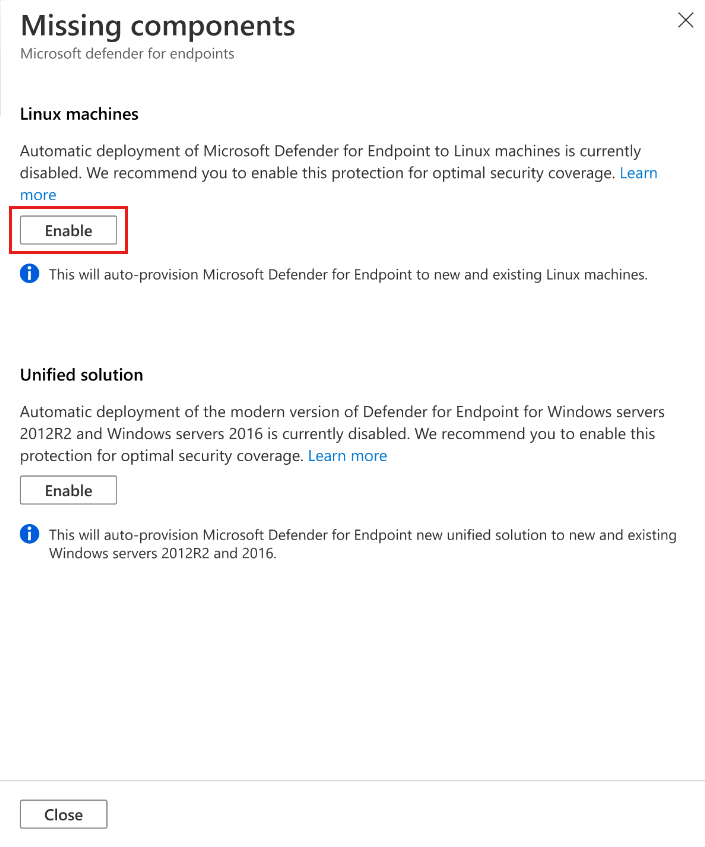

Wählen Sie Reparieren aus, um die Komponenten anzuzeigen, die nicht aktiviert sind.

Um die Bereitstellung auf Linux-Computern zu aktivieren, wählen Sie Aktivieren aus.

Wählen Sie zum Speichern der Änderungen oben auf der Seite Speichern und dann auf der Seite „Diensteinstellungen und Überwachung“ die Option Weiter aus.

Das Azure Security Center:

- Ihre Linux-Computer werden automatisch in Defender für Endpunkt integriert.

- Frühere Installationen von Defender für Endpunkt werden erkannt und zur Integration im Security Center neu konfiguriert.

Die Computer werden vom Azure Security Center automatisch in Microsoft Defender für Endpunkt integriert. Das Onboarding kann bis zu zwölf Stunden dauern. Für neue Computer, die nach der Aktivierung der Integration erstellt wurden, dauert das Onboarding bis zu einer Stunde.

Hinweis

Wenn Sie das nächste mal zu dieser Seite des Azure-Portals zurückkehren, wird die Schaltfläche Enable for Linux machines (Für Linux-Computer aktivieren) nicht mehr angezeigt. Um die Integration für Linux zu deaktivieren, müssen Sie sie auch für Windows deaktivieren, indem Sie den Umschalter in Endpoint Protectiondeaktivieren und Weiter auswählen.

Wenn Sie die Installation von Defender für Endpunkt auf einem Linux-Computer überprüfen möchten, führen Sie auf Ihren Computern den folgenden Shell-Befehl aus:

mdatp healthWenn Microsoft Defender für Endpunkt installiert ist, wird der entsprechende Integritätsstatus angezeigt:

healthy : truelicensed: trueDarüber hinaus wird im Azure-Portal eine neue Azure-Erweiterung namens

MDE.Linuxauf Ihren Computern angezeigt.

Neue Benutzer, die die Integration in Microsoft Defender für Endpunkt für Windows noch nie aktiviert haben

Wenn Sie die Integration für Windows bisher noch nicht aktiviert haben, aktiviert Endpoint Protection den Dienst Defender for Cloud, damit Defender for Endpoint auf Ihren Windows- und auf Ihren Linux-Computern bereitgestellt wird.

Wählen Sie im Menü des Security Centers Umgebungseinstellungen und anschließend das Abonnement mit den Linux-Computern aus, für die Defender für Endpunkt bereitgestellt werden soll.

Klicken Sie in der Spalte für die Überwachungsabdeckung des Defender for Server-Plans auf Einstellungen.

Wählen Sie im Status der Endpoint Protection-Komponente Ein aus, um die Integration mit Microsoft Defender for Endpoint zu aktivieren.

Das Azure Security Center:

- Ihre Windows- und Linux-Computer werden automatisch in Defender für Endpunkt integriert.

- Frühere Installationen von Defender für Endpunkt werden erkannt und zur Integration im Security Center neu konfiguriert.

Diese Integration kann bis zu 1 Stunden dauern.

Klicken Sie auf Weiter und auf Speichern, um Ihre Einstellungen zu speichern.

Wenn Sie die Installation von Defender für Endpunkt auf einem Linux-Computer überprüfen möchten, führen Sie auf Ihren Computern den folgenden Shell-Befehl aus:

mdatp healthWenn Microsoft Defender für Endpunkt installiert ist, wird der entsprechende Integritätsstatus angezeigt:

healthy : truelicensed: trueDarüber hinaus wird im Azure-Portal eine neue Azure-Erweiterung namens

MDE.Linuxauf Ihren Computern angezeigt.

Aktivieren für mehrere Abonnements über das Dashboard im Azure-Portal

Wenn für mindestens eines Ihrer Abonnements Endpoint Protection für Linux-Computer nicht aktiviert ist, wird im Defender for Cloud-Dashboard ein Erkenntnisbereich angezeigt. Im Erkenntnisbereich werden Sie über Abonnements informiert, für die die Integration von Defender for Endpoint für Windows-Computer, aber nicht für Linux-Computer aktiviert ist. Sie können den Erkenntnisbereich verwenden, um die betroffenen Abonnements mit der Anzahl der betroffenen Ressourcen in jedem Abonnement anzuzeigen. Bei Abonnements ohne Linux-Computer werden keine betroffenen Ressourcen angezeigt. Sie können dann die Abonnements auswählen, um die Integration von Endpoint Protection für Linux zu aktivieren.

Nachdem Sie im Erkenntnisbereich Aktivieren ausgewählt haben, führt Defender for Cloud folgende Aktionen aus:

- Automatisches Onboarding Ihrer Linux-Computer in Defender for Endpoint in den ausgewählten Abonnements

- Erkennen früherer Installationen von Defender for Endpoint und Neukonfiguration dieser mit Integration mit Defender for Cloud

Verwenden Sie die Arbeitsmappe Status von Defender for Endpoint, um den Installations- und Bereitstellungsstatus von Defender for Endpoint auf einem Linux-Computer zu überprüfen.

Aktivieren für mehrere Abonnements mit einem PowerShell-Skript

Verwenden Sie unser PowerShell-Skript aus dem GitHub-Repository für Defender for Cloud, um Endpoint Protection auf Linux-Computern zu aktivieren, die sich in mehreren Abonnements befinden.

Verwalten der Konfiguration automatischer Updates für Linux

Unter Windows werden Versionsupdates für Defender for Endpunkt über fortlaufende KB-Updates bereitgestellt. Unter Linux müssen Sie das Defender for Endpoint-Paket aktualisieren. Wenn Sie Defender for Servers mit der Erweiterung MDE.Linux verwenden, sind automatische Updates für Microsoft Defender for Endpoint standardmäßig aktiviert. Wenn Sie die Versionsupdates für Defender for Endpoint manuell verwalten möchten, können Sie automatische Updates auf Ihren Computern deaktivieren. Fügen Sie hierzu das folgende Tag für Computer hinzu, die mit der Erweiterung MDE.Linux integriert wurden.

- Tagname: ExcludeMdeAutoUpdate

- Tagwert: true

Diese Konfiguration wird für Azure-VMs und Azure Arc-Computer unterstützt, auf denen die Erweiterung MDE.Linux die automatische Aktualisierung initiiert.

Aktivieren der Bereitstellung der einheitlichen Microsoft Defender for Endpoint-Lösung im großen Stil

Sie können auch die einheitliche Defender for Endpoint-Lösung über die mitgelieferte REST-API-Version 2022-05-01 aktivieren. Umfassende Details hierzu finden Sie in der API-Dokumentation.

Hier finden Sie ein Beispiel des Anforderungstexts für die PUT-Anforderung, um die einheitliche Defender for Endpoint-Lösung zu aktivieren:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Nachverfolgen des MDE-Bereitstellungsstatus

Sie können die Arbeitsmappe mit dem Defender for Endpoint-Bereitstellungsstatus verwenden, um den Bereitstellungsstatus für Defender for Endpoint auf Ihren Azure-VMs und Nicht-Azure-Computern, die über Azure Arc verbunden sind, nachzuverfolgen. Die interaktive Arbeitsmappe bietet eine Übersicht über Computer in Ihrer Umgebung mit ihrem Bereitstellungsstatus der Microsoft Defender for Endpoint-Erweiterung.

Zugreifen auf das Portal von Microsoft Defender für den Endpunkt

Vergewissern Sie sich, dass das Benutzerkonto über die notwendigen Berechtigungen verfügt. Weitere Informationen finden Sie unter Zuweisen von Benutzerzugriff auf Microsoft Defender Security Center.

Überprüfen Sie, ob Sie einen Proxy oder eine Firewall einsetzen, der bzw. die anonymen Datenverkehr blockiert. Der Sensor von Defender für den Endpunkt stellt eine Verbindung aus dem Systemkontext her, daher muss anonymer Datenverkehr zugelassen werden. Um den ungehinderten Zugriff auf das Portal von Defender für den Endpunkt sicherzustellen, befolgen Sie die Anweisungen unter Aktivieren des Zugriffs auf Dienst-URLs im Proxyserver.

Öffnen Sie das Microsoft Defender-Portal. Erfahren Sie mehr über Microsoft Defender for Endpoint in Microsoft Defender XDR.

Senden einer Testwarnung

Wenn von Defender für Endpunkt eine harmlose Testwarnung generiert werden soll, wählen Sie die Registerkarte für das jeweilige Betriebssystem Ihres Endpunkts aus:

Testen unter Windows

Für Endpunkte unter Windows:

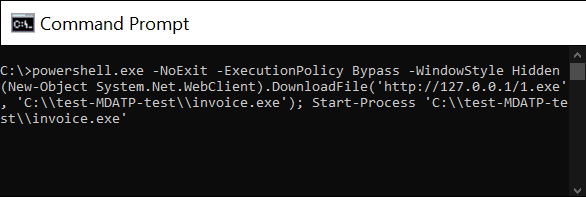

Erstellen Sie einen Ordner „C:\test-MDATP-test“.

Verwenden Sie Remotedesktop, um auf Ihren Computer zuzugreifen.

Öffnen Sie ein Befehlszeilenfenster.

Kopieren Sie an der Eingabeaufforderung den folgenden Befehl, und führen Sie ihn aus. Das Eingabeaufforderungsfenster wird automatisch geschlossen.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Wenn der Befehl erfolgreich ist, wird Ihnen eine neue Warnung auf dem Workloadschutzdashboard und im Microsoft Defender für Endpunkt-Portal angezeigt. Die Anzeige dieser Warnung kann einige Minuten dauern.

Um die Warnung im Security Center zu überprüfen, navigieren Sie zu Sicherheitswarnungen>Verdächtige PowerShell-Befehlszeile.

Wählen Sie im Untersuchungsfenster den Link aus, um zum Portal von Microsoft Defender für den Endpunkt zu navigieren.

Tipp

Die Warnung wird mit dem Schweregrad Info ausgelöst.

Testen unter Linux

Für Endpunkte unter Linux:

Laden Sie unter https://aka.ms/LinuxDIY das Tool für Testwarnungen herunter.

Extrahieren Sie den Inhalt der ZIP-Datei, und führen Sie das folgende Shell-Skript aus:

./mde_linux_edr_diyWenn der Befehl erfolgreich ist, wird Ihnen eine neue Warnung auf dem Workloadschutzdashboard und im Microsoft Defender für Endpunkt-Portal angezeigt. Die Anzeige dieser Warnung kann einige Minuten dauern.

Wenn Sie die Warnung im Security Center überprüfen möchten, navigieren Sie zu Sicherheitswarnungen>Auflistung von Dateien mit vertraulichen Daten (Enumeration of files with sensitive data).

Wählen Sie im Untersuchungsfenster den Link aus, um zum Portal von Microsoft Defender für den Endpunkt zu navigieren.

Tipp

Die Warnung wird mit niedrigem Schweregrad ausgelöst.

Entfernen von Defender für Endpunkt von einem Computer

So entfernen Sie die Defender für Endpunkt-Lösung von Ihren Computern

Deaktivieren Sie die Integration:

- Wählen Sie im Menü von Defender für Cloud die Option Umgebungseinstellungen und dann das Abonnement mit den entsprechenden Computern aus.

- Wählen Sie auf der Seite „Defender-Pläne“ die Option Einstellungen und Überwachung aus.

- Wählen Sie im Status der Endpunkt-Schutzkomponente Aus aus, um die Integration mit Microsoft Defender for Endpoint zu deaktivieren.

- Klicken Sie auf Weiter und auf Speichern, um Ihre Einstellungen zu speichern.

Entfernen Sie die MDE.Windows-/MDE.Linux-Erweiterung vom Computer.

Führen Sie die Schritte unter Durchführen des Offboardings für Geräte im Microsoft Defender für Endpunkt-Dienst in der Dokumentation zu Defender für Endpunkt aus.