Melden Sie sich an, um Benachrichtigungen im Zusammenhang mit persönlichen Zugriffstoken in einem GitHub-öffentliches Repository

Wenn wir derzeit ein persönliches Zugriffstoken in einem GitHub-öffentliches Repository feststellen, senden wir eine detaillierte E-Mail-Benachrichtigung an den Tokenbesitzer und protokollieren ein Ereignis im Überwachungsprotokoll Ihrer Azure DevOps-Organisation. Mit diesem Update haben wir die Option für Projektsammlungsadministratoren hinzugefügt, um Benachrichtigungen zu erhalten, wenn ein persönliches Zugriffstoken für einen Benutzer, der zu seiner organization gehört, in einer GitHub-öffentliches Repository gefunden wird. Dadurch können Projektsammlungsadministratoren wissen, wann durchgesickete Token vorhanden sind, die ihre Azure DevOps-Konten und -Daten kompromittieren können.

Weitere Informationen finden Sie in den Versionshinweisen.

Allgemein

- Projektsammlungsadministratoren können sich für Benachrichtigungen im Zusammenhang mit persönlichen Zugriffstoken in einem GitHub-öffentliches Repository

- Erzwingen der Sicherheitsüberprüfung für alle Azure DevOps-Anforderungen

Azure Boards

- Untergeordneten Elementen in Kanban-Karten zugewiesen

- Allgemeine Verfügbarkeit der Abfrage nach übergeordneter ID

Azure Pipelines

- Unterstützung von gruppenverwalteten Dienstkonten als Agent-Dienstkonto

- Informationsausführungen

- Rest-API-Eigenschaft

retentionRulesder Builddefinition ist veraltet

Allgemein

Projektsammlungsadministratoren können sich für Benachrichtigungen im Zusammenhang mit persönlichen Zugriffstoken in einem GitHub-öffentliches Repository

Projektsammlungsadministratoren können sich jetzt für den Empfang von Benachrichtigungen anmelden, wenn ein persönliches Zugriffstoken (PAT), das einem Benutzer in seiner organization gehört, in einer GitHub-öffentliches Repository gefunden wird.

Zur Erinnerung: Das Azure DevOps-Sicherheitsteam scannt in Zusammenarbeit mit unseren Partnern bei GitHub nach Azure DevOps-PATs, die in öffentlichen Repositorys auf GitHub eingecheckt wurden, und sendet eine E-Mail-Benachrichtigung an den Besitzer des Tokens, wenn eine in einer GitHub-öffentliches Repository gefunden wird. Dies wird auch im Überwachungsprotokoll des Azure DevOps-organization protokolliert.

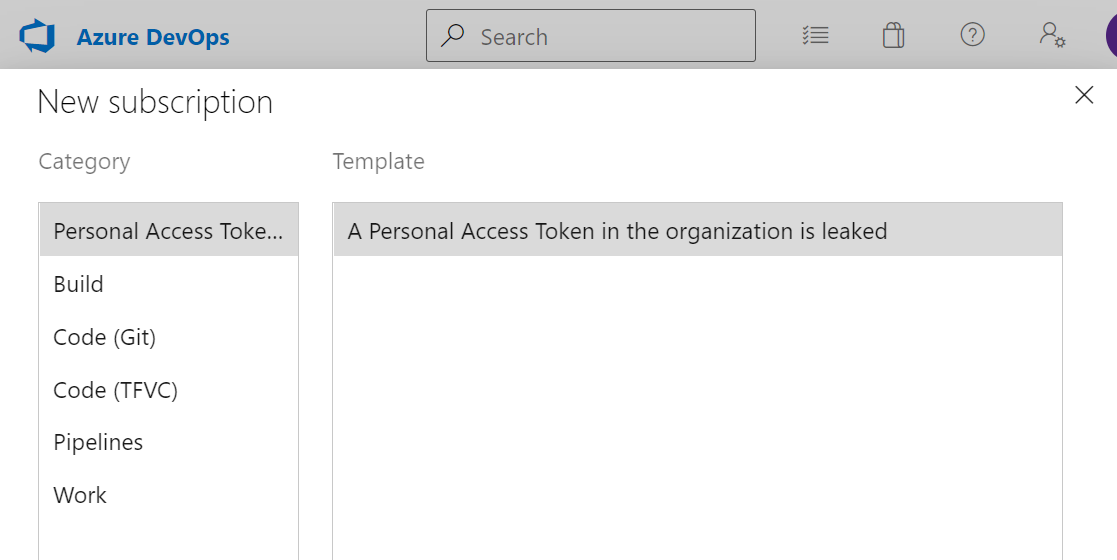

Projektsammlungsadministratoren können diese Benachrichtigungen abonnieren, indem sie zu Benutzereinstellungen –> Benachrichtigungen –> Neues Abonnement navigieren.

Erzwingen der Sicherheitsüberprüfung für alle Azure DevOps-Anforderungen

Azure DevOps schließt eine frühere Sicherheitslücke, die es bestimmten Benutzern ermöglichte, eine Sicherheitsüberprüfung zu umgehen, wenn sie den X-TFS-FedAuthRedirect-Header zum Tätigen von Aufrufen von Azure DevOps-Ressourcen verwenden. Jetzt müssen alle Benutzer, die diesen X-TFS-FedAuthRedirect-Header verwenden, immer mit den von ihrem Mandanten festgelegten Azure Active Directory-Richtlinien konform sein und sich regelmäßig bei ihren Azure DevOps-Konten anmelden, um sicherzustellen, dass sie immer über eine aktive Benutzersitzung verfügen.

Wenn Sie diesen Header verwendet haben und als nicht konform gelten, treten bei Aufrufen mit X-TFS-FedAuthRedirect möglicherweise 401s auf. Die empfohlene Aktion für Benutzer, die diesen Header verwenden, besteht darin, sicherzustellen, dass Ihr Konto alle erforderlichen Administratorrichtlinien erfüllt, sich erneut bei Azure DevOps anmelden, um eine neue Benutzersitzung zu erhalten, und mindestens einmal alle 90 Tage die Anmeldung bei Azure DevOps fortzusetzen, oder die Dauer der von Ihren Mandantenadministratoren festgelegten Überprüfungen der Anmeldehäufigkeit.

Dies kann auch für Benutzer von Visual Studio gelten, da das Produkt auch Aufrufe über den X-TFS-FedAuthRedirect-Header im Hintergrund tätigen kann. Wenn Sie im Visual Studio-Produkt auf 401s stoßen (d. h. Banner oder Fehlermeldungen, die den Zugriff auf Azure DevOps-Ressourcen blockieren), gilt die gleiche Empfehlung oben. Stellen Sie sicher, dass Ihr Konto den Administratorrichtlinien entspricht, melden Sie sich erneut bei Azure DevOps an, und fahren Sie in einem regelmäßigen Rhythmus fort, um Unterbrechungen zu vermeiden.

Azure Boards

Untergeordneten Elementen in Kanban-Karten zugewiesen

Wir haben den Avatar Zugewiesen für alle untergeordneten Elemente auf den Kanban-Boardkarten hinzugefügt. Dadurch wird es einfacher zu verstehen, welche Elemente wem und welchen Elementen zugewiesen wurden. Sie können auch das Kontextmenü verwenden, um das Arbeitselement schnell zuzuweisen.

Hinweis

Dieses Feature ist mit der Vorschau für neue Boards-Hubs verfügbar.

Allgemeine Verfügbarkeit der Abfrage nach übergeordneter ID

Mit diesem Update wird im Allgemeinen die Möglichkeit freigegeben, Arbeitselemente nach übergeordneter ID abzufragen. Dies ist ein großartiges Feature, wenn Sie nach Möglichkeiten suchen, eine flache Liste von untergeordneten Elementen basierend auf dem übergeordneten Element zu erhalten.

Azure Pipelines

Unterstützung von gruppenverwalteten Dienstkonten als Agent-Dienstkonto

Der Azure Pipelines-Agent unterstützt jetzt gruppenverwaltete Dienstkonten in selbstgehosteten Agents unter Windows.

Gruppenverwaltete Dienstkonten (Group Managed Service Accounts, gSMAs) bieten eine zentrale Kennwortverwaltung für Domänenkonten, die als Dienstkonten fungieren. Der Azure Pipelines-Agent kann diesen Kontotyp erkennen, sodass während der Konfiguration kein Kennwort erforderlich ist:

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

--windowsLogonAccount <DOMAIN>\<gMSA>

Informationsausführungen

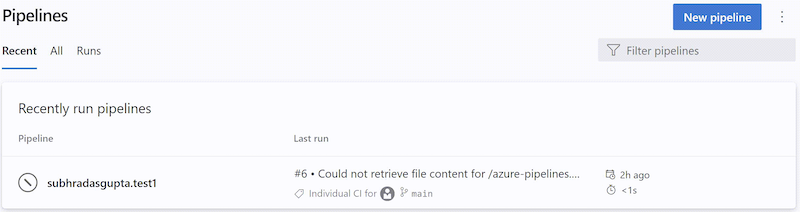

Eine Informationsausführung teilt Ihnen mit, dass Azure DevOps den Quellcode einer YAML-Pipeline nicht abrufen konnte. Eine solche Ausführung sieht wie folgt aus.

Azure DevOps ruft den Quellcode einer YAML-Pipeline als Reaktion auf externe Ereignisse ab, z. B. als Reaktion auf interne Trigger, z. B. als Reaktion auf interne Trigger, um zu überprüfen, ob Codeänderungen vorliegen und eine geplante Ausführung zu starten. Wenn bei diesem Schritt ein Fehler auftritt, erstellt das System eine Informationsausführung. Diese Ausführungen werden nur erstellt, wenn sich der Code der Pipeline in einem GitHub- oder Bitbucket-Repository befindet.

Beim Abrufen des YAML-Codes einer Pipeline können aus folgenden Gründen Fehler auftreten:

- Ausfall beim Repositoryanbieter

- Anforderungsdrosselung

- Authentifizierungsprobleme

- Der Inhalt der YML-Datei der Pipeline kann nicht abgerufen werden.

Weitere Informationen finden Sie unter Informationsausführungen.

Rest-API-Eigenschaft retentionRules der Builddefinition ist veraltet

Im Antworttyp der REST-APIBuildDefinition für Builddefinition ist die retentionRules Eigenschaft jetzt als veraltet markiert, da diese Eigenschaft immer einen leeren Satz zurückgibt.

Nächste Schritte

Hinweis

Diese Features werden in den nächsten zwei bis drei Wochen eingeführt.

Wechseln Sie zu Azure DevOps, und sehen Sie sich an.

Senden von Feedback

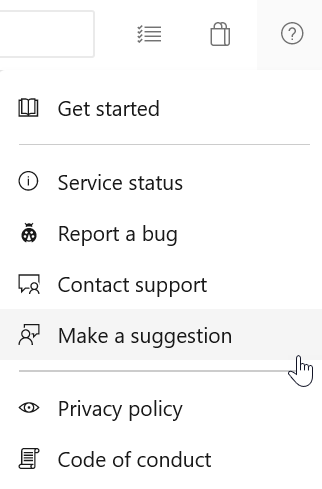

Wir würden uns freuen zu hören, was Sie über diese Features denken. Verwenden Sie das Hilfemenü, um ein Problem zu melden oder einen Vorschlag bereitzustellen.

Sie können auch Ratschläge und Ihre Fragen von der Community in Stack Overflow beantworten lassen.

Vielen Dank,

Aaron Hallberg

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für