Azure Firewall-Tunnelerzwingung

Wenn Sie eine neue Azure Firewall konfigurieren, können Sie den gesamten Internetdatenverkehr an den festgelegten nächsten Hop weiterleiten, statt dass er direkt ins Internet verläuft. Sie können beispielsweise eine über BGP angekündigte Standardroute oder eine benutzerdefinierte Route (User Defined Route, UDR) verwenden, um zu erzwingen, dass der Datenverkehr zu einer lokalen Edgefirewall oder einer anderen virtuellen Netzwerkappliance (NVA) geleitet wird, um den Netzwerkverkehr zu verarbeiten, bevor er an das Internet weitergeleitet wird. Um diese Konfiguration zu unterstützen, müssen Sie Azure Firewall mit aktivierter Konfiguration für Tunnelerzwingung erstellen. Dies ist eine obligatorische Anforderung, um Dienstunterbrechungen zu vermeiden.

Wenn Sie über eine bereits vorhandene Firewall verfügen, müssen Sie die Firewall im erzwungenen Tunnelmodus beenden/starten, um diese Konfiguration zu unterstützen. Das Beenden/Starten der Firewall kann zum Konfigurieren des erzwungenen Tunneln der Firewall verwendet werden, ohne dass eine neue Bereitstellung erforderlich ist. Dies sollten Sie während der Wartungszeiten tun, um Unterbrechungen zu vermeiden. Weitere Informationen dazu, wie Sie eine Firewall im Modus „Tunnelerzwingung“ beenden und neu starten, finden Sie in den häufig gestellten Fragen zu Azure Firewall.

Sie ziehen es vielleicht vor, eine öffentliche IP-Adresse nicht direkt ins Internet zu stellen. In diesem Fall können Sie Azure Firewall im Tunnelerzwingungsmodus ohne öffentliche IP-Adresse bereitstellen. Diese Konfiguration erstellt eine Verwaltungsschnittstelle mit einer öffentlichen IP-Adresse, die von Azure Firewall für ihre Vorgänge verwendet wird. Die öffentliche IP-Adresse wird ausschließlich von der Azure-Plattform verwendet und kann nicht für andere Zwecke verwendet werden. Das Tenant Datapath-Netzwerk kann ohne öffentliche IP-Adresse konfiguriert werden, und der Internetverkehr kann zu einer anderen Firewall getunnelt oder blockiert werden.

Azure Firewall bietet eine SNAT für sämtlichen ausgehenden Datenverkehr an öffentliche IP-Adressen. Azure Firewall führt keine Übersetzung der Quellnetzwerkadresse durch, wenn die Ziel-IP-Adresse ein privater IP-Adressbereich gemäß IANA RFC 1918 ist. Diese Logik funktioniert optimal bei ausgehendem Datenverkehr an das Internet. Bei aktivierter Tunnelerzwingung wird Internetdatenverkehr jedoch an eine der privaten IP-Adressen der Firewall in AzureFirewallSubnet übersetzt. Dadurch wird die Quelladresse vor Ihrer lokalen Firewall verborgen. Sie können Azure Firewall so konfigurieren, dass SNAT unabhängig von der Ziel-IP-Adresse nicht angewendet wird, indem Sie 0.0.0.0/0 als privaten IP-Adressbereich hinzufügen. Mit dieser Konfiguration kann Azure Firewall niemals Datenverkehr direkt an das Internet weiterleiten. Weitere Informationen finden Sie unter Azure Firewall SNAT – private Adressbereiche.

Wichtig

Wenn Sie Azure Firewall innerhalb eines Virtual WAN Hubs (geschützter virtueller Hub) bereitstellen, wird die Ankündigung der Standardroute über Express Route oder VPN Gateway derzeit nicht unterstützt. Es wird bereits nach einer Lösung gesucht.

Wichtig

DNAT wird bei aktivierter Tunnelerzwingung nicht unterstützt. Mit aktivierter Tunnelerzwingung bereitgestellte Firewalls können aufgrund des asymmetrischen Routings keinen eingehenden Zugriff über das Internet unterstützen.

Konfiguration der Tunnelerzwingung

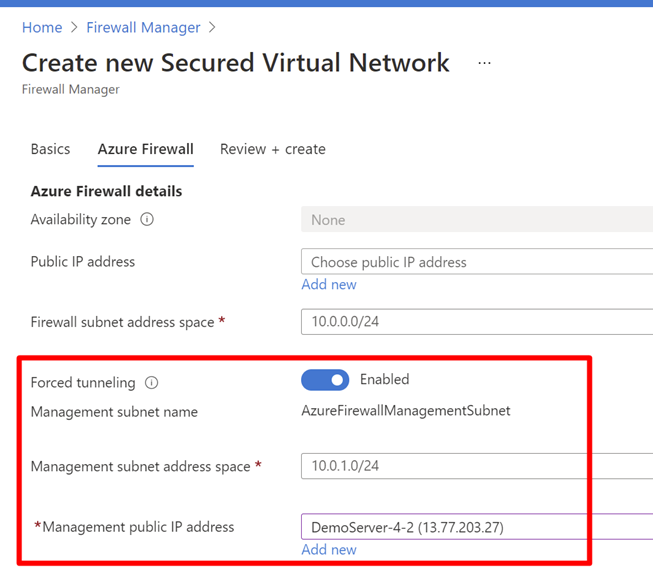

Sie können die Tunnelerzwingung während der Firewallerstellung konfigurieren, indem Sie den Modus „Tunnelerzwingung“ wie im folgenden Screenshot gezeigt aktivieren. Zur Unterstützung der Tunnelerzwingung wird der Datenverkehr der Dienstverwaltung vom Kundendatenverkehr getrennt. Ein weiteres dediziertes Subnetz namens AzureFirewallManagementSubnet (Mindestsubnetz-Größe / 26) mit einer eigenen zugeordneten öffentlichen IP-Adresse ist erforderlich. Diese öffentliche IP-Adresse ist für Verwaltungsdatenverkehr vorgesehen. Sie wird ausschließlich von der Azure-Plattform verwendet und kann nicht für andere Zwecke verwendet werden.

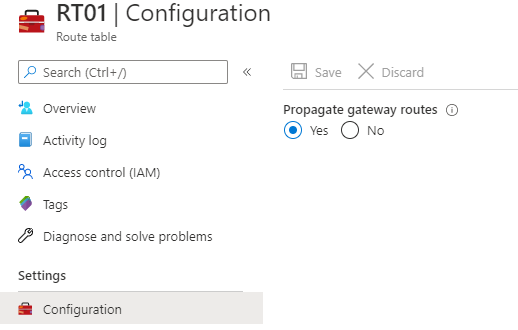

Im Modus „Tunnelerzwingung“ wird das Verwaltungssubnetz (AzureFirewallManagementSubnet) zu operativen Zwecken im Azure Firewall-Dienst integriert. Standardmäßig ordnet der Dienst dem Verwaltungssubnetz eine vom System bereitgestellte Routingtabelle zu. Die einzige in diesem Subnetz zulässige Route ist eine Standardroute zum Internet, und Gatewayrouten verteilen muss deaktiviert sein. Vermeiden Sie es, Kundenroutentabellen zum Verwaltungssubnetz zuzuordnen, wenn Sie die Firewall erstellen.

Innerhalb dieser Konfiguration kann das Subnetz AzureFirewallSubnet jetzt Routen zu jeder beliebigen lokalen Firewall oder jedem NVA enthalten, die bzw. das den Netzwerkverkehr erst verarbeitet, bevor er ans Internet übergeben wird. Sie können diese Routen auch über BGP an AzureFirewallSubnet veröffentlichen, wenn Gatewayrouten verteilen in diesem Subnetz aktiviert ist.

Sie können z. B. eine Standardroute im Subnetz AzureFirewallSubnet mit Ihrem VPN-Gateway als nächstem Hop erstellen, um auf Ihr lokales Gerät zu gelangen. Sie können auch Gatewayrouten verteilen aktivieren, um die entsprechenden Routen zum lokalen Netzwerk abzurufen.

Wenn Sie jedoch die Tunnelerzwingung aktiviert haben, wird der Internet-gebundene Datenverkehr an eine der privaten IP-Adressen der Firewall in AzureFirewallSubnet übersetzt, wodurch die Quelle vor Ihrer lokalen Firewall verborgen wird.

Wenn Ihre Organisation einen öffentlichen IP-Adressbereich für private Netzwerke verwendet, leitet Azure Firewall den Datenverkehr per SNAT an eine der privaten IP-Adressen der Firewall in AzureFirewallSubnet weiter. Sie können Azure Firewall jedoch so konfigurieren, dass Ihr öffentlicher IP-Adressbereich nicht per SNAT weitergeleitet wird. Weitere Informationen finden Sie unter Azure Firewall SNAT – private Adressbereiche.

Nachdem Sie Azure Firewall zur Unterstützung von Tunnelerzwingung konfiguriert haben, können Sie diese Konfiguration nicht mehr rückgängig machen. Wenn Sie alle anderen IP-Konfigurationen in Ihrer Firewall entfernen, wird auch die IP-Konfiguration der Verwaltung entfernt, und die Zuordnung der Firewall wird aufgehoben. Die der Verwaltungs-IP-Konfiguration zugewiesene öffentliche IP-Adresse kann nicht entfernt werden, aber Sie können eine andere öffentliche IP-Adresse zuweisen.