Threat Intelligence-gestütztes Filtern für Azure Firewall

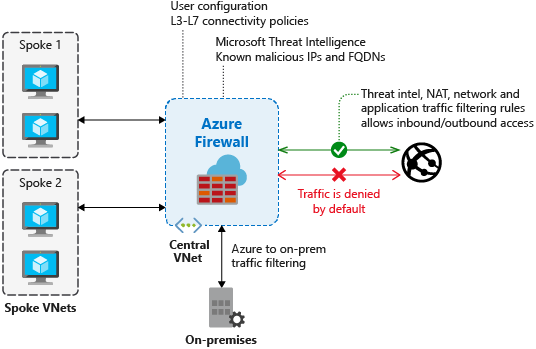

Sie können die Filterung von Threat Intelligence-gestützten Daten für Ihre Firewall aktivieren, um vor dem Datenverkehr von/zu bekannten schädlichen IP-Adressen, FQDNs und URLs zu warnen und diesen zu unterbinden. Die IP-Adressen, Domänen und URLs stammen aus dem Microsoft Threat Intelligence-Feed, der mehrere Quellen enthält, darunter das Microsoft Cyber Security-Team. Der Intelligente Sicherheitsgraph stellt die Grundlage für die Bedrohungsanalyse von Microsoft dar und verwendet mehrere Diensten, darunter auch Microsoft Defender for Cloud.

Wenn Sie das Threat Intelligence-gestützte Filtern aktiviert haben, verarbeitet die Firewall die zugehörigen Regeln vor allen anderen Regeln (NAT-Regeln, Netzwerkregeln oder Anwendungsregeln).

Beim Auslösen einer Regel können Sie wahlweise nur eine Warnung protokollieren oder den Modus „Warnen und Verweigern“ verwenden.

Für das Threat Intelligence-gestützte Filtern ist standardmäßig der Warnmodus aktiviert. Bis die Portalschnittstelle in Ihrer Region verfügbar wird, können Sie diese Funktion nicht deaktivieren oder den Modus ändern.

Sie können Positivlisten festlegen, damit Threat Intelligence keinen Datenverkehr zu den aufgeführten FQDNs, IP-Adressen, Bereichen oder Subnetzen filtert.

Für einen Batchvorgang können Sie eine CSV-Datei mit einer Liste von IP-Adressen, Bereichen und Subnetzen hochladen.

Protokolle

Der folgende Protokollausschnitt zeigt eine ausgelöste Regel:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testen

Testen bei ausgehendem Datenverkehr: Warnungen bei ausgehendem Datenverkehr sollten selten auftreten, da dies bedeutet, dass Ihre Umgebung kompromittiert ist. Um zu testen, ob Warnungen bei ausgehendem Datenverkehr funktionieren, gibt es einen Test-FQDN, der eine Warnung auslöst. Verwenden Sie

testmaliciousdomain.eastus.cloudapp.azure.comfür Ihre ausgehenden Tests.Um ihre Tests vorzubereiten und sicherzustellen, dass kein DNS-Auflösungsfehler auftritt, konfigurieren Sie die folgenden Elemente:

- Fügen Sie der Hostdatei auf Ihrem Testcomputer einen Dummydatensatz hinzu. Auf einem Computer unter Windows könnten Sie beispielsweise

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comzur DateiC:\Windows\System32\drivers\etc\hostshinzufügen. - Stellen Sie mithilfe einer Anwendungsregel und nicht einer Netzwerkregel sicher, dass die getestete HTTP/S-Anforderung zulässig ist.

- Fügen Sie der Hostdatei auf Ihrem Testcomputer einen Dummydatensatz hinzu. Auf einem Computer unter Windows könnten Sie beispielsweise

Testen bei eingehendem Datenverkehr: Sie können davon ausgehen, das Warnungen bei eingehendem Datenverkehr angezeigt werden, wenn für die Firewall DNAT-Regeln konfiguriert sind. Warnungen werden selbst dann angezeigt, wenn die Firewall nur bestimmte Quellen in der DNAT-Regel zulässt und der sonstige Datenverkehr verweigert wird. Azure Firewall gibt keine Warnungen für alle bekannten Portscanner aus, sondern nur für Scanner, die sich gelegentlich an schädlichen Aktivitäten beteiligen.

Nächste Schritte

- Erkunden des Bedrohungsschutzes von Azure Firewall

- Siehe Log Analytics-Beispiele für Azure Firewall

- Erfahren Sie, wie Sie eine Azure Firewall bereitstellen und konfigurieren.

- Lesen Sie den Microsoft Security Intelligence Report.