Tutorial: Unterbinden von Ressourcentypen in Ihrer Cloudumgebung

Ein beliebtes Ziel der Cloudgovernance ist die Beschränkung der in der Umgebung zulässigen Ressourcentypen. Unternehmen haben viele Beweggründe für die Beschränkung der Ressourcentypen. Beispielsweise können Ressourcentypen kostspielig sein oder gegen geschäftliche Standards und Strategien verstoßen. Anstatt viele Richtlinien für einzelne Ressourcentypen zu verwenden, bietet Azure Policy zwei integrierte Richtlinien, um dieses Ziel zu erreichen:

| Name (Azure-Portal) |

Beschreibung | Auswirkung | Version (GitHub) |

|---|---|---|---|

| Zulässige Ressourcentypen | Mit dieser Richtlinie können Sie die Ressourcentypen angeben, die Ihre Organisation bereitstellen kann. Diese Richtlinie gilt nur für Ressourcentypen, die „tags“ und „location“ unterstützen. Um alle Ressourcen einzuschränken, duplizieren Sie diese Richtlinie und ändern den Wert für „mode“ in „All“. | verweigern | 1.0.0 |

| Nicht zulässige Ressourcentypen | Schränken Sie ein, welche Ressourcentypen in Ihrer Umgebung bereitgestellt werden können. Durch das Einschränken von Ressourcentypen können Sie die Komplexität und Angriffsfläche Ihrer Umgebung verringern und gleichzeitig die Kosten kontrollieren. Konformitätsergebnisse werden nur für nicht konforme Ressourcen angezeigt. | Audit, Deny, Disabled | 2.0.0 |

In diesem Tutorial wenden Sie die Richtlinie Nicht zulässige Ressourcentypen an und verwalten Ressourcentypen im großen Stil über das Microsoft Azure-Portal.

Voraussetzungen

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

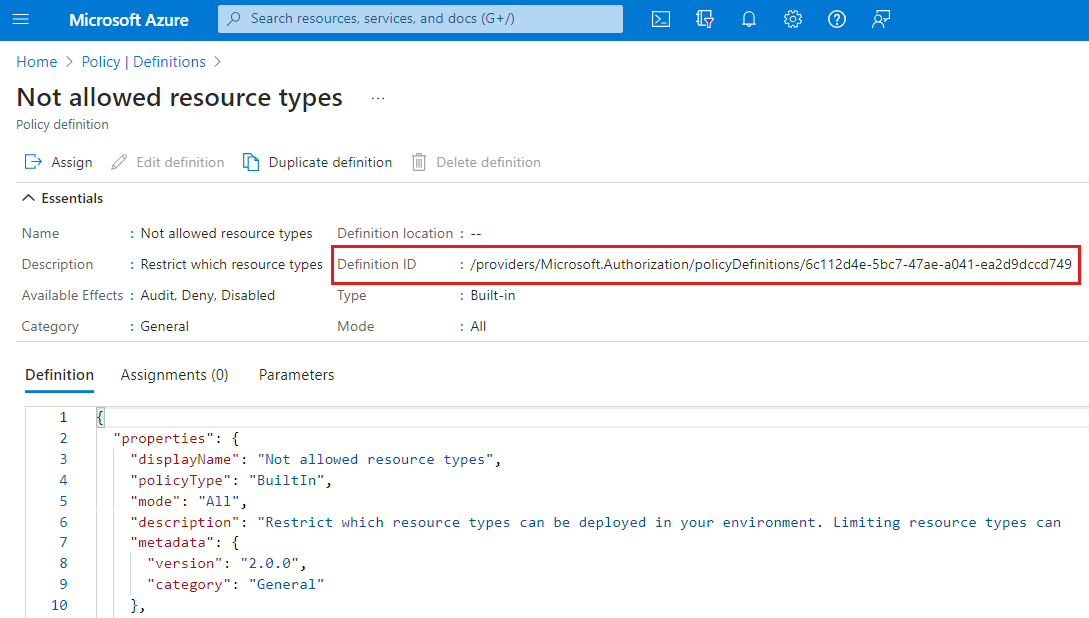

Zuweisen der Richtliniendefinition

Der erste Schritt beim Deaktivieren von Ressourcentypen besteht darin, die Richtliniendefinition Nicht zulässige Ressourcentypen zuzuweisen.

Navigieren Sie im Azure-Portal zu Nicht zulässige Ressourcentypen.

Wählen Sie oben auf der Seite die Schaltfläche Zuweisen aus.

Legen Sie auf der Registerkarte Grundlagen den Bereich fest, indem Sie die Auslassungspunkte auswählen und eine Verwaltungsgruppe, ein Abonnement oder eine Ressourcengruppe auswählen. Stellen Sie sicher, dass der ausgewählte Bereich mindestens einen Unterbereich aufweist. Klicken Sie dann unten im Abschnitt der Seite Bereich auf Auswählen.

In diesem Beispiel wird das Abonnement Contoso verwendet.

Hinweis

Wenn Sie diese Richtliniendefinition dem Bereich der Stammverwaltungsgruppe zuweisen, kann das Portal in der Ansicht Alle Dienste unzulässige Ressourcentypen erkennen und deaktivieren, damit sich Portalbenutzer der Einschränkung bewusst sind, bevor sie versuchen, eine nicht zulässige Ressource bereitzustellen.

Ressourcen können basierend auf dem Bereich ausgeschlossen werden. Ausschlüsse beginnen auf einer Ebene unterhalb der Ebene des Bereichs. Ausschlüsse sind optional, lassen Sie sie daher vorerst leer.

Der Zuweisungsname wird automatisch mit dem ausgewählten Richtliniendefinitionsnamen gefüllt, kann aber geändert werden. Sie können auch eine optionale Beschreibung hinzufügen, um Details zu dieser Richtlinienzuweisung anzugeben.

Behalten Sie für Richtlinienerzwingung die Einstellung Aktiviert bei. Wenn Sie diese Einstellung auf Deaktiviert festlegen, kann das Ergebnis der Richtlinie getestet werden, ohne die Auswirkung auszulösen. Weitere Informationen finden Sie unter Erzwingungsmodus.

Das Feld Zugewiesen von wird abhängig vom angemeldeten Benutzer automatisch ausgefüllt. Dieses Feld ist optional. Daher können auch benutzerdefinierte Werte eingegeben werden.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Parameter aus. In diesem Tutorial wird die Registerkarte Erweitert übersprungen.

Verwenden Sie für den Parameter Nicht zulässige Ressourcentypen die Dropdownliste, um Ressourcentypen zu suchen und auszuwählen, die in Ihrer Cloudumgebung nicht zulässig sein sollten.

Diese Richtliniendefinition hat nicht den Effekt

modifyoderdeployIfNotExists, sodass Wartungsaufgaben nicht unterstützt werden. Überspringen Sie in diesem Tutorial die Registerkarte Wartung.Wählen Sie oben im Assistenten die Registerkarte Meldungen zu Complianceverstößen aus.

Legen Sie Nichtkonformitätsmeldung auf Dieser Ressourcentyp ist nicht zulässig. fest. Diese benutzerdefinierte Meldung wird bei der Ablehnung einer Ressource oder für nicht konforme Ressourcen bei der regulären Auswertung angezeigt.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Überprüfen + erstellen aus.

Überprüfen Sie die ausgewählten Optionen, und wählen Sie anschließend am unteren Rand der Seite die Option Erstellen aus.

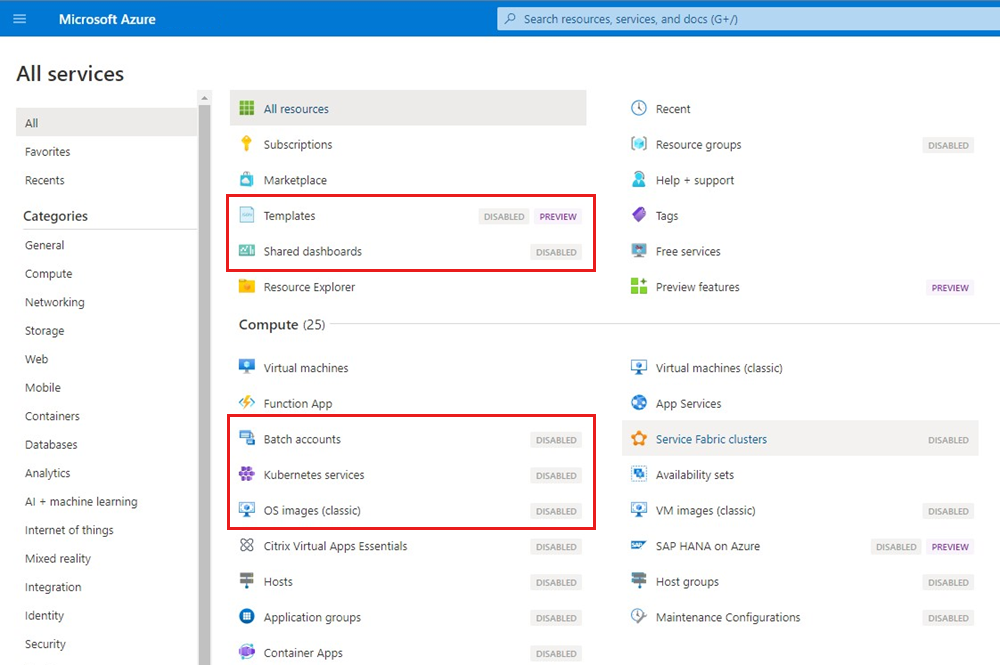

Anzeigen deaktivierter Ressourcentypen im Azure-Portal

Dieser Schritt gilt nur, wenn die Richtlinie im Bereich der Stammverwaltungsgruppe zugewiesen wurde.

Nachdem Sie nun eine integrierte Richtliniendefinition zugewiesen haben, wechseln Sie zu Alle Dienste. Das Azure-Portal kennt die unzulässigen Ressourcentypen aus dieser Richtlinienzuweisung und deaktiviert sie auf der Seite Alle Dienste. Die Option Erstellen ist für deaktivierte Ressourcentypen nicht verfügbar.

Hinweis

Wenn Sie diese Richtliniendefinition Ihrer Stammverwaltungsgruppe zuweisen, wird Benutzern die folgende Benachrichtigung angezeigt, wenn sie sich zum ersten Mal anmelden oder wenn sich die Richtlinie nach der Anmeldung ändert:

Richtlinie vom Administrator geändert Ihr Administrator hat Änderungen an den Richtlinien für Ihr Konto vorgenommen. Es wird empfohlen, das Portal zu aktualisieren, um die aktualisierten Richtlinien zu verwenden.

Erstellen einer Ausnahme

Angenommen, in einem Unterbereich sollen die Ressourcentypen durch diese Richtlinie deaktiviert werden dürfen. Erstellen Sie eine Ausnahme für diesen Bereich, damit anderweitig eingeschränkte Ressourcen dort bereitgestellt werden können.

Warnung

Wenn Sie diese Richtliniendefinition dem Bereich der Stammverwaltungsgruppe zuweisen, kann das Azure-Portal keine Ausnahmen auf niedrigerer Ebene erkennen. Ressourcen, die von der Richtlinienzuweisung nicht zugelassen werden, werden in der Liste Alle Dienste als deaktiviert angezeigt, und die Option Erstellen ist nicht verfügbar. Sie können jedoch Ressourcen im ausgenommenen Bereich mit Clients wie Azure CLI, Azure PowerShell oder Azure Resource Manager-Vorlagen erstellen.

Wählen Sie links auf der Seite „Azure Policy“ unter Erstellung die Option Zuweisungen.

Suchen Sie die von Ihnen erstellte Richtlinienzuweisung.

Wählen Sie oben auf der Seite die Schaltfläche Erstellen aus.

Wählen Sie auf der Registerkarte Grundlagen den Ausnahmebereich aus. Dabei handelt es sich um den Unterbereich, in dem Ressourcen durch diese Richtlinienzuweisung eingeschränkt werden dürfen.

Geben Sie unter Name der Ausnahme den gewünschten Namen ein, und übernehmen Sie für Ausnahmekategorie den Standardwert Verzicht. Schalten Sie die Umschaltfläche für Ablaufeinstellung für Ausnahme nicht um, da für diese Ausnahme kein Ablauf festgelegt wird. Fügen Sie optional eine Ausnahmebeschreibung hinzu, und wählen Sie Überprüfen + erstellen aus.

In diesem Tutorial wird die Registerkarte Erweitert übersprungen. Wählen Sie auf der Registerkarte Überprüfen + erstellen die Option Erstellen aus.

Wählen Sie zum Anzeigen der Ausnahme links auf der Seite „Azure Policy“ unter Erstellung die Option Ausnahmen aus.

Jetzt können im Unterbereich die Ressourcentypen von der Richtlinie unterbunden werden.

Bereinigen von Ressourcen

Wenn Sie die Ressourcen dieses Tutorials nicht mehr benötigen, führen Sie die folgenden Schritte aus, um die in diesem Tutorial erstellten Richtlinienzuweisungen oder -definitionen zu löschen:

Klicken Sie links auf der Seite „Azure Policy“ unter Erstellung auf Definitionen (oder auf Zuweisungen, wenn Sie eine Zuweisung löschen möchten).

Suchen Sie nach der neuen Initiativ- oder Richtliniendefinition (bzw. der Zuweisung), die Sie entfernen möchten.

Klicken Sie mit der rechten Maustaste auf die Zeile, oder wählen Sie die Auslassungspunkte am Ende der Definition (oder Zuweisung), und wählen Sie anschließend Definition löschen (bzw. Zuweisung löschen) aus.

Überprüfung

In diesem Tutorial haben Sie folgende Aufgaben durchgeführt:

- Zuweisen der integrierten Richtlinie Nicht zulässige Ressourcentypen, um die Erstellung unzulässiger Ressourcentypen zu verweigern

- Erstellen einer Ausnahme für diese Richtlinienzuweisung in einem Unterbereich

Mit dieser integrierten Richtlinie haben Sie Ressourcentypen angegeben, die nicht zulässig sind. Der alternative, restriktivere Ansatz besteht darin, zulässige Ressourcentypen mithilfe der integrierten Richtlinie Zugelassene Ressourcentypen anzugeben.

Hinweis

Die Option Alle Dienste im Azure-Portal deaktiviert nur Ressourcen, die nicht in der Richtlinie „Zugelassene Ressourcentypen“ angegeben sind, wenn mode auf All festgelegt und die Richtlinie in der Stammverwaltungsgruppe zugewiesen ist. Dies liegt daran, dass alle Ressourcentypen unabhängig von tags und locations überprüft werden. Wenn das Portal dieses Verhalten aufweisen soll, duplizieren Sie die integrierte Richtlinie Zugelassene Ressourcentypen, und ändern Sie mode von Indexed in All. Weisen Sie sie dann dem Bereich der Stammverwaltungsgruppe zu.

Nächste Schritte

Weitere Informationen zu den Strukturen von Richtliniendefinitionen, -zuweisungen und -ausnahmen finden Sie in den folgenden Artikeln:

Eine vollständige Liste der integrierten Richtlinienbeispiele finden Sie in diesem Artikel: