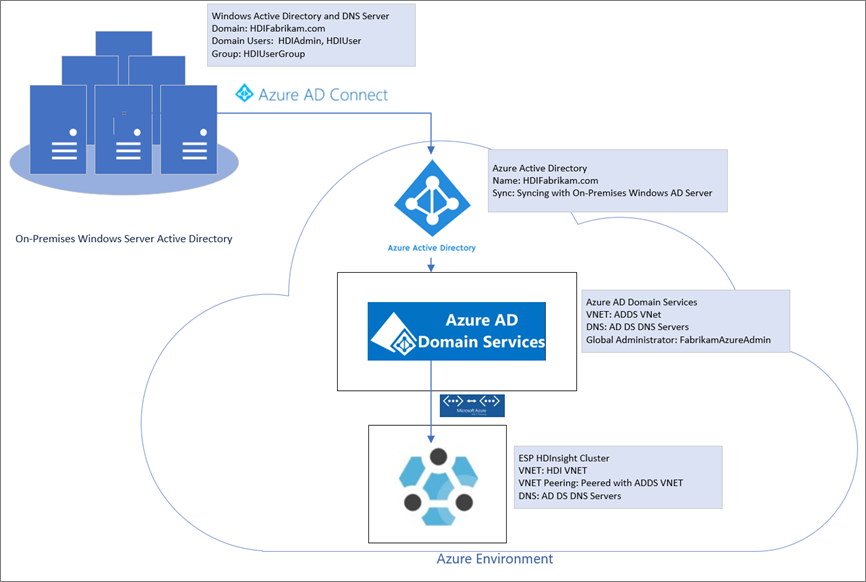

Erstellen und Konfigurieren von Clustern mit dem Enterprise-Sicherheitspaket in Azure HDInsight

Das Enterprise-Sicherheitspaket (ESP) für Azure HDInsight bietet Ihnen Zugriff auf die Active Directory-basierte Authentifizierung, Mehrbenutzerunterstützung und rollenbasierte Zugriffssteuerung für Ihre Apache Hadoop-Cluster in Azure. HDInsight-Cluster mit dem Enterprise-Sicherheitspaket ermöglichen Organisationen mit strengen unternehmensinternen Sicherheitsrichtlinien die sichere Verarbeitung vertraulicher Daten.

In diesem Leitfaden wird gezeigt, wie Sie einen Azure HDInsight-Cluster mit aktiviertem Enterprise-Sicherheitspaket erstellen. Sie erfahren außerdem, wie Sie eine Windows-IaaS-VM erstellen, für die Active Directory und Domain Name System (DNS) aktiviert sind. Dieser Leitfaden soll Sie dabei unterstützen, die erforderlichen Ressourcen zu konfigurieren und lokalen Benutzern die Anmeldung bei einem HDInsight-Cluster mit aktiviertem Enterprise-Sicherheitspaket zu ermöglichen.

Der Server, den Sie erstellen, ersetzt Ihre tatsächliche lokale Umgebung. Sie verwenden ihn für die Setup- und Konfigurationsschritte. Später wiederholen Sie die Schritte in ihrer eigenen Umgebung.

In diesem Leitfaden wird auch beschrieben, wie Sie eine Umgebung mit Hybrididentitäten mithilfe der Kennworthashsynchronisierung mit Microsoft Entra ID erstellen. Der Leitfaden dient als Ergänzung zu Verwendung des Enterprise-Sicherheitspakets in HDInsight.

Vor Verwendung dieses Prozesses in Ihrer eigenen Umgebung:

- Richten Sie Active Directory und DNS ein.

- Aktivieren von Microsoft Entra ID.

- Synchronisieren lokaler Benutzerkonten mit Microsoft Entra ID.

Erstellen einer lokalen Umgebung

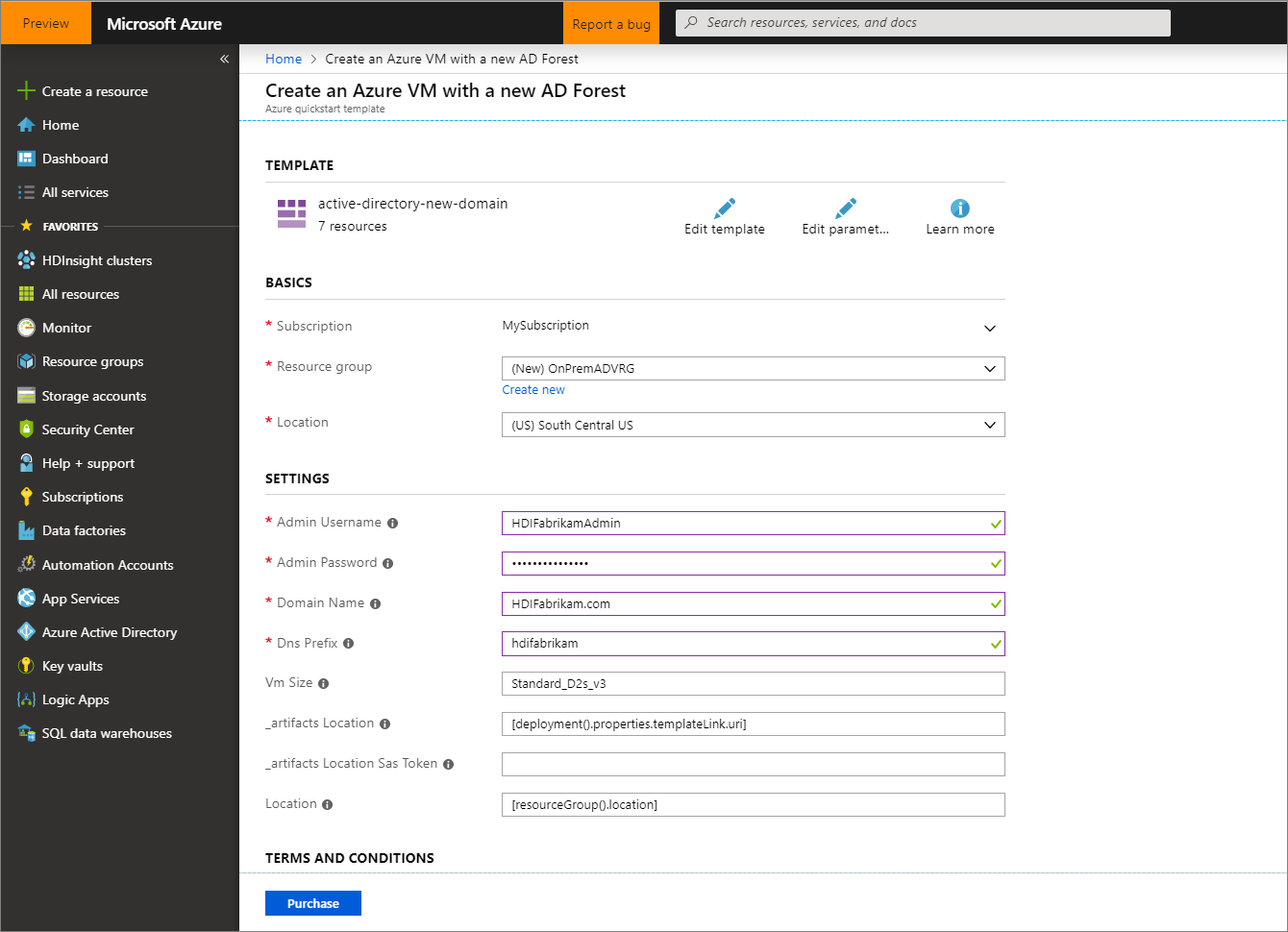

In diesem Abschnitt verwenden Sie eine Schnellstartvorlage für die Azure-Bereitstellung, um neue VMs zu erstellen, DNS zu konfigurieren und eine neue Active Directory-Gesamtstruktur hinzuzufügen.

Wechseln Sie zur Schnellstartvorlage für die Bereitstellung, um eine Azure-VM mit einer neuen Active Directory-Gesamtstruktur zu erstellen.

Wählen Sie Bereitstellung in Azure aus.

Melden Sie sich bei Ihrem Azure-Abonnement an.

Geben Sie auf der Seite Create an Azure VM with a new AD Forest (Azure-VM mit einer neuen AD-Gesamtstruktur erstellen) die folgenden Informationen an:

Eigenschaft Wert Subscription Wählen Sie das Abonnement aus, in dem die Ressourcen bereitgestellt werden sollen. Resource group Klicken Sie auf Neu erstellen, und geben Sie den Namen OnPremADVRGein.Position Wählen Sie einen Standort aus. Administratorbenutzername HDIFabrikamAdminAdministratorkennwort Geben Sie ein Kennwort ein. Domänenname HDIFabrikam.comDNS-Präfix hdifabrikamBelassen Sie die übrigen Werte in ihrer Standardeinstellung.

Lesen Sie die Geschäftsbedingungen, und wählen Sie anschließend die Option Ich stimme den oben genannten Geschäftsbedingungen zu aus.

Wählen Sie die Option Kaufen aus, verfolgen Sie die Bereitstellung, und warten Sie, bis sie abgeschlossen ist. Die Bereitstellung dauert bis zu 30 Minuten.

Konfigurieren von Benutzern und Gruppen für den Clusterzugriff

In diesem Abschnitt erstellen Sie die Benutzer, die nach Abschluss dieses Leitfadens Zugriff auf den HDInsight-Cluster haben.

Stellen Sie mit Remotedesktop eine Verbindung mit dem Domänencontroller her.

- Navigieren Sie im Azure-Portal zu Ressourcengruppen>OnPremADVRG>adVM>Verbinden.

- Wählen Sie aus der Dropdownliste IP-Adresse die öffentliche IP-Adresse aus.

- Wählen Sie die Option RDP-Datei herunterladen aus, und öffnen Sie die Datei.

- Verwenden Sie

HDIFabrikam\HDIFabrikamAdminals Benutzername. - Geben Sie das Kennwort ein, das Sie für das Administratorkonto festgelegt haben.

- Klicken Sie auf OK.

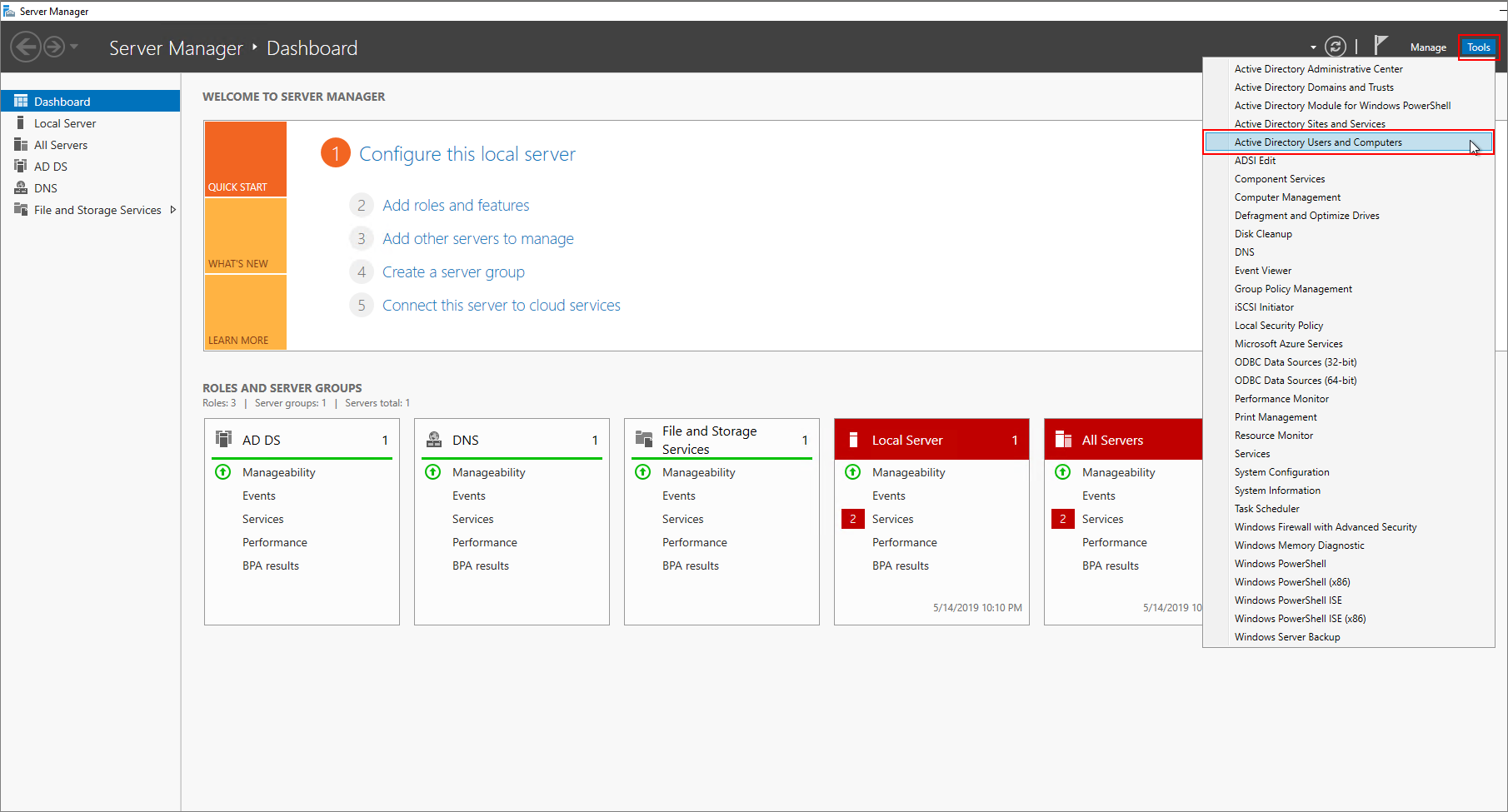

Navigieren Sie im Dashboard Server-Manager des Domänencontrollers zu Extras>Active Directory-Benutzer und -Computer.

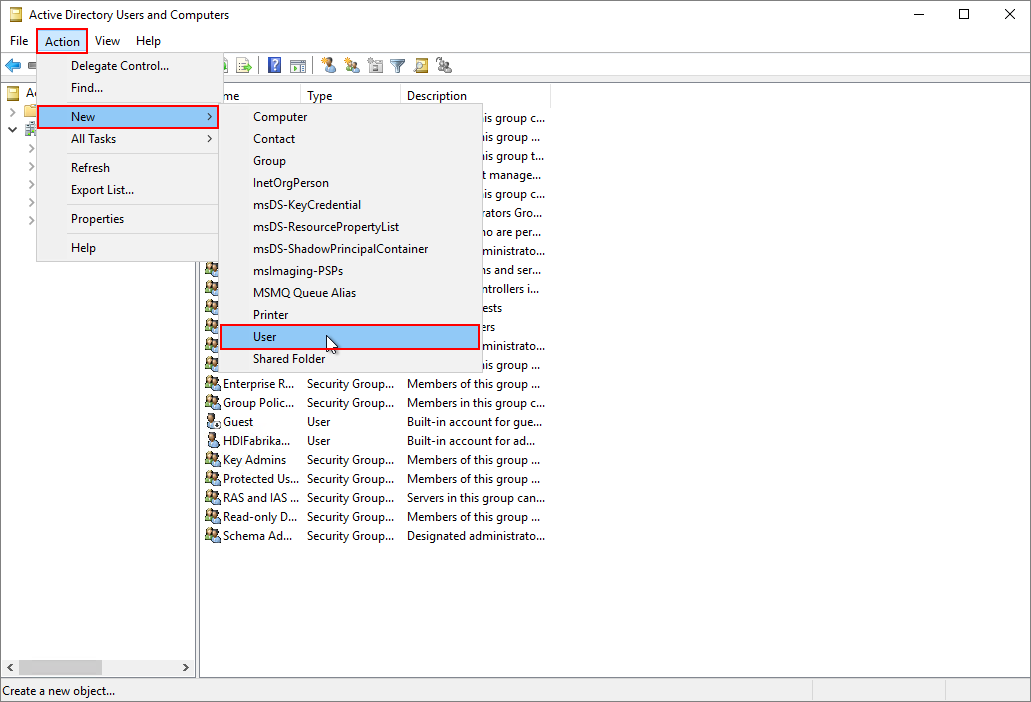

Erstellen Sie zwei neue Benutzer: HDIAdmin und HDIUser. Diese beiden Benutzer melden sich bei den HDInsight-Clustern an.

Klicken Sie auf der Seite Active Directory-Benutzer und -Computer mit der rechten Maustaste auf

HDIFabrikam.com, und navigieren Sie dann zu Neu>Benutzer.

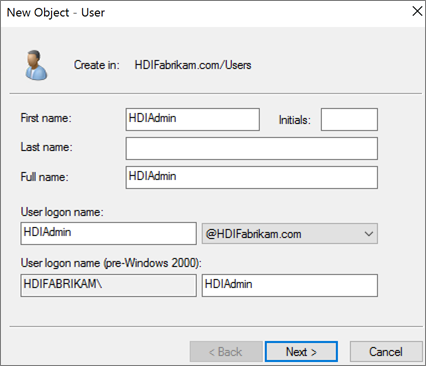

Geben Sie auf der Seite Neues Objekt – Benutzer für Vorname und Nachname die Zeichenfolge

HDIUserein. Die anderen Felder werden automatisch ausgefüllt. Wählen Sie Weiteraus.

Geben Sie im Popupfenster ein Kennwort für das neue Konto ein. Klicken Sie auf Kennwort läuft nie ab, und wählen Sie dann bei der Popupnachricht OK aus.

Wählen Sie Weiter und dann Fertig stellen aus, um das neue Konto zu erstellen.

Wiederholen Sie diese Schritte zum Erstellen des Benutzers

HDIAdmin.

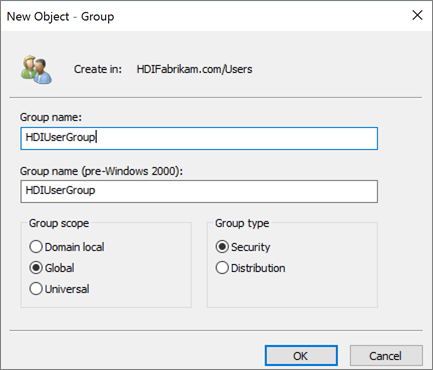

Erstellen Sie eine globale Sicherheitsgruppe.

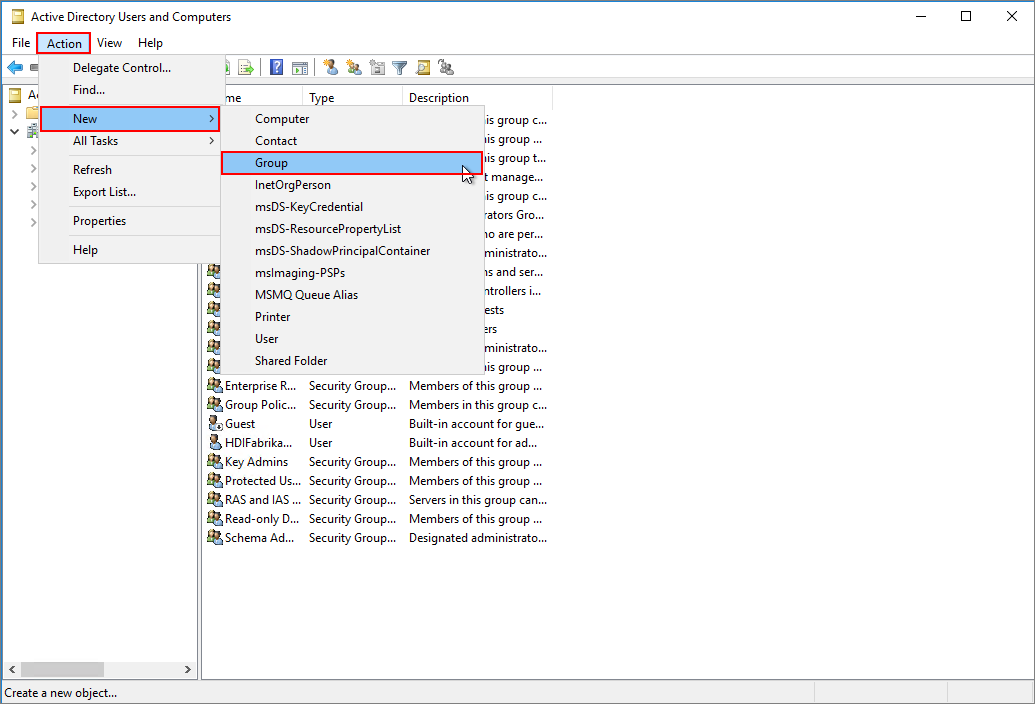

Klicken Sie auf der Seite Active Directory-Benutzer und -Computer mit der rechten Maustaste auf

HDIFabrikam.com, und navigieren Sie dann zu Neu>Gruppe.Geben Sie im Textfeld Gruppenname die Zeichenfolge

HDIUserGroupein.Klicken Sie auf OK.

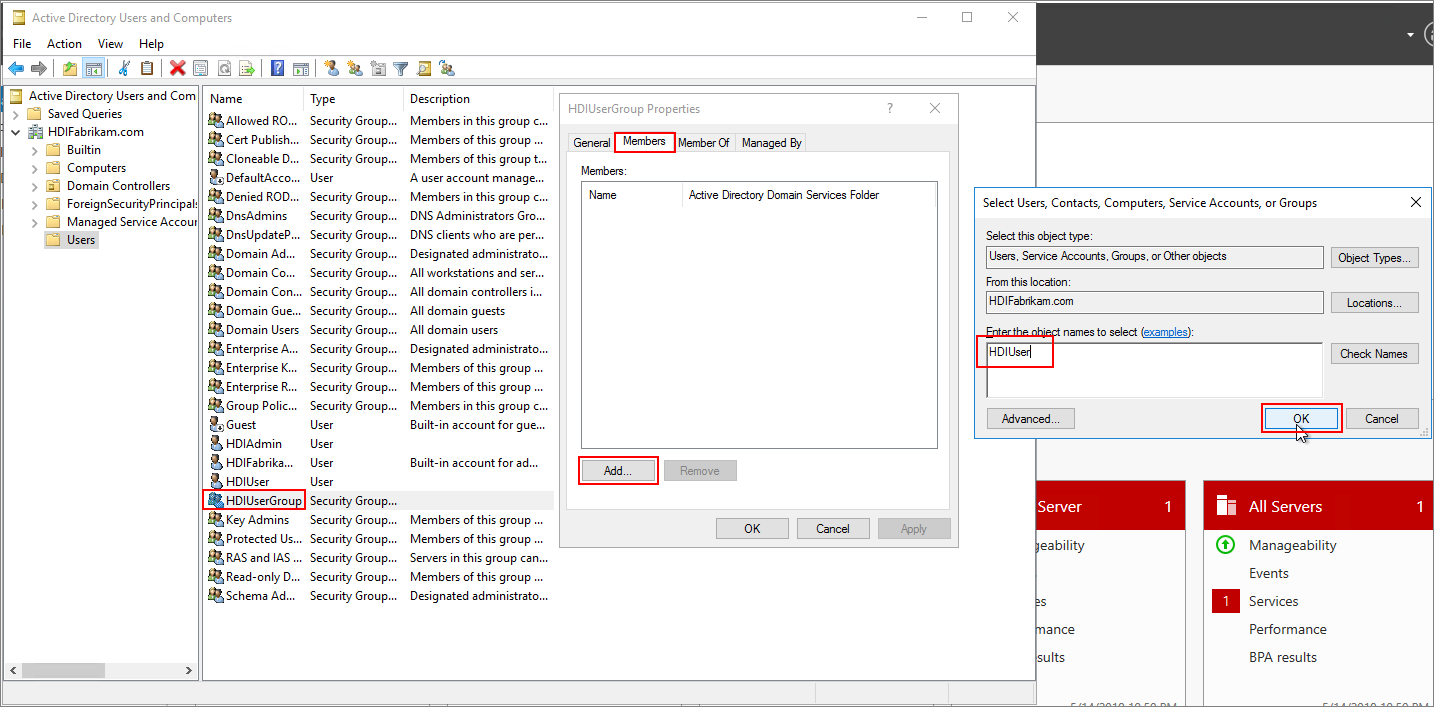

Fügen Sie HDIUserGroup Mitglieder hinzu.

Klicken Sie mit der rechten Maustaste auf HDIUser, und wählen Sie die Option Add to a group… (Einer Gruppe hinzufügen) aus.

Geben Sie im Textfeld Enter the object names to select (Geben Sie die zu verwendenden Objektnamen ein) den Namen

HDIUserGroupein. Wählen Sie dann OK aus, und beim Popupelement noch mal OK.Wiederholen Sie die vorherigen Schritte für das Konto HDIAdmin.

Sie haben nun Ihre Active Directory-Umgebung erstellt. Sie haben zwei Benutzer und eine Benutzergruppe hinzugefügt, die auf den HDInsight-Cluster zugreifen können.

Die Benutzer werden mit Microsoft Entra ID synchronisiert.

Erstellen eines Microsoft Entra-Verzeichnis

Melden Sie sich beim Azure-Portal an.

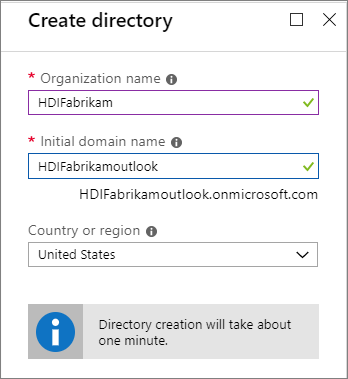

Wählen Sie Ressource erstellen aus, und geben Sie

directoryein. Wählen Sie Microsoft Entra ID>Erstellen aus.Geben Sie unter Organisationsname den Name

HDIFabrikamein.Geben Sie unter Name der Anfangsdomäne den Name

HDIFabrikamoutlookein.Klicken Sie auf Erstellen.

Erstellen einer benutzerdefinierten Domäne

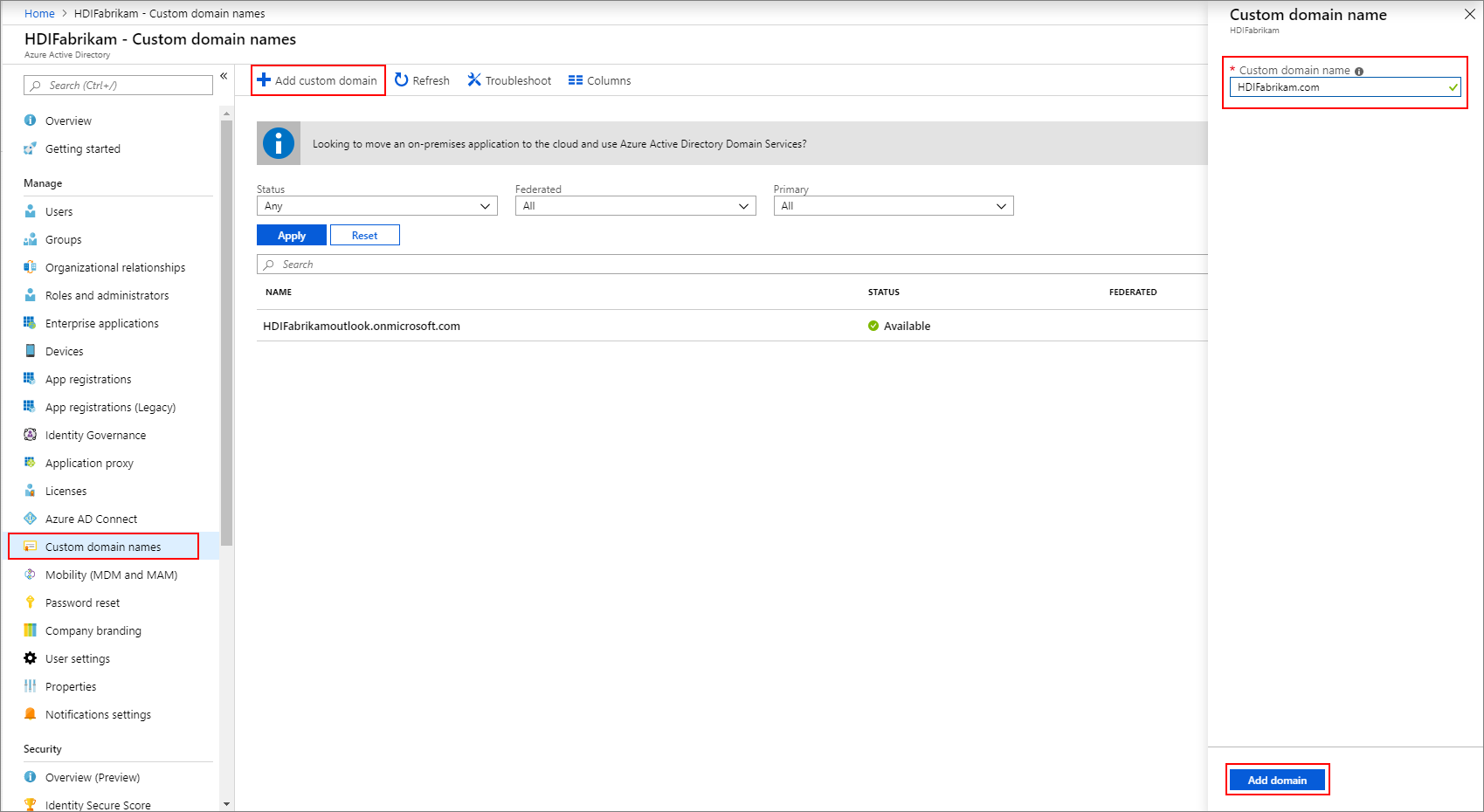

Wählen Sie auf der neuen Seite Microsoft Entra ID unter Verwalten die Option Benutzerdefinierte Domänennamen aus.

Wählen Sie + Benutzerdefinierte Domäne hinzufügen aus.

Geben Sie unter Benutzerdefinierter Domänenname den Name

HDIFabrikam.comein, und wählen Sie dann Domäne hinzufügen aus.Führen Sie dann die Schritte unter Hinzufügen Ihrer DNS-Informationen in der Domänenregistrierungsstelle aus.

Gruppe erstellen

- Wählen Sie auf der neuen Seite Microsoft Entra ID unter Verwalten die Option Verwalten aus.

- Wählen Sie + Neue Gruppe aus.

- Geben Sie im Textfeld Gruppenname die Zeichenfolge

AAD DC Administratorsein. - Klicken Sie auf Erstellen.

Konfigurieren Ihres Microsoft Entra-Mandanten

Jetzt konfigurieren Sie Ihren Microsoft Entra-Mandanten, damit Sie Benutzer und Gruppen aus der lokalen Active Directory-Instanz mit der Cloud synchronisieren können.

Erstellen Sie einen Active Directory-Mandantenadministrator.

Melden Sie sich beim Azure-Portal an, und wählen Sie Ihren Microsoft Entra-Mandanten HDIFabrikam aus.

Navigieren Sie zu Verwalten>Benutzer>Neue Benutzer.

Geben Sie die folgenden Details für den neuen Benutzer ein:

Identität

Eigenschaft BESCHREIBUNG Benutzername Geben Sie fabrikamazureadminin das Textfeld ein. Wählen Sie in der Dropdownliste für Domänennamen den Eintraghdifabrikam.comaus.Name Geben Sie fabrikamazureadminein.Kennwort

- Wählen Sie die Option Kennwort selbst erstellen aus.

- Geben Sie ein beliebiges sicheres Kennwort ein.

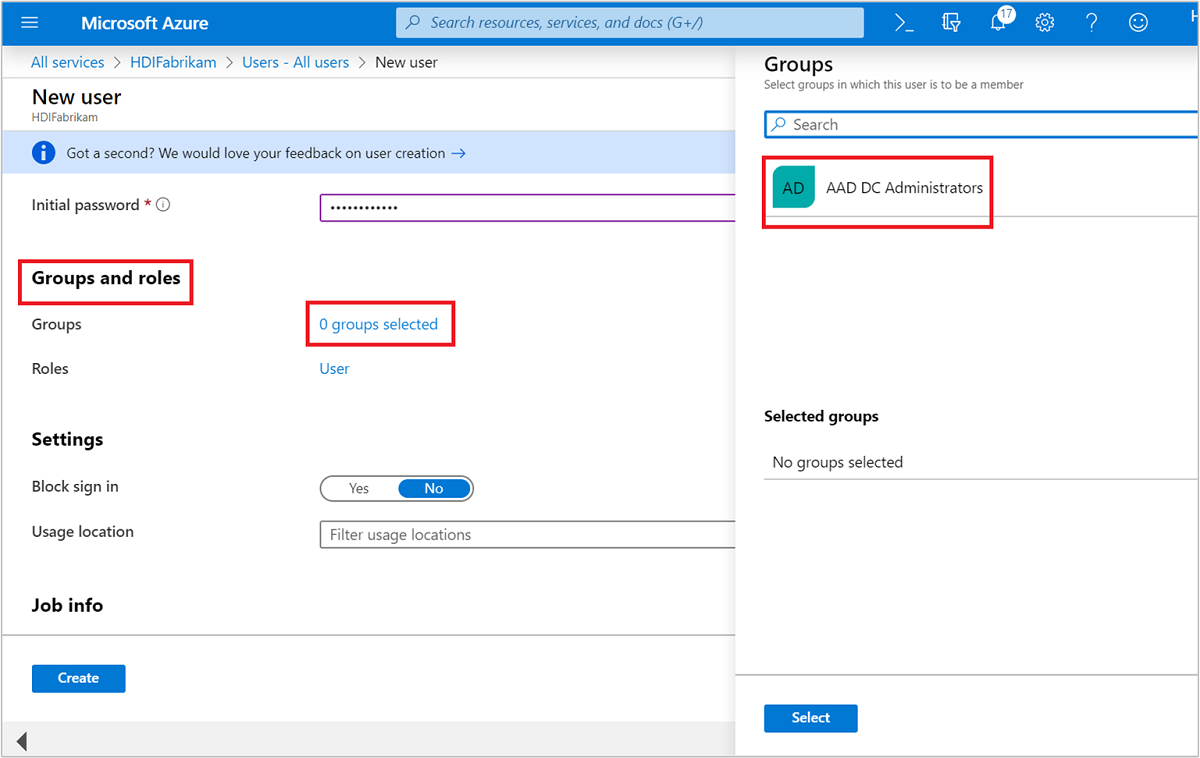

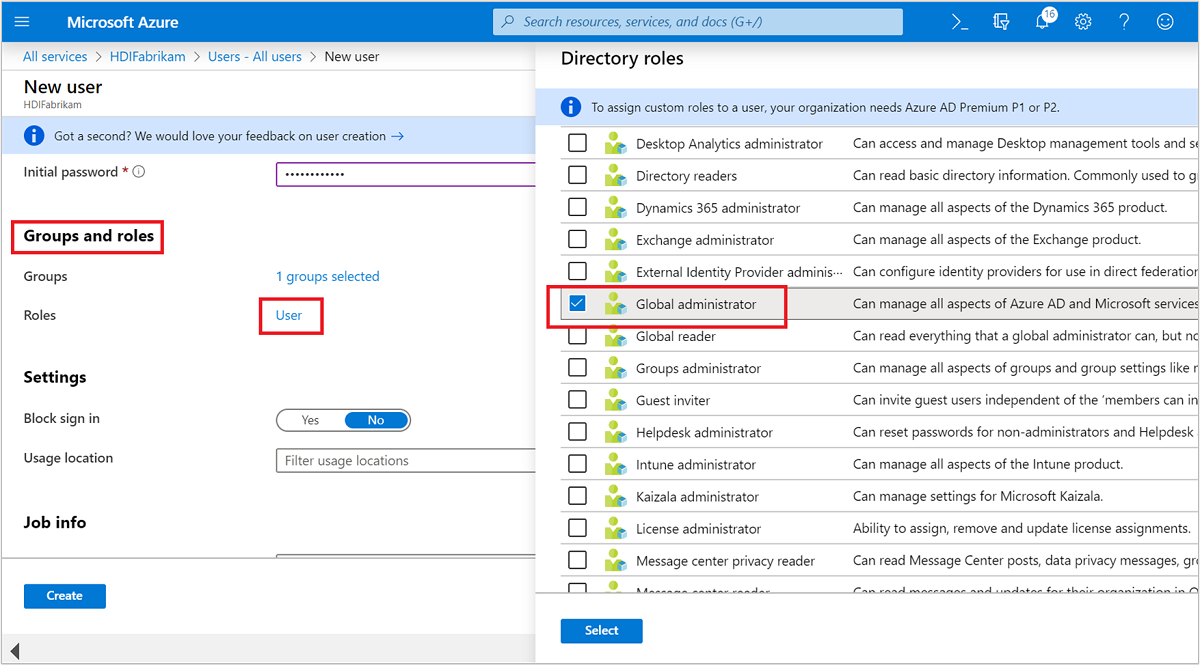

Gruppen und Rollen

Wählen Sie 0 Gruppen ausgewählt aus.

Wählen Sie AAD DC Administrators (AAD-DC-Administratoren) aus, und wählen Sie dann Auswählen aus.

Wählen Sie Benutzer aus.

Wählen Sie Globaler Administrator aus, und wählen Sie dann Auswählen aus.

Klicken Sie auf Erstellen.

Bitten Sie dann den neuen Benutzer, sich beim Azure-Portal anzumelden. Dort wird er dazu aufgefordert, sein Kennwort zu ändern. Sie müssen dies tun, bevor Sie Microsoft Entra Connect konfigurieren.

Synchronisieren lokaler Benutzer mit Microsoft Entra ID

Konfigurieren von Microsoft Entra Connect

Laden Sie im Domänencontroller den Dienst Microsoft Entra Connect herunter.

Öffnen Sie die ausführbare Datei, die Sie heruntergeladen haben, und akzeptieren Sie die Lizenzbedingungen. Wählen Sie Weiter.

Wählen Sie die Option Express-Einstellungen verwenden aus.

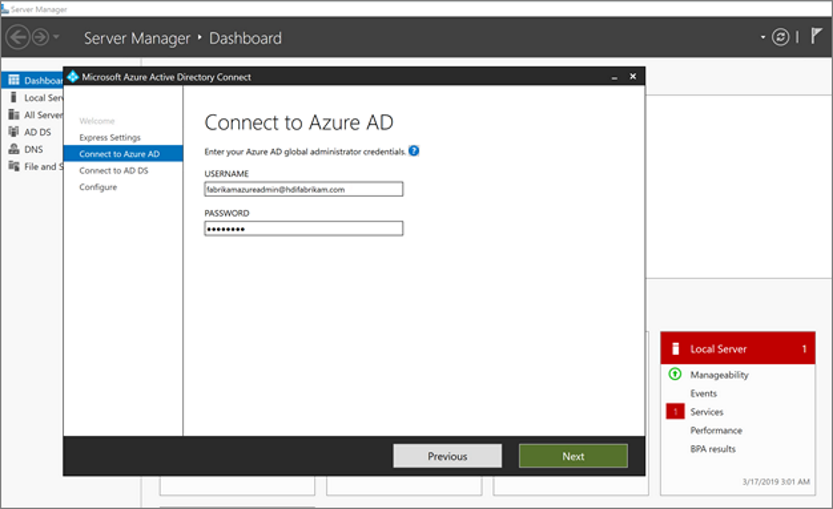

Geben Sie auf der Seite Herstellen einer Verbindung mit Microsoft Entra ID den Benutzernamen und das Kennwort für den globalen Administrator für Microsoft Entra ID ein. Verwenden Sie den Benutzernamen

fabrikamazureadmin@hdifabrikam.com, den Sie beim Konfigurieren Ihres Active Directory-Mandanten erstellt haben. Wählen Sie Weiteraus.

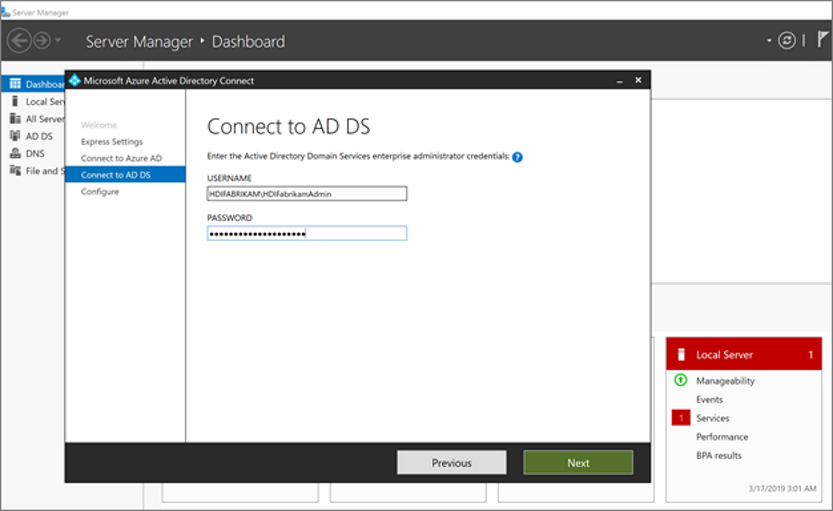

Geben Sie auf der Seite Mit Active Directory Domain Services verbinden den Benutzernamen und das Kennwort für ein Unternehmensadministratorkonto ein. Verwenden Sie den Benutzernamen

HDIFabrikam\HDIFabrikamAdminund das zugehörige Kennwort, die Sie zuvor erstellt haben. Wählen Sie Weiteraus.

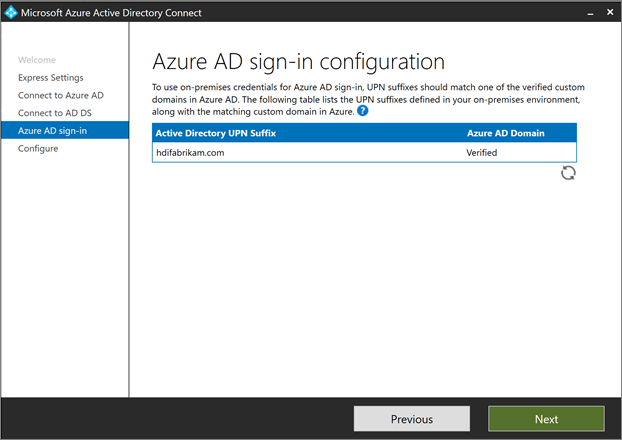

Wählen Sie auf der Seite Microsoft Entra-Anmeldungskonfiguration die Option Weiter aus.

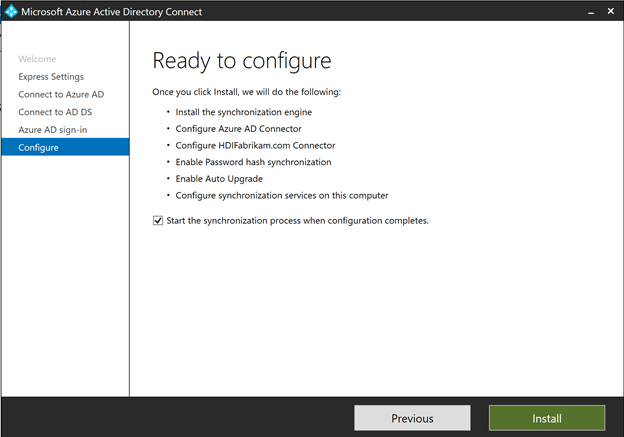

Wählen Sie auf der Seite Bereit zur Konfiguration die Option Installieren aus.

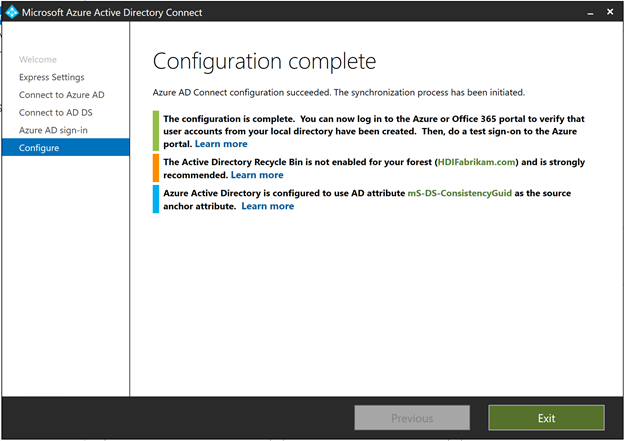

Wählen Sie auf der Seite Konfiguration abgeschlossen die Option Beenden.

Vergewissern Sie sich nach Abschluss der Synchronisierung, dass die im IaaS-Verzeichnis erstellten Benutzer mit Microsoft Entra ID synchronisiert wurden.

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie Microsoft Entra ID>HDIFabrikam>Benutzer aus.

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

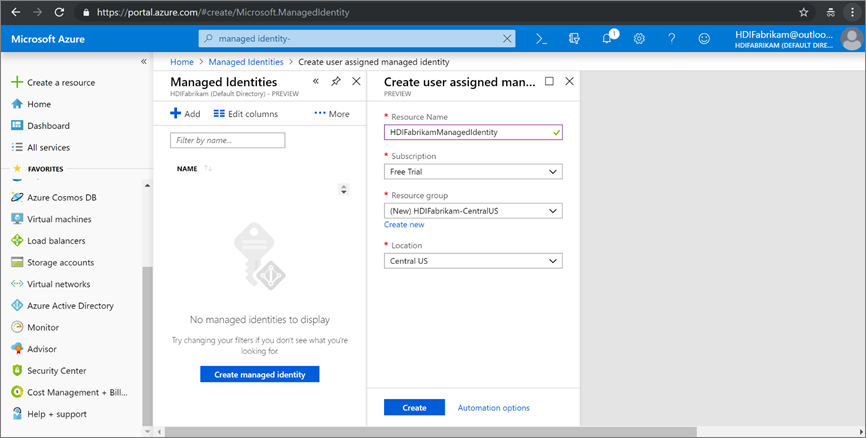

Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität, die Sie zum Konfigurieren von Microsoft Entra Domain Services verwenden können. Weitere Informationen finden Sie unter Erstellen, Auflisten, Löschen oder Zuweisen einer Rolle zu einer benutzerseitig zugewiesenen verwalteten Identität über das Azure-Portal.

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie Ressource erstellen aus, und geben Sie

managed identityein. Wählen Sie Benutzerseitig zugewiesene verwaltete Identität>Erstellen aus. - Geben Sie für Ressourcenname die Zeichenfolge

HDIFabrikamManagedIdentityein. - Wählen Sie Ihr Abonnement aus.

- Wählen Sie unter Ressourcengruppe die Option Neu erstellen aus, und geben Sie

HDIFabrikam-CentralUSein. - Wählen Sie unter Standort die Option USA, Mitte aus.

- Klicken Sie auf Erstellen.

Microsoft Entra Domain Services aktivieren

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra Domain Services zu aktivieren. Weitere Informationen finden Sie unter Aktivieren von Microsoft Entra Domain Services mithilfe des Azure-Portals.

Erstellen eines virtuellen Netzwerks für das Hosten von Microsoft Entra Domain Services. Führen Sie den folgenden PowerShell-Code aus.

# Sign in to your Azure subscription $sub = Get-AzSubscription -ErrorAction SilentlyContinue if(-not($sub)) { Connect-AzAccount } # If you have multiple subscriptions, set the one to use # Select-AzSubscription -SubscriptionId "<SUBSCRIPTIONID>" $virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS' -Location 'Central US' -Name 'HDIFabrikam-AADDSVNET' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'AADDS-subnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkMelden Sie sich beim Azure-Portal an.

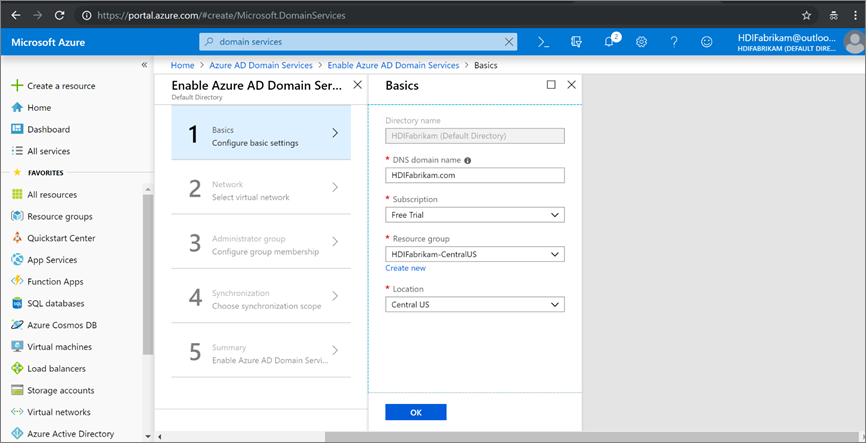

Wählen Sie Ressource erstellen aus, geben Sie

Domain servicesein, und wählen Sie Microsoft Entra Domain Services>Erstellen aus.Gehen Sie auf der Seite Grundlagen wie folgt vor:

Wählen Sie unter Verzeichnisname das erstellte Microsoft Entra-Verzeichnis aus: HDIFabrikam.

Geben Sie unter DNS-Domänenname den Namen HDIFabrikam.com ein.

Wählen Sie Ihr Abonnement aus.

Geben Sie die Ressourcengruppe HDIFabrikam-CentralUS an. Wählen Sie USA, Mitte als Standort aus.

Wählen Sie auf der Seite Netzwerk das Netzwerk (HDIFabrikam-VNET) und das Subnetz (AADDS-subnet) aus, die Sie mit dem PowerShell-Skript erstellt haben. Oder wählen Sie Neu erstellen aus, um jetzt ein virtuelles Netzwerk zu erstellen.

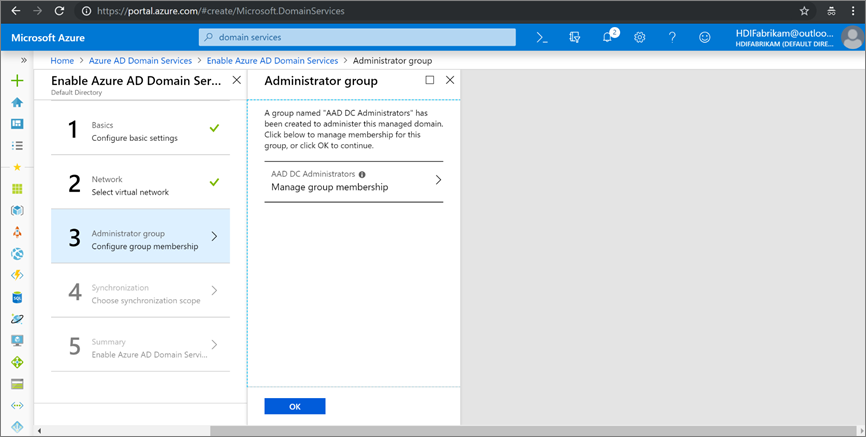

Auf der Seite Administratorgruppe sollte eine Benachrichtigung angezeigt werden, dass bereits eine Gruppe mit dem Namen AAD DC-Administratoren zur Verwaltung dieser Gruppe erstellt wurde. Sie können die Mitgliedschaft dieser Gruppe ändern, was in diesem Fall aber nicht nötig ist. Klicken Sie auf OK.

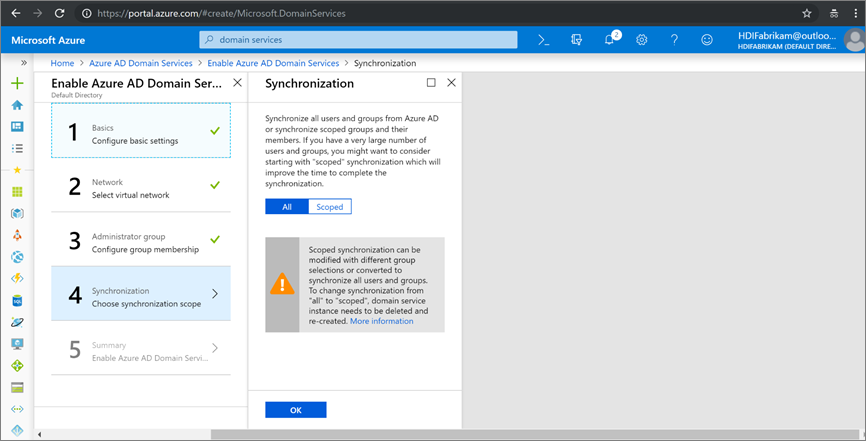

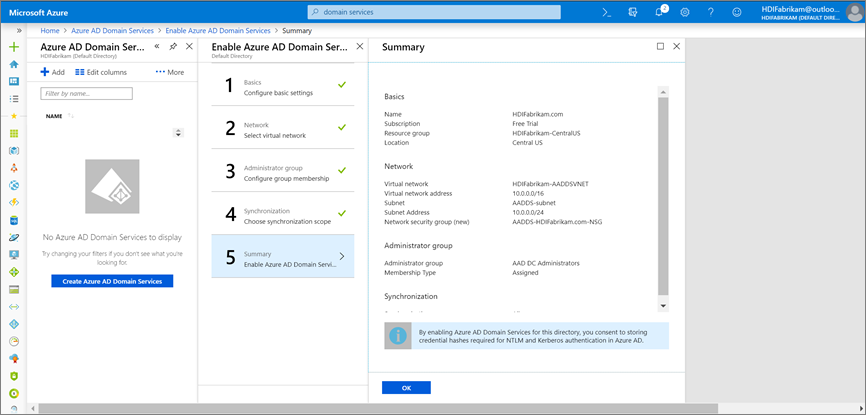

Aktivieren Sie auf der Seite Synchronisierung die vollständige Synchronisierung, indem Sie Alle>OK auswählen.

Überprüfen Sie auf der Seite Zusammenfassung die Details für Microsoft Entra Domain Services, und wählen Sie OK aus.

Nachdem Sie Microsoft Entra Domain Services aktiviert haben, wird ein lokaler DNS-Server auf den Microsoft Entra-VMs ausgeführt.

Konfigurieren Ihres virtuellen Microsoft Entra Domain Services-Netzwerks

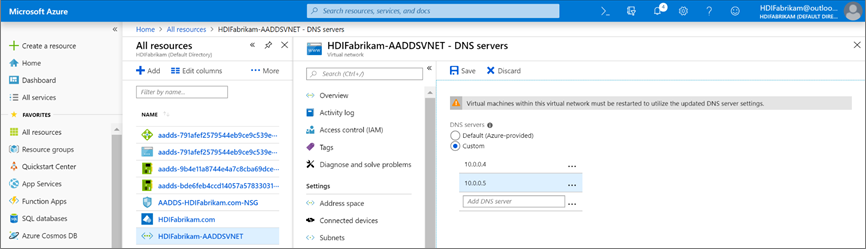

In den folgenden Schritten konfigurieren Sie Ihr virtuelles Microsoft Entra Domain Services-Netzwerk (HDIFabrikam-AADDSVNET) zur Verwendung Ihrer benutzerdefinierten DNS-Server.

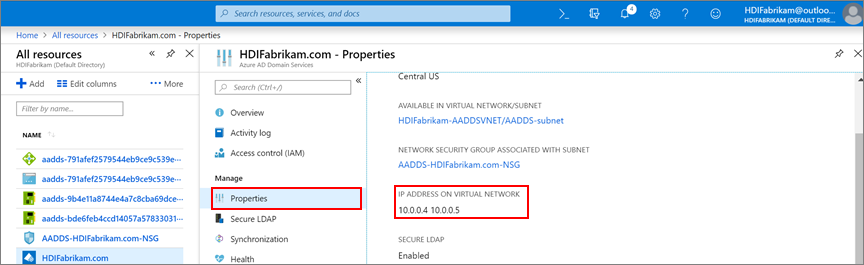

Suchen Sie nach den IP-Adressen Ihrer benutzerdefinierten DNS-Server.

- Wählen Sie

HDIFabrikam.comMicrosoft Entra Domain Services-Ressource aus. - Wählen Sie unter Verwalten die Option Eigenschaften aus.

- Sie finden die IP-Adressen unter IP-Adresse im virtuellen Netzwerk.

- Wählen Sie

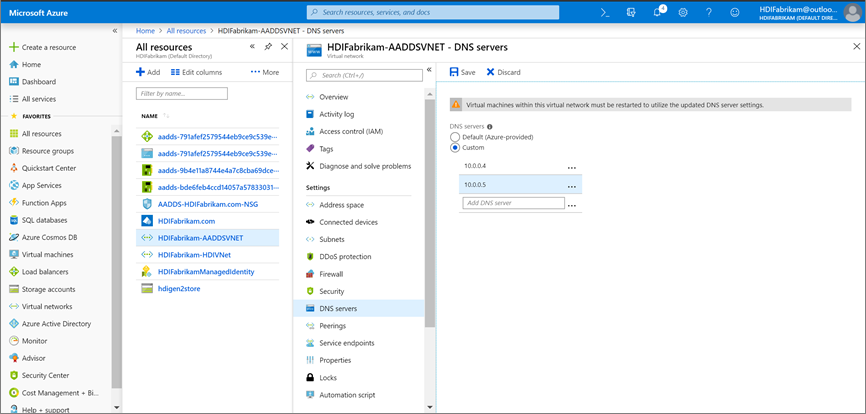

Konfigurieren Sie HDIFabrikam-AADDSVNET für die Verwendung der benutzerdefinierten IP-Adressen 10.0.0.4 und 10.0.0.5.

- Wählen Sie unter Einstellungen die Option DNS-Server aus.

- Wählen Sie Benutzerdefiniert aus.

- Geben Sie im Textfeld die erste IP-Adresse ein (10.0.0.4).

- Wählen Sie Speichern aus.

- Wiederholen Sie die Schritte, um die andere IP-Adresse (10.0.0.5) hinzuzufügen.

In unserem Szenario haben wir Microsoft Entra Domain Services für die Verwendung von IP-Adressen 10.0.0.4 und 10.0.0.5 konfiguriert, wobei die gleiche IP-Adresse im virtuellen Netzwerk der Microsoft Entra Domain Services festgelegt wird:

Sichern des LDAP-Datenverkehrs

Das Lightweight Directory Access Protocol (LDAP) wird zum Lesen und Schreiben in Microsoft Entra ID verwendet. Sie können die Vertraulichkeit und Sicherheit von LDAP-Datenverkehr mithilfe der Secure Sockets Layer (SSL)- oder Transport Layer Security (TLS)-Technologie gewährleisten. Sie können LDAP über SSL (Secure LDAP, LDAPS) aktivieren, indem Sie ein korrekt formatiertes Zertifikat installieren.

Weitere Informationen zu LDAP finden Sie unter Konfigurieren Sie LDAP für eine von Microsoft Entra Domain Services verwaltete Domäne.

In diesem Abschnitt erstellen Sie ein selbstsigniertes Zertifikat, laden das Zertifikat herunter und konfigurieren LDAPS für die verwaltete Microsoft Entra Domain Services-Domäne HDIFabrikam.

Mit dem folgenden Skript wird ein Zertifikat für HDIFabrikam erstellt. Das Zertifikat wird unter dem Pfad LocalMachine gespeichert.

$lifetime = Get-Date

New-SelfSignedCertificate -Subject hdifabrikam.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.hdifabrikam.com, hdifabrikam.com

Hinweis

Zum Erstellen der TLS/SSL-Zertifikatanforderung kann ein Hilfsprogramm oder eine Anwendung verwendet werden, von dem bzw. der eine gültige Public Key Cryptography Standards (PKCS) #10-Anforderung erstellt wird.

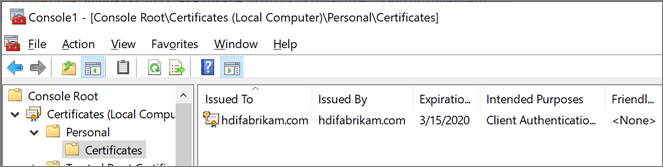

Überprüfen Sie, ob das Zertifikat im persönlichen Speicher auf dem Computer installiert wurde:

Starten Sie die Microsoft Management Console (MMC).

Fügen Sie das Snap-In Zertifikate hinzu, mit dem Zertifikate auf dem lokalen Computer verwaltet werden.

Erweitern Sie Zertifikate (lokaler Computer)>Persönlich>Zertifikate. Der persönliche Speicher sollte ein neues Zertifikat enthalten. Dieses Zertifikat ist auf den vollständig qualifizierten Hostnamen ausgestellt.

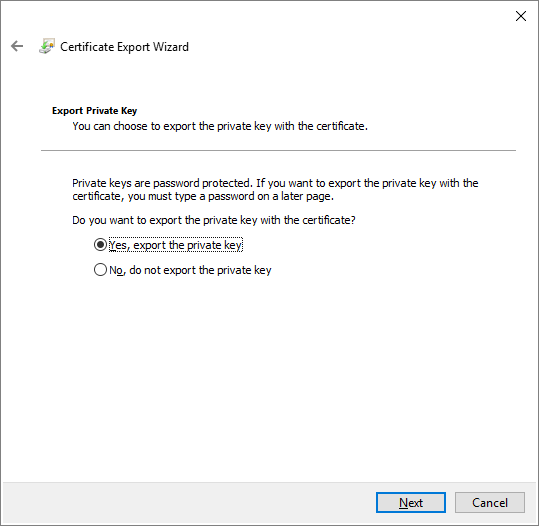

Klicken Sie im rechten Bereich mit der rechten Maustaste auf das erstellte Zertifikat. Zeigen Sie auf Alle Aufgaben, und wählen Sie dann Exportieren aus.

Wählen Sie auf der Seite Privaten Schlüssel exportieren die Option Ja, privaten Schlüssel exportieren aus. Der Computer, auf den der Schlüssel importiert wird, benötigt den privaten Schlüssel, um die verschlüsselten Nachrichten zu lesen.

Übernehmen Sie auf der Seite Format der zu exportierenden Datei die Standardwerte, und wählen Sie dann Weiter aus.

Geben Sie auf der Seite Kennwort ein Kennwort für den privaten Schlüssel ein. Wählen Sie als Verschlüsselung den Typ TripleDES-SHA1 aus. Wählen Sie Weiteraus.

Geben Sie auf der Seite Exportdatei den Pfad und Namen der exportierten Zertifikatdatei ein, und wählen Sie dann Weiter aus. Der Dateiname muss die Erweiterung „.pfx“ aufweisen. Die Datei wird im Azure-Portal konfiguriert, um eine sichere Verbindung herzustellen.

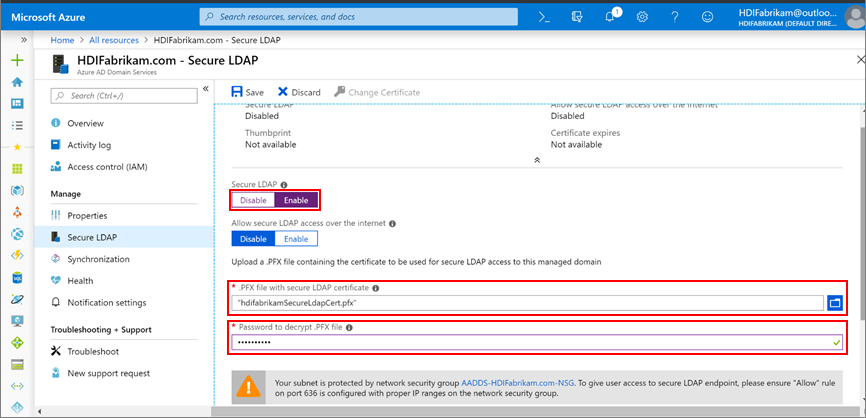

Aktivieren einer verwalteten Microsoft Entra Domain Services-Domäne.

- Wählen Sie im Azure-Portal die Domäne

HDIFabrikam.comaus. - Wählen Sie unter Verwalten die Option Secure LDAP aus.

- Wählen Sie auf der Seite Secure LDAP unter Secure LDAP die Einstellung Aktivieren aus.

- Suchen Sie nach der PFX-Zertifikatsdatei, die Sie auf Ihren Computer exportiert haben.

- Geben Sie das Kennwort für das Zertifikat ein.

- Wählen Sie im Azure-Portal die Domäne

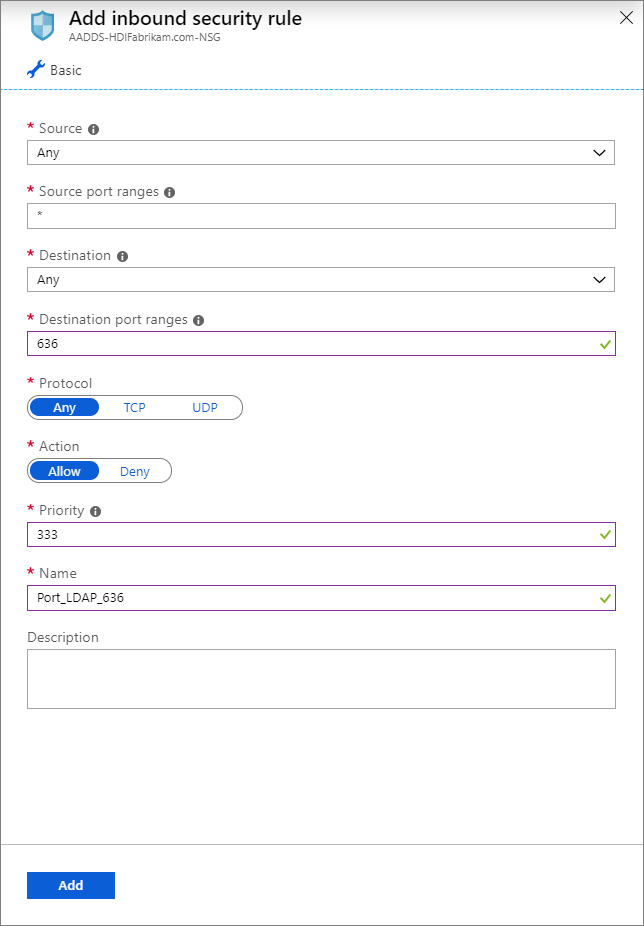

Nachdem Sie LDAPS aktiviert haben, aktivieren Sie Port 636, um die Erreichbarkeit sicherzustellen.

Wählen Sie in der Ressourcengruppe HDIFabrikam-CentralUS die Netzwerksicherheitsgruppe AADDS-HDIFabrikam.com-NSG aus.

Wählen Sie unter Einstellungen die Optionen Eingangssicherheitsregeln>Hinzufügen aus.

Geben Sie auf der Seite Eingangssicherheitsregel hinzufügen die folgenden Eigenschaften ein, und wählen Sie Hinzufügen aus:

Eigenschaft Value Quelle Beliebig Quellportbereiche * Destination Any Destination port range 636 Protocol Any Aktion Allow Priorität <Gewünschte Zahl> Name Port_LDAP_636

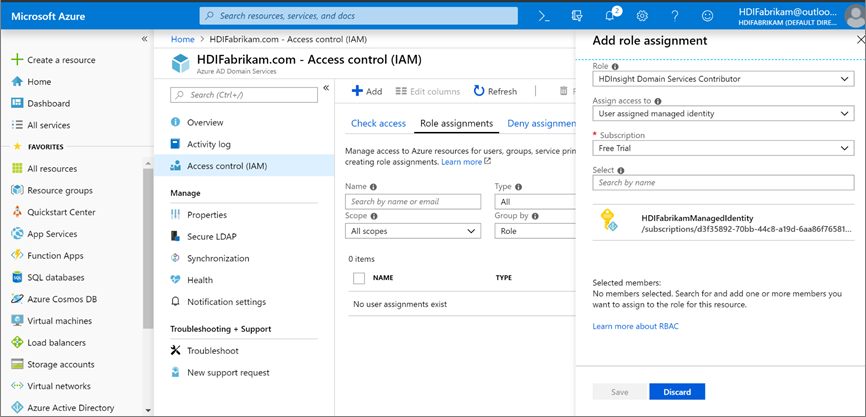

HDIFabrikamManagedIdentity ist die benutzerseitig zugewiesene verwaltete Identität. Für die verwaltete Identität ist die Rolle „HDInsight-Domänendienste: Mitwirkender“ aktiviert, sodass damit Domänendienstvorgänge gelesen, erstellt, geändert und gelöscht werden können.

Erstellen eines HDInsight-Clusters mit aktiviertem Enterprise-Sicherheitspaket

Für diesen Schritt müssen vorab die folgenden Aufgaben ausgeführt werden:

Erstellen Sie die neue Ressourcengruppe HDIFabrikam-WestUS am Standort USA, Westen.

Erstellen Sie ein virtuelles Netzwerk, das den HDInsight-Cluster mit dem aktivierten Enterprise-Sicherheitspaket hostet.

$virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS' -Location 'West US' -Name 'HDIFabrikam-HDIVNet' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'SparkSubnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkErstellen Sie eine Peerbeziehung zwischen dem virtuellen Netzwerk, das Microsoft Entra Domain Services hostet (

HDIFabrikam-AADDSVNET), und dem virtuellen Netzwerk, das den HDInsight-Cluster mit dem aktivierten Enterprise-Sicherheitspaket hostet (HDIFabrikam-HDIVNet). Führen Sie mit dem folgenden PowerShell-Code das Peering dieser beiden virtuellen Netzwerke durch.Add-AzVirtualNetworkPeering -Name 'HDIVNet-AADDSVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS') Add-AzVirtualNetworkPeering -Name 'AADDSVNet-HDIVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS')Erstellen Sie ein neues Azure Data Lake Storage Gen2-Konto namens Hdigen2store. Konfigurieren Sie das Konto mit der benutzerseitig verwalteten Identität HDIFabrikamManagedIdentity. Weitere Informationen finden Sie unter Verwenden von Azure Data Lake Storage Gen2 mit Azure HDInsight-Clustern.

Richten Sie im virtuellen Netzwerk HDIFabrikam-AADDSVNET ein benutzerdefiniertes DNS ein.

Navigieren Sie im Azure-Portal zu >Ressourcengruppen>OnPremADVRG>HDIFabrikam-AADDSVNET>DNS-Server.

Wählen Sie Benutzerdefiniert aus, und geben Sie 10.0.0.4 und 10.0.0.5 ein.

Wählen Sie Speichern aus.

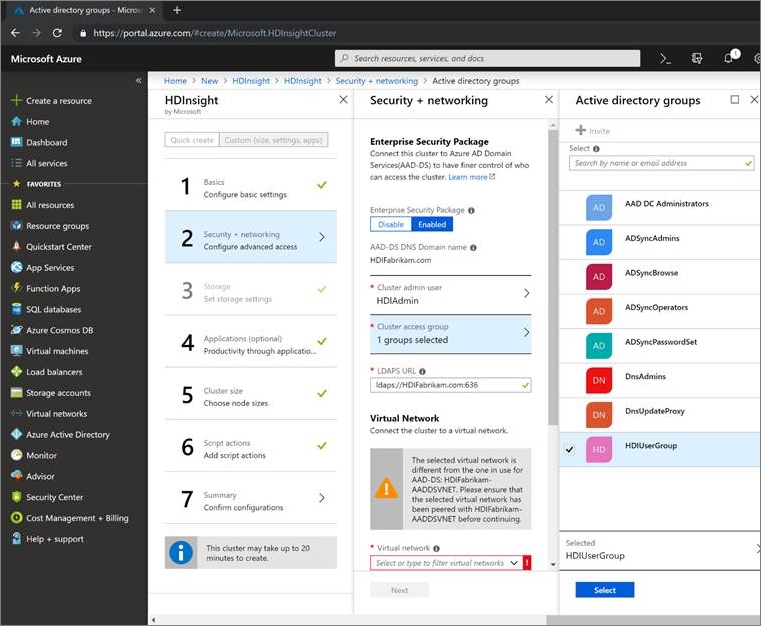

Erstellen Sie einen neuen HDInsight Spark-Cluster mit aktiviertem Enterprise-Sicherheitspaket.

Wählen Sie Benutzerdefiniert (Größe, Einstellungen, Apps) aus.

Geben Sie Details für Grundlagen (Abschnitt 1) ein. Der Clustertyp muss Spark 2.3 (HDI 3.6) lauten. Die Ressourcengruppe muss HDIFabrikam-CentralUS lauten.

Geben Sie für Sicherheit + Netzwerkbetrieb (Abschnitt 2) folgende Details ein:

Wählen Sie unter Enterprise-Sicherheitspaket die Einstellung Aktiviert aus.

Wählen Sie Clusteradministratorbenutzer und das Konto HDIAdmin aus, das Sie als lokalen Administratorbenutzer erstellt haben. Klicken Sie auf Auswählen.

Wählen Sie Clusterzugriffsgruppe>HDIUserGroup aus. Jeder Benutzer, den Sie dieser Gruppe später hinzufügen, kann auf HDInsight-Cluster zugreifen.

Führen Sie die weiteren Schritte der Clusterkonfiguration aus, und überprüfen Sie die Details in der Clusterübersicht. Klicken Sie auf Erstellen.

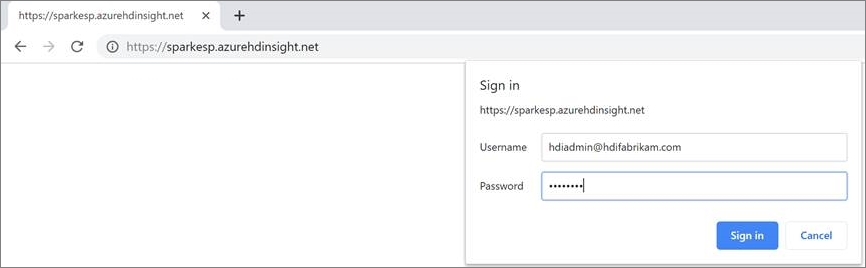

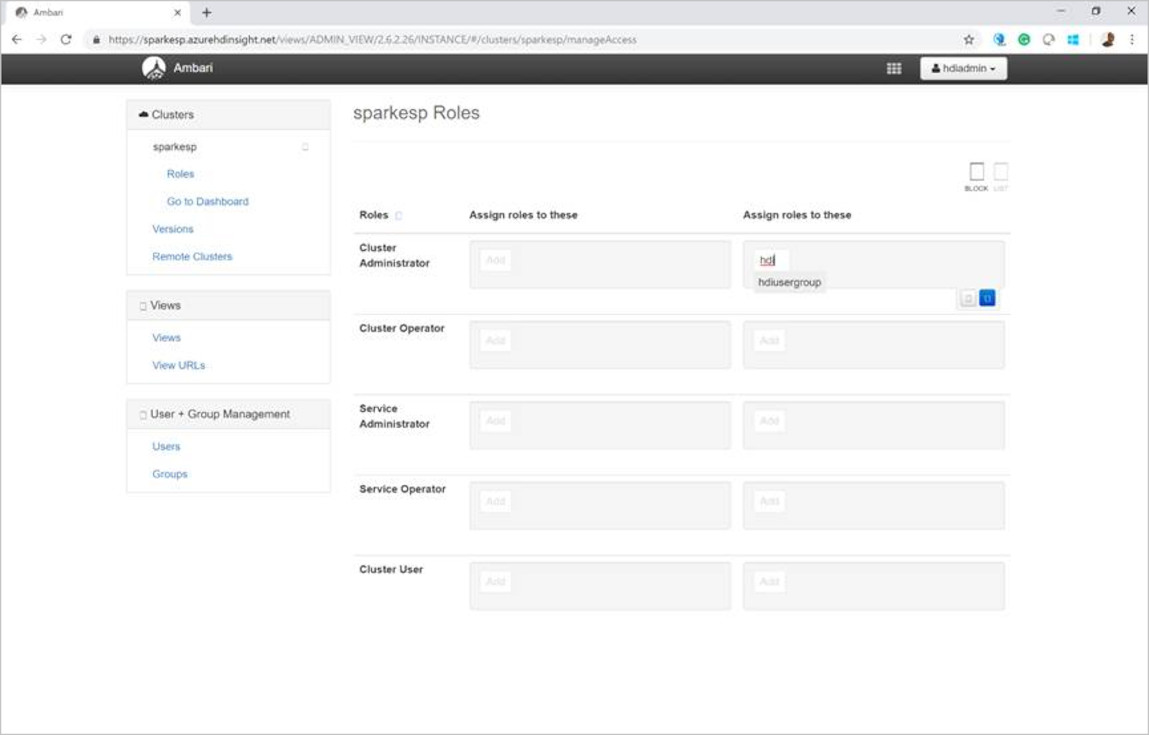

Melden Sie sich bei der Ambari-Benutzeroberfläche für den neu erstellten Cluster unter

https://CLUSTERNAME.azurehdinsight.netan. Verwenden Sie Ihren Administratorbenutzernamenhdiadmin@hdifabrikam.comund das zugehörige Kennwort.

Wählen Sie im Cluster-Dashboard Roles (Rollen) aus.

Geben Sie auf der Seite Roles (Rollen) unter Assign roles to these (Rollen zuweisen zu) neben der Rolle Cluster Administrator (Clusteradministrator) die Gruppe hdiusergroup ein.

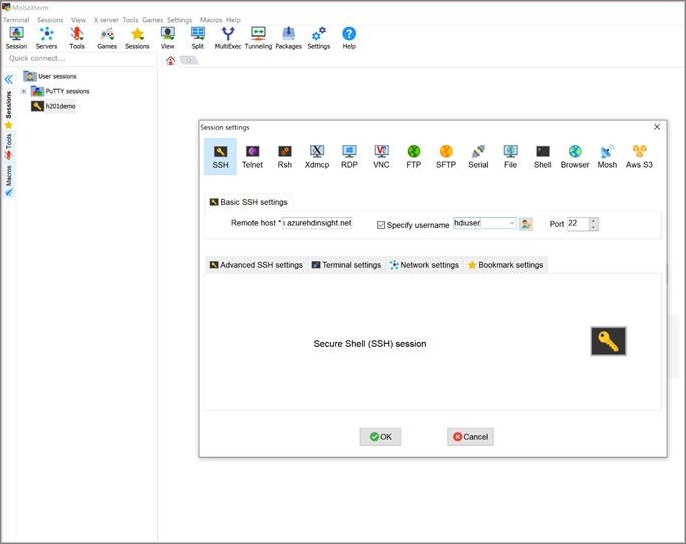

Öffnen Sie den Secure Shell (SSH)-Client, und melden Sie sich beim Cluster an. Verwenden Sie den hdiuser, den Sie in der lokalen Active Directory-Instanz erstellt haben.

Wenn Sie sich mit diesem Konto anmelden können, ist der Cluster mit dem Enterprise-Sicherheitspaket ordnungsgemäß für die Synchronisierung mit Ihrer lokalen Active Directory-Instanz konfiguriert.

Nächste Schritte

Lesen Sie Einführung in die Apache Hadoop-Sicherheit mit dem Enterprise-Sicherheitspaket.