Archivierte Versionshinweise

Zusammenfassung

Azure HDInsight ist unter Enterprisekunden einer der beliebtesten Dienste für Open-Source-Analysen in Azure. Abonnieren Sie die HDInsight-Versionshinweise, die aktuelle Informationen zu HDInsight und allen HDInsight-Versionen enthalten.

Klicken Sie zum Abonnieren auf die Schaltfläche „Ansehen“ im Banner, und prüfen Sie auf neue HDInsight-Releases.

Informationen zu dieser Version

Veröffentlichungsdatum: 15. Februar 2024

Dieses Release gilt für die HDInsight-Versionen 4.x und 5.x. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht. Dieses Release gilt für die Imagenummer 2401250802. Wie überprüft man die Image-Nummer?

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Hinweis

Ubuntu 18.04 wird unter ESM (Extended Security Maintenance) vom Azure Linux-Team ab dem Release Azure HDInsight Juli 2023 unterstützt.

Informationen zu workload-spezifischen Versionen finden Sie

Neue Funktionen

- Apache Ranger-Unterstützung für Spark SQL in Spark 3.3.0 (HDInsight Version 5.1) mit Enterprise-Sicherheitspaket. Weitere Informationen dazu finden Sie hier.

Behobene Probleme

- Sicherheitsupdates von Ambari- und Oozie-Komponenten

Bald verfügbar

Bald verfügbar

- Einstellung von VMs der Basic- und Standard-A-Serie

- Am 31. August 2024 werden die Basic- und Standard-VMs der A-Serie ausgemustert. Vor diesem Datum müssen Sie Ihre Workloads auf VMs der Av2-Serie migrieren, die mehr Arbeitsspeicher pro vCPU und schnelleren Speicher auf SSD-Laufwerken (Solid State Drive) bieten.

- Um Dienstunterbrechungen zu vermeiden, migrieren Sie Ihre Workloads von VMs der Basic- und Standard-A-Serie vor dem 31. August 2024 zu VMs der Av2-Serie.

Sollten Sie weitere Fragen haben, wenden Sie sich an den Azure-Support.

Sie können uns Fragen zu HDInsight jederzeit im Microsoft Q&A zu Azure HDInsight stellen

Wir hören zu: Unter HDInsight Ideas können Sie gerne weitere Ideen sowie andere Themen hinzufügen und abstimmen. Folgen Sie uns für weitere Neuigkeiten in der Azure HDInsight-Community

Hinweis

Wir empfehlen Kunden, die neuesten Versionen von HDInsight-Images zu verwenden, da sie das Beste aus Open Source-Updates, Azure-Updates und Sicherheits-Patches bieten. Weitere Informationen finden Sie unter Bewährte Methoden.

Nächste Schritte

- Azure HDInsight: Häufig gestellte Fragen

- Konfigurieren des Zeitplans für das Patchen des Betriebssystems für Linux-basierte HDInsight-Cluster

- Vorherige Versionshinweise

Azure HDInsight ist unter Enterprisekunden einer der beliebtesten Dienste für Open-Source-Analysen in Azure. Wenn Sie die Anmerkungen zu dieser Version abonnieren möchten, sehen Sie sich die Releases auf diesem GitHub-Repository an.

Veröffentlichungsdatum: 10. Januar 2024

Dieses Hotfixrelease gilt für die HDInsight-Versionen 4.x und 5.x. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht. Dieses Release gilt für die Imagenummer 2401030422. Wie überprüft man die Image-Nummer?

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Hinweis

Ubuntu 18.04 wird unter ESM (Extended Security Maintenance) vom Azure Linux-Team ab dem Release Azure HDInsight Juli 2023 unterstützt.

Informationen zu workload-spezifischen Versionen finden Sie

Behobene Probleme

- Sicherheitsupdates von Ambari- und Oozie-Komponenten

Bald verfügbar

Bald verfügbar

- Einstellung von VMs der Basic- und Standard-A-Serie

- Am 31. August 2024 werden die Basic- und Standard-VMs der A-Serie ausgemustert. Vor diesem Datum müssen Sie Ihre Workloads auf VMs der Av2-Serie migrieren, die mehr Arbeitsspeicher pro vCPU und schnelleren Speicher auf SSD-Laufwerken (Solid State Drive) bieten.

- Um Dienstunterbrechungen zu vermeiden, migrieren Sie Ihre Workloads von VMs der Basic- und Standard-A-Serie vor dem 31. August 2024 zu VMs der Av2-Serie.

Sollten Sie weitere Fragen haben, wenden Sie sich an den Azure-Support.

Sie können uns Fragen zu HDInsight jederzeit im Microsoft Q&A zu Azure HDInsight stellen

Wir hören zu: Unter HDInsight Ideas können Sie gerne weitere Ideen sowie andere Themen hinzufügen und abstimmen. Folgen Sie uns für weitere Neuigkeiten in der Azure HDInsight-Community

Hinweis

Wir empfehlen Kunden, die neuesten Versionen von HDInsight-Images zu verwenden, da sie das Beste aus Open Source-Updates, Azure-Updates und Sicherheits-Patches bieten. Weitere Informationen finden Sie unter Bewährte Methoden.

Veröffentlichungsdatum: 26. Oktober 2023

Dieses Release gilt für HDInsight 4.x und 5.x. Das HDInsight-Release wird für alle Regionen mehrere Tage lang verfügbar sein. Dieses Release gilt für die Image-Nummer 2310140056. Wie überprüft man die Image-Nummer?

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Informationen zu workload-spezifischen Versionen finden Sie

Neuerungen

HDInsight kündigt die allgemeine Verfügbarkeit von HDInsight 5.1 ab dem 1. November 2023 an. Diese Version bietet eine vollständige Stapelaktualisierung der Open Source-Komponenten und der Integrationen von Microsoft.

- Die neuesten Open Source-Versionen – Für HDInsight 5.1 ist die neueste stabile Open-Source-Version verfügbar. Kunden können von allen neuesten Open-Source-Features, Microsoft-Leistungsverbesserungen und Bugfixes profitieren.

- Sicher – Die aktuellsten Versionen enthalten die neuesten Sicherheitsverbesserungen, sowohl Open-Source als auch von Microsoft.

- Niedrigere Gesamtkosten – Dank der Leistungsverbesserungen und der verbesserte Autoskalierung können Kunden die Betriebskosten senken.

Cluster-Berechtigungen für sicheren Speicher

- Kunden können (während der Cluster-Erstellung) angeben, ob ein sicherer Kanal für HDInsight-Cluster-Knoten für die Verbindung des Speicherkontos verwendet werden soll.

HDInsight-Clustererstellung mit benutzerdefinierten VNETs

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

Microsoft Network/virtualNetworks/subnets/join/actionverfügen, um Erstellungsvorgänge ausführen zu können. Es können Fehler bei der Erstellung auftreten, wenn diese Überprüfung nicht aktiviert ist.

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

ABFS-Cluster ohne ESP [Clusterberechtigungen für World Readable]

- ABFS-Cluster ohne Enterprise-Sicherheitspaket hindern Gruppenbenutzer ohne Hadoop an der Ausführung von Hadoop-Befehlen für Speichervorgänge. Diese Änderung dient dazu, den Sicherheitsstatus des Clusters zu verbessern.

Inline-Kontingentaktualisierung

- Jetzt können Sie die Kontingenterhöhung direkt von der Seite „Mein Kontingent“ anfordern, wobei der direkte API-Aufruf viel schneller ist. Wenn der API-Aufruf fehlschlägt, können Sie eine neue Supportanfrage zur Erhöhung des Kontingents erstellen.

Bald verfügbar

Bald verfügbar

Die maximale Länge des Clusternamens wird von 59 auf 45 Zeichen geändert, um den Sicherheitsstatus von Clustern zu verbessern. Diese Änderung wird mit der bevorstehenden Veröffentlichung für alle Regionen eingeführt.

Einstellung von VMs der Basic- und Standard-A-Serie

- Am 31. August 2024 werden die Basic- und Standard-VMs der A-Serie ausgemustert. Vor diesem Datum müssen Sie Ihre Workloads auf VMs der Av2-Serie migrieren, die mehr Arbeitsspeicher pro vCPU und schnelleren Speicher auf SSD-Laufwerken (Solid State Drive) bieten.

- Um Dienstunterbrechungen zu vermeiden, migrieren Sie Ihre Workloads von VMs der Basic- und Standard-A-Serie vor dem 31. August 2024 zu VMs der Av2-Serie.

Sollten Sie weitere Fragen haben, wenden Sie sich an den Azure-Support.

Sie können uns Fragen zu HDInsight jederzeit im Microsoft Q&A zu Azure HDInsight stellen

Wir hören zu: Unter HDInsight Ideas können Sie gerne weitere Ideen sowie andere Themen hinzufügen und abstimmen. Folgen Sie uns für weitere Neuigkeiten in der Azure HDInsight-Community

Hinweis

Dieses Release behandelt die folgenden CVEs, die am 12. September 2023 von MSRC veröffentlicht wurden. Die Aktion besteht darin, auf das neueste Image 2308221128 oder 2310140056 zu aktualisieren. Kunden wird empfohlen, dies entsprechend zu planen.

| CVE | severity | CVE-Titel | Anmerkung |

|---|---|---|---|

| CVE-2023-38156 | Wichtig | Sicherheitsanfälligkeit in Azure HDInsight: Rechteerweiterung in Apache Ambari | Im Image 2308221128 oder 2310140056 enthalten |

| CVE-2023-36419 | Wichtig | Sicherheitsanfälligkeit in Azure HDInsight: Rechteerweiterung in Apache Oozie Workflow Scheduler | Anwenden einer Skriptaktion auf Ihre Cluster oder Aktualisieren auf Image 2310140056 |

Hinweis

Wir empfehlen Kunden, die neuesten Versionen von HDInsight-Images zu verwenden, da sie das Beste aus Open Source-Updates, Azure-Updates und Sicherheits-Patches bieten. Weitere Informationen finden Sie unter Bewährte Methoden.

Veröffentlichungsdatum: 7. September 2023

Dieses Release gilt für HDInsight 4.x und 5.x. Das HDInsight-Release wird für alle Regionen mehrere Tage lang verfügbar sein. Dieses Release gilt für die Image-Nummer 2308221128. Wie überprüft man die Image-Nummer?

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Informationen zu workload-spezifischen Versionen finden Sie

Wichtig

Dieses Release behandelt die folgenden CVEs, die am 12. September 2023 von MSRC veröffentlicht wurden. Die Aktion besteht darin, auf das neueste Image 2308221128 zu aktualisieren. Kunden wird empfohlen, dies entsprechend zu planen.

| CVE | severity | CVE-Titel | Anmerkung |

|---|---|---|---|

| CVE-2023-38156 | Wichtig | Sicherheitsanfälligkeit in Azure HDInsight: Rechteerweiterung in Apache Ambari | Im Image 2308221128 enthalten |

| CVE-2023-36419 | Wichtig | Sicherheitsanfälligkeit in Azure HDInsight: Rechteerweiterung in Apache Oozie Workflow Scheduler | Anwenden einer Skriptaktion auf Ihre Cluster |

In Kürze verfügbar

- Die maximale Länge des Clusternamens wird von 59 auf 45 Zeichen geändert, um den Sicherheitsstatus von Clustern zu verbessern. Diese Änderung wird bis zum 30. September 30 2023 implementiert.

- Cluster-Berechtigungen für sicheren Speicher

- Kunden können (während der Cluster-Erstellung) angeben, ob ein sicherer Kanal für HDInsight-Cluster-Knoten zum Kontaktieren des Speicherkontos verwendet werden soll.

- Inline-Kontingentaktualisierung

- Anforderungskontingente werden direkt über die Seite „Mein Kontingent“ erhöht. Dies ist ein direkter API-Aufruf und daher schneller. Wenn der APdl-Aufruf fehlschlägt, müssen Kunden eine neue Supportanfrage zur Erhöhung des Kontingents erstellen.

- HDInsight-Clustererstellung mit benutzerdefinierten VNETs

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

Microsoft Network/virtualNetworks/subnets/join/actionverfügen, um Erstellungsvorgänge ausführen zu können. Kunden sollten entsprechend planen, da es sich bei dieser Änderung um eine obligatorische Überprüfung handelt, um Fehler bei der Erstellung von Clustern nach dem 30. September 2023 zu vermeiden.

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

- Einstellung von VMs der Basic- und Standard-A-Serie

- Am 31. August 2024 werden die Basic- und Standard-VMs der A-Serie ausgemustert. Vor diesem Datum müssen Sie Ihre Workloads auf VMs der Av2-Serie migrieren, die mehr Arbeitsspeicher pro vCPU und schnelleren Speicher auf SSD-Laufwerken (Solid State Drive) bieten. Um Dienstunterbrechungen zu vermeiden, migrieren Sie Ihre Workloads von VMs der Basic- und Standard-A-Serie vor dem 31. August 2024 zu VMs der Av2-Serie.

- ABFS-Cluster ohne ESP [Clusterberechtigungen für World Readable]

- Planen Sie die Einführung einer Änderung in ABFS-Clustern ohne Enterprise-Sicherheitspaket, die Gruppenbenutzer ohne Hadoop an der Ausführung von Hadoop-Befehlen für Speichervorgänge hindert. Diese Änderung dient dazu, den Sicherheitsstatus des Clusters zu verbessern. Kunden müssen die Updates vor dem 30. September 2023 einplanen.

Sollten Sie weitere Fragen haben, wenden Sie sich an den Azure-Support.

Sie können uns Fragen zu HDInsight jederzeit im Microsoft Q&A zu Azure HDInsight stellen

In der HDInsight Community (azure.com) können Sie gerne weitere Vorschläge und Ideen sowie andere Themen hinzufügen und abstimmen.

Hinweis

Wir empfehlen Kunden, die neuesten Versionen von HDInsight-Images zu verwenden, da sie das Beste aus Open Source-Updates, Azure-Updates und Sicherheits-Patches bieten. Weitere Informationen finden Sie unter Bewährte Methoden.

Veröffentlichungsdatum: 25. Juli 2023

Dieses Release gilt für HDInsight 4.x und 5.x. Das HDInsight-Release wird für alle Regionen mehrere Tage lang verfügbar sein. Dieses Release gilt für die Imagenummer 2307201242. Wie überprüft man die Image-Nummer?

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Informationen zu workload-spezifischen Versionen finden Sie

Neuigkeiten

Neuigkeiten

- HDInsight 5.1 wird jetzt mit ESP-Clustern unterstützt.

- Aktualisierte Versionen von Ranger 2.3.0 und Oozie 5.2.1 sind jetzt Bestandteil von HDInsight 5.1

- Der Spark 3.3.1-Cluster (HDInsight 5.1) umfasst den Hive Warehouse-Connector 2.1 (HWC), der mit dem Interactive Query-Cluster (HDInsight 5.1) zusammenarbeitet.

- Ubuntu 18.04 wird unter ESM(Extended Security Maintenance) vom Azure Linux-Team für Azure HDInsight Juli 2023 ab Version unterstützt.

Wichtig

Dieses Release behandelt die folgenden CVEs, die am 8. August 2023 von MSRC veröffentlicht wurden. Die Aktion besteht darin, auf das neueste Image 2307201242 zu aktualisieren. Kunden wird empfohlen, dies entsprechend zu planen.

| CVE | severity | CVE-Titel |

|---|---|---|

| CVE-2023-35393 | Wichtig | Spoofing-Sicherheitsrisiko in Azure Apache Hive |

| CVE-2023-35394 | Wichtig | Spoofing-Sicherheitsrisiko in Azure HDInsight-Jupyter Notebook |

| CVE-2023-36877 | Wichtig | Spoofing-Sicherheitsrisiko in Azure Apache Oozie |

| CVE-2023-36881 | Wichtig | Spoofing-Sicherheitsrisiko in Azure Apache Ambari |

| CVE-2023-38188 | Wichtig | Spoofing-Sicherheitsrisiko in Azure Apache Hadoop |

Bald verfügbar

Bald verfügbar

- Die maximale Länge des Clusternamens wird von 59 auf 45 Zeichen geändert, um den Sicherheitsstatus von Clustern zu verbessern. Kunden müssen die Updates vor dem 30. September 2023 einplanen.

- Cluster-Berechtigungen für sicheren Speicher

- Kunden können (während der Cluster-Erstellung) angeben, ob ein sicherer Kanal für HDInsight-Cluster-Knoten zum Kontaktieren des Speicherkontos verwendet werden soll.

- Inline-Kontingentaktualisierung

- Anforderungskontingente werden direkt über die Seite „Mein Kontingent“ erhöht. Dies ist ein direkter API-Aufruf und daher schneller. Wenn der API-Aufruf fehlschlägt, müssen Kunden eine neue Supportanfrage zur Erhöhung des Kontingents erstellen.

- HDInsight-Clustererstellung mit benutzerdefinierten VNETs

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

Microsoft Network/virtualNetworks/subnets/join/actionverfügen, um Erstellungsvorgänge ausführen zu können. Kunden sollten entsprechend planen, da es sich bei dieser Änderung um eine obligatorische Überprüfung handelt, um Fehler bei der Erstellung von Clustern nach dem 30. September 2023 zu vermeiden.

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

- Einstellung von VMs der Basic- und Standard-A-Serie

- Am 31. August 2024 werden die Basic- und Standard-VMs der A-Serie ausgemustert. Vor diesem Datum müssen Sie Ihre Workloads auf VMs der Av2-Serie migrieren, die mehr Arbeitsspeicher pro vCPU und schnelleren Speicher auf SSD-Laufwerken (Solid State Drive) bieten. Um Dienstunterbrechungen zu vermeiden, migrieren Sie Ihre Workloads von VMs der Basic- und Standard-A-Serie vor dem 31. August 2024 zu VMs der Av2-Serie.

- ABFS-Cluster ohne ESP [Clusterberechtigungen für World Readable]

- Planen Sie die Einführung einer Änderung in ABFS-Clustern ohne Enterprise-Sicherheitspaket, die Gruppenbenutzer ohne Hadoop an der Ausführung von Hadoop-Befehlen für Speichervorgänge hindert. Diese Änderung dient dazu, den Sicherheitsstatus des Clusters zu verbessern. Kund*innen müssen die Updates vor dem 30. September 2023 einplanen.

Sollten Sie weitere Fragen haben, wenden Sie sich an den Azure-Support.

Sie können uns Fragen zu HDInsight jederzeit im Microsoft Q&A zu Azure HDInsight stellen

In der HDInsight Community (azure.com) können Sie gerne weitere Vorschläge und Ideen sowie andere Themen hinzufügen und abstimmen. Hier können Sie uns auf Twitter folgen.

Hinweis

Wir empfehlen Kunden, die neuesten Versionen von HDInsight-Images zu verwenden, da sie das Beste aus Open Source-Updates, Azure-Updates und Sicherheits-Patches bieten. Weitere Informationen finden Sie unter Bewährte Methoden.

Veröffentlichungsdatum: 08. Mai 2023

Dieses Release gilt für HDInsight 4.x und 5.x. Das HDInsight-Release wird für alle Regionen mehrere Tage lang verfügbar sein. Dieses Release gilt für die Image-Nummer 2304280205. Wie überprüft man die Image-Nummer?

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Informationen zu workload-spezifischen Versionen finden Sie

![]()

Azure HDInsight 5.1 aktualisiert mit

- Apache HBase 2.4.11

- Apache Phoenix 5.1.2

- Apache Hive 3.1.2

- Apache Spark 3.3.1

- Apache Tez 0.9.1

- Apache Zeppelin 0.10.1

- Apache Livy 0.5

- Apache Kafka 3.2.0

Hinweis

- Alle Komponenten sind in Hadoop 3.3.4 und ZK 3.6.3 integriert

- Alle oben aktualisierten Komponenten sind jetzt in Nicht-ESP-Clustern für die öffentliche Vorschau verfügbar.

![]()

Erweiterte Autoskalierung für HDInsight

Azure HDInsight hat die Stabilität und Latenz bei der automatischen Skalierung erheblich verbessert. Die wesentlichen Änderungen umfassen eine verbesserte Feedbackschleife für Skalierungsentscheidungen, eine deutliche Verbesserung der Latenz für die Skalierung und Unterstützung für die Wiedereinsetzung der außer Betrieb gesetzten Knoten. Erfahren Sie mehr über die Erweiterungen und wie Sie Ihren Cluster benutzerdefiniert konfigurieren und zu einer verbesserten Autoskalierung migrieren können. Die erweiterte Autoskalierungsfunktion ist ab dem 17. Mai 2023 in allen unterstützten Regionen verfügbar.

Azure HDInsight ESP für Apache Kafka 2.4.1 ist jetzt allgemein verfügbar.

Azure HDInsight ESP für Apache Kafka 2.4.1 befindet sich seit April 2022 in der öffentlichen Vorschauphase. Nach bedeutenden Verbesserungen bei CVE-Fixes und -Stabilität ist Azure HDInsight ESP Kafka 2.4.1 jetzt allgemein verfügbar und bereit für Produktionsworkloads. Hier finden Sie weitere Informationen zur Konfiguration und zur Migration.

Kontingentverwaltung für HDInsight

HDInsight ordnet Kundenabonnements derzeit Kontingente auf regionaler Ebene zu. Die Kunden zugeordneten Kerne sind generisch und nicht auf VM-Familienebene klassifiziert (z. B.

Dv2,Ev3,Eav4usw.).HDInsight hat eine verbesserte Ansicht eingeführt, die Details und eine Klassifizierung von Kontingenten für VMs auf Familienebene bietet. Mit diesem Feature können Kunden aktuelle und verbleibende Kontingente für eine Region auf VM-Familienebene anzeigen. Die erweiterte Ansicht bieten den Kunden eine umfassendere Transparenz für die Planung von Kontingenten sowie eine bessere Benutzererfahrung. Dieses Feature ist derzeit in HDInsight 4.x und 5.x für die EUAP-Region „USA, Osten“ verfügbar. Weitere Regionen werden später folgen.

Weitere Informationen finden Sie unter Anzeigen der Kontingentverwaltung für HDInsight | Microsoft Learn.

![]()

- Polen, Mitte

- Die maximale Länge des Clusternamens wird von 59 in 45 Zeichen geändert, um den Sicherheitsstatus von Clustern zu verbessern.

- Cluster-Berechtigungen für sicheren Speicher

- Kunden können (während der Cluster-Erstellung) angeben, ob ein sicherer Kanal für HDInsight-Cluster-Knoten zum Kontaktieren des Speicherkontos verwendet werden soll.

- Inline-Kontingentaktualisierung

- Anforderungskontingente werden direkt über die Seite „Mein Kontingent“ erhöht. Dies ist ein direkter API-Aufruf und daher schneller. Wenn der API-Aufruf fehlschlägt, müssen Kunden eine neue Supportanfrage zur Erhöhung des Kontingents erstellen.

- HDInsight-Clustererstellung mit benutzerdefinierten VNETs

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

Microsoft Network/virtualNetworks/subnets/join/actionverfügen, um Erstellungsvorgänge ausführen zu können. Kunden müssten entsprechend planen, da dies eine obligatorische Überprüfung ist, um Fehler bei der Clustererstellung zu vermeiden.

- Zur Verbesserung des allgemeinen Sicherheitsstatus der HDInsight-Cluster muss für HDInsight-Cluster mit Verwendung benutzerdefinierter VNETs sichergestellt werden, dass die Benutzer*innen über die Berechtigung für

- Einstellung von VMs der Basic- und Standard-A-Serie

- Am 31. August 2024 werden die Basic- und Standard-VMs der A-Serie ausgemustert. Vor diesem Datum müssen Sie Ihre Workloads auf VMs der Av2-Serie migrieren, die mehr Arbeitsspeicher pro vCPU und schnelleren Speicher auf SSD-Laufwerken (Solid State Drive) bieten. Um Dienstunterbrechungen zu vermeiden, migrieren Sie Ihre Workloads von VMs der Basic- und Standard-A-Serie vor dem 31. August 2024 zu VMs der Av2-Serie.

- ABFS-Cluster ohne Enterprise-Sicherheitspaket [Cluster-Berechtigungen für World Readable]

- Planen Sie die Einführung einer Änderung in ABFS-Clustern ohne Enterprise-Sicherheitspaket, die Gruppenbenutzer ohne Hadoop an der Ausführung von Hadoop-Befehlen für Speichervorgänge hindert. Diese Änderung dient dazu, den Sicherheitsstatus des Clusters zu verbessern. Kunden müssen die Updates planen.

Veröffentlichungsdatum: 28. Februar 2023

Dieses Release gilt für HDInsight 4.0. und 5.0, 5.1. Das HDInsight-Release ist mehrere Tage lang für alle Regionen verfügbar. Dieses Release gilt für die Image-Nummer 2302250400. Wie überprüft man die Image-Nummer?

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Informationen zu workload-spezifischen Versionen finden Sie

Wichtig

Microsoft hat CVE-2023-23408 veröffentlicht, die in der aktuellen Version behoben sind, und Kunden wird empfohlen, ein Upgrade ihres Clusters auf das neueste Image zu durchzuführen.

![]()

HDInsight 5.1

Wir haben mit dem Rollout einer neuen Version von HDInsight 5.1 begonnen. Alle neuen Open-Source-Releases werden als inkrementelle Releases auf HDInsight 5.1 hinzugefügt.

Weitere Informationen finden Sie unter HDInsight 5.1.0-Version

![]()

Kafka 3.2.0-Upgrade (Vorschau)

- Kafka 3.2.0 enthält mehrere wichtige neue Features/Verbesserungen.

- Zookeeper auf 3.6.3 geupgradet

- Unterstützung für Kafka Streams

- Höhere Liefergarantien für den standardmäßig aktivierten Kafka Producer.

log4j1.x ersetzt durchreload4j.- Senden Sie einen Hinweis an den Partitionsleiter, um die Partition wiederherzustellen.

JoinGroupRequestundLeaveGroupRequesthaben einen Grund angefügt.- Broker-Anzahlmetriken8 hinzugefügt.

- Mirror

Maker2Verbesserungen.

HBase 2.4.11-Upgrade (Vorschau)

- Diese Version bietet neue Features, z. B. das Hinzufügen neuer Cache-Mechanismustypen für den Block-Cache, die Möglichkeit, die Tabelle über die HBase-WEB-Benutzeroberfläche zu ändern

hbase:meta tableund anzuzeigenhbase:meta.

Phoenix 5.1.2-Upgrade (Vorschau)

- Die Phoenix-Version wurde in diesem Release auf 5.1.2 upgegradet. Dieses Upgrade umfasst den Phoenix Query Server. Der Phoenix Query Server stellt den standardmäßigen Phoenix JDBC-Treiber als Proxy und ein abwärtskompatibles Wire-Protokoll zum Aufrufen dieses JDBC-Treibers bereit.

Ambari-CVEs

- Mehrere Ambari-CVEs sind behoben.

Hinweis

ESP wird in dieser Version nicht für Kafka und HBase unterstützt.

![]()

Ende der Unterstützung für Azure HDInsight-Cluster in Spark 2.4 am 10. Februar 2024. Weitere Informationen finden Sie unter Unterstützte Spark-Versionen in Azure HDInsight

Nächste Schritte

- Autoscale

- Automatische Skalierung mit verbesserter Latenz und mehreren Verbesserungen

- Einschränkung der Änderung des Cluster-Namens

- Die maximale Länge des Clusternamens wird in Public, Azure China und Azure Government in 45 von 59 geändert.

- Cluster-Berechtigungen für sicheren Speicher

- Kunden können (während der Cluster-Erstellung) angeben, ob ein sicherer Kanal für HDInsight-Cluster-Knoten zum Kontaktieren des Speicherkontos verwendet werden soll.

- ABFS-Cluster ohne Enterprise-Sicherheitspaket [Cluster-Berechtigungen für World Readable]

- Planen Sie die Einführung einer Änderung in ABFS-Clustern ohne Enterprise-Sicherheitspaket, die Gruppenbenutzer ohne Hadoop an der Ausführung von Hadoop-Befehlen für Speichervorgänge hindert. Diese Änderung dient dazu, den Sicherheitsstatus des Clusters zu verbessern. Kunden müssen die Updates planen.

- Open-Source-Upgrades

- Apache Spark 3.3.0 und Hadoop 3.3.4 werden in HDInsight 5.1 entwickelt und enthalten einige wichtige neue Features, Leistungsverbesserungen und andere Verbesserungen.

Hinweis

Wir empfehlen Kunden, die neuesten Versionen von HDInsight-Images zu verwenden, da sie das Beste aus Open Source-Updates, Azure-Updates und Sicherheits-Patches bieten. Weitere Informationen finden Sie unter Bewährte Methoden.

Veröffentlichungsdatum: 12. Dezember 2022

Dieses Release gilt für HDInsight 4.0. Das HDInsight 5.0-Release wird über mehrere Tage für alle Regionen verfügbar gemacht.

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Betriebssystemversionen

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Informationen zu workloadspezifischen Versionen finden Sie hier.

![]()

- Log Analytics: Kunden können die klassische Überwachung aktivieren, um die neueste OMS-Version 14.19 zu erhalten. Um alte Versionen zu entfernen, deaktivieren und aktivieren Sie die klassische Überwachung.

- Automatische Benutzeroberflächenabmeldung von Ambari-Benutzern aufgrund von Inaktivität. Weitere Informationen finden Sie hier.

- Spark: In diesem Release ist eine neue und optimierte Version von Spark 3.1.3 enthalten. Wir haben Apache Spark 3.1.2 (vorherige Version) und Apache Spark 3.1.3 (aktuelle Version) mithilfe der TPC-DS-Benchmark getestet. Der Test wurde mit der E8 V3-SKU für Apache Spark für eine Workload mit 1 TB durchgeführt. Apache Spark 3.1.3 (aktuelle Version) übertraf Apache Spark 3.1.2 (Vorgängerversion) unter Verwendung derselben Hardwarespezifikationen bei der Gesamtlaufzeit von TPC-DS-Abfragen um mehr als 40 %. Das Microsoft Spark-Team hat Optimierungen hinzugefügt, die in Azure Synapse mit Azure HDInsight verfügbar sind. Weitere Informationen finden Sie unter Beschleunigen Ihrer Datenworkloads mit Leistungsupdates für Apache Spark 3.1.2 in Azure Synapse.

![]()

- Katar, Mitte

- Deutschland, Norden

![]()

HDInsight ist von Azul Zulu Java JDK 8 zu

Adoptium Temurin JDK 8gewechselt, um hochwertige TCK-zertifizierte Runtimes und zugehörige Technologie für die Verwendung im gesamten Java-Ökosystem zu unterstützen.HDInsight wurde zu

reload4jmigriert. Dielog4j-Änderungen gelten für- Apache Hadoop

- Apache Zookeeper

- Apache Oozie

- Apache Ranger

- Apache Sqoop

- Apache Pig

- Apache Ambari

- Apache Kafka

- Apache Spark

- Apache Zeppelin

- Apache Livy

- Apache Rubix

- Apache Hive

- Apache Tez

- Apache HBase

- OMI

- Apache Pheonix

![]()

HDInsight implementiert TLS1.2 in Zukunft, und frühere Versionen werden auf der Plattform aktualisiert. Wenn Sie Anwendungen zusätzlich zu HDInsight ausführen und diese TLS 1.0 und 1.1 verwenden, führen Sie ein Upgrade auf TLS 1.2 durch, um Dienstunterbrechungen zu vermeiden.

Weitere Informationen finden Sie unter Aktivieren von TLS 1.2 auf Clients.

![]()

Am 30. November 2022 läuft der Support für Azure HDInsight-Cluster unter Ubuntu 16.04 LTS ab. HDInsight beginnt am 27. Juni 2021 mit der Veröffentlichung von Clusterimages mittels Ubuntu 18.04. Unseren Kunden, die Cluster mit Ubuntu 16.04 ausführen, wird empfohlen, ihre Cluster bis zum 30. November 2022 mit den neuesten HDInsight-Images neu zu erstellen.

Weitere Informationen zum Überprüfen der Ubuntu-Version des Clusters finden Sie hier.

Führen Sie den Befehl „lsb_release -a“ im Terminal aus.

Wenn der Wert für die Eigenschaft „Description“ in der Ausgabe „Ubuntu 16.04 LTS“ lautet, gilt dieses Update für den Cluster.

![]()

- Unterstützung der Auswahl von Verfügbarkeitszonen für Kafka- und HBase-Cluster (Schreibzugriff)

Open Source-Fehlerkorrekturen

Hive-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

| HIVE-26127 | INSERT OVERWRITE-Fehler – Datei nicht gefunden |

| HIVE-24957 | Falsche Ergebnisse, wenn die Unterabfrage COALESCE im Korrelationsprädikat enthält |

| HIVE-24999 | HiveSubQueryRemoveRule generiert einen ungültigen Plan für die IN-Unterabfrage mit mehreren Korrelationen. |

| HIVE-24322 | Wenn eine direkte Einfügung erfolgt, muss die Versuchs-ID beim Lesen der Manifestdateien überprüft werden |

| HIVE-23363 | Upgrade der DataNucleus-Abhängigkeit auf 5.2 |

| HIVE-26412 | Erstellen einer Schnittstelle zum Abrufen verfügbarer Slots und Hinzufügen der Standardschnittstelle |

| HIVE-26173 | Upgrade von derby auf 10.14.2.0 |

| HIVE-25920 | Bumpen von Xerce2 zu 2.12.2. |

| HIVE-26300 | Upgrade der Jackson-Datenbindungsversion auf Version 2.12.6.1 und höher, um CVE-2020-36518 zu vermeiden |

Veröffentlichungsdatum: 10.08.2022

Dieses Release gilt für HDInsight 4.0. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht.

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

![]()

Neue Funktion

1. Anfügen externer Datenträger in HDI Hadoop-/Spark-Clustern

Ein HDInsight-Cluster weist einen vordefinierten SKU-basierenden Speicherplatz auf. Dieser Speicherplatz reicht in umfangreichen Auftragsszenarien möglicherweise nicht aus.

Mit diesem neuen Feature können Sie weitere Datenträger im Cluster hinzufügen, die als lokales Knotenverwaltungsverzeichnis verwendet werden. Sie können bei der HIVE- und Spark-Clustererstellung mehrere Datenträger zu Workerknoten hinzufügen, während die ausgewählten Datenträger Teil der lokalen Knotenverwaltungsverzeichnisse sind.

Hinweis

Die hinzugefügten Datenträger werden nur für lokale NodeManager-Verzeichnisse konfiguriert.

Weitere Informationen finden Sie hier.

2. Selektive Protokollierungsanalyse

Die selektive Protokollierungsanalyse ist jetzt in allen Regionen als öffentliche Vorschau verfügbar. Sie können Ihren Cluster mit einem Log Analytics-Arbeitsbereich verbinden. Nach der Aktivierung können Sie die Protokolle und Metriken wie HDInsight-Sicherheitsprotokolle, Yarn Resource Manager, Systemmetriken usw. anzeigen. Sie können Workloads überwachen und sehen, wie sie sich auf die Clusterstabilität auswirken. Mit der selektiven Protokollierung können Sie alle Tabellen aktivieren/deaktivieren oder ausgewählte Tabellen im Log Analytics-Arbeitsbereich aktivieren. Sie können den Quellentyp für jede Tabelle anpassen, da eine Tabelle in der neuen Version der Geneva-Überwachung über mehrere Quellen verfügt.

- Das Geneva-Überwachungssystem verwendet mdsd (MDS-Daemon), der ein Überwachungs-Agent ist, und fluentd zum Sammeln von Protokollen mit einheitlicher Protokollierungsebene.

- Die selektive Protokollierung verwendet Skriptaktionen, um Tabellen und ihre Protokolltypen zu deaktivieren/aktivieren. Da keine neuen Ports geöffnet oder vorhandene Sicherheitseinstellungen geändert werden, gibt es keine Sicherheitsänderungen.

- Die Skriptaktion wird parallel auf allen angegebenen Knoten ausgeführt und ändert die Konfigurationsdateien zum Deaktivieren/Aktivieren von Tabellen und deren Protokolltypen.

Weitere Informationen finden Sie hier.

![]()

Fest

Log Analytics

Für Log Analytics, das in Azure HDInsight mit OMS-Version 13 integriert ist, muss ein Upgrade auf OMS-Version 14 durchgeführt werden, um die neuesten Sicherheitsupdates anzuwenden. Kunden, die eine ältere Version des Clusters mit OMS-Version 13 verwenden, müssen OMS-Version 14 installieren, um die Sicherheitsanforderungen zu erfüllen. (Informationen zum Überprüfen der aktuellen Version und Installieren von Version 14)

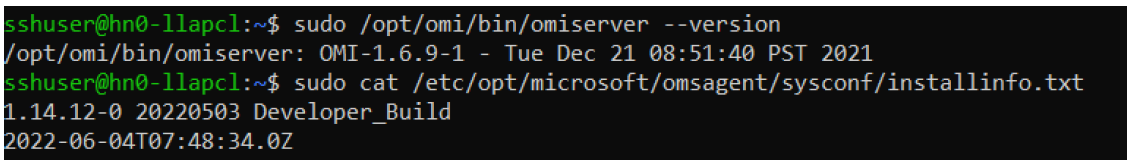

Ermitteln der aktuellen OMS-Version

- Melden Sie sich per SSH bei dem Cluster an.

- Führen Sie in Ihrem SSH-Client den folgenden Befehl aus.

sudo /opt/omi/bin/ominiserver/ --version

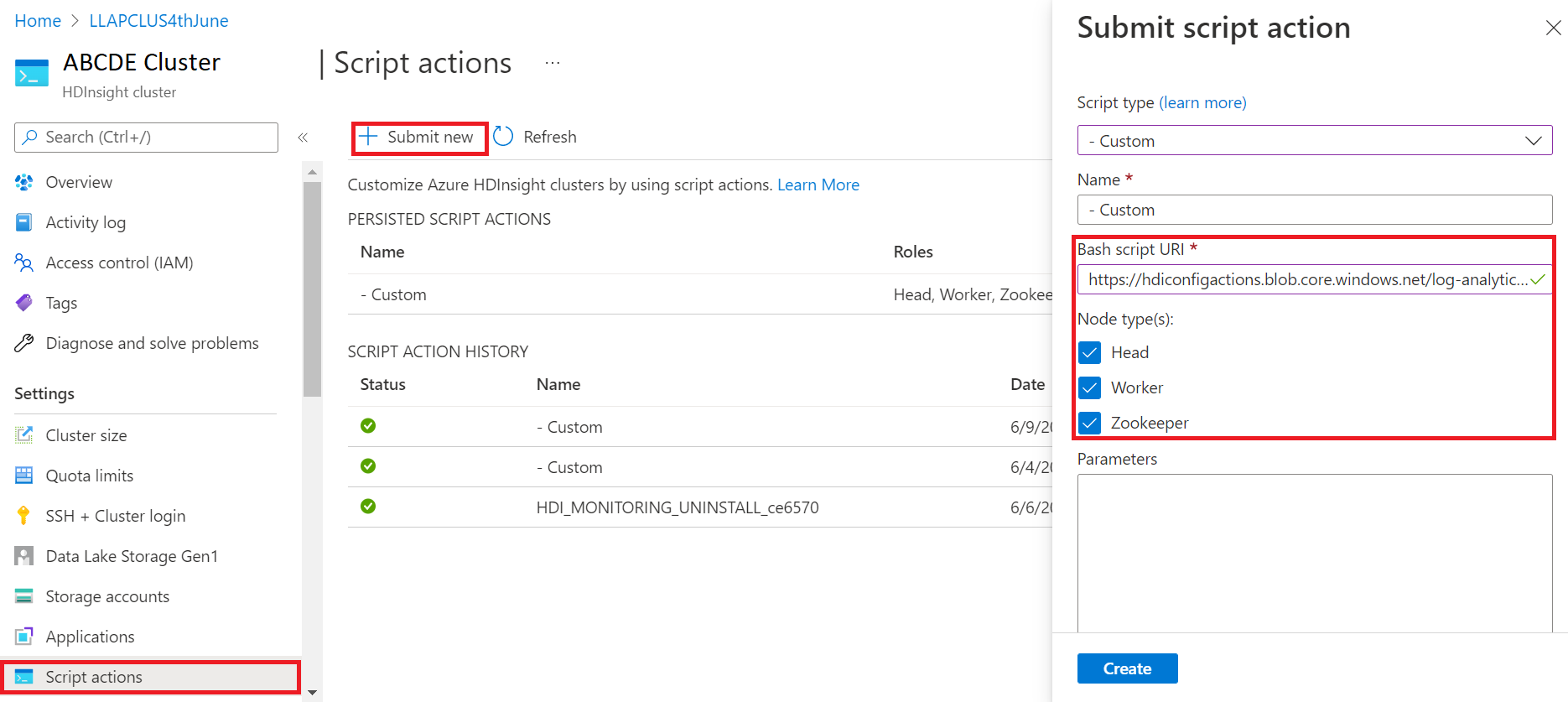

Aktualisieren der OMS-Version von 13 auf 14

- Melden Sie sich beim Azure-Portal

- Wählen Sie in der Ressourcengruppe die HDInsight-Clusterressource aus.

- Wählen Sie Skriptaktionen aus.

- Wählen Sie im Bereich der Skriptaktion „Übermitteln“ den Skripttyp „Benutzerdefiniert“ aus.

- Fügen Sie den folgenden Link im URL-Feld des Bash-Skripts ein: https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh.

- Wählen Sie Knotentyp(en) aus.

- Klicken Sie auf Erstellen

Führen Sie die folgenden Schritte aus, um die erfolgreiche Installation des Patchs zu überprüfen:

Melden Sie sich per SSH bei dem Cluster an.

Führen Sie in Ihrem SSH-Client den folgenden Befehl aus.

sudo /opt/omi/bin/ominiserver/ --version

Weitere Fehlerbehebungen

- Die CLI des Yarn-Protokolls kann die Protokolle nicht abrufen, wenn

TFilebeschädigt oder leer ist. - Der Fehler mit ungültigen Dienstprinzipaldetails beim Abrufen des OAuth-Token von Azure Active Directory wurde behoben.

- Verbesserte Zuverlässigkeit der Clustererstellung, wenn mehr als 100 Workerknoten konfiguriert werden.

Open Source-Fehlerkorrekturen

TEZ-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

| Tez Buildfehler: FileSaver.js nicht gefunden | TEZ-4411 |

Falsche FS-Ausnahme, wenn sich Warehouse und scratchdir auf unterschiedlichen FS befinden |

TEZ-4406 |

| TezUtils.createConfFromByteString bei einer Konfiguration mit mehr als 32 MB löst eine „com.google.protobuf.CodedInputStream“-Ausnahme aus. | TEZ-4142 |

| TezUtils::createByteStringFromConf sollte snappy anstelle von DeflaterOutputStream verwenden. | TEZ-4113 |

| Aktualisierung der protobuf-Abhängigkeit auf 3.x | TEZ-4363 |

Hive-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

| Perf-Optimierungen in ORC-Splitgenerierung | HIVE-21457 |

| Vermeiden, eine Tabelle als ACID zu lesen, wenn der Tabellenname mit „delta“ beginnt, die Tabelle aber nicht transaktional ist und die BI-Splitstrategie verwendet wird | HIVE-22582 |

| Entfernen eines FS#exists-Aufrufs aus AcidUtils#getLogicalLength | HIVE-23533 |

| Vektorisierung von OrcAcidRowBatchReader.computeOffset und Bucketoptimierung | HIVE-17917 |

Bekannte Probleme

HDInsight ist mit Apache HIVE 3.1.2 kompatibel. Aufgrund eines Fehlers in dieser Version wird die Hive-Version in Hive-Oberflächen als 3.1.0 angezeigt. Es gibt jedoch keine Auswirkungen auf die Funktionalität.

Veröffentlichungsdatum: 10.08.2022

Dieses Release gilt für HDInsight 4.0. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht.

HDInsight verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Es kann bis zu 10 Arbeitstage dauern, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

![]()

Neue Funktion

1. Anfügen externer Datenträger in HDI Hadoop-/Spark-Clustern

Ein HDInsight-Cluster weist einen vordefinierten SKU-basierenden Speicherplatz auf. Dieser Speicherplatz reicht in umfangreichen Auftragsszenarien möglicherweise nicht aus.

Mit diesem neuen Feature können Sie weitere Datenträger im Cluster hinzufügen, die als lokales NodeManager-Verzeichnis verwendet werden. Sie können bei der HIVE- und Spark-Clustererstellung mehrere Datenträger zu Workerknoten hinzufügen, während die ausgewählten Datenträger Teil der lokalen Knotenverwaltungsverzeichnisse sind.

Hinweis

Die hinzugefügten Datenträger werden nur für lokale NodeManager-Verzeichnisse konfiguriert.

Weitere Informationen finden Sie hier.

2. Selektive Protokollierungsanalyse

Die selektive Protokollierungsanalyse ist jetzt in allen Regionen als öffentliche Vorschau verfügbar. Sie können Ihren Cluster mit einem Log Analytics-Arbeitsbereich verbinden. Nach der Aktivierung können Sie die Protokolle und Metriken wie HDInsight-Sicherheitsprotokolle, Yarn Resource Manager, Systemmetriken usw. anzeigen. Sie können Workloads überwachen und sehen, wie sie sich auf die Clusterstabilität auswirken. Mit der selektiven Protokollierung können Sie alle Tabellen aktivieren/deaktivieren oder ausgewählte Tabellen im Log Analytics-Arbeitsbereich aktivieren. Sie können den Quellentyp für jede Tabelle anpassen, da eine Tabelle in der neuen Version der Geneva-Überwachung über mehrere Quellen verfügt.

- Das Geneva-Überwachungssystem verwendet mdsd (MDS-Daemon), der ein Überwachungs-Agent ist, und fluentd zum Sammeln von Protokollen mit einheitlicher Protokollierungsebene.

- Die selektive Protokollierung verwendet Skriptaktionen, um Tabellen und ihre Protokolltypen zu deaktivieren/aktivieren. Da keine neuen Ports geöffnet oder vorhandene Sicherheitseinstellungen geändert werden, gibt es keine Sicherheitsänderungen.

- Die Skriptaktion wird parallel auf allen angegebenen Knoten ausgeführt und ändert die Konfigurationsdateien zum Deaktivieren/Aktivieren von Tabellen und deren Protokolltypen.

Weitere Informationen finden Sie hier.

![]()

Fest

Log Analytics

Für Log Analytics, das in Azure HDInsight mit OMS-Version 13 integriert ist, muss ein Upgrade auf OMS-Version 14 durchgeführt werden, um die neuesten Sicherheitsupdates anzuwenden. Kunden, die eine ältere Version des Clusters mit OMS-Version 13 verwenden, müssen OMS-Version 14 installieren, um die Sicherheitsanforderungen zu erfüllen. (Informationen zum Überprüfen der aktuellen Version und Installieren von Version 14)

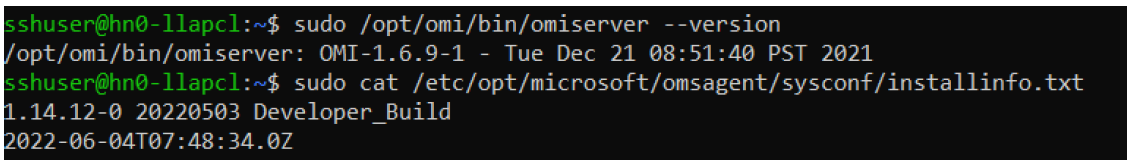

Ermitteln der aktuellen OMS-Version

- Stellen Sie mit SSH eine Verbindung mit dem Cluster her.

- Führen Sie in Ihrem SSH-Client den folgenden Befehl aus.

sudo /opt/omi/bin/ominiserver/ --version

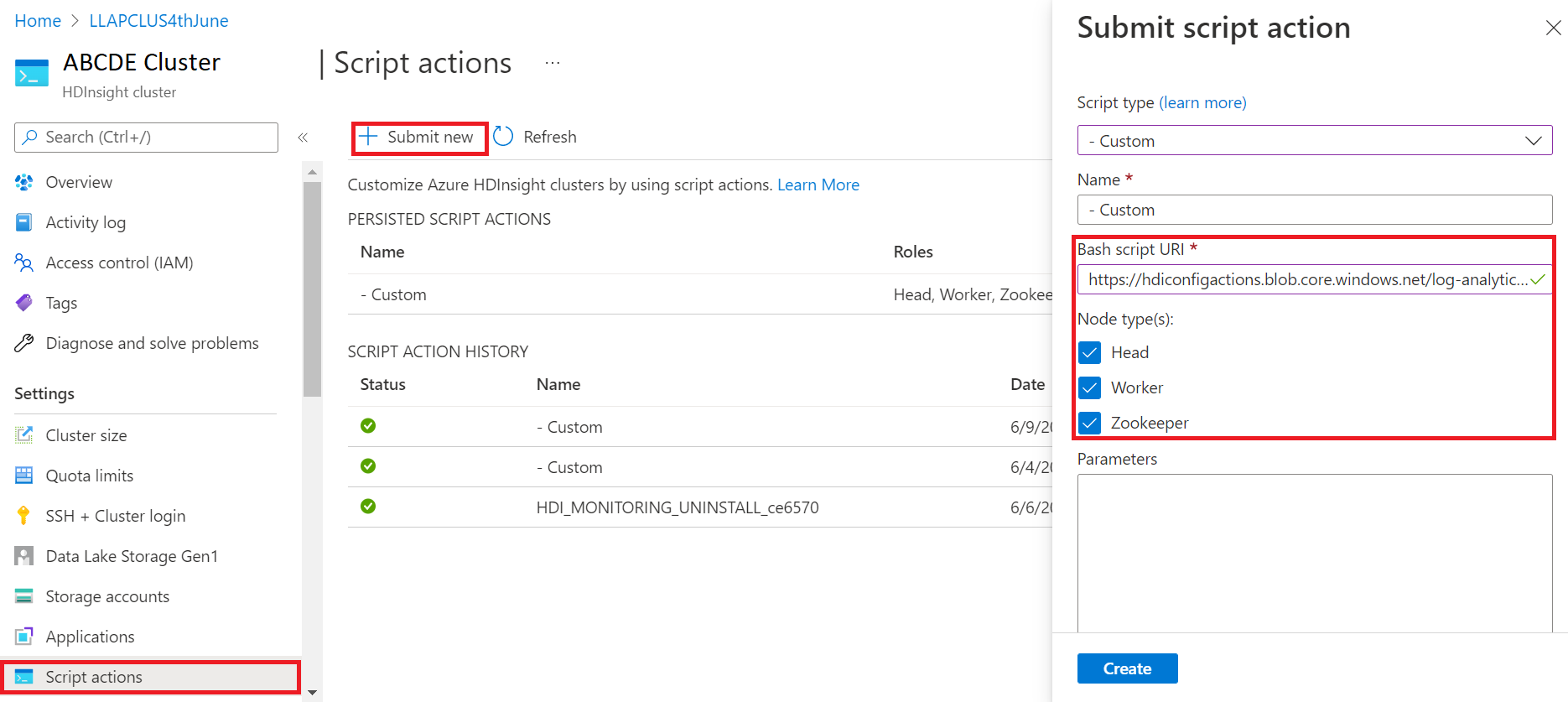

Aktualisieren der OMS-Version von 13 auf 14

- Melden Sie sich beim Azure-Portal

- Wählen Sie in der Ressourcengruppe die HDInsight-Clusterressource aus.

- Wählen Sie Skriptaktionen aus.

- Wählen Sie im Bereich der Skriptaktion „Übermitteln“ den Skripttyp „Benutzerdefiniert“ aus.

- Fügen Sie den folgenden Link im URL-Feld des Bash-Skripts ein: https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh.

- Wählen Sie Knotentyp(en) aus.

- Klicken Sie auf Erstellen

Führen Sie die folgenden Schritte aus, um die erfolgreiche Installation des Patchs zu überprüfen:

Melden Sie sich per SSH bei dem Cluster an.

Führen Sie in Ihrem SSH-Client den folgenden Befehl aus.

sudo /opt/omi/bin/ominiserver/ --version

Weitere Fehlerbehebungen

- Die CLI des Yarn-Protokolls kann die Protokolle nicht abrufen, wenn

TFilebeschädigt oder leer ist. - Der Fehler mit ungültigen Dienstprinzipaldetails beim Abrufen des OAuth-Token von Azure Active Directory wurde behoben.

- Verbesserte Zuverlässigkeit der Clustererstellung, wenn mehr als 100 Workerknoten konfiguriert werden.

Open Source-Fehlerkorrekturen

TEZ-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

| Tez Buildfehler: FileSaver.js nicht gefunden | TEZ-4411 |

Falsche FS-Ausnahme, wenn sich Warehouse und scratchdir auf unterschiedlichen FS befinden |

TEZ-4406 |

| TezUtils.createConfFromByteString bei einer Konfiguration mit mehr als 32 MB löst eine „com.google.protobuf.CodedInputStream“-Ausnahme aus. | TEZ-4142 |

| TezUtils::createByteStringFromConf sollte snappy anstelle von DeflaterOutputStream verwenden. | TEZ-4113 |

| Aktualisierung der protobuf-Abhängigkeit auf 3.x | TEZ-4363 |

Hive-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

| Perf-Optimierungen in ORC-Splitgenerierung | HIVE-21457 |

| Vermeiden, eine Tabelle als ACID zu lesen, wenn der Tabellenname mit „delta“ beginnt, die Tabelle aber nicht transaktional ist und die BI-Splitstrategie verwendet wird | HIVE-22582 |

| Entfernen eines FS#exists-Aufrufs aus AcidUtils#getLogicalLength | HIVE-23533 |

| Vektorisierung von OrcAcidRowBatchReader.computeOffset und Bucketoptimierung | HIVE-17917 |

Bekannte Probleme

HDInsight ist mit Apache HIVE 3.1.2 kompatibel. Aufgrund eines Fehlers in dieser Version wird die Hive-Version in Hive-Oberflächen als 3.1.0 angezeigt. Es gibt jedoch keine Auswirkungen auf die Funktionalität.

Veröffentlichungsdatum: 03.06.2022

Dieses Release gilt für HDInsight 4.0. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht. Das hier angegebene Veröffentlichungsdatum entspricht dem Veröffentlichungsdatum in der ersten Region. Es kann sein, dass die unten angegebenen Änderungen in Ihrer Region erst einige Tage später verfügbar werden.

Highlights der Version

Der Hive Warehouse Connector (HWC) auf Spark v3.1.2

Mit dem Hive Warehouse Connector (HWC) können Sie die einzigartigen Features von Hive und Spark nutzen, um leistungsfähige Big Data-Anwendungen zu entwickeln. HWC wird derzeit nur für Spark v2.4 unterstützt. Mit diesem Feature wird ein geschäftlicher Mehrwert erzeugt, indem ACID-Transaktionen mit Hive-Tabellen mithilfe von Spark zugelassen werden. Dieses Feature ist für Kunden nützlich, die Hive und Spark in ihrem Datenbestand verwenden. Weitere Informationen finden Sie unter Apache Spark und Hive – Hive Warehouse Connector – Azure HDInsight | Microsoft-Dokumentation

Ambari

- Änderungen zur Verbesserung von Skalierung und Bereitstellung

- HDI Hive ist jetzt mit OSS-Version 3.1.2 kompatibel.

Die HDI Hive 3.1-Version wurde auf OSS Hive 3.1.2 aktualisiert. Diese Version enthält all Fixes und Features, die in der Open Source-Version 3.1.2 von Hive verfügbar sind.

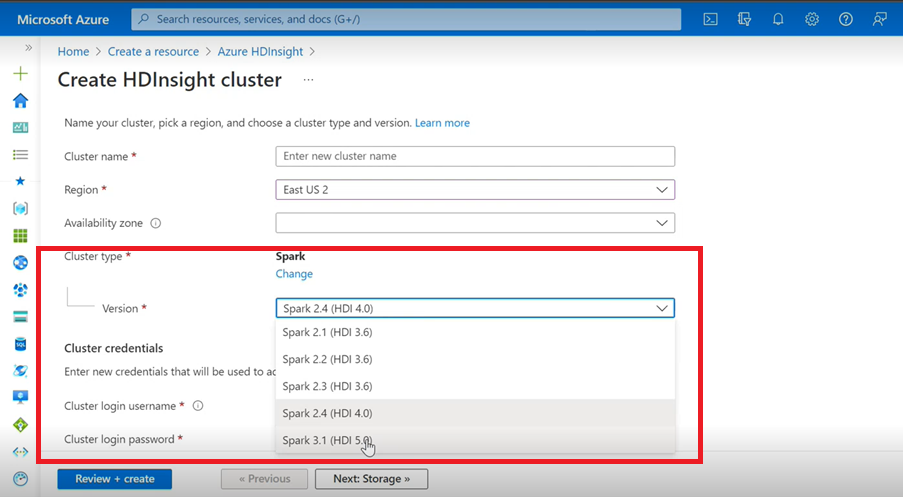

Hinweis

Spark

- Wenn Sie die Azure-Benutzeroberfläche zum Erstellen von Spark-Clustern für HDInsight verwenden, wird in der Dropdownliste eine weitere Version Spark 3.1 (HDI 5.0) zusammen mit den älteren Versionen angezeigt. Diese Version ist eine umbenannte Version von Spark 3.1. (HDI 4.0). Dies ist lediglich eine Änderung auf Benutzeroberflächenebene, die sich sonst gar nicht auf die vorhandenen Benutzer und Benutzer, die bereits die ARM-Vorlage verwenden, auswirkt.

Hinweis

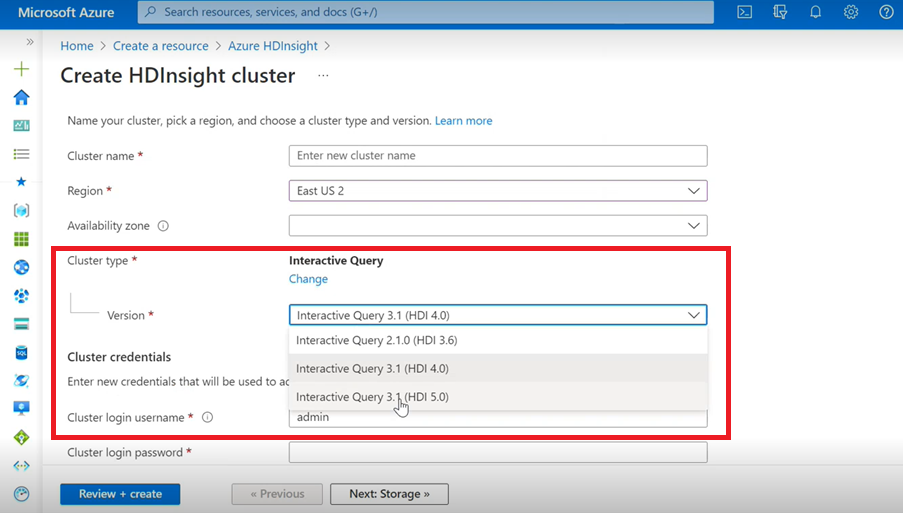

Interactive Query

- Wenn Sie einen Interactive Query-Cluster erstellen, wird in der Dropdownliste eine andere Version als Interactive Query 3.1 (HDI 5.0) angezeigt.

- Wenn Sie die Version „Spark 3.1“ zusammen mit Hive verwenden möchten, wofür ACID-Unterstützung erforderlich ist, müssen Sie diese Version „Interactive Query 3.1 (HDI 5.0)“ auswählen.

TEZ-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

| TezUtils.createConfFromByteString bei einer Konfiguration mit mehr als 32 MB löst eine „com.google.protobuf.CodedInputStream“-Ausnahme aus. | TEZ-4142 |

| TezUtils createByteStringFromConf sollte snappy anstelle von DeflaterOutputStream verwenden. | TEZ-4113 |

HBase-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

TableSnapshotInputFormat sollte ReadType.STREAM zum Überprüfen von HFiles verwenden |

HBASE-26273 |

| Option hinzufügen, um scanMetrics in TableSnapshotInputFormat zu deaktivieren. | HBASE-26330 |

| Fix für ArrayIndexOutOfBoundsException bei Ausführung des Balancers | HBASE-22739 |

Hive-Fehlerbehebungen

| Fehlerbehebungen | Apache JIRA |

|---|---|

| NPE beim Einfügen von Daten mit „distribute by“-Klausel mit dynpart-Sortieroptimierung | HIVE-18284 |

| MSCK REPAIR-Befehl mit Partitionsfilterung schlägt beim Trennen von Partitionen fehl. | HIVE-23851 |

| Falsche Ausnahme ausgelöst, wenn Kapazität <= 0. | HIVE-25446 |

| Unterstützung für parallelen Ladevorgang für HastTables – Schnittstellen | HIVE-25583 |

| MultiDelimitSerDe standardmäßig in HiveServer2 einschließen | HIVE-20619 |

| Die Klassen glassfish.jersey und mssql-jdbc aus jdbc-standalone-JAR entfernen | HIVE-22134 |

| Nullzeigerausnahme beim Ausführen der Komprimierung gegen eine MM-Tabelle. | HIVE-21280 |

Große Hive-Abfrage über knox schlägt fehl mit fehlerhaftem Pipeschreibvorgang |

HIVE-22231 |

| Hinzufügen der Möglichkeit für den Benutzer zum Festlegen des Bindungsbenutzers | HIVE-21009 |

| Implementieren von UDF zum Interpretieren von Datum/Zeitstempel mithilfe der internen Darstellung und des Gregorianischen-Julianischen Hybridkalenders | HIVE-22241 |

| Beeline-Option zum Anzeigen/nicht Anzeigen des Ausführungsberichts. | HIVE-22204 |

| Tez: SplitGenerator versucht, nach Plandateien zu suchen, die es für Tez nicht gibt | HIVE-22169 |

Entfernen der kostspieligen Protokollierung aus dem hotpath des LLAP-Caches |

HIVE-22168 |

| UDF: FunctionRegistry synchronisiert auf org.apache.hadoop.hive.ql.udf.UDFType-Klasse. | HIVE-22161 |

| Erstellung des Abfrageweiterleitungs-Appenders verhindern, wenn die Eigenschaft auf „false“ festgelegt ist. | HIVE-22115 |

| Abfrageübergreifende Synchronisierung für die Partitionsauswertung entfernen. | HIVE-22106 |

| Einrichten des Scratchverzeichnisses für Hive während der Planung überspringen. | HIVE-21182 |

| Erstellen von Scratchverzeichnissen für tez überspringen, wenn RPC aktiviert ist. | HIVE-21171 |

Hive-UDFs auf Verwendung des Re2J-Regex-Moduls umschalten |

HIVE-19661 |

| Gruppierte Tabellen, die mit bucketing_version 1 für Hive 3 migriert wurden, verwenden bucketing_version 2 für Einfügungen. | HIVE-22429 |

| Bucketing: Bucketing, Version 1, partitioniert Daten fehlerhaft. | HIVE-21167 |

| ASF-Lizenzheader wird zu neu hinzugefügter Datei hinzugefügt. | HIVE-22498 |

| Verbesserungen des Schematools zur Unterstützung von mergeCatalog | HIVE-22498 |

| Hive mit TEZ UNION ALL und UDTF führt zu Datenverlust. | HIVE-21915 |

| Textdateien aufteilen, selbst wenn Kopf-/Fußzeile vorhanden ist. | HIVE-21924 |

| MultiDelimitSerDe gibt falsche Ergebnisse in der letzten Spalte zurück, wenn die geladene Datei mehr Spalten aufweist, als im Tabellenschema vorhanden sind. | HIVE-22360 |

| Externer LLAP-Client – Notwendigkeit zur Verringerung des Speicherbedarfs von LlapBaseInputFormat#getSplits(). | HIVE-22221 |

| Ein Spaltenname mit reserviertem Schlüsselwort ist nicht escapet, wenn eine Abfrage, die eine Verknüpfungen (join) mit einer Tabelle mit Maskenspalte enthält, erneut generiert wird (Zoltan Matyus über Zoltan Haindrich). | HIVE-22208 |

Verhindern des Herunterfahrens von LLAP bei AMReporter-bezogener RuntimeException |

HIVE-22113 |

| Der LLAP-Statusdiensttreiber kann sich bei einer falschen Yarn-App-ID aufhängen | HIVE-21866 |

| OperationManager.queryIdOperation bereinigt mehrere QueryIds nicht ordnungsgemäß. | HIVE-22275 |

| Das Herunterfahren eines Knoten-Managers blockiert den Neustart des LLAP-Diensts. | HIVE-22219 |

| StackOverflowError beim Trennen vieler Partitionen. | HIVE-15956 |

| Fehler bei der Zugriffsüberprüfung, wenn ein temporäres Verzeichnis entfernt wird. | HIVE-22273 |

| Beheben falscher Ergebnisse/ArrayOutOfBound-Ausnahme in linken äußeren Zuordnungsverknüpfungen bei bestimmten Grenzbedingungen. | HIVE-22120 |

| Entfernen des Distributionsverwaltungstags aus pom.xml. | HIVE-19667 |

| Die Analysezeit kann hoch sein, wenn tief geschachtelte Unterabfragen vorhanden sind. | HIVE-21980 |

Bei ALTER TABLE t SET TBLPROPERTIES ('EXTERNAL'='TRUE'); werden Änderungen des TBL_TYPE-Attributs nicht wiedergegeben, wenn Groß-/Kleinschreibung nicht beachtet wird. |

HIVE-20057 |

JDBC: HiveConnection verdeckt log4j-Schnittstellen |

HIVE-18874 |

Aktualisieren von Repository-URLs in poms – Branch 3.1-Version |

HIVE-21786 |

DBInstall-Tests in Master und branch-3.1 fehlerhaft |

HIVE-21758 |

| Das Laden von Daten in eine Buckettabelle ignoriert Partitionsspezifikationen und lädt Daten in die Standardpartition. | HIVE-21564 |

| Abfragen mit Verknüpfungsbedingung mit Zeitstempel oder Zeitstempel mit lokalem Zeitzonenliteral lösen eine SemanticException aus. | HIVE-21613 |

| Das Analysieren von Berechnungsstatistiken für eine Spalte hinterlässt ein Stagingverzeichnis auf HDFS. | HIVE-21342 |

| Inkompatible Änderung an Hive-Bucketberechnung. | HIVE-21376 |

| Fallbackautorisierer bereitstellen, wenn kein anderer Autorisierer verwendet wird. | HIVE-20420 |

| Einige alterPartitions-Aufrufe lösen „NumberFormatException: null“ aus. | HIVE-18767 |

| HiveServer2: Vorab authentifizierter Betreff für HTTP-Transport bleibt in einigen Fällen nicht über die gesamte Dauer der HTTP-Kommunikation erhalten. | HIVE-20555 |

Releasedatum: 10.03.2022

Dieses Release gilt für HDInsight 4.0. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht. Das hier angegebene Veröffentlichungsdatum entspricht dem Veröffentlichungsdatum in der ersten Region. Es kann sein, dass die unten angegebenen Änderungen in Ihrer Region erst einige Tage später verfügbar werden.

Die Betriebssystemversionen für dieses Release sind:

- HDInsight 4.0: Ubuntu 18.04.5

Spark 3.1 ist jetzt allgemein verfügbar

Spark 3.1 ist jetzt allgemein in HDInsight 4.0 verfügbar. Diese Version umfasst:

- Ausführung von adaptiven Abfragen,

- Konvertierung von Sort-Merge-Join in Übertragungshashjoin,

- Spark-Catalyst-Optimierer,

- Dynamische Partitionsbereinigung,

- Kunden können neue Spark 3.1-Cluster und keine Spark 3.0-Cluster (Vorschauversion) erstellen.

Weitere Informationen finden Sie unter Apache Spark 3.1 ist jetzt allgemein verfügbar in HDInsight – Microsoft Tech Community.

Eine vollständige Liste der Verbesserungen finden Sie in den Versionshinweisen zu Apache Spark Version 3.1.

Weitere Informationen zur Migration finden Sie im Migrationsleitfaden.

Kafka 2.4 ist jetzt allgemein verfügbar

Kafka 2.4.1 ist jetzt allgemein verfügbar. Weitere Informationen finden Sie in den Versionshinweisen zu Kafka 2.4.1. Weitere Features sind MirrorMaker 2-Verfügbarkeit, neue Metrikkategorie AtMinIsr-Themenpartition, verbesserte Brokerstartzeit durch verzögerte bedarfsgesteuertes mmap für Indexdateien, weitere Consumermetriken zum Beobachten des Benutzerabrufverhaltens.

Zuordnungsdatentyp in HWC wird jetzt in HDInsight 4.0 unterstützt.

Dieses Release umfasst die Unterstützung von Zuordnungsdatentypen für HWC 1.0 (Spark 2.4) über die Spark-Shell-Anwendung und alle anderen Spark-Clients, die von HWC unterstützt werden. Die folgenden Verbesserungen sind wie bei allen anderen Datentypen enthalten:

Ein Benutzer kann:

- Eine Hive-Tabelle mit allen Spalten erstellen, die Zuordnungsdatentypen enthalten, Daten in die Tabelle einfügen und die Ergebnisse daraus lesen.

- Einen Apache Spark-Datenrahmen mit Zuordnungstyp erstellen und Lese-/Schreibvorgänge für Batch/Stream durchführen.

Neue Regionen

HDInsight hat nun seine geografische Präsenz auf zwei neue Regionen erweitert: „China, Osten 3“ und „China, Norden 3“.

Änderungen für OSS-Zurückportierungen

OSS-Zurückportierungen, die in Hive enthalten sind, einschließlich HWC 1.0 (Spark 2.4), das den Zuordnungsdatentyp unterstützt.

Dies sind die OSS-Zurückportierungen der Apache-JIRAs für dieses Release:

| Betroffenes Feature | Apache JIRA |

|---|---|

| Direkte SQL-Metastore-Abfragen mit IN/(NOT IN) sollten basierend auf den von der SQL DB maximal zulässigen Parametern aufgeteilt werden. | HIVE-25659 |

Upgrade log4j 2.16.0 auf 2.17.0 |

HIVE-25825 |

Update Flatbuffer Version |

HIVE-22827 |

| Native Unterstützung des Zuordnungsdatentyps im Pfeilformat | HIVE-25553 |

| Externer LLAP-Client: Behandeln geschachtelter Werte, wenn die übergeordnete Struktur NULL ist | HIVE-25243 |

| Upgrade der Pfeilversion auf 0.11.0 | HIVE-23987 |

Hinweise zur Abwärtskompatibilität

Azure Virtual Machine Scale Sets in HDInsight

HDInsight wird keine Azure Virtual Machine Scale Sets mehr verwenden, um die Cluster bereitzustellen. Es wird kein Breaking Change erwartet. Bestehende HDInsight-Cluster in VM-Skalierungsgruppeninstanzen haben keine Auswirkungen, neue Cluster auf den aktuellen Images werden keine Virtual Machine Scale Sets mehr verwenden.

Die Skalierung von Azure HDInsight HBase-Workloads wird jetzt nur mit manueller Skalierung unterstützt.

Ab dem 01. März 2022 wird HDInsight nur noch die manuelle Skalierung von HBase unterstützen, das Ausführen von Clustern ist davon nicht betroffen. Neue HBase-Cluster können die zeitplanbasierte automatische Skalierung nicht mehr aktivieren. Weitere Informationen zur manuellen Skalierung Ihres HBase-Clusters finden Sie in unserer Dokumentation zur manuellen Skalierung von Azure HDInsight-Clustern.

Releasedatum: 27.12.2021

Dieses Release gilt für HDInsight 4.0. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht. Das hier angegebene Veröffentlichungsdatum entspricht dem Veröffentlichungsdatum in der ersten Region. Es kann sein, dass die unten angegebenen Änderungen in Ihrer Region erst einige Tage später verfügbar werden.

Die Betriebssystemversionen für dieses Release sind:

- HDInsight 4.0: Ubuntu 18.04.5 LTS

Das HDInsight 4.0-Image wurde aktualisiert, um das in der Log4jAntwort von Microsoft im Zusammenhang mit CVE-2021-44228 Apache Log4j 2 beschriebene Sicherheitsrisiko zu entschärfen.

Hinweis

- Nach dem 27. Dezember 2021 00:00 UTC werden alle HDI 4.0-Cluster mit einer aktualisierten Version des Images erstellt. Dadurch werden die

log4j-Sicherheitsrisiken verringert. Daher müssen Kunden diese Cluster nicht patchen/neu starten. - Für neue HDInsight 4.0-Cluster, die zwischen dem 16. Dezember 2021 um 01:15 Uhr (UTC) und dem 27. Dezember 2021 um 00:00 Uhr (UTC), mit HDInsight 3.6 oder in angehefteten Abonnements nach dem 16. Dezember 2021 erstellt wurden, wird der Patch automatisch innerhalb der Stunde angewendet, in der der Cluster erstellt wird. Kund*innen müssen ihre Knoten jedoch neu starten, damit das Patchen abgeschlossen werden kann (mit Ausnahme von Kafka-Verwaltungsknoten, die automatisch neu gestartet werden).

Veröffentlichungsdatum: 27.07.2021

Diese Version gilt sowohl für HDInsight 3.6 als auch für HDInsight 4.0. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht. Das hier angegebene Veröffentlichungsdatum entspricht dem Veröffentlichungsdatum in der ersten Region. Es kann sein, dass die unten angegebenen Änderungen in Ihrer Region erst einige Tage später verfügbar werden.

Die Betriebssystemversionen für dieses Release sind:

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

Neue Funktionen

Azure HDInsight-Unterstützung für eingeschränkte öffentliche Konnektivität ab 15. Oktober 2021 allgemein verfügbar

Azure HDInsight unterstützt jetzt eine eingeschränkte öffentliche Konnektivität in allen Regionen. Im Folgenden finden Sie einige der wichtigsten Highlights dieser Funktion:

- Die Kommunikation zwischen Ressourcenanbieter und Cluster kann umgekehrt werden, sodass sie aus dem Cluster ausgehend an den Ressourcenanbieter fließt

- Die Verwendung eigener Private Link-fähiger Ressourcen (z. B. Speicher, SQL, Schlüsseltresor) für HDInsight-Cluster zum Zugriff auf die Ressourcen nur über das private Netzwerk wird unterstützt

- Von der Ressource werden keine öffentlichen IP-Adressen bereitgestellt

Mit dieser neuen Funktion können Sie auch die eingehenden Diensttagregeln für Netzwerksicherheitsgruppen (NSG) für HDInsight-Verwaltungs-IPs überspringen. Erfahren Sie mehr über das Einschränken der öffentlichen Konnektivität

Azure HDInsight-Unterstützung für Azure Private Link ab 15. Oktober 2021 allgemein verfügbar

Sie können jetzt private Endpunkte verwenden, um über Private Link eine Verbindung mit Ihren HDInsight-Clustern herzustellen. Private Link kann in VNet-übergreifenden Szenarien genutzt werden, in denen VNet-Peering nicht verfügbar oder aktiviert ist.

Mit Azure Private Link können Sie über einen privaten Endpunkt in Ihrem virtuellen Netzwerk auf Azure-PaaS-Dienste (beispielsweise Azure Storage und SQL Database) sowie auf in Azure gehostete kundeneigene Dienste/Partnerdienste zugreifen.

Der Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Dienst verläuft über das Microsoft-Backbone-Netzwerk. Es ist nicht mehr erforderlich, dass Sie Ihren Dienst über das öffentliche Internet verfügbar machen.

Weitere Informationen finden Sie unter Aktivieren von Private Link.

Neue Azure Monitor-Integrationserfahrung (Vorschauversion)

Die neue Azure Monitor-Integrationserfahrung ist mit diesem Release in den Regionen „USA, Osten“ und „Europa, Westen“ in der Vorschauphase. Erfahren Sie hier weitere Details über die neue Azure Monitor-Erfahrung.

Eingestellte Unterstützung

HDInsight 3.6-Version gilt ab dem 01. Oktober 2022 veraltet.

Verhaltensänderungen

HDInsight Interactive Query unterstützt nur die zeitplanbasierte Autoskalierung

Aufgrund der zunehmenden Reife und Vielfalt von Kundenszenarien haben wir einige Einschränkungen bei der lastbasierten Autoskalierung von Interactive Query (LLAP) festgestellt. Diese Einschränkungen werden durch die Art der LLAP-Abfragedynamik, Probleme bei der Genauigkeit der Vorhersage der zukünftigen Auslastung und Probleme bei der Neuverteilung von Aufgaben des LLAP-Schedulers verursacht. Aufgrund dieser Einschränkungen stellen Benutzer u. U. fest, dass Abfragen in LLAP-Clustern langsamer ausgeführt werden, wenn die Autoskalierung aktiviert ist. Die Auswirkungen auf die Leistung können die Kostenvorteile der Autoskalierung aufwiegen.

Ab Juli 2021 wird für die Interactive Query-Workload in HDInsight nur die zeitplanbasierte Autoskalierung unterstützt. Sie können die lastenbasierte Autoskalierung für neue Interactive Query-Cluster nicht mehr aktivieren. Vorhandene aktive Cluster können weiterhin mit den oben beschriebenen bekannten Einschränkungen ausgeführt werden.

Microsoft empfiehlt Ihnen, zu einer zeitplanbasierten Autoskalierung für LLAP zu wechseln. Sie können das aktuelle Nutzungsmuster Ihres Clusters über das Grafana Hive-Dashboard analysieren. Weitere Informationen finden Sie unter Automatische Skalierung von Azure HDInsight-Clustern.

Bevorstehende Änderungen

Die folgenden Änderungen werden in kommenden Versionen vorgenommen.

Die integrierte LLAP-Komponente im ESP Spark-Cluster wird entfernt.

HDInsight 4.0 ESP Spark-Cluster verfügt über integrierte LLAP-Komponenten, die auf beiden Hauptknoten ausgeführt werden. Die LLAP-Komponenten im ESP Spark-Cluster wurden ursprünglich für HDInsight 3.6 ESP Spark hinzugefügt, umfassen aber keinen echten Benutzerfall für HDInsight 4.0 ESP Spark. Im nächsten Release, das für September 2021 geplant ist, entfernt HDInsight die integrierte LLAP-Komponente aus dem HDInsight 4.0 ESP Spark-Cluster. Diese Änderung hilft, die Workload des Hauptknotens abzuladen und Verwechslungen zwischen den Clustertypen ESP Spark und ESP Interactive Hive zu vermeiden.

Neue Region

- USA, Westen 3

JioIndien, Westen- Australien, Mitte

Änderung der Komponentenversion

Die folgende Komponentenversion wurde mit diesem Release geändert:

- ORC-Version von 1.5.1 auf 1.5.9

Die aktuellen Komponentenversionen für HDInsight 4.0 und HDInsight 3.6 finden Sie in dieser Dokumentation.

Zurückportierte JIRAs

Dies sind die zurückportierten Apache-JIRAs für dieses Release:

| Betroffenes Feature | Apache JIRA |

|---|---|

| Datum/Zeitstempel | HIVE-25104 |

| HIVE-24074 | |

| HIVE-22840 | |

| HIVE-22589 | |

| HIVE-22405 | |

| HIVE-21729 | |

| HIVE-21291 | |

| HIVE-21290 | |

| UDF | HIVE-25268 |

| HIVE-25093 | |

| HIVE-22099 | |

| HIVE-24113 | |

| HIVE-22170 | |

| HIVE-22331 | |

| ORC | HIVE-21991 |

| HIVE-21815 | |

| HIVE-21862 | |

| Tabellenschema | HIVE-20437 |

| HIVE-22941 | |

| HIVE-21784 | |

| HIVE-21714 | |

| HIVE-18702 | |

| HIVE-21799 | |

| HIVE-21296 | |

| Arbeitsauslastungsverwaltung | HIVE-24201 |

| Komprimierung | HIVE-24882 |

| HIVE-23058 | |

| HIVE-23046 | |

| Materialisierte Sicht | HIVE-22566 |

Preiskorrektur für virtuelle HDInsight-Computer der Dv2-Serie

Am 25. April 2021 wurde ein Preisfehler für die Dv2-VM-Serie in HDInsight korrigiert. Der Preisfehler hat in den Rechnungen einiger Kunden vor dem 25. April zu einer niedrigeren Gebühr geführt. Nach der Korrektur stimmen die Preise nun mit den Preisen überein, die auf der HDInsight-Preisseite und im HDInsight-Preisrechner angekündigt wurden. Von diesem Preisfehler waren Kunden in den folgenden Regionen betroffen, die VMs der Dv2-Serie genutzt haben:

- Kanada, Mitte

- Kanada, Osten

- Asien, Osten

- Südafrika, Norden

- Asien, Südosten

- VAE, Mitte

Ab dem 25. April 2021 wird der korrigierte Betrag für die VMs der Dv2-Serie in Ihrem Konto angezeigt. Bevor die Änderung vorgenommen wurde, wurden Kundenbenachrichtigungen an die Abonnementbesitzer gesendet. Sie können den Preisrechner, die HDInsight-Preisseite oder das Blatt „HDInsight-Cluster erstellen“ im Azure-Portal verwenden, um die korrigierten Kosten für VMs der Dv2-Serie in Ihrer Region anzuzeigen.

Sie müssen keine weiteren Maßnahmen ergreifen. Die Preiskorrektur gilt nur für die Nutzung am oder nach dem 25. April 2021 in den angegebenen Regionen, und nicht für die Nutzung vor diesem Datum. Um sicherzustellen, dass Sie über die leistungsstärkste und kostengünstigste Lösung verfügen, empfehlen wir Ihnen, die Daten zu den Preisen, vCPUs und RAM-Werten für Ihre Dv2-Cluster zu überprüfen und die Dv2-Spezifikationen mit den Angaben für die Ev3-VMs zu vergleichen. Auf diese Weise können Sie ermitteln, ob es für Ihre Lösung vorteilhaft wäre, eine der neueren VM-Serien zu nutzen.

Veröffentlichungsdatum: 02.06.2021

Diese Version gilt sowohl für HDInsight 3.6 als auch für HDInsight 4.0. Das HDInsight-Release wird über mehrere Tage für alle Regionen verfügbar gemacht. Das hier angegebene Veröffentlichungsdatum entspricht dem Veröffentlichungsdatum in der ersten Region. Es kann sein, dass die unten angegebenen Änderungen in Ihrer Region erst einige Tage später verfügbar werden.

Die Betriebssystemversionen für dieses Release sind:

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

Neue Funktionen

Upgrade der Betriebssystemversion

Wie im Releasezyklus von Ubuntu aufgeführt, erreicht der Ubuntu 16.04-Kernel im April 2021 das Ende der Lebensdauer (End of Life, EOL). Wir haben mit diesem Release mit dem Rollout des neuen HDInsight 4.0-Clusterimages unter Ubuntu 18.04 begonnen. Neu erstellte HDInsight 4.0-Cluster laufen standardmäßig unter Ubuntu 18.04, sobald verfügbar. Vorhandene Cluster unter Ubuntu 16.04 laufen ohne Änderung mit voller Unterstützung.

HDInsight 3.6 wird weiterhin unter Ubuntu 16.04 ausgeführt. Ab dem 1. Juli 2021 erfolgt ein Wechsel zum Basic-Support (vom Standard-Support). Weitere Informationen zu Datumsangaben und Supportoptionen finden Sie unter Azure HDInsight-Versionen. Ubuntu 18.04 wird für HDInsight 3.6 nicht unterstützt. Wenn Sie Ubuntu 18.04 verwenden möchten, müssen Sie Ihre Cluster zu HDInsight 4.0 migrieren.

Sie müssen Ihre Cluster löschen und neu erstellen, wenn Sie vorhandene HDInsight 4.0-Cluster nach Ubuntu 18.04 verschieben möchten. Planen Sie ein, die Cluster zu erstellen oder neu zu erstellen, nachdem die Unterstützung für Ubuntu 18.04 verfügbar ist.

Nachdem Sie den neuen Cluster erstellt haben, können Sie eine SSH-Shell für den Cluster öffnen und sudo lsb_release -a ausführen, um zu überprüfen, ob er unter Ubuntu 18.04 ausgeführt wird. Es wird empfohlen, Anwendungen zuerst in Testabonnements zu testen, bevor Sie in die Produktion wechseln.

Skalierungsoptimierungen für HBase-Cluster mit beschleunigten Schreibvorgängen

Von HDInsight wurden einige Verbesserungen und Optimierungen bei der Skalierung für HBase-Cluster mit beschleunigtem Schreibzugriff vorgenommen. Weitere Informationen zu beschleunigten HBase-Schreibvorgängen.

Eingestellte Unterstützung

Keine eingestellte Unterstützung für dieses Release.

Verhaltensänderungen

Deaktivieren der Stardard_A5 VM-Größe als Hauptknoten für HDInsight 4.0

Der Hauptknoten des HDInsight-Clusters ist für die Initialisierung und Verwaltung des Clusters verantwortlich. Die Standard_A5 VM-Größe hat Zuverlässigkeitsprobleme als Hauptknoten für HDInsight 4.0. Ab dem nächsten Release können Kunden keine neuen Cluster mit einer der VM-Größe „Standard_A5“ als Hauptknoten erstellen. Sie können andere VMs mirv 2 Kernen wie E2_v3 oder E2s_v3 verwenden. Vorhandene Cluster werden unverändert ausgeführt. Um die Hochverfügbarkeit und Zuverlässigkeit von HDInsight-Produktionsclustern zu gewährleisten, wird für den Hauptknoten ein virtueller Computer mit vier Kernen dringend empfohlen.

Netzwerkschnittstellen-Ressource nicht sichtbar für Cluster, die in Azure-VM-Skalierungsgruppen ausgeführt werden

HDInsight wird schrittweise zu Azure-VM-Skalierungsgruppen migriert. Netzwerkschnittstellen virtueller Computer sind für Kunden in Clustern, die Azure-VM-Skalierungsgruppen verwenden, nicht mehr sichtbar.

Bevorstehende Änderungen

Die folgenden Änderungen werden in kommenden Versionen durchgeführt.

HDInsight Interactive Query unterstützt nur die zeitplanbasierte Autoskalierung

Aufgrund der zunehmenden Reife und Vielfalt von Kundenszenarien haben wir einige Einschränkungen bei der lastbasierten Autoskalierung von Interactive Query (LLAP) festgestellt. Diese Einschränkungen werden durch die Art der LLAP-Abfragedynamik, Probleme bei der Genauigkeit der Vorhersage der zukünftigen Auslastung und Probleme bei der Neuverteilung von Aufgaben des LLAP-Schedulers verursacht. Aufgrund dieser Einschränkungen stellen Benutzer u. U. fest, dass Abfragen in LLAP-Clustern langsamer ausgeführt werden, wenn die Autoskalierung aktiviert ist. Die Auswirkungen auf die Leistung können die Kostenvorteile der Autoskalierung aufwiegen.

Ab Juli 2021 wird für die Interactive Query-Workload in HDInsight nur die zeitplanbasierte Autoskalierung unterstützt. Sie können die Autoskalierung für neue Interactive Query-Cluster nicht mehr aktivieren. Vorhandene aktive Cluster können weiterhin mit den oben beschriebenen bekannten Einschränkungen ausgeführt werden.

Microsoft empfiehlt Ihnen, zu einer zeitplanbasierten Autoskalierung für LLAP zu wechseln. Sie können das aktuelle Nutzungsmuster Ihres Clusters über das Grafana Hive-Dashboard analysieren. Weitere Informationen finden Sie unter Automatische Skalierung von Azure HDInsight-Clustern.

Die Benennung von VM-Hosts wird am 1. Juli 2021 geändert.

HDInsight verwendet jetzt virtuelle Azure-Computer für die Bereitstellung des Clusters. Der Dienst wird schrittweise zu Azure-VM-Skalierungsgruppen migriert. Bei dieser Migration wird das FQDN-Namensformat für Clusterhostnamen geändert, sodass die Zahlen im Hostnamen nicht notwendigerweise fortlaufend sind. Weitere Informationen zum Ermitteln der FQDN-Namen für die einzelnen Knoten finden Sie unter Suchen der Hostnamen von Clusterknoten.

Wechsel zu Azure-VM-Skalierungsgruppen

HDInsight verwendet jetzt virtuelle Azure-Computer für die Bereitstellung des Clusters. Der Dienst wird schrittweise zu Azure-VM-Skalierungsgruppen migriert. Der gesamte Prozess kann Monate dauern. Nachdem Ihre Regionen und Abonnements migriert wurden, werden neu erstellte HDInsight-Cluster ohne Kundenaktionen in VM-Skalierungsgruppen ausgeführt. Es wird kein Breaking Change erwartet.

Veröffentlichungsdatum: 24.03.2021

Neue Funktionen

Spark 3.0 (Vorschau)

HDInsight hat Spark 3.0.0-Support zu HDInsight 4.0 als Previewfunktion hinzugefügt.

Kafka 2.4 (Vorschau)

HDInsight hat Kafka 2.4.1-Support zu HDInsight 4.0 als Previewfunktion hinzugefügt.

Unterstützung bei Eav4-Serien

In HDInsight wurde in diesem Release Support für die Eav4-Serie hinzugefügt.

Wechsel zu Azure-VM-Skalierungsgruppen

HDInsight verwendet jetzt virtuelle Azure-Computer für die Bereitstellung des Clusters. Der Dienst wird schrittweise zu Azure-VM-Skalierungsgruppen migriert. Der gesamte Prozess kann Monate dauern. Nachdem Ihre Regionen und Abonnements migriert wurden, werden neu erstellte HDInsight-Cluster ohne Kundenaktionen in VM-Skalierungsgruppen ausgeführt. Es wird kein Breaking Change erwartet.

Eingestellte Unterstützung

Keine eingestellte Unterstützung für dieses Release.

Verhaltensänderungen

Standardclusterversion wird auf 4.0 geändert

Ab Februar wird die Standardversion des HDInsight-Clusters von 3.6 auf 4.0 geändert. Weitere Informationen zu verfügbaren Versionen finden Sie unter Verfügbare Versionen. Erfahren Sie mehr über die Neuerungen in HDInsight 4.0.

Änderung der VM-Standardgröße für Cluster in Ev3-Serie

Die VM-Standardgröße für Cluster wird von der D-Serie in die Ev3-Serie geändert. Diese Änderung gilt für Hauptknoten und Workerknoten. Um zu vermeiden, dass sich diese Änderung auf Ihre getesteten Workflows auswirkt, geben Sie die VM-Größen an, die Sie in der ARM-Vorlage verwenden möchten.

Netzwerkschnittstellen-Ressource nicht sichtbar für Cluster, die in Azure-VM-Skalierungsgruppen ausgeführt werden

HDInsight wird schrittweise zu Azure-VM-Skalierungsgruppen migriert. Netzwerkschnittstellen virtueller Computer sind für Kunden in Clustern, die Azure-VM-Skalierungsgruppen verwenden, nicht mehr sichtbar.

Bevorstehende Änderungen

Die folgenden Änderungen werden in kommenden Versionen durchgeführt.

HDInsight Interactive Query unterstützt nur die zeitplanbasierte Autoskalierung

Aufgrund der zunehmenden Reife und Vielfalt von Kundenszenarien haben wir einige Einschränkungen bei der lastbasierten Autoskalierung von Interactive Query (LLAP) festgestellt. Diese Einschränkungen werden durch die Art der LLAP-Abfragedynamik, Probleme bei der Genauigkeit der Vorhersage der zukünftigen Auslastung und Probleme bei der Neuverteilung von Aufgaben des LLAP-Schedulers verursacht. Aufgrund dieser Einschränkungen stellen Benutzer u. U. fest, dass Abfragen in LLAP-Clustern langsamer ausgeführt werden, wenn die Autoskalierung aktiviert ist. Die Auswirkungen auf die Leistung können die Kostenvorteile der Autoskalierung aufwiegen.

Ab Juli 2021 wird für die Interactive Query-Workload in HDInsight nur die zeitplanbasierte Autoskalierung unterstützt. Sie können die Autoskalierung für neue Interactive Query-Cluster nicht mehr aktivieren. Vorhandene aktive Cluster können weiterhin mit den oben beschriebenen bekannten Einschränkungen ausgeführt werden.

Microsoft empfiehlt Ihnen, zu einer zeitplanbasierten Autoskalierung für LLAP zu wechseln. Sie können das aktuelle Nutzungsmuster Ihres Clusters über das Grafana Hive-Dashboard analysieren. Weitere Informationen finden Sie unter Automatische Skalierung von Azure HDInsight-Clustern.

Upgrade der Betriebssystemversion

HDInsight-Cluster werden derzeit unter Ubuntu 16.04 LTS ausgeführt. Wie im Releasezyklus von Ubuntu verwiesen, erreicht der Ubuntu 16.04-Kernel im April 2021 das Ende der Lebensdauer (End of Life, EOL). Wir beginnen im Mai 2021 mit der Einführung des neuen HDInsight 4.0-Clusterimages unter Ubuntu 18.04. Neu erstellte HDInsight 4.0-Cluster werden standardmäßig unter Ubuntu 18.04 ausgeführt, sobald sie verfügbar sind. Vorhandene Cluster unter Ubuntu 16.04 werden ohne vollständige Unterstützung ausgeführt.

HDInsight 3.6 wird weiterhin unter Ubuntu 16.04 ausgeführt. Die Standardunterstützung wird bis zum 30. Juni 2021 beendet und ab dem 1. Juli 2021 in Basic-Support geändert. Weitere Informationen zu Datumsangaben und Supportoptionen finden Sie unter Azure HDInsight-Versionen. Ubuntu 18.04 wird für HDInsight 3.6 nicht unterstützt. Wenn Sie Ubuntu 18.04 verwenden möchten, müssen Sie Ihre Cluster zu HDInsight 4.0 migrieren.

Sie müssen Ihre Cluster löschen und neu erstellen, wenn Sie vorhandene Cluster zu Ubuntu 18.04 verschieben möchten. Planen Sie, Ihren Cluster zu erstellen oder neu zu erstellen, nachdem die Unterstützung für Ubuntu 18.04 verfügbar ist. Wir senden eine weitere Benachrichtigung, nachdem das neue Image in allen Regionen verfügbar ist.

Es wird dringend empfohlen, Ihre Skriptaktionen und benutzerdefinierten Anwendungen, die auf Edgeknoten auf einem virtuellen Ubuntu 18.04-Computer (VM) bereitgestellt werden, vorab zu testen. Sie können einen virtuellen Ubuntu Linux-Computer unter 18.04-LTS erstellen und dann ein SSH-Schlüsselpaar (Secure Shell) auf Ihrem virtuellen Computer erstellen und verwenden, um Ihre Skriptaktionen und benutzerdefinierten Anwendungen auszuführen und zu testen, die auf Edgeknoten bereitgestellt werden.

Deaktivieren der Stardard_A5 VM-Größe als Hauptknoten für HDInsight 4.0

Der Hauptknoten des HDInsight-Clusters ist für die Initialisierung und Verwaltung des Clusters verantwortlich. Die Standard_A5 VM-Größe hat Zuverlässigkeitsprobleme als Hauptknoten für HDInsight 4.0. Ab dem nächsten Release im Mai 2021 können Kunden keine neuen Cluster mit der VM-Größe „Standard_A5“ als Hauptknoten erstellen. Sie können andere 2-Kern-VMs wie E2_v3 oder E2s_v3 verwenden. Vorhandene Cluster werden unverändert ausgeführt. Um die Hochverfügbarkeit und Zuverlässigkeit von ihren HDInsight-Produktionsclustern zu gewährleisten, wird für den Hauptknoten ein virtueller Computer mit vier Kernen dringend empfohlen.